El fraude de adquisición de cuenta (ATO) implica que un delincuente obtenga acceso no autorizado a la cuenta de un usuario y lo use para algún tipo de beneficio personal. Con la gran cantidad de cuentas que las personas tienen en línea, un aumento en actividades como compras en línea y banca, y los sistemas de pago sin fricciones que muchas empresas tienen en funcionamiento, el entorno está lleno de oportunidades para los delincuentes que buscan ganar algo de dinero. Un informe citó el fraude de adquisición de cuentas como responsable de pérdidas de $ 5.1 mil millones solo en 2023.

Si bien el fraude ATO puede ser costoso tanto para empresas como para particulares, Hay formas de prevenirlo. Por ejemplo, las empresas pueden implementar medidas para detectar actividades inusuales y alertar a los clientes sobre cambios en la cuenta. Los clientes pueden seguir las mejores prácticas, como usar contraseñas seguras y habilitar la autenticación de dos factores cuando sea posible.

En esta publicación, describimos qué es el fraude de adquisición de cuentas, incluidos ejemplos, cómo detectarlo y los pasos para evitar que ocurra a usted o sus clientes.

Contents

¿Qué es el fraude de adquisición de cuenta??

El fraude de adquisición de cuentas puede involucrar cualquier tipo de cuenta en línea, incluido el comercio electrónico, las redes sociales y las cuentas bancarias en línea. Las cuentas comúnmente dirigidas son aquellas de las cuales un criminal puede robar dinero. Por ejemplo, un hacker podría ganar acceso a una cuenta bancaria en línea y enviar fondos a su propia cuenta. Un estafador podría hacerse cargo de una cuenta de redes sociales e inventar una razón para solicitar dinero a familiares y amigos de la víctima.

Los sitios de comercio electrónico son particularmente útiles para los delincuentes. Los sistemas de pago sin fricción donde se almacena toda la información de facturación pueden hacer que sea conveniente para los clientes realizar compras, pero también hacen que sea muy simple para los delincuentes entrar y tratarse a sí mismos. Si un hacker descubre la información de inicio de sesión, simplemente puede ingresar, cambiar la dirección de envío y comenzar a hacer compras.

Tanto las empresas como los clientes terminan perdiendo como resultado del fraude de adquisición de cuentas. Las empresas pierden dinero por las solicitudes de devolución de cargo y sufren una reputación dañada. Los clientes generalmente sufren pérdidas monetarias, pero también pueden perder el tiempo dedicado a tratar de resolver problemas, e incluso podrían sufrir relaciones dañadas con otros, por ejemplo, en el caso de que las cuentas de las redes sociales se hagan cargo. En 2023, el fraude ATO implicó un tiempo de resolución promedio de 16 horas y un costo promedio de $ 290 de su bolsillo.

El fraude de toma de cuenta a veces se conoce como una forma de robo de identidad porque el delincuente se hace pasar efectivamente por la víctima cuando inician sesión en una cuenta. Sin embargo, otros argumentan que los dos están separados. Con la toma de control de la cuenta, el estafador está utilizando una cuenta existente, mientras que en el robo de identidad, abriría una nueva cuenta mientras se hace pasar por la víctima.

¿Cómo obtienen credenciales los delincuentes en primer lugar??

Los ciberdelincuentes pueden obtener la información que necesitan para hacerse cargo de su cuenta de varias maneras. Aquí hay algunos de los más comunes:

Violaciones de datos

Un escenario común es una violación de datos en la que se filtra una lista de nombres de usuario (y contraseñas potencialmente acompañantes). Estas listas salen a la venta en el mercado negro, lo que significa que cualquier cantidad de delincuentes podría estar usándolas al mismo tiempo.

Si se conoce un nombre de usuario y una contraseña para una cuenta, los hackers pueden usar sistemas automatizados para probar la misma combinación en una lista de plataformas en línea populares. Esto se conoce como relleno de credenciales y es la razón por la que es tan importante usar una contraseña diferente para cada cuenta.

Si solo se conoce un nombre de usuario o una dirección de correo electrónico para una plataforma en particular, un criminal podría usar una fuerza bruta o un ataque similar para tratar de adivinar la contraseña.

Lee mas: Las mayores violaciones de datos en la historia

Ataques de phishing

Otro método común para obtener credenciales es a través de un ataque de phishing. Estos ataques pueden ocurrir por correo electrónico, por teléfono o por mensaje de texto, pero lo esencial es que el estafador está tratando de que entregue su información de inicio de sesión.

Por ejemplo, un correo electrónico de phishing podría hacerse pasar por un mensaje de atención al cliente que lo convence de hacer clic en un enlace a un sitio de phishing (un sitio web falso diseñado para phishing para obtener información). Aquí, se le solicita que ingrese su información de inicio de sesión, que luego es robada por delincuentes.

Estafas telefónicas

Si bien algunas estafas telefónicas están dirigidas a la suplantación de identidad (phishing) para obtener información, algunas personas que llaman tratarán directamente de hacerse cargo de su cuenta mientras está hablando por teléfono. Un ejemplo de una estafa de adquisición de cuenta iniciada por teléfono es una iteración del esquema de soporte técnico.

Por ejemplo, el criminal se hace pasar por un representante de Microsoft y lo convence de que su computadora tiene un virus y necesita ser reparada. Tú entregar acceso remoto a su dispositivo, y el criminal puede acceder a cualquier cuenta para la que tenga almacenadas sus credenciales. Pueden pretender estar “probando” cuentas y acceder a ellas a simple vista, o podrían usar el acceso remoto para instalar spyware (más sobre eso a continuación).

La víctima no siempre es el objetivo de una estafa telefónica y, en su lugar, muchos delincuentes atacan a representantes de atención al cliente de la compañía. Por ejemplo, los representantes de servicio al cliente para bancos o proveedores de servicios inalámbricos pueden ser engañados para proporcionar a los estafadores información suficiente para convencer a otro representante de que les otorgue el control de la cuenta.

Ver también: Estadísticas de estafa telefónica

Recuperación de Cuenta

En este caso, una adquisición de cuenta lleva a más adquisiciones de cuenta e involucra a un atacante que ya tiene acceso a su cuenta de correo electrónico o teléfono. Dado que la mayoría de las plataformas verifican el estado del titular de la cuenta a través del correo electrónico o el número de teléfono (a menudo ofreciéndole la opción), todo lo que un atacante necesita para restablecer su contraseña en otras plataformas es el acceso a una de esas cuentas. Esto también funciona evitando la autenticación de dos factores si se envía un código a la dirección de correo electrónico o por SMS.

Spyware

Los tipos específicos de malware descargados en su dispositivo desde enlaces de correo electrónico maliciosos o archivos adjuntos o malversiones podrían exponer sus credenciales. Algunos programas espía toman imágenes regulares de las sesiones de su computadora, mientras que los keyloggers registran cada pulsación de tecla, exponiendo sus nombres de usuario y contraseñas.

Relacionado: Las mejores herramientas gratuitas para eliminar spyware

Documentos robados o números desnatados

Los números de cuenta son a menudo un número de tarjeta, por ejemplo, su nombre de usuario de banca en línea puede ser su número de tarjeta de cliente. Esto se puede descubrir a partir de un extracto bancario que se encuentra en la basura, una billetera robada o a través del descremado. Este último es donde las máquinas pequeñas leen el número de tarjeta en un cajero automático o en un punto de compra, por ejemplo, una bomba de gas. Una vez que se conoce el número de cuenta, se puede adivinar la contraseña mediante un ataque de fuerza bruta.

Hackear sobre wifi no seguro

Muchas personas no piensan en iniciar sesión en wifi gratis mientras están en una cafetería, centro comercial, hotel o aeropuerto. Pero estas redes a menudo no son seguras y representan una gran oportunidad para que los piratas informáticos roben su información. Un ataque común en estas redes es un ataque man-in-the-middle en el que el pirata informático intercepta el contenido de su tráfico de Internet..

Esto podría exponer cualquier información que envíe, incluidas las credenciales para varias plataformas y la información de pago en los sitios de comercio electrónico. Una red privada virtual (VPN) puede ayudar a proteger sus conexiones wifi encriptando su tráfico web.

¿Qué intentan hacer los atacantes??

Los perpetradores de fraude de toma de cuenta tienen muchos y variados motivos. La razón exacta para querer hacerse cargo de una cuenta determinada dependerá del tipo de cuenta. Los estafadores pueden tener varias razones para querer hacerse cargo, por ejemplo, de una cuenta de comercio electrónico o redes sociales.

Estas son algunas de las cosas diferentes que los delincuentes pueden hacer una vez que tienen acceso:

- Fraude de tarjeta de credito: Los atacantes pueden estar detrás de los detalles de su tarjeta de crédito para su uso en fraudes con tarjeta de crédito. Si bien esto es común con los sitios de comercio electrónico, también es posible para muchas otras cuentas donde se almacena la información de su tarjeta de crédito, como servicios de medios de suscripción o compañías de peaje.

- Fraude de cuenta mercantil: Común con los sitios de comercio electrónico y una forma de fraude con tarjetas de crédito, el criminal simplemente ordena bienes a través de su cuenta y cambia la dirección de envío.

- Fraude de cuenta bancaria: Con acceso a su cuenta bancaria, un atacante puede transferir fondos a otra cuenta, entre otras cosas..

- Fraude de lealtad: Esto implica el uso o la transferencia de puntos de sitios de fidelización o recompensa. Según los informes, una de las principales razones por las que aumenta el fraude de lealtad es que las personas no controlan sus cuentas de lealtad tanto como lo harían con sus extractos bancarios o de tarjetas de crédito. Es decir, los puntos no son vistos como dinero por los clientes, sino por delincuentes..

- Revender credenciales: Las combinaciones de nombre de usuario y contraseña se pueden publicar para la venta en el mercado negro.

- Relleno de credenciales: Aquí es donde se usa el emparejamiento de nombre de usuario y contraseña para una plataforma para intentar acceder a cuentas en otras plataformas populares. Esto se puede hacer usando un sistema automatizado.

- Datos de cosecha: El criminal podría estar buscando obtener más información sobre la víctima, incluido el número de seguro social, la dirección, el número de teléfono y la información de la tarjeta de crédito para su uso en otros fraudes, como el robo de identidad. Cuando se hacen cargo de cuentas de correo electrónico o redes sociales, pueden leer mensajes privados, aprender sobre las relaciones con varias personas y mucho más..

- Sacar préstamos: El acceso a cuentas financieras se puede utilizar para obtener préstamos e incluso hipotecas a su nombre. (Esto es técnicamente un nuevo fraude de cuenta o robo de identidad, pero a menudo ocurre como resultado de un fraude de adquisición de cuenta).

- Solicitudes monetarias: Al hacerse cargo de su cuenta de redes sociales, el atacante puede hacerse pasar por usted y hacer solicitudes a familiares y amigos, por ejemplo, por dinero.

- Extorsión: Los delincuentes pueden retener su cuenta como rehenes y pedirle dinero, bienes o servicios a cambio de su devolución..

Una vez que un delincuente tiene acceso a una cuenta, generalmente intentan bloquear rápidamente al usuario real cambiando la contraseña, el correo electrónico de recuperación, la configuración de autenticación de dos factores y las preguntas de seguridad, y cerrando sesión en otros dispositivos. En ese momento, la única forma de recuperar su cuenta es contactando a la empresa. Cuando llegue a hablar con un representante de servicio al cliente, es probable que el criminal ya haya hecho lo que vino a hacer..

Ejemplos de fraude de adquisición de cuenta

Ahora que sabemos lo que los atacantes podrían estar intentando hacer, echemos un vistazo a algunos ejemplos de cómo funciona el fraude de adquisición de cuentas.

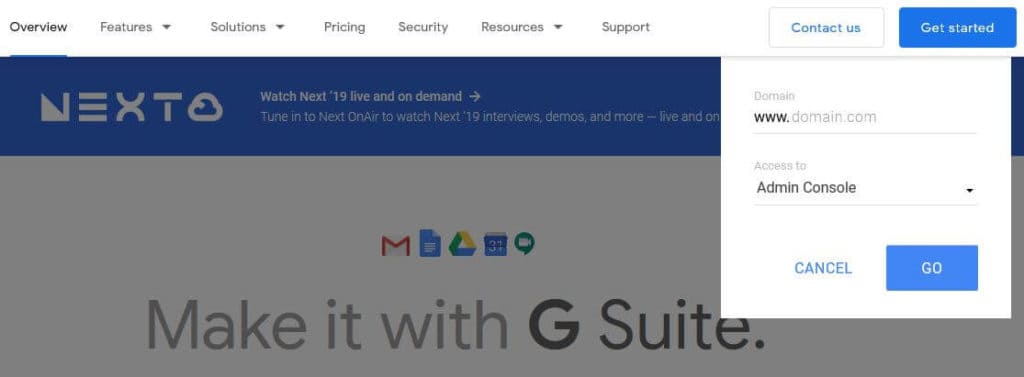

Adquisiciones de cuentas de correo electrónico en la nube

Un informe de Proofpoint de marzo de 2023 destaca el creciente problema de los intentos de adquisición de cuentas de correo electrónico en la nube. El estudio analizó las cuentas en la nube de Office 365 y G Suite durante seis meses, monitoreando más de 100,000 inicios de sesión no autorizados. Descubrió que más del dos por ciento de las cuentas de usuario activas fueron atacadas por atacantes, y de cada 10,000 cuentas de usuario activas atacadas, 15 fueron violadas con éxito por piratas informáticos.

La mayoría de estos ataques se originaron en Nigeria o China, con el objetivo principal de atacar a las empresas mediante el lanzamiento de ataques de phishing internos o externos desde cuentas confiables. Sin embargo, si el usuario tiene el acceso requerido, la adquisición de cuenta se puede usar para mover dinero o datos.

Adquisición de cuenta bancaria

En 2023, un informe de la BBC describió cómo una mujer perdió más de £ 4,000 cuando se hizo cargo de su cuenta del Royal Bank of Scotland. En este caso, el criminal no usó la banca en línea para acceder a la cuenta, sino que usó un poco de encanto e inteligencia (también conocido como ingeniería social) para persuadir a uno de los representantes de servicio al cliente del banco para que aprobara una transferencia fraudulenta de £ 4,318.

En este caso, los estafadores pudieron burlar al banco en un par de niveles, pero el fraude aún debería haberse detectado. Después de que el autor llamó para hacer un cambio en la cuenta, el banco llamó a la víctima en su número de teléfono fijo como precaución estándar. los criminal inteligente ya había desviado el número a su propio teléfono celular. Durante la llamada, el estafador solicitó dos transferencias a otras cuentas. El primero fue permitido, pero el segundo fue rechazado debido a preguntas de seguridad respondidas incorrectamente. Sin embargo, el banco no recordó el primero y la víctima perdió su dinero.

Finalmente, el banco admitió el error y reembolsó el monto, pero la terrible experiencia desperdició mucho tiempo tanto para el banco como para la víctima. Varias formas de fraude de adquisición de cuenta bancaria son muy comunes, con más de 100,000 casos reportados de fraude de adquisición de cuenta bancaria en el Reino Unido el año pasado.

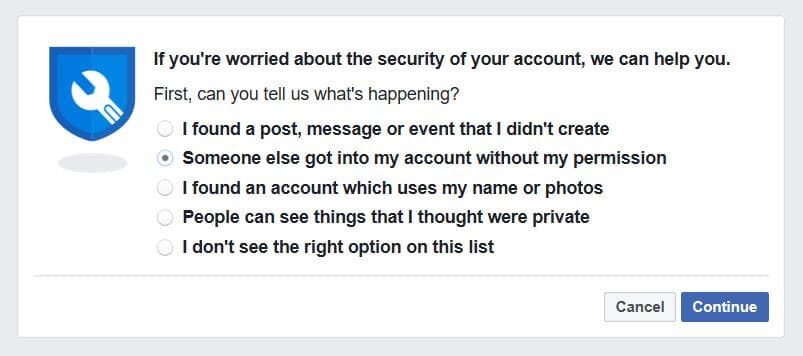

Adquisiciones de cuentas de Facebook

Un informe de 2023 detalla las adquisiciones de la cuenta de Facebook de un médico de la sala de emergencias y el propietario de un gimnasio, pero estos son solo algunos ejemplos. En estos casos específicos, se sospecha que las personas que se hicieron cargo de la cuenta simplemente no pudieron abrir su propia cuenta, tal vez debido a su ubicación o al haber sido bloqueadas. Otras razones para las adquisiciones podrían ser solicitar familiares y amigos, recolectar información o difundir discursos de odio bajo el nombre de la víctima.

La popularidad de Facebook lo convierte en un objetivo masivo para los cibercriminales. Lo que es más, a pesar de que Facebook cuenta con métodos de informes, a las víctimas a menudo les cuesta mucho hacer que Facebook responda a los informes de adquisición de cuentas, lo que significa que los delincuentes pueden usar las cuentas durante períodos prolongados.

Además, Facebook tiene un currículum de seguridad menos que estelar y se han reportado muchas violaciones a lo largo de los años. En septiembre de 2023, un error en el código de Facebook puso en riesgo a 50 millones de cuentas de usuario al permitir que los piratas informáticos robaran tokens de acceso. Estos tokens mantienen a los usuarios conectados y pueden permitir que los piratas informáticos entren en las cuentas. En abril de 2023, se pusieron a disposición del público 22,000 emparejamientos de direcciones de correo electrónico y contraseñas..

La toma de control de la cuenta de Facebook es un problema tan grande que Facebook aumentó sus “recompensas de errores” por vulnerabilidades de toma de cuenta en 2023. Los investigadores pueden ganar hasta $ 40,000 por encontrar vulnerabilidades que pueden resultar en una toma de control completa de la cuenta.

Incluso el CEO de Facebook no es inmune a la toma de cuenta; Mark Zuckerberg ha recibido varias cuentas de redes sociales varias veces, y los atacantes simplemente desean demostrar un punto.

Adquisiciones de cuentas de Instagram

Facebook no es el único sitio de redes sociales dirigido. Un informe de 2023 destacó un problema con las adquisiciones de cuentas de Instagram con ataques que se originan en Rusia. En esta campaña generalizada, los piratas informáticos modificaron los detalles asociados con las cuentas. Por ejemplo, se alteraron los nombres, las imágenes de perfil y las direcciones de correo electrónico. Las contraseñas también se cambiaron de manera que los usuarios quedaron completamente bloqueados de sus cuentas.

El problema es que una vez que se cambia la dirección de correo electrónico, los métodos de recuperación normales de Instagram (que usan correo electrónico) ya no funcionan. Al igual que con Facebook, los usuarios han tenido problemas para que Instagram resuelva los problemas y, en muchos casos, simplemente se rinde. Esta deja al criminal hacer lo que quiere con la cuenta En este caso, una razón sospechada para el secuestro fue usar las cuentas como parte de un bot de spam, por ejemplo, para promover contenido para adultos.

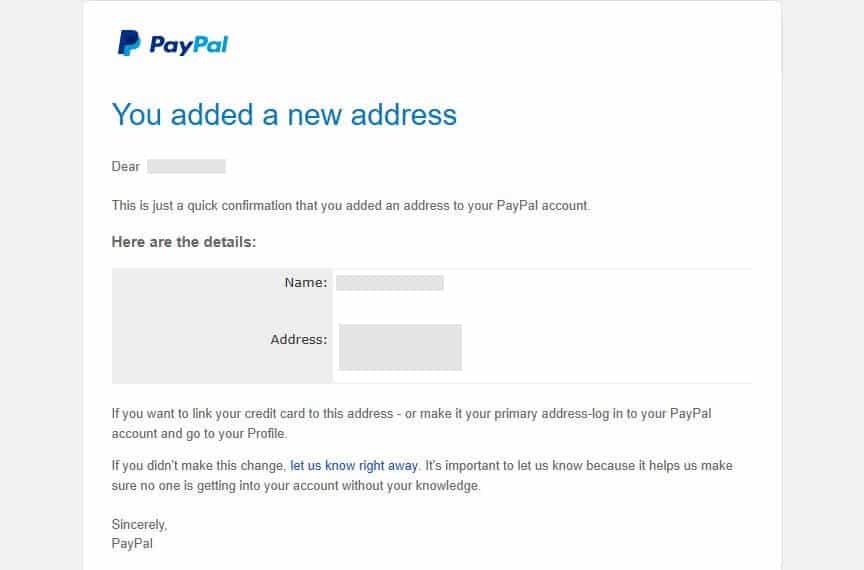

Cambio de dirección de PayPal

Este ejemplo es un incidente que experimenté recientemente. Me inscribí en el sitio web Have I Been Pwned que me notifica en caso de que mi correo electrónico esté involucrado en una violación de datos conocida. Hace un par de meses, recibí un correo electrónico que me decía que mi correo estaba involucrado en una violación reciente. Sin embargo, era para una dirección de correo electrónico anterior que no he asociado con ninguna cuenta importante, o eso pensé.

Unos días más tarde recibí un correo electrónico de PayPal, en relación con una cuenta antigua que ya no uso:

Alguien había logrado entrar y agregar una dirección, a pesar de que la cuenta había sido bloqueada hace mucho tiempo. PayPal suele ser tan estricto con los cambios que incluso yo tendría problemas para realizar cambios en esta cuenta. El hecho de que un estafador podría fácilmente hacer una enmienda es desconcertante por decir lo menos. Presumiblemente, el criminal planeaba comprar bienes a través de la cuenta y enviarlos a la nueva dirección.

Tenga en cuenta que esto fue un fin de semana, así que no leí el correo electrónico hasta aproximadamente 24 horas después de que llegó a mi bandeja de entrada. Afortunadamente, no había un método de pago actual vinculado a la cuenta, pero si hubiera estado activo, los intrusos podrían haber causado mucho daño antes de que me diera cuenta de lo que estaba sucediendo. No hace falta decir que notifiqué a PayPal y cerré la cuenta de inmediato para evitar nuevos usos indebidos..

Adquisición de número de teléfono

Este tipo de fraude de adquisición de cuentas está ganando popularidad y probablemente sea uno de los más estresantes para tratar. A menudo denominado intercambio de SIM, un delincuente toma el número de teléfono de alguien transfiriéndolo a otro proveedor de servicios inalámbricos.

El proceso generalmente se lleva a cabo a través de una serie de llamadas a los representantes de servicio al cliente del operador inalámbrico existente de la víctima. Usando ingeniería social, el criminal puede obtener suficiente información para convencer a un representante en una llamada posterior de que él o ella es el titular real de la cuenta.

Un par de cosas hacen que este tipo de ataque sea particularmente aterrador. Primero, la victima no se da cuenta de que su cuenta ha sido violada hasta que pierden señal en su teléfono, momento en el cual el hacker ya se está haciendo cargo de sus otras cuentas.

Esa es la otra parte aterradora. Con el control de un número de teléfono, el atacante puede acceder a las cuentas asociadas con el número, incluidas las cuentas de correo electrónico, redes sociales, banca e inversión, entre otras. Si se usa la autenticación de dos factores, a menudo también se puede omitir usando el número de teléfono.

Según los informes, una víctima de intercambio de SIM perdió millones de tokens de criptomonedas a los piratas informáticos en enero de 2023 y demandó a AT&T por $ 224 millones.

Cómo prevenir y detectar el fraude de adquisición de cuentas

Tanto las empresas como los clientes deben trabajar juntos en la lucha contra el fraude de adquisición de cuentas. En esta sección, explicaremos cómo detectar y prevenir el fraude de adquisición de cuentas para clientes y empresas.

Clientes

Desde el punto de vista del cliente, por supuesto, lo ideal es ser proactivo y evitar el fraude de adquisición de cuentas en primer lugar. Aquí hay algunos consejos para la prevención:

- Nunca use la misma contraseña para varias cuentas.

- Use un administrador de contraseñas como LastPass para generar, almacenar y autocompletar contraseñas seguras.

- Regístrese en el sitio web Have I Been Pwned para recibir notificaciones de incumplimientos.

- No haga clic en enlaces de correos electrónicos sospechosos, ya que podrían conducir a sitios de phishing o descargar malware.

- Tenga cuidado con las señales de un correo electrónico de phishing (como el nombre de la empresa mal escrito y la gramática deficiente) y los sitios de phishing (incluida la falta de información de contacto o una página sobre).

- Utilice la verificación en dos pasos (2SV) o la autenticación de dos factores (2FA) cuando sea posible. Las aplicaciones de terceros como Google Authenticator y Authy están disponibles para este propósito..

- Solo compre en sitios acreditados y no almacene información de tarjeta de crédito si puede evitarlo.

- Use una VPN, especialmente cuando esté conectado a wifi público.

- Coloque un congelamiento de seguridad o alerta de fraude en su informe de crédito con las tres oficinas de crédito nacionales (si se encuentra en los EE. UU.). Si bien esto no impide que las personas usen cuentas existentes, puede evitar que usen su información para abrir nuevas cuentas.

- Tenga cuidado con lo que comparte en las redes sociales. Si las personas saben qué compañías usa y dónde come y viaja, tendrá más suerte al crear un perfil y al saber qué cuentas seleccionar con sus datos.

Si sigue estos pasos, estará en camino de evitar que sus cuentas sean tomadas por actores maliciosos. Dicho esto, nadie está realmente a salvo. Después de todo, usted no tiene el control de cómo una empresa maneja sus datos y una violación podría ocasionarle problemas.

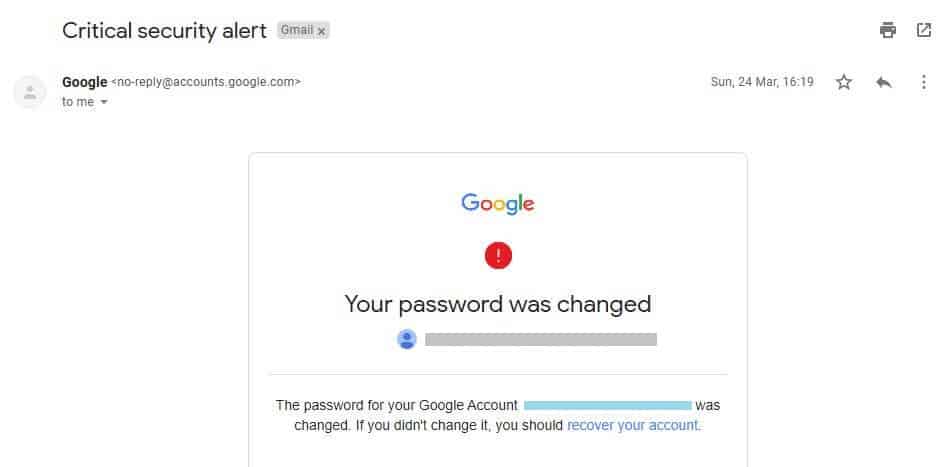

Como tal, debe mantener su ingenio y buscar posibles escenarios de adquisición de cuentas. Una de las formas más obvias es estar atento a los correos electrónicos o mensajes de texto con respecto a cualquier cambio en su cuenta..

La mayoría de las plataformas le notifican los cambios de forma predeterminada, pero puede verificar cualquier configuración relevante si no está seguro. Sin embargo, una palabra de cautela: muchos esquemas de phishing involucran correos electrónicos falsos relacionados con la actividad de la cuenta, así que realice algunas verificaciones antes de hacer clic en cualquier enlace de correo electrónico.

Además, tenga en cuenta que alguien podría cambiar el correo electrónico en la cuenta de modo que no reciba notificaciones. Solo por esta razón, es una buena idea verificar todas las cuentas importantes, especialmente aquellas con instituciones financieras, regularmente.

¿Tienes muchas cuentas antiguas? Cuando ya no esté utilizando una cuenta, siempre regrese y desactívela o elimínela para que no haya ninguna posibilidad de que otra persona se haga cargo una vez que se haya olvidado por mucho tiempo..

Negocios

El fraude de adquisición de cuentas puede ser muy costoso para las empresas. Cuando los clientes descubren que han sido víctimas de fraude de adquisición de cuenta y que su tarjeta de crédito ha sido utilizada para realizar compras, a menudo pueden hacer una solicitud de reembolso. Empresas entonces tener que devolver el dinero sin obtener el producto back. La empresa también tiene que transmitir la solicitud de devolución de cargo a la empresa de procesamiento de pagos, y varias solicitudes pueden aumentar las tarifas. A la larga, esto puede costar a las empresas millones de dólares..

Además del impacto financiero, cuando una adquisición de cuenta puede atribuirse a fallas en la ciberseguridad, esto puede afectar enormemente la reputación de la empresa. Los consumidores son cada vez más conscientes de la seguridad y buscan empresas que respaldan la seguridad de sus cuentas e información..

Es en el mejor interés de cada organización mantenerse al tanto de las cosas. Si bien una empresa necesita tener medidas establecidas para la detección de fraude, hay algunas cosas que se pueden hacer para ayudar a prevenir el fraude en primer lugar.

Una medida clave en la prevención del fraude es Tener protocolos de seguridad apropiados, tanto internos como orientados al consumidor. Seguir las mejores prácticas de ciberseguridad y protección de datos y tener las herramientas adecuadas en su lugar puede ayudar a garantizar que usted no sea la causa de una violación de datos.

Del lado del consumidor, es importante contar con protocolos suficientes, incluidos métodos de notificación en caso de que se realicen cambios en una cuenta. También puede implementar la verificación en dos pasos y alentar o incluso exigir que los usuarios lo aprovechen.

Cuando se trata de detección, hay algunas banderas rojas claras que indican los intentos de adquisición de cuenta. Tenga en cuenta que las herramientas están disponibles para ayudar a detectar algunas de estas cosas, pero es bueno tenerlas en cuenta en cualquier caso. Aquí hay algunas cosas a tener en cuenta:

- Un número inusual de solicitudes de contracargo (clientes que disputan cargos en su tarjeta de crédito)

- Cientos de intentos de inicio de sesión en una cuenta

- Solicitudes masivas de restablecimiento de contraseña

- Comportamiento anormal del cliente, como compras más grandes que los inicios de sesión normales o frecuentes

- Múltiples cambios en una cuenta a la vez, por ejemplo, dirección, contraseña y dispositivo

- Transferencias de una gran cantidad de puntos de recompensa.

Hay muchas herramientas disponibles para ayudar a las empresas a detectar y prevenir el fraude. De hecho, la industria de detección de fraude de adquisición de cuentas está en auge y se espera que crezca un 18 por ciento en 2023. Las principales empresas incluyen Zero FOX, Kount, Nadat Security y Experian. El software utiliza un gran análisis de datos combinado con métodos estadísticos y computacionales para proporcionar una detección rápida y precisa.

Ver también: Estadísticas de seguridad cibernética

un individuo legítimo.

El fraude de adquisición de cuentas es un problema grave en la era digital en la que vivimos. Los delincuentes utilizan diversas técnicas para obtener acceso no autorizado a las cuentas de los usuarios, lo que puede resultar en pérdidas financieras y daños a la reputación. Sin embargo, hay medidas que tanto las empresas como los clientes pueden tomar para prevenir y detectar el fraude ATO. Las empresas pueden implementar medidas de seguridad para detectar actividades inusuales y alertar a los clientes sobre cambios en la cuenta, mientras que los clientes pueden seguir las mejores prácticas, como usar contraseñas seguras y habilitar la autenticación de dos factores cuando sea posible. En última instancia, la prevención y la detección temprana son clave para evitar el fraude de adquisición de cuentas y protegerse a sí mismo y a su negocio.