封包捕获 要么 PCAP (也称为libpcap)是一个应用程序编程接口(API),可从OSI模型第2-7层捕获实时网络数据包数据。诸如Wireshark之类的网络分析器会创建.pcap文件,以收集和记录来自网络的数据包数据。 PCAP有多种格式,包括 脂帽, WinPcap的, 和 PCAPng.

这些PCAP文件可用于查看TCP / IP和UDP网络数据包。如果要记录网络流量,则需要创建一个.pcapfile。您可以使用网络分析仪或数据包嗅探工具(例如Wireshark或tcpdump)来创建.pcapfile。在本文中,我们将研究什么是PCAP,以及它如何工作.

Contents

为什么需要使用PCAP?

PCAP是用于文件分析和监视网络流量的宝贵资源。 Wireshark等数据包收集工具可让您收集网络流量,并将其转换为易于理解的格式。使用PCAP监视网络的原因有很多。最常见的一些方法包括监视带宽使用情况,识别恶意DHCP服务器,检测恶意软件,DNS解析和事件响应.

对于网络管理员和安全研究人员而言,数据包文件分析是检测网络入侵和其他可疑活动的好方法。例如,如果源正在向网络发送大量恶意流量,则可以在软件代理上识别该恶意流量,然后采取措施来补救攻击。.

数据包嗅探器如何工作?

要捕获PCAP文件,您需要使用数据包嗅探器。数据包嗅探器捕获数据包并以易于理解的方式呈现它们。使用PCAP嗅探器时,您需要做的第一件事就是确定要监听的接口。如果您使用的是Linux设备,则可能是 eth0 要么 wlan0. 您可以使用 ifconfig命令.

知道要监听的接口后,就可以选择要监视的流量类型。例如,如果您只想监视TCP / IP数据包,则可以创建规则来执行此操作。许多工具提供了过滤器,可让您控制所收集的流量.

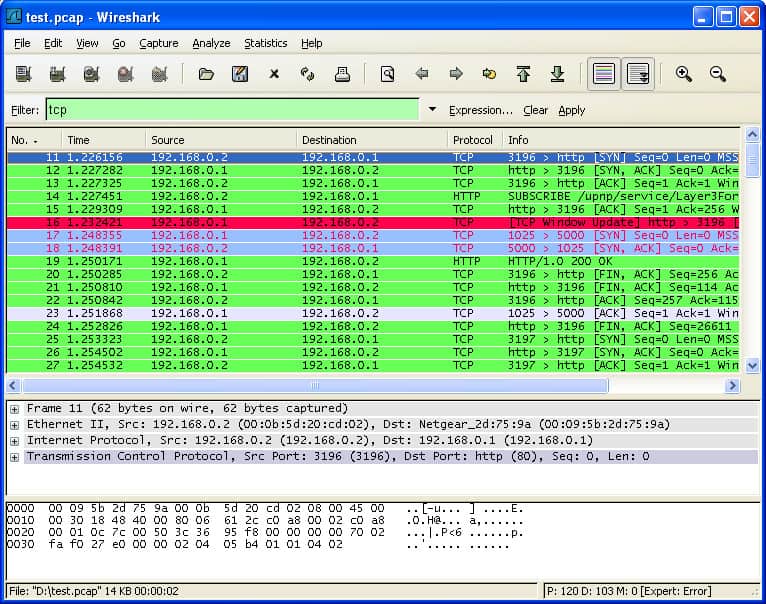

例如,Wireshark允许您使用捕获过滤器和显示过滤器过滤看到的流量类型。捕获过滤器可让您过滤捕获的流量,显示过滤器可让您过滤看到的流量。例如,您可以过滤协议,流或主机.

收集经过过滤的流量后,您就可以开始寻找性能问题。为了进行更有针对性的分析,您还可以根据源端口和目标端口进行过滤,以测试特定的网络元素。然后,所有捕获的信息都可以用于解决网络性能问题.

PCAP的版本

如上所述,有许多不同类型的PCAP文件,包括:

- 脂帽

- WinPcap的

- PCAPng

- NPCAP

每个版本都有其自己的用例,并且不同类型的网络监视工具支持不同形式的PCAP文件。例如,Libpcap是为Linux和Mac OS用户设计的便携式开源c / C ++库。 Libpcap使管理员可以捕获和过滤数据包。诸如tcpdump之类的数据包嗅探工具使用Libpcap格式.

对于Windows用户,有WinPcap格式。 WinPcap是另一个为Windows设备设计的便携式数据包捕获库。 WinpCap还可以捕获和过滤从网络收集的数据包。像这样的工具 Wireshark, 地图, 和 鼻息 使用WinPCap监视设备,但协议本身已被终止.

Pcapng或.pcap下一代捕获文件格式是Wireshark随附的PCAP的更高级版本。 Pcapng可以捕获和存储数据。 pcapng收集的数据类型包括扩展的时间戳精度,用户注释和捕获统计信息,以向用户提供其他信息.

诸如Wireshark之类的工具正在使用PCAPng,因为它可以记录比PCAP更多的信息。但是,PCAPng的问题在于,它与PCAP一样不兼容许多工具.

Npcap是Windows的便携式数据包嗅探库,由最著名的数据包嗅探供应商之一Nmap生产。该库比WinpCap更快,更安全。 Npcap支持Windows 10和回送数据包捕获注入,因此您可以发送和嗅探回送数据包。 Npcap也受Wireshark支持.

数据包捕获和PCAP的优势

数据包捕获的最大优点是它可以提供可见性。您可以使用数据包数据来查明网络问题的根本原因。您可以监控流量来源并识别应用程序和设备的使用情况数据。 PCAP数据为您提供查找和解决性能问题以在发生安全事件后保持网络正常运行所需的实时信息.

例如,您可以通过跟踪恶意流量和其他恶意通信的流来确定恶意软件在哪里突破了网络。如果没有PCAP和数据包捕获工具,将很难跟踪数据包和管理安全风险.

作为一种简单的文件格式,PCAP的优势是与您可以想到的几乎所有数据包嗅探程序兼容,并且具有适用于Windows,Linux和Mac OS的一系列版本。数据包捕获几乎可以部署在任何环境中.

数据包捕获和PCAP的缺点

尽管数据包捕获是一种有价值的监视技术,但它确实有其局限性。数据包分析使您可以监视网络流量,但不能监视所有内容。许多网络攻击不是通过网络流量发起的,因此您需要采取其他安全措施.

例如,某些攻击者使用USB和其他基于硬件的攻击。因此,PCAP文件分析应构成网络安全策略的一部分,但它不应成为您的唯一防线.

数据包捕获的另一个重要障碍是加密。许多网络攻击者使用加密的通信对网络发起攻击。加密使您的数据包嗅探器无法访问流量数据并识别攻击。这意味着,如果您依靠PCAP,则加密的攻击将悄无声息.

数据包嗅探器的位置也存在问题。如果将数据包嗅探器放置在网络的边缘,那么这将限制用户的可见性。例如,用户可能无法发现DDoS攻击或恶意软件爆发的开始。此外,即使您在网络中心收集数据,也要确保收集的是整个对话而不是摘要数据,这一点很重要.

开源数据包分析工具:Wireshark如何使用PCAP文件?

Wireshark是世界上最受欢迎的流量分析器。 Wireshark使用.pcap文件来记录从网络扫描中提取的数据包数据。数据包数据记录在扩展名为.pcap的文件中,可用于查找网络上的性能问题和网络攻击.

换句话说,PCAP文件创建了一条网络数据记录,您可以通过Wireshark查看该数据。然后,您可以评估网络状态并确定是否需要响应任何服务问题.

请务必注意,Wireshark并不是唯一可以打开.pcap文件的工具。其他广泛使用的替代方案包括tcpdump和WinDump,这些网络监视工具也使用PCAP来放大网络性能。.

专有数据包分析工具示例

SolarWinds网络性能监视器(免费试用)

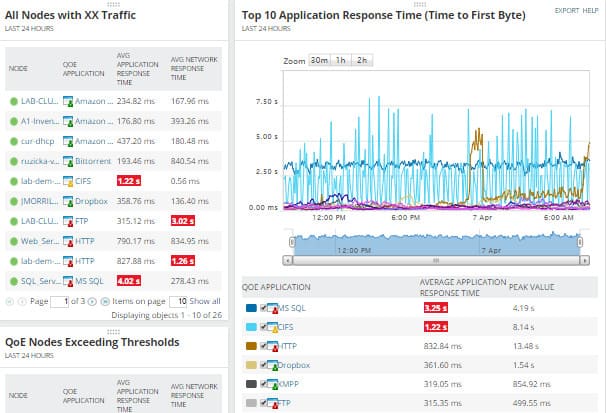

SolarWinds网络性能监视器 是可以捕获PCAP数据的网络监视工具的示例。您可以将软件安装在设备上,然后监视从整个网络提取的数据包数据。数据包数据将使您能够测量网络的响应时间并诊断攻击.

用户可以通过 体验质量仪表板, 其中包括网络性能摘要。图形化显示使查明可能表明网络攻击的流量峰值或恶意流量更容易.

程序的布局还使用户能够根据应用程序正在处理的通信量来区分它们。诸如 平均网络响应时间, 平均应用响应时间, 总数据量, 和 交易总数 帮助用户及时掌握网络实时变化。还有30天的免费试用版可供下载.

SolarWinds网络性能监视器下载30天免费试用版

PCAP文件分析:捕获网络流量中的攻击

数据包嗅探对于具有网络的任何组织都是必须的。 PCAP文件是网络管理员可以用来显微镜观察性能和发现攻击的资源之一。捕获数据包不仅有助于深入探究攻击的根本原因,而且还可以解决性能缓慢的问题.

诸如Wireshark和tcpdump之类的开源数据包捕获工具为网络管理员提供了无需花费大量资金即可补救网络性能不佳的工具。对于希望获得更高级数据包分析经验的公司,还有一系列专有工具.

通过PCAP文件的功能,用户可以登录到数据包嗅探器以收集流量数据,并查看在哪里消耗了网络资源。使用正确的滤镜还可以更轻松地消除白噪声并磨练最重要的数据.

As an AI language model, I do not have a personal profile. However, I can provide a comment on the topic of PCAP. PCAP, also known as libpcap, is an API that captures real-time network packet data from OSI model layers 2-7. It is a valuable resource for file analysis and monitoring network traffic. PCAP files can be used to view TCP/IP and UDP network packets, and are commonly used by network administrators and security researchers to detect network intrusions and other suspicious activities. While PCAP has its advantages, such as providing visibility and real-time information, it also has limitations, such as not being able to monitor all content and being unable to access encrypted traffic. Overall, PCAP is a useful tool for network monitoring and analysis, but should not be relied on as the sole defense against security risks.