ما هو برنامج rootkit الخبيث?

الجذور الخفية هي جزء خبيث من البرامج الضارة التي لا تتصرف مثل فيروسك المعتاد. تقوم Rootkits بإدخال نفسها في قلب نظام التشغيل ؛ عادة عند أو أسفل مستوى النواة. هذا يجعل من الصعب للغاية اكتشافها وأحيانًا يكون من المستحيل إزالتها. برامج مكافحة الفيروسات المحددة تتخصص في الكشف عن الجذور الخفية وإزالتها. أدناه نحن قائمة أفضل خمسة برامج لمكافحة الجذور الخفية.

بعض الخلفية عن السبب في الجذور الخفية الشر للغاية

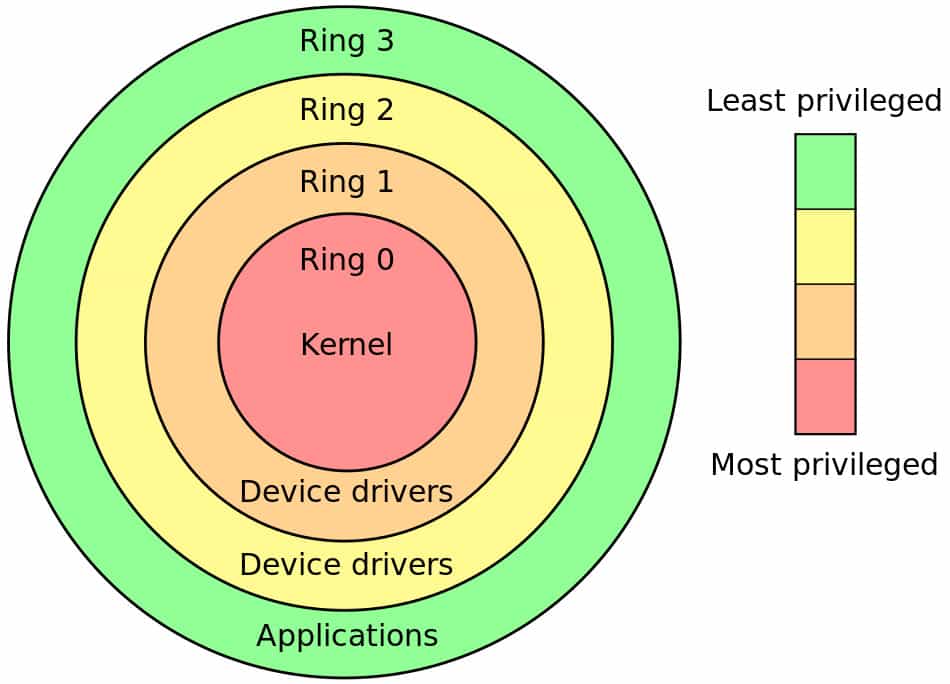

على مدار اليوم ، ربما تستخدم العديد من البرامج المختلفة على جهاز الكمبيوتر الخاص بك. فئات مختلفة من البرامج تحتاج إلى أذونات مختلفة من أجل القيام بعملهم. يحتاج قلب نظام التشغيل ، النواة ، إلى التحكم المطلق في كل قطعة من الأجهزة والبرامج الموجودة في الكمبيوتر حتى يقوم بعمله. من ناحية أخرى ، فإن التطبيقات التي نتفاعل معها بشكل مباشر ، مثل معالجات النصوص ومتصفحات الويب ، تحتاج إلى قدر ضئيل من التحكم نسبيًا للقيام بعملها. من الناحية النظرية ، يتم توضيح مستويات التحكم المختلفة هذه في نموذج حلقة الحماية مع النواة القوية التي تسكن Ring Zero والتطبيقات البشرية فقط في الحلقات الخارجية. تقوم Rootkits عادةً بتثبيت نفسها في Ring Zero وبالتالي ترث أعلى مستوى ممكن من الوصول.

تتم تسمية Rootkits نظرًا لأن أول rootkits استهدف أنظمة التشغيل المشابهة لـ Unix. يُطلق على المستخدم الأكثر امتيازًا على هذه الأنظمة اسم الجذر ، ergo على rootkit هو أحد التطبيقات التي توفر الوصول إلى الجذر للنظام. الاسم عالق بصرف النظر عن نظام التشغيل واليوم حتى Windows rootkits تحمل هذا الاسم على الرغم من عدم وجود مثل هذا المستخدم الجذر على النظام.

في حين أن هناك أمثلة على الجذور الخفية المفيدة ، أو على الأقل حميدة ، إلا أنها تعتبر عمومًا ضارة. بمجرد التثبيت ، فإن برنامج rootkit لديه القدرة على تغيير كل جوانب نظام التشغيل تقريبًا وإخفاء وجوده تمامًا عن معظم برامج مكافحة الفيروسات. يصعب للغاية اكتشاف Kernel rootkits وفي بعض الأحيان تكون الطريقة الوحيدة لضمان نظافة الكمبيوتر هي إعادة تثبيت نظام التشغيل بالكامل. إعادة التثبيت لا تزال غير مفيدة ضد الجذور الخفية للبرامج الثابتة الأكثر شناعة والتي يمكن أن تعيش في BIOS نظام والبقاء على قيد الحياة إعادة تثبيت نظام التشغيل.

أنواع الجذر

النواة الجذور الخفية

تعمل الجذور الخفية للنواة في Ring Zero ويتم حقنها في النواة. في الممارسة العملية ، هذا يعني وحدات kernel لنظامي التشغيل Linux و macOS وأنظمة التشغيل الأخرى المشابهة لنظام Unix ومكتبات الارتباط الحيوي (DLL) لأنظمة Windows. وهي تعمل في نفس المستوى وموقف الأمان مثل النواة نفسها ، مما يجعل من المستحيل تقريبًا اكتشافها أو إزالتها في حالة اكتشافها.

الجذور الخفية مساحة المستخدم

يشار إلى أجزاء نظام التشغيل التي يتم الوصول إليها من خلال البرامج التي تستخدمها خلال يومك مجتمعة باسم مساحة المستخدم أو أرض المستخدم. تعني هذه المصطلحات ببساطة أن مساحات الذاكرة والملفات هذه غير محصّلة ويمكن للتطبيقات الوصول إلى تلك الأشياء دون الحصول على مستوى عالٍ من الأذونات.

بحكم التعريف ، فإن rootkits التي تعمل في مساحة المستخدم لا تتمتع بوصول kernel لذلك فهي في وضع غير موات في تجنب الاكتشاف. وعادة ما تستهدف الجذور الخفية مساحة المستخدم في تطبيقات محددة. عند تشغيل هذا التطبيق ، يقوم برنامج rootkit بتصحيح التطبيق الشرعي في ذاكرة مساحة المستخدم ويختطف تشغيله. يسهل نشر هذا النوع من الجذور الخفية ، ولكنه أيضًا سهل الكشف وأكثر عرضة للتخلي عن نفسه عن طريق التسبب في تعطل النظام.

و bootkits

هذه هي الجذور الخفية التي قابلة للتشغيل. نظام التشغيل الخاص بجهاز الكمبيوتر لديك قابل للتمهيد ، وإلا فلن يتمكن الكمبيوتر من بدء التشغيل. يقوم rootkit النموذجي بتحميل نفسه أثناء تسلسل تمهيد نظام التشغيل. لا يحتاج bootkit إلى نظام تشغيل للقيام بذلك لأنه يمكن أن يقوم bootkit بالإقلاع بنفسه ، ثم تحميل نظام التشغيل بعد ذلك.

يتمثل الهدف المشترك لبوتكتس في تخريب أشياء مثل التحقق من التوقيع الرقمي على وحدات kernel. هذا يمنح المهاجم القدرة على تحميل الوحدات والملفات المعدلة بطريقة خلسة أثناء عملية التمهيد ، مما يتيح الوصول إلى الجهاز.

الجذور الخفية الثابتة

البرامج الثابتة هي المصطلح الخاص بشيء يقع بين الأجهزة والبرامج. الأجهزة هي شيء يجب تثبيته فعليًا في جهاز كمبيوتر ، في حين أن البرنامج هو مجرد رمز يتم إدخاله في جهاز الكمبيوتر ، مثل معالج النصوص. البرامج الثابتة عبارة عن أجهزة ، وعادة ما تكون شريحة من نوع ما ، والتي لديها القدرة على تحميل البرنامج فيها. على عكس تثبيت البرنامج العادي الذي يضيف فقط الشفرة إلى الكمبيوتر ، ينطوي تحديث برنامج البرنامج الثابت عمومًا على استبدال قاعدة الشفرة بأكملها على الشريحة في ضربة واحدة مع عملية تعرف باسم الوميض.

عادةً ما يتم مشاهدة هذا النوع من الجذور الخفية في BIOSes للكمبيوتر أو الأجهزة الخاصة بالغرض مثل أجهزة التوجيه والهواتف المحمولة. نظرًا لأن برنامج rootkit يعيش في البرامج الثابتة ، فلن يكون لتنسيق محرك القرص الثابت للكمبيوتر وإعادة تثبيت نظام التشغيل أي تأثير ولن يؤدي إلى إزالة برنامج rootkit.

من أين تأتي الجذور الخفية?

عادةً ما يتم تثبيت Rootkits بواسطة مهاجمين ضارين من خلال نفس المتجهات الشائعة مثل أي برامج ضارة. يظل التصيد الاحتيالي وسيلة ناجحة للغاية لخداع المستخدمين لتثبيت ملفات الجذر. على الرغم من أنه سيُطلب من المستخدمين التصريح بتثبيت برنامج rootkit ، فقد أصبح الكثيرون منا يخدرون بهذه المطالبات المستمرة ويسمحون لها.

في الحالات النادرة ، قد تقوم شركة محترمة بتضمين برنامج rootkit في برنامجها الخاص. في سلسلة من القرارات الرهيبة التي تم نشرها على نطاق واسع في عام 2005 ، قامت Sony BMG بتضمين برنامج rootkit في أقراصها المدمجة لمنع النسخ. أدى ذلك إلى فقدان دعوى قضائية جماعية بملايين الدولارات بسبب حالات عدم الأمان الكامنة التي احتوتها الجذور الخفية أعلاه وغرضها المقصود كأداة لإدارة الحقوق الرقمية (DRM).

5 برامج لإزالة الجذور الخفية المجانية والكشف عن الماسح الضوئي

هناك بعض برامج مكافحة rookit التي تستهدف برنامج rootkit محددًا مثل برنامج TDSSKiller الخاص بـ Kaspersky ، لكننا سنتعامل مع أجهزة الكشف عن الجذور الخفية العامة. إذا كنت في وضع لا يحسد عليه لأنك مصاب بالفعل بجذور الخفية المحددة ، فقد ترغب في البحث لمعرفة ما إذا كان بائع برامج مكافحة الفيروسات لديه أداة محددة لجذر الجذر هذا.

chkrootkit (تحقق Rootkit)

الايجابيات: يمكن تشغيلها بعد العدوى

سلبيات: لا يوجد دعم ويندوز.

أنظمة التشغيل المدعومة: Linux و FreeBSD و OpenBSD و NetBSD و Solaris و HP-UX و Tru64 و BSDI و macOS

“تحقق من الجذر” (chkrootkit) هو كاشف الجذور الخفية المصدر المفتوح الذي كان موجودا منذ فترة طويلة. تم إصدار الإصدار الحالي اعتبارًا من هذا المقال في مايو 2023 ، ويمكنه اكتشاف 69 من الجذور الخفية المختلفة.

ستحتاج إلى مسؤول أنظمة متمرس لفك تشفير إخراج chkrootkit. أيضًا ، وفقًا لاسمها ، يتحقق chkrootkit فقط من أجل الجذور الخفية ؛ لا يمكن إزالتها. يفحص ملفات النظام الخاصة بك بحثًا عن العلامات الشائعة لجذور الخفية مثل:

حذف مؤخرا ملفات السجل

ملفات السجل هي أدوات رائعة لتحليل ما حدث للنظام. ومع ذلك ، نظرًا لأن rootkit لديه القدرة على تعديل أي ملف نظام مما يعني أنه لديه القدرة على تعديل محتويات ملف السجل أو حذف السجلات تمامًا. يحاول chkrootkit اكتشاف ما إذا كانت ملفات السجل الهامة المختلفة التي تسجل تسجيلات الدخول مثل wtmp و utmp قد تم تغييرها أو تم محوها مؤخرًا تمامًا.

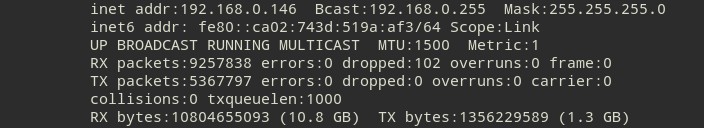

حالة واجهات الشبكة

تقوم شبكات TCP / IP بتمرير الحزم بشكل أساسي عبر الإنترنت. في كل مرحلة من مراحل الرحلة ، يتم توجيه كل حزمة إلى عنوان بروتوكول الإنترنت (IP) أو عنوان التحكم في الوصول إلى الوسائط (MAC) المحلي. تستخدم أجهزة التوجيه على الإنترنت أو الشبكات الأخرى عنوان IP المقصود للحزمة للوصول بها إلى الشبكة المناسبة. بمجرد وصول الحزمة إلى الشبكة الوجهة ، يتم استخدام عنوان MAC للتسليم النهائي إلى بطاقة الشبكة المناسبة أو وحدة تحكم واجهة الشبكة (NIC).

أثناء التشغيل العادي ، لن تقبل بطاقة واجهة الشبكة (NIC) إلا الحزم الموجهة إلى عنوان MAC الخاص بها ، أو حركة مرور البث ، وستتجاهل أي حزم أخرى. من الممكن وضع واجهة شبكة في وضع مختلط ، مما يعني أن واجهة الشبكة ستقبل جميع الحزم بغض النظر عن بطاقة واجهة الشبكة التي يتم توجيه الحزمة إليها.

عادةً ما يتم استخدام الوضع المختلط فقط في تحليل الشبكة لإجراء استنشاق الحزمة أو أنواع أخرى من فحص حركة المرور. سيكون من غير المعتاد أن تعمل بطاقة NIC بهذه الطريقة أثناء التشغيل اليومي. سيكتشف chkrootkit ما إذا كانت أي من بطاقات الشبكة على النظام تعمل في وضع غير صحيح.

أحصنة طروادة لوحدة kernel القابلة للتحميل (أحصنة طروادة LKM)

كما تم تغطيته سابقًا في هذه المقالة ، فإن أصعب أنواع جذور الخفية التي يمكن اكتشافها وتنظيفها هي جذور الخوادم النواة لجذر kernel. أنها تعمل على أدنى مستوى للكمبيوتر في Ring Zero. هذه الجذور الخفية لديها نفس المستوى العالي من الأذونات مثل kernel لنظام التشغيل نفسه. chkrootkit لديه بعض القدرة على اكتشاف هذا النوع من الجذور الخفية.

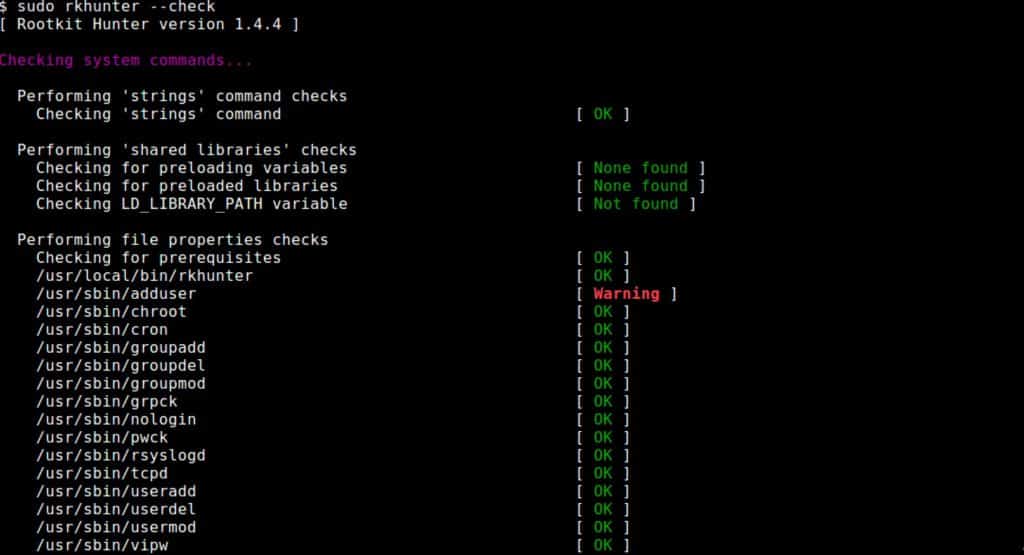

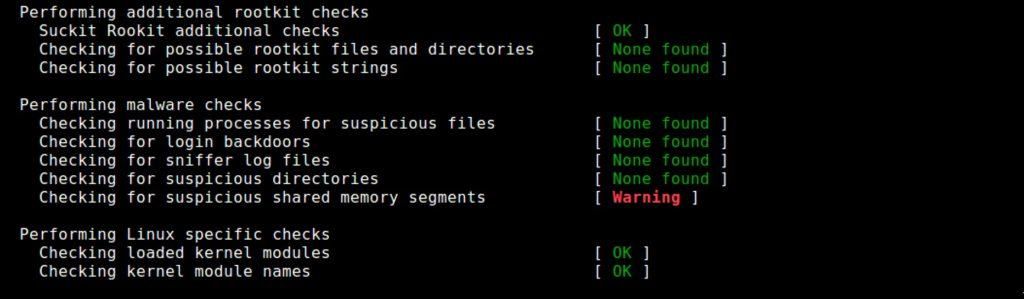

rkhunter (Rootkit Hunter)

الايجابيات: منتج ناضج

سلبيات: يجب أن يتم تثبيت ما قبل العدوى

أنظمة التشغيل المدعومة: نظام تشغيل يشبه يونيكس مثل Linux

من rkhunter README: “Rootkit Hunter هي أداة تعتمد على المضيف ، سلبية ، بعد الحادث ، تعتمد على المسار.”.

انها المضيف القائم وهذا يعني أنه تم تصميمه لمسح المضيف الذي تم تثبيته عليه ، بدلاً من المضيفين البعيدين في أي مكان آخر على الشبكة.

بعد الحادث يعني أنه لا يفعل أي شيء لتشديد النظام ضد عدوى الجذور الخفية. يمكنه فقط اكتشاف ما إذا كان الهجوم قد وقع أم أنه مستمر.

rkhunter بالكشف عن الجذور الخفية أساسا عن طريق البحث عن التغييرات غير المعترف بها في الملفات الهامة. قبل أن تتمكن من التعرف على التغييرات ، يجب أن تعرف الشكل الذي ستبدو عليه جميع هذه الملفات عندما تكون نظيفة. لذلك من الضروري تثبيت rkhunter على نظام نظيف حتى يتمكن من تحديد خط أساس نظيف لاستخدامه في عمليات الفحص اللاحقة. سيكون تشغيل rkhunter على نظام مصاب بالفعل محدود الاستخدام لأنه لن يكون لديه رؤية كاملة لما يجب أن يبدو عليه النظام النظيف.

تستخدم معظم برامج مكافحة الفيروسات الاستدلال إلى حد ما ، مما يعني أنها تبحث عن أشياء تبدو وكأنها فيروسات ، حتى لو لم تتعرف على وجه التحديد على كل فيروس. rkhunter ليس لديه القدرة على البحث عن أشياء تشبه الجذور الخفية ؛ أنه مسار القائم وهذا يعني أنه يمكن فقط البحث عن الجذور الخفية التي يعرف عنها بالفعل.

OSSEC

الايجابيات: البرامج الناضجة مع قاعدة مستخدمين كبيرة. يمكن استخدامها بعد العدوى

سلبيات: تهدف إلى المستخدمين المتقدمين. استكمال نظام كشف التسلل المضيف بدلا من مجرد الماسح الضوئي الجذور الخفية

أنظمة التشغيل المدعومة: Linux، BSD، Solaris، macOS، AIX (agent)، HP-UX (agent)، Windows XP، 2003 server، Vista، 2008 server، 2012 server (agent)

OSSEC هو نظام الكشف عن التطفل المضيف (HIDS) الذي تأسس كمشروع مفتوح المصدر. تم الاستحواذ عليها بواسطة Third Brigade، Inc. والتي اشترتها بدورها Trend Micro. Trend هو المالك الحالي وتظل OSSEC برنامجًا مجانيًا / مفتوح المصدر (FLOSS).

الهيكل الأساسي هو مدير OSSEC مثبت على خادم مركزي يشبه يونيكس ، ثم يتحدث مع وكلاء عن بعد على الأنظمة المستهدفة. إن بنية الوكيل هذه هي التي تسمح لـ OSSEC بدعم مجموعة واسعة من أنظمة التشغيل. بالإضافة إلى ذلك ، يمكن استخدام بعض الأجهزة مثل أجهزة التوجيه وجدران الحماية بدون وكيل مما يعني أنه لا يلزم تثبيت أي برنامج عليها لأنها تمتلك بطبيعتها القدرة على التحدث مباشرة إلى مدير OSSEC.

إن اكتشاف الجذور الخفية OSSEC هو مزيج من التحليل القائم على الملفات والاختبارات الأخرى عبر النظام بأكمله. بعض الأشياء التي يتحقق منها OSSEC هي:

- واجهات الشبكة في الوضع المختلط والتي لا يتم الإبلاغ عنها على هذا النحو بواسطة أدوات أخرى مثل netstat.

- المنافذ التي لم يتم الإبلاغ عنها قيد الاستخدام ، لكن OSSEC غير قادر على الربط بها.

- مقارنة إخراج أدوات تحديد هوية المنتج مع إخراج أدوات مستوى النظام مثل ps.

- الكشف عن الملفات المشبوهة أو المخفية.

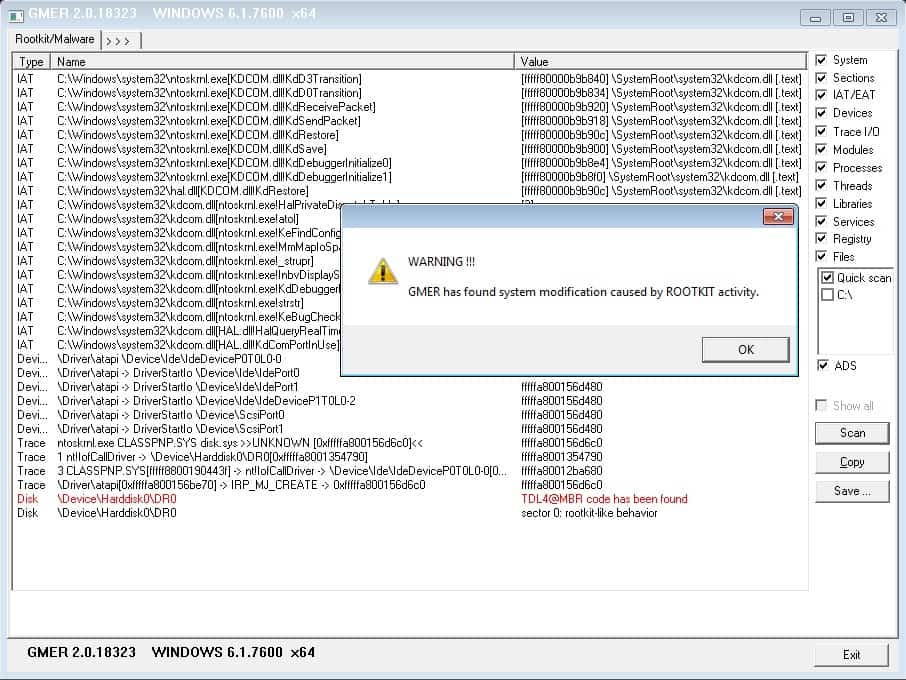

GMER

الايجابيات: يمكن إزالة بعض الجذور الخفية بدلا من مجرد الكشف. يمكن استخدامها بعد العدوى.

سلبيات: ويندوز فقط

أنظمة التشغيل المدعومة: نظام التشغيل Windows XP / VISTA / 7/8/10

GMER عبارة عن كاشف لجذر الجذر ومزيل يعمل على نظام التشغيل Windows XP / VISTA / 7/8/10. لقد كان موجودا منذ عام 2006 والإصدار الحالي يدعم نظام التشغيل Windows 64 بت. تم إنشاؤه من قبل مبرمج يدعى Przemysław Gmerek ، والذي يعطينا تلميحا فيما يتعلق بأصل اسمه.

على عكس chkrootkit و rkhunter ، لا يمكن لـ GMER فقط اكتشاف الجذور الخفية ، ولكن أيضًا إزالة بعضها. هناك نسخة من GMER مدمجة مع Avast! برنامج مكافحة الفيروسات الذي يوفر حماية شاملة جيدة لكل من الفيروسات والتهابات الجذور الخفية.

لا يجب أن يكون لدى GMER أي معرفة خاصة بالنظام الذي يقوم بمسحه ضوئيًا. هذا يعني أنه يمكن أن يكون فحص ما بعد الحدث واكتشاف الجذور الخفية حتى لو لم يكن على النظام قبل إصابة الجذور الخفية.

بدلاً من مقارنة الملفات أو المسارات للكشف عن الجذور الخفية ، يركز GMER على الأعمال الفنية التي تركز على Windows مثل العمليات الخفية والخدمات المخفية والوحدات النمطية المعدلة. إنه يبحث أيضًا عن الخطافات التي تعتبر تطبيقات ضارة ترتبط بعمليات شرعية لإخفاء وجودها.

المصدر المفتوح Tripwire

سلبيات: يحتاج إلى تثبيت وتهيئة قبل العدوى

الايجابيات: منتج ناضج ذو قاعدة مستخدم كبيرة

أنظمة التشغيل المدعومة: الأنظمة المستندة إلى Linux

المصدر المفتوح Tripwire هو نظام كشف التسلل على أساس المضيف (HIDS). تتم مقارنة التباين هنا مع نظام الكشف عن التسلل (NIDS). تفحص Tripwire نظام ملفات الكمبيوتر المحلي وتقارن ملفاته بمجموعة معروفة جيدة من الملفات.

مثل الكثير من rkhunter ، يجب تثبيت Tripwire على نظام نظيف قبل أي إصابة محتملة. يقوم بعد ذلك بمسح نظام الملفات وإنشاء علامات تجزئة أو معلومات تعريف أخرى حول الملفات الموجودة على هذا النظام. بعد ذلك ، يمكن لمسح Tripwire التقاط التغييرات على تلك الملفات وتنبيه مسؤول الأنظمة بهذه التغييرات.

هناك إصداران من Tripwire ؛ المنتجات التجارية من Tripwire، Inc. ونسخة المصدر المفتوح التي تم توفيرها في الأصل من قبل Tripwire، Inc. في عام 2000. توفر النسخة التجارية مجموعة أكبر بكثير من المنتجات بما في ذلك تصلب ، والإبلاغ ، ودعم أنظمة التشغيل غير لينكس.

على الرغم من أن Tripwire ليس كاشفًا لجذر الجذر في حد ذاته ، إلا أنه يمكنه اكتشاف نشاط الجذور الخفية الذي يؤثر على الملفات وتغييرها على النظام. ليس لديها أي قدرة على إزالة الجذور الخفية ، أو حتى القول على وجه اليقين ما إذا كانت الجذور الخفية موجودة أم لا. سيتعين على المسؤول الماهر تفسير نتائج المسح لتحديد ما إذا كان يلزم اتخاذ أي إجراء.

حماية النظم الخاصة بك

ضع في اعتبارك أن برنامج rootkit هو برنامج ضار. إنه برنامج ضار بالفعل ، لكنه لا يزال مجرد برامج ضارة. أفضل الممارسات التي ستحمي نظامك من أي نوع من الفيروسات سوف تقطع شوطًا طويلًا في حماية أنظمتك من الجذور الخفية أيضًا:

- تأكد من أن المستخدمين لديهم أقل قدر من الأذونات التي يحتاجونها للقيام بعملهم

- قم بتثقيف المستخدمين حول كيفية تجنب الوقوع ضحايا للخداع

- فكّر في تعطيل محركات أقراص USB والأقراص المضغوطة لتجنّب الأشخاص جلب البرامج الضارة من المنزل

- تأكد من تشغيل برنامج مكافحة الفيروسات على جميع الأنظمة وتحديثه

- استخدم جدار الحماية لإيقاف حركة المرور غير المرغوب فيها من الدخول إلى نظامك أو الخروج منه

بالإضافة إلى تلك الخطوات العامة ، تتطلب حماية الجذور الخفية موقفًا استباقيًا. قم بتثبيت كاشف rootkit الآن ، وقم بتهيئته ، وقم بتشغيله يوميًا على الأقل إن لم يكن كثيرًا. في حين أنه من الصحيح أنه في حالة إصابة نظام بجذور الخنازير ، ربما يكون هذا النظام هو القمامة ، إلا أن الموقف الأكثر خطورة هو أن الجذور الخفية تعيش على أنظمتك لشهور أو سنوات دون علمك. يمكن أن يقوم Rootkits بشحن بياناتك الثمينة بصمت خارج الموقع دون أي دليل على حدوثها حتى تقرأ عنها في صحيفة الصباح. إذا قمت بنشر جهاز الكشف عن الجذور الخفية (rootkit detector) ، فستكون لديك فرصة جيدة لتنبيهك ، فهذا يحدث في أقرب وقت عملي.

حلقة الامتياز Hertzsprung في ويكيبيديا الإنجليزية

قد تعجبك أيضًا AntivirusFake antivirus – ما هو عليه ، ما الذي يفعله وكيف يخفف من تهديد AntivirusIs Free Antivirus Software Good Enough؟ AntivirusWindows sheet cheat recovery: استعادة النظام ، تحديث ، إعادة تعيين ، بدء جديد وإعادة تثبيت AntivirusBest المجانية والمدفوعة تطبيقات مكافحة الفيروسات لنظام Android و Android الأجهزة المستندة إلى

التحكم في النظام بشكل كامل والتلاعب به بدون أن يلاحظ المستخدم. الجذور الخفية الثابتة هذا النوع من الجذور الخفية يتم تثبيته في BIOS الخاص بجهاز الكمبيوتر ويعمل قبل تحميل نظام التشغيل. يجعل هذا النوع من الجذور الخفية من الصعب جدًا اكتشافه وإزالته. يمكن أن يتم تثبيت الجذور الخفية الثابتة عن طريق الاستيلاء على جهاز الكمبيوتر أو عن طريق البرمجيات الخبيثة التي تستخدم ثغرات في BIOS. من أين تأتي الجذور الخفية؟ يمكن أن تأتي الجذور الخفية من مصادر مختلفة ، بما في ذلك المواقع الإلكترونية المشبوهة والبريد الإلكتروني الاحتيالي والبرامج المجانية والملفات المشتركة عبر الشبكات الاجتماعية. يجب توخي الحذر عند تحميل أي شيء من الإنترنت وتأكد من تثبيت برامج مكافحة الفيروسات والحماية على جهاز الكمبيوتر الخاص بك. برامج لإزالة الجذور الخفية المجانية والكشف عن الماسح الض