Al igual que todos los servidores proxy de red, un proxy transparente intercepta y redirige los datos en tránsito, generalmente a través de Internet. En términos más simples, los proxies transparentes no modifican los datos que pasan a través de ellos. Pero lo que realmente distingue a los servidores proxy transparentes es que los clientes, los dispositivos de usuario final utilizados por usted y por mí, no necesitan configurar ni siquiera conocer el proxy para que funcione. Los proxies transparentes a veces se denominan proxies en línea, interceptores, inversos, invisibles o forzados..

Al igual que todos los servidores proxy de red, un proxy transparente intercepta y redirige los datos en tránsito, generalmente a través de Internet. En términos más simples, los proxies transparentes no modifican los datos que pasan a través de ellos. Pero lo que realmente distingue a los servidores proxy transparentes es que los clientes, los dispositivos de usuario final utilizados por usted y por mí, no necesitan configurar ni siquiera conocer el proxy para que funcione. Los proxies transparentes a veces se denominan proxies en línea, interceptores, inversos, invisibles o forzados..

Si eres un usuario frecuente de internet, probablemente interactúes con proxies transparentes todo el tiempo sin darse cuenta. Lo más probable es que su proveedor de servicios de Internet utilice proxies transparentes siempre que desee acceder a sitios web, videos y artículos de noticias populares. En lugar de enviar y recibir un video del servidor de Netflix en todo el país cada vez que alguien quiera verlo, su ISP local “almacenará en caché” una copia del video en sus propios servidores. Cuando vaya a ver el video, el proxy transparente lo redireccionará a la versión en caché del video, ahorrando ancho de banda ascendente. Como usuario final, obtienes videos de mayor calidad con menos almacenamiento en búfer, pero de lo contrario la experiencia es indistinguible de una conexión directa a Netflix.

Los servidores proxy transparentes son parte integral de las redes de entrega de contenido, o CDN, que realizan el almacenamiento en caché a gran escala. Pero esa es solo una de las muchas aplicaciones. En este artículo, discutiremos con más detalle cómo funcionan los servidores proxy transparentes, cómo se usan, sus pros y sus contras, y cómo detectarlos y evitarlos.

Cómo funcionan los proxies transparentes

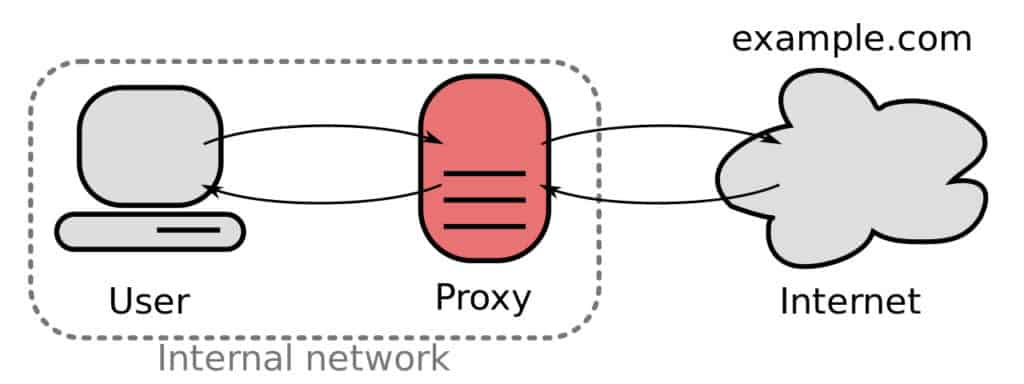

Para el usuario final, un proxy transparente es básicamente malware. Intercepta el tráfico de Internet y lo redirige a otro destino sin el consentimiento del usuario final. Esto esencialmente describe un ataque de hombre en el medio (MITM). Sin embargo, los proxies transparentes no siempre son maliciosos.

Los servidores proxy transparentes generalmente se ubican entre los usuarios y la web. Cuando un usuario envía una solicitud para conectarse, por ejemplo, a un sitio web, primero se redirige al servidor proxy. La redirección generalmente es manejada por un firewall en el mismo host que el servidor proxy, como iptables en Linux.

El servidor proxy recibe la solicitud y luego le pregunta al redirector, el firewall, el destino original de la conexión. Luego puede decidir si permite que la conexión pase al destino original, bloquee la conexión o redirija la conexión.

Squid es el software más popular utilizado para configurar servidores proxy transparentes.

Cómo se usan los proxies transparentes

Los servidores proxy transparentes no requieren ninguna configuración en el lado del cliente, por lo que los usuarios no necesitan descargar ninguna aplicación ni realizar ningún cambio de configuración para usarlas. En cambio, la configuración se deja al proveedor de servicios, que tiene un mayor control sobre cómo los usuarios interactúan con sus servicios. Esto hace que los servidores proxy transparentes sean útiles para situaciones en las que se desconoce la cantidad y los tipos de clientes en la red.

Almacenamiento en caché

Describimos brevemente el almacenamiento en caché de proxy en la introducción. Cada vez que un usuario se conecta a un sitio web para, por ejemplo, mirar un video, se almacena una copia del video en una memoria caché en el servidor host del proxy. El proxy redirige las solicitudes futuras de ese video a la versión en caché, y el usuario nunca sabe la diferencia. Se utilizan métodos similares en redes de entrega de contenido a gran escala (CDN).

El almacenamiento en caché de proxy ahorra el ancho de banda ascendente del ISP que se hubiera utilizado para transmitir el video desde la fuente a cada solicitud, y el video del usuario almacena más rápidamente.

Filtración

Los proxies de filtrado se utilizan para restringir el acceso a los recursos en la red. Si esa red es Internet, entonces los filtros de proxy se pueden usar para la censura. El proxy de un edificio de oficinas podría ignorar las solicitudes a Facebook y YouTube para mantener a los empleados en la tarea. Las escuelas y las bibliotecas a menudo emplean proxies de filtrado para evitar que los usuarios accedan a contenido inapropiado. Los estados nacionales pueden usar proxies de filtrado para monitorear y censurar el contenido que consideren inapropiado u ofensivo.

Puerta

¿Alguna vez se ha conectado a un punto de acceso wifi público que le obliga a aceptar los términos de servicio del proveedor, iniciar sesión con su correo electrónico o mirar un anuncio antes de permitir el acceso a Internet? Lo más probable es que esa red estaba usando un proxy de puerta de enlace. Los servidores proxy transparentes pueden modificar o bloquear el tráfico en función de ciertas reglas, restringiendo selectivamente el acceso a Internet. En este ejemplo, el proxy redirige a los usuarios a una página de inicio de sesión.

Protección DDoS

La protección DDoS de proxy, o la protección DDoS “remota”, es una técnica que utiliza un proxy transparente para evitar ataques distribuidos de denegación de servicio (DDoS) de redes paralizantes. Un ataque DDoS implica inundar un servidor con solicitudes no deseadas, a menudo desde una botnet que incluye múltiples dispositivos. Cuando un ataque DDoS golpea el servidor proxy, evita que la inundación de paquetes llegue al servidor principal. Los usuarios que no pueden conectarse a través del proxy debido a la congestión del ataque simplemente son redirigidos a otro proxy transparente. Un servidor puede tener tantos servidores proxy transparentes como sea necesario para defenderse de las solicitudes no deseadas y mantener el sitio en funcionamiento para usuarios legítimos..

Cómo detectar si estás detrás de un proxy transparente

Una manera simple de verificar si estás o no detrás de un proxy transparente es intente conectarse a un servidor que sabe que no existe. Si no hay proxy, verá un mensaje de error típico en su navegador. Chrome dice: “No se puede acceder a este sitio” porque no se puede encontrar la dirección IP.

Si está detrás de un proxy, el error puede ser diferente o puede ser redirigido a otra página, como una página de búsqueda.

Si eso no le da un resultado directo, algunos sitios web tienen servicios de detección de proxy con una fiabilidad variable, como este.

Si visita un sitio web cifrado con HTTPS y hace clic en el icono de candado, su navegador le dará información básica sobre el certificado SSL del sitio. Si el certificado se emite a su ISP y no al propietario del sitio web, eso podría ser una señal de que está detrás de un proxy transparente.

VPN y HTTPS vs proxies transparentes

En una conexión estándar, no encriptada, el tráfico de Internet puede ser monitoreado y filtrado por un proxy transparente. Los datos que contiene pueden almacenarse en caché en el servidor proxy para su uso posterior..

HTTPS

Los sitios web que utilizan HTTPS aseguran el tráfico del navegador entre el servidor y el cliente con cifrado SSL. El cifrado codifica los datos antes de abandonar el dispositivo, haciéndolo indescifrable para cualquiera que lo intercepte. sin embargo, El tráfico DNS generalmente no está encriptado y le dice al servidor proxy a dónde va el tráfico HTTPS cifrado. Es posible que el contenido real del tráfico de red no sea visible, por lo que los datos no se pueden almacenar en caché, pero el proxy al menos puede ver hacia dónde se dirige. (Nota: esta es la razón por la cual los servidores proxy transparentes a menudo son incompatibles con DNS cifrado o DNSSEC).

Software proxy transparente como Calamar puede manejar el tráfico HTTPS de diferentes maneras, pero en general el proxy aún puede monitorear el destino de los datos en tránsito por algún medio. En algunos casos, los administradores de red configuran Intercepción HTTPS en proxies transparentes. El servidor proxy actúa como un intermediario con su propia autoridad de certificación HTTPS. En este escenario, el tráfico HTTPS se intercepta y descifra en el servidor proxy en lugar del sitio web de destino. Los datos pueden almacenarse en caché, filtrarse o inspeccionarse antes de volver a cifrarse y enviarse al destino.

VPN

Si está detrás de un proxy transparente y desea omitirlo por completo, entonces usar una VPN. Una buena VPN encripta todo el tráfico que sale de su dispositivo, incluido el tráfico DNS y HTTP / S. Sin conocer el contenido o el destino de sus datos, el proxy transparente no puede tomar medidas y simplemente lo reenviará al destino sin modificaciones (a menos que bloquee explícitamente el tráfico al servidor VPN). Tenga en cuenta que una VPN hará que la caché del proxy sea inaccesible, lo que puede hacer que las cosas sean más lentas para el usuario final.

ión en caché en lugar de enviar una nueva solicitud al servidor original. Esto ahorra ancho de banda y mejora la velocidad de carga del video para el usuario final. Filtración Los servidores proxy transparentes también se utilizan para filtrar contenido no deseado. Por ejemplo, un proveedor de servicios de Internet puede bloquear el acceso a sitios web que contengan contenido para adultos o malware. El servidor proxy transparente intercepta la solicitud del usuario y verifica si el sitio web está en la lista de sitios bloqueados. Si es así, el servidor proxy bloquea la conexión y muestra un mensaje de error al usuario. Puerta Los servidores proxy transparentes también se utilizan como puerta de enlace para permitir el acceso a recursos internos de la red. Por ejemplo, una empresa puede tener un servidor web interno que solo se puede acceder desde dentro de la red. El servidor proxy transparente actúa como puerta de enlace para permitir que los usuarios externos accedan al servidor web interno. Protección DDoS Los servidores proxy transparentes también se utilizan para proteger contra ataques de denegación de servicio distribuido (DDoS). Cuando un servidor web es atacado por un gran número de solicitudes, puede sobrecargarse y dejar de responder. El servidor proxy transparente actúa como un amortiguador entre el servidor web y el atacante, filtrando las solicitudes maliciosas y permitiendo solo las solicitudes legítimas para llegar al servidor web. Cómo detectar si estás detrás de un proxy transparente Si estás detrás de un proxy transparente, es posible que no lo sepas. Sin embargo, hay algunas formas de detectar si estás detrás de un proxy transparente. Una forma es verificar la dirección IP de tu conexión a Internet. Si la dirección IP es diferente de la dirección IP pública de tu proveedor de servicios de Internet, es posible que estés detrás de un proxy transparente. Otra forma es verificar la configuración de tu conexión a Internet. Si no has configurado ningún proxy en tu dispositivo, pero aún así estás viendo contenido en línea, es posible que estés detrás de un proxy transparente. VPN y HTTPS vs proxies transparentes Si bien los proxies transparentes tienen sus usos legítimos, también pueden ser utilizados para espiar el tr