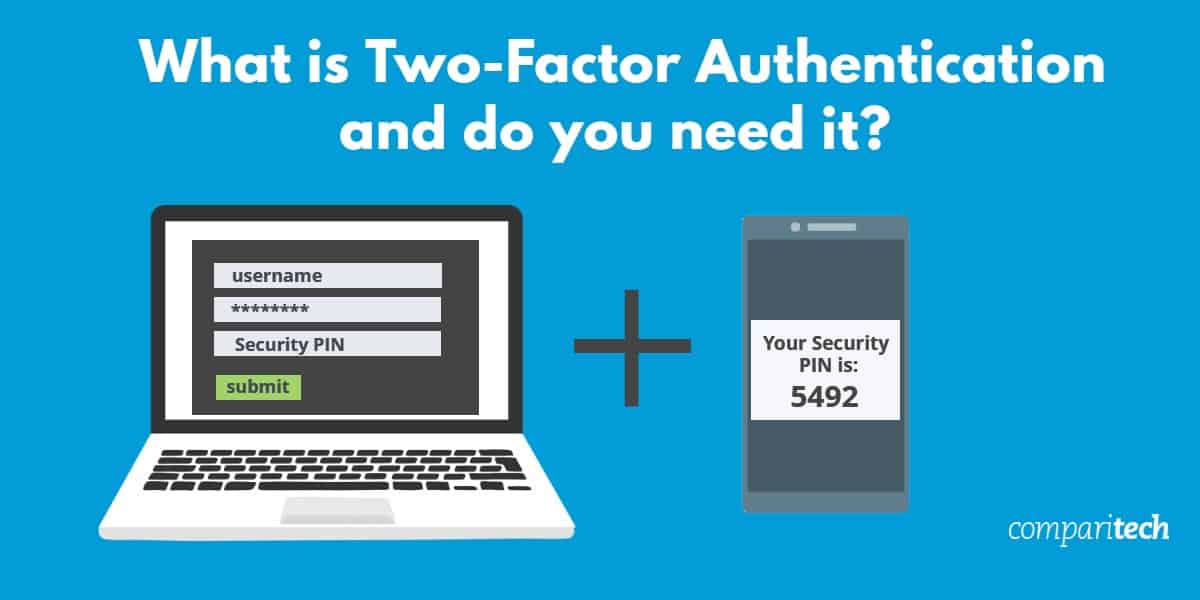

La autenticación de dos factores (2FA) se refiere a un proceso de inicio de sesión que requiere más que solo una contraseña. Si su contraseña se ve comprometida de alguna manera, 2FA puede evitar que un atacante inicie sesión en su cuenta al requerir una segunda forma de verificación.

La verificación en dos pasos (2SV) y la autenticación multifactor (MFA) son términos que a menudo se usan indistintamente con la autenticación de dos factores, aunque hay algunas diferencias que abordaremos más adelante. Puede encontrar 2FA al iniciar sesión en un dispositivo o cuenta, como:

- Un número PIN único enviado por SMS, correo electrónico o una aplicación de autenticación como Google Authenticator o Authy

- Un dispositivo de autenticación de hardware, como una llave USB, que debe insertarse antes de iniciar sesión

- Un escaneo biométrico, como una huella digital o un escaneo de retina, además de una contraseña

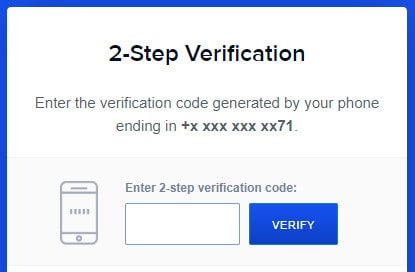

2FA se puede configurar para muchas cuentas en línea, y recomendamos encarecidamente hacerlo. Por lo general, esto implica ingresar un número PIN al iniciar sesión desde un nuevo dispositivo o ubicación, o después de que expiró su sesión anterior. Puede parecer una carga, pero 2FA ayuda mucho a proteger las cuentas de los piratas informáticos.

¿Cómo funciona la autenticación de dos factores en la práctica??

Si 2FA está activado para su cuenta, es más probable que lo encuentre al iniciar sesión desde un nuevo dispositivo o desde una ubicación diferente a la anterior. Ingresará su nombre de usuario y contraseña como de costumbre, y luego se le pedirá que demuestre su identidad ingresando una segunda forma de verificación que solo usted puede proporcionar.

No todos los métodos de verificación de un usuario son iguales. Desde más seguro a menos seguro:

- UN dispositivo de autenticación de hardware como una YubiKey o Titan Security Key. Estos son dispositivos USB que debe conectar a su dispositivo para iniciar sesión.

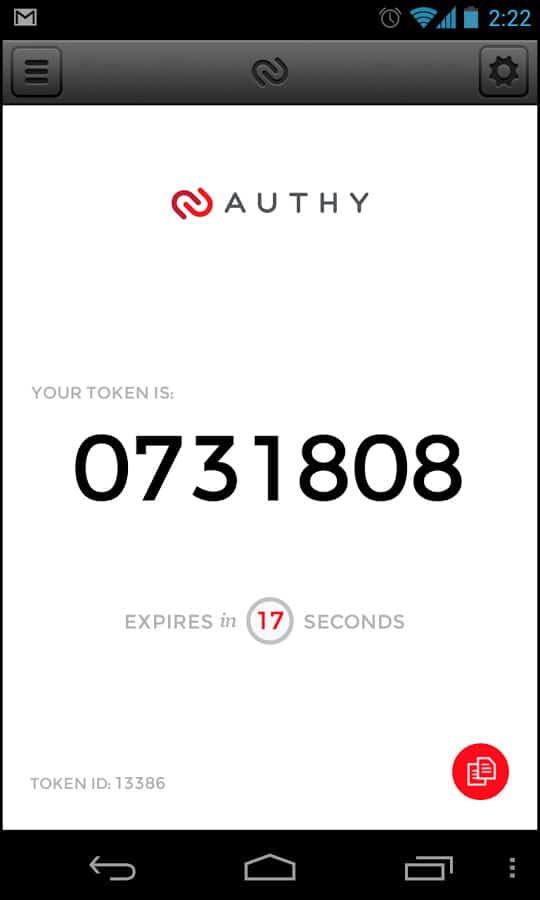

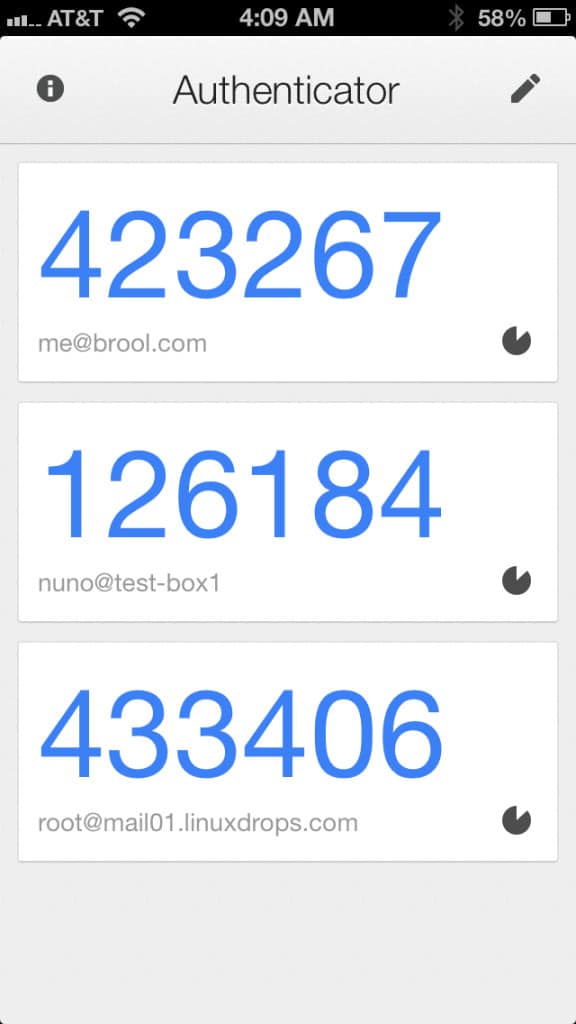

- Un aplicación de autenticación como Google Authenticator o Authy. Estas aplicaciones generan números PIN temporales en su teléfono inteligente.

- UN exploración biométrica como una cara, huella digital o escaneo de retina. La seguridad de los escaneos biométricos varía ampliamente según el método utilizado, la calidad del software de autenticación y el hardware utilizado para la entrada..

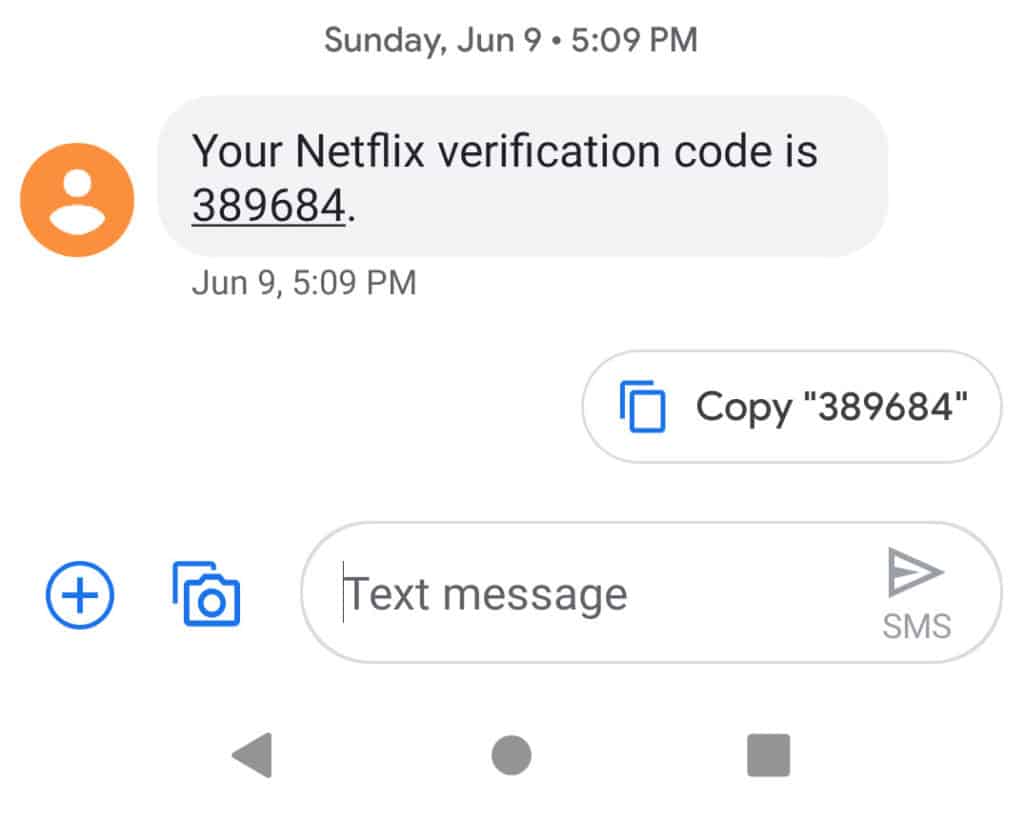

- UN Número PIN enviado por SMS a tu teléfono Los SMS no están encriptados y son vulnerables a los ataques de intercambio de SIM, por lo que esto se considera menos seguro.

- UN Número PIN enviado por correo electrónico. Esta opción es la menos segura porque a menudo se puede acceder a las cuentas de correo electrónico desde cualquier lugar, a diferencia de los otros métodos que requieren que tenga un dispositivo específico presente. Además, el correo electrónico no está encriptado.

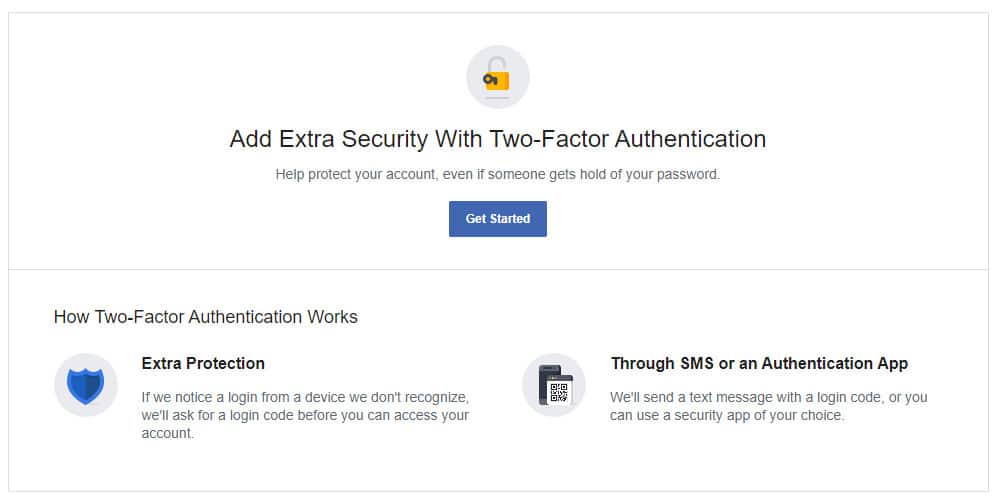

Incluso si su cuenta admite 2FA, es posible que no esté habilitada de manera predeterminada. Esto se debe a que se requiere un proceso de inscripción para configurar 2FA para cada sitio. Sin ese proceso de inscripción, los usuarios simplemente quedarían bloqueados de su cuenta. Querrá profundizar en la configuración de seguridad o inicio de sesión de su cuenta y esperar encontrar la configuración de 2FA.

Autenticación de dos factores por mensaje SMS (texto)

Las ventajas de usar el método SMS es que es casi universal y está vinculado a su tarjeta SIM, no a su teléfono. Casi todos los teléfonos móviles aceptan mensajes de texto, incluso los teléfonos “tontos” que no tienen aplicaciones instaladas en ellos. Si cambia de teléfono, o si su teléfono está dañado o perdido, simplemente puede introducir su tarjeta SIM en otro teléfono y listo..

La principal desventaja es que para que los mensajes SMS lleguen, debe estar dentro del rango celular. Además, los viajeros globales pueden tener problemas con el método SMS si cambian sus tarjetas SIM en diferentes países porque cada tarjeta SIM tendría un número de teléfono diferente.

Una desventaja más avanzada de SMS 2FA es que no es muy difícil para los malos infiltrarse en el sistema de SMS e interceptar códigos, o utilizar la ingeniería social para llamar a su proveedor de telefonía móvil y asignar su número a su tarjeta SIM. Este tipo de nefasto generalmente está reservado para las personas que están siendo atacadas deliberadamente por un atacante en lugar de un ataque normal del asalto. No hay mucha precaución de seguridad que pueda hacer por usted si ha atraído la atención de malos sofisticados como ese.

Aplicaciones de autenticación de dos factores

Hay una variedad de aplicaciones 2FA en el mercado. El más popular es Google Authenticator, pero competidores como Authy y LastPass también tienen aplicaciones 2FA. Este tipo de fragmentación de productos no ayuda en nada a la adopción de 2FA porque las empresas tienen que dedicar tiempo a decidir qué plataforma 2FA utilizar. Los clientes también deben estar dispuestos a instalar otra aplicación 2FA en sus teléfonos si un servicio utiliza una plataforma 2FA diferente a otras..

Para los mejores profesionales de las aplicaciones 2FA es que no necesitan ningún tipo de conexión a Internet o celular para funcionar. Simplemente muestran los códigos necesarios según sea necesario. La desventaja de las aplicaciones 2FA es que si pierde o daña su teléfono en la medida en que no puede obtener un código, tendrá dificultades para acceder a su cuenta.

Otro pequeño inconveniente de las aplicaciones 2FA es que cada servicio debe configurarse individualmente. Esto normalmente significa que solo necesita escanear un código de barras QR con la aplicación, pero puede estar más involucrado en algunas implementaciones corporativas.

Los mejores servicios ofrecen tanto SMS como la aplicación 2FA, pero esos servicios son pocos y distantes.

¿Qué es la autenticación??

Para que pueda acceder a algo como su correo electrónico, el sistema de correo electrónico debe estar satisfecho con dos cosas. Los describí con más detalle en el glosario al final, pero la vista de alto nivel es la siguiente:

Autenticación; a veces abreviado AuthN, significa que eres quien dices que eres.

Autorización; a veces abreviado AuthZ, significa que tienes permiso para leer tu correo electrónico.

¿Cuál es la diferencia entre la autenticación de dos factores y la verificación en dos pasos??

Muchos estudiantes de ciencias de la computación y filósofos debatirían esto hasta altas horas de la madrugada y, aunque hay una diferencia sutil, en la práctica no es muy grande..

El principal problema es que no existe un concepto de “verificación” en el lenguaje de autenticación / autorización. Tenemos autenticación y tenemos autorización. La introducción del término ambiguo “verificación” puede generar confusión sobre la diferencia entre lo que alguien sabe y lo que alguien tiene.

Además, ¿qué significa la verificación? ¿Significa que la persona ha sido identificada (AuthN) o significa que se le permite acceder a algún recurso (AuthZ)? Ya tenemos palabras adecuadas para esos conceptos..

Un segundo punto de confusión surge de la distinción entre lo que una persona tiene y lo que una persona sabe. A simple vista, es fácil pensar que algo como un segundo factor biométrico que utiliza una huella digital constituye algo que el usuario tiene (tienen su huella digital). Pero, el uso de huellas digitales como mecanismo de desbloqueo del teléfono ha sido debatido en el sistema judicial de los Estados Unidos. Algunos jueces sienten que una huella digital es un testimonio implícito y el testimonio es algo que alguien sabe, no algo que tienen.

Ambos conceptos caen bajo el paraguas de la autenticación de múltiples factores (MFA) y ambos requieren que tengas algo más que una contraseña. No importa si esa otra cosa es una huella digital, una secuencia numérica única o un Yubikey.

¿Por qué necesitamos algo más que contraseñas??

Los nombres de usuario son generalmente bastante fáciles de descubrir; en muchos casos es solo nuestra dirección de correo electrónico bien publicitada o, en el caso de los foros, es el nombre para mostrar que todos pueden ver. Eso significa que la única protección real que tiene contra alguien que inicia sesión como usted es la seguridad de su contraseña.

Hay tres formas principales en que los malos obtienen tu contraseña. El primero es simplemente adivinarlo. Puede pensar que tiene una probabilidad muy poco probable de éxito, pero lamentablemente muchas personas usan contraseñas terriblemente débiles. Veo muchas contraseñas en mi vida laboral diaria y hay demasiados Chucks en el mundo con la contraseña chuck123.

La segunda forma es utilizar un ataque de diccionario. La mayor parte de las contraseñas restantes para los miles de millones de cuentas en el mundo se componen de unos pocos miles de palabras. Los malos ejecutan ataques de diccionario contra sitios sabiendo que la mayoría de las cuentas en ese sitio usarán una de esas contraseñas comunes.

La tercera forma es robar los datos. Las violaciones de datos a menudo exponen contraseñas almacenadas en los servidores de la compañía.

Los sitios y sistemas que emplean 2FA requieren un segundo factor además de su contraseña para iniciar sesión. A primera vista, puede parecer una tontería. Si las contraseñas se ven comprometidas tan fácilmente, ¿cuánto valor puede simplemente agregar una segunda contraseña a la tabla? Es una buena pregunta que 2FA aborda. En la mayoría de los casos, 2FA toma la forma de un código numérico que cambia cada minuto o solo se puede usar una vez. Por lo tanto, alguien que logre obtener su contraseña no podrá iniciar sesión en su cuenta a menos que también haya logrado obtener su código 2FA actual.

De esta manera, 2FA elimina la fragilidad humana de crear contraseñas débiles y reutilizarlas en los servicios. También protege contra el robo de datos de la cuenta porque incluso si el malo logra robar todos los nombres de usuario y contraseñas de un sitio, aún no podrá iniciar sesión en ninguna de esas cuentas sin ese código 2FA esencial para cada usuario.

¿Por qué quiero usar la autenticación de dos factores??

Tenga en cuenta que la mayoría de los hacks de contraseñas ocurren en Internet. Una analogía anticuada, pero utilizable, es un robo a un banco. Antes de internet, robar un banco era muy difícil. Tenías que conseguir una tripulación, buscar en el banco el mejor momento para robarlo, obtener algunas armas y disfraces, y luego llevar a cabo el robo sin que te atrapen.

Hoy, el mismo ladrón de bancos puede sentarse en todo el mundo e intentar forzar su cuenta bancaria web sin que usted lo sepa. Si no puede ingresar a su cuenta, simplemente pasa a la siguiente. Prácticamente no hay riesgo de ser atrapado y casi no requiere planificación.

Con la introducción de 2FA, ese ladrón de bancos prácticamente no tiene posibilidades de tener éxito. Incluso si tuviera que adivinar correctamente su contraseña, tendría que subirse a un avión, rastrearlo y robar su dispositivo 2FA para entrar. Una vez que se introduce un impedimento físico en una secuencia de inicio de sesión, se vuelve más difícil para los órdenes de magnitud. el malo para tener éxito.

2FA requiere que proporciones dos cosas: algo que sabes y algo que tienes. Lo que sabes es tu contraseña. Lo que tienes es el código numérico. Dado que el código numérico cambia con tanta frecuencia, cualquier persona que pueda proporcionar el código correcto en cualquier momento seguramente tendrá el dispositivo generador de código. 2FA está demostrando ser muy resistente a los ataques de contraseña de fuerza bruta, lo cual es una buena noticia. La mala noticia es la tasa de adopción muy lenta. Cada servicio individual tiene que decidir implementar 2FA; no es algo que usted pueda decidir usar en cada sitio. Si bien un número cada vez mayor de sitios admite 2FA ahora, muchos más no lo hacen. Sorprendentemente, sitios muy críticos como los sitios bancarios y gubernamentales han sido muy lentos para adoptar 2FA.

Relacionado: Qué ataque de fuerza bruta es

Autenticación de dos factores en la empresa

2FA tiene una mejor tasa de adopción en las corporaciones que en los servicios públicos. Muchas compañías que tienen trabajadores remotos han implementado fuertemente 2FA. El mecanismo 2FA más común y maduro para las corporaciones es el RSA SecurID. Ha existido durante años y puede instalarse como una aplicación o proporcionarse como un dongle de hardware, como una memoria USB con una pantalla que muestra el código. Otro contendiente fuerte en estos días es Okta. Okta comenzó a centrarse en Single Sign On (SSO), lo que significa que los usuarios solo tenían que iniciar sesión una vez y luego acceder a muchos servicios de terceros. Muchas corporaciones usan SSO en gran medida y ahora que Okta ofrece 2FA, se está volviendo más popular.

Glosario

Autenticación (AuthN): Eres quien dices que eres. Aquí es donde entra en juego su nombre de usuario y contraseña. Cualquiera que presente ambas cosas se considera usted. Sin embargo, solo estar autenticado no significa que se le permitirá leer su correo electrónico.

Autorización (AuthZ): una vez que haya sido autenticado (el sistema sabe quién es usted), puede determinar a qué se le permite acceder. En el caso de iniciar sesión en su correo electrónico, solo hay una cosa que debe hacer. Pero considere un escenario de oficina en el que pueda leer algunas unidades de red compartidas, pero no otras. Es la capa AuthZ la que determina lo que puede hacer, pero no puede hacerlo hasta que probablemente esté autenticado.

El uso de 2FA es una muy buena medida de seguridad y debe considerar habilitarlo en todos los lugares que pueda. El sitio Two Factor Auth.org tiene un proyecto interesante que intenta enumerar las empresas que admiten 2FA y proporciona una manera fácil de avergonzar públicamente a las empresas que no lo hacen. Si un servicio que usa actualmente no es compatible con 2FA, es posible que pueda encontrar un servicio alternativo que sí lo haga.

Ver también: Comprobador de seguridad de contraseña, una forma divertida de comprobar qué tan buena es su contraseña (se aplican las renuncias).

La autenticación de dos factores es una medida de seguridad muy importante para proteger nuestras cuentas en línea. Al requerir una segunda forma de verificación además de la contraseña, se hace mucho más difícil para los hackers acceder a nuestras cuentas. Es recomendable configurar 2FA en todas nuestras cuentas en línea, y hay diferentes métodos para hacerlo, como un número PIN enviado por SMS o correo electrónico, una aplicación de autenticación o un escaneo biométrico. Es importante tener en cuenta que no todos los métodos de verificación son igualmente seguros, y que algunos, como el correo electrónico, son menos seguros. Es necesario profundizar en la configuración de seguridad de nuestras cuentas para habilitar 2FA y proteger nuestras cuentas de los hackers.