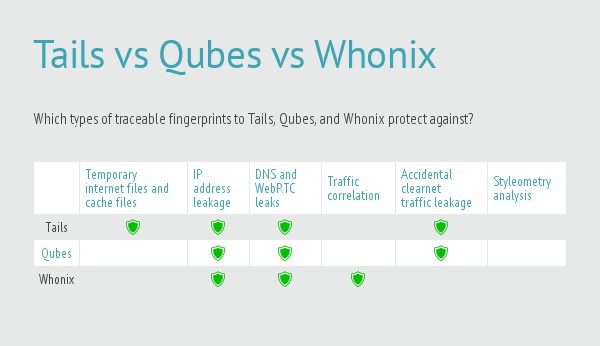

Hay una variedad de sistemas operativos centrados en la privacidad disponibles. La mayoría de ellos están basados en Linux y, al igual que Linux, puede ser difícil descubrir las diferencias entre una variedad tan amplia de opciones. En general, hay dos tipos principales de sistemas operativos de seguridad / privacidad: los que se centran en proporcionar el anonimato y los que contienen herramientas de penetración para la investigación informática. Este artículo se centra en el aspecto de la privacidad y explorará tres formas principales de lograrlo: dos que usan la virtualización para crear aislamiento, y el antiguo método probado de usar Live CD.

Un Live CD es un CD de arranque (o unidad USB) que se conecta a una computadora antes de arrancar. Los Live CD no instalan nada en el sistema host y no deja ningún documento u otro rastro cuando se apaga. Esto garantiza que no haya forma de que ningún malware o software de seguimiento sobreviva a varias sesiones. Utilizaremos el CD Live de TAILS en este artículo.

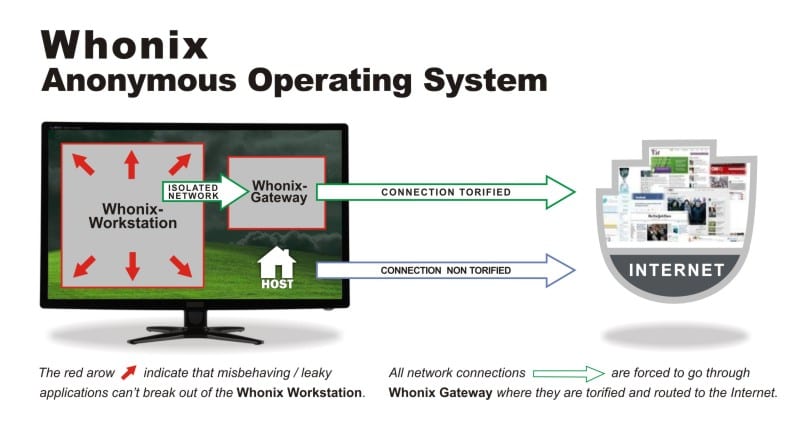

Para la virtualización, analizaremos Qubes OS y Whonix. Qubes OS crea una serie de máquinas virtuales cada vez más confiables para que las actividades que tienen lugar en una máquina virtual no confiable no puedan afectar las aplicaciones en otros. Whonix tiene un sistema de dos partes mediante el cual realiza todo su trabajo en una estación de trabajo de máquina virtual. Enruta todo el tráfico de su red a través de la otra puerta de enlace de máquina virtual que se conecta a la red Tor.

Los tres métodos tienen sus ventajas y desventajas..

Qubes OS: un sistema operativo razonablemente seguro

Qubes OS se describe mejor como una distribución Xen que ejecuta dominios virtuales de Linux. Xen es un hipervisor de tipo 1 de metal desnudo muy estable y maduro. Este tipo de virtualización es análogo a lo que puede estar imaginando al usar un producto como VirtualBox con una diferencia importante. Un hipervisor tipo 1 no tiene un sistema operativo que se ejecute debajo de él, lo que puede verse comprometido. Xen se instala en el bare metal y luego puede crear y administrar máquinas virtuales.

Esta arquitectura permite a Qubes crear máquinas virtuales separadas (dominios, en lenguaje Xen) en las que ejecutar aplicaciones. Esto garantiza que las aplicaciones riesgosas no puedan afectar a las aplicaciones confiables, o incluso escribir en el sistema de archivos subyacente. Este grado de separación no proporciona mucho anonimato en sí mismo, pero sí proporciona un grado significativo de protección contra la propagación de malware. Si terminas siendo infectado con malware de un sitio web malo, o si caes presa de una estafa de phishing por correo electrónico, sería difícil que ese malware se propague fuera del dominio en el que se encuentra.

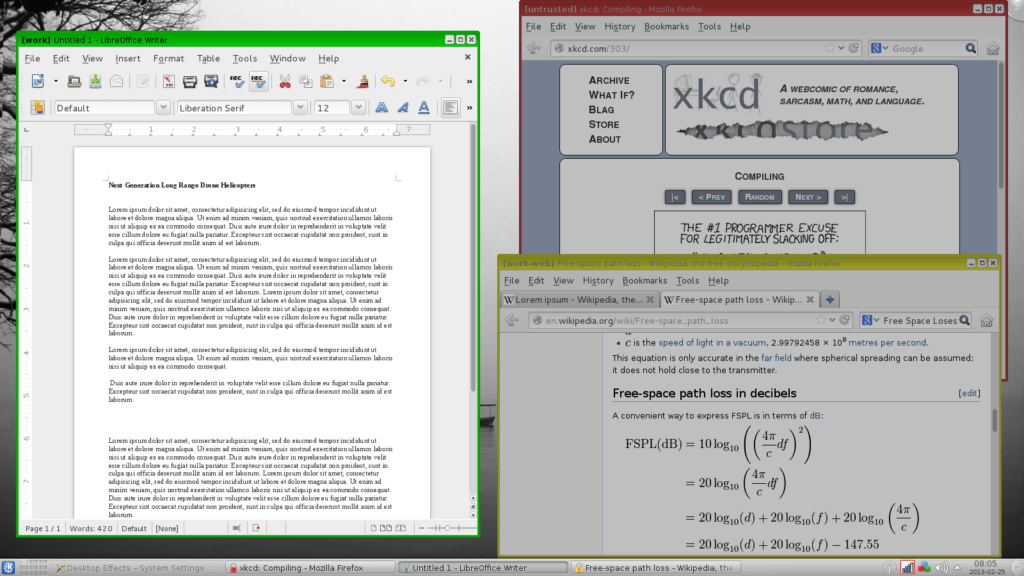

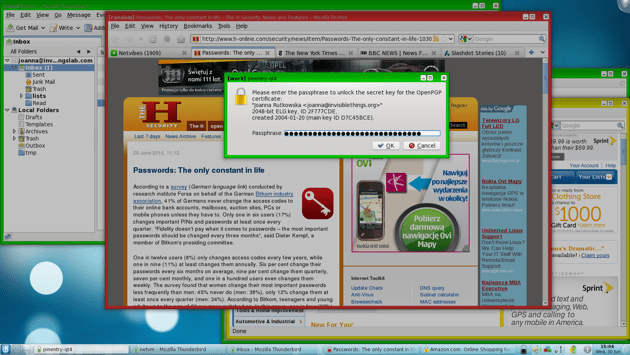

Qubes llama a estos dominios Xen qubes. Crea una serie de qubes en los que asignar instancias de aplicación. Por ejemplo, navegar por sitios web diversos en los que no tiene motivos para confiar es probablemente mejor hacerlo en el qube no confiable. Las actividades relacionadas con el trabajo en sitios web y aplicaciones confiables pueden realizarse en la zona confiable. El punto es que cada qube solo tiene el potencial de afectar las aplicaciones en el mismo qube.

Para que sea fácil mantener los qubes rectos mientras los usa, cada ventana tiene un borde de ventana de color “inolvidable” que indica el nivel de seguridad de cada qube. El equipo de Qubes indica que los bordes de la ventana son imperdonables porque están construidos en el nivel de dominio cero de Xen (dom0), que es el dominio privilegiado que Xen comienza en el momento del arranque, y administra todos los demás dominios o qubes en este caso. Los qubes no pueden interactuar con dom0 y los qubes no tienen privilegios, lo que significa que no pueden acceder a las funciones del sistema de bajo nivel..

Imagen: https://www.qubes-os.org/screenshots/

Imagen: https://www.qubes-os.org/screenshots/

El color del borde de la ventana proporciona una forma bastante instantánea de ver el nivel de confianza de cada ventana. En esta captura de pantalla podemos ver los bordes de las ventanas rojas (no confiables), verdes (confiables) y amarillas (en algún lugar en el medio). También es fácil ver que la solicitud de contraseña proviene de una aplicación en el dominio confiable (verde) a pesar de que se superpone en una aplicación no confiable (roja). Una técnica de phishing muy común es utilizar un sitio web para crear un cuadro de inicio de sesión muy realista para algún servicio e intentar que las personas ingresen sus credenciales. Si ese fuera el caso aquí, el cuadro de contraseña tendría un borde rojo que sería su señal de que algo peligroso puede estar sucediendo.

Imagen: https://www.qubes-os.org/screenshots/

Imagen: https://www.qubes-os.org/screenshots/

Una excelente manera de agregar una buena capa de anonimato en el modelo de seguridad ya robusto es usar Whonix, discutido más adelante, con Qubes. Debido a que Qubes OS ejecuta cada aplicación en un qube separado, la puerta de enlace Whonix y la estación de trabajo se ejecutarán en qubes separados. Esto los abstrae aún más el uno del otro. Si la puerta de enlace o la estación de trabajo Whonix se ejecutan en su propio qube y se ven comprometidos de alguna manera, no podrán acceder a ninguna otra aplicación en la computadora. Aquí hay instrucciones sobre cómo crear las plantillas de sistema operativo Qubes necesarias para Whonix.

Profesionales de QubesOS

- La separación de aplicaciones mediante el uso de máquinas virtuales de espacio aislado garantiza que una aplicación explotada, o javascript malicioso, no se pueda pasar a otras aplicaciones o al sistema operativo host.

- El uso de Whonix dentro de QubesOS proporciona un mayor nivel de separación de Internet al forzar todo el tráfico de Internet a través de la puerta de enlace Whonix Tor

QubesOS contras

- El sistema operativo Qubes es difícil de probar porque no funciona bien o no funciona en una máquina virtual.

- Hay un Live CD no compatible en la página de descarga. Puede o no funcionar para su sistema. Y, dado que no es compatible, realmente no cumple con el trabajo de un Live CD al permitirle usarlo para ganar confianza sobre cómo funcionará una instalación completa. Por lo tanto, está prácticamente atascado con una instalación de Qubes de todo o nada en su máquina para ver cómo le va.

Whonix – Anonimato en dos partes

Whonix está diseñado específicamente para proporcionar anonimato durante el uso de Internet. Se compone de dos máquinas virtuales, la puerta de enlace y la estación de trabajo. La estación de trabajo solo puede comunicarse con la puerta de enlace y la puerta de enlace se conecta a Internet a través de Tor. Ambos son dispositivos de máquina virtual VirtualBox, por lo que puede ejecutarlo en cualquier sistema operativo que ejecute VirtualBox.

La estación de trabajo y la puerta de enlace de Whonix están configuradas para usar una red privada en su computadora host. La estación de trabajo enruta todo su tráfico a la puerta de enlace, que utiliza la red Tor para acceder a Internet. Toda la actividad de red realizada en la estación de trabajo se realiza a través de Tor.

La máquina host no participa en la red privada de Whonix y, por lo tanto, continúa utilizando su conexión a Internet normal..

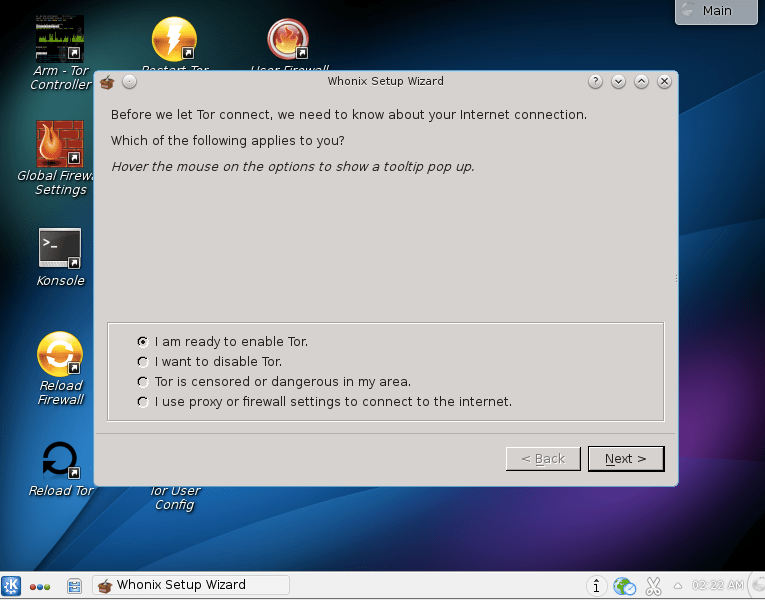

Imagen: https://www.whonix.org/

Imagen: https://www.whonix.org/

Además de simplemente enviar todas las solicitudes de estación de trabajo a través de Tor, la puerta de enlace Whonix también protege contra la identificación mediante el uso de circuitos Tor para diferentes aplicaciones. La puerta de enlace implementa Stream Isolation para garantizar que diferentes aplicaciones en la estación de trabajo tomen diferentes caminos a través de Tor. Si bien esto está configurado de manera predeterminada, puede obtener más información sobre el aislamiento de Tor en la wiki de Whonix.

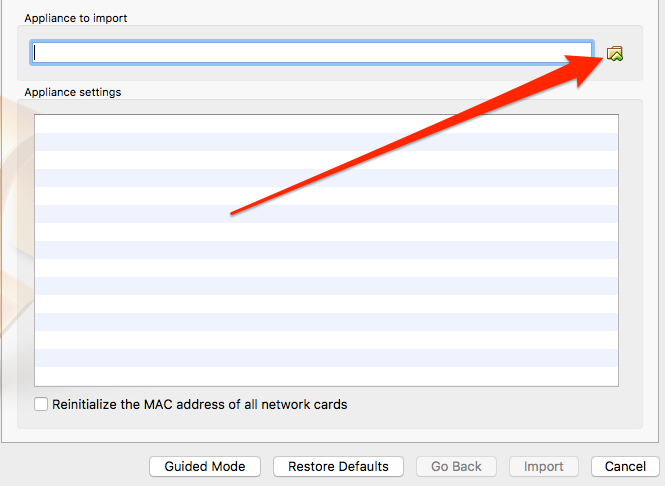

Descargue los dos dispositivos del sitio web de Whonix aquí y luego impórtelos uno por uno en VirtualBox.

Seleccione Archivo -> Dispositivo de importación:

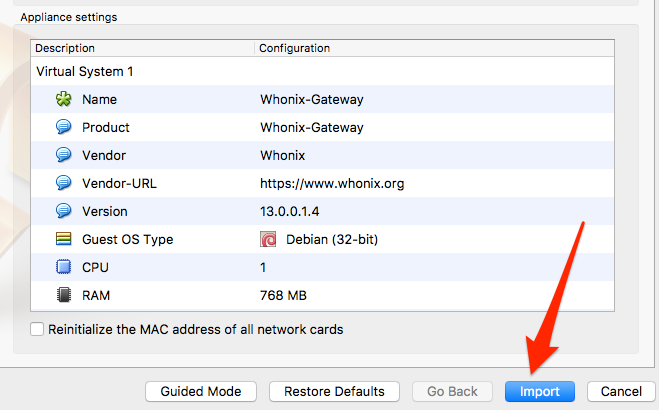

VirtualBox tardará unos minutos en leer el dispositivo y luego mostrará su configuración. Haga clic en el botón Importar para finalizarlo, y luego haga clic en el botón Inicio para iniciar la máquina virtual de puerta de enlace.

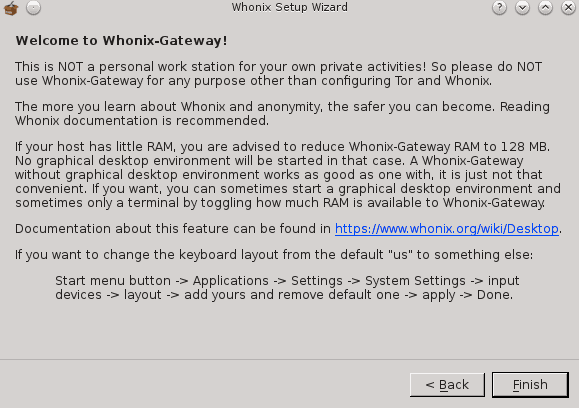

Whonix Gateway

La puerta de enlace se puede ejecutar desde la línea de comandos. Si su sistema tiene menos de 2 GB de RAM, puede ser doloroso ejecutar dos escritorios completos, por lo que puede optar por ejecutar la puerta de enlace sin cabeza. Usaré el escritorio para la estación de trabajo y la puerta de enlace para este artículo, ya que es más fácil demostrar los conceptos.

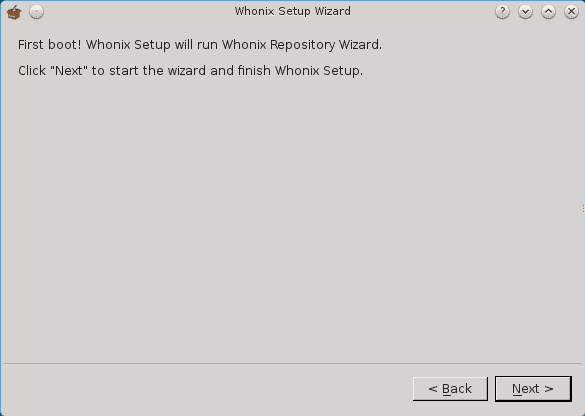

El primer asistente de ejecución muestra dos pantallas llenas de advertencias sobre cómo no se debe confiar en Whonix para proporcionar el anonimato:

Whonix es un software experimental. No confíes en él para un fuerte anonimato.

Eso es un poco desconcertante porque la página principal del sitio web de Whonix establece específicamente que proporciona anonimato a prueba de fallas:

Hace posible el anonimato en línea a través de un uso a prueba de fallas, automático y en todo el escritorio de la red Tor.

Creo que el mensaje subyacente aquí es que hay muchas formas en que puedes traicionar tu identidad que no tienen nada que ver con las garantías técnicas.

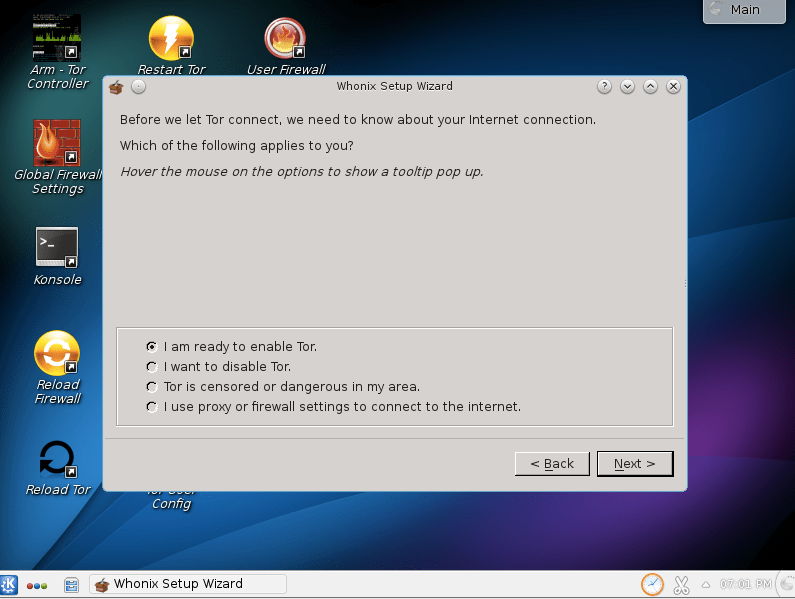

El siguiente paso es configurar cómo se debe conectar la puerta de enlace a la red Tor. Las opciones aquí imitan las opciones normales de configuración de Tor con respecto a puentes y proxies. Cuando pasa el mouse sobre cualquiera de estas opciones, Whonix mostrará los cambios que se necesitan en su archivo torrc para lograr ese cambio. No hará ningún cambio automáticamente por usted.

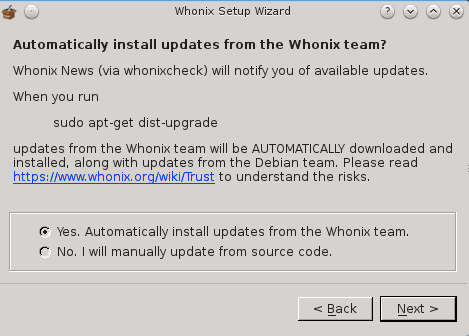

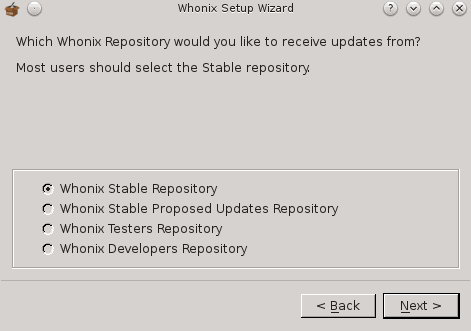

El siguiente paso es configurar cómo desea que se realicen las actualizaciones..

Y, por último, una advertencia de que esta es la puerta de enlace de Whonix y no debe usarse como estación de trabajo.

Whonix Workstation

Ahora que su puerta de enlace Whonix está instalada y conectada a Tor, es hora de iniciar la estación de trabajo. Importe la máquina virtual de la estación de trabajo como lo hizo con la puerta de enlace e iníciela. Se muestran los mismos Términos y condiciones doom-and-gloom. Luego puede configurar sus preferencias de actualización.

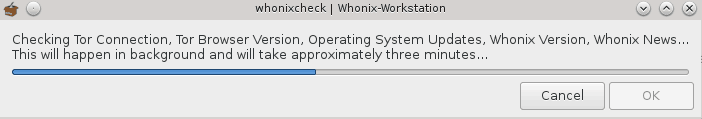

Deje que se complete la primera actualización y la estación de trabajo esté lista para usar:

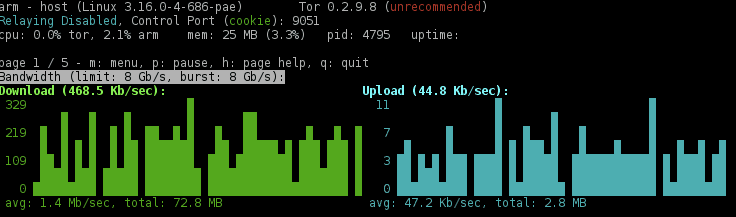

Si desea ver su puerta de enlace en acción, inicie el navegador Tor en la estación de trabajo, luego inicie el Monitor de relé de anonimato Tor (ARM). Verá el tráfico de la estación de trabajo que pasa por su puerta de enlace.

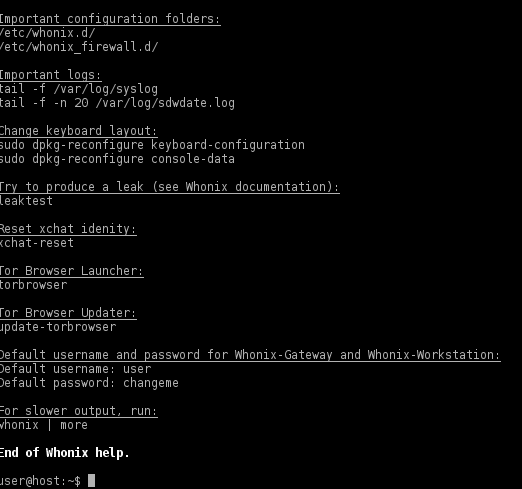

Para obtener ayuda básica, abra una ventana de terminal y simplemente escriba whonix por sí mismo. Aparecerá una pantalla de ayuda que incluye las credenciales de usuario predeterminadas. Puede usarlos para sudo a root para ver sus interfaces de red.

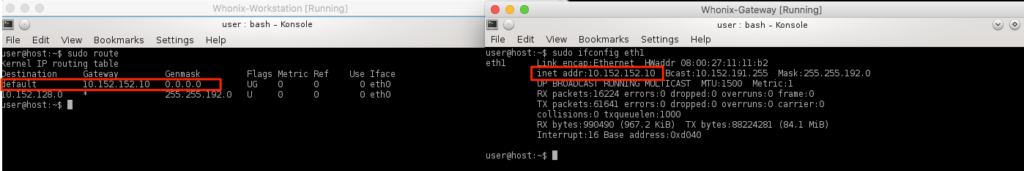

Una comprobación rápida de las interfaces de red muestra que la estación de trabajo está utilizando una dirección IP privada como se esperaba y está enrutando todo su tráfico a través de la puerta de enlace.

Al cerrar la puerta de enlace, la estación de trabajo no puede conectarse a Internet..

Pros de Whonix

- El uso de la tecnología VirtualBox garantiza que la más amplia gama de personas pueda usar Whonix. VirtualBox está disponible para todos los principales sistemas operativos y es gratis.

- La instalación y uso predeterminados es extremadamente fácil. No se requieren conocimientos ni configuraciones especiales para trabajar.

Contras Whonix

- Si bien la estación de trabajo Whonix está separada de la computadora host, no hay más separación. Realizar comportamientos riesgosos y no riesgosos en la estación de trabajo es tan peligroso como hacer ambos en la computadora host.

- Dado que el anonimato se proporciona solo en la máquina virtual de la estación de trabajo, puede ser fácil olvidar usarlo y terminar usando la máquina host por accidente.

Tails – El sistema en vivo de incógnito amnésico

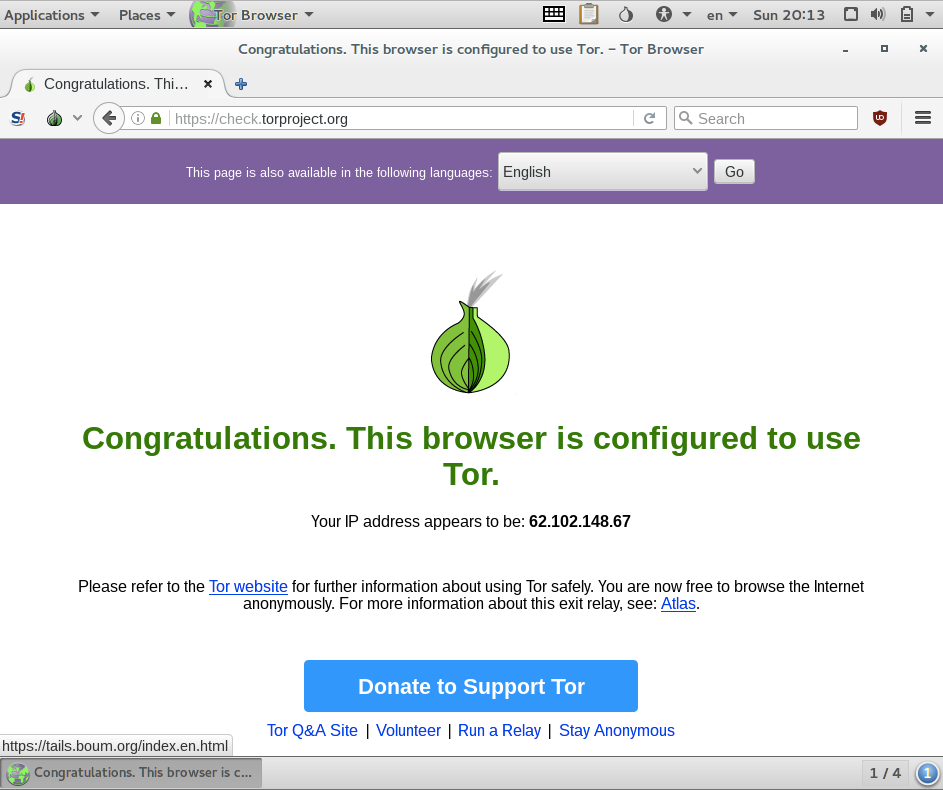

Tails es un sistema operativo en vivo creado a partir de Debian GNU / Linux. No hay proceso de instalación. Arrancas tu computadora con él y se ejecuta desde los medios temporales desde los que arrancaste. Cuando lo apagas, se olvida (amnésico) y te ayuda a mantenerte anónimo mientras lo usas (de incógnito).

Todas las conexiones de red se enrutan a través de la red Tor y se bloquean las aplicaciones que intentan acceder a Internet directamente. Tor está configurado de forma predeterminada, pero Tails también se puede configurar para usar la red anónima I2P.

Comience aquí para iniciar el proceso de descarga: https://tails.boum.org/install/index.en.html. Las instrucciones parecen estar un poco involucradas; No estoy seguro de por qué incluyen la necesidad de múltiples memorias USB o un teléfono móvil para leer las instrucciones. Simplemente descargué el archivo ISO de Tails y lo cargué en VirtualBox como lo haría con cualquier otro. Si va a usar Tails correctamente, deberá grabar ese ISO en algunos medios desde los que pueda arrancar; generalmente un CD / DVD o una memoria USB.

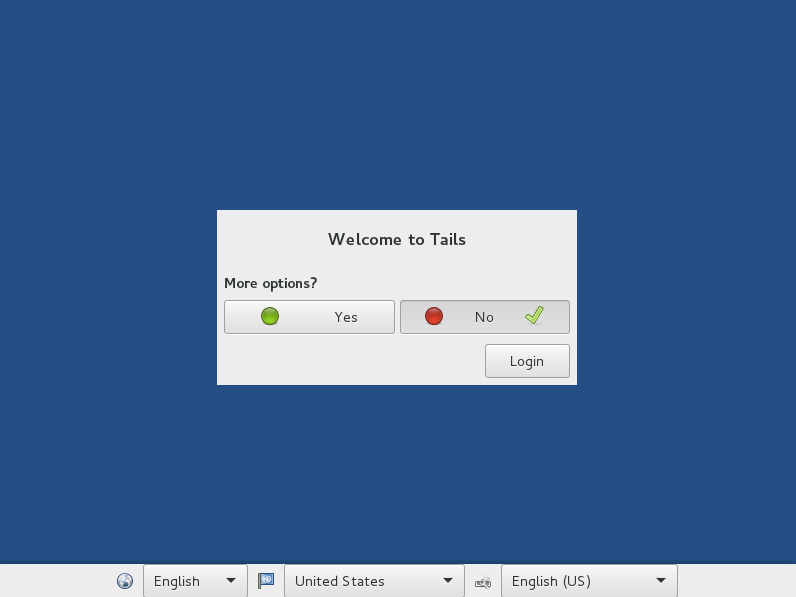

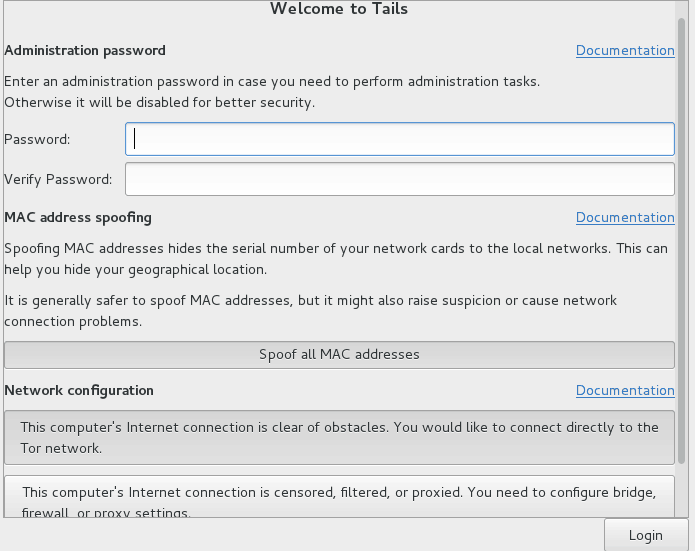

El primer arranque mostrará el Tails Greeter donde opcionalmente puede configurar algunas opciones antes de que se cargue el escritorio.

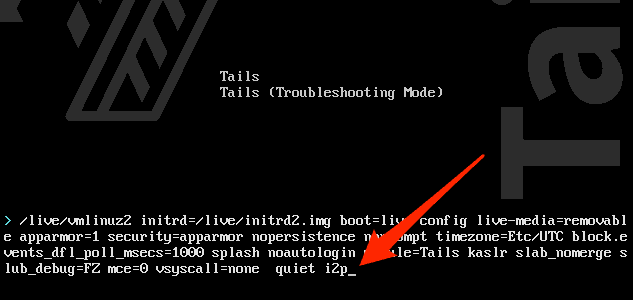

Para usar Tails con I2P en lugar de Tor, deberá reiniciar. Cuando aparezca el menú del cargador de arranque, presione el botón Tab para mostrar las opciones de arranque actuales. Presione la barra espaciadora y luego agregue i2p a las opciones existentes. Presione Entrar para continuar el arranque.

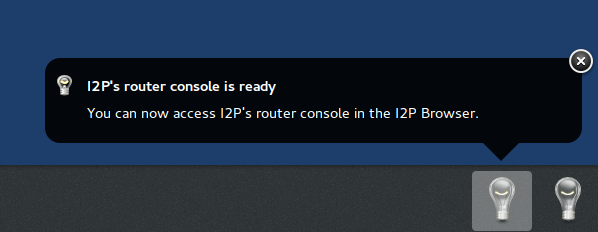

El panel de notificaciones en la parte inferior del escritorio le dirá si Tor o I2P están configurados:

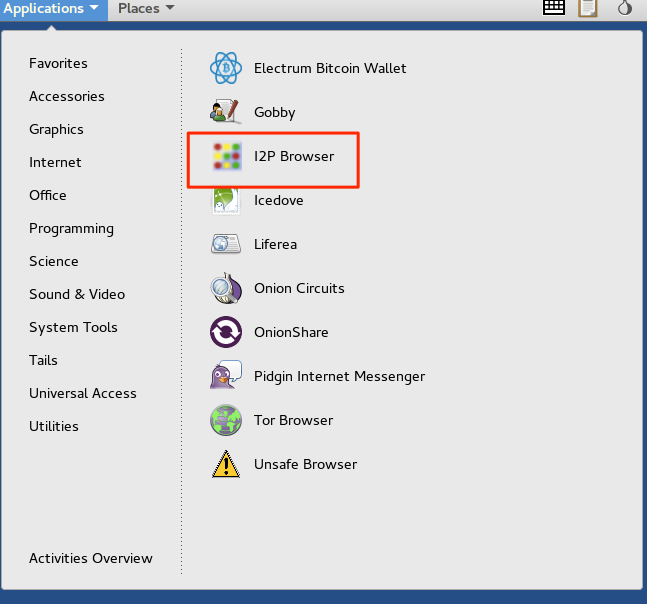

Inicie el navegador I2P para ver el estado de su conexión I2P seleccionando la aplicación -> Opción de menú de internet.

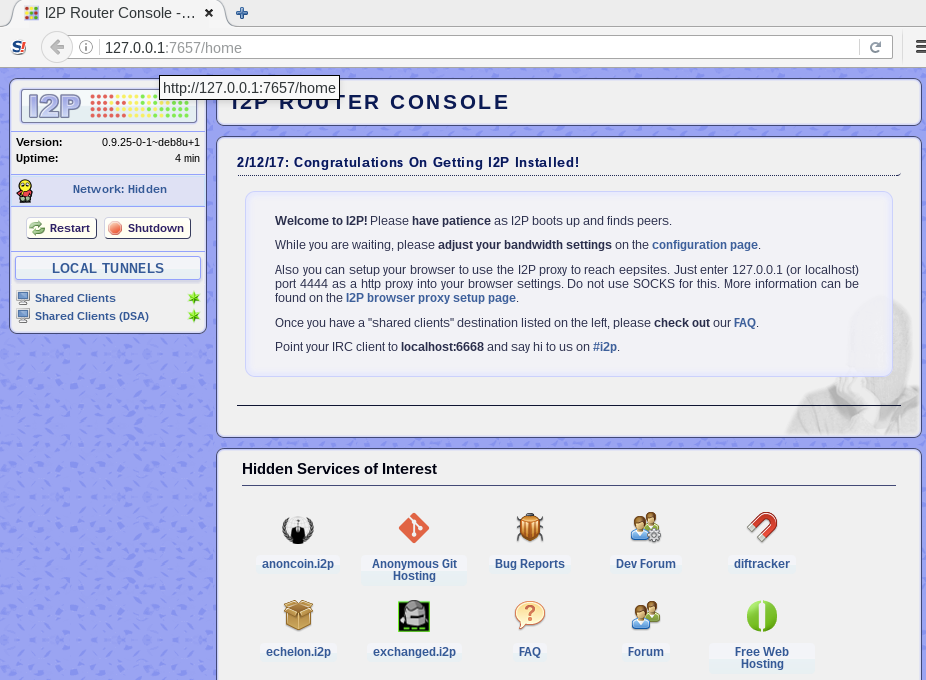

Espera mientras se carga:

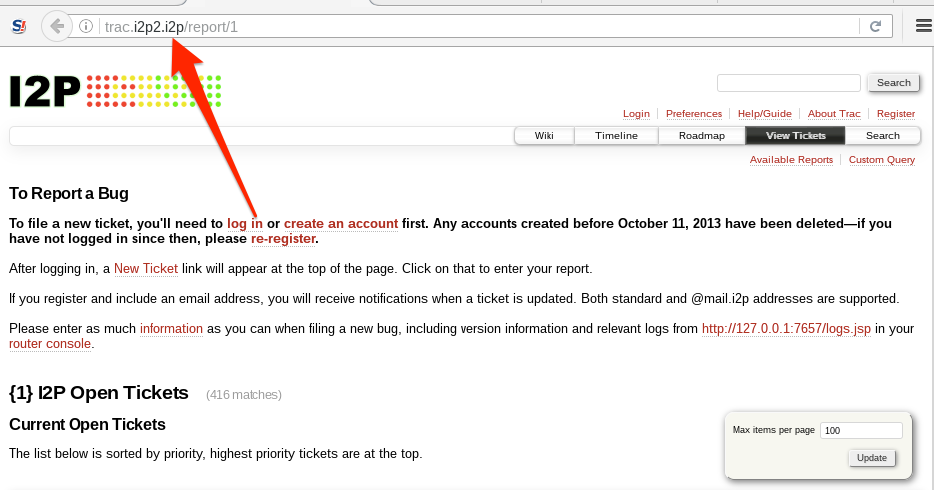

Al igual que Tor tiene sitios internos que usan la extensión .onion, I2P tiene sus propios servicios ocultos que usan la extensión .i2p.

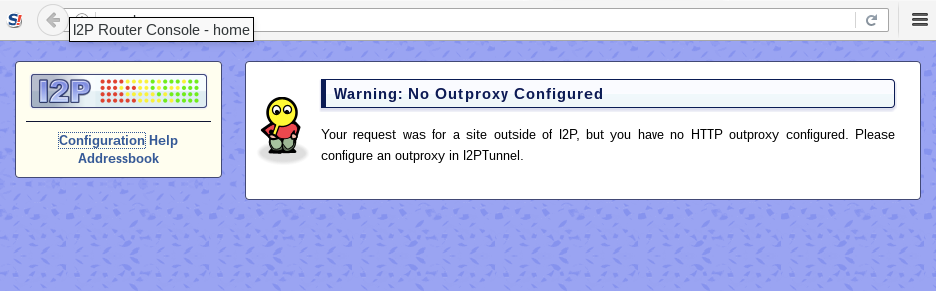

A diferencia de Tor, el enrutador I2P no le permitirá acceder a sitios de red claros de forma predeterminada. Deberá configurar un Outproxy para acceder a sitios de Internet normales mientras usa I2P.

Solo hay disponibles HTTP, HTTPS y Outproxies de correo electrónico. Si necesita un proxy externo SOCKS para hacer más, entonces debe seguir con Tor.

Tails Pros

- Los CD en vivo en general son muy fáciles de usar. Puede grabar una vez, usar en cualquier lugar, lo cual es muy útil si está en múltiples computadoras no confiables.

- La configuración predeterminada para usar Tor proporciona anonimato listo para usar, en la medida en que Tor lo proporciona.

Contras de colas

- Tails no encripta documentos creados durante su sesión de forma predeterminada, pero tiene una función de volumen persistente encriptada que puede usar para esto.

- Todos los CD en vivo no abordan el problema del monolito; el sistema operativo no tiene segregación, por lo que las actividades riesgosas en una aplicación pueden afectar a otras.

Otras distribuciones de CD en vivo

El Live CD es visto como una de las formas más fáciles de proporcionar seguridad y anonimato. Por esa razón, hay una gran variedad de CD en vivo disponibles. Algunos otros que me llamaron la atención al escribir este artículo son IprediaOS y TENS.

IprediaOS

Ipredia OS utiliza la red de anonimato I2P en lugar de la red Tor, que prevalece entre las otras distribuciones. I2P está disponible para Windows, Linux, macOS y Android. IprediaOS está disponible como descarga de CD en vivo instalable utilizando el escritorio Gnome o el escritorio Lightweight X11 (LXDE).

El anonimato proviene del uso de la red I2P, así como de las aplicaciones preinstaladas. Las aplicaciones proporcionadas admiten BitTorrent anónimo, correo electrónico, IRC y navegador web. Al igual que Tor tiene sitios internos de cebolla, I2P tiene sitios internos I2P llamados eepSites con la extensión .i2p.

Descargue un Live CD instalable del sitio Ipredia.

TENS – Seguridad del nodo final de confianza

[Seguridad del nodo final de confianza [(https://www.spi.dod.mil/lipose.htm). TENS fue creado por el Departamento de Defensa de los Estados Unidos (DoD). Curiosamente, el Departamento de Defensa de EE. UU. Firma sus propios certificados SSL. Lo más probable es que su navegador no tenga el DoD listado como una Autoridad de Certificación confiable, por lo que es probable que vea errores de SSL cuando intente visitar el sitio. Parece seguro hacerlo basado en mi investigación, pero su nivel de paranoia debería regir sus acciones.

TENS se inicia en la RAM, no escribe nada en el disco y, por lo tanto, crea un nodo final temporal confiable en casi cualquier computadora. Tenga en cuenta que el propósito de TENS es crear un nodo END confiable; fue creado para proteger la computadora a la que te estás conectando; no está diseñado para protegerlo, per se.

Hay algunas versiones diferentes, dos de las cuales están disponibles para el público. Public Deluxe viene con Libre Office, mientras que la versión pública estándar no. La versión profesional solo está disponible para el personal del gobierno de EE. UU. Los departamentos individuales pueden solicitar compilaciones personalizadas y es el único método aprobado para conectarse a sistemas DoD en equipos no gubernamentales.

Ver también: ¿Cuáles son los mejores servicios VPN de Linux??

inio de Xen y no pueden ser falsificados por malware. En general, Qubes OS es una excelente opción para aquellos que buscan una mayor seguridad y protección contra el malware, pero no necesariamente para aquellos que buscan anonimato completo en línea.

En cuanto a Whonix, es una opción interesante para aquellos que buscan anonimato en línea. Whonix utiliza una estación de trabajo de máquina virtual para realizar todas las actividades en línea, y enruta todo el tráfico de red a través de la red Tor. Esto proporciona un alto grado de anonimato en línea, pero también puede ralentizar la velocidad de navegación. Además, Whonix puede ser un poco más difícil de configurar y usar que otras opciones de privacidad.

Finalmente, TAILS es una excelente opción para aquellos que buscan privacidad y anonimato en línea. TAILS es un sistema operativo en vivo que se ejecuta desde un CD o unidad USB, lo que significa que no se instala en el sistema host y no deja ningún rastro cuando se apaga. Esto garantiza que no haya forma de que ningún malware o software de seguimiento sobreviva a varias sesiones. TAILS también utiliza la red Tor para proporcionar anonimato en línea. En general, TAILS es una excelente opción para aquellos que buscan privacidad y anonimato en línea, pero puede ser un poco más difícil de usar que otras opciones de privacidad.

En resumen, hay una variedad de sistemas operativos centrados en la privacidad disponibles, cada uno con sus propias ventajas y desventajas. Qubes OS es una excelente opción para aquellos que buscan una mayor seguridad y protección contra el malware, mientras que Whonix es una opción interesante para aquellos que buscan anonimato en línea. TAILS es una excelente opción para aquellos que buscan privacidad y anonimato en línea. En última instancia, la elección del sistema operativo de privacidad adecuado dependerá de las necesidades y preferencias individuales de cada usuario.