Bluetooth es barato y ubicuo. Los altavoces y auriculares, relojes inteligentes, controladores de juegos y dispositivos IoT dependen de ellos para comunicarse. Pero una nueva ola de herramientas Bluetooth hace que los piratas informáticos separen los protocolos, y nuestras propias pruebas muestran que los dispositivos son inseguros.

Analizamos siete modelos de altavoces inalámbricos de diferentes fabricantes y los encontramos vulnerables a los recientemente revelados. Key nortenegociación oF siataque de luetooth (KNOB). Los hackers pueden obtener un control completo sobre un dispositivo Bluetooth sin alertar a la víctima, o llevar a cabo ataques más insidiosos como monitorear una conversación a través de un auricular Bluetooth.

Los resultados de las pruebas de seguridad de Bluetooth muestran un riesgo crítico

Pudimos probar 7 modelos de altavoces Bluetooth, y encontramos que los 7 eran vulnerables a los ataques. Los modelos que probamos incluyen 5 altavoces Harman Kardon y JBL actualmente en las tiendas, junto con 2 modelos más antiguos. Intentamos elegir altavoces de diversos puntos de precio.

Para las pruebas de KNOB, utilizamos un Huawei Nexus 5 rooteado con Android Nougat, y para secuestrar el altavoz usamos un Raspberry Pi 3B +. Ambos dispositivos estaban usando una versión de la prueba de concepto KNOB que parcheó la ROM para forzar un cifrado extremadamente bajo. El único dispositivo que comprometimos activamente fue un Harman Kardan Onyx Studio 2, pero todos los dispositivos negociaron una entropía de 1 byte y son vulnerables.

Fabricante Dispositivo Versión de Bluetooth Afectado

| Harman Kardon | Onyx Studio 2 | 3.0 | si |

| Harman Kardon | Onyx Studio 3 | 4.1 | si |

| Harman Kardon | Onyx Studio 5 | 4.2 4.2 | si |

| Harman Kardon | Onyx Studio 6 | 4.2 4.2 | si |

| JBL | Flip 5 | 4.2 4.2 | si |

| JBL | Xtreme 2 | 4.2 4.2 | si |

| JBL | Carga 4 | 4.2 4.2 | si |

No sorprende que todos los altavoces que probamos se hayan visto afectados, ya que el exploit KNOB ataca el estándar Bluetooth mismo. Según los informes, todos los dispositivos que utilizan conjuntos de chips fabricados antes de 2023 son vulnerables. Esperamos los dispositivos con Bluetooth 5.1 y superior no deberían ser vulnerables si cumplen con el estándar actualizado.

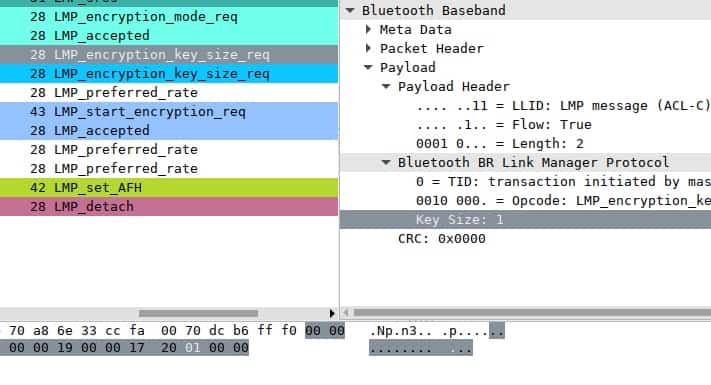

Una captura de tráfico de nuestro Huawei Nexus 5 solicitando entropía de 1 byte. A la izquierda, en azul pálido, puede ver que el Onyx Studio 5 acepta el cifrado débil.

Una captura de tráfico de nuestro Huawei Nexus 5 solicitando entropía de 1 byte. A la izquierda, en azul pálido, puede ver que el Onyx Studio 5 acepta el cifrado débil.

Aún así, fue discordante ver que cada prueba resultaba positiva. Vimos que la conexión tras conexión aceptaba 1 byte de entropía, usando la prueba de concepto publicada y monitoreando el tráfico en Wireshark.

Incluso el dispositivo más nuevo, el Onyx Studio 6 de Harman Kardon, es vulnerable, a pesar de ser fabricado después de que se informó KNOB. Creemos que los fabricantes tienen un inventario de conjuntos de chips que todavía se está utilizando a pesar del riesgo de seguridad.

¿Qué es el ataque de Bluetooth KNOB??

Bluetooth es un estándar muy educado. Cuando dos dispositivos se emparejan, comienzan a negociar. Una de las cosas que acuerdan es el cifrado. Los dispositivos Bluetooth pueden solicitar diferentes niveles de seguridad para el enlace. En la práctica, esto aumenta la compatibilidad y la vida útil del dispositivo al garantizar que los dispositivos antiguos aún puedan comunicarse con teléfonos nuevos y viceversa..

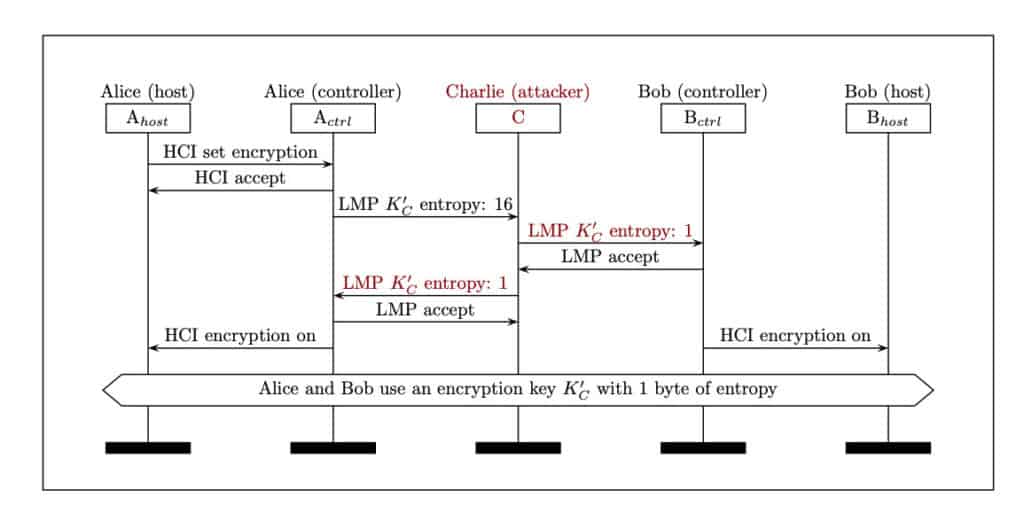

Alice, Bob y Charlie demuestran el ataque KNOB. En esta ilustración del documento técnico, Charlie tiene que insertar paquetes falsificados en el momento adecuado para obligar a Alice y Bob a usar un cifrado débil

Alice, Bob y Charlie demuestran el ataque KNOB. En esta ilustración del documento técnico, Charlie tiene que insertar paquetes falsificados en el momento adecuado para obligar a Alice y Bob a usar un cifrado débil

Pero el ataque aprovecha una falla que permite a un atacante forzar a dos dispositivos a utilizar un cifrado débil. Un ataque KNOB exitoso reduce la entropía de la clave de enlace a 1 byte. El nivel de entropía dicta cuánto cambia la clave de cifrado con el tiempo, y es esencial para la seguridad de Bluetooth. Dado que la clave cambia muy lentamente, los usuarios malintencionados pueden descifrarla fácilmente.

El equipo detrás de KNOB, Daniele Antonioli, Nils Ole Tippenhauer y Kasper Rasmussen, presentaron el exploit en USENIX durante el verano. Las implicaciones de la vulnerabilidad son asombrosas; miles de millones de dispositivos Bluetooth son probablemente vulnerables a ataques clave de negociación.

En su documento técnico, el equipo dice (énfasis mío): “El ataque KNOB es un seria amenaza a la seguridad y privacidad de todos los usuarios de Bluetooth. Nos sorprendió descubrir problemas tan fundamentales en un estándar ampliamente utilizado y de 20 años ”.

Intensificando el ataque

Con KNOB abriendo la puerta, decidimos intensificar el ataque un paso más allá. En un entorno controlado, pudimos aprovechar nuestro acceso al enlace descifrado y secuestrar la sesión de Bluetooth.

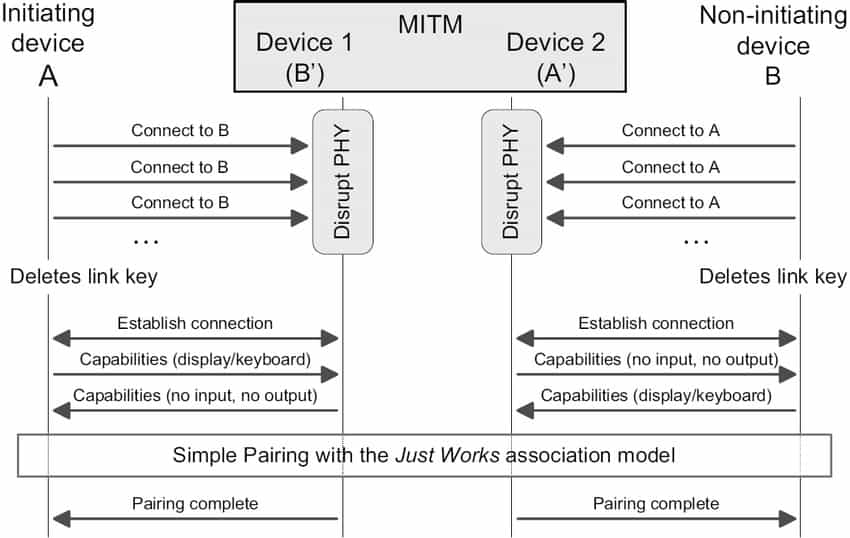

Preparando al hombre en el medio

Pudimos escalar el ataque configurando un relé para MitM después de usar KNOB para descifrar el cifrado del enlace. Utilizando herramientas disponibles públicamente, clonamos el dispositivo objetivo y configuramos un relé MitM.

El ataque KNOB hace que configurar Man in the Middle sea mucho más fácil, al dar a los atacantes un vistazo a la sesión en texto sin formato. Pudimos aprovechar esto para construir un ataque que no parecía interrumpir el vínculo entre la víctima y el dispositivo.

El ataque KNOB hace que configurar Man in the Middle sea mucho más fácil, al dar a los atacantes un vistazo a la sesión en texto sin formato. Pudimos aprovechar esto para construir un ataque que no parecía interrumpir el vínculo entre la víctima y el dispositivo.

Con el relé completo y los paquetes de Bluetooth visibles, pudimos interpretar el papel de un atacante interceptando y alterando los datos que se dirigen al altavoz.

Cabe señalar que el dispositivo que atacamos era el más antiguo al que teníamos acceso, un Harman Kardon Onyx Studio 2 con Bluetooth 3.0 y A2DP 1.3. Es posible que las versiones más nuevas del dispositivo implementen paquetes de otras contramedidas para hacer que un ataque como este sea más difícil.

Secuestro de la sesión

Para completar el secuestro, escribimos un script de Python para alterar la sesión que se ejecuta en nuestro METROun yonorte tél METROrelé inactivo (MitM), luego retransmitir paquetes alterados. En este caso, reemplazamos la transmisión de audio que se envía al altavoz.

En efecto, pudimos tomar el control de un altavoz y cambiar la canción que se está reproduciendo. La víctima no está desconectada de la sesión de Bluetooth. El enlace todavía está activo, pero envía información a un dispositivo de retransmisión que controlamos en lugar del altavoz.

Siempre que el atacante tenga cuidado de mantener la transmisión de datos de retransmisión válida, no hay indicios de que la sesión esté bajo ataque desde la perspectiva de la víctima, aparte del cambio en la música.

¿Qué está pasando con la seguridad de Bluetooth??

No es coincidencia que una nueva y enorme vulnerabilidad de Bluetooth esté surgiendo ahora. Recientemente se han lanzado nuevas herramientas que brindan a los piratas informáticos una visión clara del tráfico de Bluetooth a medida que viaja por el aire.

Algunas de estas utilidades todavía son difíciles, pero están mejorando rápidamente. Y, lo que es más importante, han eliminado la necesidad de hardware extremadamente costoso que anteriormente era la única opción para los hackers Bluetooth..

Estas utilidades están abriendo la investigación de seguridad de Bluetooth para las masas. En lugar de una costosa solución todo en uno como el Ellisys Bluetooth Explorer, los investigadores están utilizando dispositivos baratos y fácilmente disponibles que se ejecutan en modo de depuración.

Creemos que esto podría ser el comienzo de un importante cambio radical en el segmento de seguridad de Bluetooth, y los usuarios deben ser conscientes de que se están desarrollando más exploits utilizando estas cadenas de herramientas..

Un moderno kit de herramientas para hackers de Bluetooth

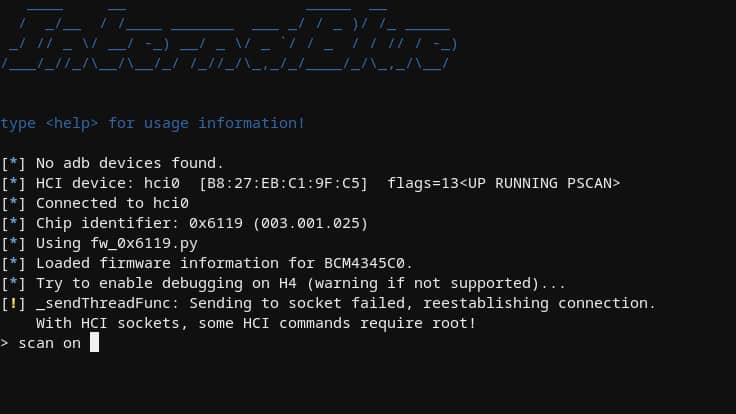

Como parte de nuestra investigación sobre la seguridad de Bluetooth, hemos creado un laboratorio de pruebas moderno. Hemos estado utilizando los siguientes paquetes de software, junto con un Raspberry Pi 3B + y un teléfono inteligente Nexus 5 rooteado, para llevar a cabo la investigación..

azul interno es un banco de pruebas que brinda a los investigadores acceso de bajo nivel a dispositivos Bluetooth. Según los investigadores involucrados, fue clave para desarrollar el ataque KNOB. Internalblue puede registrar el tráfico, volcar memoria, enviar paquetes, enviar instrucciones de ensamblaje, establecer puntos de interrupción y más.

gatttool es una utilidad para explorar siluetooth LAy midispositivos nergy (BLE), una nueva versión del estándar central de Bluetooth con ciertas características de ahorro de energía. Los investigadores están interesados en el estándar BLE porque permite a los usuarios no vinculados sondear dispositivos para obtener información.

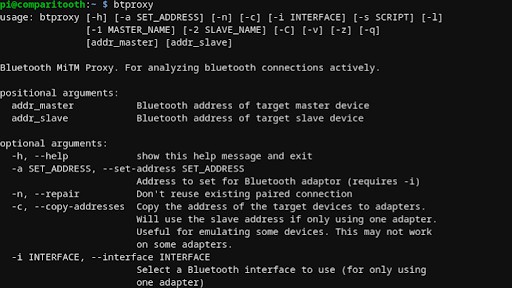

btproxy ayuda a los investigadores a crear un relé MitM para analizar el tráfico entre dos dispositivos. Los atacantes usan este software para espiar dispositivos Bluetooth e inyectar sus propios datos en la conexión.

Estas utilidades, junto con un puñado de herramientas especializadas, son un gran activo para los investigadores y exponen fallas críticas en la seguridad de Bluetooth.

El salto de canales es la gracia salvadora de Bluetooth

Si hay un factor que evita que estas vulnerabilidades se conviertan en una molestia cotidiana, es la resistencia de Bluetooth. Para ejecutar KNOB, el atacante debe estar presente en el momento del emparejamiento. De lo contrario, un atacante debe intentar forzar a los dispositivos a volver a emparejarse mientras están presentes.

Estos ataques de emparejamiento son difíciles de llevar a cabo. En algunos casos, implican explotar una vulnerabilidad de hardware, pero la única forma garantizada de obligar a los dispositivos a conectarse y emparejarse nuevamente es interrumpir su conexión al hacer explotar el espectro con ruido.

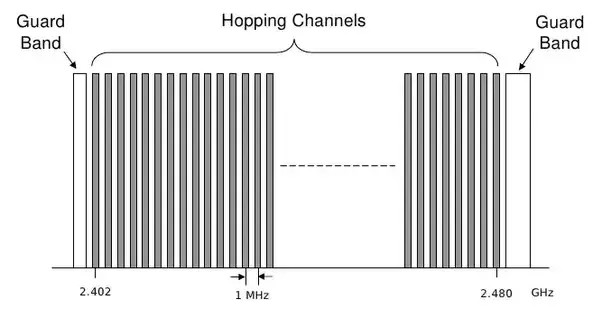

El espectro de Bluetooth se divide en 79 bandas de 1 MHz de ancho. Cada dispositivo Bluetooth es capaz de saltar a una banda diferente 1.600 veces por segundo. Esto hace que la conexión sea más resistente contra algunos ataques de emparejamiento

El espectro de Bluetooth se divide en 79 bandas de 1 MHz de ancho. Cada dispositivo Bluetooth es capaz de saltar a una banda diferente 1.600 veces por segundo. Esto hace que la conexión sea más resistente contra algunos ataques de emparejamiento

Afortunadamente, Bluetooth tiene sistemas robustos para evitar ataques de emparejamiento. El espectro de Bluetooth se divide en 79 bandas separadas de 1MHz. Los dispositivos saltan a través de estas bandas 1.600 veces por segundo, al azar. Para generar suficiente ruido para garantizar una interrupción, el atacante debe exponerse utilizando un bloqueador de frecuencia multicanal de alta potencia..

Estos dispositivos son ilegales. Los agentes de la ley los encuentran rutinariamente utilizando triangulación y otros métodos, y su uso es un riesgo importante. Para nuestras pruebas, no realizamos ningún ataque de reemparejamiento. En cambio, estipulamos que un atacante suficientemente motivado podría llevar a cabo tal ataque.

Las preocupantes implicaciones de KNOB

Nuestro ataque contra estos altavoces destaca una forma inofensiva de que los piratas informáticos pueden explotar su control de Bluetooth, pero no se equivoquen: la puerta se ha dejado abierta. En su artículo, los autores del ataque KNOB compartieron sus preocupaciones de que la vulnerabilidad podría aprovecharse de manera muy seria..

Por ejemplo, puede ser posible atacar un adaptador de internet Bluetooth y detectar tráfico. O ataque un auricular Bluetooth que se usa para emitir comandos a un asistente virtual, luego inyecte comandos maliciosos o monitoree las respuestas.

KNOB es solo el comienzo para los hackers de Bluetooth, que recientemente obtuvieron nuevas herramientas de código abierto y hardware desbloqueado para ayudar a explorar los dispositivos

KNOB es solo el comienzo para los hackers de Bluetooth, que recientemente obtuvieron nuevas herramientas de código abierto y hardware desbloqueado para ayudar a explorar los dispositivos

También nos preocupa el uso creciente de Bluetooth como mecanismo de autenticación. Por ejemplo, algunos scooters eléctricos alquilados por aplicaciones de viaje compartido utilizan Bluetooth para emparejar una cuenta de usuario con el scooter. Los ataques contra esos mecanismos de autenticación pueden permitir el robo o el fraude.

Las implicaciones de esta vulnerabilidad son extremadamente preocupantes. Todos deberían asumir que su conexión Bluetooth es insegura.

¿Qué pueden hacer los consumidores sobre las fallas de seguridad de Bluetooth??

Es muy importante que las personas dejen de comprar y usar hardware Bluetooth más antiguo. Es poco probable que los fabricantes puedan parchear un número significativo de dispositivos afectados. Los dispositivos Bluetooth tienden a ser difíciles de actualizar y, en algunos casos, es imposible parchear el firmware.

Siempre que sea posible, intente conectarse a dispositivos Bluetooth más antiguos utilizando la aplicación oficial del fabricante y ejecute una actualización. Si no hay actualizaciones disponibles, tenga en cuenta los riesgos e intente seguir algunas pautas de sentido común:

- No tengas conversaciones sensibles a través de un dispositivo Bluetooth

- Desactiva Bluetooth en tu teléfono y computadora cuando no esté en uso

- No confíe en Bluetooth para el control de acceso al sitio

- Busque dispositivos con Bluetooth 5.1 y superior

- No use dispositivos Bluetooth para comunicarse con asistentes virtuales

- Evite usar adaptadores de internet Bluetooth

Como los defectos en la seguridad de Bluetooth están expuestos, los consumidores deben estar al tanto de los riesgos asociados con estos dispositivos. KNOB es solo la primera de muchas amenazas emergentes, y el hecho de que afecte al estándar en sí mismo es una mala señal para el estado de la seguridad de Bluetooth en general.