Google solo indexa una pequeña fracción de Internet. Según algunas estimaciones, la web contiene 500 veces más contenido que lo que Google devuelve en los resultados de búsqueda. Los enlaces que Google y otros motores de búsqueda devuelven cuando escribe una consulta se conocen como “web de superficie”, mientras que el resto del contenido que no se puede buscar se denomina “web profunda” o “web invisible”.

La mayor parte de esa información está oculta simplemente porque la gran mayoría de los usuarios no la considerará relevante. Gran parte está escondido en bases de datos en las que Google no está interesado o no puede rastrear. Mucho de eso es viejo y anticuado. El contenido de las aplicaciones de iPhone, los archivos en su cuenta de Dropbox, las revistas académicas, los registros judiciales y los perfiles de redes sociales privadas son ejemplos de datos que Google no necesariamente indexa pero que aún existen en Internet..

Ver también: Las mejores VPN para Tor

Advertencia: su ISP puede detectar que está usando Tor

Gran parte de este artículo gira en torno al uso de redes de anonimato como Tor, que se utilizan para acceder a la red oscura. Los proveedores de Internet pueden detectar cuándo se está utilizando Tor porque las IP del nodo Tor son públicas. Si desea usar Tor de forma privada, puede usar una VPN o Tor Bridges (nodos Tor que no están indexados públicamente). Los usuarios de Tor de EE. UU. En particular pueden querer usar una VPN, que será más rápida y confiable.

Los cambios recientes en la legislación de EE. UU. Significan que los proveedores de Internet pueden vender y compartir datos sobre sus clientes, incluidos sus hábitos de navegación. Cuando use una VPN, su ISP no podrá ver que está conectado a un nodo de entrada Tor, solo un túnel encriptado a un servidor VPN.

NordVPN es la opción número 1 para Tor y ha sido diseñado pensando en los usuarios de Tor.

Web profunda vs red oscura

La red profunda a menudo se confunde con la red oscura, también llamada web oscura, web negra y red negra. En pocas palabras, la web profunda es toda la información almacenada en línea que los motores de búsqueda no indexan. No necesita herramientas especiales ni un navegador de red oscura para acceder a la web profunda; solo necesitas saber dónde buscar. Los motores de búsqueda especializados, directorios y wikis pueden ayudar a los usuarios a localizar los datos que están buscando..

Muchos de los mejores motores de búsqueda en la web profunda se han cerrado o adquirido, como Alltheweb y CompletePlanet. Aún así, algunos están dando vueltas para comenzar:

- DeeperWeb: motor de búsqueda web profunda que aprovecha la búsqueda de Google

- La Biblioteca Virtual WWW: el índice original de la web, pero más un directorio que un motor de búsqueda.

- Surfwax: indexa los canales RSS. No estoy seguro de que esto siga funcionando …

- IceRocket – Búsquedas en la blogósfera y Twitter

Todo esto está bien, pero los motores de búsqueda especializados tienden a ser mejores que los generales para encontrar información en la web profunda. Si está buscando un caso judicial, por ejemplo, utilice la búsqueda de registros públicos de su estado o país. Si necesita revistas académicas, consulte nuestro artículo sobre el uso de motores de búsqueda web profunda para la investigación académica y académica. Cuanto más específico pueda ser, mejor, o simplemente terminará con los mismos resultados de búsqueda que encontraría en Google. Si necesita un tipo de archivo específico, como un archivo de Excel o un PDF, aprenda a especificar búsquedas para ese tipo de archivo (por ejemplo, escriba “tipo de archivo: PDF” en su consulta de DeeperWeb).

La red oscura es una pequeña parte de la red profunda que se mantiene oculta a propósito. Los sitios web y los datos en la web oscura generalmente requieren una herramienta especial para acceder. El tipo de sitio más comúnmente asociado con la web oscura son los mercados donde se compran y venden productos ilícitos como narcóticos, armas de fuego y números de tarjetas de crédito robadas. Los rincones más oscuros se utilizan para contratar sicarios, participar en el tráfico de personas e intercambiar pornografía infantil. Sin embargo, más que eso, la web oscura contiene contenido y datos a los que se puede acceder con anonimato. Puede ser un blog, foro, sala de chat o servidor de juegos privado..

La belleza de la red oscura es el anonimato. Nadie sabe quién es otra persona en el mundo real, siempre que tomen las precauciones necesarias. Los usuarios están libres de las miradas indiscretas de gobiernos y corporaciones.

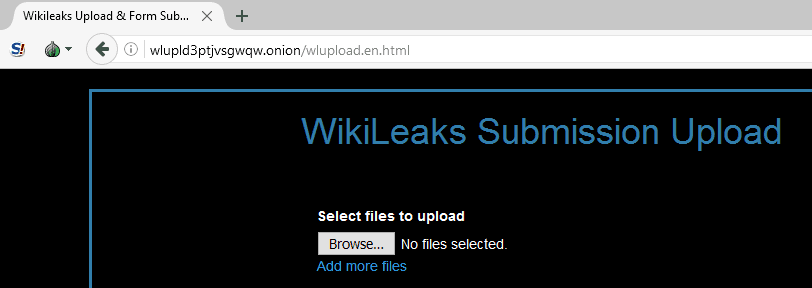

Los periodistas y denunciantes suelen utilizar la red oscura y Tor para intercambiar información confidencial, incluido el propio Edward Snowden. El volcado de datos de Ashley Madison, por ejemplo, se publicó en un sitio al que solo pueden acceder los usuarios de Tor.

Cómo acceder a la Web oscura de forma segura

La web oscura no es un lugar único y centralizado. Al igual que la web de superficie, está dispersa entre los servidores de todo el mundo. Este artículo le dará instrucciones sobre cómo acceder a la web oscura a través de Tor, abreviatura de The Onion Router. Las URL de sitios web oscuros a menudo se agregan con “.onion” en lugar de “.com” o “.org”, lo que indica que solo son accesibles para los usuarios de Tor.

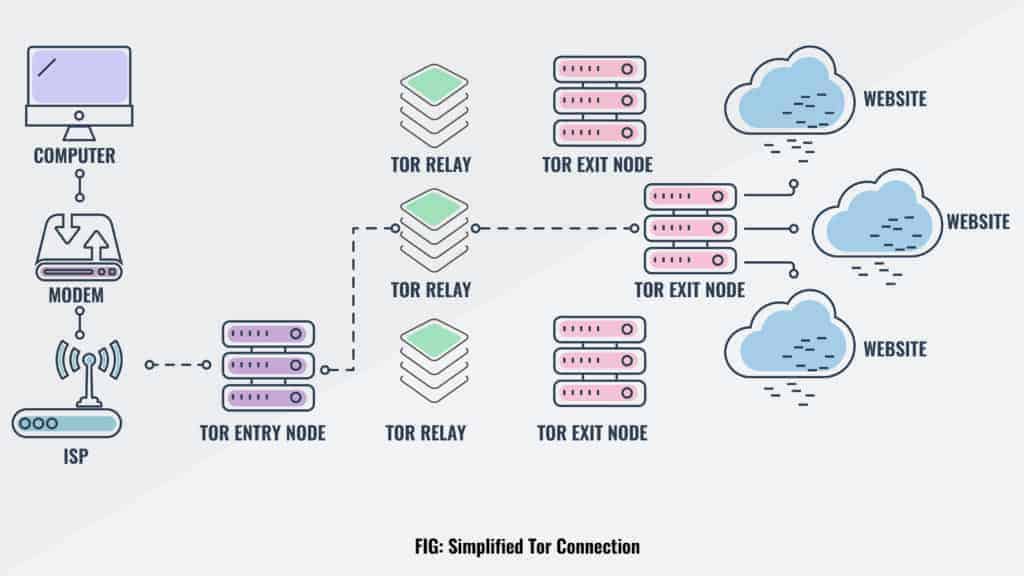

Tor es una red de retransmisiones voluntarias a través de la cual se enruta la conexión a Internet del usuario. La conexión está encriptada y todo el tráfico rebota entre los relés ubicados en todo el mundo, haciendo que el usuario sea anónimo..

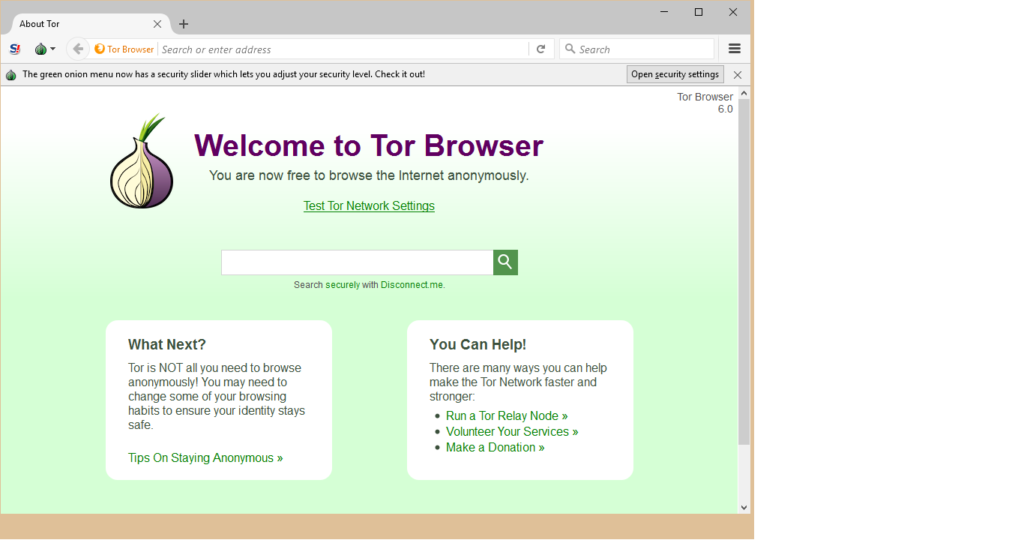

Entonces, ¿cómo se llega a la red Tor? La forma más fácil es descargar e instalar el navegador Tor. Basado en Firefox, puede navegar por la web como cualquier otro navegador web, excepto que todo su tráfico se enruta automáticamente a través de la red Tor. Asegúrese de descargar el Navegador Tor solo desde el sitio web oficial, para no correr el riesgo de descargar malware, spyware o algún otro virus en su dispositivo. Oficialmente, el navegador Tor solo está disponible en Windows, Mac y Linux, por lo que muchos expertos desaconsejan el uso de navegadores móviles de terceros que utilicen la red Tor.

Cómo acceder a la web oscura en Android con el navegador Tor (ACTUALIZACIÓN)

El navegador oficial de Tor ya está disponible en Android. Puedes obtenerlo en Play Store o en la página de descargas de Tor. Al momento de escribir, Tor Browser para Android todavía está en alfa, y además requiere que instales Orbot como requisito previo.

El navegador Tor es el navegador web oscuro más popular. Una vez que se instala Tor Browser, ahora puede acceder a esos sitios web .onion dark net.

Navegando por la red oscura

Ahora puede navegar con seguridad por sitios web oscuros y wikis ocultos, pero si planea hacer algo más que eso, deberá tomar varias precauciones. Si planea hacer una compra en un mercado oscuro como Silk Road para obtener esas drogas que su madre moribunda necesita desesperadamente para sobrevivir, por ejemplo, necesitará crear una identidad falsa. Eso significa configurar un correo electrónico cifrado con una nueva dirección de correo electrónico, usar un seudónimo, configurar una billetera bitcoin anónima, deshabilitar Javascript en el navegador Tor, investigar proveedores y más.

Obviamente, encontrar estos sitios web .onion es el primer desafío, ya que no aparecerán en los resultados de búsqueda de Google. No puede simplemente Google “Ruta de la Seda” y esperar aterrizar en el sitio web oscuro. Un puñado de motores de búsqueda de red oscura que indexan sitios .onion incluyen Onion.city, Onion.to y NotEvil. Para buscar en múltiples mercados productos específicos, particularmente drogas y narcóticos, hay Gramos.

Reddit también es un recurso valioso para encontrar la red oscura o el sitio web profundo que estás buscando. Pruebe los subreddits / r / deepweb, / r / onions y / r / Tor. Los directorios wiki ocultos como este también pueden ser útiles para ayudar a limitar su búsqueda.

Nuevamente, no podemos enfatizar lo suficiente que la seguridad y el anonimato son primordiales para aquellos en sitios web oscuros. Es posible que su ISP y el gobierno no puedan ver su actividad cuando está en la Red Tor, pero saben que usted está en la Red Tor, y eso solo es suficiente para levantar las cejas. De hecho, una sentencia reciente de la Corte Suprema de los EE. UU. Denotó que el simple uso de Tor era causa probable suficiente para que las fuerzas del orden público buscaran y confiscaran cualquier computadora en todo el mundo.

Otra precaución vital es asegurarse de que sus URL .onion sean correctas. Las URL de cebolla generalmente contienen una cadena de letras y números aparentemente aleatorios. Y debido a que hay muy poco uso de HTTPS en la red oscura, no es factible verificar si un sitio web es legítimo o no utilizando un certificado SSL. Recomendamos verificar la URL de tres fuentes separadas antes de usar cualquier sitio en la red oscura. Una vez que esté seguro de tener la URL correcta, guárdela en una nota cifrada; el navegador Tor no la almacenará en caché para más adelante. De lo contrario, hay una buena posibilidad de ser víctima de una estafa de phishing como este falso mezclador de bitcoin.

Por esa razón, recomendamos encarecidamente emplear otra capa de seguridad a través de una VPN.

VPN sobre Tor versus Tor sobre VPN

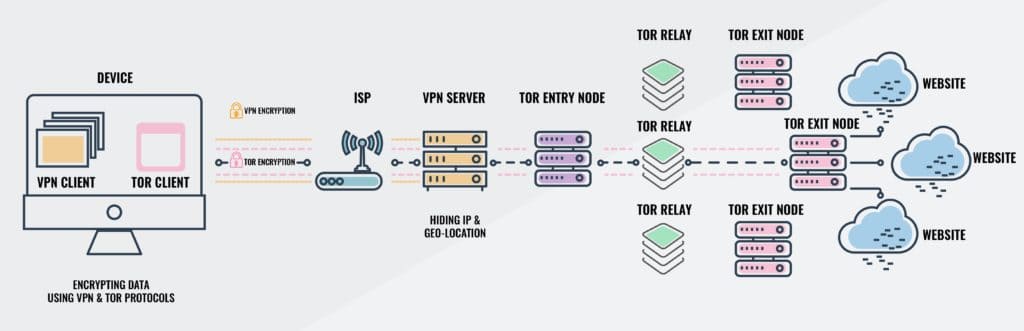

Una VPN permite a un usuario encriptar todo el tráfico de Internet que viaja hacia y desde su dispositivo y enrutarlo a través de un servidor en la ubicación que ese usuario elija. Una VPN en combinación con Tor aumenta aún más la seguridad y el anonimato del usuario.

Aunque es algo similar, Tor enfatiza el anonimato, y una VPN enfatiza la privacidad.

Combinarlos reduce el riesgo, pero hay una distinción importante en cómo interactúan estas dos herramientas. Primero hablemos de Tor sobre VPN.

Si te conectas a tu VPN y enciendes el navegador Tor, estás usando Tor sobre VPN, Este es, con mucho, el método más común. Todo el tráfico de Internet de su dispositivo primero va al servidor VPN, luego rebota a través de la red Tor antes de terminar en su destino final. Su ISP solo ve el tráfico VPN encriptado y no sabrá que está en Tor. Puede acceder a los sitios web .onion normalmente.

Tor sobre VPN requiere que confíes en tu proveedor de VPN, que puede ver que estás usando Tor y mantener registros de metadatos, aunque en realidad no puede ver el contenido de tu tráfico cifrado de Tor. Una VPN sin registro, que no almacena ningún registro de tráfico ni registros de sesión es altamente preferible. Los registros de tráfico contienen el contenido de su tráfico de Internet, como consultas de búsqueda y sitios web que visitó, mientras que los registros de sesión contienen metadatos como su dirección IP, cuándo inició sesión en la VPN y cuántos datos se transfirieron. Los registros de tráfico son una preocupación mayor que los registros de sesión, pero tampoco son buenos.

Para la funcionalidad Tor sobre VPN incorporada, NordVPN opera servidores que lo enrutan automáticamente a través de la red Tor (detalles completos aquí). Ni siquiera necesita usar el navegador Tor, pero tenga en cuenta que otros navegadores aún pueden pasar información de identificación a través de la red. Alternativamente, hay IPVanish que dice ser la VPN número uno del mundo para Tor y es muy recomendable. Puede ahorrar un 60% en el plan anual aquí..

ALERTA DE OFERTA: NordVPN está ejecutando un contrato de 2 años con un enorme 66% de descuento aquí.

Tor sobre VPN tampoco protege a los usuarios de los nodos de salida de Tor maliciosos. Debido a que los nodos Tor están formados por voluntarios, no todos cumplen con las reglas. La retransmisión final antes de que su tráfico vaya al sitio web de destino se conoce como el nodo de salida. El nodo de salida descifra su tráfico y, por lo tanto, puede robar su información personal o inyectar código malicioso. Además, los nodos de salida de Tor a menudo están bloqueados por sitios web que no confían en ellos, y Tor a través de VPN tampoco puede hacer nada al respecto.

Luego está el menos popular VPN sobre Tor, que es desaconsejado por el Proyecto Tor oficial. Solo dos proveedores de VPN que conocemos, AirVPN y BolehVPN, ofrecen este servicio, aunque ninguno de estos tiene una alta puntuación en velocidad. En este caso, se cambia el orden de las dos herramientas. El tráfico de Internet pasa primero a través de la red Tor, y luego a través de la VPN. Esto significa que el proveedor de VPN no ve su dirección IP real y la VPN lo protege de esos nodos de salida defectuosos.

El gran inconveniente es que su ISP sabrá que está usando Tor, lo que es motivo de preocupación en algunos lugares y desanimará a muchas personas que usan este método. También en este caso, es importante usar una VPN sin registro y pagar con Bitcoin si puede permanecer en el anonimato. La técnica VPN sobre Tor también es susceptible a un ataque de tiempo de extremo a extremo, aunque es muy poco probable.

Tor sobre VPN requiere que confíes en tu proveedor de VPN, pero no en tu ISP, y es mejor si quieres acceder a los sitios web de .onion. VPN sobre Tor requiere que confíes en tu ISP pero no en tu VPN y es mejor si quieres evitar los nodos de salida de Tor malos. Algunos consideran que la VPN sobre Tor es más segura porque mantiene el anonimato durante todo el proceso (suponiendo que pague su VPN de forma anónima). Aunque el Proyecto Tor oficial desaconseja VPN sobre Tor, ambos métodos son superiores a no usar una VPN en absoluto.

La advertencia principal es la velocidad. Debido a todos los nodos por los que pasa su tráfico, Tor por sí solo limita significativamente el ancho de banda. Al agregarle una VPN, incluso una rápida como IPVanish lo hará aún más lento, así que tenga paciencia.

I2P

I2P es una red anónima alternativa a Tor. Sin embargo, a diferencia de Tor, no se puede usar para acceder a Internet público. Solo se puede usar para acceder a servicios ocultos específicos de la red I2P. I2P no se puede utilizar para acceder a sitios .onion porque es una red completamente separada de Tor. En cambio, I2P usa su propia marca de sitios ocultos llamados “eepsites”.

Entonces, ¿por qué usarías I2P en lugar de Tor? Después de todo, es mucho menos popular, no se puede usar para acceder a sitios web normales y no es tan fácil de usar, entre otras desventajas. Ambos se basan en una estructura de enrutamiento entre pares combinada con cifrado en capas para hacer que la navegación sea privada y anónima.

Sin embargo, I2P tiene algunas ventajas. Es mucho más rápido y confiable que Tor por varias razones técnicas. La estructura de enrutamiento punto a punto es más avanzada y no depende de un directorio confiable para obtener información de ruta. I2P utiliza túneles unidireccionales, por lo que un espía solo puede capturar tráfico entrante o saliente, no ambos.

La configuración de I2P requiere más configuración por parte del usuario que Tor. I2P debe descargarse e instalarse, después de lo cual la configuración se realiza a través de la consola del enrutador. Luego, las aplicaciones individuales deben configurarse por separado para funcionar con I2P. En un navegador web, deberá configurar los ajustes de proxy de su navegador para usar el puerto correcto.

Freenet

Al igual que I2P, Freenet es una red autónoma dentro de la red que no se puede utilizar para acceder a sitios en la web pública. Solo se puede usar para acceder al contenido cargado en Freenet, que es un almacén de datos distribuido punto a punto. A diferencia de I2P y Tor, no necesita un servidor para alojar contenido. Una vez que carga algo, permanece allí indefinidamente incluso si deja de usar Freenet, siempre que sea popular.

Freenet permite a los usuarios conectarse en uno de dos modos: darknet y opennet. El modo Darknet le permite especificar quiénes son sus amigos en la red y solo conectarse y compartir contenido con ellos. Esto permite que grupos de personas creen redes anónimas cerradas formadas únicamente por personas que conocen y en las que confían..

Alternativamente, los usuarios pueden conectarse en modo de red abierta, que asigna automáticamente pares en la red. A diferencia del modo darknet, opennet utiliza un puñado de servidores centralizados además de la red descentralizada punto a punto..

La configuración es bastante sencilla. Simplemente descargue, instale y ejecute. Cuando abra su navegador predeterminado, Freenet estará listo y ejecutándose a través de su interfaz basada en la web. Tenga en cuenta que debe usar un navegador diferente del que usa normalmente para ayudar a garantizar el anonimato.

Freenet sigue siendo un experimento diseñado para resistir los ataques de denegación de servicio y la censura..

Enlaces útiles:

IPVanish

NordVPN

Descargar el navegador Tor

BolehVPN

AirVPN

“The Flame” de Aaron Escobar bajo licencia CC BY 2.0

Google only indexes a small fraction of the Internet. According to some estimates, the web contains 500 times more content than what Google returns in search results. The links that Google and other search engines return when you type in a query are known as the “surface web,” while the rest of the content that cannot be searched is called the “deep web” or “invisible web.” Most of that information is hidden simply because the vast majority of users will not find it relevant. Much of it is hidden in databases that Google is not interested in or cannot crawl. Much of it is old and outdated. The content of iPhone apps, files in your Dropbox account, academic journals, court records, and private social media profiles are examples of data that Google may not necessarily index but still exist on the Internet.