El envenenamiento del Protocolo de resolución de direcciones (ARP) es un ataque que implica el envío de mensajes ARP falsificados a través de una red de área local. También se conoce como Falsificación de ARP, enrutamiento de envenenamiento de ARP y envenenamiento de caché de ARP.

El envenenamiento del Protocolo de resolución de direcciones (ARP) es un ataque que implica el envío de mensajes ARP falsificados a través de una red de área local. También se conoce como Falsificación de ARP, enrutamiento de envenenamiento de ARP y envenenamiento de caché de ARP.

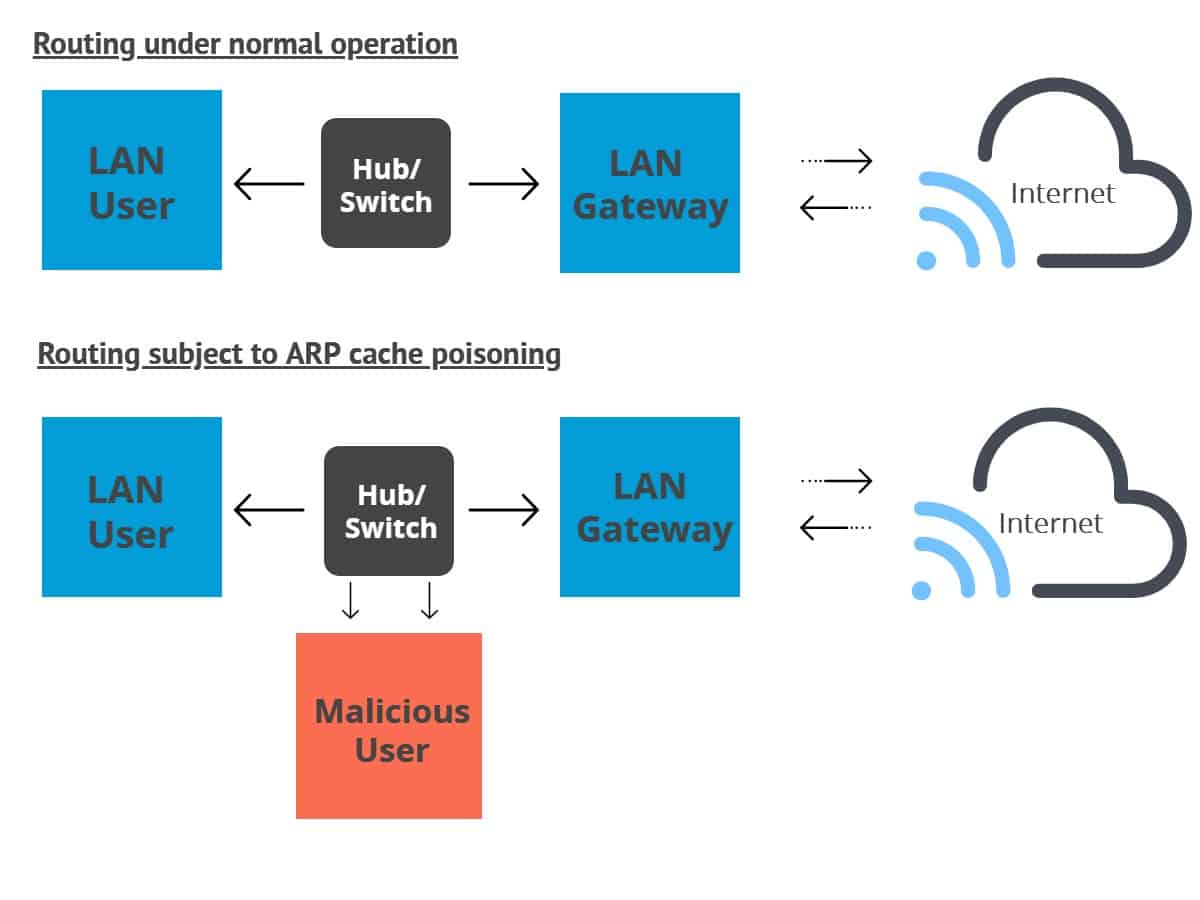

En su lugar, estos ataques intentan desviar el tráfico de su host original a un atacante. La intoxicación por ARP hace esto al asociar la dirección de Control de acceso a medios (MAC) del atacante con la dirección IP del objetivo. Solo funciona contra redes que usan ARP.

La intoxicación por ARP es un tipo de ataque de hombre en el medio que se puede utilizar para detener el tráfico de red, cambiarlo o interceptarlo. La técnica a menudo se usa para iniciar nuevas ofensivas, como secuestro de sesión o denegación de servicio.

¿Qué es el Protocolo de resolución de direcciones (ARP)?

El ARP es un protocolo que asocia una dirección IP dada con la dirección de la capa de enlace de la máquina física relevante. Dado que IPv4 sigue siendo el protocolo de Internet más utilizado, ARP generalmente cierra la brecha entre las direcciones IPv4 de 32 bits y las direcciones MAC de 48 bits. Funciona en ambas direcciones.

La relación entre una dirección MAC dada y su dirección IP se mantiene en una tabla conocida como caché ARP. Cuando un paquete que se dirige hacia un host en una LAN llega a la puerta de enlace, la puerta de enlace utiliza ARP para asociar la dirección MAC o física del host con su dirección IP correspondiente..

El host luego busca a través de su caché ARP. Si localiza la dirección correspondiente, la dirección se utiliza para convertir el formato y la longitud del paquete. Si no se encuentra la dirección correcta, ARP enviará un paquete de solicitud que pregunta a otras máquinas de la red local si conocen la dirección correcta. Si una máquina responde con la dirección, la caché ARP se actualiza con ella en caso de que haya solicitudes futuras de la misma fuente.

¿Qué es la intoxicación por ARP??

Ahora que comprende más sobre el protocolo subyacente, podemos cubrir el envenenamiento por ARP con más profundidad. El protocolo ARP fue desarrollado para ser eficiente, lo que condujo a un serio falta de seguridad en su diseño Esto hace que sea relativamente fácil para alguien montar estos ataques, siempre que puedan acceder a la red local de su objetivo.

La intoxicación por ARP implica el envío paquetes de respuesta ARP falsificados a una puerta de enlace a través de la red local. Los atacantes suelen utilizar herramientas de suplantación de identidad como Arpspoof o Arppoison para facilitar el trabajo. Establecen la dirección IP de la herramienta para que coincida con la dirección de su objetivo. Luego, la herramienta escanea la LAN de destino para las direcciones IP y MAC de sus hosts.

Una vez que el atacante tiene las direcciones de los hosts, comienzan a enviar paquetes ARP falsificados a través de la red local a los hosts.. Los mensajes fraudulentos le dicen a los destinatarios que la dirección MAC del atacante debe estar conectada a la dirección IP de la máquina a la que apuntan.

Esto da como resultado que los destinatarios actualicen su caché ARP con la dirección del atacante. Cuando los destinatarios se comuniquen con el objetivo en el futuro, sus mensajes se enviarán al atacante.

En este punto, el atacante está secretamente en medio de las comunicaciones y puede aprovechar esta posición para leer el tráfico y robar datos. El atacante también puede alterar los mensajes antes de llegar al objetivo, o incluso detener las comunicaciones por completo..

Los atacantes pueden usar esta información para montar más ataques, como la denegación de servicio o el secuestro de sesión:

- Negación de servicio – Estos ataques pueden vincular varias direcciones IP separadas a la dirección MAC de un objetivo. Si suficientes direcciones envían solicitudes al destino, el tráfico puede sobrecargarlo, lo que interrumpe su servicio y lo deja inutilizable..

- Secuestro de sesión – La suplantación de ARP se puede aprovechar para robar ID de sesión, que los piratas informáticos utilizan para ingresar a sistemas y cuentas. Una vez que tienen acceso, pueden lanzar todo tipo de estragos contra sus objetivos..

Cómo detectar envenenamiento por ARP

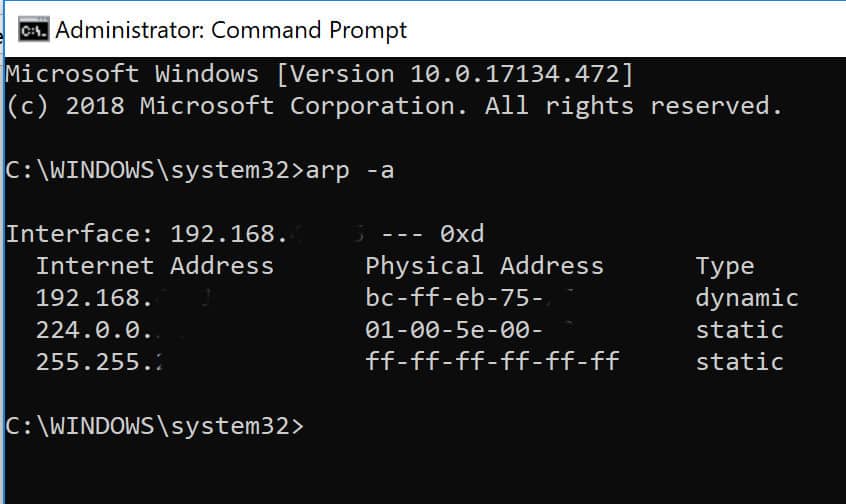

La intoxicación por ARP se puede detectar de varias maneras diferentes. Puede usar el símbolo del sistema de Windows, un analizador de paquetes de código abierto como Wireshark u opciones exclusivas como XArp.

Símbolo del sistema

Si sospecha que puede estar sufriendo un ataque de envenenamiento por ARP, puede verificar en el Símbolo del sistema. Primero, abra el símbolo del sistema como administrador. La forma más fácil es presionar el Clave de Windows para abrir el menú de inicio. Escribir “cmd“, entonces presione Crtl, Cambio y Entrar al mismo tiempo.

Aparecerá el símbolo del sistema, aunque es posible que tengas que hacer clic si para dar permiso a la aplicación para realizar cambios. En la línea de comando, ingrese:

arp -1

Esto le dará la tabla ARP:

* Las direcciones en la imagen de arriba se han borrado parcialmente por razones de privacidad.* *

La tabla muestra las direcciones IP en la columna izquierda y las direcciones MAC en el medio. Si la tabla contiene dos direcciones IP diferentes que comparten la misma dirección MAC, entonces probablemente esté sufriendo un ataque de envenenamiento por ARP.

Como ejemplo, supongamos que su tabla ARP contiene varias direcciones diferentes. Cuando lo escanea, puede notar que dos de las direcciones IP tienen la misma dirección física. Es posible que vea algo como esto en su tabla de ARP si realmente está siendo envenenado:

Dirección de Internet Dirección física

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Como puede ver, tanto la primera como la tercera dirección MAC coinciden. Esto indica que el propietario de la dirección IP 192.168.0.106 es probablemente el atacante..

Otras opciones

Wireshark se puede usar para detectar envenenamiento por ARP mediante el análisis de los paquetes, aunque los pasos están fuera del alcance de este tutorial y probablemente sea mejor para aquellos que tienen experiencia con el programa.

Los detectores comerciales de envenenamiento por ARP, como XArp, facilitan el proceso. Pueden avisarle cuando comience el envenenamiento por ARP, lo que significa que los ataques se detectan antes y el daño se puede minimizar..

Cómo prevenir el envenenamiento por ARP

Puede usar varios métodos para prevenir el envenenamiento por ARP, cada uno con sus propios aspectos positivos y negativos. Estos incluyen entradas ARP estáticas, cifrado, VPN y rastreo de paquetes..

Entradas ARP estáticas

Esta solución implica una gran sobrecarga administrativa y solo se recomienda para redes más pequeñas. Implica agregar una entrada ARP para cada máquina en una red en cada computadora individual.

El mapeo de las máquinas con conjuntos de direcciones IP y MAC estáticas ayuda a prevenir ataques de suplantación de identidad, ya que las máquinas pueden ignorar las respuestas ARP. Desafortunadamente, Esta solución solo puede protegerlo de ataques más simples.

Cifrado

Los protocolos como HTTPS y SSH también pueden ayudar a reducir las posibilidades de un ataque de envenenamiento ARP exitoso. Cuando se encripta el tráfico, el atacante tendría que ir al paso adicional de engañar al navegador del objetivo para que acepte un certificado ilegítimo. sin embargo, cualquier dato transmitido fuera de estos protocolos seguirá siendo vulnerable.

VPN

Una VPN puede ser una defensa razonable para las personas, pero generalmente no son adecuadas para organizaciones más grandes. Si es solo una persona que realiza una conexión potencialmente peligrosa, como el uso de wifi público en un aeropuerto, entonces un VPN encriptará todos los datos que viajan entre el cliente y el servidor de salida. Esto ayuda a mantenerlos a salvo, porque un atacante solo podrá ver el texto cifrado.

Es una solución menos factible a nivel organizacional, porque las conexiones VPN tendrían que estar establecidas entre cada computadora y cada servidor. No solo sería complejo de configurar y mantener, sino que cifrar y descifrar en esa escala también obstaculizaría el rendimiento de la red.

Filtros de paquetes

Estos filtros analizan cada paquete que se envía a través de una red. Ellos pueden filtrar y bloquear paquetes maliciosos, así como aquellos cuyas direcciones IP son sospechosas. Los filtros de paquetes también pueden determinar si un paquete dice provenir de una red interna cuando realmente se origina externamente, lo que ayuda a reducir las posibilidades de que un ataque tenga éxito.

Protegiendo su red del envenenamiento por ARP

Si desea que su red esté segura de la amenaza de envenenamiento por ARP, el mejor plan es una combinación de las herramientas de prevención y detección mencionadas anteriormente. Los métodos de prevención tienden a tener fallas en ciertas situaciones., así que incluso el entorno más seguro puede verse bajo ataque.

Si también hay herramientas de detección activas, sabrá sobre la intoxicación por ARP tan pronto como comience. Siempre que su administrador de red actúe rápidamente una vez que recibe una alerta, generalmente puede apague estos ataques antes de que se haga mucho daño.

Diseño de imagen basado en ARP Spoofing por 0x55534C bajo CC3.0

deben tener acceso a la red local para llevar a cabo este tipo de ataque, lo que significa que es importante asegurar la red y tomar medidas preventivas para evitar la intoxicación por ARP. Es importante tener en cuenta que este tipo de ataque solo funciona en redes que utilizan ARP, por lo que es posible utilizar otros protocolos de red para evitar este tipo de ataques. Además, es importante tener en cuenta que la intoxicación por ARP es solo uno de los muchos tipos de ataques de hombre en el medio que pueden ser utilizados para comprometer la seguridad de una red. Por lo tanto, es importante estar al tanto de las últimas técnicas de ataque y tomar medidas preventivas para proteger la red y los datos sensibles que se transmiten a través de ella.