Muchos otros artículos por ahí comparan y contrastan las VPN IPSec y SSL desde la perspectiva de un administrador de red que tiene que configurarlas. Este artículo, sin embargo, examinará cómo los principales proveedores comerciales de VPN utilizan SSL e IPSec en sus servicios al consumidor, que están destinados a proporcionar acceso a la web y no a una red corporativa.

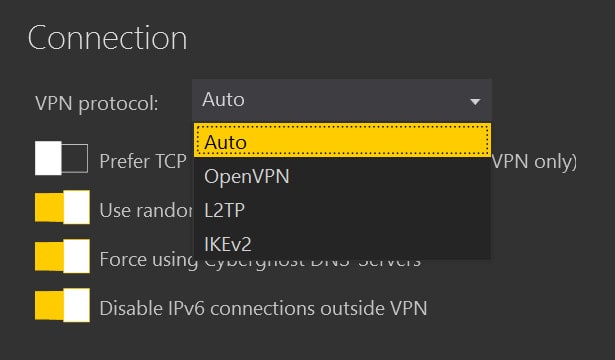

Protocolos VPN que usan El cifrado IPSec incluye L2TP, IKEv2 y SSTP. OpenVPN es el protocolo más popular que usa encriptación SSL, específicamente la biblioteca OpenSSL. SSL también se usa en algunas VPN basadas en navegador.

Este artículo compara y contrasta el cifrado IPSec y SSL desde el punto de vista del usuario final de VPN. Si desea una explicación más fundamental de los dos protocolos, consulte nuestra guía detallada sobre los tipos comunes de cifrado.

Los fundamentos del cifrado VPN

El cifrado de VPN codifica el contenido de su tráfico de Internet de tal manera que solo se puede descifrar (descifrar) utilizando la clave correcta. Los datos salientes se cifran antes de que salgan de su dispositivo. Luego se envía al servidor VPN, que descifra los datos con la clave adecuada. Desde allí, sus datos se envían a su destino, como un sitio web. El cifrado impide que cualquier persona que intercepte los datos entre usted y el servidor VPN (proveedores de servicios de Internet, agencias gubernamentales, hackers wifi, etc.) pueda descifrar el contenido..

El tráfico entrante pasa por el mismo proceso a la inversa. Si los datos provienen de un sitio web, primero van al servidor VPN. El servidor VPN encripta los datos y luego los envía a su dispositivo. Su dispositivo descifra los datos para que pueda ver el sitio web normalmente.

Todo esto garantiza que los datos de Internet de los usuarios de VPN permanezcan privados y fuera del alcance de cualquier parte no autorizada..

Las diferencias entre los diferentes tipos de cifrado incluyen:

- Intensidad de cifrado, o el método y el grado en que se codifican sus datos

- Cómo se gestionan e intercambian las claves de cifrado

- Qué interfaces, protocolos y puertos usan

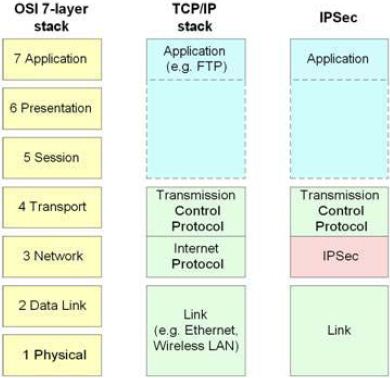

- En qué capas OSI se ejecutan

- Facilidad de despliegue

- Rendimiento (lectura: velocidad)

Seguridad

En breve: Ligera ventaja a favor de SSL.

Las conexiones IPSec requieren que exista una clave precompartida tanto en el cliente como en el servidor para encriptar y enviar tráfico entre sí. El intercambio de esta clave presenta una oportunidad para que un atacante descifre o capture la clave previamente compartida.

Las VPN SSL no tienen este problema porque usan criptografía de clave pública para negociar un apretón de manos e intercambiar claves de cifrado de forma segura. Pero TLS / SSL tiene una larga lista de sus propias vulnerabilidades como Heartbleed.

Algunas VPN SSL permiten certificados autofirmados y no confiables y no verifican clientes. Esto es particularmente común en las extensiones de navegador SSL VPN “sin cliente”. Estas VPN que permiten a cualquier persona conectarse desde cualquier máquina son vulnerables a los ataques de hombre en el medio (MITM). Sin embargo, este no es el caso con la mayoría de los clientes nativos de OpenVPN.

SSL generalmente requiere parches más frecuentes para mantenerse actualizado, tanto para el servidor como para el cliente.

La falta de código fuente abierto para los protocolos VPN basados en IPSec puede ser una preocupación para las personas que desconfían de los espías y espías del gobierno. En 2013, Edward Snowden reveló que el programa Bullrun de la Agencia de Seguridad Nacional de EE. UU. Intentó activamente “insertar vulnerabilidades en sistemas de encriptación comerciales, sistemas de TI, redes y dispositivos de comunicaciones de punto final utilizados por objetivos”. La NSA supuestamente apuntó a IPSec para agregar puertas traseras y canales laterales que podría ser explotado por piratas informáticos.

Al final, es más probable que una seguridad sólida sea el resultado de administradores de red capacitados y conscientes en lugar de la elección del protocolo..

Atravesar cortafuegos

En breve: Las VPN basadas en SSL son generalmente mejores para evitar los firewalls.

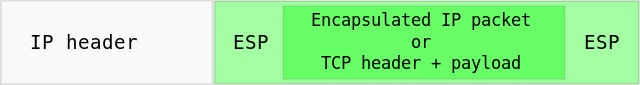

Los cortafuegos NAT a menudo existen en enrutadores wifi y otro hardware de red. Para protegerse contra las amenazas, eliminan el tráfico de Internet que no se reconoce, lo que incluye paquetes de datos sin números de puerto. Los paquetes IPSec encriptados (paquetes ESP) no tienen números de puerto asignados por defecto, lo que significa que pueden quedar atrapados en los firewalls NAT. Esto puede evitar que las VPN IPSec funcionen.

Para evitar esto, muchas VPN IPSec encapsulan paquetes ESP dentro de paquetes UDP, de modo que a los datos se les asigna un número de puerto UDP, generalmente UDP 4500. Si bien esto resuelve el problema de NAT transversal, es posible que el firewall de su red no permita paquetes en ese puerto. Los administradores de red en hoteles, aeropuertos y otros lugares solo pueden permitir el tráfico en algunos protocolos requeridos, y UDP 4500 puede no estar entre ellos.

El tráfico SSL puede viajar a través del puerto 443, que la mayoría de los dispositivos reconoce como el puerto utilizado para el tráfico seguro HTTPS. Casi todas las redes permiten el tráfico HTTPS en el puerto 443, por lo que podemos suponer que está abierto. OpenVPN usa el puerto 1194 de manera predeterminada para el tráfico UDP, pero puede reenviarse a través de los puertos UDP o TCP, incluido el puerto TCP 443. Esto hace que SSL más útil para evitar firewalls y otras formas de censura que bloquean el tráfico basado en puertos.

Velocidad y fiabilidad

En breve: Ambos son razonablemente rápidos, pero IKEv2 / IPSec negocia las conexiones más rápido.

La mayoría de los protocolos VPN basados en IPSec tardan más en negociar una conexión que los protocolos basados en SSL, pero este no es el caso con IKEv2 / IPSec.

IKEv2 es un protocolo VPN basado en IPSec que existe desde hace más de una década, pero ahora está en tendencia entre los proveedores de VPN. Impulsar su implementación es su capacidad de reconectarse de manera rápida y confiable cada vez que se interrumpe la conexión VPN. Esto lo hace especialmente útil para clientes móviles iOS y Android que no tienen conexiones confiables, o aquellos que cambian frecuentemente entre datos móviles y wifi.

En cuanto al rendimiento real, es una sacudida. Hemos visto argumentos de ambos lados. En una publicación de blog, NordVPN afirma que IKEv2 / IPSec puede ofrecer un rendimiento más rápido que sus rivales como OpenVPN. Ambos protocolos suelen utilizar el cifrado AES de 128 o 256 bits..

La capa UDP adicional que muchos proveedores ponen en el tráfico IPSec para ayudarlo a atravesar firewalls agrega una sobrecarga adicional, lo que significa que requiere más recursos para procesar. Pero la mayoría de la gente no notará la diferencia..

En la mayoría de las VPN de consumo, el rendimiento está determinado en gran medida por la congestión del servidor y la red en lugar del protocolo VPN.

Ver también: VPN más rápidas

Facilidad de uso

En breve: IPSec es más universal, pero la mayoría de los usuarios que usan las aplicaciones de los proveedores de VPN no notarán una gran diferencia.

IKEv2, SSTP y L2TP son protocolos VPN basados en IPSec integrados en la mayoría de los principales sistemas operativos, lo que significa que no necesariamente requiere una aplicación adicional para comenzar a funcionar. Sin embargo, la mayoría de los usuarios de VPN de consumo seguirán utilizando la aplicación del proveedor para conectarse.

SSL funciona de manera predeterminada en la mayoría de los navegadores web, pero generalmente es necesaria una aplicación de terceros para usar OpenVPN. Una vez más, esto generalmente se encarga de la aplicación del proveedor de VPN.

En nuestra experiencia, IKEv2 tiende a ofrecer una experiencia más fluida que OpenVPN desde el punto de vista del usuario final. Esto se debe en gran parte al hecho de que IKEv2 se conecta y maneja las interrupciones rápidamente. Dicho esto, OpenVPN tiende a ser más versátil y puede ser más adecuado para los usuarios que no pueden lograr lo que quieren con IKEv2.

Cuando se trata de VPN corporativas que brindan acceso a la red de una empresa en lugar de Internet, el consenso general es que IPSec es preferible para las VPN de sitio a sitio, y SSL es mejor para el acceso remoto. La razón es que IPSec opera en la capa de red del modelo OSI, que le da al usuario acceso completo a la red corporativa independientemente de la aplicación. Es más difícil restringir el acceso a recursos específicos. Las VPN SSL, por otro lado, permiten a las empresas controlar el acceso remoto a un nivel granular a aplicaciones específicas..

Los administradores de red que operan VPN tienden a encontrar la administración de clientes mucho más fácil y menos lenta con SSL que con IPSec.

IPSec vs VPN SSL: conclusión

Con todo, para los usuarios de VPN que tienen ambas opciones, recomendamos ir primero a IKEv2 / IPSec, luego recurrir a OpenVPN si surgen problemas. La velocidad a la que IKEv2 puede negociar y establecer conexiones ofrecerá una mejora de la calidad de vida más tangible para el usuario promedio de VPN todos los días al tiempo que ofrece seguridad y velocidad comparables, pero puede no funcionar en todas las circunstancias.

OpenVPN / SSL hasta hace poco se consideraba la mejor combinación de VPN para la mayoría de los usuarios de VPN de consumo. OpenVPN, que usa la biblioteca OpenSSL para encriptación y autenticación, es razonablemente rápido, muy seguro, de código abierto y puede atravesar firewalls NAT. Puede soportar el protocolo UDP o TCP.

IKEv2 / IPSec presenta un nuevo desafío para OpenVPN, mejorando en L2TP y otros protocolos basados en IPSec con conexiones más rápidas, más estabilidad y soporte integrado en la mayoría de los dispositivos de consumo más nuevos..

SSL e IPSec cuentan con sólidos pedigrí de seguridad con velocidad de rendimiento, seguridad y facilidad de uso comparables para la mayoría de los clientes de servicios VPN comerciales.

“IPsec in de netwerklaag” por Soufiane Hamdaoui con licencia bajo CC BY-SA 3.0

egar vulnerabilidades, lo que ha llevado a algunas personas a desconfiar de este protocolo.

Aunque ambos protocolos tienen sus ventajas y desventajas en términos de seguridad, parece que SSL tiene una ligera ventaja en este aspecto. Sin embargo, es importante tener en cuenta que ninguna VPN es completamente segura y siempre existe el riesgo de que alguien pueda interceptar o descifrar sus datos. Por lo tanto, es importante elegir un proveedor de VPN confiable y tomar medidas adicionales para proteger su privacidad en línea.

En cuanto a la velocidad y la fiabilidad, ambos protocolos pueden ser igualmente buenos o malos dependiendo del proveedor de VPN y la ubicación del servidor. En general, SSL puede ser un poco más lento debido a la sobrecarga adicional de la criptografía de clave pública, pero esto puede no ser un problema para la mayoría de los usuarios.

En términos de facilidad de uso, SSL puede ser un poco más fácil de configurar y usar para los usuarios finales, especialmente si se trata de una VPN basada en navegador. Sin embargo, esto también depende del proveedor de VPN y de la calidad de su software y soporte.

En conclusión, tanto IPSec como SSL son protocolos de VPN populares y efectivos que se utilizan en diferentes contextos y para diferentes propósitos. Si está buscando una VPN para uso personal y acceso a la web, es posible que desee considerar una VPN basada en SSL. Sin embargo, si necesita conectarse a una red corporativa o tiene requisitos de seguridad más estrictos, es posible que IPSec sea una mejor opción. En cualquier caso, es importante investigar y comparar diferentes proveedores de VPN antes de tomar una decisión.