Breve historia de la criptografía.

En su sentido más simple, la criptografía es el proceso de disfrazar el verdadero contenido de un mensaje de manera que solo el remitente y el destinatario puedan descifrarlo. Esas partes usan algún tipo de dispositivo para realizar el cifrado y descifrado. Estos dispositivos pueden tomar muchas formas, pero generalmente se denominan claves. El término Criptografía proviene de las dos palabras griegas que significa oculto y escrito. La primera instancia de lo que parece ser el uso de la criptografía se encontró en 1900 en las tumbas de los antiguos reinos de Egipto (2686-2181 a. C.), aunque algunos historiadores discuten que los jeroglíficos encontrados deberían interpretarse como criptografía. Un ejemplo más concreto se ve en una receta de arcilla cifrada de Mesopotamia, alrededor del año 1500 a. C..

En los tiempos modernos, la criptografía solo ha sido utilizada en gran medida por los gobiernos y otros grandes actores. Hasta la década de 1970, el cifrado moderno no estaba disponible para el público en general. El gobierno de EE. UU. Lo temía tanto que clasificó el cifrado como equipo militar auxiliar e hizo ilegal su exportación fuera del país. Esto resultó casi imposible de aplicar, por lo que las restricciones se relajaron en la década de 1990, pero EE. UU. Todavía tiene restricciones en la criptografía de exportación masiva de más de 64 bits. El término bits se refiere al tamaño de las claves utilizadas para el cifrado. Más adelante en este artículo encontrará más información sobre la bitness y el espacio clave..

Uno de los mayores problemas que afectaba a la amplia adopción de la criptografía fue el tema del intercambio de claves. Para que dos partes intercambien mensajes criptográficos, ambos tendrían que poseer la clave o claves. Dado que cualquier persona con posesión de las claves podía descifrar los mensajes, esto requería transferir las claves de manera segura; generalmente a través de una reunión cara a cara para garantizar que las claves no se vean comprometidas. Para que el público en general pueda utilizar la encriptación y ver un uso generalizado, tenía que haber alguna forma de intercambiar comunicaciones encriptadas entre personas que nunca se habían conocido y, de hecho, pueden haber sido completamente inconscientes de la existencia de la otra..

Este proceso ahora existe y es una parte integral de la Criptografía de clave pública. La criptografía de clave pública implica dos claves: una clave privada que se puede usar para cifrar, descifrar y firmar digitalmente archivos, y una clave pública que se puede usar para cifrar y verificar firmas digitales. Más sobre esto en la sección de claves simétricas y asimétricas.

El concepto de criptografía “no secreta” fue concebido en GCHQ en el Reino Unido en la década de 1970 y pasó a la NSA en ese momento. Ninguna de las organizaciones pudo desarrollarlo lo suficiente para su uso práctico, por lo que permaneció inactivo y no fue hasta 1976 que Whitfield Diffie y Martin Hellman en el MIT idearon un método práctico de acuerdo clave que hizo realidad la criptografía de clave pública. En este momento, Internet se desarrolló lo suficiente como para compartir archivos, y ese se convirtió en el método principal de distribución de claves públicas.

Claves simétricas y asimétricas.

Las claves deben usarse al menos dos veces en cualquier conversación cifrada. El remitente debe usar la clave para encriptar la conversación y la clave también debe usarse en el otro extremo para descifrar la conversación. Antes del advenimiento de la criptografía de clave pública, la clave utilizada para el cifrado y descifrado era la misma; Eran simétricos. Esto planteó el problema que discutí anteriormente. Para que dos partes intercambien comunicaciones cifradas, deben haber intercambiado esa clave en el pasado a través de algún método seguro que garantizó que otras personas no la hubieran copiado. Este es un obstáculo bastante grande para superar y contribuyó a la falta de adopción por parte del público en general..

Public Key Encryption resolvió este problema mediante el uso de claves asimétricas. Los usuarios ahora generan dos claves, no una. La clave privada, que debe permanecer en secreto y nunca compartida, y la clave pública, que puede ser compartida y vista por todos. Los remitentes pueden cifrar información utilizando la clave pública ampliamente disponible del destinatario. La información solo puede ser descifrada por la clave privada del destinatario. Por el contrario, si el destinatario necesita responder, la clave pública del remitente se usa para cifrar la respuesta y garantizar que solo ellos puedan descifrarla. De esta manera, el papel del remitente y el receptor cambia en cada tramo de la conversación. Si bien esto puede parecer complicado, existe una infraestructura completa, adecuadamente denominada Infraestructura de clave pública (PKI), que facilita la recuperación de la clave pública y el uso de la clave privada. Discuto eso en la sección Implementaciones actuales de este artículo.

Dada esta explicación, es posible que se pregunte por qué alguien usaría el cifrado simétrico. La razón principal es que es más rápido cifrar y descifrar. Si solo está enviando algunas páginas de documentos o correos electrónicos, no hay una diferencia notable. Pero si está encriptando gigabytes o terabytes de datos en un disco duro, puede hacer una gran diferencia. El cifrado simétrico también se considera más fuerte que el cifrado asimétrico, pero ambos son lo suficientemente difíciles de romper, por lo que no es un problema práctico para la mayoría de las personas..

Espacio clave y longitud clave

Todas las claves no son iguales. Las claves se crean con un número establecido de bits que determina la longitud y el espacio clave..

La longitud de la clave se refiere a cuántos bits se usaron para crear la clave. El espacio de claves es el conjunto de claves que podrían haber cifrado de manera plausible el texto cifrado. Cuanto mayor es la clave, mayor es el espacio de la clave. Por ejemplo, si te dijera que estoy pensando en un número de tres dígitos, eventualmente descubrirías el número en el que estoy pensando porque solo hay 900 números de tres dígitos en nuestro sistema de numeración (999 – 99 = 900). En este caso, el espacio clave es 900. En criptografía, el espacio clave se expresa así:

2n

… donde n es igual al número de bits utilizados para crear la clave

Antecedentes:

- keylength = número de bits utilizados para crear una clave. También se conoce como tamaño de clave o bitness. Cuanto más larga sea la tecla, mayor será el espacio de teclas.

- espacio de teclas = número de teclas posibles

Ese número crece exponencialmente grande con muy pocas iteraciones. Por ejemplo, una clave de 40 bits ahora antigua y fácil de romper tiene un espacio de clave de 1,099,511,627,776 claves posibles. Las claves actuales de 2048 bits y mayores se consideran inviables a la fuerza bruta en este momento.

La fuerza bruta de un mensaje cifrado es diferente de la fuerza bruta de inicio de sesión en un sitio web. En el último caso, el ataque toma la forma de intentar una gran cantidad de combinaciones de nombre de usuario y contraseña con la esperanza de encontrar un par válido. En criptografía, la fuerza bruta de un mensaje cifrado significa probar todas las claves en un espacio de claves dado sabiendo que una de ellas es correcta.

Antecedentes:

La información cifrada se denomina texto cifrado y el texto descifrado se denomina texto sin formato..

Una palabra sobre romper la criptografía

El cifrado funciona. Es muy difícil de romper. Hay una razón por la cual los gobiernos están aprobando leyes para obligar a las personas a desbloquear sus teléfonos y revelar sus contraseñas de las redes sociales: el cifrado moderno utiliza un espacio clave tan grande que el método alternativo para obtener acceso a esas cosas es tratar de romper el cifrado, que es Casi imposible.

Hollywood ha arruinado la idea de la protección de cifrado. Vemos que Felicity Smoak y Angela Montenegro rompen casualmente la criptografía de los estados nacionales semanalmente en programas como Arrow and Bones. La verdad es mucho más como si Elliot Alderson, del Sr. Robot, se negara a intentar entrar en un enrutador WPS de calidad para el consumidor que cualquiera puede comprar en Costco porque llevaría semanas, lo que en sí mismo sugiere métodos distintos a la fuerza bruta para romper eso. El cifrado funciona.

Dicho esto, hay algunas advertencias:

Descubrir la clave de cualquier texto cifrado es un éxito teóricamente garantizado. Como en mi ejemplo 900, hay un número conocido de claves, por lo tanto, el texto cifrado de fuerza bruta es simplemente una cuestión de revisar todas las claves posibles porque una de ellas es correcta. Sin embargo, debido a las grandes longitudes de teclas utilizadas hoy en día, carecemos de la capacidad de cálculo para atravesar los espacios de teclas masivas que existen en un marco de tiempo realista, por lo que este tipo de ataque no es muy factible. Puede llevar años cifrar texto cifrado de fuerza bruta con claves incluso moderadamente fuertes.

Debido a esta dificultad con grandes espacios clave, la fuerza bruta rara vez se usa contra el cifrado. Más bien, el algoritmo utilizado para crear el cifrado se explora para buscar debilidades que identifiquen fallas. O bien, los ataques matemáticos se utilizan para determinar e intentar claves más probables. Cualquiera de estos tipos de intentos busca disminuir el espacio clave para que un ataque de fuerza bruta sea factible una vez más..

Si hubiera una escala de dificultad para romper el cifrado, giraría como un abanico. El poder de cómputo aumenta a diario y con cada aumento, se puede intentar un número exponencialmente mayor de claves en el mismo período de tiempo, lo que aumenta la probabilidad de éxito utilizando métodos de fuerza bruta. Por otro lado, a medida que aumenta el poder de cómputo, se pueden crear claves más complicadas y más grandes para realizar un cifrado más fuerte en primer lugar.

Finalmente, nunca olvides que cualquiera puede tener suerte. El hecho de que haya un espacio clave de miles de millones de posibilidades para un texto cifrado no significa que no pueda tener suerte y presione la tecla en el primer intento.

Como puede ser usado

Cifrado de correo electrónico

El correo electrónico no es un medio seguro o privado. Internet se creó para un pequeño conjunto de usuarios de confianza y, por lo tanto, no se creó con ningún mecanismo de seguridad real inherente. Con el tiempo, a medida que Internet se ha poblado con una gran cantidad de usuarios muy poco confiables, se han implementado protocolos de seguridad en un intento por mantener la seguridad de Internet. El correo electrónico no es una excepción y no tiene ninguna seguridad inherente incorporada.

Antecedentes: el término protocolo se refiere a un conjunto acordado de estándares sobre cómo funcionará algo.

Usando el correo electrónico como ejemplo, hay un protocolo que dicta cómo actuarán los servidores de correo electrónico, los tipos de mensajes que enviarán para establecer una conexión para enviar o recibir correo electrónico, y el formato del mensaje en sí. Los protocolos son necesarios porque permiten la creación de servicios de Internet ad-hoc que podrán funcionar correctamente con las otras partes de Internet. Como todo el Internet depende de que se sigan estos protocolos, es muy difícil cambiar un protocolo establecido. Es por eso que no ha habido ningún gran cambio en los protocolos más antiguos, como el correo electrónico, para permitir una mejor privacidad. En cambio, es más fácil cambiar el método de transmisión o cambiar el contenido de los mensajes que no son necesarios para la entrega..

En el caso del correo electrónico, el protocolo de transmisión es TCP / IP, pero muchos servidores de correo electrónico ahora admiten el cifrado TLS. Esto crea un túnel encriptado entre los servidores de correo para que su correo electrónico esté encriptado de manera segura dentro de ese túnel mientras está en tránsito desde su servidor de correo a su destino. Sin embargo, una vez que llega a su destino, simplemente se sienta en el servidor de correo en texto sin formato. Además, no tiene mucho control sobre si el servidor de correo electrónico receptor que utiliza el destinatario admite conexiones cifradas, por lo que su correo electrónico podría terminar viajando por Internet como texto sin cifrar.

Agregar cifrado a su correo electrónico protege contra estas dos debilidades. El correo electrónico encriptado está protegido en tránsito, ya sea que tenga o no un túnel encriptado TLS secundario para viajar. Además, el cifrado de correo electrónico garantiza que el correo electrónico entregado se encuentre en el servidor de correo del destinatario como un blob cifrado que solo puede ser descifrado por la clave privada del destinatario.

Cifrado de archivos

El cifrado de archivos es fundamentalmente lo mismo que el correo electrónico. El correo electrónico cifrado es el proceso de cifrar el correo electrónico de texto sin formato en texto cifrado. La clave pública del destinatario se utiliza para realizar el cifrado. El cifrado de archivos realiza el mismo proceso en cualquier archivo; cifra el archivo para que solo pueda ser descifrado por la clave privada que coincida con la clave pública utilizada para cifrarlo. Si tiene la intención de enviar un archivo cifrado a otra persona, debe usar su clave pública para el cifrado. Si solo está encriptando archivos para su propio uso, debe usar su propia clave privada. El cifrado de archivos se usa ampliamente en cosas como servicios de respaldo y servicios de almacenamiento de archivos para garantizar que otros no puedan leer el contenido de los archivos. En estos casos, generalmente el software cliente de respaldo crea un nuevo par de claves y ese par de claves se utiliza para el cifrado, de modo que el proceso sea transparente para usted.

Firma para no repudio

No repudio es un término que significa que algo no se puede negar. En criptografía, el término se refiere específicamente al uso de firmas digitales en mensajes o archivos que se pueden usar para confirmar que provienen de la fuente de la que dicen ser.

En la criptografía de clave pública, las firmas digitales son creadas por la clave privada secreta y los destinatarios pueden usar la clave pública ampliamente disponible del firmante para confirmar que la firma es válida. Por lo tanto, a menos que alguien robe la clave privada del remitente y la use, las firmas digitales proporcionan una medida de autenticidad de que el mensaje o archivo provino de la fuente que dice.

Un ejemplo típico de uso de firma es en la comunicación por correo electrónico para que los receptores sepan que pueden confiar en que el correo electrónico es de quién dice que es. Las firmas también se usan para firmar archivos de la misma manera.

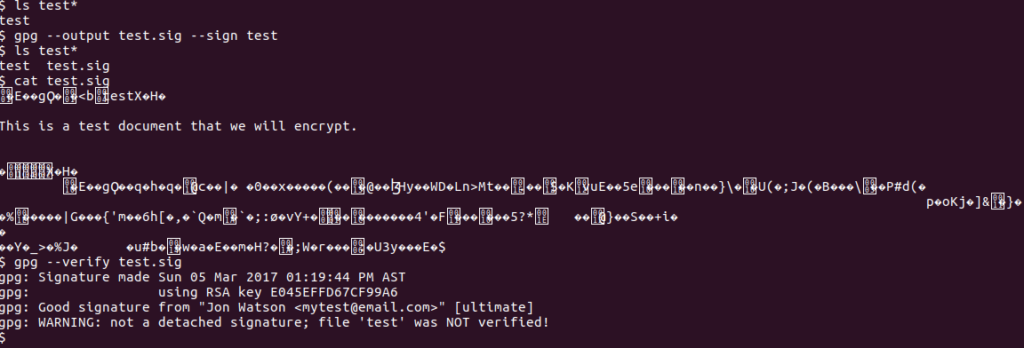

GnuPG es una aplicación de clave pública ampliamente disponible para la mayoría de los sistemas operativos. Reviso la línea de comandos y las aplicaciones gráficas para ello más adelante en este artículo. Todos los comandos son los mismos cuando se usan desde el símbolo del sistema o el terminal, por lo tanto, para firmar un archivo, use el modificador -s:

prueba gpg -s

Tenga en cuenta que el archivo no está cifrado: el texto sin formato sigue siendo legible. Pero, una firma digital se ha agregado al final.

Si recibe un archivo firmado, puede usar el comando –verify para asegurarse de que el archivo fue firmado por la persona que afirma haberlo firmado. El remitente firmó el archivo con su clave privada, por lo tanto, necesitará la clave pública del remitente para verificar la firma..

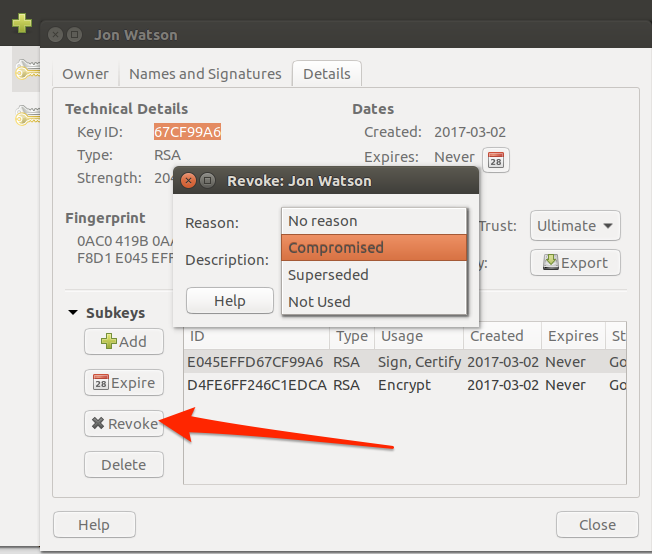

Revocando llaves

Puede llegar un momento en que su clave privada haya sido comprometida, robada o ya no deba usarse por alguna otra razón. En ese caso, hay un proceso para revocar la clave pública correspondiente. Una clave revocada ya no debe ser utilizada por nadie para cifrar mensajes.

Para evitar que alguien revoque arbitrariamente su clave pública, la revocación se realiza mediante un método de certificado firmado por su clave privada. Ese certificado de revocación se comparte con los repositorios de claves públicas en línea para notificar a las personas que ha revocado su clave pública. Normalmente, al mismo tiempo, generaría un nuevo par de claves y también cargaría la nueva clave pública en los repositorios. Eso permitirá que las personas obtengan su nueva clave pública al mismo tiempo que se den cuenta de que su antigua clave pública ya no debe usarse.

Para revocar una clave en Ubuntu, seleccione la clave y elija el botón Revocar. Seleccione un motivo y luego haga clic en Aceptar.

En la línea de comando, el modificador –gen-revoke generará un certificado de revocación:

Salida blindada ASCII forzada.

—–COMIENCE EL BLOQUE CLAVE PÚBLICO DE PGP —–

Comentario: este es un certificado de revocación

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Z / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP + ve + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + qM8hic == JRyx

—– FINALIZAR EL BLOQUEO CLAVE PÚBLICO PGP —–

Certificado de revocación creado.

Por favor, muévalo a un medio que pueda ocultar; Si Mallory obtiene acceso a este certificado, puede usarlo para que su clave no se pueda usar. Es inteligente imprimir este certificado y guardarlo, en caso de que sus medios se vuelvan ilegibles. Pero tenga cuidado: el sistema de impresión de su máquina puede almacenar los datos y ponerlos a disposición de otros.!

Antecedentes: tenga en cuenta el uso del nombre Mallory en el mensaje de advertencia. Para ilustrar ciertos conceptos en Criptografía de clave pública, se usan nombres reales en lugar de nombres arbitrarios como usuario 1 o usuario 2. Los nombres Alice y Bob se usan para indicar remitente y destinatarios, y Mallory se usa para indicar que un atacante intenta robar su texto criptográfico. También hay otros nombres establecidos con roles conocidos que pueden ser una lectura interesante..

Firma de claves para ganar confianza

Como cualquiera puede generar un par de claves utilizando la información que desee, es muy fácil falsificar una clave. Hay dos formas principales que crean confianza en el ecosistema de clave pública. La primera es que las claves se asignan a las direcciones de correo electrónico. Si bien es técnicamente posible para mí crear un par de claves para cualquier dirección de correo electrónico en el mundo, no me hará mucho bien si no tengo acceso a esa cuenta de correo electrónico. Las respuestas a mi correo electrónico encriptado terminarían en la cuenta de correo electrónico inaccesible en lugar de ser devueltas a mí. El segundo método es a través de la firma de claves.

Cualquier usuario de PGP tiene la capacidad de firmar digitalmente las claves públicas de otras personas. La mecánica para hacerlo se encuentra en la sección Generar y firmar claves “más adelante en este artículo, pero la premisa es simple. Al firmar la clave de otra persona, indica que confía en que esa clave pertenece a esa persona. Su clave privada se usa para firmar las claves de otros, lo que sirve para proporcionar que usted es el creador real de la firma.

Una clave pública que tiene firmas se considera más confiable que una clave sin ninguna firma. Cada firma significa que el firmante confía en esa clave, por lo que le da credibilidad de que es legítima. Sin embargo, las firmas solo son realmente valiosas si confía personalmente en los firmantes. Podría decirse que una clave con docenas de firmas de personas desconocidas para usted no es más confiable que una clave sin firmas en absoluto.

Algunos firmantes clave toman su papel muy en serio y solo firmarán las claves de otras personas después de reunirse en la vida real y producir una identificación válida.

Implementaciones actuales

Para utilizar el cifrado de clave pública, deberá generar un par de claves pública y privada. Una vez que tenga ese conjunto, hay varias formas de usarlos.

La herramienta Pretty Good Privacy (PGP) está disponible para todos los sistemas operativos y hay varias implementaciones de la misma. Cubriré una de esas implementaciones para cada uno de los tres grandes sistemas operativos.

Generando y firmando claves

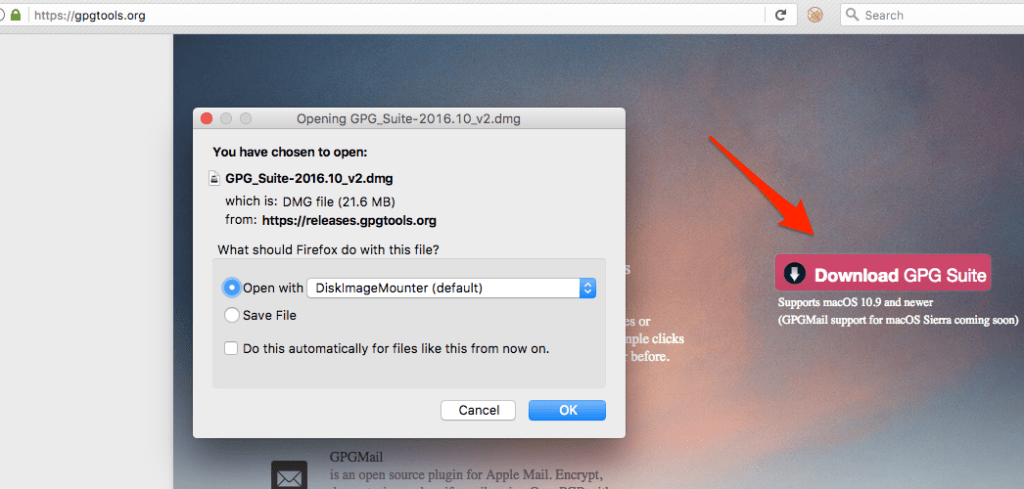

macOS / OSX

Visite el sitio web de GPG Tools y descargue GPG Suite.

Después de la instalación, encuentre la aplicación GPG Keychain en su Launchpad e iníciela.

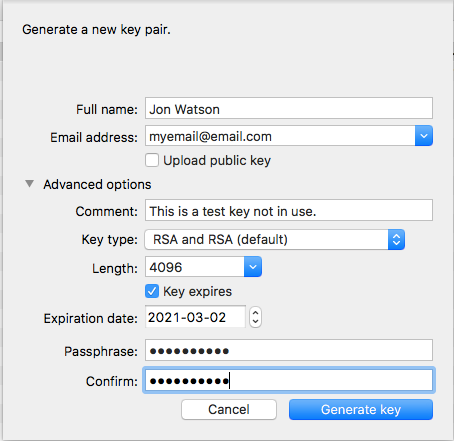

Haga clic en el icono Nuevo para crear un nuevo par de claves pública y privada. Las claves siempre están vinculadas a las direcciones de correo electrónico..

Completa los datos. Tenga en cuenta que puede tener varias claves para una sola dirección de correo electrónico, pero la mayoría de nosotros no necesitamos esas claves. Cuando las personas intentan encontrar su clave pública para cifrar los datos que se le enviarán, lo harán buscando la clave que coincida con su dirección de correo electrónico. Si tiene más de una clave para una dirección de correo electrónico determinada, causa confusión sobre qué clave usar.

No he marcado la opción Cargar clave pública porque solo estoy creando una clave de prueba para los fines de este artículo. Si está creando un par de claves real para usar, debe marcar esta casilla. Cargará automáticamente su clave pública en los repositorios de claves de Internet, que es como otros programas y personas pueden encontrarla cuando la necesitan..

La caducidad de la clave también se recomienda, pero no es obligatorio. La seguridad viene en capas y es una buena idea la expiración rutinaria de cualquier tipo de autenticación o token de seguridad..

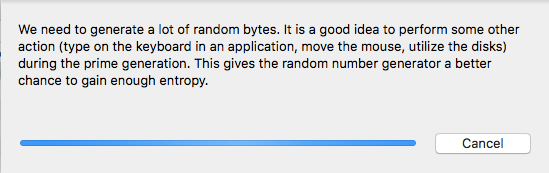

Una buena generación de claves requiere una cierta cantidad de aleatoriedad. En lenguaje informático, esto se llama entropía. La cantidad de entropía disponible en una computadora es un factor determinante en cuanto al tiempo que lleva generar una clave. La mayoría de los procesos de generación de claves le pedirán que haga cosas como mover el mouse durante la generación de claves para crear más entropía.

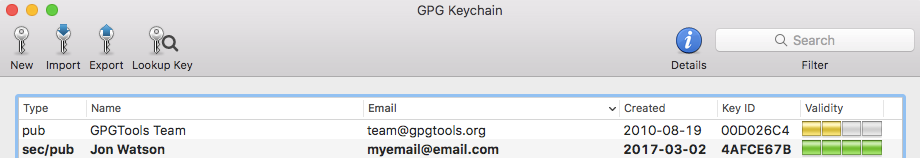

Una vez que se completa la creación, puedo ver mi nuevo par de claves en la ventana principal de claves. Hay algunas cosas a tener en cuenta sobre este listado.

- La clave del equipo GPGTools que vino preinstalada en mi llavero GPG es solo la clave pública como lo indica el pub en la columna Tipo. Mi nueva clave es un par completo con la clave pública y privada que se indica mediante el Tipo sec / pub donde sec significa seguro.

- También tenga en cuenta la columna Validez. Esto es lo mismo que el tema de confianza discutido ya e indica qué tan probable es que la clave pertenezca a quien dice que pertenece. El par de claves que creé es completamente confiable para mí porque lo creé. La clave del equipo GPGTool no es muy confiable porque nadie la ha firmado todavía.

- La validez de una clave se determina por usuario. Por ejemplo, nadie más confiaría en mi nueva clave pública en este momento porque no pueden estar seguros de dónde vino. Por lo tanto, no aparecería con cuatro barras verdes en el sistema de otra persona; serían dos barras amarillas en el mejor de los casos.

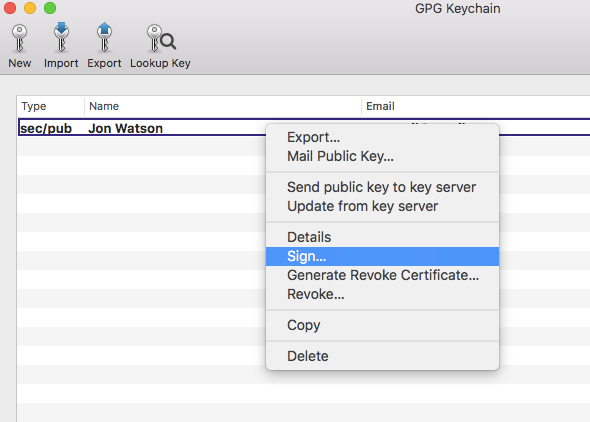

Para firmar una clave y aumentar su validez, haga clic con el botón derecho en la clave y elija la opción de menú Firmar.

Este proceso agregará mi firma a la clave que indica el grado de confianza que tengo en esta clave. Hay otras opciones disponibles en el menú del botón derecho para hacer cosas como cargar su clave pública si no lo hizo durante la creación, o enviarla por correo electrónico a alguien. Un tutorial detallado sobre el llavero GPG fuera de alcance para este artículo, por lo que ahora que tenemos un par de claves que funciona en macOS / OSX podemos usarlo.

Ubuntu Linux

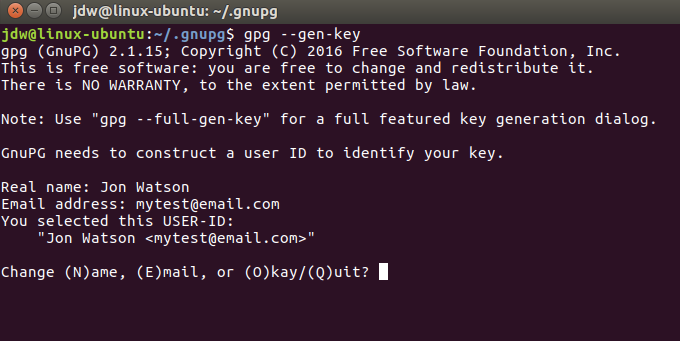

Ubuntu viene con GPG preinstalado. Simplemente escribiendo gpg –gen-key en una ventana de terminal comenzará el proceso de generación de claves.

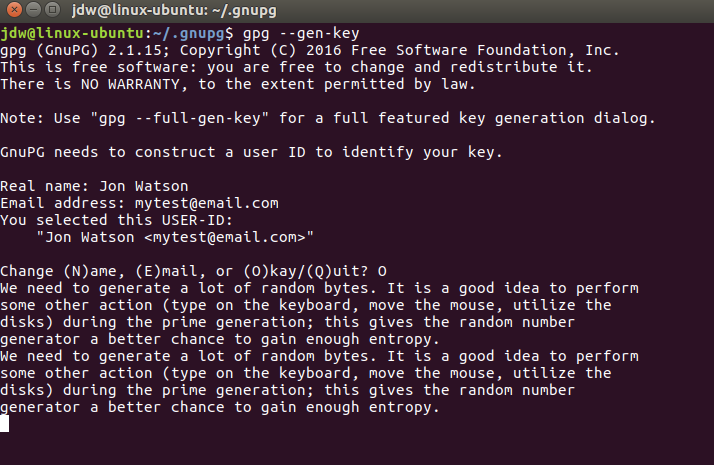

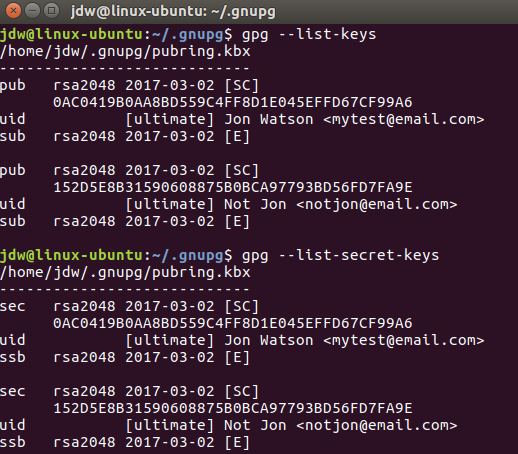

La generación de claves comenzará y hay que volver a crear entropía:

Se generarán ambas claves, la clave púbica se firmará y finalmente se confiará, y también se preparará una certificación de revocación.

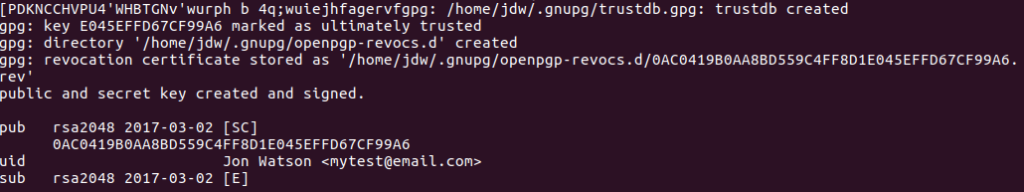

Para ver sus nuevas claves, use gpg –list-keys para ver la clave pública, y gpg –list-secret-keys para mostrar la clave privada.

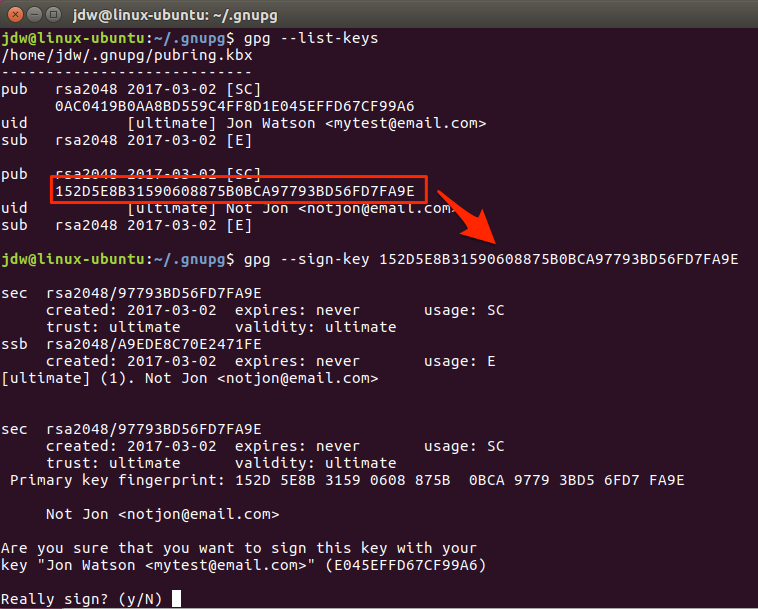

Para firmar una clave, utilice el identificador de recopilación de clave pública de la clave que desea firmar y luego use el comando gpg –sign-key.

GPG sabe que voy a usar la clave privada [email protected] para firmar esta clave porque es la única otra clave privada en mi llavero. Si tuviera más claves privadas, tendría que seleccionar la clave que quiero usar para firmar.

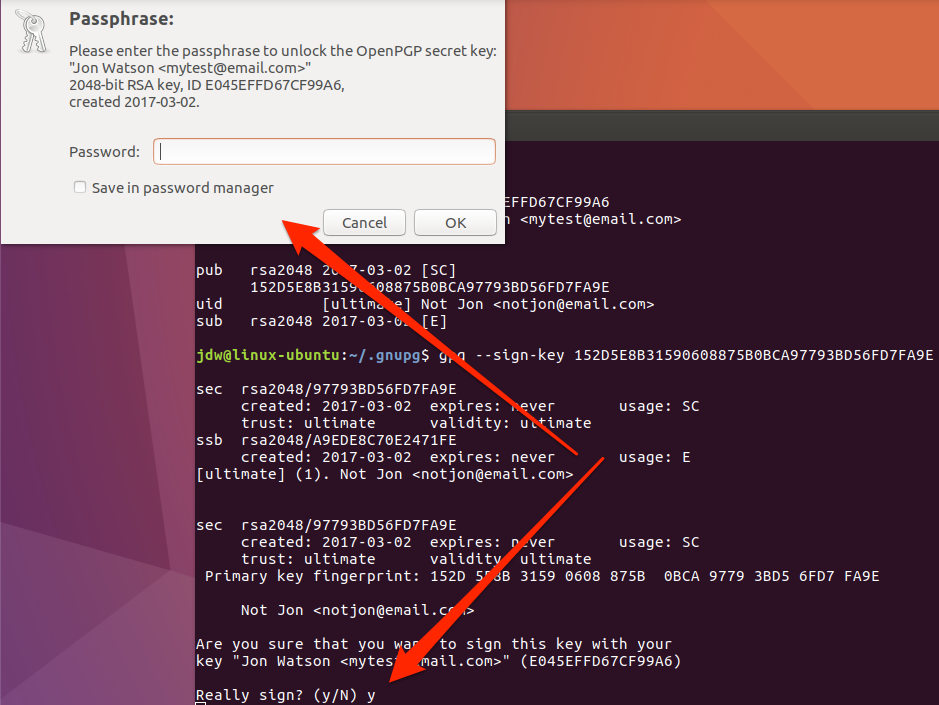

Para usar una clave privada para cualquier función, debe desbloquearse con la frase de contraseña que se proporcionó en el momento de la generación de la clave.

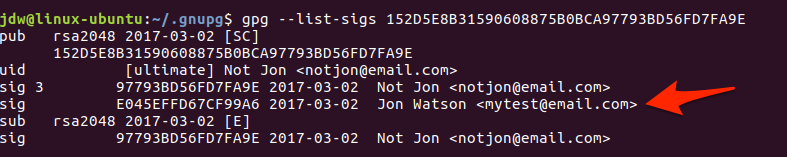

Puede ver las firmas que tiene una clave utilizando el comando gpg –list-sigs.

Los comandos GPG adicionales se enumeran en el archivo de ayuda que se puede ver usando el comando gpg –help.

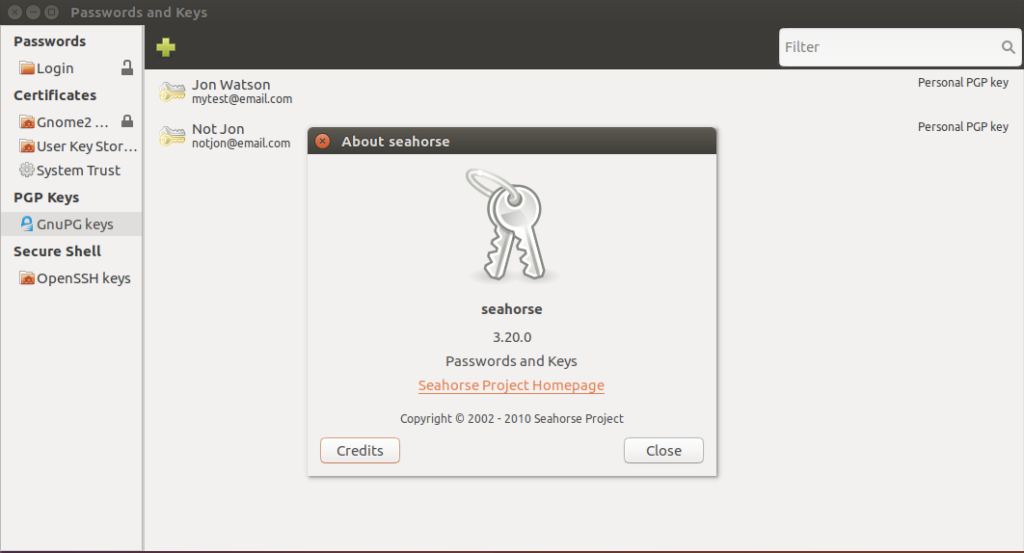

Si prefiere una interfaz gráfica en Ubuntu, hay una variedad de paquetes front-end para GPG. Seahorse viene instalado con Ubuntu, pero extrañamente se llama Contraseñas y claves, por lo que no es obvio encontrar.

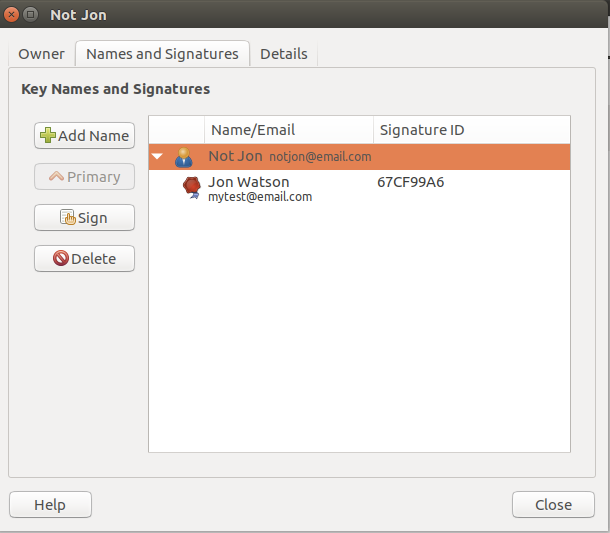

Al hacer doble clic en una tecla, puede ver más detalles al respecto y acceder a la configuración de la firma.

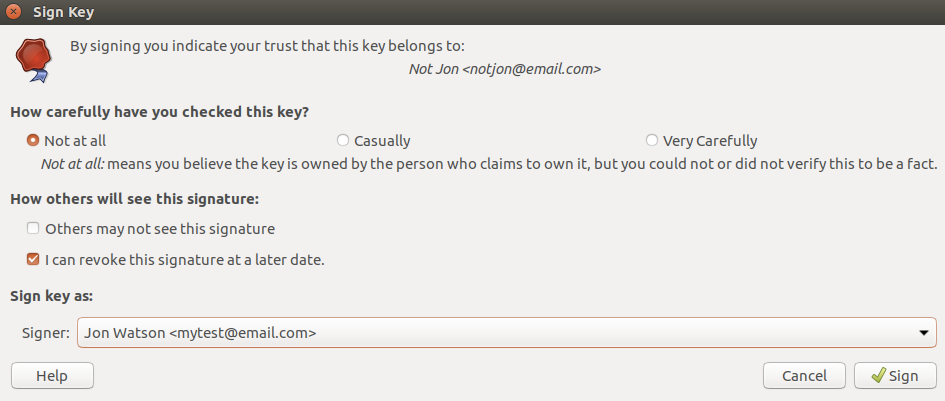

Las opciones de validación son ligeramente diferentes de MacOS GPG Keychain, pero los conceptos básicos son los mismos. Deberá especificar qué tan bien verificó la clave y con qué clave privada desea firmarla..

Ventanas

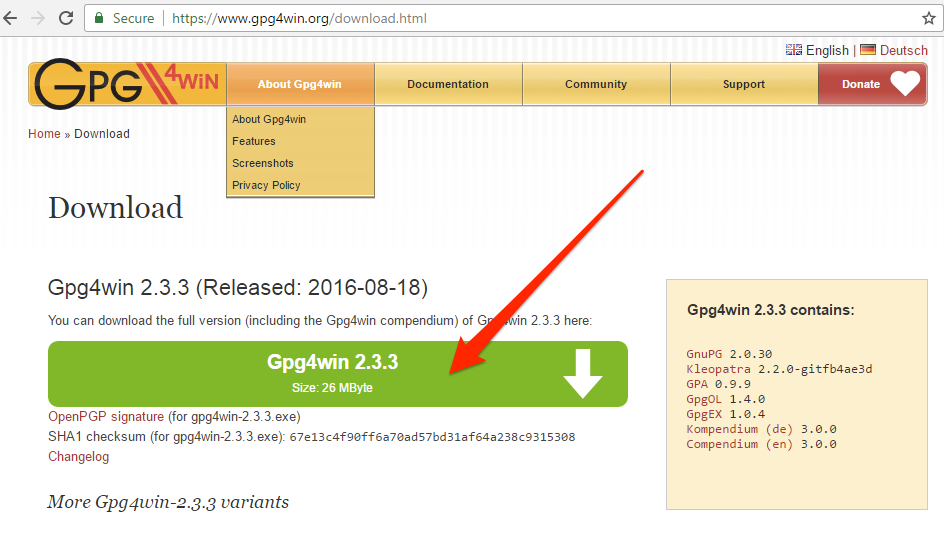

Descargue la aplicación GnuPG del sitio web de GnuPG..

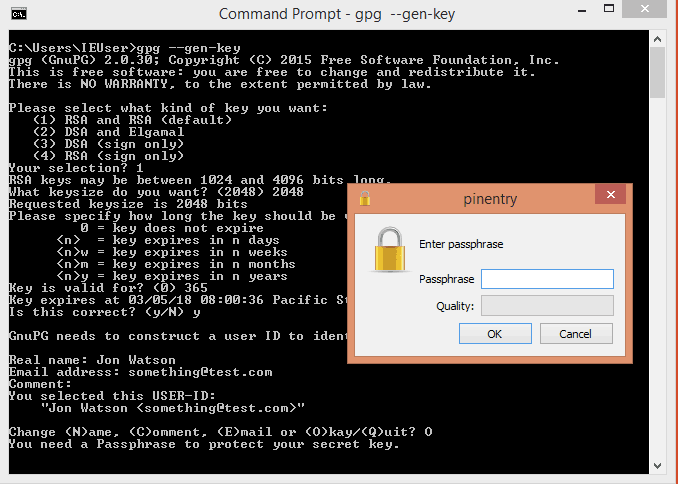

Ejecute el programa de instalación y luego escriba gpg –gen-keys para crear un nuevo par de claves.

Ahora que tiene claves, puede usarlas para cifrar archivos y correos electrónicos.

Una manera fácil de encriptar su correo electrónico es usar un cliente de correo electrónico que sea compatible de forma nativa o que tenga complementos que lo hagan. Mozilla Thunderbird con el complemento Enigmail funciona bien en todos los sistemas operativos. Para instalar el complemento Enigmail, visite la tienda Mozilla y descárguelo.

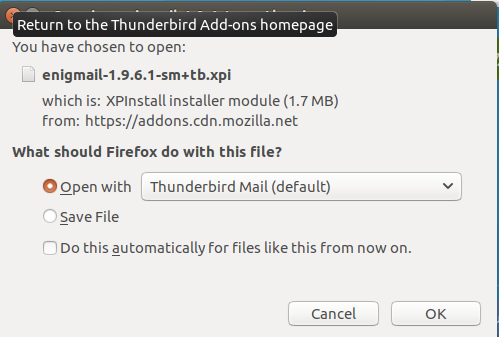

Si está utilizando el navegador Firefox, reconocerá un complemento de Thunderbird y le pedirá que lo instale automáticamente.

Si su sistema no reconoce esto como una extensión de Thunderbird, puede seguir las instrucciones de instalación manual proporcionadas por la página de descarga.

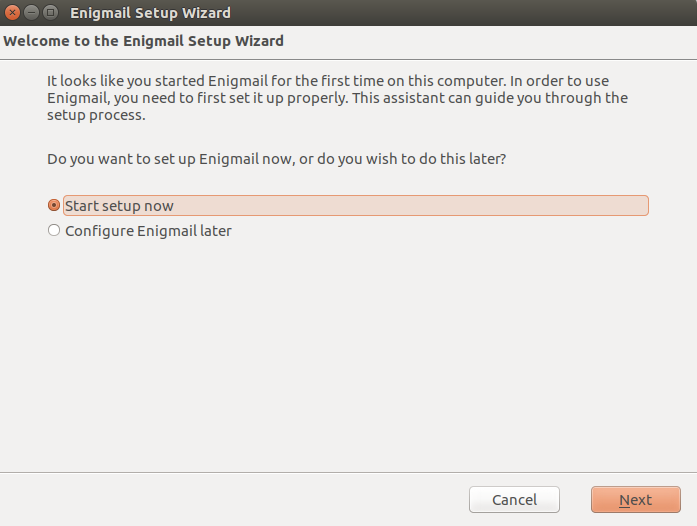

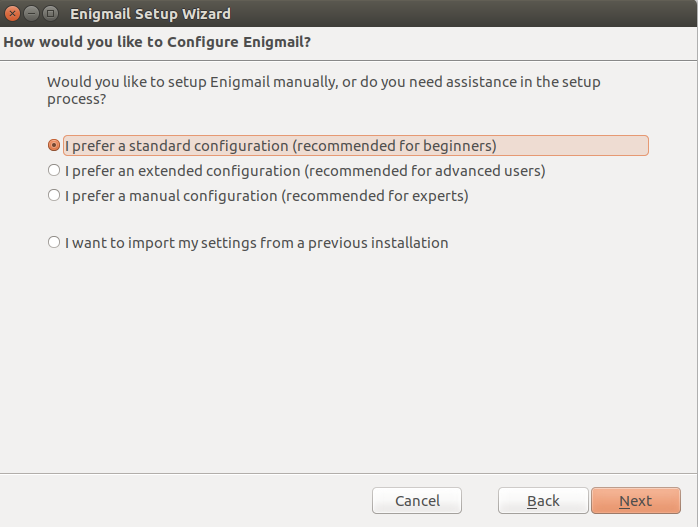

Después de instalar el complemento y reiniciar Thunderbird, se iniciará el asistente de configuración.

Una instalación estándar debería ser lo suficientemente buena como para comenzar a funcionar.

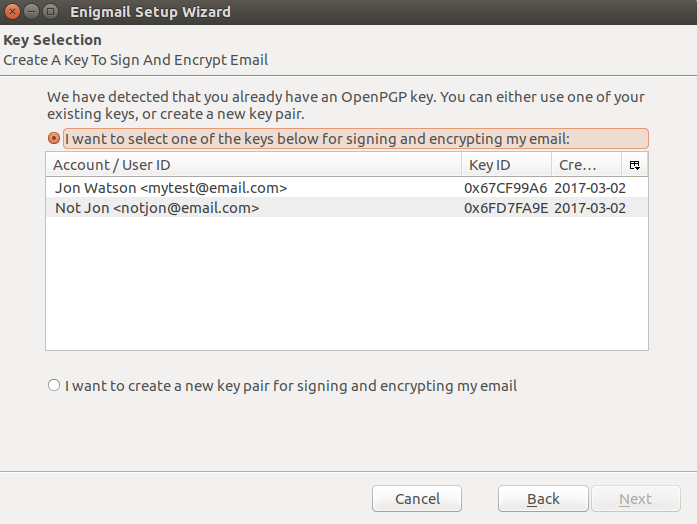

Enigmail descubrirá su instalación de OpenGPG existente y enumerará los pares de claves disponibles en su sistema. También puede optar por crear un nuevo par de claves en este punto, pero utilizaremos uno existente para este artículo.

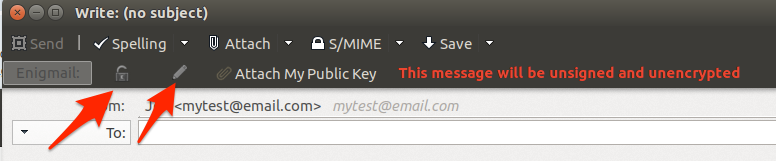

Una vez que se complete el asistente de configuración, tendrá nuevas opciones de cifrado en su ventana de composición.

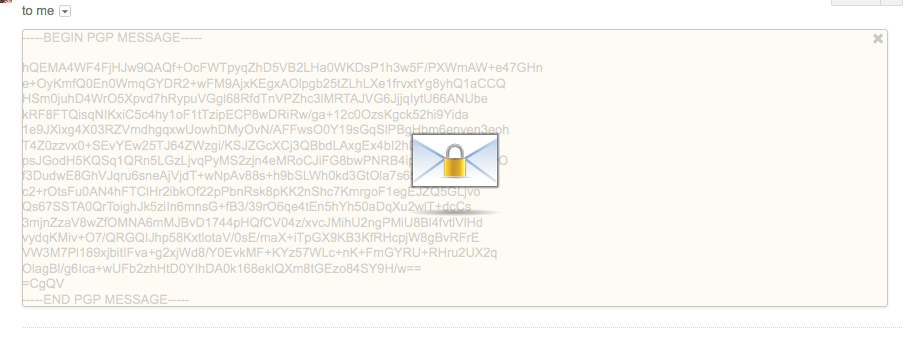

Ahora puede cifrar o firmar mensajes de correo electrónico seleccionando el botón correspondiente. El icono de candado cifrará el mensaje con la clave pública del destinatario. El ícono de lápiz firmará digitalmente el mensaje utilizando la clave privada que configuró en las preferencias de Engimail.

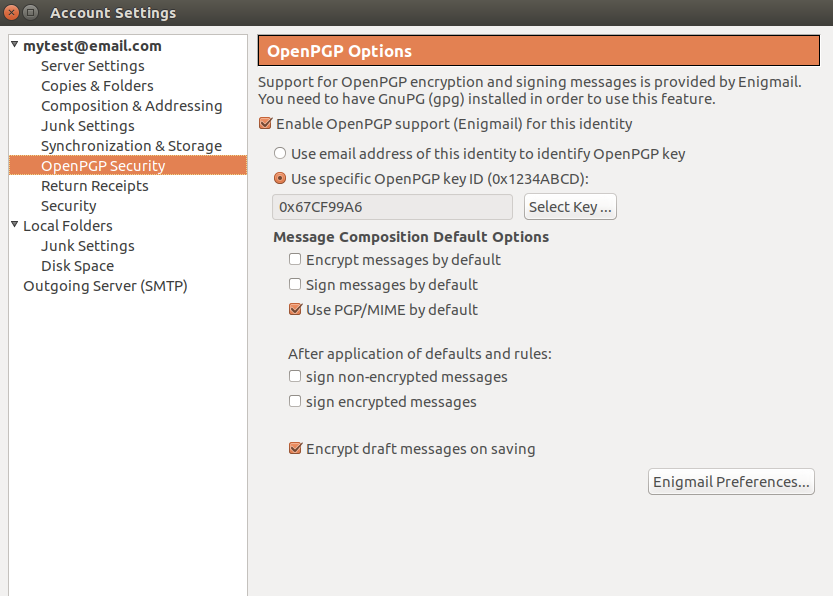

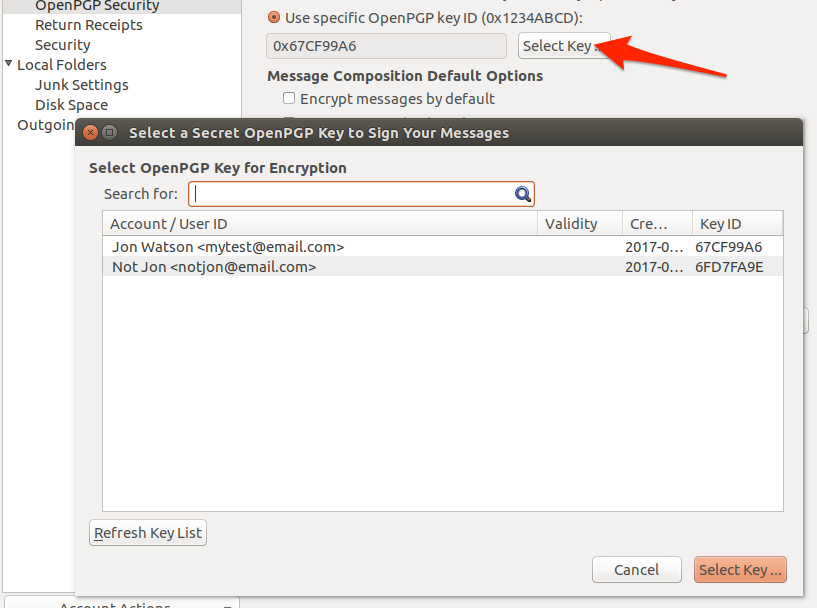

Puede cambiar la clave en uso haciendo clic en Seleccione botón y elegir una tecla diferente de su llavero.

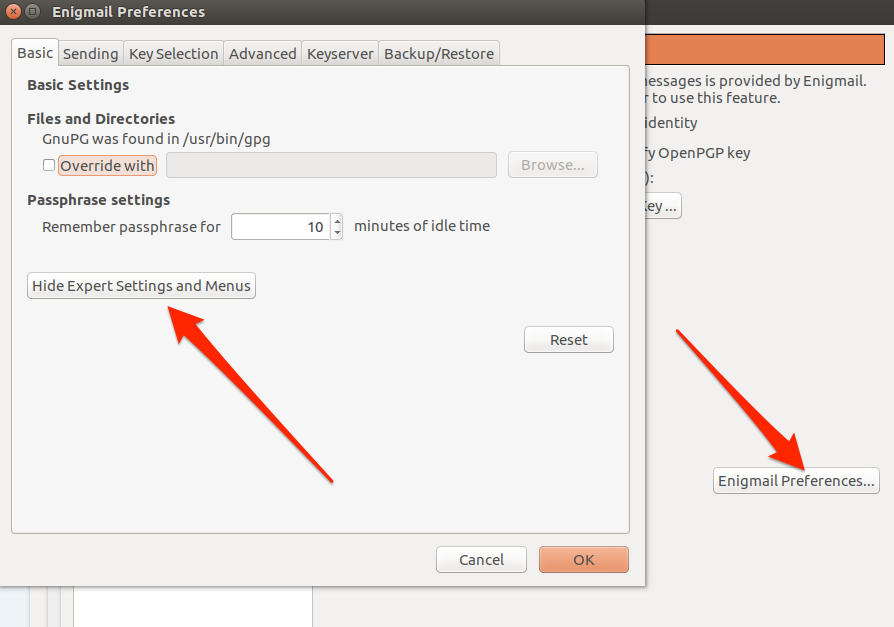

Se puede acceder a la configuración general de Enigmail que tendrá efecto en todas las cuentas seleccionando Enigmail Preferencias … botón y luego el Mostrar configuraciones y menús expertos botón.

Toma nota de la Keyserver lengüeta. Contiene una lista de servidores que almacenan claves públicas en línea. Es esta configuración la que le permite a Enigmail recuperar la clave pública de alguien a quien le está escribiendo un correo electrónico si aún no lo tiene. Engimail consultará en esos servidores la clave pública del destinatario para usted, y si encuentra una, la descargará y la agregará a su llavero.

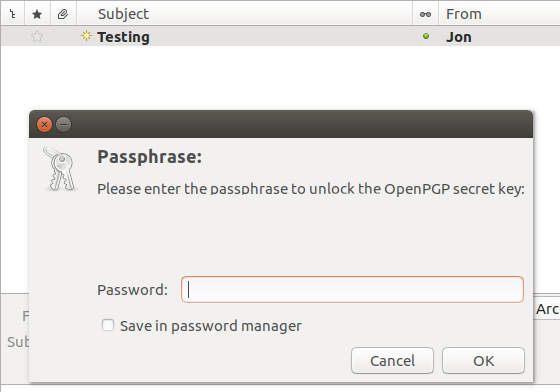

Cuando reciba un correo electrónico cifrado, deberá proporcionar su contraseña de clave privada. Esto desbloquea temporalmente su clave privada para que pueda usarse para descifrar el correo electrónico.

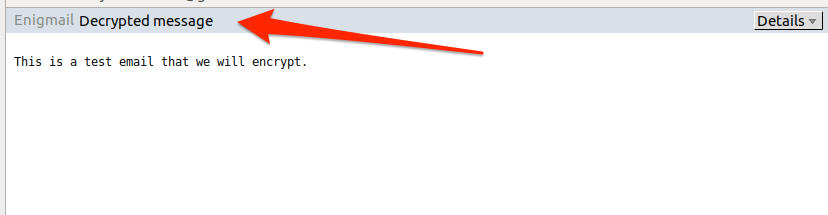

Incluso cuando se descifre, Thunderbird continuará haciéndole saber que el correo electrónico ha sido descifrado.

Webmail

Muchas personas usan el correo web en estos días en lugar de clientes de correo electrónico dedicados como Thunderbird. Algunos proveedores de correo electrónico admiten el cifrado directamente en sus sitios web. Tanto Proton Mail como Hush Mail le permiten proporcionar sus propias claves y usarlas para cifrar y descifrar correos electrónicos. Una solución más general es el complemento Mailvelope para Firefox y Chrome.

Mailvelope cobrará vida cuando detecte el cifrado y mostrará una superposición opaca en la página. Al hacer clic en la superposición, se le pedirá su contraseña de clave privada. Una vez que proporcione eso, su correo electrónico será descifrado. Hay un tutorial rápido de Mailvelope en el sitio de Comparitech aquí..

La ventaja de usar Mailvelope sobre los proveedores de correo electrónico dedicados es la flexibilidad. Puede usar Mailvelope con cualquier proveedor de correo web.

Cifrado de archivos

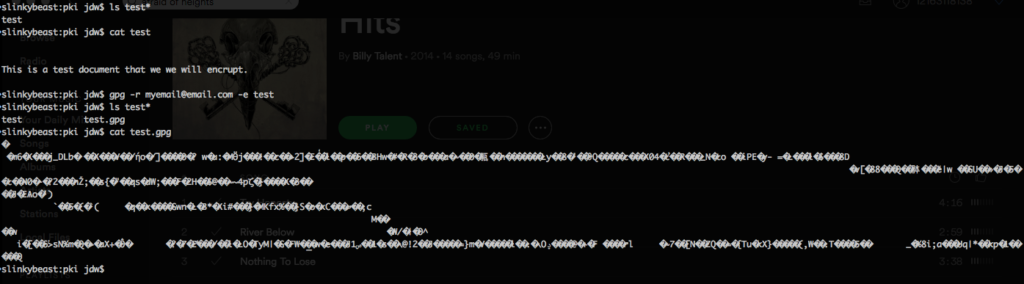

Use el modificador -e para indicarle a GPG que cifre un archivo:

gpg -r [email protected] -e prueba

Observe cómo el archivo de texto cifrado resultante tiene el mismo nombre que el archivo de texto sin formato, pero con una extensión gpg. Intentar leerlo revela que ahora es un galimatías encriptado que no se puede leer.

El archivo original permanece sin cambios. Si su intención es mantener solo una versión encriptada del archivo, entonces debe eliminar manualmente el archivo de texto sin formato. Sin embargo, tenga en cuenta que, dado que utilizó la clave pública de su destinatario para cifrar el archivo, no podrá volver a descifrarlo. Solo la clave privada del destinatario puede descifrar el archivo ahora.

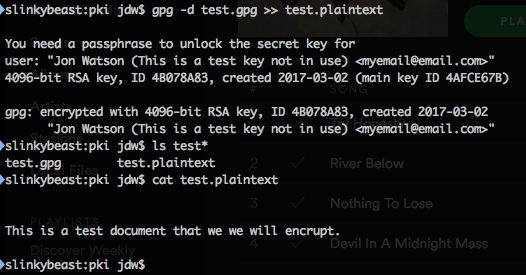

Si tiene la clave privada que coincide con la clave pública, puede usar el modificador -d para descifrar el archivo.

prueba gpg -d

Al igual que el cifrado, descifrar no crea un archivo. Mostrará el contenido del archivo, pero no escribirá un archivo de prueba simple. Para preservar el texto descifrado, puede copiarlo y pegarlo en un archivo o utilizar el operador de redireccionamiento en sistemas tipo Unix.

a descifrarla. Hay dos tipos de claves que se utilizan en la criptografía: claves simétricas y claves asimétricas. Las claves simétricas son aquellas en las que el mismo conjunto de claves se utiliza tanto para cifrar como para descifrar el mensaje. Esto significa que ambas partes deben tener la misma clave para poder comunicarse de manera segura. Por otro lado, las claves asimétricas utilizan dos claves diferentes: una clave pública y una clave privada. La clave pública se comparte con cualquier persona que desee enviar un mensaje cifrado, mientras que la clave privada se mantiene en secreto y solo se utiliza para descifrar los mensajes cifrados con la clave pública correspondiente.

En cuanto a la longitud de la clave, cuanto más larga sea la clave, más difícil será descifrar el mensaje. El espacio clave se refiere al número de claves posibles que se pueden utilizar para cifrar y descifrar un mensaje. Cuanto mayor sea el espacio clave, más difícil será para un atacante descifrar el mensaje.

En cuanto a cómo se puede utilizar la criptografía, hay varias formas en las que se puede aplicar. El cifrado de correo electrónico es una de las formas más comunes en las que se utiliza la criptografía. Esto permite a los usuarios enviar correos electrónicos cifrados que solo pueden ser descifrados por el destinatario. El cifrado de archivos también es una forma popular de utilizar la criptografía, ya que permite a los usuarios cifrar archivos sensibles para protegerlos de accesos no autorizados. La firma digital también se utiliza para garantizar la autenticidad de los documentos y evitar el repudio.

En cuanto a las implementaciones actuales, la generación y firma de claves se ha vuelto más fácil con el uso de software especializado. El correo electrónico cifrado también se ha vuelto más accesible con el uso de servicios de webmail que ofrecen cifrado de extremo a extremo. El cifrado de archivos también se ha vuelto más fácil con el uso de software de cifrado de archivos.

En resumen, la criptografía ha recorrido un largo camino desde sus inicios en la antigua Mesopot