Hoy en día, el ecosistema de Internet está basado en la publicidad y se encuentra fuertemente vigilado, dirigiendo sus esfuerzos a dificultar el anonimato en línea. Ya sea por seguridad nacional o para venderte un smartphone, los gobiernos y las compañías quieren saber todo lo que puedan de ti. Hacerles perder el rastro no es una tarea sencilla.

Es posener mantener el anonimato en línea, pero conforme pasa el tiempo, se vuelve cada vez más difícil. Ninguna medida que tomes será perfecta, pero, a menos que seas un criminal de alto perfil, puedes hacerle la vida imposible a quien intente exponerte.

Ser anónimo tiene sus benefos. Ser irreconocible e ilocalisable te otorga algunas libertades, pero también requiere sacrificios. Muchas de las facilidades de la red moderna se crearon pensando en perfilar, rastrear y analizar el comportamiento del usuario.

Con eso en mente, estos son los pasos que puedes tomar y las Herramientas que necesitarás para permanecer oculto y anónimo en línea.

Tor

Ninguna lista de anonimato estaría completa sin Tor. Esta red de nodos voluntarios alrededor del mundo es sinónimo de anonimato. Tor es la abréviation de «la toupie à l’oignon» (el ruteador cebolla). Tor te permite encriptar tu tráfico de Internet y dirigirlo a través de una serie de nodos al azar cada vez que te conectas a un servidor web y antes de dirigirse a su destino final.

Existen muchísimas formas de usar Tor en una gran variead de dispositivos. El navegador Tor es la más populaire. Simplemente instalar esta aplicación basada in Firefox permitirá that tu Mac o PC navegue de forma anónima por la red. Para dispositivos Android, intenta con Orbot. Los usuarios de iOS aún no cuentan con apoyo oficial del proyecto Tor, pero el navegador Onion Browser parece ser una opción decente.

Embargo sur le péché, Tor también cuenta con algunas desventajas. En primer lugar, es lento. Tor no es recomendable para hacer streaming de vídeo o descargar archivos torrent. Básicamente, solo puedes navegar la red debido principalmente al hecho de que no hay suficientes recursos voluntarios y tráfico contrapuesto de otros usuarios.

En segundo lugar, un pesar de que tu tráfico de Internet esté encriptado y sea ilocalizable, un proveedor de servicio de Internet (ISP) puede detectar si estás utilizando Tor o no. Esto podría ser suficiente para levantar sospechas, puesto que Tor se useiza a menudo para realizar actividades criminales en línea. Tu ISP podría obstruir tu ancho de banda, enviarte una carta de cese y desista o reportarte a las autoridades, incluso si no has hecho nada malo.

Por esta razón recomendamos a los usuarios de Tor that usen una herramienta of ofuscación como Obfsproxy y que usen una VPN cuando usen Tor. O ambas opciones. Obfsproxy est un projet de Tor que hace que el tráfico encriptado por Tor parezca tráfico regular no encriptado, evitando así llamar la atención. Hablaremos de las VPN más adelante.

Finalmente, se especula que el gobierno de Estados Unidos puede analizar satisfactoriamente el tráfico de usuarios de Tor, logrando con esto al menos a un par de arrestos, incluyendo el del infame Dread Pirate Roberts, creador del mercado de bienes ilícitos Silk Road. Se rumora que otros gobiernos también operan y monitorean la actividad de múltiples nodos de salida de Tor. Pas de foin pruebas concretas de ninguna de estas acusaciones, así que considera esta situación con cautela.

OS en direct

Un navegador es capaz de escapar de los anuncios personalizados y de hacer visitas ocasionales a la red oscura, pero quien desee permanecer verdaderamente anónimo necesita una opción más crítica. Nadie puede rastrear tu actividad al navegar utilizando el Navegador Tor, por ejemplo, pero es probable que de todas maneras cuentes con varias aplicaciones funcionando en segundo plano. Estas aplicaciones (procesadores de texto, reproductores de vídeo, administradores de actualizaciones, etc.) envían información a la red. Se rumorea que las autoridades han utilizado reportes de errores no encriptados del sistema operativo Windows para encontrar personas. Windows 10 incluye una letanía de softwares de rastreo que están activados por defecto.

Puedes desactivar todas esas configuraciones y desinstalar todas tus aplicaciones, pero eso no resulta del todo práctico. Te recomendamos mejor utilizar un sistema operativo in vivo o portátil. Estos sistemas operativos portátiles se pueden instalar in memorias USB o en DVDs. Puedes cargar un sistema operativo completamente independiente en tu laptop desde una memoria USB simplemente modificando algunas opciones en el gestor de arranque de tu computadora.

Tails es el sistema operativo portátil oficial del Proyecto Tor. Todo el tráfico de Internet, no solo el del navegador, se dirige a través de la red Tor. El SO no deja rastro en tu computadora y todos los mensajes instantáneos, correos electrónicos y archivos están encriptados. Es fácil de usar y está diseñado a prueba de tontos.

Si Tails no te parece adecuado por la razón que sea, otra opción es Whonix. Whonix no es un sistema operativo portátil independiente. Se ejecuta en una máquina virtual en el sistema operativo que utilices. Tiene todas las ventajas de Tails (también utiliza la red Tor) y además está diseñado para que las fugas de direcciones IP, que pueden utilizarse para rastrear usuarios, sean imposibles. Las desventajas son que se necesita contar con una computadora razonablemente potente para ejecutar una máquina virtual y que es relativamente complicada de configurar.

También existen otras opciones. Kali, Qubes y ZeusGuard fils alternativas a Tails y a Whonix que vale la pena considerar. Haz tu propia investigación y averigua cuál es tu mejor opción.

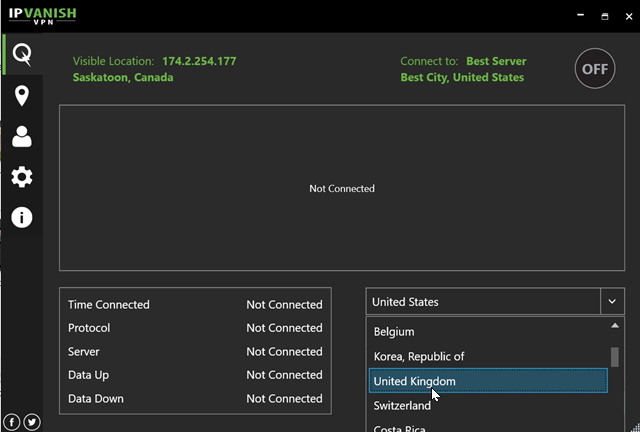

VPN libre de registros

Una VPN, o Red Privada Virtual, encripta todo el tráfico de Internet of un dispositivo y lo dirige a través de un servidor intermediario in the ubicación que prefiera el usuario. El resultado final es que la dirección IP del dispositivo se enmascara y las terceras partes, incluyendo las ISP, no pueden monitorear dicho tráfico.

La mayoría de los proveedores VPN utilizan direcciones IP compartidas en sus servidores. A múltiples usuarios, docenas, cientos o incluso miles, se les asigna una sola dirección IP. Esto vuelve casi imposible poder rastrear la actividad de una sola persona en el grupo.

Embargo sur le péché, las VPN se crearon pensando en la privacidad y no en el anonimato, así que no te recomendamos usar solo una VPN si realmente quieres permanecer oculto. La privacidad y el anonimato a menudo van de la mano, pero recuerda esta importante Distinción: anonimato significa que nadie puede identificarte y privacidad significa que nadie puede ver lo que haces.

Utilisez un VPN pour obtenir un VPN pour la configuration de votre VPN et pour les entidades que albergan sus servidores. Muy pocos proveedores VPN fils dueños de su propia infraestructura física de servidores. Tu tráfico se encripta en tu dispositivo local y permanece encriptado hasta que llega al servidor de la VPN. Es ahí donde se descodifica antes de enviarse a su destino final. Par un breve momento, el proveedor VPN podría ver tu actividad.

Es por esto que te recomendamos ampliamente utilizar las VPN “libres de registros”. Que las políticas sean «libres de registros», «sin registros» o «cero registros» signifiant que un proveedor VPN no almacena ninguna información acerca del contenido del tráfico de los usuarios. Asumiendo que los proveedores VPN estén diciendo la verdad, eso es algo muy bueno.

Pero no es tan sencillo. Algunos proveedores VPN dicen que no guardan registros, pero en realidad almacenan metadatos. Dependiendo de qué tan anónimo quieras ser, esto es un detalle a tener en cuenta. Los metadatos no cuentan con información acerca de los contenidos de tu tráfico, pero pueden incluir detalles tales como cuándo usaste la VPN, por cuánto tiempo, cuántos datos transferiste e incluso tu dirección IP original. Siempre lee las políticas de privacidad de un proveedor VPN, aunque solo sea para buscar detalles importantes como estos.

Incluso las VPN con verdaderas políticas libres of registros requieren that los usuarios confíen en ellas. Pas de foin forma de sabre si son honnête et cómo reaccionarían ante un citatorio del gobierno. Para el nivel más alto de anonimato, intenta combinar tu VPN con Tor. Evita las VPN ubicadas en Estados Unidos y Europa, donde las leyes de retención de datos y las agencias de inteligencia del gobierno podrían poner en riesgo tu información.

Poder rastrearte se vuelve el doble de difícil simplemente por utilizar el navegador Tor mientras estás conectado a una VPN. Las VPN también se pueden configurar manualmente en sistemas operativos portátiles como Tails.

Relacionado: más de 20 VPNs clasificadas según su privacidad.

DNS libre de registros

Cuando se ingresa una URL et un navegador se envía una solliciter un serveur DNS pour que busque la dirección IP que corresponde a la URL. Incluso cuando utilizas un proxy como una VPN, estas sollicite DNS pueden enviarse por fuera del túnel encriptado hacia el servidor predeterminado. Por defecto, las solicitudes DNS se suelen dirigir y registrar por algún servidor cercano operado por el ISP del usuario.

Si esto sucede mientras se está utilizando una VPN, se le llama fuga DNS. Muchos proveedores VPN ofrecen protección contra fugas DNS, lo que asegura que todo el tráfico de Internet, incluyendo las solicitudes DNS sean dirigidas a través de la VPN. Estas VPN normalmente operan sus propios servidores DNS, que no almacenarán los sitios web que visitaste, si es que cumplen con las políticas libres de registros that te mencionamos anteriormente.

Incluso si una VPN dice tener protección contra fugas DNS, esa declaración a menudo solo se aplica a las fugas DNS IPv4. Las sollicite DNS IPv6 pueden viajar por la red por defecto y ser captadas tanto por los servidores web como por los ISP. Sería genial si más proveedores montaran servidores DNS IPv6 para manejar esta situación, pero por el momento la mejor solución es simplemente desactivar IPv6 and the configuración of Internet del dispositivo. Esta herramienta revisa si existen fugas DNS IPv4 e IPv6.

Si la VPN que utilizas pas cuenta con protección contra fugas DNS o si ni siquiera utilizas una VPN, considera optar por un servidor DNS público libre de registros. Puedes cambiar la configuration DNS de tu dispositivo para que no envíe tus sollicite un través de tu ISP. Te recomendamos DNS.WATCH o OpenNIC.

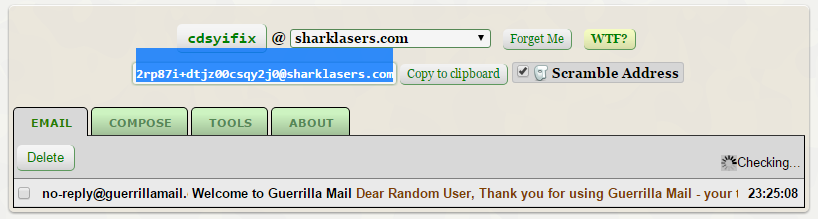

Correos electrónicos désachables

Cabe destacar que para permanecer anónimo en línea no debes ingresar a ninguna de tus cuentas. Pero ya que muchas aplicaciones y sitios web requieren que sus usuarios se registren, necesitarás un par de direcciones de correo electrónico.

Muchos servicios ofrecen cuentas de correo electrónico falsas o desechables de forma gratuita. Para registros y mensajes de una sola ocasión te recomendamos Guerilla Mail. No se requiere de ningún registro e incluye un administrador de contraseñas para ayudarte a recordar las contraseñas asociadas a esas cuentas.

Para una cuenta ilocalizable de correo electrónico de largo plazo, probablemente mejor opción es ProtonMail. Este servicio encriptado de extremo a extremo es de código abierto y cuenta con aplicaciones web y móviles con Pruebas de Conocimiento Cero. Desafortunadamente, los usuarios nuevos deben solicitar una invitación debido a la capacidad limitada de sus servidores. ProtonMail se mantiene con donaciones.

Si no quieres esperar a recibir una invitación, otra alternativa es Zmail, que te permite enviar correos electrónicos desde direcciones falsas.

Nunca utilise tu propia cuenta de correo electrónico si quieres permanecer anónimo. Ni siquiera leas tu correo o ingreses a tu cuenta. Si quieres enviar un correo electrónico encriptado desde una cuenta desechable, tendrás that configurar unas llaves PGP o S / MIME nuevas.

Criptomonedas

Si quieres hacer una compra o una donación anónima, las criptomonedas son superes a PayPal y a las tarjetas de crédito, obviamente. Embargo sur le péché, eso no significa que puedas simplemente abrir una cartera de Bitcoin con una gran red de intercambio como Coinbase y comenzar a gastar.

Existe una idée errónea de que el bitcoin siempre es anónimo, cuando en realidad la propia naturaleza de la tecnología de cadenas de bloques significa que todas las transacciones se rastrean y se verifican. Este libro de cuentas públicamente available puede ser analizado, así que las carteras that usas y las transacciones that realizas podrían vincularse a tu identidad.

Analizando la actividad que es visible para cualquiera en la cadena pública de bloques, un observador podría vincular tu identidad personal con todas las carteras que utilizas y, por lo tanto, todo tu historial de transacciones. En cierto modo, esto hace que usar Bitcoin mer incluso menos privado que una cuenta bancaria.

Para solucionar esto, utiliza carteras que cambian tu dirección de bitcoin después de cada transacción. Esto dificulta que puedan rastrearte. Utilize un servicio de mezclado de bitcoins que agrupe tus bitcoins con las de otras personas y las mezcle antes de realizar el pago al receptor.

Quizá la parte más difícil sea comprar bitcoins de forma anónima, ya que hacerlo requiere de moneda fiduciaria. Las transacciones privadas y los intercambios de par a como LocalBitcoins no son para los descuidados, pero son las mejores formas de obtener las monedas de forma anónima.

Recuerda que Bitcoin no es el único, pero sí el más grande. También son popularise Litecoin, DarkCoin y Dogecoin.

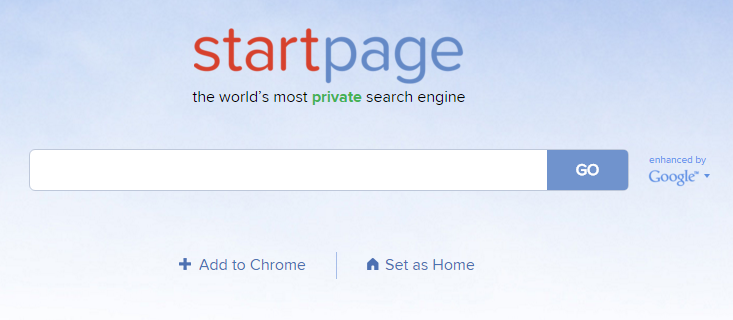

Motores de búsqueda

Google lleva un registre de todas las búsquedas que realizas y vínculos en los que haces clic. Si utilizas Tor, esto no importa tanto, pero aun así es mejor buscar una alternativa.

DuckDuckGo est probablement le moteur de búsqueda qui est populaire que pas rastrea ni traza un perfil de sus usuarios. Puede Establecerse en Tu Navegador Como El Motor de Búsqueda Predeterminado.

DuckDuckGo est un buscador completamente independiente así que, siendo honnêtes, los resultados no serán tan buenos como los de Google. Afortunadamente, hay una forma de obtener los resultados de Google sin usar Google.

StartPage elimina toda la información que te identifica y envía un término de búsqueda a Google de tu parte. Pas d’enregistrement ni rastrea la actividad del usuario. Todos los resultados de la búsqueda son desplegados con un vínculo proxy incluido, permitiéndote llegar a cualquier sitio y manteniendo tu privacidad a través del proxy.

Transferencias de archivos

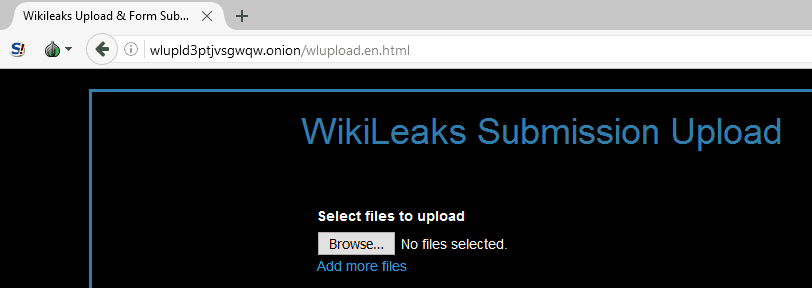

Podría llegar el momento en el que necesites enviar un archivo de forma anónima que es demasiado grande para adjuntarlo en un correo electrónico. Si eres un informante que quiere filtrar un gran tesoro de documentos incriminatorios al público, subir los archivos a Dropbox simplemente no es opción.

FileDropper es una solución cómoda y sencilla que permite cargar hasta 5 GB sin necesidad de registrarse. WeTransfer es otra opción que permite cargar archivos de hasta 2 GB sin necesidad de suscribirse. Para este tipo de servicios solo carga un archivo y después envía el vínculo a cualquier persona que desees que lo reciba.

Recuerda acceder al sitio a través de Tor y compartir los vínculos usando un correo electrónico desechable o cualquier otro método anónimo, ya que el sitio web podría estar recopilando información de sus usuarios a pesar de que no es necesario registrarse.

Escoge tus extensionses de navegador cuidadosamente

El navegador Tor tiene muy poco soporte para extensiones, pero hay una buena razón para eso. Las compañías de publicidad son cada vez más ingeniosas para rastrear usuarios. Uno de los métodos más avanzados se lama empreintes digitales. Al recopilar información de tu navegador web (qué extensionses has instalado, qué dispositivo usas, en qué idioma lees, etc.) las compañías digitales de publicidad pueden crear una “huella digital” o “fingerprint” that identifica a un usuario. Las huellas digitales fils superiores a las direcciones IP porque no cambian, incluso si el usuario cambia de red wifi o se conecta a una VPN.

Hay muchas extensionses pueden ayudarte a mantener tu privacidad: ABP, Disconnect, Privacy Badger, HTTPS Everywhere, etc. Pero estas también contribuyen a una huella digital mejor formada. Esta es una de las varias razones por las que es tan Difícil permanecer anónimo in un navegador popular como Firefox o Chrome.

Si quieres probar qué tan bien te protege tu navegador de ser rastreado, dirígete al sitio web de Panopticlick. Esta herramienta, creada por la Fundación Frontera Electrónica (EFF), puede mostrarte detalladamente cómo una agencia de publicidad podría identificar tu navegador utilizando una huella digital única.

Además de servir para el fingerprinting, las extensiones del navegador pueden comunicarse con servidores en segundo plano sin tu conocimiento, posiblemente almacenando metadatos that podrían identificarte a ti y a tu actividad en línea.

Plus d’informations: más de 75 herramientas gratuitas para proteger tu privacidad en línea.

Comunicaciones encriptadas

Además del correo electrónico, también querrás borrar tu rastro al enviar mensajes y hacer llamadas. La encriptación está más enfocada a la privacidad que al anonimato. Incluso si un mensaje está encriptado, cualquiera que esté espiando sabría quién envía y quién recibe el mensaje. Pero si haces el esfuerzo de permanecer anónimo, más vale tomar todo tipo de precauciones.

Signal es la aplicación principal para llamadas de voz encriptadas en smartphones. También incluye mensajería instantánea. Los usuarios pueden verificar las identidades de sus contactos al comparar las huellas digitales clave.

Para mensajes de texto et multimedia encriptados existe una diversead de opciones gratuitas y privadas. TorChat utilise des encriados mensajes de par a par en la Tor rouge. Aucune exigence instalación y puede ejecutarse desde una memoria USB. Otras alternativas incluyen Pidgin y CryptoCat.

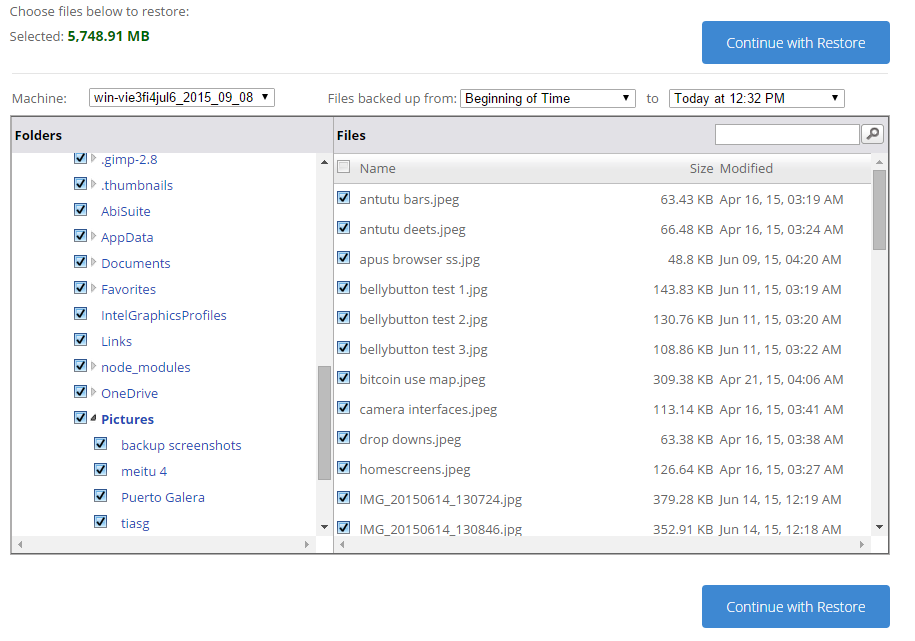

Respaldos encriptados

Incluso los anons necesitan respaldar y almacenar archivos grandes, y en ocasiones permitir que otras personas puedan acceder a ellos. Aléjate de Google Drive y Dropbox, ya que estos en realidad no cuentan con protecciones de privacidad como encriptación y no son anónimos.

Es mejor realizar respaldos de forma local y a un disco duro externo encriptado. Crashplan ofrece una versión gratuita de su software que facilitita este proceso.

Si quieres una solución en la nube, esto significa confiar en el proveedor. Busca un servicio con “conocimiento de prueba cero” que te permita utilizar tu propia llave de encriptación. SpiderOak, iDrive, BackBlaze y Crashplan ofrecen esta opción, lo que evita que el proveedor pueda decodificar tus archivos.

Si de cualquier manera prefieres utilizar Google Drive, Dropbox o algún otro proveedor de almacenamiento no encriptado, puedes encriptar tú mismo tus archivos antes de subirlos a la nube.

Webcam Asegura tu

Se ha probado que las cámaras pueden ser activadas remotamente para espiar a los usuarios. El jefe del FBI et Mark Zuckerberg llegan incluso al punto de cubrir con cinta sus cámaras por esta razón.

Las cámaras se activan generalmente de forma remota por medio de malware, así que puedes prevenir esto utilizando un escáner de virus en tiempo real y con escaneos regulares del sistema. Si tu ordinateur portable tiene una luz LED que se enciende cuando la cámara se activa, asegúrate de que esta opción esté habilitada. Si no quieres cubrir con cinta tu cámara, asegúrate de cerrar tu laptop cuando no la estés utilizando.

Plus d’information sobre cómo asegurar tu cámara web aquí.

Asegura tu ruteador wifi

Muchos de nosotros ni siquiera nos tomamos la molestia de cambiar la configuración de fábrica de nuestros ruteadores wifi. Los usuarios con ruteadores no asegurados son extremadamente vulnérables a quien sea lo suficientemente curioso. Se pueden usar los ruteadores para interceptar, leer y modificar el tráfico de Internet. Si estás en la wifi rouge de otra persona, asegúrate de utilizar una VPN.

Si quieres permanecer anónimo, es important cambiar las credenciales de inicio de sesión del ruteador, actualizar su firmware, colocar el mayor nivel de encriptación posible (usualmente WPA2), restringir el tráfico entrante y saliente, apagar WPS, desactivar servicios sin utilizar, activar puerto 32764, activar y leer los registros y cerrar la sesión de tu ruteador cuando hayas terminado.

Puedes aprender más acerca de cómo realizar estos y otros pasos en nuestra guía sobre cómo asegurar los ruteadores inalámbricos.

iOS et Android no son óptimos para mantener el anonimato

Si vas a elegir entre iOS et Android de acuerdo a cuál es más anónimo, elige Android. Pero no pienses que serás completamente anónimo en cualquiera de los dos.

Es mucho más difícil ser completeamente anónimo en un smartphone que en una computadora. Las herramientas para el anonimato para Tor aún no funcionan muy bien en móviles. Apple et Google están demasiado integrados en estos dispositivos. Podrás navegar en un sitio onion con Orbot et Android, pour probablement probablement eso será lo más lejos que llegues. No hay navegadores Tor oficiales pour iOS.

No hay sistemas operativos portátiles que se puedan cargar a los smartphones, como TAILS para computadoras de escritorio.

Los smartphones tienen números IMEI, direcciones MAC y posiblemente firmware vulnérable that no se puede alterar, pero sí se puede utilizar para identificar un dispositivo específico cuando te conectes a Internet. Debido a que los fabricantes acostumbran un modificar Android, es difícil auditar y mantener una lista de las posibles vulnéraabilidades de cada dispositivo. Además, tanto Apple como Google tienen la posibilidad de rastrear casi todos los teléfonos con iOS y Android respectivamente.

Las aplicaciones se comunican constantemente con servidores of Internet, intercambiando información de un lado a otro que se puede utilizar para rastrear usuarios. Incluso algo tan básico como un teclado puede ser utilizado para monitorear tu actividad. Se pueden hackear las cámaras y los micrófonos para espiar a los usuarios. Siempre que un dispositivo recibe una señal de una torre celular se puede rastrear su ubicación. Sencillamente, hay demasiadas cosas que pueden salir mal con Android y con iOS que el usuario ni siquiera considera.

Aunque no puedas hacer que un smartphone sea completeamente anónimo, sí puedes mejorar considerablemente su privacidad. Los dispositivos Android se pueden encriptar y los iPhone ya están encriptados por defecto. Utiliser des VPN pour encrier le tráfico d’Internet et la configuration una secuencia de autodestrucción si se présenter una contraseña incorrecta demasiadas veces.

Finalmente, compañías como Silent Circle fabrican smartphones basados in Android con un enfoque in seguridad. Por ejemplo, el Blackphone está completamente encriptado y ejecuta múltiples «teléfonos virtuales» para dividir los datos. Silent Circle también cuenta con un servicio de suscripción para hacer que los iPhone sean privados. De nuevo, la principale diferencia es que el teléfono se enfoca en la privacidad, no en el anonimato. Aunque los contenidos del teléfono están protegidos, esto no significa que la identidad del usuario también lo esté.

Relacionado: ¿Cuál es la mejor VPN pour les utilisateurs de iPhone et iPad?

Ten cuidado con el Internet de las Cosas

El Internet de las Cosas (IoT) présente una nueva ventana d’opportunidad para hackers y espías. Desafortunadamente, la seguridad no ha sido la prioridad de muchos fabricantes del IoT. Por ejemplo, un simple registro de cuándo se activa tu aire acondicionado inteligente puede decir mucho acerca de la rutina diaria de una persona. Los críticos han advertido a los usuarios de dispositivos como el Amazon Echo que siempre está escuchando, incluso cuando está desactivado.

Dependiendo de tu actividad en línea, esto podría ser una amenaza a tu anonimato. Ten mucho cuidado al usar dispositivos con IoT.

Haz una lista

Ninguna herramienta de anonimato es perfecta, ni siquiera Tor. Pero eso no significa que no sean efectivas. Aunque una corporación bien financiada o una agencia del gobierno podrían gastar una gran cantidad de recursos, como tiempo y dinero, para analizar el tráfico de la red Tor para eventualmente encontrar a la persona que están buscando, es mucho más probable que esa persona cometa un erreur y deje una pista en algún punto.

Entonces, ¿cómo puedes evitar cometer errores? De la misma forma que los cirujanos y otras ocupaciones de alto riesgo lo hacen: con listas. Cada vez que quieras permanecer anónimo en línea comienza desde el principio de tu lista. Escríbela en un pedazo de papel, pero no incluyas ninguna credencial de inicio de sesión u otra información de identificación. Aquí hay un ejemplo de cómo se vería una lista, basada en todo lo que hemos mencionado:

- Conectarse a una VPN libre de registros.

- Conectarse a Internet a través del navegador Tor / Tails.

- Las opciones DNS están configuradas para usar un DNS libre de registros.

- Cerrar sesión de todas las cuentas en línea.

- Cerrar todas las aplicaciones y servicios en segundo plano conectados a la web.

- Apagar y bloquear todos los servicios de rastreo del navegador y del Sistema Operativo.

- Usar cuentas desechables para enviar correos electrónicos.

- Usar cuentas de correo electrónico desechables para crear e ingresar a nuevas cuentas.

- Realizar búsquedas con DuckDuckGo o StartPage.

- Mezclar correctamente las Bitcoins y usar una cartera de terceras partes.

Habiendo Establecido un protocolo estándar puedes reducir drásticamente las posibilidades de cometer algún error. Embargo sur le péché, aucun te confie. El anonimato es algo que puedes lograr perfectamente 100 veces, pero con un solo error todo se viene abajo.

¿Tienes algún otro consejo? Háznoslo sabre en los comentarios.

«Anonyme au Mexique» par Phi Requiem autorizado mediante CC BY 2.0

y la vigilancia en línea, pero un sistema operativo en directo es aún más seguro. Un sistema operativo en directo es un sistema operativo completo que se ejecuta desde un CD, DVD o unidad USB sin necesidad de instalación en el disco duro de tu computadora. Esto significa que no hay rastro de tu actividad en línea en tu computadora después de apagarla. Además, los sistemas operativos en directo suelen venir con herramientas de privacidad y seguridad preinstaladas, como Tor y VPN. Algunos ejemplos de sistemas operativos en directo son Tails y Whonix. VPN libre de registros Una VPN (Red Privada Virtual) es una herramienta que encripta tu tráfico de Internet y lo dirige a través de un servidor remoto antes de llegar a su destino final. Esto significa que tu ISP y otros terceros no pueden ver tu actividad en línea. Sin embargo, no todas las VPN son iguales. Algunas VPN mantienen registros de tu actividad en línea, lo que significa que podrían ser obligadas a entregar esa información a las autoridades si se les solicita. Por lo tanto, es importante elegir una VPN que no mantenga registros de tu actividad en línea. Algunas opciones populares son NordVPN y ExpressVPN. DNS libre de registros El DNS (Sistema de Nombres de Dominio) es la forma en que tu computadora traduce los nombres de dominio en direcciones IP. Sin embargo, algunos proveedores de DNS mantienen registros de tu actividad en línea. Por lo tanto, es importante elegir un proveedor de DNS que no mantenga registros de tu actividad en línea. Algunas opciones populares son OpenDNS y Cloudflare DNS. Correos electrónicos désachables Los correos electrónicos desechables son correos electrónicos temporales que puedes usar para registrarte en sitios web sin tener que proporcionar tu correo electrónico real. Esto significa que no recibirás spam en tu correo electrónico real y que tu actividad en línea no estará vinculada a tu correo electrónico real. Algunas opciones populares son Guerrilla Mail y Temp Mail. Criptomonedas Las criptomonedas son una forma de moneda digital que se puede usar para realizar transacciones en línea de forma anónima. Algunas criptomonedas populares son Bitcoin y