Shodan, idea de John Matherly, es un motor de búsqueda especializado que permite a los usuarios encontrar información confidencial sobre dispositivos conectados a Internet sin protección (por ejemplo, computadoras, monitores para bebés, impresoras, cámaras web, enrutadores, sistemas de automatización del hogar, electrodomésticos inteligentes, servidores) utilizando varios filtros. Cualquier dispositivo que no esté protegido es potencialmente vulnerable a cualquier persona, incluidos los piratas informáticos, que utilizan Shodan para encontrarlo..

Wikipedia lo describe como “un motor de búsqueda de banners de servicio, que son metadatos que el servidor envía de vuelta al cliente”. La diferencia entre Shodan y los motores de búsqueda tradicionales como Google es que Shodan indexa dispositivos IoT (Internet de las cosas) y devuelve información de acceso público sobre ellos en lugar del contenido del sitio web.

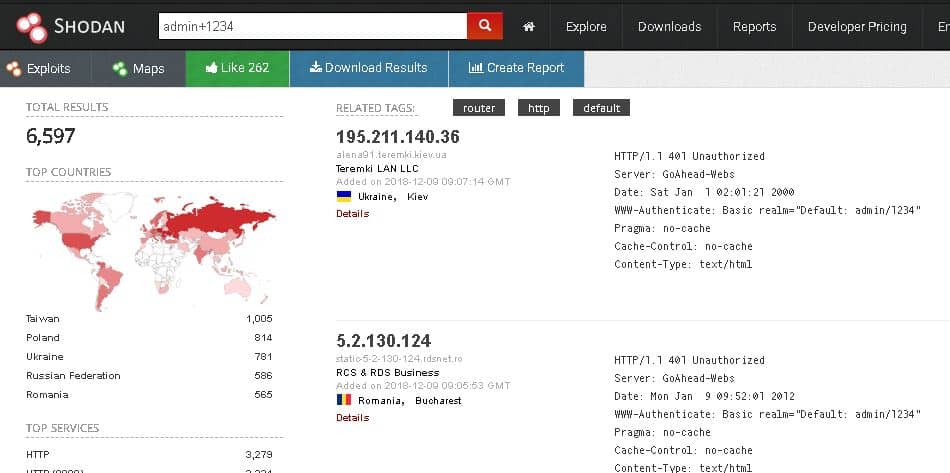

Con Shodan, cualquiera puede encontrar dispositivos que usen detalles de inicio de sesión predeterminados, una configuración de seguridad grave y muy común. En este artículo, aprenderemos cómo aprovechar Shodan para encontrar sus dispositivos vulnerables y bloquearlos del escrutinio público..

A veces, a Shodan se le da una mala reputación en los medios populares (y sensacionalistas), retratado simplemente como una manera fácil para que los malos encuentren objetivos vulnerables para hackear. La realidad es que Shodan no es la única herramienta que tiene un pirata informático en su arsenal y hay muchas formas para que los ciberdelincuentes rompan las lagunas de seguridad. Shodan es una herramienta poderosa y fácil de usar para usuarios domésticos y empresas para ayudar a identificar dispositivos vulnerables. Después de eso, depende de usted proteger sus dispositivos.

Pero primero, resumamos los conceptos básicos de Shodan, qué es, qué hace, cómo funciona, cuánto cuesta y si merece su controvertida reputación..

Cuán aterrador es Shodan?

Para el usuario doméstico, Shodan puede parecerse un poco a Gran Hermano. Se le ha llamado “el motor de búsqueda más aterrador en Internet”. Según CNN Business, los investigadores de Shodan han encontrado dispositivos sensibles de centro de comando y control para centrales nucleares. Un blog de CT Access describe un escenario aterrador en el que un usuario de Shodan logró acceder a un sistema de control de tráfico y, con un solo comando simple, configuró el sistema en modo de prueba. Pero los medios para comprometer estos sistemas se hicieron públicos mediante medidas de seguridad de mala calidad en los propios sistemas. Según CSO Online, “si una organización está exponiendo datos confidenciales a Internet, el bloqueo de Shodan no solucionará el problema”. En cambio, los usuarios deberían usar Shodan de manera proactiva como herramienta de seguridad para averiguar si la información sobre sus dispositivos es accesible al publico.

Shodan ha sido etiquetado como aterrador principalmente debido a la gran cantidad de dispositivos que emplean poca o ninguna seguridad. Por ejemplo, cuando usan contraseñas predeterminadas como “admin” o “0000”. Encontrar su dispositivo en Shodan debería ser una llamada de atención para abordar sus deficiencias de seguridad.

¿Para qué se utiliza Shodan??

Si bien Shodan es una herramienta útil para la clandestinidad digital y los ciberdelincuentes, tiene muchos usos positivos para los usuarios domésticos y las organizaciones:

- Permite en casa probadores de penetración y hackers de sombrero blanco para identificar vulnerabilidades en redes empresariales

- Usuarios domésticos puede descubrir vulnerabilidades con sus propios dispositivos conectados a Internet e identificar si alguien más los está utilizando. Por ejemplo, si un hacker accedió a su servidor y cuál es su dirección IP?

- Proporciona datos valiosos sobre dispositivos IoT (Internet de las cosas) para motivo de investigación por científicos de datos, funcionarios encargados de hacer cumplir la ley y profesionales de ciberseguridad

- Shodan puede ayudar Identificar redes de infraestructura críticas, p. instalaciones de tratamiento de agua que no deberían estar en internet público, centros de control SCADA con acceso a Internet y dispositivos de red doméstica IoT que son inseguros, desde refrigeradores hasta sistemas de seguridad para el hogar.

- Shodan realiza un seguimiento de las hazañas recientes dirigido a tipos de dispositivos específicos o utilizando un software particular. Puede descubrir fácilmente si su empresa puede ser vulnerable a una vulnerabilidad de seguridad. (Incluso puede configurar una fuente RSS para notificarle sobre las recientes vulnerabilidades de IoT). En 2016, Github informó un error explotable en IIS 6.0 en Microsoft Windows Server 2003. El software ya no es compatible con Microsoft. Es simple crear una búsqueda de Shodan para enumerar todos (al momento de escribir) 597,611 dispositivos desprotegidos que usan Microsoft-IIS / 6.0.

Ejemplo de una búsqueda popular para identificar enrutadores que usan el nombre de usuario / contraseña como admin / 1234 en su banner (Fuente: Shodan)

¿Shodan es legal??

Una de las primeras preguntas que hace el no iniciado es: “¿Es legal?”, Scott Hirschfeld de CT Access, respondiendo desde un punto de vista técnico, dice que sí. Dado que Shodan es solo un “escáner de puertos masivo” y simplemente expone los dispositivos vulnerables (en realidad no utiliza la información que descubre), es legal. “El escaneo de puertos no es una violación de la Ley de Abuso y Fraude Informático, porque no cumple con el requisito de daños relacionados con la disponibilidad o integridad del dispositivo”. Los escáneres populares como nMap y Nessus pueden hacer casi el mismo trabajo.

¿Cómo funciona Shodan??

Servicio de banners y acaparamiento de banners

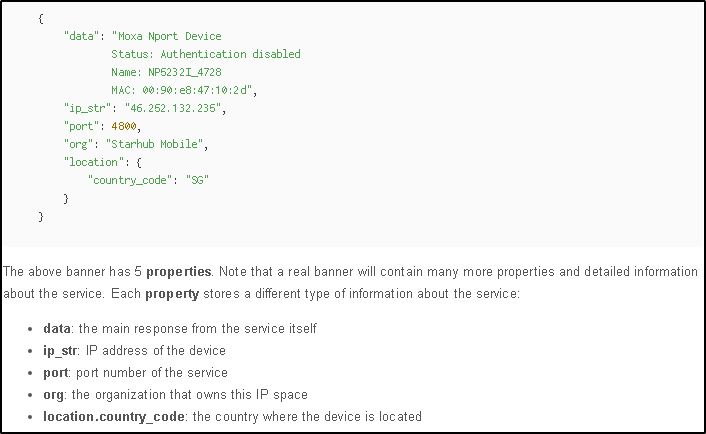

Comprender qué es un banner de servicio ayuda a comprender cómo los dispositivos pueden ser vulnerables a Shodan. Shodan funciona mediante la liberación de rastreadores web (arañas) que capturan pancartas de servicio, que proporcionan información pública sobre los servicios de un dispositivo, p. HTTP, FTP, SSH, Telnet, SNMP, etc..

La información puede incluir el nombre y la dirección IP del dispositivo, qué software está ejecutando el servicio, qué opciones admite y qué servicios proporciona. Tenga en cuenta que las pancartas pueden ser falsificadas, pero qué tesoro de información proporcionan las pancartas reales!

Ejemplo de un banner de Shodan simplificado (Fuente: Shodan)

En términos generales, se puede comparar una pancarta con un letrero de restaurante en la puerta cuando se abre para negocios anunciando su horario de apertura, menú, etc. En este escenario, cuando se abre la puerta y se abre el restaurante, automáticamente en los sitios web de Internet que cuentan con el restaurante actualizaría su información a Abierto y es muy probable que muestre la ubicación y los datos de contacto del restaurante. Del mismo modo, un banner de servicio proporciona información sobre un dispositivo que Shodan puede recuperar y mostrar..

¿Qué son los filtros Shodan??

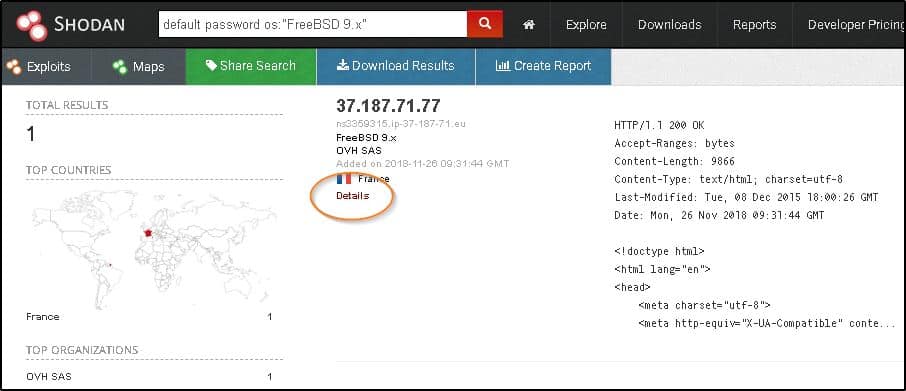

Puede filtrar los resultados de búsqueda por país, ciudad, organización, sistema operativo, plazo, nombre de host, rango de IP o producto. El rango de IP es una forma de verificar si sus dispositivos son vulnerables. La página de resultados también proporciona un filtro de resumen, p. principales países, no todos los países de la tierra. Si desea ver los resultados de un país específico, debe usar el filtro de país en su cadena de búsqueda, p. “País de contraseña predeterminado: EE. UU.”. Puede profundizar los resultados con múltiples filtros.

Haciendo clic Detalles proporciona más información sobre el dispositivo, p. el propietario del dispositivo, los puertos abiertos y los servicios que ejecuta el dispositivo. Un pirata informático de sombrero negro podría saber de una hazaña contra cierta versión de SSH. Es rápido y fácil usar Shodan para encontrar todas las computadoras abiertas en la web que ejecutan esa versión. Voila, una lista instantánea de objetivos vulnerables.

Ejemplo de filtro para dispositivos FreeBSD con una contraseña predeterminada (Fuente: Shodan)

Direcciones IP públicas

Los dispositivos domésticos comparten una dirección IP pública, que (debe estar) protegida por su ISP y asignada a su enrutador. A menos que Shodan haya realizado un escaneo de Internet muy reciente e incluya la IP asignada por su ISP (muy poco probable), es probable que no aparezca en una búsqueda. Tenga en cuenta que Shodan solo completa un rastreo de Internet completo (alrededor de 500 millones de dispositivos) una vez al mes, por lo que si desea realizar una solicitud actualizada para confirmar que está fuera de la red de Shodan, debe usar el Shodan API para escaneo bajo demanda (un servicio solo disponible para suscriptores pagos). Otros dispositivos conectados a su dispositivo, p. Ej. su impresora, identifíquelo por sus direcciones IP locales (privadas), que no aparecerán en una búsqueda de Shodan.

¿Cómo se realizan las búsquedas??

De manera similar a un motor de búsqueda tradicional, simplemente ingrese una cadena de búsqueda y haga clic en Buscar. El Centro de ayuda de Shodan proporciona una lista completa de filtros para limitar los resultados de su búsqueda. A continuación hay algunas consultas de muestra simples:

- Encuentre dispositivos Cisco en California – Cisco ciudad: California

- Encuentra servidores Apache en Alemania – país Apache: de

- Buscar todos los dispositivos que no se encuentran en Nueva York – ciudad: “Nueva York”

Nota: No hay espacio entre los dos puntos y el valor de búsqueda, y si usa una cadena con un espacio, debe ajustar el valor de búsqueda entre comillas.

¿Quién puede usar Shodan??

Cualquiera puede usarlo y es gratuito para usuarios sin una cuenta, aunque las búsquedas se limitan a dos páginas de resultados. El plan de suscripción más caro es de $ 899 al mes con resultados ilimitados..

Consejos para mantener sus dispositivos fuera de la red Shodan – [SOLUCIONADO]

Hay varias maneras de proteger sus dispositivos, pero la mejor práctica es utilizar una VPN para permanecer bajo el radar de Shodan..

Shodan security 101

El usuario doméstico no debe confiar en su ISP para una protección completa:

- Instalar una VPN. No necesariamente le costará mucho dinero; muchos son gratis.

- Nunca use configuraciones predeterminadas, p.ej. contraseñas, nombres de usuario y SSID

- Preferiblemente comprar un enrutador directamente del fabricante en lugar de su ISP, ya que los fabricantes suelen estar más actualizados con parches; es, después de todo, su negocio principal

- Siempre configura tu software correctamente, y manténgalo parcheado y actualizado

- ¿Se puede acceder a la información sobre su refrigerador en Internet?? Pregúntese si sus dispositivos realmente necesitan estar conectados. En ocasiones, las configuraciones predeterminadas de los proveedores no son seguras.

- Siempre usar HTTPS en sus dispositivos IoT y autenticación multifactor cuando esté disponible

Además de lo anterior, un enfoque multifacético para la seguridad de los dispositivos de una organización es la mejor manera de protegerlo:

- Utilice siempre una VPN, especialmente si administra dispositivos de forma remota, p. para contratistas o proveedores externos, o tener una política BYOD

- Revise el contenido de los banners de servicio y tenga cuidado con lo que revela en los mensajes de error y de bienvenida; La información más pequeña es pagar la suciedad para el hacker dedicado. Apache Tomcat por defecto publica toneladas de información sobre los servicios que ejecuta un dispositivo. IBM tiene una guía rápida para limpiar Apache Tomcat, y Yeah Hub proporciona instrucciones paso a paso para fortalecer los servidores IIS.

- Implemente una política de seguridad estricta en su organización. Las amenazas internas ponen en riesgo su negocio, como la existencia de Shodan y el software de hackeo de Dark Web.

- Eliminar servicios heredados y no utilizados

- Considere el firmware de enrutador de código abierto, que es personalizable y, a menudo, más confiable que las opciones comerciales, creado y administrado como lo hacen los geeks voluntarios de TI que lo hacen por amor y no solo por dinero. Dos opciones son tomate y DD-WRT.

- Restrinja su propio acceso para administrar su enrutador a una sola dirección IP que no sea parte del conjunto de direcciones que le ha asignado su red. Practique la gestión segura, p. no permita que el enrutador almacene sus datos de inicio de sesión.

- Nunca habilite el reenvío de puertos para dispositivos o servidores IoT en su LAN. Si necesita acceso a sus dispositivos a través de Internet, instale un servidor VPN doméstico y acceda a su LAN a través de la VPN..

- Sé tan sigiloso como un hacker. En lugar de informar a los intrusos que los ha detectado al permitir que su firewall envíe un mensaje ICMP de destino inalcanzable a las direcciones que desea bloquear, deje que el escáner agote el tiempo. Saber si existe un host es información valiosa para los hackers que usan Shodan.

- Emplee una política de bloqueo de cuenta para disminuir el riesgo de ataques de fuerza bruta en su red

Averigüe si sus dispositivos son vulnerables

Para comenzar, necesitará su dirección IP pública. Para encontrarlo, simplemente escriba “cuál es mi dirección IP” en Google.

Para encontrar su computadora en Shodan, escriba “net: [su dirección IP pública]” (sin las comillas) en el cuadro de búsqueda de Shodan. Si su ISP está haciendo su trabajo, obtendrá un 404 No encontrado mensaje de estado. Si eres vulnerable, Shodan te devolverá los detalles de tu dispositivo. Es posible que los piratas informáticos no conozcan su dirección IP pública, pero si está utilizando un nombre de usuario y contraseña predeterminados, podrían encontrarlo buscando dispositivos que usen detalles de inicio de sesión predeterminados. La mejor manera de eliminarse de la red de Shodan es mediante la instalación de una VPN, p. OpenVPN.

Alternativas a Shodan para confirmar si sus dispositivos son vulnerables:

- Si Shodan no obtiene los detalles de su dirección IP pública en una búsqueda básica, puede usar una herramienta de escaneo de puertos en línea, como Ocultar mi nombre para confirmar que sus puertos están protegidos. Ingrese su dirección IP pública. Todos los puertos deben estar en estado cerrado o filtrado (protegido por un firewall o filtro). Si usa Ocultar mi nombre para escanear su dirección IP local, debería recibir un mensaje que indique que el host está caído o algo similar a “Error: el servidor no está dispuesto a escanear este host”.

- Censys es similar, pero más nuevo y más fácil de usar que Shodan. Escribe tu dirección IP. Si su dispositivo está protegido, debería recibir un mensaje que dice: “No hemos encontrado ningún servicio de acceso público en este host o el host está en nuestra lista negra”.

- IoT Scanner puede hacer un escaneo de puertos para descubrir si alguno de sus dispositivos es accesible públicamente en Internet.

Bloquear escáneres Shodan

Estrictamente hablando, no quitas tu dispositivo de Shodan, impides que el motor lo encuentre. IP Fire dice que Shodan usa alrededor de 16 escáneres diferentes para mantener actualizado su índice. Para bloquear estos escáneres, puede configurar las definiciones de host conocidas para los escáneres Shodan en el firewall de su computadora. Desafortunadamente, estas direcciones IP pueden cambiar en cualquier momento, por lo que deberá mantenerlas actualizadas como parte de su rutina de seguridad. Desafortunadamente, las VPN están diseñadas para evadir los firewalls, por lo que un firewall puede alertarlo sobre una consulta de Shodan, pero puede no protegerlo de un ataque de piratería. El bloqueo de los escáneres Shodan conocidos es una solución rápida en situaciones en las que no puede usar una VPN y sus dispositivos deben ser públicos.

Configurar una VPN

Comparitech ha redondeado las mejores (y las peores) VPN, incluidas las gratuitas:

- Los mejores servicios de VPN para 2023

- Más de 20 VPN gratuitas clasificadas lado a lado

- Las 6 mejores VPN gratuitas en las que puedes confiar

- Las mejores VPN para Linux en 2023 (y lo peor)

¿Deberías entrar en pánico por Shodan??

La mayoría de las personas no se preocupan demasiado de que aplicaciones como Facebook y navegadores como Google sepan más sobre ellas que sus propias madres, aunque deberían saberlo. No desea aparecer en una búsqueda de Shodan pero, como hemos visto, no es demasiado difícil protegerse.

Los dispositivos que usan configuraciones predeterminadas corren el mayor riesgo de los ciberdelincuentes que usan Shodan o cualquier otro software diseñado para detectar configuraciones de dispositivos no seguras. No es solo Shodan lo que da miedo. Google Dorks (consultas de búsqueda SQL que buscan información en el índice de un sitio web) se desarrollaron antes de que Shodan llegara a la escena en 2009. Estas consultas también se pueden utilizar para encontrar información vulnerable en su sitio web, p. un documento que contiene datos confidenciales.

Para comenzar a usar Shodan, la Base de conocimiento de Shodan es completa y un lugar útil para aprender a usar el motor y protegerse de manera efectiva, así como divertirse aprendiendo algunos datos y curiosidades de IoT.

sticos y las empresas. Por ejemplo, puede ayudar a los administradores de sistemas a identificar dispositivos vulnerables en su red y tomar medidas para protegerlos. También puede ser utilizado por investigadores de seguridad para descubrir vulnerabilidades en dispositivos IoT y alertar a los fabricantes para que puedan solucionar los problemas. Además, Shodan puede ser utilizado por periodistas y activistas para investigar la seguridad de dispositivos utilizados por gobiernos y empresas. En resumen, Shodan es una herramienta poderosa que puede ser utilizada tanto para fines positivos como negativos, dependiendo de cómo se utilice. Es importante que los usuarios sean conscientes de los riesgos y tomen medidas para proteger sus dispositivos.