Tor fondo

El Onion Router (Tor) es una de las herramientas de privacidad en Internet más conocidas. Desarrollado por varias ramas del Departamento de Defensa de EE. UU. A mediados de la década de 1990. El término “enrutador de cebolla” se utiliza para ayudar a visualizar la forma en que funciona. El tráfico de red se enruta a la red Tor, luego rebota a través de otros nodos Tor dentro de la red antes de que vuelva a salir a la red clara (es decir, el Internet normal). Los paquetes iniciales se cifran de forma redundante y cada nodo Tor en el camino solo descifra la capa que necesita para saber qué hacer con el paquete. Debido a este cifrado en capas, ningún nodo Tor conoce el origen y el destino de cualquier paquete de red..

Hay otra forma de usar Tor. En lugar de usarlo de manera similar a una VPN para ingresar, codificar y salir de Tor, es posible ejecutar servicios como sitios web dentro de la propia red Tor. En este caso, el tráfico de red ingresa a la red Tor, pero nunca sale. Este artículo cubrirá los pasos básicos relacionados con la construcción de un servicio Tor.

Hay dos razones principales para ejecutar un servicio oculto Tor:

- Para ejecutar un servicio que desea ocultar y permanecer oculto y no vinculado a usted de ninguna manera. Este es el modelo de la Ruta de la Seda. La Ruta de la Seda era un mercado ilegal que funcionaba como un servicio oculto en las redes Tor. Debido a que vendía productos ilegales, los operadores tenían un interés personal en permanecer ocultos. Sin embargo, hay muchos sitios legales administrados por personas que desean permanecer ocultos por razones políticas o de otro tipo..

- Para proporcionar una forma segura y anónima para que sus visitantes se comuniquen con usted, incluso si no le importa que se le atribuya el sitio. Este es el modelo de Facebook. Facebook ejecuta un servicio Tor en https://www.facebookcorewwwi.onion. Obviamente, no hay ningún intento de ocultar que es un servicio de Facebook de Tor; los propietarios y operadores de los cuales son bien conocidos.

Si bien la intención de este artículo es el último caso, ambos tienen muchas preocupaciones de seguridad operativa (OpSec) que deberá abordar. Simplemente configurar un servidor web e instalar Tor probablemente no sea suficiente para mantener su sitio y su identidad separados por mucho tiempo. Lo importante que es para ti es acorde con tu nivel de paranoia.

Instalar el cliente Tor

Solo se puede acceder a los servicios ocultos de Tor a través de los sistemas conectados de Tor. Al igual que necesitaría iniciar una VPN para obtener acceso a contenido geobloqueado, deberá iniciar Tor para acceder a servicios ocultos. Afortunadamente, instalar y ejecutar el cliente Tor se ha vuelto extremadamente fácil debido al arduo trabajo del Proyecto Tor a lo largo de los años..

Ver también: Las mejores VPN para Tor

Este artículo no trata sobre una configuración de cliente Tor segura de extremo a extremo. Solo necesitamos que se ejecute un cliente Tor para pasar a la creación de un servicio Tor oculto. Por lo tanto, una vez que haya seguido las instrucciones básicas de configuración del cliente Tor en este artículo, es posible que desee revisar las recomendaciones del Proyecto Tor para usar su cliente Tor correctamente para mantener el anonimato.

Hay muchos clientes Tor para una amplia variedad de plataformas. Dave Albaugh escribió La guía definitiva para usar Tor para la navegación anónima que contiene una lista bastante exhaustiva. En este artículo, solo veremos cómo instalar el cliente Tor en los tres grandes sistemas operativos; Windows, macOS / OSX y Linux. Del mismo modo, un servicio oculto Tor se puede ejecutar en Windows o en cualquier sistema similar a Unix y me atendré a una configuración básica de Linux.

La forma más fácil de ejecutar el cliente Tor en cualquier sistema es instalar el paquete de navegador Tor. Contiene una versión reforzada de Firefox y crea un proxy SOCKS5 en el puerto host localhost 9150 que otras aplicaciones compatibles con proxy como SSH pueden usar. Necesitaremos SSH con protección Tor para configurar nuestro servicio oculto.

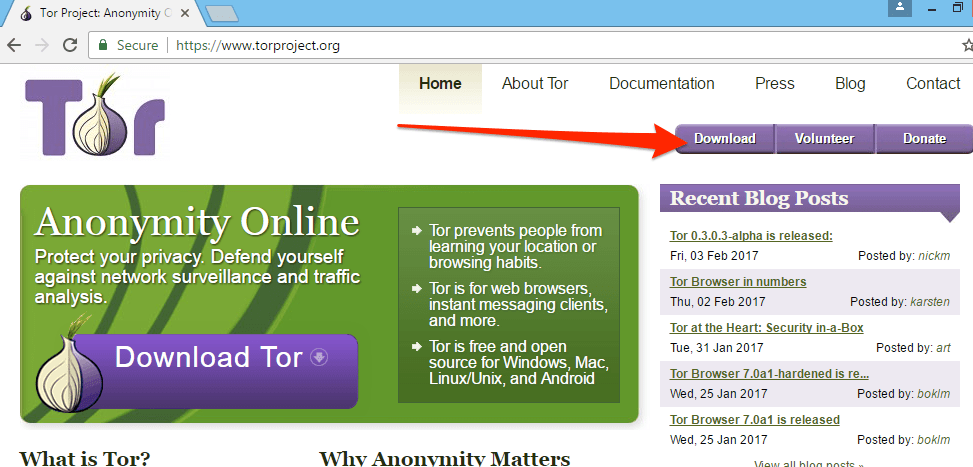

Instalar el navegador Tor para Windows

Para instalar el cliente Tor para Windows, visite el sitio Tor directamente. Asegúrese de descargar desde el sitio web real torproject.org. Hay muchos adversarios de Tor y, por lo tanto, muchas versiones comprometidas del cliente Tor en Internet. La descarga directa desde torproject.org asegura que obtendrá una versión sin alteraciones. También hay una firma GPG para cada descarga en el sitio Tor que puede comparar con su descarga para obtener aún más confianza.

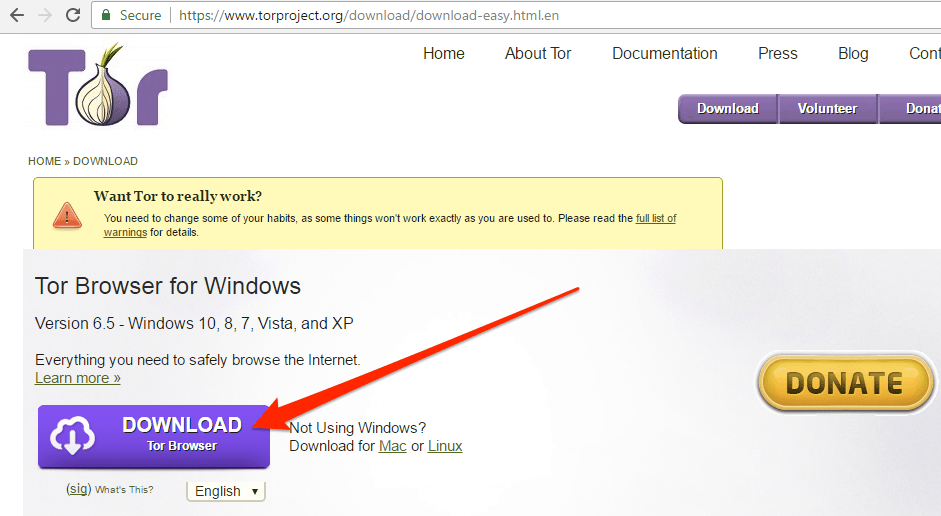

Haga clic en el botón Descargar y seleccione la versión de Windows:

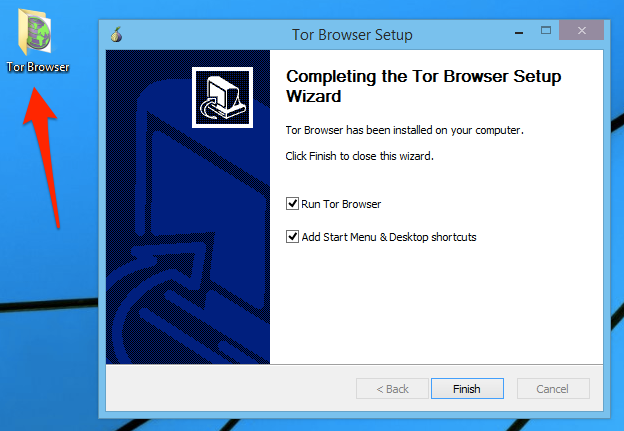

Haga doble clic en el archivo descargado para iniciar el proceso de instalación. Se le pedirá que seleccione un idioma y una ubicación de instalación como cualquier otro proceso de instalación estándar de Windows. Cuando se complete la instalación, verá un nuevo navegador Tor en su escritorio.

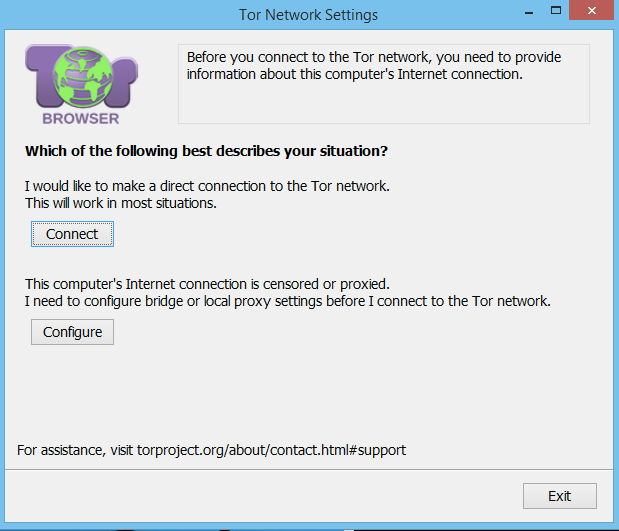

El primer proceso de ejecución le preguntará qué tipo de configuración de Tor necesitará. Observe cómo la opción de conexión directa tiene un botón Conectar mientras que la opción de puente o proxy local tiene un botón Configurar.

En la mayoría de los casos, la opción de conexión directa funcionará técnicamente, pero hay dos situaciones en las que es posible que desee elegir la segunda opción. Una conexión directa aún proporcionará el anonimato, pero será obvio para un observador que está utilizando Tor, lo que quizás no desee. Además, algunos ISP y redes pueden bloquear activamente las conexiones Tor, o puede que necesite configurar un proxy para acceder a Tor. Si alguno de ellos se aplica, tendrá que seleccionar la segunda opción para configurar un puente o configurar un proxy.

Configuración de puente y proxy

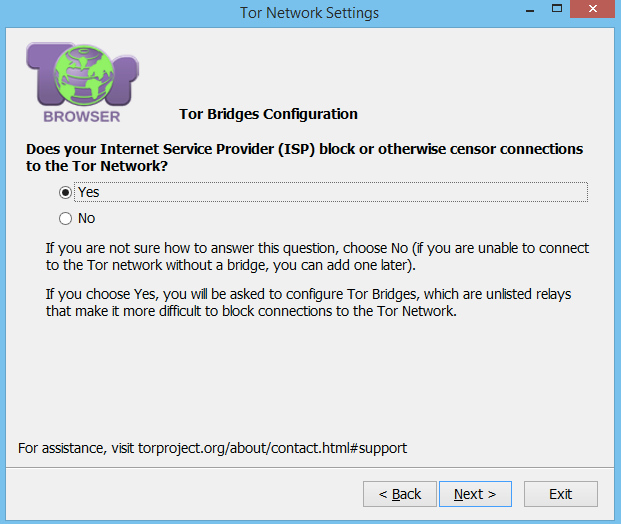

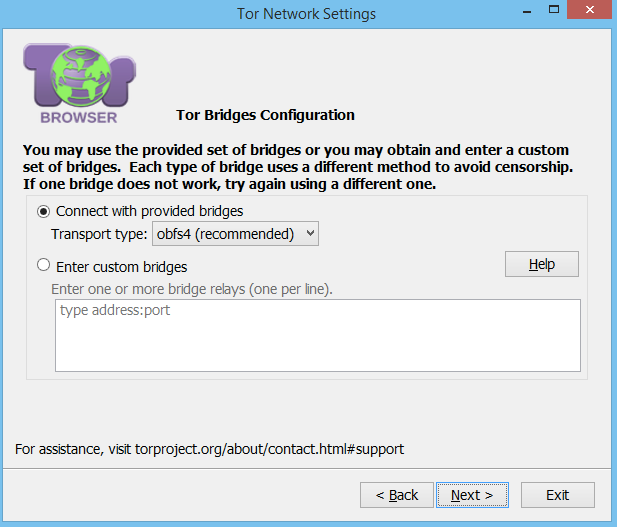

Si selecciona Sí a esta pregunta, se abrirá una pantalla donde puede habilitar puentes. Los nodos Tor se publican, por lo que cualquiera que desee bloquear el acceso Tor en su red simplemente necesita bloquear las solicitudes destinadas a estos nodos conocidos. Un puente es simplemente un nodo Tor no publicado, por lo tanto, es probable que no se bloqueen las conexiones porque no es un nodo conocido. A menos que tenga alguna necesidad de especificar sus propios puentes, seleccione la opción Conectar a puentes proporcionados.

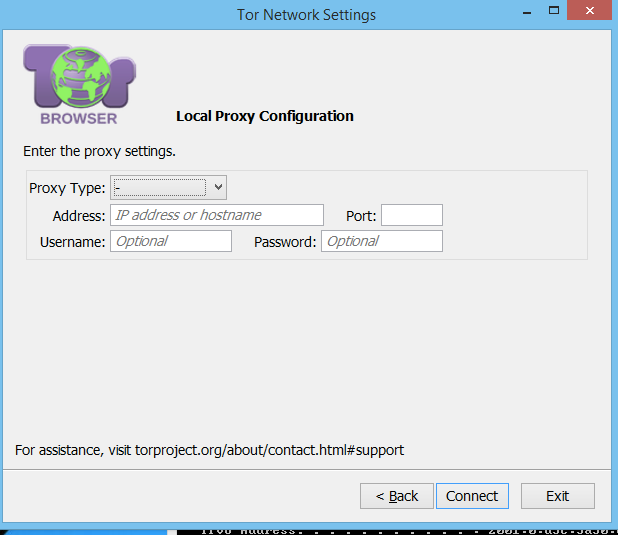

Luego será llevado a la página de configuración del proxy.

Si selecciona no a esta pregunta, pasará por alto la pantalla de configuración del puente y lo llevará directamente a la pantalla de configuración del proxy.

Ingrese su información de proxy específica y haga clic en el botón Conectar. Se conectará a la red Tor y se iniciará el navegador Tor..

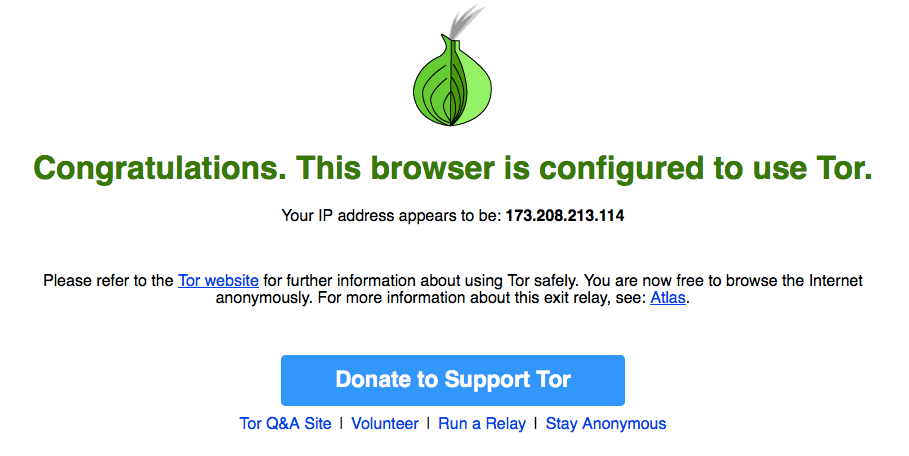

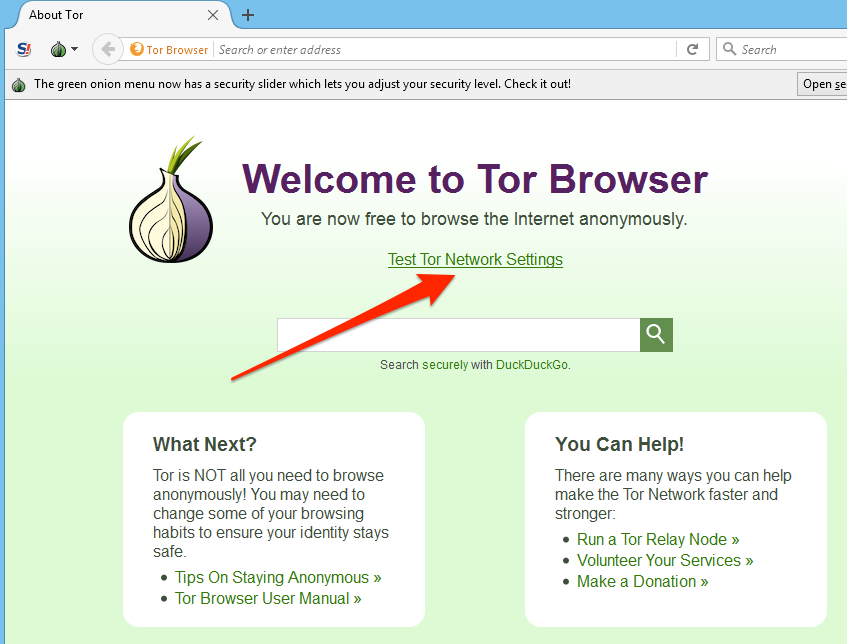

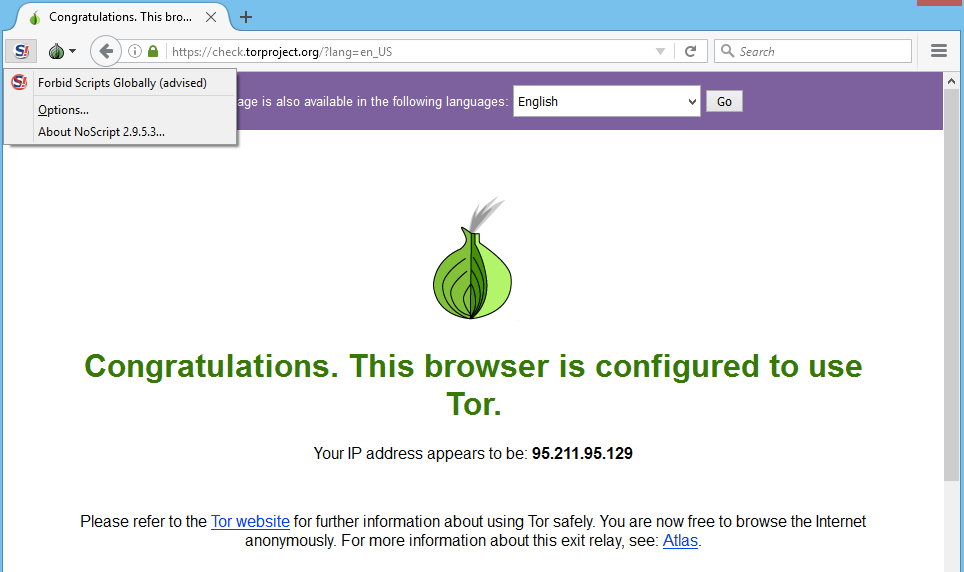

Haga clic en el enlace Probar configuración de red Tor para confirmar que está conectado. La dirección IP que ve en pantalla no debe ser suya.

Si está interesado en el nodo de salida que se le ha asignado, haga clic en el enlace Atlas para descubrir más sobre él..

Instalación del navegador Tor para macOS / OSX

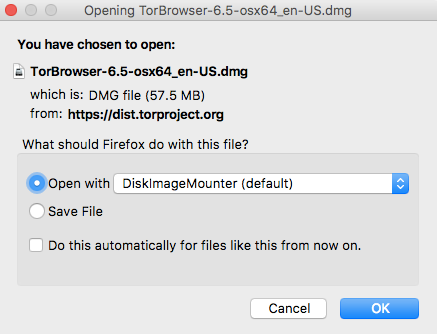

Para instalar el cliente Tor en macOS / OSX, visite la página de descarga real del Proyecto Tor y seleccione la opción Navegador Tor para Mac.

Se le pedirá que abra el archivo de imagen y lo mueva a su carpeta de aplicaciones:

Luego podrá encontrar la aplicación del navegador Tor en el Launchpad. El primer proceso de ejecución lo llevará a través del mismo asistente de puente y proxy que la versión de Windows. Una vez que lo haya completado correctamente, haga clic en el botón Conectar. Se iniciará el navegador Tor. Haga clic en el enlace Probar configuración de red de Tor para asegurarse de que funciona correctamente y muestra alguna otra dirección IP.

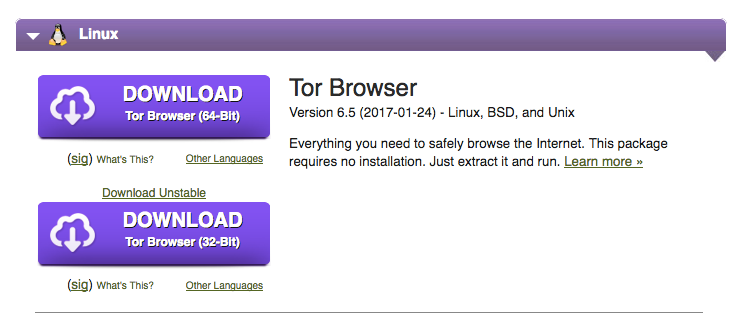

Instalar el navegador Tor para Linux

El navegador Linux Tor es un ejecutable binario único que no tiene proceso de instalación.

Extraiga el archivo tar comprimido y creará un directorio tor-browser_en-US con un archivo llamado start-tor-browser.desktop en él. Ejecute ese archivo desde el shell o haga doble clic en su administrador de archivos para iniciar el Navegador Tor. Esto lanzará el proceso de primera ejecución ahora familiar que le permitirá configurar cualquier puente o proxy que pueda necesitar, y luego conectarse a Tor. Las instrucciones detalladas sobre esa configuración se encuentran en la sección Instalación del navegador Tor para Windows de este artículo.

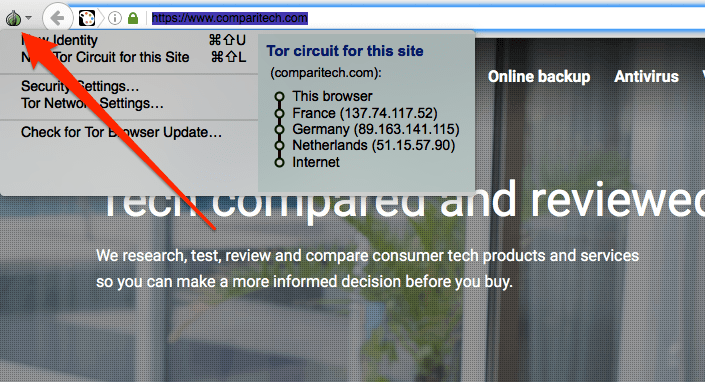

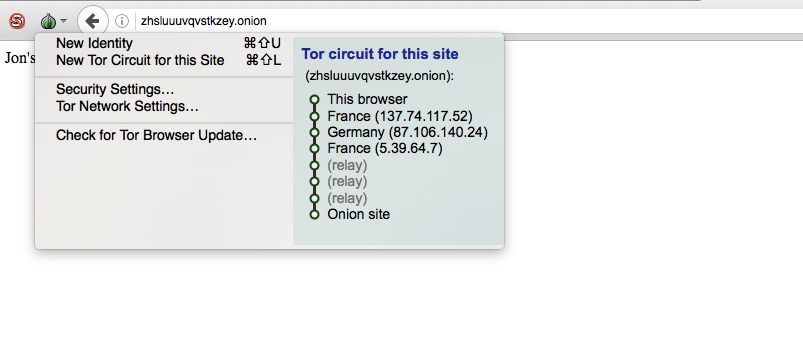

Al hacer clic en el icono de cebolla al lado de la barra de direcciones del navegador, se revelará información sobre el circuito Tor que se ha establecido para usted. El circuito es la ruta a través de Tor que tomó su solicitud. Por ejemplo, para ver el sitio web de Comparitech desde Canadá, ingresé a la red Tor en Francia, reboté a través de Alemania y salí a la red clara en los Países Bajos.

Configurar un servicio Tor

Los servicios de Tor usan una estructura de URL específica. En la red clara, estamos acostumbrados a ver dominios de nivel superior (TLD) como .com, .net y una miríada de otros. Un TLD que no existe en la red clara es .onion y, por el contrario, es el único TLD que existe en la red Tor. Es decir, si intenta conectarse a un servicio Tor como el sitio Tor de Facebook en https://www.facebookcorewwwi.onion sin estar conectado a Tor, no podrá hacerlo. Debido a esta convención de nomenclatura, algunas personas se refieren a los servicios de Tor como sitios de cebolla..

Consideraciones de seguridad durante la configuración

Ahora vamos a configurar un servicio Tor usando un VPS Linux barato. Esta es la primera lección de OpSec: como no estoy interesado en el modelo Silk Road, solo estoy comprando un VPS de un proveedor de la nube que siempre me asociará de alguna manera a este servidor. Debe usar un servidor que refleje su nivel de preocupación por estar asociado a él.

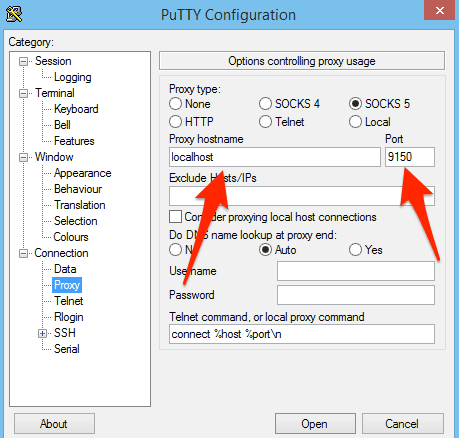

Otra consideración es que conectarse a este servidor con su dirección IP de ISP lo asociará con este servicio. Si eso le preocupa, hay dos formas principales de evitarlo. Si tiene algún otro método adecuado para conectarse a este sistema sin usar SSH, puede configurar sus servicios Tor utilizando ese método y nunca tener que preocuparse por ello. Pero, si no tiene otra forma de conectarse a este servidor que no sea SSH, puede usar el proxy SOCKS5 provisto por el navegador Tor para enrutar su tráfico SSH. Cualquiera de los métodos debe evitar que su dirección IP de ISP se asocie con este servidor.

SSH usando el proxy Tor

Si está utilizando PuTTY, puede configurarlo en el panel Proxy:

Usando Linux o macOS, puede usar SSH con el argumento ProxyCommand usando los $ SERVERIP y $ USERNAME correctos para su servidor. El uso de una IP en lugar de cualquier nombre de host que haya creado debería evitar fugas de DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

Veo esto en los registros del servidor:

5 de febrero 16:34:34 host-172-20-0-101 sshd [11269]: Contraseña aceptada para $ USERNAME del puerto 65.19.167.131 22323 ssh2

Y podemos consultar el Tor Atlas para confirmar que 65.19.167.131 IP es un nodo de salida Tor en los EE. UU., Por lo que todo se ve bien.

Una vez que Tor está instalado en el servidor, también puede decidir configurar un servicio SSH Tor y luego conectarse usando el nombre .onion para su servicio. Ese comando se ve así y dado que Tor solicita proxy, la IP localhost se ve en los registros SSH.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" $USERID@$YOURSERVICENAME.onion’s password: Último inicio de sesión: dom 5 feb 20:47:10 2023 desde 127.0.0.1

Instalando Tor

Agregue el repositorio Tor a sus fuentes de instalación. Tor puede estar disponible en sus repositorios de distribuciones, pero podría no estar actualizado. Probablemente sea mejor crear un archivo de repositorio como /etc/yum.repos.d/tor.repo con el repositorio real del proyecto Tor usando las siguientes entradas:

[tor] name = Tor repo habilitado = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

Luego instala Tor:

sudo yum install tor

Puede encontrar los paquetes Debian y Ubuntu en el directorio https://deb.torproject.org/torproject.org/dists/; Actualice la configuración anterior según sea necesario para su distribución.

Eche un vistazo al archivo / etc / tor / torrc. Lo mínimo que necesitará habilitar en ese archivo es lo siguiente:

RunAsDaemon 1 DataDirectory / var / lib / tor

También es posible que desee enrutar sus consultas DNS a través de Tor. Esto forzará todo su DNS a través de Tor al agregar esto a su archivo torrc (use algún valor para VirtualAddrNetworkIPv4 que tenga sentido en su servidor):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

Para que eso funcione, también tendrá que decirle a su servidor que resuelva DNS en el host local. Eso se puede hacer modificando /etc/resolv.conf para indicarle a su sistema que resuelva utilizando el host local en lugar de los servidores de nombres que esté configurado por ahora..

servidor de nombres 127.0.0.1

Luego reinicie su resolutor:

reinicio de sudo service network

Hay más información sobre DNS y proxy en general en la página del Proyecto Tor aquí..

Preparación del servicio real (web, SSH)

Un servicio Tor puede ser literalmente cualquier tipo de servicio que verías ejecutándose en la red clara. Voy a utilizar un servidor web como ejemplo, utilizando el elegante servidor web Nginx (pronunciado Engine X). Tor se ejecutará frente a Nginx y representará todas las solicitudes. Estoy usando CentOS para estas instrucciones, por lo que la mayoría de estos comandos funcionarán para cualquier distribución basada en Red Hat. Puede usar apt get en lugar de yum en sistemas basados en Debian como Ubuntu, y los archivos que menciono pueden estar en ubicaciones ligeramente diferentes.

Instale Nginx utilizando el administrador de paquetes de su distribución.

sudo yum install nginx

Recuerde que Tor va a enviar solicitudes de proxy para el servidor web. Esto significa que Nginx solo debería escuchar en los puertos host locales. Si Nginx también escucha en las interfaces de red conectadas a Internet, corre el riesgo de que su servicio oculto esté disponible en la red clara. Para vincular Nginx solo al localhost, busque el archivo default.conf y actualice la sección predeterminada del servidor. En distribuciones basadas en RPM, el archivo de configuración predeterminado generalmente está aquí:

sudo vi /etc/nginx/conf.d/default.conf

Agregue localhost a la directiva de escucha predeterminada para que se vea así:

escuchar localhost: 80 default_server; nombre del servidor _; root / usr / share / nginx / html;

Reiniciar Nginx:

sudo serice nginx reiniciar

Pruebe el puerto localhost 80 y el puerto accesible a internet 80. En el servidor mismo:

# curl -IL localhost HTTP / 1.1 200 OK Servidor: nginx / 1.10.2 Fecha: Dom, 05 de febrero de 2023 20:13:33 GMT Tipo de contenido: texto / html Longitud del contenido: 3698 Última modificación: lunes, 31 de octubre 2016 12:37:31 GMT Connection: keep-alive ETag: "58173b0b-e72" Aceptar-Rangos: bytes

Fuera del servidor:

$ curl -IL 170.75.162.213 curl: (7) Error al conectar con 170.75.162.213 puerto 80: Conexión rechazada

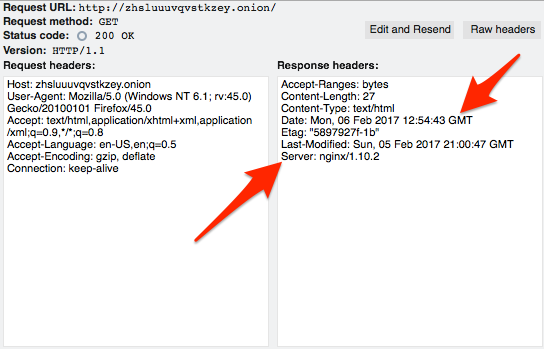

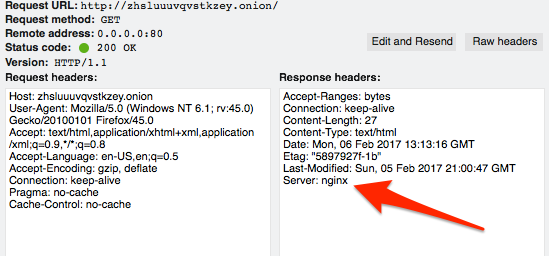

A pesar de que puede haber alguna fuga de información en los encabezados que deben tratarse, la configuración de la conexión se ve bien. Más información sobre los encabezados en la sección OpSec más adelante.

El siguiente paso es decirle a Tor que escuche el tráfico en la interfaz de red externa en el puerto 80 y luego envíe ese tráfico a su instalación local de Nginx.

sudo vim / etc / tor / torrc

Agregue las siguientes líneas al final. El formato de la directiva HiddenServicePort es el puerto en el que desea que Tor acepte las conexiones, y luego IP: PORT para enviar la solicitud por proxy. En este caso, queremos que Tor escuche en el puerto HTTP estándar 80 y luego vuelva a proxy a nuestra instancia de Nginx en el puerto 80 en el host local. Puede inferir de esto que también puede proxy de back-end separados y no solo servicios locales con Tor.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

Reiniciar tor:

servicio de sudo para reiniciar

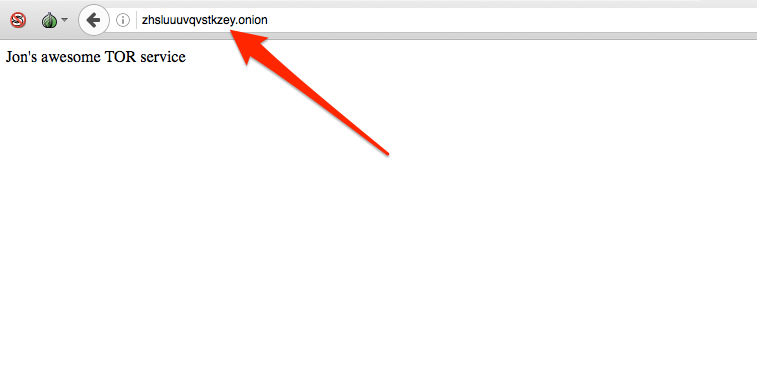

Para averiguar el nombre de su nuevo servicio HTTP Tor, busque en el archivo de nombre de host de HiddenServiceDir especificado en el archivo torrc. Este es el nombre real del servicio HTTP generado para este artículo, pero es probable que ya no funcione al momento de la publicación:

cat / var / lib / tor / http_hs / hostname

zhsluuuvqvstkzey.onion

En aproximadamente 10 minutos, eso funcionará en Tor y podrás abrirlo en el navegador Tor.

Tenga en cuenta los diferentes circuitos Tor que utiliza un servicio de cebolla. No sale de Tor a Internet como lo hizo el ejemplo anterior de usar Tor para llegar al sitio de Comparitech. Esto se debe a que los sitios .onion solo residen dentro de Tor.

Ahora puede agregar más servicios, como un servicio Tor SSH o cualquier otra cosa. Simplemente instale el servicio que desea usar, y luego agregue las dos directivas HiddenService a su torrc y reinicie Tor.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Reinicia Tor para generar las claves de servicio y el nombre:

servicio sudo para reiniciar sudo cat / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

Ingrese SSH desde otra máquina usando su nombre de cebolla:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

[email protected] contraseña: Último inicio de sesión: dom 5 feb 20:53:20 2023 desde 127.0.0.1

Una vez que haya confirmado que puede usar SSH con el nombre de cebolla, es un buen momento para desconectar SSH de la red clara. Descomente esta línea en su archivo / etc / ssh / sshd_config:

#ListenAddress 0.0.0.0

Y cámbielo para leer:

ListenAddress 127.0.0.1

Y reinicie SSH:

sudo service ssh restart

Mantenga oculto su servicio oculto (OpSec)

La seguridad operativa (OpSec) es el concepto de que la recopilación de información fácilmente disponible y aparentemente no relacionada puede generar información muy específica. Tor en sí mismo es extremadamente bueno para anonimizar el tráfico, pero los humanos son terribles en OpSec. Debido a eso, muchas personas que han usado Tor para el mal han sido identificadas con éxito.

El caso de Tor de más alto perfil es probablemente el sitio Tor del mercado negro de Silk Road. Los administradores de ambas generaciones de ese sitio fueron arrestados, así como algunos vendedores. Si bien los detalles finos probablemente nunca se conocerán por completo, en la mayoría de los casos, el descuidado OpSec está rompiendo el anonimato en lugar de una debilidad en Tor. Sin embargo, hay casos en los que la propia red Tor puede haber sido comprometida.

Hay informes de que los adversarios de Tor están operando nodos Tor. La idea es que si un adversario operara suficientes nodos de retransmisión y salida, se podría realizar un análisis de tráfico a gran escala para identificar a los usuarios individuales. La Operación Onymous del FBI que derribó Silk Road 2.0, así como otros 400 sitios, probablemente ejecutaba nodos Tor como parte de su recopilación de datos de investigación. Varios relés Tor que se modificaron para cambiar los encabezados para revelar información del flujo de tráfico aparecieron en la red Tor antes de los arrestos. También se ha observado que 129 de los 400 sitios fueron alojados por un solo proveedor de alojamiento web. Esto puede significar que el proveedor de alojamiento tiene un OpSec deficiente, o puede significar que cooperó con la policía al proporcionar información interna del servidor que no está disponible para los usuarios normales de Tor.

Cualquiera sea el caso, si desea permanecer desasociado de su servicio oculto Tor, tiene una tarea muy grande por delante. El presupuesto y la determinación de su adversario probablemente serán el factor determinante del éxito en lugar de los pasos que usted tome personalmente. Pero, esa no es razón para ser descuidado. Ben Tasker ha escrito una pieza reflexiva sobre Tor OpSec que vale la pena leer. Estas son algunas de las cosas que debe revisar para asegurarse de no filtrar información que pueda usarse para identificarlo.

OpSec técnico

La seguridad se realiza mejor en capas; no hay bala de plata talla única para todos los modelos de seguridad. Vemos esto en la arquitectura Tor en que ningún nodo individual tiene suficiente información para comprometer a un usuario. Del mismo modo, al configurar su servidor y servicios Tor, no debe confiar en que se configurarán teniendo en cuenta su caso de uso particular.

Cortafuegos

Configuramos nuestros dos servicios Tor de muestra para escuchar solo en la interfaz localhost. Esto debería ser suficiente para evitar que estén disponibles en la red clara. Pero, pueden suceder cosas que están fuera de su control, por lo que tiene sentido agregar una capa de seguridad y firewall de todo el servidor en todos los puertos. Esto evitará que sus servicios estén repentinamente disponibles en la red limpia debido a una actualización errónea o un error humano.

Encabezados de aplicación

Hay dos razones para eliminar tantos encabezados como sea posible en todos sus servicios. Primero, pueden divulgar información sobre su sistema que puede ayudar a identificar dónde está. En segundo lugar, incluso si no divulgan información específica como esa, todos los datos pueden usarse en un intento de tomar huellas dactilares de un servidor y luego correlacionarlo con otro servidor conocido para identificarlo..

Puede eliminar la cadena de versión de Nginx utilizando la directiva server_tokens en el servidor, la ubicación o la sección http de su archivo de configuración de Nginx.

sudo vim /etc/nginx/conf.d/default/com

Lo puse en la sección del servidor:

servidor {server_tokens off; escuchar localhost: 80 default_server; nombre del servidor _; …

Ahora la versión se ha ido:

Puede ir más lejos con Nginx utilizando el módulo Headers More. Con él, puede configurar o eliminar una variedad más amplia de encabezados.

SSH

Una consideración especial con SSH es la huella digital de identificación del servidor. Cuando se conecta por primera vez a un servidor SSH, se le notifica que su sistema no puede confirmar la identidad del sistema remoto, se le presenta la huella digital clave del servidor y se le pregunta qué quiere hacer. La mayoría de nosotros lo aceptamos y luego la clave pública del servidor se almacena en nuestro archivo known_hosts. Los intentos posteriores de conectarse a ese servicio ya no nos solicitan:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" No se puede establecer la autenticidad del host ‘oxxcatqaha6axbcw.onion ()’. La huella digital de la clave RSA es SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. ¿Estás seguro de que deseas continuar conectando (sí / no)? sí Advertencia: Se agregó permanentemente ‘oxxcatqaha6axbcw.onion’ (RSA) a la lista de hosts conocidos. [email protected] contraseña:

Esta línea se agrega a mi archivo know_hosts:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSL9

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Entonces, la próxima vez que inicie sesión ese paso no se realiza:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" [email protected] contraseña: Último inicio de sesión: Lun 6 de febrero 13:25:50 2023 de 127.0.0.1

El problema con esto radica en mi archivo known_hosts. Como me conecté a mi servidor anteriormente usando la IP pública y mi proxy Tor, ya tengo una entrada para esa huella digital de cebolla con una dirección IP diferente:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3Fzk

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Este es un correlacionador bastante poderoso. Es casi seguro que la dirección IP 170.75.162.213 aloja mi servicio Tor en oxxcatqaha6axbcw.onion basado en esta información.

Estos son solo dos ejemplos de las formas en que se pueden tomar huellas digitales de su servicio para su posterior identificación. Probablemente no haya forma de enumerar todas las formas posibles en que se pueda identificar su servicio, pero los encabezados y el comportamiento de las aplicaciones son buenos temas generales para revisar.

OpSec conductual

También hay formas no técnicas en las que su servicio puede estar vinculado a usted..

Tiempo de actividad

Su servicio puede ser monitoreado por tiempo de actividad. Muchos servicios de Tor no están alojados en centros de datos tradicionales y solo puedo estar disponible esporádicamente. Los ciclos de tiempo de actividad correlacionados pueden dar pistas sobre la zona horaria o el horario de trabajo del operador.

Datos de la cuenta

Tiene poco sentido usar Tor para el anonimato si accede a un sitio y luego inicia sesión con información identificable. Ross Ulbricht, condenado como el Dread Pirate Roberts de Silk Road (v 1.0), fue distraído momentáneamente por agentes del FBI en una biblioteca y otro agente del FBI agarró su computadora portátil y corrió. Ulbricht inició sesión en su cuenta DRP de Silk Road. Obviamente, Ulbricht ya había sido identificado y establecido, pero esa pequeña ingeniería social permitió al FBI atraparlo conectado a la cuenta de la persona que estaban buscando..

Correlación de nombre de usuario

Muchas personas usan identificadores o seudónimos en Internet para ocultar sus identidades reales. En algunos casos, seleccionan un identificador desde el principio y solo tienden a quedarse con él, o al menos lo reutilizan de vez en cuando. Esto es malo OpSec.

Si bien esto no tiene nada que ver específicamente con Tor, sirve como un buen ejemplo de cómo se pueden usar los datos históricos de la cuenta para identificar a las personas. El administrador de correo electrónico de Hillary Clinton, Paul Combetta, fue blanco de los usuarios de Reddit como el usuario ‘stonetear’ que solicitaba información sobre cómo modificar los destinatarios del correo electrónico cuando aparecieron las noticias del servidor privado de correo electrónico de Clinton. Hay una historia larga y fácil de rastrear de Combetta usando ese mango, por lo que casi no proporcionó anonimato en absoluto.

Al igual que con la tecnología de OpSec, es probable que no haya límite para el tipo de comportamiento que se puede recopilar y correlacionar para identificar al operador de un servicio Tor. Su adversario simplemente tendrá que quedarse sin ideas y dinero antes de hacerlo.

iente Tor en Windows, macOS / OSX y Linux.

En primer lugar, para instalar el cliente Tor en Windows, simplemente descargue el archivo de instalación desde el sitio web oficial de Tor y siga las instrucciones de instalación. Para macOS / OSX, también puede descargar el archivo de instalación desde el sitio web oficial de Tor y seguir las instrucciones de instalación. Para Linux, puede instalar el cliente Tor desde el repositorio de su distribución de Linux o descargar el archivo de instalación desde el sitio web oficial de Tor y seguir las instrucciones de instalación.

Una vez que haya instalado el cliente Tor, puede acceder a los servicios ocultos de Tor. Sin embargo, si desea ejecutar su propio servicio Tor oculto, deberá configurar un servicio Tor.

Configurar un servicio Tor puede ser complicado y requiere algunas consideraciones de seguridad importantes. Debe asegurarse de que su servicio esté protegido contra ataques y que su identidad esté protegida. Para hacer esto, debe seguir las recomendaciones del Proyecto Tor y tomar medidas adicionales para proteger su servicio y su identidad.

En resumen, el Onion Router (Tor) es una herramienta de privacidad en Internet muy conocida que se puede utilizar para acceder a servicios ocultos de Tor y ejecutar su propio servicio Tor oculto. Sin embargo, configurar un servicio Tor requiere algunas consideraciones de seguridad importantes y debe seguir las recomendaciones del Proyecto Tor para mantener su anonimato y proteger su identidad.