Le Bluetooth est bon marché et omniprésent. Les haut-parleurs et les casques, les montres intelligentes, les contrôleurs de jeu et les appareils IoT comptent tous sur eux pour communiquer. Mais une nouvelle vague d’outils Bluetooth a des pirates qui choisissent les protocoles séparément, et nos propres tests montrent que les appareils ne sont pas sécurisés.

Nous avons examiné sept modèles de haut-parleurs sans fil de différents fabricants et les avons tous trouvés vulnérables aux Key Négotiation oF Battaque Bluetooth (KNOB). Les pirates peuvent obtenir un contrôle complet sur un appareil Bluetooth sans alerter la victime, ou mener des attaques plus insidieuses comme la surveillance d’une conversation sur un casque Bluetooth.

Les résultats des tests de sécurité Bluetooth présentent un risque critique

Nous avons pu tester 7 modèles d’enceintes Bluetooth et nous avons trouvé les 7 vulnérables aux attaques. Les modèles que nous avons testés comprennent 5 haut-parleurs Harman Kardon et JBL actuellement sur les étagères des magasins, ainsi que 2 modèles plus anciens. Nous avons essayé de choisir des haut-parleurs parmi différents prix.

Pour les tests KNOB, nous avons utilisé un Huawei Nexus 5 enraciné exécutant Android Nougat, et pour détourner le haut-parleur, nous avons utilisé un Raspberry Pi 3B +. Les deux appareils utilisaient une version de la preuve de concept KNOB qui corrigeait la ROM pour forcer un cryptage extrêmement faible. Le seul appareil que nous avons activement compromis était un Harman Kardan Onyx Studio 2, mais tous les appareils ont négocié une entropie sur 1 octet et sont vulnérables.

| Harman Kardon | Onyx Studio 2 | 3.0 | Oui |

| Harman Kardon | Onyx Studio 3 | 4.1 | Oui |

| Harman Kardon | Onyx Studio 5 | 4.2 | Oui |

| Harman Kardon | Onyx Studio 6 | 4.2 | Oui |

| JBL | Flip 5 | 4.2 | Oui |

| JBL | Xtreme 2 | 4.2 | Oui |

| JBL | Charge 4 | 4.2 | Oui |

Il n’est pas surprenant que chaque enceinte testée ait été affectée, car l’exploit KNOB attaque la norme Bluetooth elle-même. Tous les appareils utilisant des chipsets fabriqués avant 2023 seraient vulnérables. Nous attendons les appareils exécutant Bluetooth 5.1 et supérieur ne devraient pas être vulnérables s’ils sont conformes à la norme mise à jour.

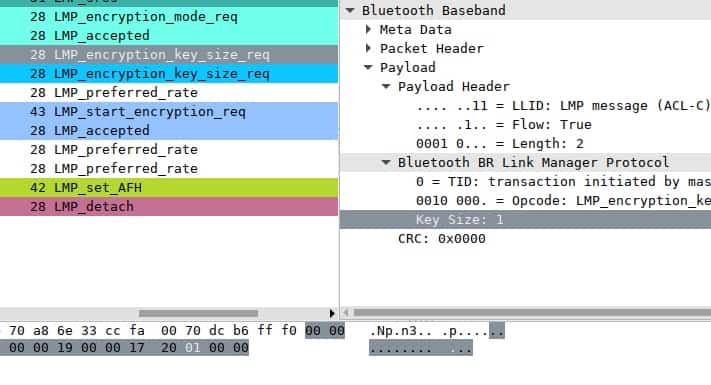

Une capture du trafic de notre Huawei Nexus 5 demandant une entropie sur 1 octet. À gauche, en bleu pâle, vous pouvez voir l’Onyx Studio 5 accepter le cryptage faible.

Une capture du trafic de notre Huawei Nexus 5 demandant une entropie sur 1 octet. À gauche, en bleu pâle, vous pouvez voir l’Onyx Studio 5 accepter le cryptage faible.

Pourtant, c’était choquant de voir chaque test revenir positif. Nous avons vu connexion après connexion accepter 1 octet d’entropie, en utilisant la preuve de concept publiée et en surveillant le trafic dans Wireshark.

Même le plus récent appareil, Onyx Studio 6 de Harman Kardon, est vulnérable, bien qu’il ait été fabriqué après la publication de KNOB. Nous pensons que les fabricants disposent d’un stock de chipsets qui est toujours utilisé malgré le risque de sécurité.

Qu’est-ce que l’attaque Bluetooth KNOB?

Le Bluetooth est une norme très polie. Lorsque deux appareils s’associent, ils commencent à négocier. L’une des choses sur lesquelles ils s’entendent est le cryptage. Les appareils Bluetooth peuvent demander différents niveaux de sécurité pour le lien. En pratique, cela augmente la compatibilité et la durée de vie des appareils en garantissant que les anciens appareils peuvent toujours communiquer avec les nouveaux téléphones, et vice versa.

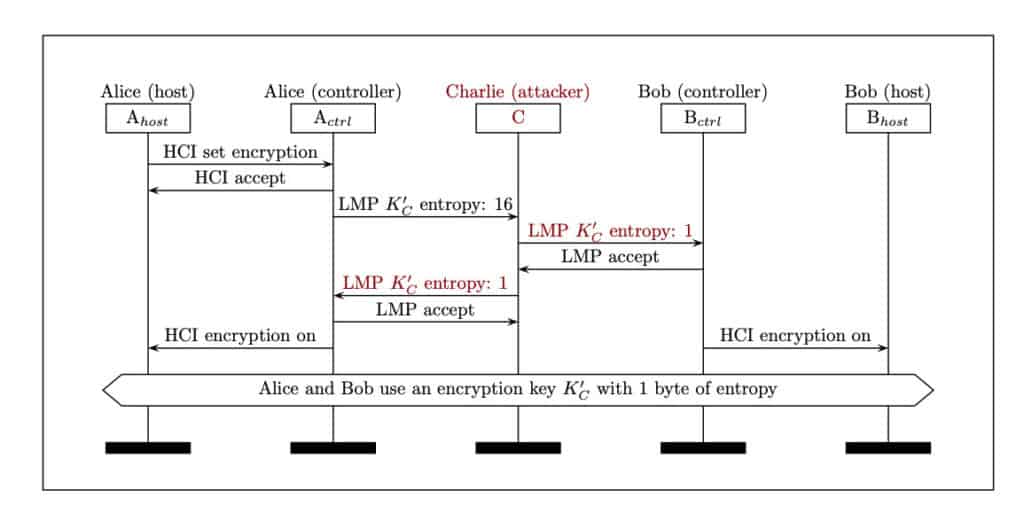

Alice, Bob et Charlie démontrent l’attaque KNOB. Dans cette illustration du livre blanc, Charlie doit insérer des paquets falsifiés au bon moment pour forcer Alice et Bob à utiliser un chiffrement faible

Alice, Bob et Charlie démontrent l’attaque KNOB. Dans cette illustration du livre blanc, Charlie doit insérer des paquets falsifiés au bon moment pour forcer Alice et Bob à utiliser un chiffrement faible

Mais l’attaque profite d’une faille qui permet à un attaquant de forcer deux appareils à utiliser un cryptage faible. Une attaque KNOB réussie réduit l’entropie de la clé de liaison à 1 octet. Le niveau d’entropie dicte à quel point la clé de chiffrement change au fil du temps, et c’est au cœur de la sécurité Bluetooth. Étant donné que la clé change si lentement, les utilisateurs malveillants peuvent facilement la casser.

L’équipe derrière KNOB, Daniele Antonioli, Nils Ole Tippenhauer et Kasper Rasmussen, a présenté l’exploit à USENIX au cours de l’été. Les implications de la vulnérabilité sont stupéfiantes; des milliards d’appareils Bluetooth sont probablement vulnérables aux attaques de négociation clés.

Dans son livre blanc, l’équipe dit (soulignement le mien), «L’attaque KNOB est un menace sérieuse pour la sécurité et la vie privée de tous les utilisateurs Bluetooth. Nous avons été surpris de découvrir de tels problèmes fondamentaux dans une norme largement utilisée et vieille de 20 ans. »

Escalade de l’attaque

Avec KNOB ouvrant la porte, nous avons décidé d’intensifier l’attaque un peu plus loin. Dans un environnement contrôlé, nous avons pu tirer parti de notre accès au lien décrypté et détourner la session Bluetooth.

Installer l’homme au milieu

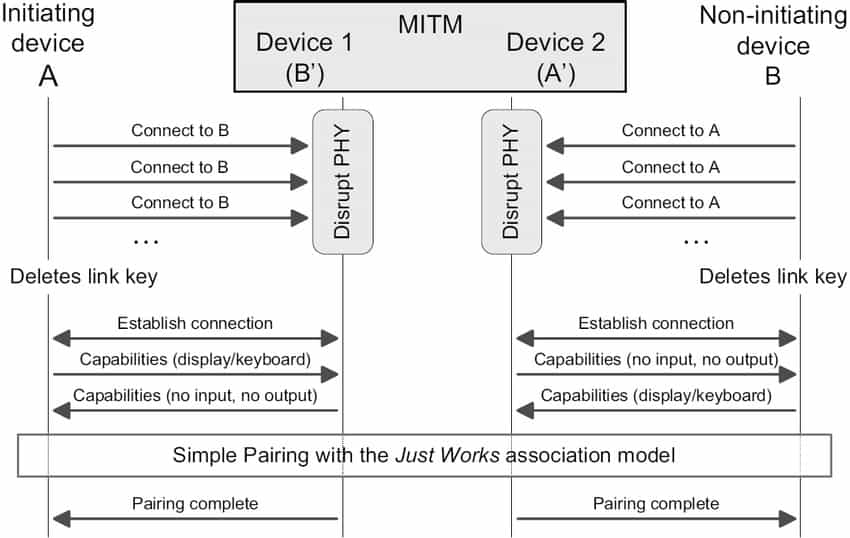

Nous avons pu intensifier l’attaque en configurant un relais pour MitM après avoir utilisé KNOB pour pirater le chiffrement des liens. À l’aide d’outils accessibles au public, nous avons cloné le périphérique cible et configuré un relais MitM.

L’attaque KNOB facilite la configuration de Man in the Middle en donnant aux attaquants un aperçu de la session en texte clair. Nous avons pu en tirer parti pour construire une attaque qui ne semblait pas perturber le lien entre la victime et l’appareil

L’attaque KNOB facilite la configuration de Man in the Middle en donnant aux attaquants un aperçu de la session en texte clair. Nous avons pu en tirer parti pour construire une attaque qui ne semblait pas perturber le lien entre la victime et l’appareil

Avec le relais complet et les paquets Bluetooth visibles, nous avons pu jouer le rôle d’un attaquant en interceptant et en modifiant les données se dirigeant vers le haut-parleur.

Il convient de noter que l’appareil que nous avons attaqué était le plus ancien auquel nous avions accès, un Harman Kardon Onyx Studio 2 fonctionnant avec Bluetooth 3.0 et A2DP 1.3. Il est possible que des versions plus récentes de l’appareil implémentent d’autres contre-mesures par paquets pour rendre une attaque comme celle-ci plus difficile..

Détournement de la session

Afin de terminer le détournement, nous avons écrit un script Python pour modifier la session passant par notre Mun jen til Mrelais iddle (MitM), puis retransmettre les paquets modifiés. Dans ce cas, nous avons remplacé le flux audio envoyé au haut-parleur.

En effet, nous avons pu prendre le contrôle d’un haut-parleur et changer la chanson en cours de lecture. La victime n’est pas déconnectée de la session Bluetooth. Le lien est toujours actif, mais il envoie des informations à un appareil relais que nous contrôlons au lieu du haut-parleur.

Tant que l’attaquant prend soin de garder le flux de données relais valide, rien n’indique que la session est attaquée du point de vue de la victime, à part le changement de musique.

Que se passe-t-il avec la sécurité Bluetooth?

Ce n’est pas un hasard si une énorme nouvelle vulnérabilité Bluetooth fait son apparition maintenant. De nouveaux outils ont récemment été publiés pour donner aux pirates une vue claire du trafic Bluetooth lors de ses déplacements dans les airs.

Certains de ces utilitaires sont encore approximatifs, mais ils s’améliorent rapidement. Et, plus important encore, ils ont éliminé le besoin de matériel extrêmement coûteux qui était, auparavant, la seule option pour les pirates Bluetooth.

Ces utilitaires ouvrent la recherche de sécurité Bluetooth pour les masses. Plutôt qu’une solution tout-en-un coûteuse comme Ellisys Bluetooth Explorer, les chercheurs utilisent des appareils bon marché et facilement disponibles fonctionnant en mode débogage..

Nous pensons que cela pourrait être le début d’un changement majeur dans le segment de la sécurité Bluetooth, et les utilisateurs doivent être conscients que davantage d’exploits sont développés à l’aide de ces chaînes d’outils..

Une boîte à outils de pirate Bluetooth moderne

Dans le cadre de nos recherches sur la sécurité Bluetooth, nous avons mis en place un laboratoire de test moderne. Nous utilisons les progiciels suivants, ainsi qu’un Raspberry Pi 3B + et un smartphone Nexus 5 enraciné, pour effectuer des recherches.

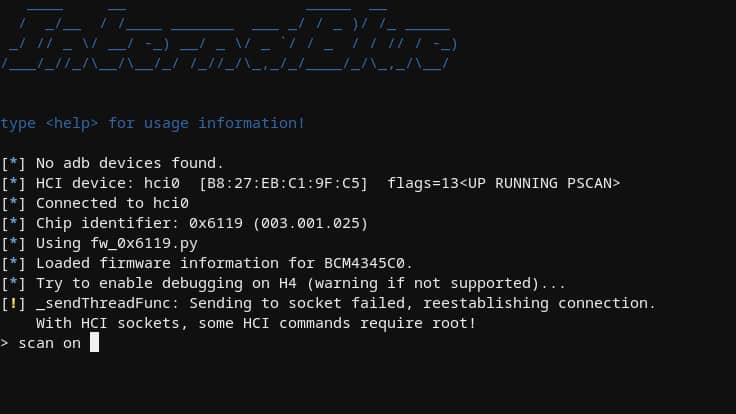

internalblue est un banc d’essai qui donne aux chercheurs un accès de bas niveau aux appareils Bluetooth. Selon les chercheurs impliqués, il a été essentiel de développer l’attaque KNOB. Internalblue peut enregistrer le trafic, vider la mémoire, envoyer des paquets, envoyer des instructions d’assemblage, définir des points d’arrêt, etc..

gatttool est un utilitaire pour explorer BBluetooth Low Energy (BLE), une nouvelle ramification de la norme de base Bluetooth avec certaines fonctionnalités d’économie d’énergie. Les chercheurs sont intéressés par la norme BLE car elle permet aux utilisateurs non appariés d’interroger les appareils pour obtenir des informations.

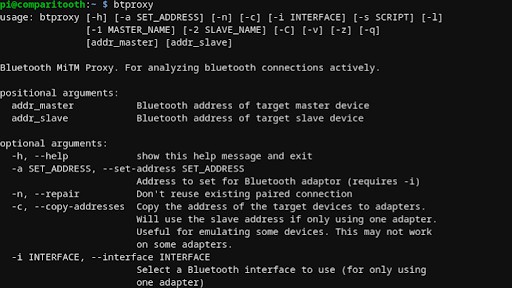

btproxy aide les chercheurs à créer un relais MitM pour analyser le trafic entre deux appareils. Les attaquants utilisent ce logiciel pour écouter les appareils Bluetooth et injecter leurs propres données dans la connexion.

Ces utilitaires, ainsi qu’une poignée d’outils spécialisés, sont un énorme atout pour les chercheurs, et ils exposent des failles critiques dans la sécurité Bluetooth.

Le saut de chaîne est la grâce salvatrice de Bluetooth

S’il y a un facteur qui empêche ces exploits de devenir une nuisance quotidienne, c’est la résilience de Bluetooth. Pour exécuter KNOB, l’attaquant doit être présent au moment du couplage. Sinon, un attaquant doit tenter de forcer les appareils à se reconnecter lorsqu’ils sont présents.

Ces attaques de recouplage sont difficiles à réaliser. Dans certains cas, ils impliquent d’exploiter une vulnérabilité matérielle, mais le seul moyen garanti de forcer les appareils à se connecter et à se coupler à nouveau est d’interrompre leur connexion en dynamitant le spectre avec du bruit.

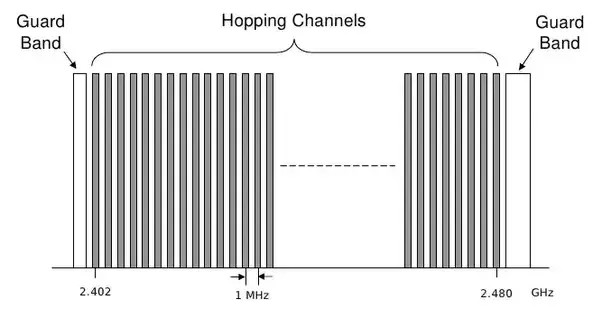

Le spectre Bluetooth est divisé en 79 bandes de 1 MHz. Chaque appareil Bluetooth est capable de passer à une bande différente 1 600 fois par seconde. Cela rend la connexion plus résistante contre certaines attaques de recouplage

Le spectre Bluetooth est divisé en 79 bandes de 1 MHz. Chaque appareil Bluetooth est capable de passer à une bande différente 1 600 fois par seconde. Cela rend la connexion plus résistante contre certaines attaques de recouplage

Heureusement, Bluetooth dispose de systèmes robustes pour empêcher les attaques de recouplage. Le spectre Bluetooth est divisé en 79 bandes distinctes de 1 MHz. Les appareils parcourent ces bandes 1 600 fois par seconde, au hasard. Afin de générer suffisamment de bruit pour garantir une interruption, l’attaquant doit s’exposer en utilisant un brouilleur de fréquence multicanaux haute puissance.

Ces appareils sont illégaux. Ils sont régulièrement trouvés par les forces de l’ordre en utilisant la triangulation et d’autres méthodes, et leur utilisation est un risque majeur. Pour nos tests, nous n’avons effectué aucune attaque de recouplage. Au lieu de cela, nous avons stipulé qu’un attaquant suffisamment motivé pouvait mener une telle attaque.

Les implications inquiétantes de KNOB

Notre attaque contre ces haut-parleurs met en évidence une manière inoffensive que les pirates peuvent exploiter leur contrôle de Bluetooth, mais ne vous y trompez pas: la porte a été laissée grande ouverte. Dans leur article, les auteurs de l’attaque KNOB ont partagé leurs préoccupations quant à la possibilité de tirer parti de la vulnérabilité de manière très sérieuse..

Par exemple, il peut être possible d’attaquer un adaptateur Internet Bluetooth et de détecter le trafic. Ou attaquez un casque Bluetooth utilisé pour envoyer des commandes à un assistant virtuel, puis injectez des commandes malveillantes ou surveillez les réponses.

KNOB n’est que le début pour les pirates Bluetooth, qui ont récemment obtenu de nouveaux outils open source et du matériel déverrouillé pour aider à explorer les appareils

KNOB n’est que le début pour les pirates Bluetooth, qui ont récemment obtenu de nouveaux outils open source et du matériel déverrouillé pour aider à explorer les appareils

Nous sommes également préoccupés par l’utilisation croissante de Bluetooth comme mécanisme d’authentification. Par exemple, certains scooters électriques loués par des applications de covoiturage utilisent Bluetooth pour coupler un compte d’utilisateur avec le scooter. Les attaques contre ces mécanismes d’authentification peuvent permettre le vol ou la fraude.

Les implications de cette vulnérabilité sont extrêmement préoccupantes. Tout le monde devrait supposer que sa connexion Bluetooth n’est pas sécurisée.

Que peuvent faire les consommateurs contre les failles de sécurité Bluetooth?

Il est très important que les particuliers cessent d’acheter et d’utiliser du matériel Bluetooth plus ancien. Il est peu probable que les fabricants soient en mesure de corriger un nombre important d’appareils concernés. Les appareils Bluetooth ont tendance à être difficiles à mettre à jour, et dans certains cas, il est impossible de patcher le firmware du tout.

Dans la mesure du possible, essayez de vous connecter à des appareils Bluetooth plus anciens à l’aide de l’application officielle du fabricant et exécutez une mise à jour. Si les mises à jour ne sont pas disponibles, soyez conscients des risques et essayez de suivre quelques directives de bon sens:

- Ne pas avoir de conversations sensibles sur un appareil Bluetooth

- Désactivez le Bluetooth sur votre téléphone et votre ordinateur lorsqu’il n’est pas utilisé

- Ne comptez pas sur Bluetooth pour le contrôle d’accès au site

- Recherchez les appareils utilisant Bluetooth 5.1 et supérieur

- N’utilisez pas d’appareils Bluetooth pour communiquer avec des assistants virtuels

- Évitez d’utiliser des adaptateurs Internet Bluetooth

Comme les failles de sécurité Bluetooth sont exposées, les consommateurs doivent rester conscients des risques associés à ces appareils. KNOB n’est que la première des nombreuses menaces émergentes, et le fait qu’il affecte la norme elle-même est un mauvais signe pour l’état de la sécurité Bluetooth en général.