Comme tous les proxy réseau, un proxy transparent intercepte et redirige les données en transit, généralement via Internet. En termes simples, les procurations transparentes ne modifient pas les données qui les traversent. Mais ce qui distingue vraiment les mandataires transparents, c’est que les clients – les appareils des utilisateurs finaux utilisés par vous et moi – n’ont pas besoin de configurer ou même de connaître le proxy pour qu’il fonctionne. Les proxys transparents sont parfois appelés proxies inline, intercepting, reverse, invisibles ou forcés.

Comme tous les proxy réseau, un proxy transparent intercepte et redirige les données en transit, généralement via Internet. En termes simples, les procurations transparentes ne modifient pas les données qui les traversent. Mais ce qui distingue vraiment les mandataires transparents, c’est que les clients – les appareils des utilisateurs finaux utilisés par vous et moi – n’ont pas besoin de configurer ou même de connaître le proxy pour qu’il fonctionne. Les proxys transparents sont parfois appelés proxies inline, intercepting, reverse, invisibles ou forcés.

Si vous êtes un internaute fréquent, vous interagissez probablement avec des procurations transparentes tout le temps sans le savoir. Il y a de fortes chances que votre fournisseur de services Internet utilise des serveurs proxy transparents chaque fois que vous souhaitez accéder à des sites Web, vidéos et articles de presse populaires. Au lieu d’envoyer et de recevoir une vidéo du serveur de Netflix à travers le pays chaque fois que quelqu’un veut la regarder, votre FAI local mettra en cache une copie de la vidéo sur ses propres serveurs. Lorsque vous allez regarder la vidéo, le proxy transparent vous redirige vers la version en cache de la vidéo, économisant la bande passante en amont. En tant qu’utilisateur final, vous obtenez une vidéo de meilleure qualité avec moins de mise en mémoire tampon, mais sinon l’expérience ne se distingue pas d’une connexion directe à Netflix.

Les proxys transparents font partie intégrante des réseaux de distribution de contenu, ou CDN, qui effectuent la mise en cache à grande échelle. Mais ce n’est là qu’une des nombreuses applications. Dans cet article, nous aborderons plus en détail le fonctionnement des procurations transparentes, leur utilisation, leurs avantages et inconvénients, ainsi que la manière de les détecter et de les contourner..

Fonctionnement des procurations transparentes

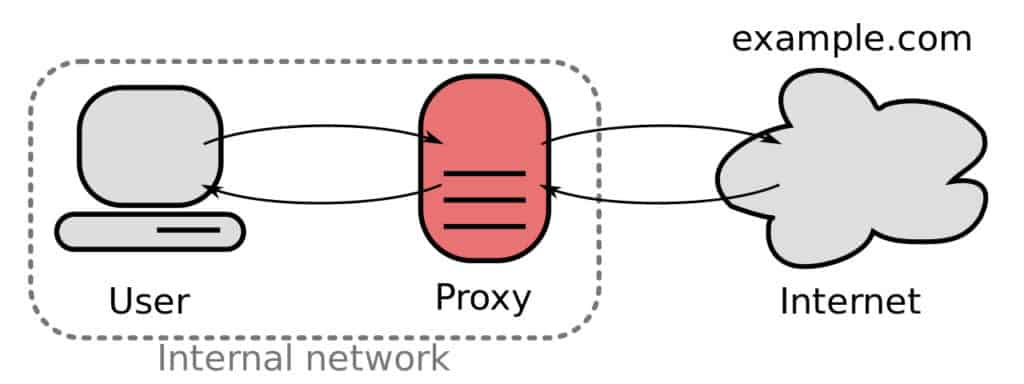

Pour l’utilisateur final, un proxy transparent est essentiellement un malware. Il intercepte le trafic Internet et le redirige vers une autre destination sans le consentement de l’utilisateur final. Cela décrit essentiellement une attaque d’homme au milieu (MITM). Cependant, les proxys transparents ne sont pas toujours malveillants.

Les mandataires transparents se trouvent généralement entre les utilisateurs et le Web. Lorsqu’un utilisateur envoie une demande de connexion, par exemple, à un site Web, il est d’abord redirigé vers le serveur proxy. La redirection est généralement gérée par un pare-feu sur le même hôte que le serveur proxy, comme iptables sous Linux.

Le serveur proxy reçoit la demande, puis demande au redirecteur – le pare-feu – la destination d’origine de la connexion. Il peut ensuite décider d’autoriser ou non la connexion à atteindre la destination d’origine, de bloquer la connexion ou de rediriger la connexion.

Squid est le logiciel le plus utilisé pour configurer des proxys transparents.

Comment les procurations transparentes sont utilisées

Les proxys transparents ne nécessitent aucune configuration côté client. Les utilisateurs n’ont donc pas besoin de télécharger d’applications ni de modifier leur configuration pour les utiliser. Au lieu de cela, la configuration est laissée au fournisseur de services, qui a un plus grand contrôle sur la façon dont les utilisateurs interagissent avec leurs services. Cela rend les proxys transparents utiles dans les situations où la quantité et les types de clients sur le réseau sont inconnus.

Mise en cache

Nous avons brièvement décrit la mise en cache du proxy dans l’introduction. Chaque fois qu’un utilisateur se connecte à un site Web pour, par exemple, regarder une vidéo, une copie de la vidéo est stockée dans un cache sur le serveur hôte du proxy. Le proxy redirige les futures demandes de cette vidéo vers la version mise en cache, et l’utilisateur ne connaît jamais la différence. Des méthodes similaires sont utilisées dans les réseaux de diffusion de contenu à grande échelle (CDN).

La mise en cache du proxy économise la bande passante en amont du FAI qui aurait été utilisée pour diffuser la vidéo depuis la source à chaque demande, et les tampons vidéo de l’utilisateur plus rapidement.

Filtration

Les proxys de filtrage sont utilisés pour restreindre l’accès aux ressources sur le réseau. Si ce réseau est Internet, les procurations de filtrage peuvent être utilisées pour la censure. Le proxy d’un immeuble de bureaux pourrait ignorer les demandes adressées à Facebook et YouTube afin de garder les employés sur la tâche. Les écoles et les bibliothèques utilisent souvent des proxys de filtrage pour empêcher les utilisateurs d’accéder à du contenu inapproprié. Les États-nations peuvent utiliser des procurations de filtrage pour surveiller et censurer le contenu qu’ils jugent inapproprié ou offensant.

passerelle

Vous êtes-vous déjà connecté à un point d’accès Wi-Fi public qui vous obligeait à accepter les conditions d’utilisation du fournisseur, à vous connecter avec votre e-mail ou à regarder une annonce avant de permettre l’accès à Internet? Il y a de fortes chances que ce réseau utilise un proxy de passerelle. Les proxys transparents peuvent modifier ou bloquer le trafic en fonction de certaines règles, restreignant sélectivement l’accès à Internet. Dans cet exemple, le proxy redirige les utilisateurs vers une page de connexion.

Protection DDoS

La protection DDoS par proxy, ou protection DDoS «distante», est une technique qui utilise un proxy transparent pour empêcher les attaques par déni de service distribué (DDoS) de paralyser les réseaux. Une attaque DDoS implique d’inonder un serveur de demandes indésirables, souvent à partir d’un botnet qui comprend plusieurs appareils. Lorsqu’une attaque DDoS frappe le serveur proxy, elle empêche le flot de paquets de frapper le serveur principal. Les utilisateurs qui ne peuvent pas se connecter via le proxy en raison de l’encombrement de l’attaque sont simplement redirigés vers un autre proxy transparent. Un serveur peut avoir autant de proxys transparents de sauvegarde que nécessaire pour repousser les demandes indésirables et maintenir le site opérationnel pour les utilisateurs légitimes.

Comment détecter si vous êtes derrière un proxy transparent

Un moyen simple de vérifier si vous êtes derrière un proxy transparent est de essayez de vous connecter à un serveur que vous connaissez n’existe pas. S’il n’y a pas de proxy, vous verrez un message d’erreur typique dans votre navigateur. Chrome dit: «Ce site est inaccessible», car l’adresse IP est introuvable.

Si vous êtes derrière un proxy, l’erreur peut être différente ou vous pouvez être redirigé vers une autre page, telle qu’une page de recherche.

Si cela ne vous donne pas un résultat simple, quelques sites Web ont des services de détection de proxy avec une fiabilité variable, comme celui-ci.

Si vous visitez un site Web crypté HTTPS et cliquez sur l’icône de verrouillage, votre navigateur vous fournira des informations de base sur le certificat SSL du site. Si le certificat est délivré à votre FAI et non au propriétaire du site Web, cela pourrait être un signe que vous êtes derrière un proxy transparent.

VPN et HTTPS vs proxys transparents

Dans une connexion standard non cryptée, le trafic Internet peut être surveillé et filtré par un proxy transparent. Les données qu’il contient peuvent être mises en cache sur le serveur proxy pour une utilisation ultérieure.

HTTPS

Sites Web qui utilisent le trafic de navigateur sécurisé HTTPS entre le serveur et le client avec le cryptage SSL. Le cryptage brouille les données avant de quitter l’appareil, le rendant indéchiffrable pour quiconque l’intercepte. pourtant, Le trafic DNS n’est généralement pas chiffré et indique au serveur proxy où va le trafic HTTPS chiffré. Le contenu réel du trafic réseau peut ne pas être visible, les données ne peuvent donc pas être mises en cache, mais le proxy peut au moins voir où elles vont. (Remarque: c’est pourquoi les proxys transparents sont souvent incompatibles avec le DNS chiffré ou DNSSEC.)

Logiciel proxy transparent comme Calamar peut gérer le trafic HTTPS de différentes manières, mais généralement le proxy peut toujours surveiller la destination des données en transit par certains moyens. Dans certains cas, les administrateurs réseau configurent Interception HTTPS sur des procurations transparentes. Le serveur proxy agit comme un homme du milieu avec sa propre autorité de certification HTTPS. Dans ce scénario, le trafic HTTPS est intercepté et déchiffré sur le serveur proxy au lieu du site Web de destination. Les données peuvent ensuite être mises en cache, filtrées ou inspectées avant d’être rechiffrées et envoyées à la destination.

VPN

Si vous êtes derrière un proxy transparent et que vous souhaitez le contourner complètement, alors utiliser un VPN. Un bon VPN crypte tout le trafic sortant de votre appareil, y compris le trafic DNS et HTTP / S. Sans connaître le contenu ou la destination de vos données, le proxy transparent ne peut pas agir et le transmettra simplement à la destination non modifiée (sauf s’il bloque explicitement le trafic vers le serveur VPN). Notez qu’un VPN rendra le cache proxy inaccessible, ce qui peut ralentir les choses pour l’utilisateur final.

r une vidéo, le proxy transparent peut mettre en cache une copie de la vidéo sur ses propres serveurs. Lorsque dautres utilisateurs demandent la même vidéo, le proxy transparent peut rediriger les demandes vers la version en cache, économisant ainsi la bande passante en amont. Cela permet aux utilisateurs de bénéficier dune expérience de visionnage plus fluide et de meilleure qualité, tout en réduisant la charge sur les serveurs dorigine. Filtration Les proxys transparents peuvent également être utilisés pour filtrer le trafic Internet. Par exemple, un fournisseur de services Internet peut utiliser un proxy transparent pour bloquer laccès à certains sites Web ou pour filtrer le contenu inapproprié. passerelle Les proxys transparents peuvent également être utilisés comme passerelle pour les connexions sortantes. Par exemple, un réseau dentreprise peut utiliser un proxy transparent pour rediriger tout le trafic sortant vers un pare-feu pour une inspection plus approfondie. Protection DDoS Les proxys transparents peuvent également être utilisés pour protéger les sites Web contre les attaques par déni de service distribué (DDoS). En redirigeant le trafic vers des serveurs de cache, les proxys transparents peuvent réduire la charge sur les serveurs dorigine et aider à atténuer les effets des attaques DDoS. Comment détecter si vous êtes derrière un proxy transparent Il peut être difficile de détecter si vous êtes derrière un proxy transparent, car ils ne nécessitent aucune configuration côté client. Cependant, il existe des outils en ligne tels que WhatIsMyIPAddress.com qui peuvent vous aider à déterminer si vous êtes derrière un proxy transparent. VPN et HTTPS vs proxys transparents Les proxys transparents peuvent être utiles dans certaines situations, mais ils présentent également des inconvénients. Par exemple, ils peuvent compromettre la confidentialité des utilisateurs en interceptant leur trafic Internet. Les VPN et HTTPS sont des alternatives plus sécurisées aux proxys transparents, car ils chiffrent le trafic Internet et protègent la confidentialité des utilisateurs. En conclusion, les proxys transparents sont un outil utile pour les fournisseurs de services Internet et