L’empoisonnement ARP (Address Resolution Protocol) est une attaque qui implique l’envoi de messages ARP usurpés sur un réseau local. Il est également connu sous le nom de Usurpation ARP, routage de poison ARP et empoisonnement du cache ARP.

L’empoisonnement ARP (Address Resolution Protocol) est une attaque qui implique l’envoi de messages ARP usurpés sur un réseau local. Il est également connu sous le nom de Usurpation ARP, routage de poison ARP et empoisonnement du cache ARP.

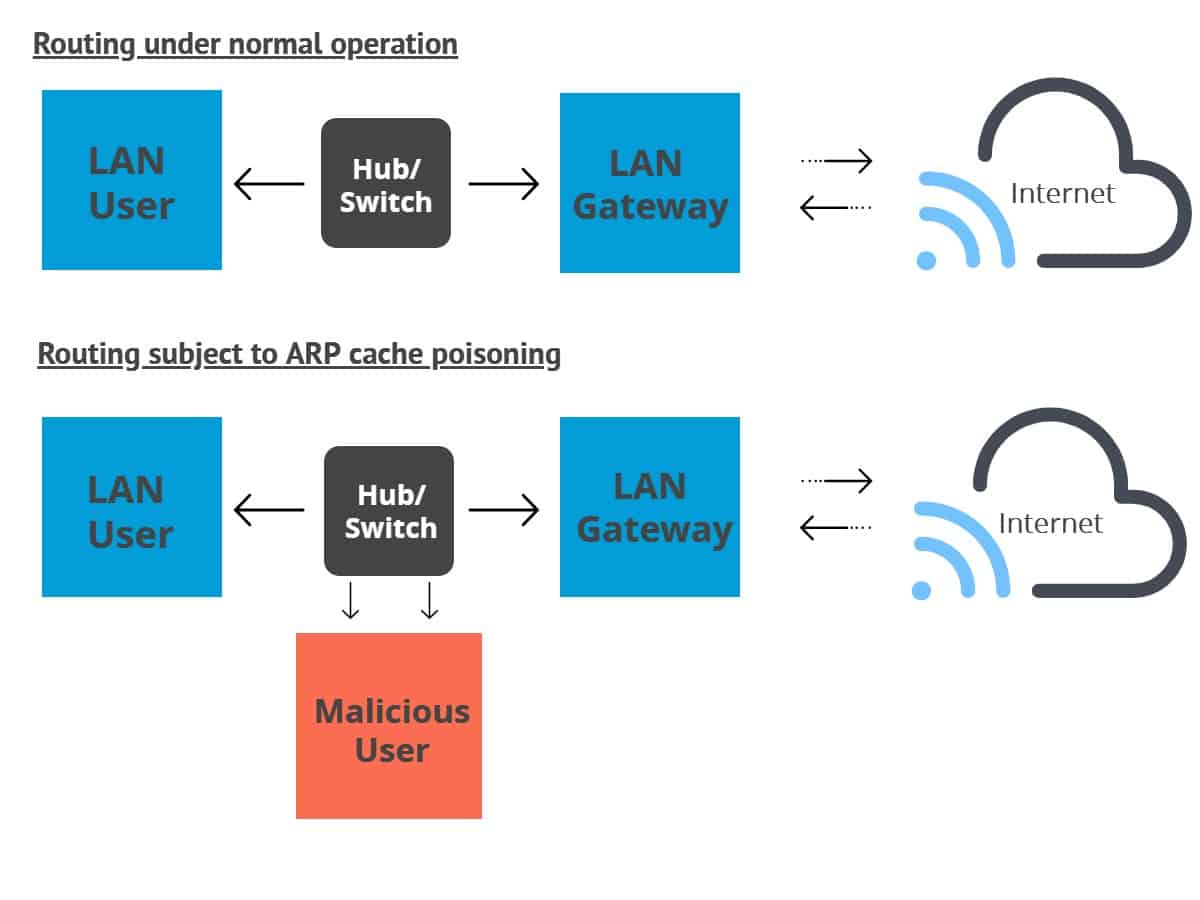

Ces attaques tentent de détourner le trafic de son hôte initialement prévu vers un attaquant. L’empoisonnement ARP y parvient en associant l’adresse MAC (Media Access Control) de l’attaquant à l’adresse IP de la cible. Il ne fonctionne que contre les réseaux qui utilisent ARP.

L’empoisonnement par ARP est un type d’attaque de l’homme du milieu qui peut être utilisé pour arrêter le trafic réseau, le modifier ou l’intercepter. La technique est souvent utilisée pour lancer de nouvelles offensives, telles que détournement de session ou déni de service.

Qu’est-ce que le protocole de résolution d’adresse (ARP)?

L’ARP est un protocole qui associe une adresse IP donnée à l’adresse de couche liaison de la machine physique concernée. IPv4 étant toujours le protocole Internet le plus utilisé, ARP comble généralement l’écart entre les adresses IPv4 32 bits et les adresses MAC 48 bits. Cela fonctionne dans les deux sens.

La relation entre une adresse MAC donnée et son adresse IP est conservée dans une table appelée cache ARP. Lorsqu’un paquet se dirigeant vers un hôte sur un LAN arrive à la passerelle, la passerelle utilise ARP pour associer l’adresse MAC ou l’hôte physique à son adresse IP corrélative.

L’hôte recherche ensuite dans son cache ARP. S’il localise l’adresse correspondante, l’adresse est utilisée pour convertir le format et la longueur du paquet. Si la bonne adresse n’est pas trouvée, ARP enverra un paquet de demande qui demandera aux autres machines du réseau local si elles connaissent la bonne adresse. Si une machine répond avec l’adresse, le cache ARP est mis à jour avec elle au cas où il y aurait des demandes futures de la même source.

Qu’est-ce qu’un empoisonnement ARP?

Maintenant que vous en savez plus sur le protocole sous-jacent, nous pouvons couvrir plus en détail l’empoisonnement ARP. Le protocole ARP a été développé pour être efficace, ce qui a conduit à une sérieuse manque de sécurité dans sa conception. Cela rend relativement facile pour quelqu’un de monter ces attaques, tant qu’il peut accéder au réseau local de sa cible.

L’empoisonnement ARP implique l’envoi faux paquets de réponse ARP à une passerelle sur le réseau local. Les attaquants utilisent généralement des outils d’usurpation d’identité comme Arpspoof ou Arppoison pour faciliter la tâche. Ils définissent l’adresse IP de l’outil pour correspondre à l’adresse de leur cible. L’outil analyse ensuite le LAN cible pour les adresses IP et MAC de ses hôtes.

Une fois que l’attaquant a les adresses des hôtes, il commence à envoyer des paquets ARP falsifiés sur le réseau local aux hôtes.. Les messages frauduleux indiquent aux destinataires que l’adresse MAC de l’attaquant doit être connectée à l’adresse IP de la machine qu’ils ciblent.

Il en résulte que les destinataires mettent à jour leur cache ARP avec l’adresse de l’attaquant. Lorsque les destinataires communiqueront avec la cible à l’avenir, leurs messages seront en fait envoyés à l’attaquant à la place.

À ce stade, l’attaquant est secrètement au milieu des communications et peut tirer parti de cette position pour lire le trafic et voler des données. L’attaquant peut également modifier les messages avant qu’ils n’atteignent la cible, ou même arrêter complètement les communications.

Les attaquants peuvent utiliser ces informations pour lancer d’autres attaques, comme le déni de service ou le détournement de session:

- Déni de service – Ces attaques peuvent lier un certain nombre d’adresses IP distinctes à l’adresse MAC d’une cible. Si suffisamment d’adresses envoient des requêtes à la cible, celle-ci peut être surchargée par le trafic, ce qui perturbe son service et la rend inutilisable.

- Détournement de session – L’usurpation ARP peut être exploitée pour voler des identifiants de session, que les pirates utilisent pour accéder aux systèmes et aux comptes. Une fois qu’ils y ont accès, ils peuvent lancer toutes sortes de ravages contre leurs cibles.

Comment détecter l’empoisonnement ARP

L’empoisonnement ARP peut être détecté de plusieurs manières différentes. Vous pouvez utiliser l’invite de commandes de Windows, un analyseur de paquets open source tel que Wireshark ou des options propriétaires telles que XArp.

Invite de commande

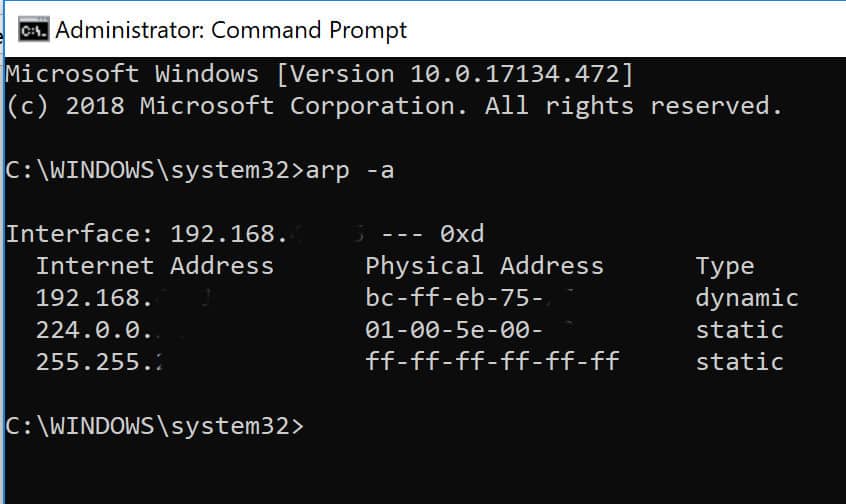

Si vous pensez que vous pourriez souffrir d’une attaque d’empoisonnement ARP, vous pouvez vérifier l’invite de commande. Tout d’abord, ouvrez l’invite de commandes en tant qu’administrateur. Le moyen le plus simple consiste à appuyer sur la touche Touche Windows pour ouvrir le menu de démarrage. Tapez “cmd“, puis appuyez Crtl, Décalage et Entrer à la fois.

Cela fera apparaître l’invite de commande, même si vous devrez peut-être cliquer sur Oui pour autoriser l’application à apporter des modifications. Dans la ligne de commande, entrez:

arp -1

Cela vous donnera la table ARP:

* Les adresses dans l’image ci-dessus ont été partiellement masquées pour des raisons de confidentialité.*

Le tableau montre les adresses IP dans la colonne de gauche et les adresses MAC au milieu. Si le tableau contient deux adresses IP différentes qui partagent la même adresse MAC, vous subissez probablement une attaque d’empoisonnement ARP.

Par exemple, supposons que votre table ARP contient un certain nombre d’adresses différentes. Lorsque vous le parcourez, vous remarquerez peut-être que deux des adresses IP ont la même adresse physique. Vous pourriez voir quelque chose comme ça dans votre table ARP si vous êtes réellement empoisonné:

Adresse Internet Adresse physique

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Comme vous pouvez le voir, les première et troisième adresses MAC correspondent. Cela indique que le propriétaire de l’adresse IP 192.168.0.106 est très probablement l’attaquant.

Autres options

Wireshark peut être utilisé pour détecter l’empoisonnement ARP en analysant les paquets, bien que les étapes soient en dehors de la portée de ce didacticiel et probablement mieux laissées à ceux qui ont de l’expérience avec le programme.

Les détecteurs commerciaux d’empoisonnement ARP tels que XArp facilitent le processus. Ils peuvent vous avertir lorsque l’empoisonnement ARP commence, ce qui signifie que les attaques sont détectées plus tôt et que les dommages peuvent être minimisés.

Comment prévenir l’intoxication ARP

Vous pouvez utiliser plusieurs méthodes pour empêcher l’intoxication ARP, chacune avec ses propres points positifs et négatifs. Ceux-ci incluent les entrées ARP statiques, le chiffrement, les VPN et le reniflage de paquets.

Entrées ARP statiques

Cette solution implique beaucoup de surcharge administrative et n’est recommandée que pour les petits réseaux. Cela implique l’ajout d’une entrée ARP pour chaque machine d’un réseau dans chaque ordinateur individuel.

Le mappage des machines avec des ensembles d’adresses IP et MAC statiques permet d’éviter les attaques d’usurpation, car les machines peuvent ignorer les réponses ARP. Malheureusement, cette solution ne peut que vous protéger contre des attaques plus simples.

Chiffrement

Des protocoles tels que HTTPS et SSH peuvent également aider à réduire les chances d’une attaque d’empoisonnement ARP réussie. Lorsque le trafic est crypté, l’attaquant devrait passer à l’étape supplémentaire consistant à inciter le navigateur de la cible à accepter un certificat illégitime. pourtant, toutes les données transmises en dehors de ces protocoles seront toujours vulnérables.

VPNs

Un VPN peut être une défense raisonnable pour les individus, mais ils ne conviennent généralement pas aux grandes organisations. S’il s’agit d’une seule personne établissant une connexion potentiellement dangereuse, telle que l’utilisation du wifi public dans un aéroport, alors un Le VPN cryptera toutes les données qui transitent entre le client et le serveur de sortie. Cela permet de les protéger, car un attaquant ne pourra voir que le texte chiffré.

C’est une solution moins faisable au niveau organisationnel, car les connexions VPN devraient être en place entre chaque ordinateur et chaque serveur. Non seulement cela serait complexe à configurer et à maintenir, mais le chiffrement et le déchiffrement à cette échelle entraveraient également les performances du réseau.

Filtres de paquets

Ces filtres analysent chaque paquet envoyé sur un réseau. Ils peuvent filtrer et bloquer les paquets malveillants, ainsi que ceux dont les adresses IP sont suspectes. Les filtres de paquets peuvent également indiquer si un paquet prétend provenir d’un réseau interne alors qu’il provient réellement de l’extérieur, ce qui contribue à réduire les chances de succès d’une attaque.

Protéger votre réseau contre l’empoisonnement ARP

Si vous voulez que votre réseau soit protégé contre la menace d’empoisonnement ARP, le meilleur plan est une combinaison des outils de prévention et de détection mentionnés ci-dessus. Les méthodes de prévention ont tendance à avoir des défauts dans certaines situations, de sorte que même l’environnement le plus sécurisé peut se trouver attaqué.

Si des outils de détection actifs sont également en place, vous en saurez plus sur l’empoisonnement ARP dès qu’il commencera. Tant que votre administrateur réseau agit rapidement une fois alerté, vous pouvez généralement arrêter ces attaques avant que de gros dégâts ne soient causés.

Conception d’image basée sur l’ARP Spoofing par 0x55534C sous CC3.0

vice ou le détournement de session. Il est important de détecter et de prévenir lempoisonnement ARP pour protéger votre réseau contre ces attaques malveillantes. Il existe plusieurs méthodes pour détecter lempoisonnement ARP, telles que lutilisation de linvite de commande ou dautres outils de détection. Pour prévenir lempoisonnement ARP, vous pouvez utiliser des entrées ARP statiques, le chiffrement, les VPNs ou les filtres de paquets. Il est également important de protéger votre réseau en utilisant des mesures de sécurité telles que des pare-feu et des logiciels antivirus. En résumé, lempoisonnement ARP est une attaque dangereuse qui peut compromettre la sécurité de votre réseau. Il est important de prendre des mesures pour détecter et prévenir ces attaques afin de protéger vos données et votre infrastructure.