Molti altri articoli là fuori confrontano e contrastano le VPN IPSec e SSL dal punto di vista di un amministratore di rete che deve configurarle. Questo articolo, tuttavia, esaminerà come i principali provider VPN commerciali utilizzano SSL e IPSec nei loro servizi al consumatore, che hanno lo scopo di fornire accesso al web e non a una rete aziendale.

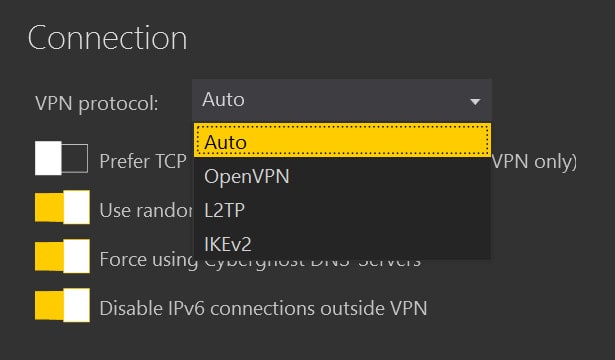

Protocolli VPN che utilizzano La crittografia IPSec include L2TP, IKEv2 e SSTP. OpenVPN è il protocollo più popolare che utilizza la crittografia SSL, in particolare la libreria OpenSSL. SSL è utilizzato anche in alcune VPN basate su browser.

Questo articolo confronta e contrappone la crittografia IPSec e SSL dal punto di vista dell’utente finale VPN. Se desideri una spiegazione più fondamentale dei due protocolli, consulta la nostra guida approfondita sui tipi comuni di crittografia.

Le basi della crittografia VPN

La crittografia VPN confonde i contenuti del tuo traffico Internet in modo tale da poter essere decodificata (decodificata) solo usando la chiave corretta. I dati in uscita vengono crittografati prima di lasciare il dispositivo. Viene quindi inviato al server VPN, che decodifica i dati con la chiave appropriata. Da lì, i tuoi dati vengono inviati a destinazione, ad esempio un sito Web. La crittografia impedisce a chiunque capiti di intercettare i dati tra te e il server VPN (provider di servizi Internet, agenzie governative, hacker wifi, ecc.) Di essere in grado di decifrare i contenuti.

Il traffico in entrata passa attraverso lo stesso processo al contrario. Se i dati provengono da un sito Web, vanno prima al server VPN. Il server VPN crittografa i dati, quindi li invia al dispositivo. Il dispositivo quindi decodifica i dati in modo da poter visualizzare normalmente il sito Web.

Tutto ciò garantisce che i dati Internet degli utenti VPN rimangano privati e non vengano gestiti da parti non autorizzate.

Le differenze tra i vari tipi di crittografia includono:

- Livello di crittografia o metodo e grado di codifica dei dati

- Come vengono gestite e scambiate le chiavi di crittografia

- Quali interfacce, protocolli e porte usano

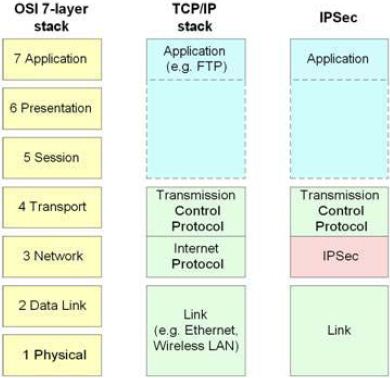

- Su quali livelli OSI vengono eseguiti

- Facilità di distribuzione

- Performance (leggi: velocità)

Sicurezza

In breve: Lieve vantaggio a favore di SSL.

Le connessioni IPSec richiedono l’esistenza di una chiave precondivisa sia sul client che sul server per crittografare e inviare reciprocamente il traffico. Lo scambio di questa chiave rappresenta un’opportunità per un utente malintenzionato di decifrare o acquisire la chiave precondivisa.

Le VPN SSL non hanno questo problema perché usano la crittografia a chiave pubblica per negoziare una stretta di mano e scambiare in modo sicuro chiavi di crittografia. Ma TLS / SSL ha una lunga lista di vulnerabilità come Heartbleed.

Alcune VPN SSL consentono certificati non attendibili e autofirmati e non verificano i client. Ciò è particolarmente comune nelle estensioni del browser SSL VPN “senza client”. Queste VPN che consentono a chiunque di connettersi da qualsiasi macchina sono vulnerabili agli attacchi man-in-the-middle (MITM). Tuttavia, questo non è il caso della maggior parte dei client OpenVPN nativi.

SSL richiede in genere patch più frequenti per essere aggiornato, sia per il server che per il client.

La mancanza di codice open source per i protocolli VPN basati su IPSec può essere fonte di preoccupazione per le persone che diffidano di spie e ficcanaso del governo. Nel 2013, Edward Snowden ha rivelato che il programma Bullrun della National Security Agency statunitense ha attivamente cercato di “inserire vulnerabilità nei sistemi di crittografia commerciale, nei sistemi IT, nelle reti e nei dispositivi di comunicazione endpoint utilizzati dagli obiettivi”. potrebbe essere sfruttato dagli hacker.

Alla fine, una forte sicurezza è più probabilmente il risultato di amministratori di rete competenti e consapevoli piuttosto che la scelta del protocollo.

Attraversamento del firewall

In breve: Le VPN basate su SSL sono generalmente migliori per bypassare i firewall.

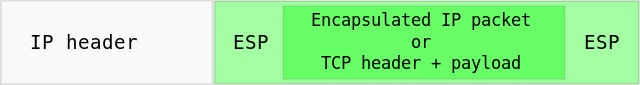

I firewall NAT esistono spesso su router wifi e altro hardware di rete. Per proteggersi dalle minacce, eliminano qualsiasi traffico Internet non riconosciuto, che include pacchetti di dati senza numeri di porta. I pacchetti IPSec crittografati (pacchetti ESP) non hanno numeri di porta assegnati per impostazione predefinita, il che significa che possono essere catturati nei firewall NAT. Ciò può impedire il funzionamento delle VPN IPSec.

Per ovviare a questo, molte VPN IPSec incapsulano i pacchetti ESP all’interno dei pacchetti UDP, in modo che ai dati venga assegnato un numero di porta UDP, di solito UDP 4500. Mentre questo risolve il problema di attraversamento NAT, il firewall di rete potrebbe non consentire i pacchetti su quella porta. Gli amministratori di rete in hotel, aeroporti e altri luoghi possono consentire il traffico solo su alcuni protocolli richiesti e UDP 4500 potrebbe non essere tra questi.

Il traffico SSL può attraversare la porta 443, che la maggior parte dei dispositivi riconosce come la porta utilizzata per il traffico HTTPS sicuro. Quasi tutte le reti consentono il traffico HTTPS sulla porta 443, quindi possiamo supporre che sia aperto. OpenVPN utilizza la porta 1194 per impostazione predefinita per il traffico UDP, ma può essere inoltrata attraverso le porte UDP o TCP, inclusa la porta TCP 443. SSL più utile per aggirare i firewall e altre forme di censura che blocca il traffico in base alle porte.

Velocità e affidabilità

In breve: Entrambi sono ragionevolmente veloci, ma IKEv2 / IPSec negozia le connessioni più velocemente.

La maggior parte dei protocolli VPN basati su IPSec impiega più tempo a negoziare una connessione rispetto ai protocolli basati su SSL, ma questo non è il caso di IKEv2 / IPSec.

IKEv2 è un protocollo VPN basato su IPSec che esiste da oltre un decennio, ma ora è in trend tra i provider VPN. Guidare la sua distribuzione è la sua capacità di riconnettersi rapidamente e in modo affidabile ogni volta che la connessione VPN viene interrotta. Ciò lo rende particolarmente utile per i client mobili iOS e Android che non dispongono di connessioni affidabili o che passano frequentemente tra dati mobili e wifi.

Per quanto riguarda l’effettivo throughput, è un gioco da ragazzi. Abbiamo visto discussioni da entrambe le parti. In un post sul blog, NordVPN afferma che IKEv2 / IPSec può offrire un throughput più veloce rispetto a concorrenti come OpenVPN. Entrambi i protocolli utilizzano in genere la crittografia AES a 128 bit o 256 bit.

Il livello UDP aggiuntivo che molti provider applicano al traffico IPSec per aiutarlo a attraversare i firewall aggiunge un sovraccarico aggiuntivo, il che significa che richiede più risorse per l’elaborazione. Ma la maggior parte delle persone non noterà alcuna differenza.

Sulla maggior parte delle VPN consumer, la velocità effettiva è determinata in gran parte dalla congestione del server e della rete piuttosto che dal protocollo VPN.

Guarda anche: VPN più veloci

Facilità d’uso

In breve: IPSec è più universale, ma la maggior parte degli utenti che utilizzano le app dei provider VPN non noterà una grande differenza.

IKEv2, SSTP e L2TP sono protocolli VPN basati su IPSec integrati sulla maggior parte dei principali sistemi operativi, il che significa che non richiede necessariamente un’applicazione aggiuntiva per essere operativi. Tuttavia, la maggior parte degli utenti di VPN consumer utilizzerà l’app del provider per connettersi.

SSL funziona per impostazione predefinita nella maggior parte dei browser Web, ma di solito è necessaria un’applicazione di terze parti per utilizzare OpenVPN. Ancora una volta, questo è di solito curato dall’app del provider VPN.

Nella nostra esperienza, IKEv2 tende a offrire un’esperienza più fluida di OpenVPN dal punto di vista dell’utente finale. Ciò è in gran parte dovuto al fatto che IKEv2 si collega e gestisce rapidamente le interruzioni. Detto questo, OpenVPN tende ad essere più versatile e potrebbe essere più adatto agli utenti che non riescono a ottenere ciò che vogliono con IKEv2.

Quando si tratta di VPN aziendali che forniscono accesso a una rete aziendale piuttosto che a Internet, il consenso generale è che IPSec è preferibile per le VPN da sito a sito e SSL è migliore per l’accesso remoto. Il motivo è che IPSec opera a livello di rete del modello OSI, che offre all’utente pieno accesso alla rete aziendale indipendentemente dall’applicazione. È più difficile limitare l’accesso a risorse specifiche. Le VPN SSL, d’altra parte, consentono alle aziende di controllare l’accesso remoto a livello granulare ad applicazioni specifiche.

Gli amministratori di rete che gestiscono VPN tendono a trovare la gestione dei client molto più semplice e meno dispendiosa in termini di tempo rispetto a SSL rispetto a IPSec.

VPN IPSec vs SSL: conclusione

Tutto sommato, per gli utenti VPN che hanno entrambe le opzioni, consigliamo di scegliere prima IKEv2 / IPSec, quindi passare a OpenVPN in caso di problemi. La velocità con cui IKEv2 è in grado di negoziare e stabilire connessioni offrirà un miglioramento della qualità della vita più tangibile per l’utente VPN quotidiano medio offrendo sicurezza e velocità comparabili, ma potrebbe non funzionare in tutte le circostanze.

Fino a poco tempo fa OpenVPN / SSL era considerata la migliore combinazione VPN per la maggior parte degli utenti di VPN consumer. OpenVPN, che utilizza la libreria OpenSSL per la crittografia e l’autenticazione, è ragionevolmente veloce, molto sicuro, open source e può attraversare i firewall NAT. Può supportare il protocollo UDP o TCP.

IKEv2 / IPSec presenta un nuovo sfidante a OpenVPN, migliorando su L2TP e altri protocolli basati su IPSec con connessioni più veloci, maggiore stabilità e supporto integrato sulla maggior parte dei nuovi dispositivi consumer.

SSL e IPSec vantano entrambi solidi pedigree di sicurezza con velocità di throughput, sicurezza e facilità d’uso comparabili per la maggior parte dei clienti dei servizi VPN commerciali.

“IPsec in de netwerklaag” di Soufiane Hamdaoui su licenza CC BY-SA 3.0

questo punto, è importante scegliere un provider VPN affidabile che utilizzi protocolli di crittografia sicuri e che sia costantemente aggiornato per proteggere gli utenti da eventuali vulnerabilità. Mentre SSL sembra avere un leggero vantaggio in termini di sicurezza, è importante notare che entrambi i protocolli hanno i loro punti di forza e di debolezza. La scelta tra IPSec e SSL dipende dalle esigenze individuali dellutente e dalla situazione specifica in cui viene utilizzata la VPN. In ogni caso, è importante fare la propria ricerca e scegliere un provider VPN affidabile per garantire la massima sicurezza e privacy online.