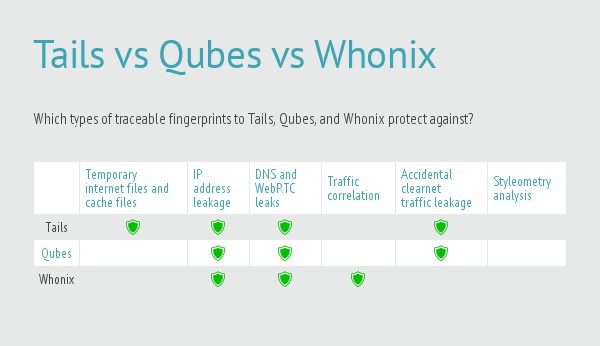

Sono disponibili vari sistemi operativi incentrati sulla privacy. Molti di questi sono basati su Linux e, proprio come Linux stesso, può essere difficile capire le differenze tra una così ampia varietà di opzioni. In generale, esistono due tipi principali di sistemi operativi di sicurezza / privacy: quelli che si concentrano sulla fornitura di anonimato e quelli che contengono strumenti di penetrazione per la ricerca informatica. Questo articolo si concentra sull’aspetto della privacy ed esplorerà tre modi principali per raggiungere questo obiettivo: due che utilizzano la virtualizzazione per creare isolamento e il vecchio metodo collaudato di utilizzare Live CD.

Un Live CD è un CD avviabile (o unità USB) che si collega a un computer prima di avviarsi. I CD live non installano nulla sul sistema host e non lasciano documenti o altre tracce quando viene chiuso. Ciò garantisce che non vi sia alcun modo per malware o software di monitoraggio di sopravvivere a più sessioni. In questo articolo useremo il Live CD di TAILS.

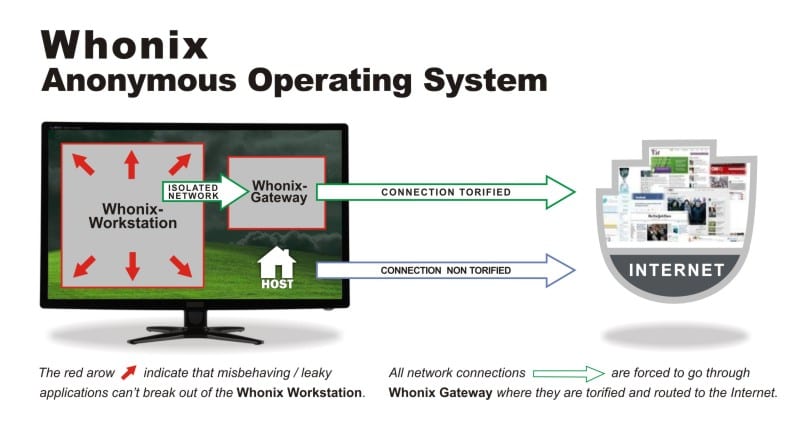

Per la virtualizzazione, esamineremo il sistema operativo Qubes e Whonix. Il sistema operativo Qubes crea una serie di macchine virtuali sempre più affidabili in modo che le attività che si svolgono in una macchina virtuale non attendibile non possano influenzare le applicazioni in altre. Whonix ha un sistema in due parti in base al quale si esegue tutto il lavoro in una workstation di macchine virtuali. Instrada tutto il traffico di rete attraverso l’altro gateway della macchina virtuale che si collega alla rete Tor.

Tutti e tre i metodi hanno i loro pro e contro.

Sistema operativo Qubes: un sistema operativo ragionevolmente sicuro

Il sistema operativo Qubes è meglio descritto come una distribuzione Xen che esegue domini Linux virtuali. Xen è un hypervisor bare-metal di tipo 1 molto stabile e maturo. Questo tipo di virtualizzazione è analogo a quello che potresti immaginare quando usi un prodotto come VirtualBox con un’importante differenza. Un hypervisor di tipo 1 non ha un sistema operativo in esecuzione al di sotto di esso, il che può essere compromesso. Xen è installato sul metallo nudo e può quindi creare e gestire macchine virtuali.

Questa architettura consente a Qubes di creare macchine virtuali separate (domini, in linguaggio Xen) in cui eseguire applicazioni. Ciò garantisce che le applicazioni rischiose non possano influenzare le applicazioni attendibili o addirittura scrivere nel file system sottostante. Questo grado di separazione non fornisce molto anonimato in sé, ma fornisce un grado significativo di protezione dalla diffusione del malware. Se finisci per essere infettato da malware da un sito Web non valido o cadendo in preda a una truffa di phishing via e-mail, sarebbe difficile per quel malware diffondersi al di fuori del dominio in cui si trova.

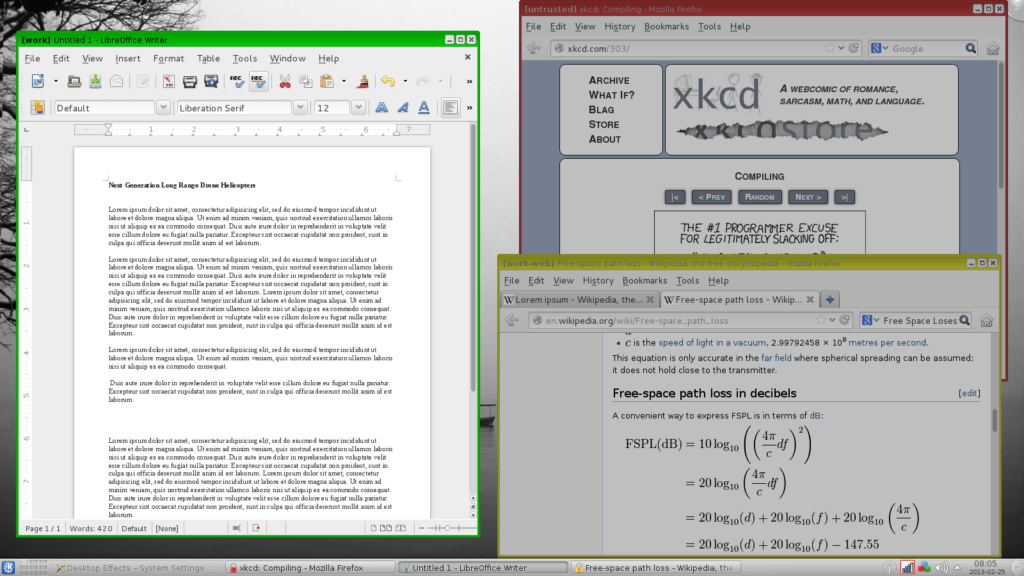

Qubes chiama questi qube di domini Xen. Crea un numero di qubi in cui assegnare le istanze dell’applicazione. Ad esempio, la navigazione in vari siti Web di cui non hai motivo di fidarti è probabilmente meglio se eseguita in qube non attendibile. Le attività correlate al lavoro su siti Web e applicazioni attendibili possono essere eseguite nell’area sicura. Il punto è che ogni qube ha solo il potenziale di influenzare le applicazioni nello stesso qube.

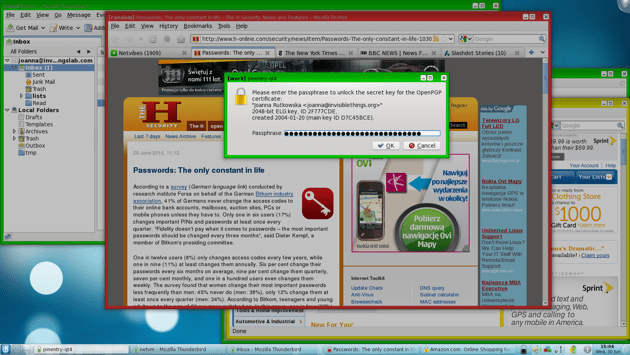

Per semplificare il mantenimento dei qubi durante l’utilizzo, ogni finestra ha un bordo della finestra colorato “imperdonabile” che indica il livello di sicurezza di ciascun qube. Il team di Qubes indica che i bordi della finestra sono imperdonabili perché sono costruiti a livello di dominio Xen zero (dom0), che è il dominio privilegiato che Xen inizia all’avvio e gestisce tutti gli altri domini o qube in questo caso. I qube non sono in grado di interagire con dom0 e i qube sono senza privilegi, il che significa che non possono accedere a funzioni di sistema di basso livello.

Immagine: https://www.qubes-os.org/screenshots/

Immagine: https://www.qubes-os.org/screenshots/

La colorazione del bordo della finestra fornisce un modo abbastanza immediato per vedere il livello di affidabilità di ciascuna finestra. In questo screenshot possiamo vedere i bordi della finestra rossa (non attendibile), verde (attendibile) e gialla (da qualche parte nel mezzo). È anche facile vedere che la richiesta della password proviene da un’applicazione nel dominio attendibile (verde) anche se capita di essere sovrapposta a un’applicazione non attendibile (rossa). Una tecnica di phishing molto comune consiste nell’utilizzare un sito Web per creare una casella di accesso molto realistica per alcuni servizi e tentare di indurre le persone a immettere le proprie credenziali. Se così fosse, la casella della password avrebbe un bordo rosso che sarebbe il tuo segnale che potrebbe accadere qualcosa di rischioso.

Immagine: https://www.qubes-os.org/screenshots/

Immagine: https://www.qubes-os.org/screenshots/

Un modo eccellente per applicare un buon livello di anonimato al già solido modello di sicurezza è utilizzare Whonix, discusso più avanti, con Qubes. Poiché il sistema operativo Qubes esegue ogni applicazione in un qube separato, il gateway e la workstation Whonix verranno eseguiti in qube separati. Questo li allontana ulteriormente l’uno dall’altro. Se il gateway o la workstation Whonix vengono eseguiti nel proprio qube e sono in qualche modo compromessi, non sarebbero in grado di accedere a qualsiasi altra applicazione sul computer. Ci sono istruzioni qui su come creare i modelli di sistema operativo Qubes necessari per Whonix.

Professionisti di QubesOS

- La separazione delle applicazioni tramite l’uso di macchine virtuali in modalità sandbox garantisce che un’app sfruttata o javascript dannoso non possa essere passata ad altre applicazioni o al sistema operativo host.

- L’uso di Whonix in QubesOS fornisce un ulteriore livello di separazione da Internet forzando tutto il traffico Internet attraverso il gateway Whonix Tor

Contro di QubesOS

- Il sistema operativo Qubes è difficile da testare perché non funziona bene, o per niente, in una macchina virtuale.

- C’è un Live CD non supportato nella pagina di download. Potrebbe funzionare o meno nel tuo sistema. Inoltre, poiché non è supportato, non soddisfa realmente il lavoro di un Live CD, consentendoti di utilizzarlo per acquisire sicurezza sul funzionamento di un’installazione completa. Pertanto, sei praticamente bloccato con un’installazione tutto o niente di Qubes sul tuo computer per vedere come va.

Whonix – Anonimato in due parti

Whonix è progettato specificamente per fornire l’anonimato durante l’utilizzo di Internet. È composto da due macchine virtuali, il gateway e la workstation. La workstation può comunicare solo con il gateway e il gateway si connette a Internet tramite Tor. Entrambi sono dispositivi di macchine virtuali VirtualBox, quindi è possibile eseguirlo su qualsiasi sistema operativo che esegue VirtualBox.

La workstation e il gateway Whonix sono configurati per utilizzare una rete privata sul computer host. La workstation indirizza tutto il suo traffico verso il gateway, che utilizza la rete Tor per accedere a Internet. Tutte le attività di rete eseguite sulla workstation vengono eseguite tramite Tor.

La macchina host non partecipa alla rete privata Whonix e pertanto continua a utilizzare la sua normale connessione Internet.

Immagine: https://www.whonix.org/

Immagine: https://www.whonix.org/

Oltre a inviare semplicemente tutte le richieste di workstation tramite Tor, il gateway Whonix protegge anche dall’essere identificato utilizzando i circuiti Tor per diverse applicazioni. Il gateway implementa Stream Isolation per garantire che diverse applicazioni sulla workstation seguano percorsi diversi attraverso Tor. Mentre questo è configurato per impostazione predefinita, puoi saperne di più sull’isolamento Tor sul wiki di Whonix.

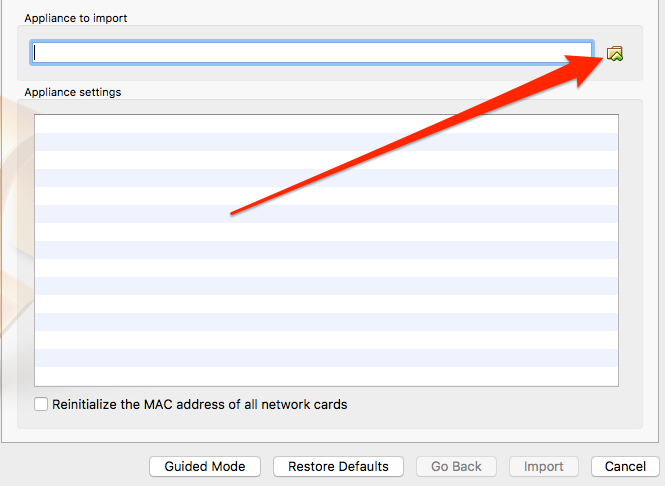

Scarica qui i due dispositivi dal sito Web Whonix, quindi importali uno a uno in VirtualBox.

Seleziona il file -> Apparecchio di importazione:

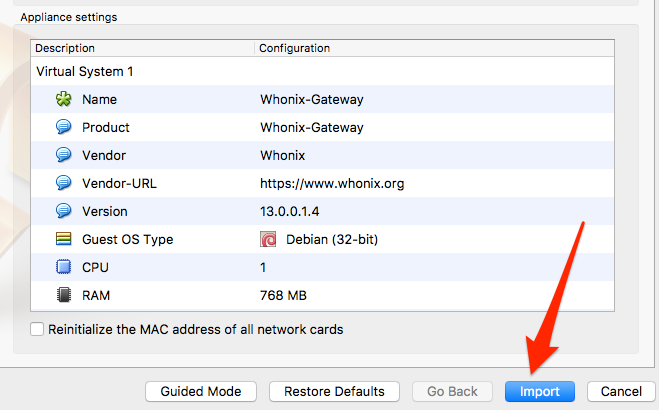

VirtualBox impiegherà alcuni minuti per leggere l’appliance e quindi visualizzarne le impostazioni. Fare clic sul pulsante Importa per finalizzarlo, quindi fare clic sul pulsante Avvia per avviare la macchina virtuale del gateway.

Whonix Gateway

Il gateway può essere eseguito dalla riga di comando. Se il tuo sistema ha meno di 2 GB di RAM, può essere doloroso eseguire due desktop completi, quindi puoi scegliere di eseguire il gateway senza testa. Userò il desktop sia per la workstation che per il gateway per questo articolo in quanto è più facile dimostrare i concetti.

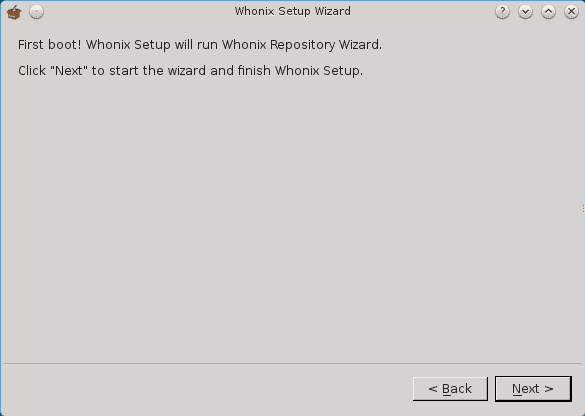

La procedura guidata per la prima esecuzione visualizza due schermate piene di avvertenze su come Whonix non dovrebbe essere invocato per fornire l’anonimato:

Whonix è un software sperimentale. Non fare affidamento su di esso per un forte anonimato.

Questo è un po ‘sconcertante perché la pagina principale del sito Web Whonix afferma specificamente che fornisce l’anonimato a prova di errore:

Rende possibile l’anonimato online tramite un uso sicuro, automatico e desktop della rete Tor.

Penso che il messaggio sottostante qui sia che ci sono molti modi in cui puoi tradire la tua identità che non ha nulla a che fare con le garanzie tecniche.

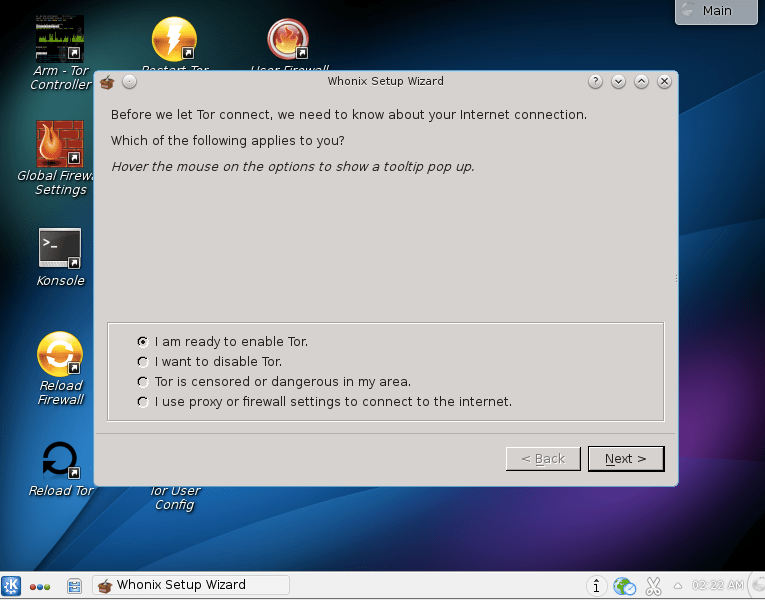

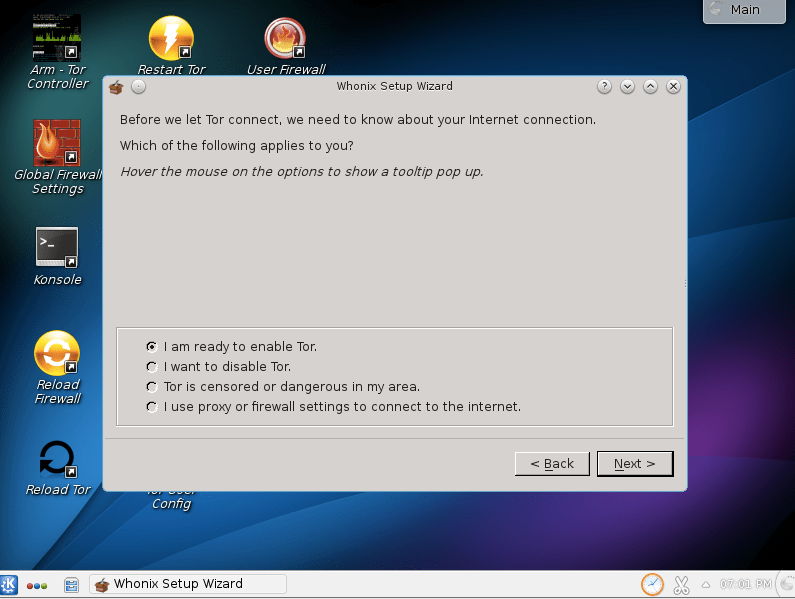

Il prossimo passo è configurare come il gateway dovrebbe connettersi alla rete Tor. Le opzioni qui imitano le normali opzioni di configurazione Tor relative a bridge e proxy. Passando il mouse su una di queste opzioni, Whonix visualizzerà le modifiche necessarie nel file torrc per ottenere tale modifica. Non apporterà alcuna modifica automaticamente per te.

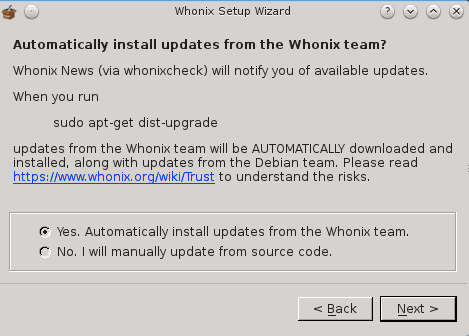

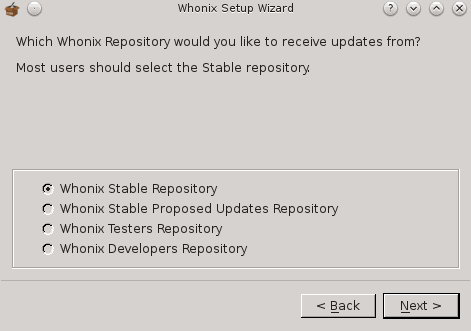

Il prossimo passo è configurare come desideri che vengano effettuati gli aggiornamenti.

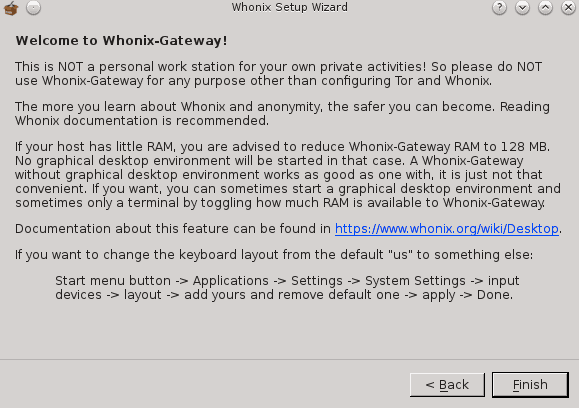

E infine, un ammonimento che questo è il gateway Whonix e non dovrebbe essere usato come workstation.

Whonix Workstation

Ora che il gateway Whonix è installato e collegato a Tor, è il momento di avviare la workstation. Importa la macchina virtuale della workstation come hai fatto per il gateway e avviala. Vengono visualizzati gli stessi Termini e condizioni. È quindi possibile configurare le preferenze di aggiornamento.

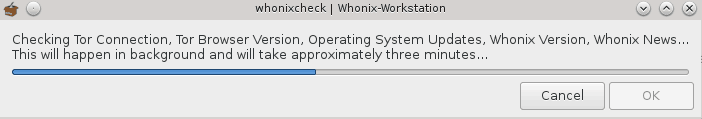

Lascia che il primo aggiornamento sia completo e la workstation sia pronta per l’uso:

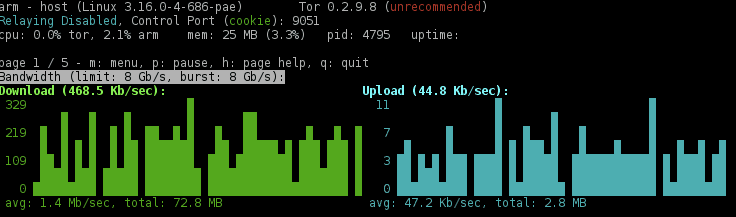

Se vuoi vedere il tuo gateway in azione, avvia il browser Tor nella workstation, quindi avvia Tor Anonymizing Relay Monitor (ARM). Vedrai il traffico dalla workstation passare attraverso il tuo gateway.

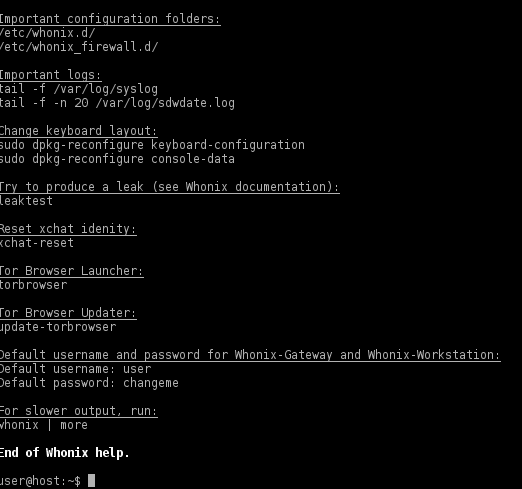

Per un aiuto di base, apri una finestra di terminale e digita whonix da solo. Apparirà una schermata di aiuto che include le credenziali utente predefinite. Puoi usarli per eseguire il root sudo per vedere le tue interfacce di rete.

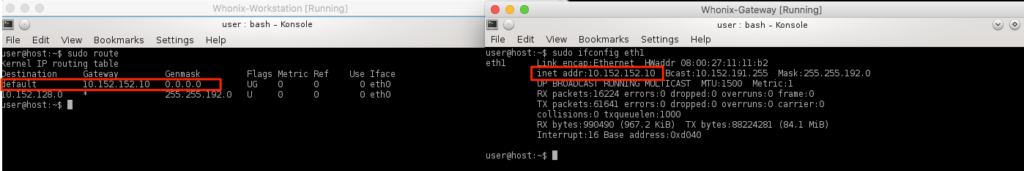

Un rapido controllo delle interfacce di rete mostra che la workstation sta utilizzando un indirizzo IP privato come previsto e sta instradando tutto il suo traffico attraverso il gateway.

La chiusura del gateway impedisce alla workstation di connettersi a Internet.

Professionisti Whonix

- L’uso della tecnologia VirtualBox garantisce che la più ampia gamma di persone possa utilizzare Whonix. VirtualBox è disponibile per tutti i principali sistemi operativi ed è gratuito.

- L’installazione e l’uso predefiniti sono estremamente semplici. Non sono richieste conoscenze o configurazioni speciali per mettersi al lavoro.

Whonix contro

- Mentre la workstation Whonix è separata dal computer host, non vi è ulteriore separazione. L’esecuzione di comportamenti sia rischiosi che non rischiosi nella workstation è pericolosa tanto quanto fare entrambi sul computer host.

- Poiché l’anonimato viene fornito solo nella macchina virtuale della stazione di lavoro, può essere facile dimenticare di usarlo e finire per usare la macchina host per caso.

Tails – Il sistema live in incognito amnesico

Tails è un sistema operativo live basato su Debian GNU / Linux. Non esiste alcun processo di installazione. Si avvia il computer con esso e viene eseguito dal supporto temporaneo da cui è stato avviato. Quando lo spegni, si dimentica (amnesico) e ti aiuta a rimanere anonimo durante l’utilizzo (in incognito).

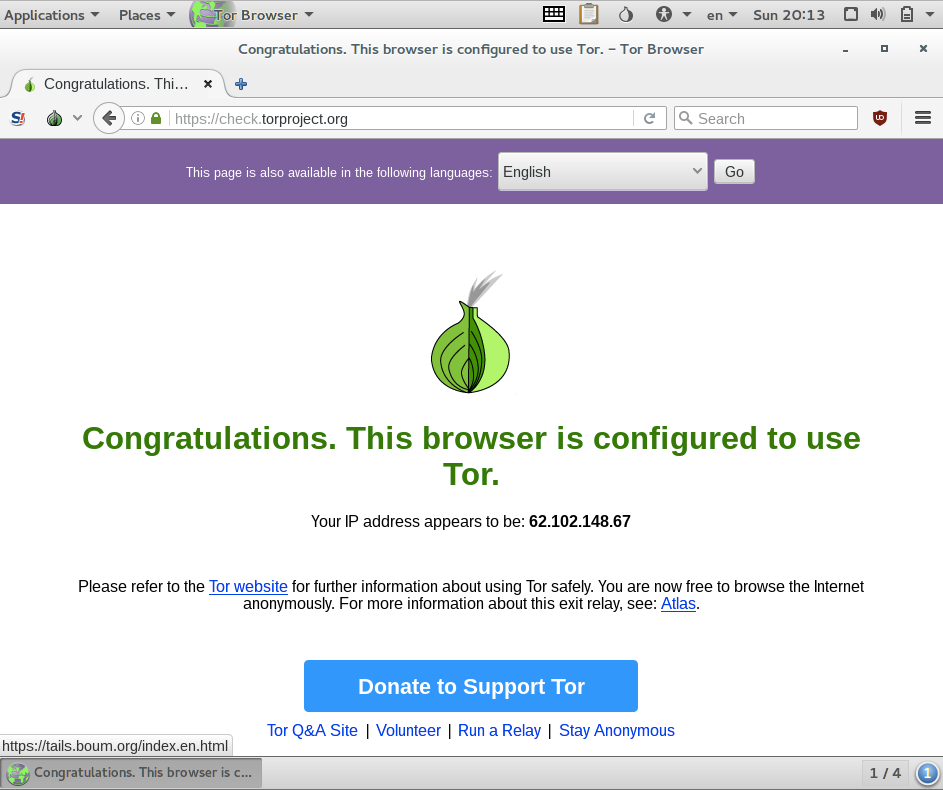

Tutte le connessioni di rete vengono instradate attraverso la rete Tor e le applicazioni che tentano di accedere direttamente a Internet vengono bloccate. Tor è impostato per impostazione predefinita, ma Tails può anche essere configurato per utilizzare la rete anonima I2P.

Inizia qui per avviare il processo di download: https://tails.boum.org/install/index.en.html. Le istruzioni sembrano essere un po ‘coinvolte; Non sono sicuro del perché includano la necessità di più chiavi USB o di un telefono cellulare per leggere le istruzioni. Ho semplicemente scaricato il file ISO di Tails e l’ho caricato in VirtualBox come farei con qualsiasi altro. Se hai intenzione di utilizzare correttamente Tails dovrai masterizzare quell’ISO su alcuni supporti da cui è possibile avviare; di solito un CD / DVD o una chiavetta USB.

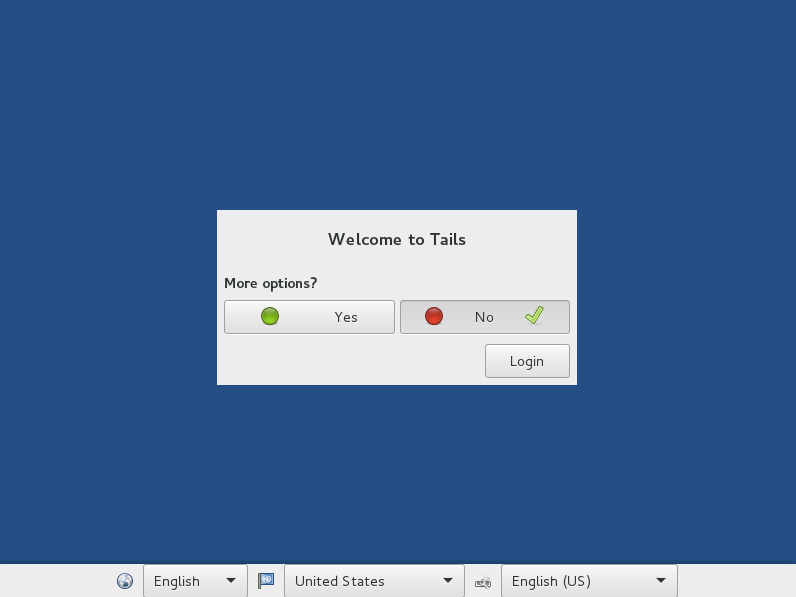

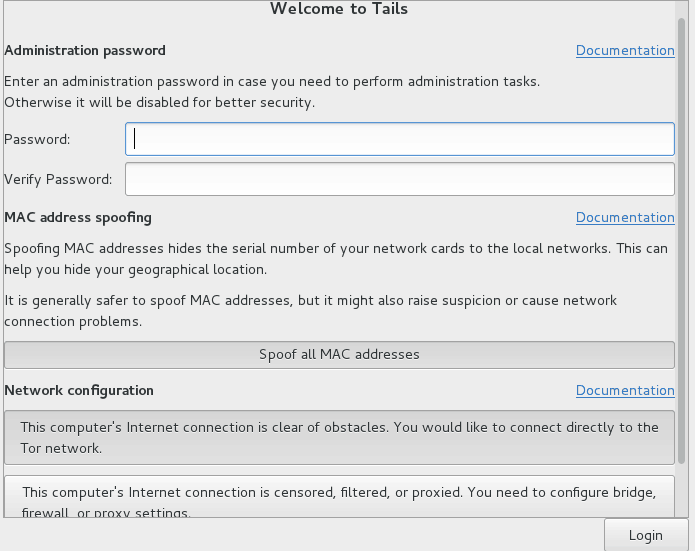

Il primo avvio visualizzerà Tails Greeter in cui è possibile configurare facoltativamente alcune opzioni prima del caricamento del desktop.

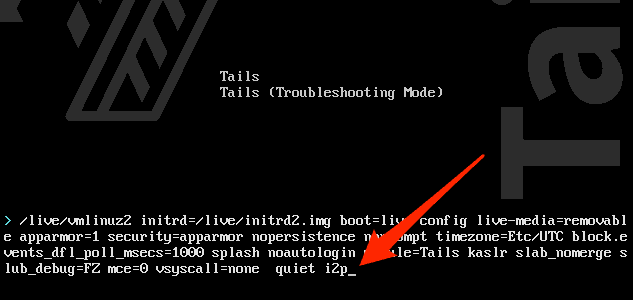

Per usare Tails con I2P invece di Tor, dovrai riavviare. Quando viene visualizzato il menu del caricatore di avvio, premere il pulsante Tab per visualizzare le opzioni di avvio correnti. Premi la barra spaziatrice e quindi aggiungi i2p alle opzioni esistenti. Premi Invio per continuare l’avvio.

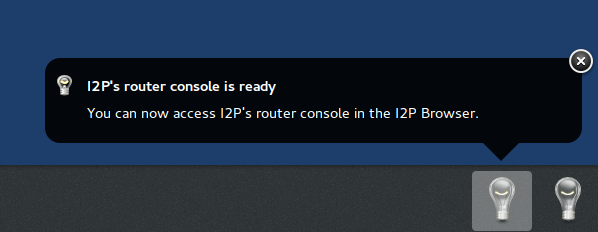

Il pannello di notifica nella parte inferiore del desktop ti dirà se Tor o I2P sono configurati:

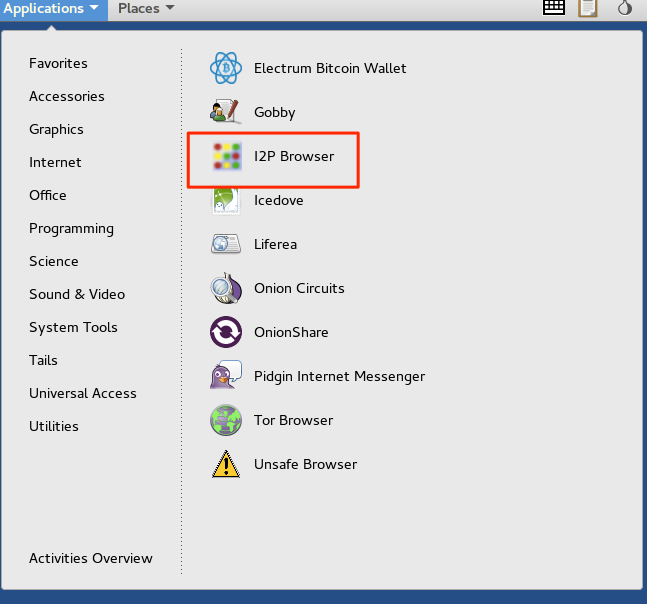

Avviare il browser I2P per visualizzare lo stato della connessione I2P selezionando l’applicazione -> Opzione menu Internet.

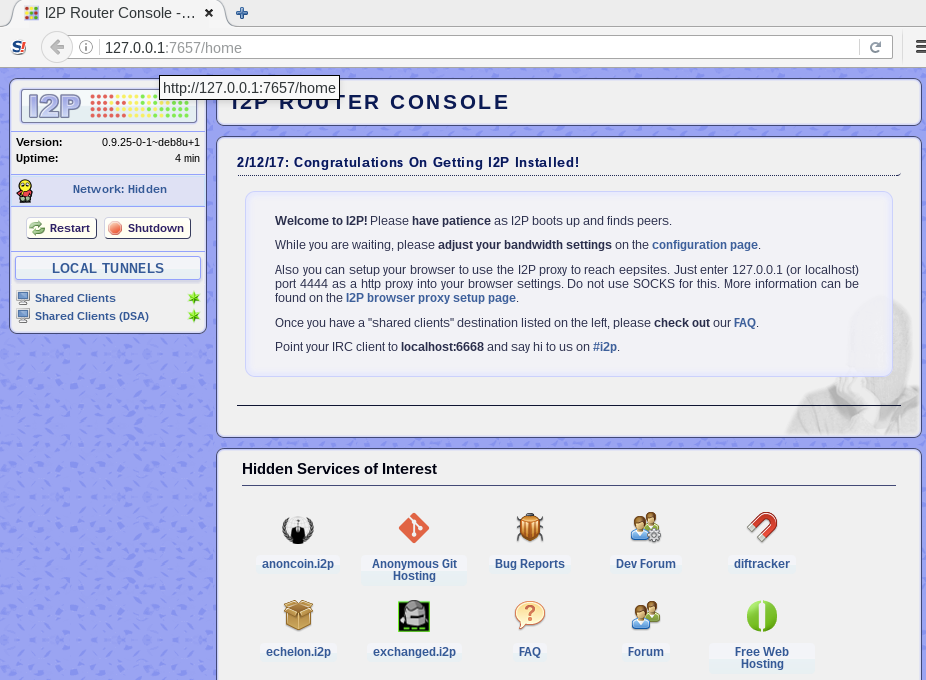

Attendi mentre carica:

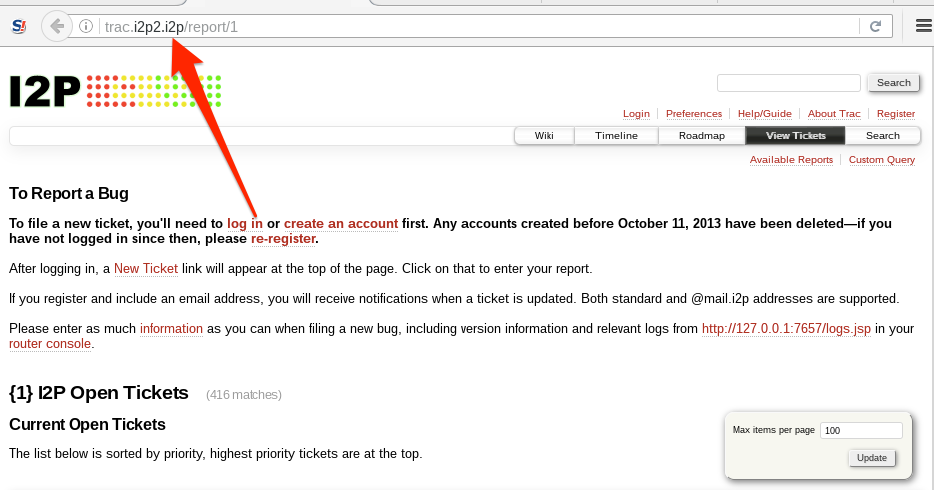

Proprio come Tor ha siti interni che usano l’estensione .onion, I2P ha i suoi servizi nascosti che usano l’estensione .i2p.

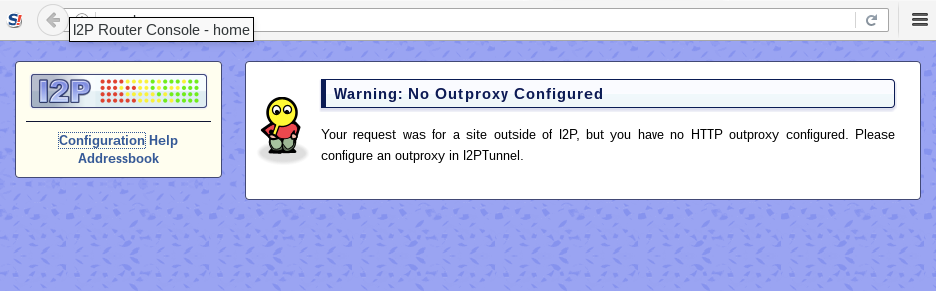

A differenza di Tor, il router I2P non ti consentirà di accedere a siti netti chiari per impostazione predefinita. Sarà necessario configurare un Outproxy per accedere ai normali siti Internet durante l’utilizzo di I2P.

Sono disponibili solo proxy HTTP, HTTPS ed e-mail. Se hai bisogno di un outproxy SOCKS per fare di più, allora dovresti rimanere con Tor.

Tails Pro

- I CD live in generale sono molto facili da usare. Puoi masterizzare una volta, utilizzare ovunque ciò che è molto utile se sei su più computer non attendibili.

- La configurazione predefinita per l’uso di Tor fornisce un anonimato immediato, nella misura in cui Tor lo fornisce.

Tails Contro

- Tails non crittografa i documenti creati durante la sessione per impostazione predefinita, ma ha una funzione di volume persistente crittografata che è possibile utilizzare per questo.

- Tutti i Live CD non affrontano il problema del monolito; il sistema operativo non ha segregazione, quindi le attività rischiose in un’applicazione possono influire su altre.

Altre distribuzioni di CD live

Il Live CD è considerato uno dei modi più semplici per fornire sicurezza e anonimato. Per tale motivo, è disponibile un’ampia varietà di Live CD. Alcuni altri che hanno attirato la mia attenzione mentre scrivevo questo articolo sono IprediaOS e TENS.

IprediaOS

Ipredia OS utilizza la rete di anonimizzazione I2P invece della rete Tor, che è prevalente tra le altre distro. I2P è disponibile per Windows, Linux, macOS e Android. IprediaOS è disponibile come download di Live CD installabile utilizzando il desktop Gnome o il desktop Lightweight X11 (LXDE).

L’anonimato deriva dall’uso della rete I2P e dalle applicazioni preinstallate. Le applicazioni fornite supportano BitTorrent anonimo, e-mail, IRC e browser web. Proprio come Tor ha siti di cipolla interni, I2P ha siti di I2P interni chiamati eepSites con estensione .i2p.

Scarica un Live CD installabile dal sito Ipredia.

TENS – Sicurezza del nodo finale affidabile

[Trusted End Node Security [(https://www.spi.dod.mil/lipose.htm). TENS è stata creata dal Dipartimento della Difesa degli Stati Uniti (DoD). È interessante notare che il DoD statunitense firma i propri certificati SSL. Molto probabilmente il tuo browser non ha il DoD elencato come autorità di certificazione attendibile, quindi probabilmente vedrai errori SSL quando proverai a visitare il sito. Sembra sicuro farlo sulla base delle mie ricerche, ma il tuo livello di paranoia dovrebbe governare le tue azioni.

TENS si avvia nella RAM, non scrive nulla sul disco e quindi crea un nodo finale temporaneo affidabile su quasi tutti i computer. Si noti che lo scopo di TENS è creare un nodo END attendibile; è stato creato per proteggere il computer a cui ti stai connettendo; non è progettato per proteggerti, di per sé.

Esistono alcune versioni diverse, due delle quali sono disponibili al pubblico. Public Deluxe viene fornito con Libre Office, mentre la versione pubblica standard no. La versione Professional è disponibile solo per il personale del governo degli Stati Uniti. I singoli dipartimenti possono richiedere build personalizzate ed è l’unico metodo approvato per connettersi ai sistemi DoD su apparecchiature non governative.

Guarda anche: Quali sono i migliori servizi VPN Linux?

abili per evitare che gli utenti confondano le finestre di qube attendibili con quelle di qube non attendibili. In generale, Qubes è un sistema operativo ragionevolmente sicuro che offre un alto grado di protezione contro il malware e la diffusione di virus. Tuttavia, può richiedere un po di tempo per abituarsi allutilizzo di qube e alla gestione delle finestre colorate. Inoltre, Qubes non offre anonimato in sé, ma può essere utilizzato in combinazione con altri strumenti per raggiungere questo obiettivo.

(Translation:)

Various privacy-focused operating systems are available. Many of these are based on Linux and, just like Linux itself, it can be difficult to understand the differences between such a wide variety of options. In general, there are two main types of security/privacy operating systems: those that focus on providing anonymity and those that contain penetration tools for computer research. This article focuses on the privacy aspect and explores three main ways to achieve this goal: two that use virtualization to create isolation and the old tried-and-true method of using a Live CD. A Live CD is a bootable CD (or USB drive) that connects to a computer before it starts up. Live CDs do not install anything on the host system and do not leave documents or other traces when closed. This ensures that there is no way for malware or monitoring software to survive multiple sessions. In this article, we will use the TAILS Live CD. For virtualization, we will examine the Qubes and Whonix operating systems. The Qubes operating system creates a series of increasingly reliable virtual machines so that activities that take place in an untrusted virtual machine cannot affect applications in others. Whonix has a two-part system whereby all work is done in a virtual machine workstation. It routes all network traffic through the other virtual machine gateway that connects to the Tor network. All three methods have their pros and cons.