Molte persone hanno familiarità con Tor. Tor è una rete anonima sovrapposta a Internet pubblica che consente ai suoi utenti di accedere anonimamente a Internet e di utilizzare siti Web Tor interni che risiedono solo all’interno della rete Tor. Questi tipi di reti anonime sono chiamati reti oscure perché non sono ricercabili come Internet pubblico e gli utenti hanno bisogno di un software speciale per accedervi. Tor è il web oscuro più noto, ma l’Invisible Internet Project (I2P) è probabilmente più anonimo, anche se molto più piccolo.

CORRELATO: Come accedere al web oscuro

I2P vs Tor vs Freenet

L’uso più comune di Tor è l’accesso a Internet pubblico in modo anonimo. Gli utenti si connettono alla rete Tor e la passano alla normale Internet, chiamata rete chiara. Quando Tor è in esecuzione, il traffico Internet viene instradato attraverso la rete Tor in modo tale che è difficile correlare una richiesta che entra nella rete Tor con la stessa richiesta che esce dalla rete. Inoltre, i servizi possono risiedere all’interno della rete Tor, il che significa che il traffico non esce mai da Tor verso la rete chiara. I2P ha un supporto limitato per un chiaro accesso alla rete, ma ha la stessa funzione dark web di base in quanto supporta siti che esistono all’interno della rete I2P.

CORRELATO: La guida definitiva a Tor

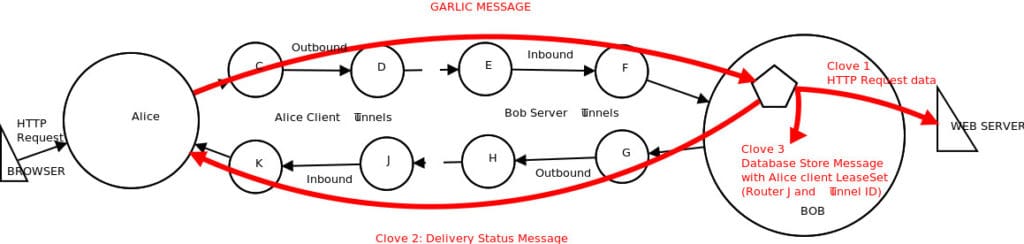

Instradamento dell’aglio

La parola Tor deriva dalla sua tecnologia di routing denominata The Onion Router. Il routing delle cipolle comporta la crittografia dei pacchetti di dati in livelli di crittografia. Ogni nodo decodifica solo il livello necessario per capire dove inviare il pacchetto successivamente. In tal modo, si dice che gli strati di crittografia assomiglino agli strati di una cipolla. I2P non utilizza il routing di cipolla. Piuttosto, utilizza il routing dell’aglio.

Il routing dell’aglio è una variante del routing della cipolla che raggruppa i messaggi proprio come un bulbo d’aglio ha molti chiodi di garofano. Il metodo stratificato “a cipolla” di Tor significa che un singolo pacchetto viene crittografato ripetutamente ma è ancora un singolo messaggio. Ciò semplifica le osservazioni di temporizzazione – un metodo per correlare un nodo Tor di entrata e uscita. Per ridurre il rischio che un singolo messaggio venga utilizzato da un osservatore in questo modo, I2P raggruppa i messaggi in un pacchetto in cui ogni messaggio è come uno spicchio appeso a un bulbo di aglio Un’altra importante caratteristica del routing dell’aglio è che è unidirezionale. Ciò significa che i dati inviati tramite I2P richiedono un percorso per raggiungere il sito di destinazione e un percorso diverso per inviare i dati al richiedente. Questo rende l’osservazione più difficile perché non è possibile sapere quale percorso sta prendendo l’altra metà della conversazione. Il percorso di Tor è bidirezionale, il che significa che il traffico da e verso la destinazione prende lo stesso percorso attraverso Tor.

Eepsites

Un sito I2P si chiama eepsite, che è analogo a un servizio di cipolla Tor. Un eepsite è solo un normale sito Web con la notevole eccezione che è disponibile solo per gli utenti che sono connessi a I2P. Un eepsite è analogo ai più noti siti di cipolle Tor.

Un uso di Tor è quello di creare un servizio cipolla, che è un sito Web accessibile solo quando è collegato alla rete Tor. Questo tipo di utilizzo di Tor ha un anonimato ancora maggiore perché il traffico non lascia mai la rete Tor, quindi è difficile persino vedere il traffico, non importa di spiarlo.

Outproxies

I2P è un po ‘diverso da Tor, sebbene entrambi abbiano lo stesso obiettivo. È tecnicamente possibile impostare un nodo di uscita I2P (chiamato outproxy in linguaggio I2P) ma in pratica I2P non viene generalmente utilizzato in questo modo. I2P viene utilizzato quasi esclusivamente per accedere ai siti di eepsite invece di utilizzarlo come un modo anonimo per accedere a Internet pubblica.

Freenet

Freenet è un’altra darknet basata sull’anonimato. A differenza di I2P o Tor, Freenet non è progettato per essere un proxy per il web chiaro, quindi non esiste un concetto come i proxy o i nodi di uscita. Freenet si occupa principalmente della distribuzione anonima e dell’archiviazione dei contenuti attraverso Freenet che possono essere recuperati da altri utenti di Freenet anche dopo che il nodo di pubblicazione diventa offline. I siti Freenet interni sono denominati freesite, che è sinonimo dei siti di cipolla di Tor e degli eepsite di I2P. Come altri darknet, Freenet crittografa i dati in transito ea riposo e instrada il traffico attraverso un numero arbitrario di nodi per offuscare l’originatore. Nessun nodo Freenet sa se il nodo a cui sta inoltrando i dati è la destinazione finale o solo un altro nodo lungo il percorso. Alla ricezione di una richiesta, ciascun nodo controlla la cache del contenuto locale per vedere se ha il contenuto richiesto. In caso contrario, invia la richiesta al nodo successivo successivo. Se ha il contenuto, il nodo lo rimanda lungo lo stesso percorso e i nodi lungo il percorso memorizzeranno nella cache quel contenuto per rendere più veloci le richieste future.

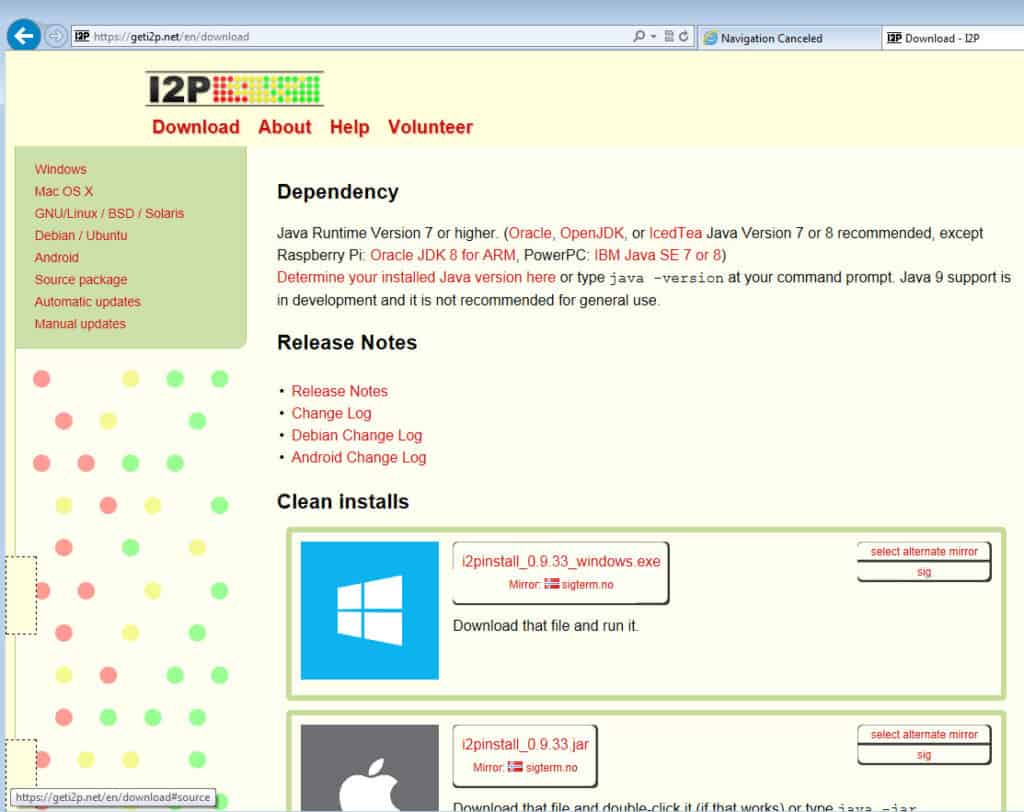

Installazione del client I2P

Il progetto IP2 ha applicazioni per Windows, macOS, Linux e Android. L’unica eccezione notevole è iOS.

Per iniziare, prendi la versione del client I2P che si adatta al tuo sistema operativo da questa pagina.

I2P richiede Java. Se non hai un’installazione Java adatta sul tuo computer, l’installazione I2P fallirà con un messaggio in tal senso. Ti porterà quindi alla homepage di Java per installare Java in modo da poter continuare con l’installazione.

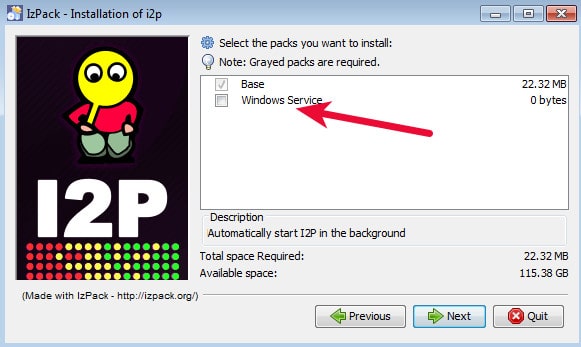

Selezionare l’opzione Servizio Windows se si desidera che I2P sia sempre in esecuzione a partire dall’avvio di Windows. Se vuoi attivare e disattivare facilmente I2P quando ne hai bisogno, lascia vuota quella casella.

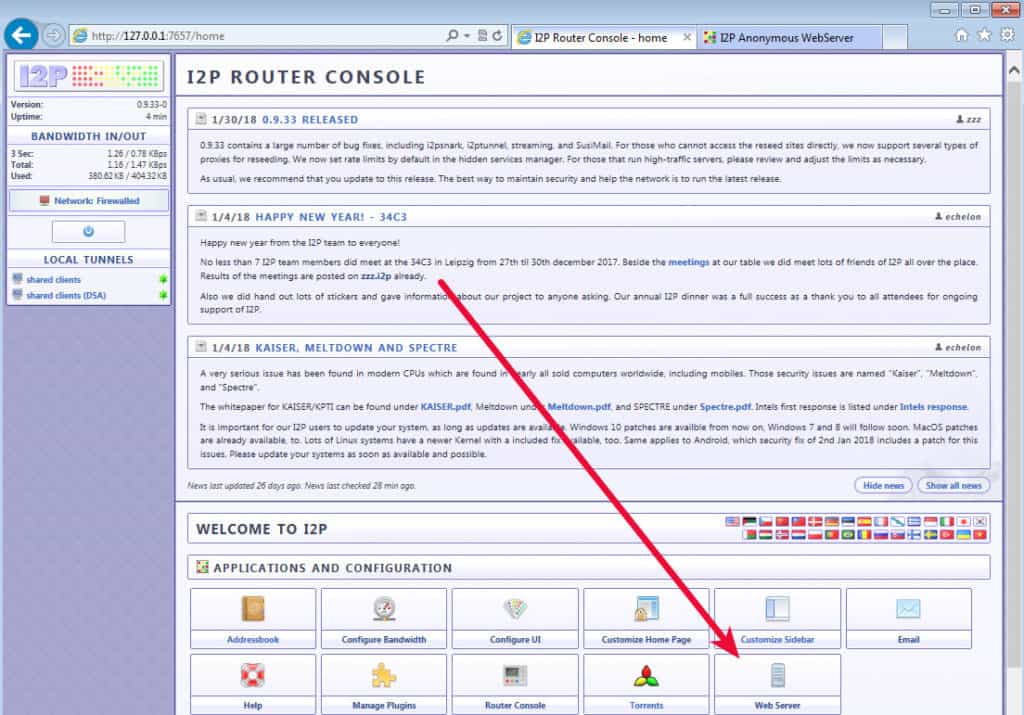

Il resto dell’installazione è molto semplice. Se hai lasciato da solo le impostazioni predefinite durante l’installazione, vedrai un gruppo I2P nel menu Start. Fare clic su una delle opzioni Avvia I2P per farlo funzionare, quindi fare clic sulla voce della console del router I2P per visualizzare e configurare il router I2P.

Usando I2P

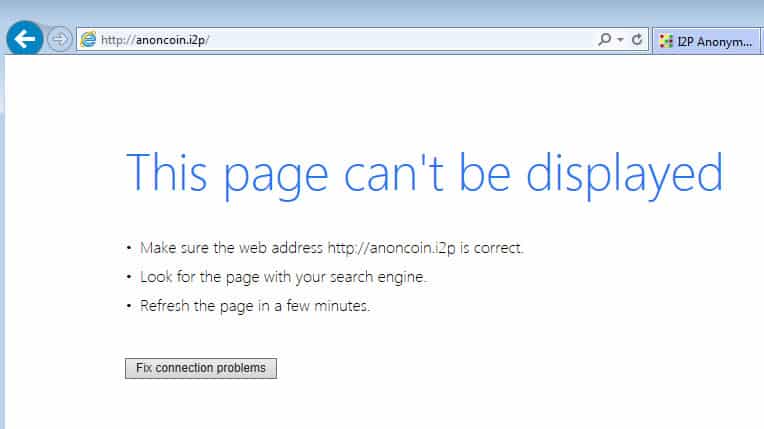

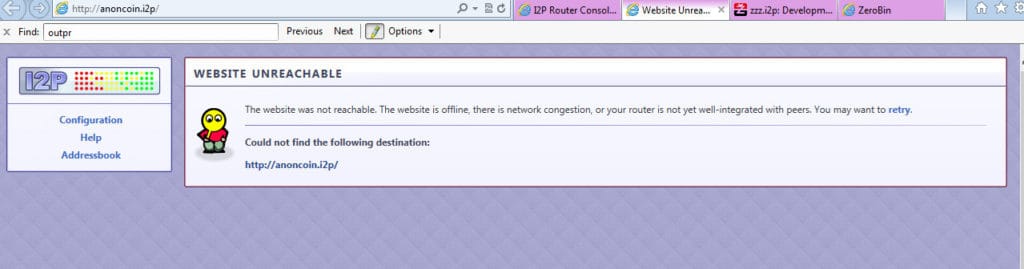

La console del router I2P è il posto giusto per controllare tutto sull’utilizzo di I2P. L’applicazione del router funziona silenziosamente in background e ti interfaccia con il tuo browser web a 127.0.0.1:7657. Si noti che solo perché il router è in esecuzione non significa che le applicazioni lo stiano utilizzando. La prima cosa che probabilmente vorrai fare è configurare il tuo browser per usare I2P. Se non lo hai fatto, il tuo browser non sarà in grado di risolvere gli eepsite e mostrerà un tipo di errore di risoluzione DNS come questo da Internet Explorer.

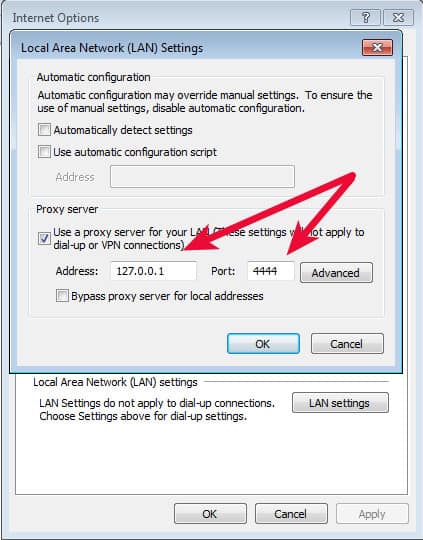

La cura per questo è dire al tuo browser di usare il proxy I2P fornito dal router. La home page del router afferma: “Inoltre puoi configurare il tuo browser per utilizzare il proxy I2P per raggiungere gli eepsite. Basta inserire la porta 127.0.0.1 (o localhost) 4444 come proxy http nelle impostazioni del browser. Non utilizzare SOCKS per questo. ”Contiene istruzioni su come configurare un proxy per la maggior parte dei browser sulla pagina I2P di clearnet qui.

I browser come Internet Explorer e Firefox hanno le proprie impostazioni di connessione Internet. All’interno di tali impostazioni è possibile configurare il browser per utilizzare il proxy I2P sulla porta 4444 del computer. Ad esempio, in Internet Explorer il percorso è Impostazioni -> Opzioni Internet -> Scheda Connessioni -> Pulsante Impostazioni LAN per arrivare qui:

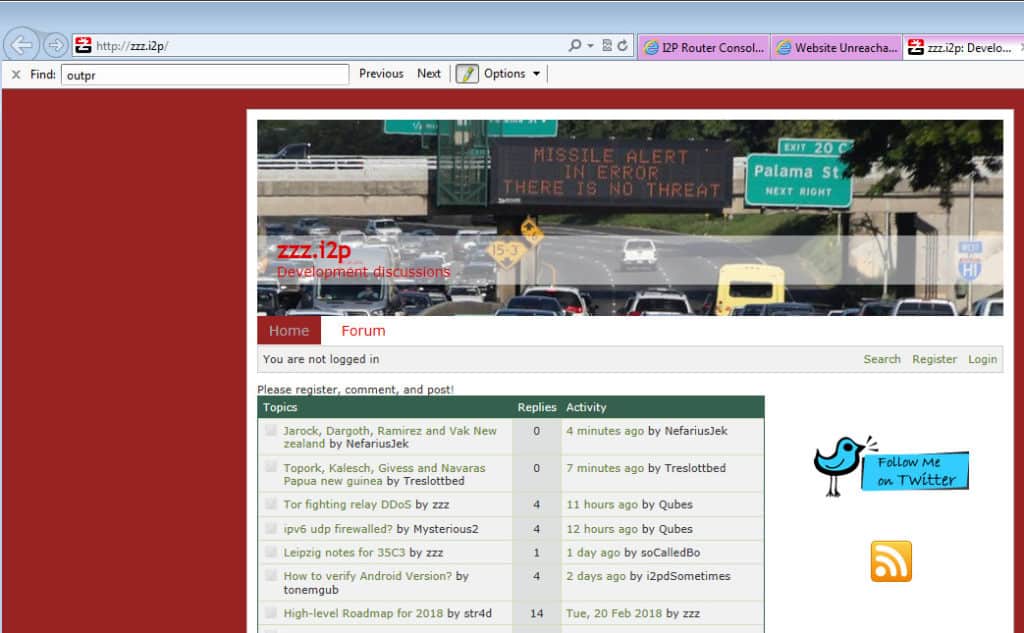

Se hai impostato correttamente il proxy, sarai in grado di navigare ora negli eepsite come il forum di sviluppo I2P su http: //zzz.i2p (eepsite)

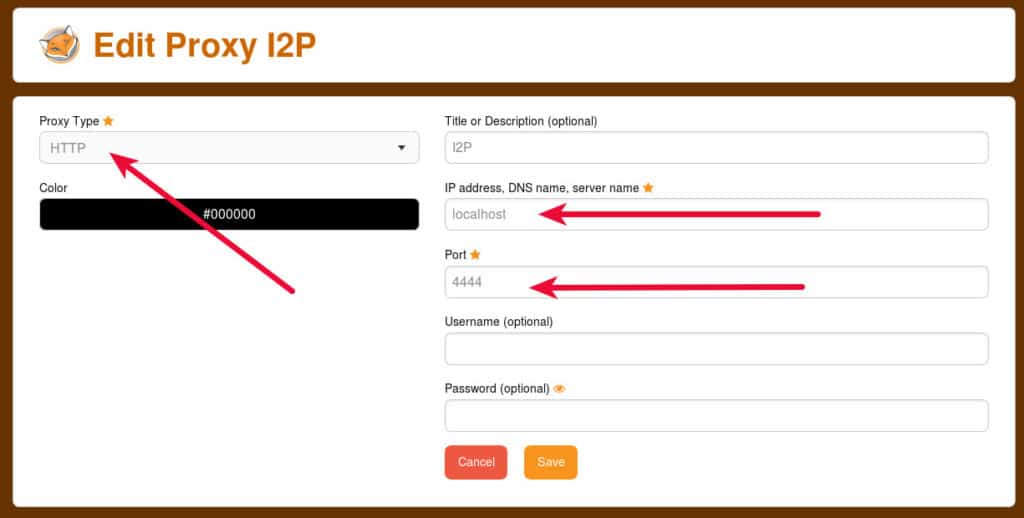

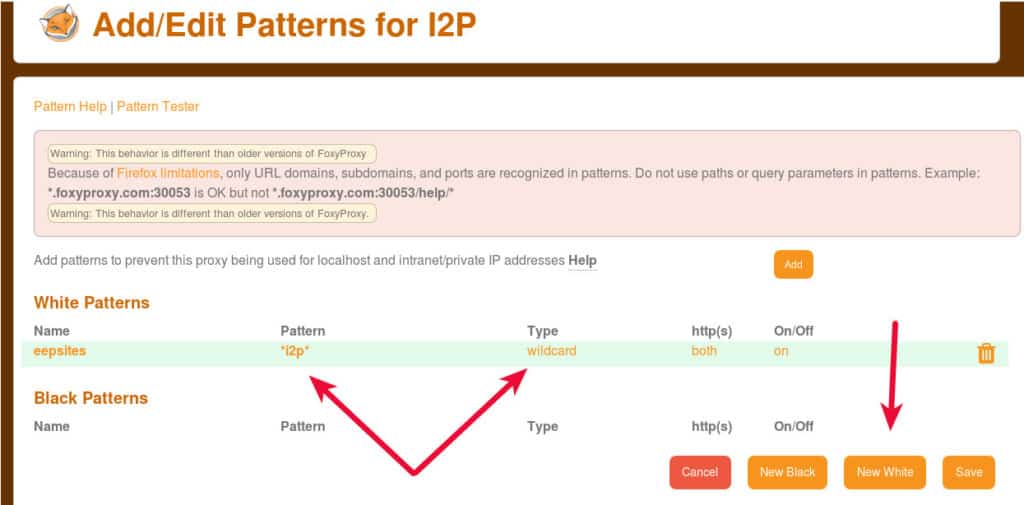

Per riprendere la navigazione in Internet dovrai rimuovere quelle impostazioni proxy. Tutta questa configurazione ripetuta può essere una seccatura e un modo molto più semplice per gestirla è usare un plugin proxy come FoxyProxy. FoxyProxy può utilizzare automaticamente il proxy I2P per gli eepsite e Internet normale per tutto il resto con tre semplici passaggi.

Aggiungi il plug-in FoxyProxy

FoxyProxy è disponibile per Chrome e Firefox. Tieni presente che qualsiasi plug-in proxy vedrà necessariamente tutto il tuo traffico Internet, quindi devi fidarti di esso.

Aggiungi il proxy I2P sulla porta locahost 4444

Aggiungi un pattern URL in modo che FoxyProxy utilizzi solo l’impostazione I2P per gli eepsite

Avviso: l’impostazione di Foxyproxy in questo modo non indirizzerà il tuo normale traffico Internet attraverso I2P. Utilizzerà la tua normale connessione Internet per il normale traffico Internet e il proxy I2P per gli eepsite. Ci sono ulteriori informazioni nella prossima sezione sull’accesso ai siti Web all’interno di I2P.

Tieni presente che I2P è una rete piccola e irregolare. Gli eepsite sono generalmente ospitati sui computer dei singoli utenti e come tali possono avere diversi gradi di uptime. Non è affatto insolito imbattersi in eepsiti morti che ritornano in un secondo momento. Se vedi una pagina come questa, non significa che hai fatto qualcosa di sbagliato. I2P funziona, non puoi proprio accedere a quel sito adesso.

Utilizzo di I2P per accedere a siti Web

Se non stai utilizzando il metodo FoxyProxy, noterai che una volta attivate le impostazioni del proxy perderai la connessione alla rete trasparente. Questo perché I2P non fornisce outproxy per impostazione predefinita. Nel linguaggio I2P, un proxy esterno è un nodo I2P che si connette al Web chiaro e consente il traffico I2P interno su Internet normale. Nel linguaggio Tor, questo si chiama nodo di uscita. I2P è una rete molto più solitaria e normalmente non viene utilizzata come proxy per la rete trasparente. Le domande frequenti su I2P hanno questo da dire sugli outproxies:

Come posso accedere a IRC, BitTorrent o altri servizi su Internet normale?

A meno che non sia stato impostato un proxy esterno per il servizio a cui si desidera connettersi, ciò non è possibile. Esistono solo tre tipi di outproxy in esecuzione in questo momento: HTTP, HTTPS ed e-mail. Si noti che attualmente non esiste un proxy esterno SOCKS elencato pubblicamente. Se è richiesto questo tipo di servizio, prova Tor.

Al momento, ci sono tre plugin outproxy (eepsite) elencati nel repository di plugin IP2. Due non esistono più e il restante punta a un forum per sviluppatori I2P contenente istruzioni su come hackerare una configurazione di test dal 2016. Non sono riuscito a farlo funzionare, quindi non sembra che ci sia un modo pubblicamente disponibile per usare I2P come proxy Internet anonimo in questo momento.

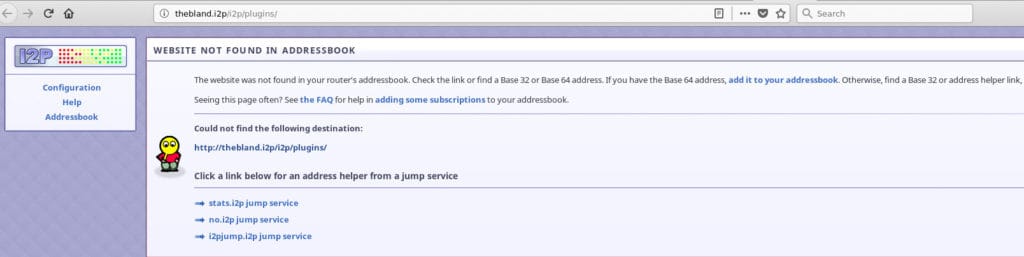

Durante la navigazione degli eepsite web oscuri I2P, a volte potresti non essere in grado di caricare un sito e ti verrà invece presentata una pagina come questa.

Ciò significa che il tuo router I2P non sa dove si trova quel sito, ma ciò non significa necessariamente che il sito non esiste; altri router potrebbero sapere dove si trova. Per scoprirlo, fai clic su uno o tutti i collegamenti di salto presentati. Tali collegamenti consulteranno router I2P ben informati per verificare se è possibile trovare il sito. In molti casi funziona.

Utilizzo di I2P per inviare e ricevere e-mail

Al momento ci sono due modi comuni per inviare e ricevere e-mail tra I2P e normali indirizzi e-mail Internet. SusiMail viene fornito in bundle con il tuo router I2P e c’è anche un plug-in chiamato I2P Bote. Entrambi possono essere utilizzati per inviare e-mail all’interno di I2P, ma al momento solo SusiMail può essere utilizzato per inviare e-mail da e verso indirizzi Internet regolari.

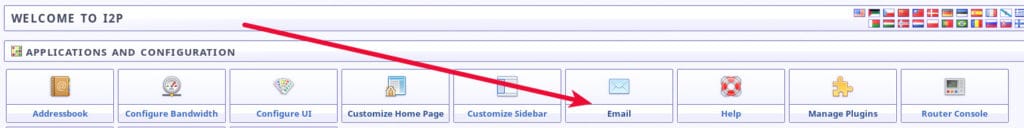

Per iniziare con SusiMail, fai clic sull’icona Email nella pagina del router I2P.

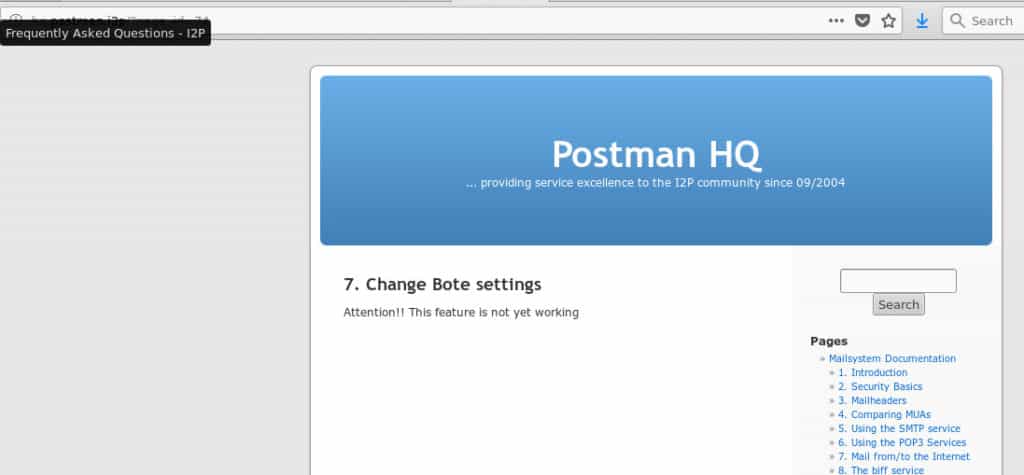

SusiMail ti chiederà di creare un account sul sito I2P Postman prima di poterlo utilizzare. Da lì, riconoscerai un’interfaccia webmail abbastanza standard e dovresti essere in grado di inviare e ricevere e-mail a indirizzi I2P e indirizzi e-mail Internet regolari.

Nota: possono volerci letteralmente ore prima che le e-mail I2P arrivino a normali indirizzi Internet. Questo è in realtà un vantaggio in quanto rende più difficili le osservazioni di correlazione temporale. Se un utente I2P noto invia e invia un’e-mail e viene osservato uscire di casa, e pochi istanti dopo arriva un’e-mail da un indirizzo e-mail I2P, ciò può compromettere il suo anonimato. La ricezione di e-mail molto più tardi elimina questa possibilità di correlazione.

Quando ho impostato il mio account e-mail I2P, ha assunto la forma di [email protected]. Le e-mail inviate all’interno della rete I2P manterranno tale indirizzo e-mail. Tuttavia, poiché il dominio di primo livello .i2p non è risolvibile su Internet pubblico, viene modificato per le e-mail inviate al di fuori della rete I2P per utilizzare un dominio di primo livello .i2pmail.org. Poiché .org è risolvibile, le e-mail Internet vengono rinviate a quel getway prima di essere inoltrate tramite I2P alla mia specifica istanza di SusiMail.

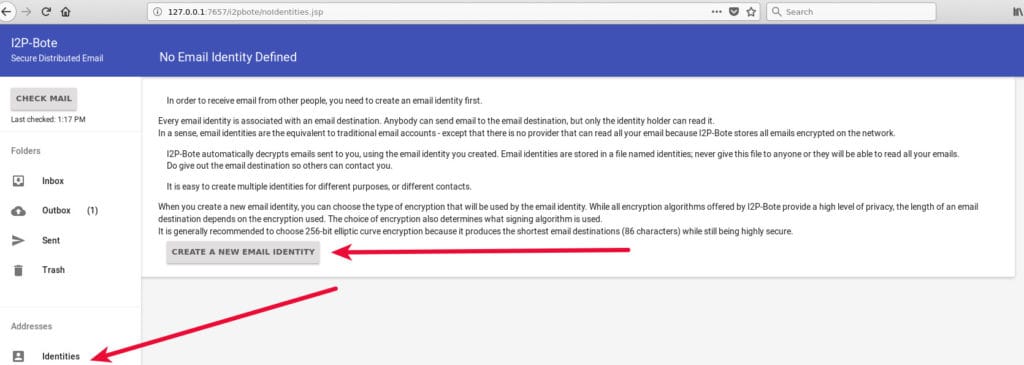

A differenza di SusiMail, I2P Bote vede la creazione dell’account come opzione e non richiede un account per inviare e-mail anonime. Se desideri essere in grado di ricevere e-mail, dovrai seguire il processo di creazione dell’account.

Il progetto I2P Bote sta lavorando all’implementazione di Internet <-> Gateway di posta elettronica I2P ma al momento non funziona.

La configurazione di I2P Bote richiede un po ‘più di lavoro. I passaggi dell’installazione sono disponibili nella pagina di installazione di I2PBote (eepsite).

- Vai al modulo di installazione del plug-in nella console del router: http://127.0.0.1:7657/configclients#plugin

- Incolla nell’URL http: //bote.i2p/i2pbote.su3

- Fai clic su Installa plug-in.

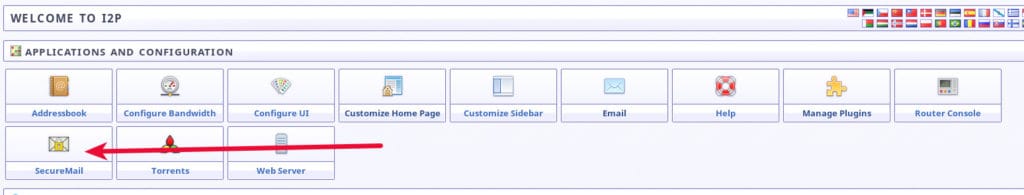

- Una volta installato, fai clic su SecureMail nella barra laterale o nella home page di routerconsole oppure vai a http://127.0.0.1:7657/i2pbote/

Il completamento del processo di installazione può richiedere molto tempo e non vi è alcuna barra di avanzamento per farti sapere cosa sta succedendo. Dopo circa cinque minuti, ho aggiornato la mia home page del router I2P e sono stato premiato con una nuova icona Bote SecureMail.

In perfetto stile dark web, non è necessario creare alcun tipo di account o identità per inviare e-mail con Bote. È possibile fare clic sull’icona + nella parte inferiore destra dello schermo, digitare un’e-mail e inviarla con anonimato completo. Tuttavia, non sarai in grado di ricevere email poiché sei completamente anonimo. Se vuoi essere in grado di ricevere e-mail, dovrai creare un’identità.

Come configurare il proprio eepsite (sito I2P)

Il tuo router I2P viene fornito con un sito Web pronto all’uso, devi solo aggiungere contenuti.

Per visualizzare le istruzioni su come configurarlo correttamente, fare clic sul pulsante Server Web o incollarlo nella barra degli indirizzi del router I2P: http://127.0.0.1:7658/help/

Aggiunta di funzionalità alla tua console I2P

I2P viene fornito con il set di strumenti di base che la maggior parte degli utenti di dark web sta cercando in bundle. La pagina principale del router I2P ha strumenti per IRC, trasferimento file, e-mail e server Web, oltre a molti altri. Tale funzionalità può essere estesa con il framework dei plugin di I2P, sebbene siano disponibili pochissimi plugin.

Per gestire i tuoi plugin, vai alla pagina configplugins http://127.0.0.1:7657/configplugins e vedrai le opzioni per installare i plugin in due modi. Se hai un plugin in un file xpi2p e su3, puoi caricarlo sul tuo router. Un altro modo è fornire l’URL a uno di quei tipi di file.

Il repository dei plugin I2P si trova sull’eepsite I2P (eepsite). Sembra molto probabile che un attaccante o un osservatore avrebbe molto da guadagnare ingannando un utente I2P nell’installazione di un plugin di sorveglianza, quindi assicurati di ottenere i tuoi plugin da questo repository ufficiale e non da fonti di terze parti non attendibili.

Ricerca di contenuti su I2P

A differenza della rete chiara, le reti oscure non promuovono esattamente i loro siti. Non c’è Google per il web oscuro e anche se ci fosse, molti siti web oscuri sono su e giù a causa delle loro configurazioni di hosting non ortodosse. Detto questo, ci sono alcuni posti in cui puoi trovare i servizi I2P se non hai in mente una destinazione particolare

Il pianeta I2P – Le ultime novità nel mondo di I2P

Il pianeta I2P (eepsite) è un sito aggregato di attività attorno alla rete I2P. Contiene principalmente link torrent, ma ha anche alcune notizie intervallate sui ticket di supporto del progetto e sulle novità dell’applicazione.

Le domande frequenti su I2P

Ci sono molte idee sbagliate su I2P; cos’è e perché non è Tor. Molte di queste domande sono indirizzate sulla pagina FAQ I2P (eepsite).

Bug Tracker I2P

Pensi di aver trovato un bug? Ti chiedi se qualcuno lo sa o se è disponibile una patch? Il bug tracker I2P è il luogo dove trovare tali informazioni. I progetti della community come I2P hanno bisogno di nuovi occhi e di sistemi diversi per scoprire bug che potrebbero esistere nel software. Fai la tua parte e segnala nuovi bug che trovi su I2P Bug Tracker (eepsite).

Parole finali sull’uso di I2P e anonimato

I2P non è un sostituto di Tor. Mentre Tor ha sicuramente i suoi problemi di sicurezza, è anche molto più maturo e la sua funzionalità avanzata lo rende infinitamente più utile per la maggior parte delle persone. Se il tuo intento è quello di ottenere l’anonimato su Internet utilizzando un proxy, Tor è la scelta migliore. I2P incorpora a malincuore solo la possibilità di connettersi alla rete chiara e la sua capacità di farlo è inaffidabile. Tuttavia, se stai cercando di eseguire un sito Web oscuro e completamente nascosto che rimane il più nascosto possibile, I2P potrebbe essere la scelta migliore. Se la tua base di utenti prevista sta già utilizzando I2P o è tecnicamente abbastanza esperto da configurarlo, il routing dell’aglio di I2P offre una migliore difesa contro le tattiche che possono essere utilizzate su Tor per rompere l’anonimato.

uesto significa che gli utenti possono accedere a questi siti Web senza essere tracciati. Tuttavia, I2P offre un livello di anonimato ancora maggiore rispetto a Tor, poiché i siti Web I2P sono disponibili solo allinterno della rete I2P e non possono essere accessibili dalla rete chiara. Inoltre, il routing dellaglio di I2P offre un maggiore livello di sicurezza rispetto al routing della cipolla di Tor. In generale, sia Tor che I2P sono strumenti importanti per coloro che cercano di proteggere la propria privacy online e accedere a contenuti che potrebbero essere censurati o limitati in altre parti di Internet. Tuttavia, è importante ricordare che lanonimato non è assoluto e che ci sono sempre rischi associati allutilizzo di reti oscure.