Shodan, nato da un’idea di John Matherly, è un motore di ricerca specializzato che consente agli utenti trovare informazioni sensibili su dispositivi connessi a Internet non protetti (ad es. computer, baby monitor, stampanti, webcam, router, sistemi di automazione domestica, elettrodomestici intelligenti, server) utilizzando vari filtri. Qualsiasi dispositivo non protetto è potenzialmente vulnerabile a chiunque, inclusi gli hacker, che utilizza Shodan per trovarlo.

Wikipedia lo descrive come “un motore di ricerca di banner di servizio, che sono metadati che il server restituisce al client”. La differenza tra Shodan e i motori di ricerca tradizionali come Google è che Shodan indicizza i dispositivi IoT (Internet of Things) e restituisce informazioni accessibili al pubblico su di essi anziché sul contenuto del sito Web.

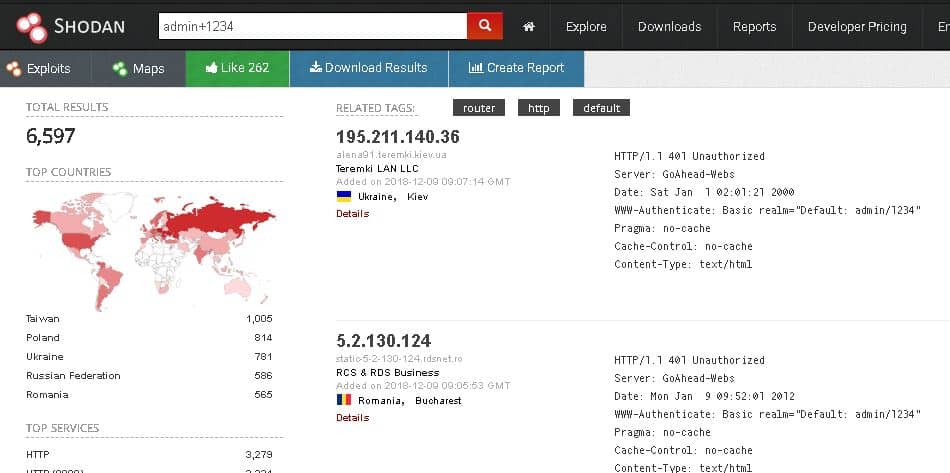

Con Shodan, chiunque può trovare dispositivi che utilizzano i dettagli di accesso predefiniti, un errore di configurazione grave e fin troppo comune. In questo articolo, impareremo come trarre vantaggio da Shodan per trovare i tuoi dispositivi vulnerabili e bloccarli dal controllo pubblico.

A Shodan a volte viene dato un brutto colpo nei media popolari (e sensazionalisti), rappresentato semplicemente come un modo semplice per i cattivi di trovare obiettivi vulnerabili da hackerare. La realtà è che Shodan non è l’unico strumento che un hacker ha nel suo arsenale e ci sono molti modi per i criminali informatici di violare le falle della sicurezza. Shodan è uno strumento potente e facile da usare per utenti domestici e aziende per aiutare a identificare i dispositivi vulnerabili. Successivamente, spetta a te proteggere i tuoi dispositivi.

Ma prima, riassumiamo le basi di Shodan, cos’è, cosa fa, come funziona, quanto costa e se merita la sua controversa reputazione.

Quanto è spaventoso Shodan?

Per l’utente domestico, Shodan può sembrare un po ‘come il Grande Fratello. È stato definito “il motore di ricerca più spaventoso su Internet”. Secondo CNN Business, i ricercatori di Shodan hanno trovato sensibili dispositivi di comando e controllo per centrali nucleari. Un blog CT Access descrive uno scenario spaventoso in cui un utente Shodan è riuscito ad accedere a un sistema di controllo del traffico e, con un solo semplice comando, ha impostato il sistema in modalità test. Ma i mezzi per compromettere questi sistemi sono stati resi pubblici da scadenti misure di sicurezza nei sistemi stessi. Secondo CSO Online, “Se un’organizzazione espone dati sensibili a Internet, il blocco di Shodan non risolverà il problema”. Invece, gli utenti dovrebbero utilizzare Shodan in modo proattivo come strumento di sicurezza per scoprire se le informazioni sui loro dispositivi sono accessibile al pubblico.

Shodan è stato etichettato come spaventoso principalmente a causa del gran numero di dispositivi là fuori che impiegano poca o nessuna sicurezza. Ad esempio, quando usano password predefinite come “admin” o “0000”. Trovare il tuo dispositivo su Shodan dovrebbe essere una sveglia per risolvere le tue inadeguatezze di sicurezza.

A cosa serve Shodan?

Mentre Shodan è uno strumento utile per l’underground digitale e i criminali informatici, ha molti usi positivi per utenti domestici e organizzazioni:

- Permette internamente tester di penetrazione e hacker cappello bianco identificare le vulnerabilità nelle reti aziendali

- Utenti domestici possono scoprire le vulnerabilità con i propri dispositivi connessi a Internet e identificare se qualcun altro le sta utilizzando. Ad esempio, un hacker ha avuto accesso al tuo server e qual è il loro indirizzo IP?

- Fornisce dati preziosi sui dispositivi IoT (Internet of Things) per scopi di ricerca da data scientist, funzionari delle forze dell’ordine e professionisti della sicurezza informatica

- Shodan può aiutare identificare reti di infrastrutture critiche, ad es. impianti di trattamento delle acque che non dovrebbero essere presenti su Internet, centri di controllo SCADA accessibili da Internet e dispositivi di rete domestica IoT non sicuri, dai frigoriferi ai sistemi di sicurezza domestici.

- Shodan tiene traccia degli exploit recenti mirato a tipi di dispositivi specifici o utilizzando software particolari. Puoi facilmente scoprire se la tua azienda potrebbe essere vulnerabile a un exploit di sicurezza. (Puoi persino impostare un feed RSS per avvisarti di recenti exploit IoT.) Nel 2016, Github ha segnalato un bug sfruttabile in IIS 6.0 in Microsoft Windows Server 2003. Il software non è più supportato da Microsoft. È semplice creare una ricerca Shodan per elencare tutti (al momento della stesura) 597.611 dispositivi non protetti usando Microsoft-IIS / 6.0.

Esempio di una popolare ricerca eseguita per identificare i router che usano il nome utente / password come admin / 1234 nel loro banner (Fonte: Shodan)

Shodan è legale?

Una delle prime domande poste dai non iniziati è: “È legale?” Scott Hirschfeld di CT Access, rispondendo da un punto di vista tecnico, afferma che lo è. Poiché Shodan è solo un “enorme port scanner” ed espone semplicemente i dispositivi vulnerabili (in realtà non utilizza le informazioni che scopre), è legale. “La scansione delle porte non è una violazione della legge sulle frodi e gli abusi di computer, perché non soddisfa i requisiti di danno relativi alla disponibilità o all’integrità del dispositivo.” Gli scanner più diffusi come nMap e Nessus possono fare praticamente lo stesso lavoro.

Come funziona Shodan?

Servizio banner e banner grabbing

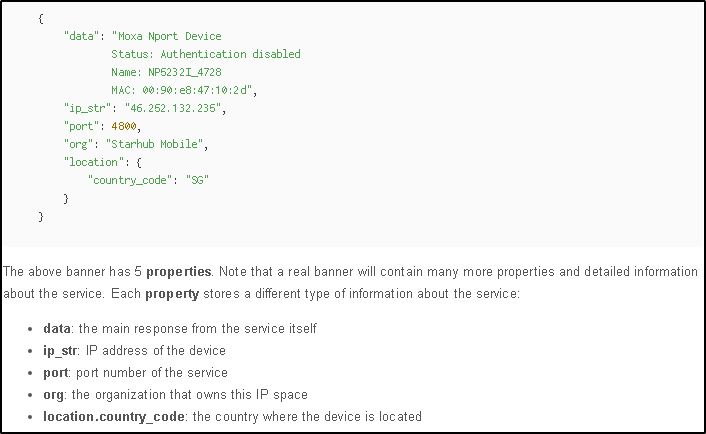

Comprendere cos’è un banner di servizio, aiuta a capire come i dispositivi possono essere vulnerabili a Shodan. Shodan funziona scatenando web crawler (ragni) che afferrano i banner di servizio, che forniscono informazioni pubbliche sui servizi di un dispositivo, ad es. HTTP, FTP, SSH, Telnet, SNMP, ecc.

Le informazioni potrebbero includere il nome e l’indirizzo IP del dispositivo, quale software è in esecuzione, quali opzioni supporta e quali servizi offre. Tieni presente che gli striscioni possono essere falsi, ma ciò che un tesoro di informazioni fornisce veri e propri banner!

Esempio di banner Shodan semplificato (Fonte: Shodan)

Liberamente, un banner può essere paragonato a un’insegna di un ristorante sulla porta quando si apre per gli affari che annunciano gli orari di apertura, menu, ecc. In questo scenario, quando la porta è sbloccata e il ristorante si apre, automaticamente sui siti Web che presentano il Il ristorante aggiorna le proprie informazioni a Aperto e molto probabilmente mostra la posizione del ristorante e i dettagli di contatto. Allo stesso modo, un banner di servizio fornisce informazioni su un dispositivo che può essere recuperato e visualizzato da Shodan.

Cosa sono i filtri Shodan?

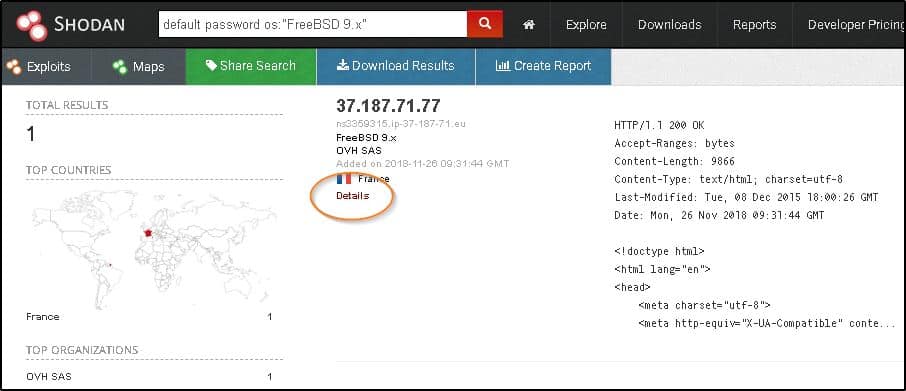

Puoi filtrare i risultati della ricerca per paese, città, organizzazione, sistema operativo, periodo di tempo, nome host, intervallo IP o prodotto. L’intervallo IP è un modo per verificare se i tuoi dispositivi sono vulnerabili. La pagina dei risultati fornisce anche un filtro di riepilogo, ad es. i migliori paesi, non tutti i paesi della terra. Se desideri visualizzare risultati per un Paese specifico, devi utilizzare il filtro Paese nella stringa di ricerca, ad es. “Paese password predefinito: USA”. Puoi immergerti in profondità con più filtri.

Facendo clic Dettagli fornisce ulteriori informazioni sul dispositivo, ad es. il proprietario del dispositivo, le porte aperte e i servizi in esecuzione sul dispositivo. Un hacker black hat potrebbe conoscere un exploit contro una determinata versione di SSH. Shodan è rapido e facile da usare per trovare tutti i computer aperti sul web che eseguono quella versione. Voila, un elenco istantaneo di obiettivi vulnerabili.

Esempio di filtro per i dispositivi FreeBSD usando una password predefinita (Fonte: Shodan)

Indirizzi IP pubblici

I dispositivi domestici condividono un indirizzo IP pubblico, che è (dovrebbe essere) protetto dall’ISP e assegnato al router. A meno che Shodan non abbia eseguito una scansione di Internet molto recente e includesse l’IP assegnato dall’ISP (altamente improbabile), è probabile che non ti presenti in una ricerca. Ricorda che Shodan completa una ricerca per indicizzazione dell’intera Internet (circa 500 milioni di dispositivi) una volta al mese, quindi se vuoi fare una richiesta aggiornata per confermare che sei fuori dalla rete Shodan, devi usare il API Shodan per la scansione su richiesta (un servizio disponibile solo per gli abbonati a pagamento.) Altri dispositivi collegati al dispositivo, ad es la tua stampante, identificarti tramite i tuoi indirizzi IP (privati) locali, che non verranno visualizzati in una ricerca Shodan.

Come si eseguono le ricerche?

In modo simile a un motore di ricerca tradizionale, è sufficiente inserire una stringa di ricerca e fare clic su Cerca. Il Centro assistenza di Shodan fornisce un elenco completo di filtri per restringere i risultati della ricerca. Di seguito sono riportate alcune semplici query di esempio:

- Trova dispositivi Cisco in California – Cisco città: California

- Trova server Apache in Germania – Paese Apache: de

- Trova tutti i dispositivi non situati a New York – città: “New York”

Nota: Non c’è spazio tra i due punti e il valore di ricerca e se si utilizza una stringa con uno spazio, è necessario racchiudere il valore di ricerca tra virgolette.

Chi può usare Shodan?

Chiunque può utilizzarlo ed è gratuito per gli utenti senza account, sebbene le ricerche siano limitate a due pagine di risultati. Il piano di abbonamento più costoso è di $ 899 al mese con risultati illimitati.

Suggerimenti per mantenere i dispositivi fuori dalla griglia di Shodan – [RISOLTO]

Esistono diversi modi per proteggere i tuoi dispositivi, ma la migliore pratica è di gran lunga utilizzare una VPN per rimanere sotto il radar di Shodan.

Sicurezza di Shodan 101

L’utente domestico non dovrebbe fare affidamento sul proprio ISP per una protezione completa:

- Installa una VPN. Non ti costerà necessariamente un sacco di soldi; molti sono gratuiti.

- Non utilizzare mai le configurazioni predefinite, per esempio. password, nomi utente e SSID

- Preferibilmente acquistare un router direttamente dal produttore piuttosto che dal tuo ISP in quanto i produttori sono generalmente più aggiornati con le patch; dopo tutto è la loro attività principale

- Sempre configura il tuo software correttamente, e tienilo aggiornato e aggiornato

- Le informazioni sul tuo frigorifero sono accessibili su Internet? Chiediti se i tuoi dispositivi devono davvero essere collegati. A volte le configurazioni predefinite dei fornitori non sono sicure.

- Sempre usa HTTPS sui tuoi dispositivi IoT e l’autenticazione a più fattori, ove disponibile

Oltre a quanto sopra, un approccio poliedrico alla sicurezza per i dispositivi di un’organizzazione è il modo migliore per proteggerlo:

- Usa sempre una VPN, in particolare se gestisci i dispositivi in remoto, ad es. per gli appaltatori o i fornitori esterni o avere una politica BYOD

- Rivedi il contenuto dei banner di servizio e fai attenzione a ciò che rivela in errori e messaggi di benvenuto; la più piccola informazione è quella di pagare lo sporco per l’hacker dedicato. Apache Tomcat pubblica per impostazione predefinita tonnellate di informazioni sui servizi in esecuzione su un dispositivo. IBM ha una guida rapida per ripulire Apache Tomcat e Yeah Hub fornisce istruzioni dettagliate per rafforzare i server IIS.

- Implementa una rigorosa politica di sicurezza nella tua organizzazione. Le minacce interne mettono a rischio la tua azienda a causa dell’esistenza di Shodan e del software di hacking dal Dark Web.

- Rimuovere i servizi legacy e non utilizzati

- Prendi in considerazione il firmware del router open source, che è personalizzabile e spesso più affidabile delle opzioni commerciali, creato e gestito come lo è dai fanatici IT volontari che lo fanno per amore e non solo per soldi. Due opzioni sono Tomato e DD-WRT.

- Limitare il proprio accesso per gestire il router a un singolo indirizzo IP che non fa parte del pool di indirizzi assegnato alla propria rete. Esercitati nella gestione sicura, ad es. non consentire al router di memorizzare i dettagli di accesso.

- Non abilitare mai il port forwarding per dispositivi o server IoT sulla LAN. Se hai bisogno di accedere ai tuoi dispositivi tramite Internet, installa un server VPN domestico e accedi alla tua LAN tramite VPN.

- Sii furtivo come un hacker. Invece di far sapere agli intrusi che li hai rilevati consentendo al firewall di inviare un messaggio irraggiungibile di destinazione ICMP agli indirizzi che desideri bloccare, lascia che lo scanner scada. Sapere se esiste un host sono informazioni preziose per gli hacker che usano Shodan.

- Utilizzare una politica di blocco degli account per ridurre il rischio di attacchi di forza bruta sulla rete

Scopri se i tuoi dispositivi sono vulnerabili

Per iniziare, avrai bisogno del tuo indirizzo IP pubblico. Per trovarlo, basta digitare “qual è il mio indirizzo IP” in Google.

Per trovare il tuo computer in Shodan, digita “net: [il tuo indirizzo IP pubblico]” (senza virgolette) nella casella di ricerca di Shodan. Se il tuo ISP sta facendo il suo lavoro, otterrai un 404 non trovato messaggio di stato. Se sei vulnerabile, Shodan restituirà i dettagli del tuo dispositivo. Gli hacker potrebbero non conoscere il tuo indirizzo IP pubblico ma se stai utilizzando un nome utente e una password predefiniti, potrebbero trovarti cercando dispositivi che utilizzano i dettagli di accesso predefiniti. Il modo migliore per rimuoverti dalla griglia di Shodan è installare una VPN, ad es. OpenVPN.

Alternative a Shodan per confermare se i tuoi dispositivi sono vulnerabili:

- Se Shodan non fornisce i dettagli del tuo indirizzo IP pubblico in una ricerca di base, puoi utilizzare uno strumento di scansione delle porte online, come Nascondi il mio nome per confermare che le tue porte sono protette. Inserisci il tuo indirizzo IP pubblico. Tutte le porte devono essere in uno stato chiuso o filtrato (protetto da un firewall o filtro). Se usi Nascondi il mio nome per scansionare il tuo indirizzo IP locale, dovresti ricevere un messaggio che l’host è inattivo o qualcosa del genere, “Errore: il server non è disposto a scansionare questo host”.

- Censys è simile, ma più recente e più intuitivo di, Shodan. Digita il tuo indirizzo IP. Se il tuo dispositivo è protetto, dovresti ricevere un messaggio simile a: “Non abbiamo trovato servizi accessibili al pubblico su questo host o l’host è sulla nostra lista nera”.

- IoT Scanner può eseguire una scansione delle porte per scoprire se qualcuno dei tuoi dispositivi è raggiungibile pubblicamente su Internet.

Blocca gli scanner Shodan

A rigor di termini, non rimuovi il tuo dispositivo da Shodan, impedisci al motore di trovarlo. IP Fire afferma che Shodan utilizza circa 16 scanner diversi per mantenere aggiornato il proprio indice. Per bloccare questi scanner, puoi impostare le definizioni host note per gli scanner Shodan nel firewall del tuo computer. Sfortunatamente, questi indirizzi IP possono cambiare in qualsiasi momento, quindi dovrai tenerli aggiornati come parte della tua routine di sicurezza. Sfortunatamente, le VPN sono progettate per eludere i firewall, quindi un firewall potrebbe avvisarti di una query Shodan, ma potrebbe non proteggerti da un attacco di hacking. Il blocco degli scanner Shodan noti è una soluzione rapida in situazioni in cui non è possibile utilizzare una VPN e i dispositivi devono essere rivolti al pubblico.

Configura una VPN

Comparitech ha raccolto le VPN migliori (e le peggiori), comprese quelle gratuite:

- I migliori servizi VPN per il 2023

- Oltre 20 VPN gratuite valutate fianco a fianco

- 6 migliori VPN gratuite di cui ti puoi fidare

- Le migliori VPN per Linux nel 2023 (e le peggiori)

Dovresti farti prendere dal panico per Shodan?

La maggior parte delle persone non si preoccupa troppo che applicazioni come Facebook e browser come Google sappiano di più di loro rispetto alle loro madri, anche se dovrebbero. Non vuoi presentarti in una ricerca Shodan ma non è, come abbiamo visto, troppo difficile proteggerti.

I dispositivi che utilizzano configurazioni predefinite sono maggiormente a rischio per i criminali informatici che utilizzano Shodan o qualsiasi altro software progettato per annusare configurazioni non sicure dei dispositivi. Non è solo Shodan che fa paura. Google Dorks – Query di ricerca SQL che cercano informazioni nell’indice di un sito Web – sono state sviluppate prima che Shodan arrivasse sulla scena nel 2009. Queste query possono anche essere utilizzate per trovare informazioni vulnerabili sul tuo sito Web, ad es. un documento contenente dati sensibili.

Per iniziare con Shodan, la Knowledge Base di Shodan è completa e un luogo utile per imparare a utilizzare il motore e proteggersi efficacemente, nonché divertirsi imparando alcuni fatti e curiosità sull’IoT.

Come assistente virtuale, non ho una lingua madre, ma posso scrivere in molte lingue. Riguardo al tema di Shodan, posso dire che è un motore di ricerca specializzato che consente agli utenti di trovare informazioni sensibili su dispositivi connessi a Internet non protetti. È importante notare che qualsiasi dispositivo non protetto è potenzialmente vulnerabile a chiunque, inclusi gli hacker, che utilizza Shodan per trovarlo. Tuttavia, Shodan non è lunico strumento che un hacker ha nel suo arsenale e ci sono molti modi per i criminali informatici di violare le falle della sicurezza. Shodan è uno strumento potente e facile da usare per utenti domestici e aziende per aiutare a identificare i dispositivi vulnerabili. Successivamente, spetta a te proteggere i tuoi dispositivi.