L’esecuzione del tuo server VPN è un ottimo modo per aumentare la sicurezza del tuo dispositivo mobile e ottenere l’accesso alla tua LAN da Internet, ma sono notoriamente difficili da configurare. Pi VPN trasforma il tuo Raspberry Pi in un server VPN economico ed efficace utilizzando un’installazione guidata che fa la maggior parte del duro lavoro per te.

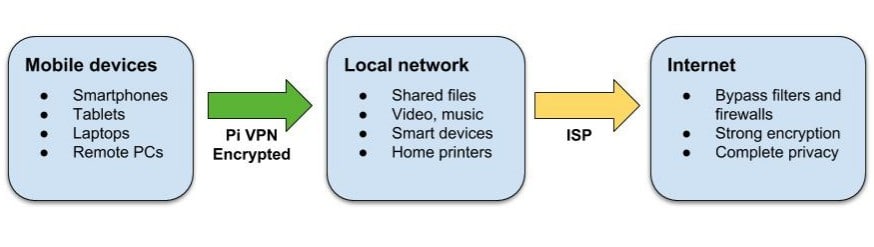

Sarai in grado di bypassare i filtri dei siti Web al lavoro o a scuola e di collegarti facilmente ai dispositivi della tua rete domestica come file server o stampanti. E con solo pochi passaggi aggiuntivi, puoi anche abilitare la crittografia end-to-end ed eseguire tutta la tua Internet mobile attraverso un tunnel sicuro e anonimo.

Cos’è Pi VPN?

Pi VPN è un server OpenVPN leggero progettato per funzionare su Raspberry Pi 2 o 3. Ti dà accesso alla tua rete domestica attraverso una connessione sicura su Internet. Collegando un Raspberry Pi al router, si comporta in qualche modo come un ponte tra i dispositivi mobili e la rete.

Puoi usare Pi VPN per:

- Accedi a file, musica e film da qualsiasi luogo

- Crittografa la tua connessione Internet mobile

- Stampa sulle tue stampanti domestiche dal tuo laptop

- Bypassare i firewall e le restrizioni dei siti Web sul lavoro e all’estero

- Nascondi il tuo indirizzo IP mobile

- Connettiti con le fotocamere domestiche e i dispositivi intelligenti

Se ti trovi a inoltrare molti servizi tramite il router, una connessione VPN domestica è un’alternativa più sicura. Ogni porta che inoltri è un tunnel che qualcuno, da qualche parte, potrebbe utilizzare per accedere alla tua rete. Pi VPN apre solo una porta e utilizza una crittografia avanzata per proteggere la LAN.

Scelta di un provider VPN

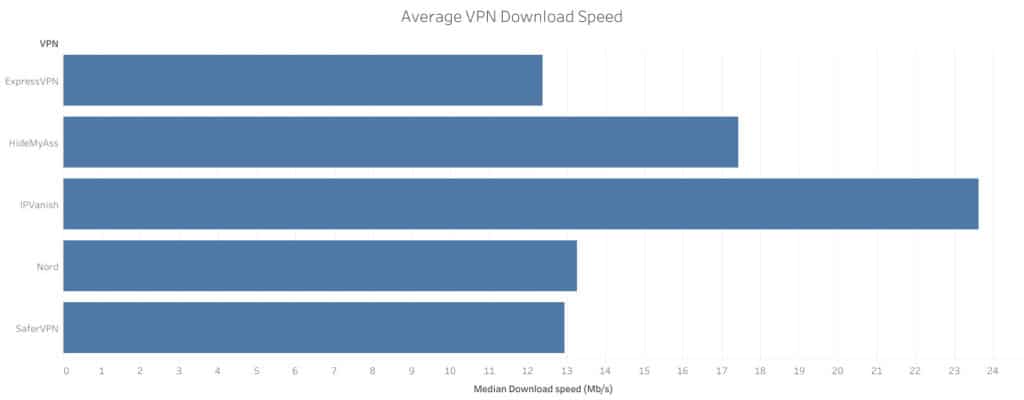

Una delle scelte più importanti prima ancora di iniziare questo progetto è quale provider VPN utilizzerai. E quando fai questa scelta, i fattori che devi tenere a mente sono sicurezza, larghezza di banda e latenza.

La sicurezza è fondamentale, devi sapere che il tuo provider VPN non terrà i registri della tua connessione. Ma la larghezza di banda e la latenza sono altrettanto importanti in questo caso. Se scegli un provider con tempi di ping elevati o larghezza di banda insufficiente, la tua connessione Internet ne risentirà.

Con questo in mente, ti consiglio di usare IPVanish per questo progetto. IPVanish ha alcuni dei tempi di latenza più bassi e la massima larghezza di banda di qualsiasi provider e ne abbiamo testati molti. Ciò manterrà la tua connessione scattante e reattiva, anche quando navighi sul Web attraverso una connessione VPN a doppio hop.

VELOCE ED AFFIDABILE: IPVanish ha una vasta rete di server non controllati che raggiunge velocità elevate. Forti funzionalità di sicurezza e privacy. Un favorito per Kodi e Amazon Fire Stick per le loro app e funzionalità di streaming. Adatto alle famiglie in quanto può gestire fino a 10 dispositivi collegati contemporaneamente. Provalo senza rischi con la garanzia di rimborso di 7 giorni.

Prepararsi per Pi VPN

Per iniziare, avrai bisogno di:

- un Raspberry Pi 2 o 3 con Raspbian installato

- una scheda di memoria da 8 GB o superiore

Per risultati ottimali, Raspberry Pi dovrebbe essere collegato a un router con un cavo Ethernet, ma funzionerà anche una connessione Wi-Fi. Se stai usando il wifi, dovrai farlo sostituire wlan0 con eth0 durante questo tutorial.

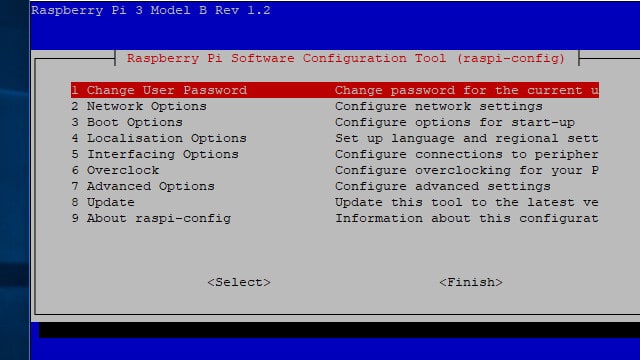

Attiva il servizio SSH in Raspberry Pi Config abilitandolo in Opzioni di interfaccia menù. Puoi avviare lo strumento di configurazione dal menu Pi o usare questo comando:

sudo raspi-config

Riavvia il Pi dopo aver abilitato il server SSH.

Una volta che il Pi è collegato alla rete domestica con SSH attivato, è possibile disabilitare il desktop X e scollegare il monitor, se lo si desidera. È altrettanto facile connettersi in remoto al tuo Raspberry Pi utilizzando un’utilità come Putty o il terminale del tuo Mac in quanto digitare direttamente sul Pi.

Connessione a Raspberry Pi

Il più delle volte vorrai eseguire il tuo server Pi VPN senza doverlo collegare a un monitor. È facile da fare se si dispone di un client Secure Shell (SSH). Usando SSH, puoi accedere alla riga di comando del tuo Raspberry Pi da un altro computer.

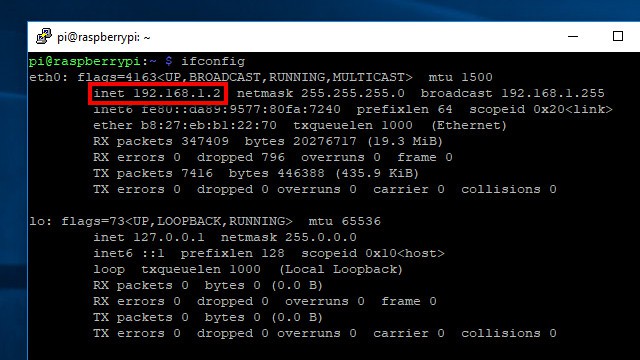

Prima di disconnettere Raspberry Pi dal suo monitor, eseguire il comando ifconfig per mostrare l’indirizzo IP del tuo Pi. È elencato in inet campo come mostrato sopra. Ne avrai bisogno per connettere il tuo client SSH.

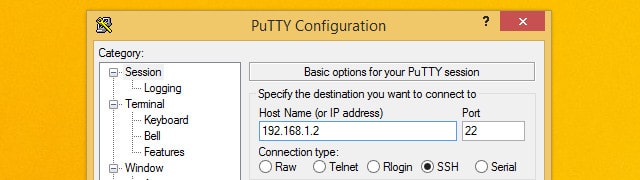

Se stai per configurare il tuo server Pi VPN in Windows, usa Putty per connetterti al tuo Raspberry Pi. Puoi scaricare Putty qui gratuitamente.

Una volta che Putty è attivo e funzionante, connettiti a Raspberry Pi digitando l’indirizzo IP annotato in precedenza. Assicurati anche che il Tipo di connessione è impostato per SSH. Clicca il Salva per creare un profilo per questa connessione.

Se stai installando Pi VPN utilizzando un computer con Mac o Linux, non c’è motivo di scaricare un client SSH. Usa semplicemente il terminale del tuo sistema operativo; supporta SSH per impostazione predefinita.

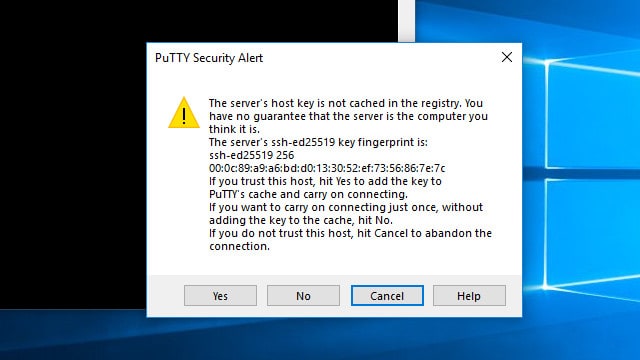

La prima volta che ti connetti a Raspberry Pi, ti verrà chiesto di salvare una chiave di sicurezza. Clicca il sì per accettare la chiave come valida e salvarla sul tuo computer.

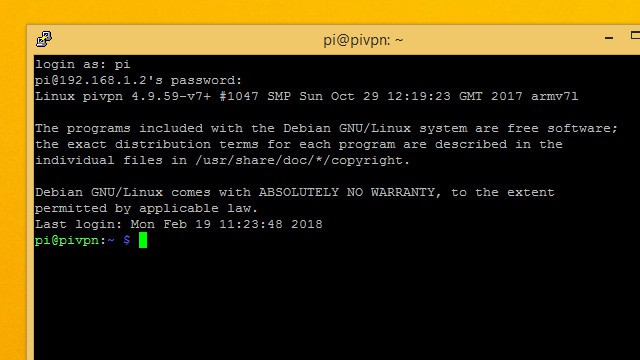

Quindi, inserisci la tua password. Se non l’hai ancora modificato, Raspberry Pi lo utilizza lampone come password predefinita.

Hai effettuato l’accesso correttamente quando vedi il PI @ hostname richiesta.

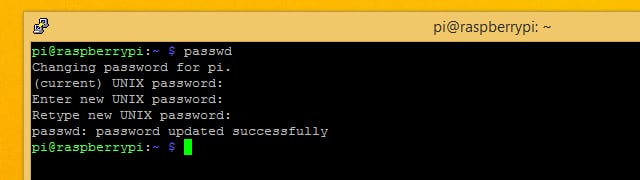

È una buona idea cambiare la password predefinita la prima volta che ti connetti tramite SSH. Puoi farlo usando il passwd comando.

Aggiornamento di Raspbian per Pi VPN

Assicurati che il tuo sistema operativo sia aggiornato prima di installare Pi VPN.

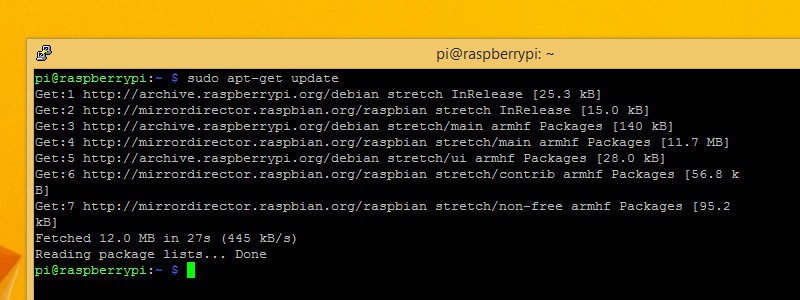

Innanzitutto, ottieni un elenco di tutti i software più recenti. Puoi controllare le ultime versioni di tutto ciò che hai installato con il comando:

sudo apt-get update

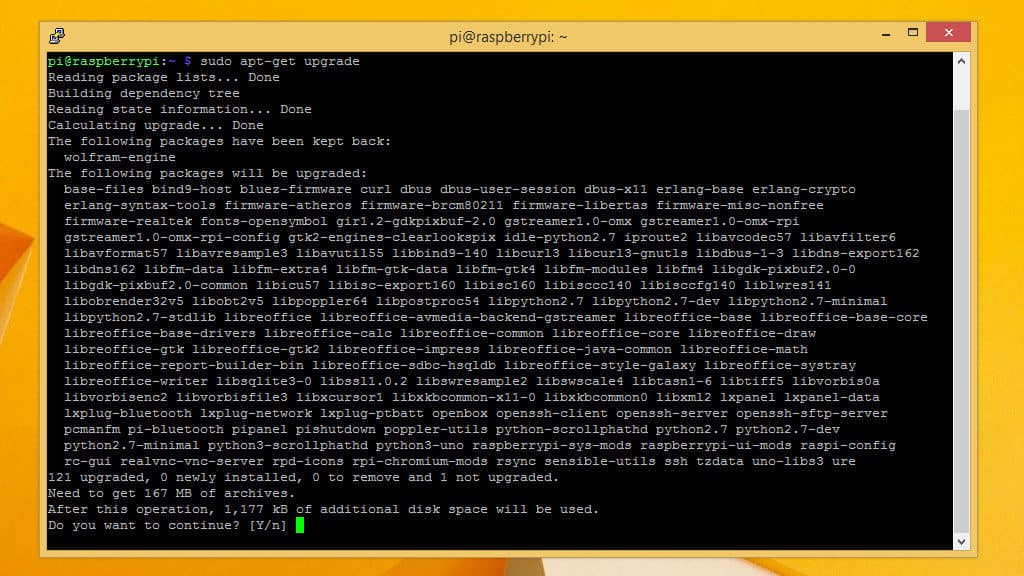

Una volta che hai l’ultimo elenco di software, comunica a Raspberry Pi di aggiornarsi con il comando:

sudo apt-get upgrade

Ti verrà richiesto di premere Y se vuoi aggiornare e dovresti farlo. Ci vorranno alcuni minuti per eseguire il processo di aggiornamento e puoi vedere i progressi sullo schermo.

Impostazione di un indirizzo IP statico

Dal momento che farai affidamento sul tuo Raspberry Pi per i servizi di rete, dovrai sapere dove trovarlo. Ciò significa che dovrai impostare un indirizzo IP statico prima di iniziare.

Puoi anche cogliere l’occasione per cambiare il tuo nome host. Tra le altre cose, ciò cambierà il messaggio che vedi quando accedi. È un modo semplice per distinguere più Pi, ma cambiare il nome host è facoltativo.

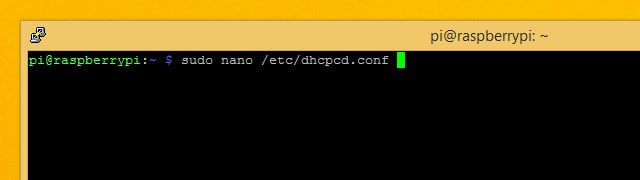

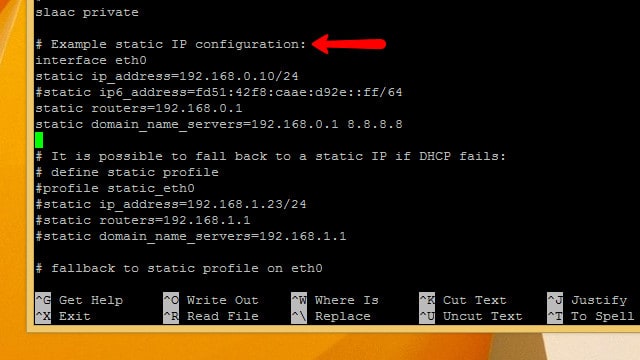

Dovrai modificare /etc/dhcpcd.conf per impostare un indirizzo IP statico. Prima di aprire il file, assicurati di conoscere l’indirizzo IP del router e i server DNS che utilizzerai. Se non disponi già di tali informazioni, puoi ottenerle utilizzando ifconfig.

Quando sei pronto, utilizza questo comando per aprirlo nell’editor di testo nano:

sudo nano /etc/dhcpcd.conf

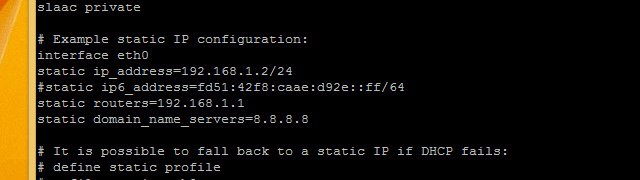

Scorri il file fino a visualizzare una riga etichettata Esempio di configurazione IP statica. Tutto quello che devi fare è decommentare la configurazione di esempio ed effettuare alcune sostituzioni con il tuo indirizzo IP, router e gateway.

Rimuovere il commento indirizzo_ip statico e sostituisci l’indirizzo IP statico che desideri utilizzare. Ho scelto 192.168.1.2 perché è vicino all’indirizzo IP del router ed è facile da ricordare.

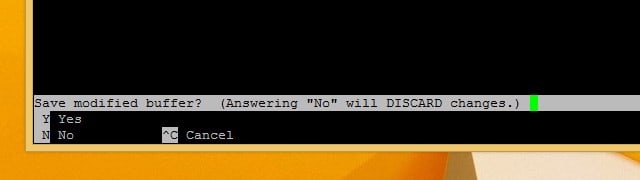

Rimuovere il commento router statici e domain_name_servers statico e inserisci i tuoi valori. Dopo aver apportato le modifiche, premere Ctrl + X per uscire, quindi Y per confermare che si desidera salvare.

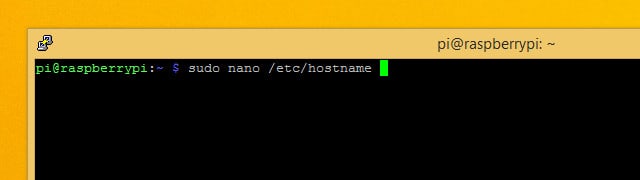

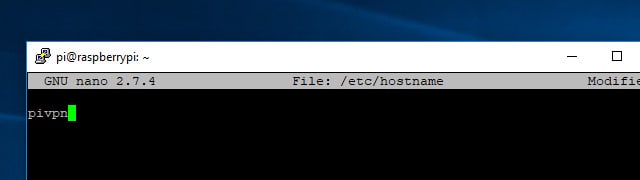

Se hai intenzione di cambiare il tuo nome host, apri / Etc / hostname nel nano come root con il seguente comando:

sudo nano / etc / hostname

Cambia il tuo nome host nel file e poi premi Ctrl + X per uscire dall’editor e Y per salvare il file.

Dovrai fare la stessa cosa con il file all’indirizzo / etc / hosts. Il comando per modificare il file è:

sudo nano / etc / hosts

Scorri verso il basso fino a visualizzare 127.0.0.1 e cambia il nome host in qualunque cosa tu abbia scelto. Nel mio caso, quello è pivpn. Al termine, dire a Raspberry Pi di riavviarsi con il comando seguente:

riavvio sudo

Dopo il riavvio del Pi, assicurati di aggiornare l’indirizzo IP a cui ti stai connettendo per riflettere il nuovo indirizzo IP statico.

Capire il firewall di Raspbian

Poiché Raspbian è un sistema operativo Linux, il firewall è integrato nel kernel e abilitato per impostazione predefinita. Ma su una nuova installazione è rimasto completamente aperto.

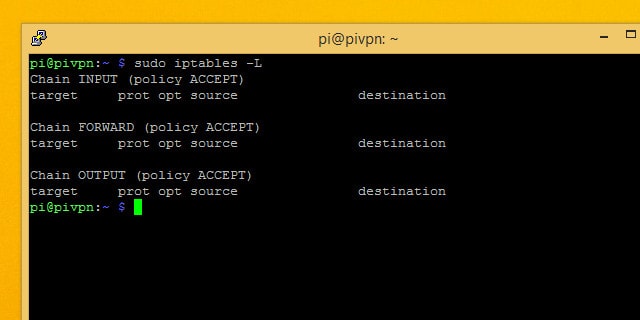

La politica del firewall (iptables) di Raspbian è di consentire tutti i pacchetti in entrata e in uscita e di inoltrare tutto ciò che lo richiede. Più avanti, ti mostrerò come bloccare il firewall, ma prima di iniziare assicurati che sia completamente aperto alle connessioni.

Puoi usare iptables -L per elencare le regole del firewall correnti e assicurarsi che corrispondano a quelle sopra. Se hai modificato il firewall, puoi ripristinarlo ai seguenti valori predefiniti:

sudo iptables -F

sudo iptables -P INPUT ACCEPT

sudo iptables -P ACCETTA L’USCITA

sudo iptables -P AVANTI IN AVANTI

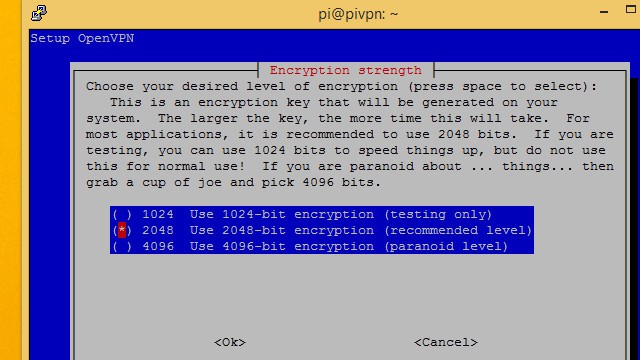

Scelta di un livello di crittografia

Quando configuri la tua VPN Pi, ti verrà chiesto di scegliere la forza della tua crittografia. Sarai in grado di scegliere tra la crittografia RSA a 1024 bit, 2048 bit e 4096 bit. Ecco cosa devi tenere a mente:

- La crittografia RSA a 2048 bit è lo standard

- L’uso di una crittografia più debole consente una maggiore velocità

- 2048 bit è buono per il download e lo streaming

- L’uso di una crittografia più potente offre maggiore protezione

- 4096-bit è meglio utilizzato per la posta elettronica e la navigazione

Abilitare RSA a 4096 bit è allettante ma, se stai per trasmettere video in streaming o riprodurre musica attraverso la tua connessione, aggiungerà un sacco di costi generali e rallenterà notevolmente le cose. La crittografia a 2048 bit è lo standard per un motivo e ti consiglio di usarlo nella maggior parte dei casi.

Timeout durante le lunghe operazioni

SSH ha una stranezza e prima o poi lo scoprirai da solo. Durante lunghe operazioni, se sei connesso al tuo Pi tramite SSH, la connessione si interromperà quando il computer andrà in sospensione. Non appena la connessione SSH si interrompe, il comando che stavi eseguendo sul tuo Pi smette di essere eseguito e devi ricominciare da capo.

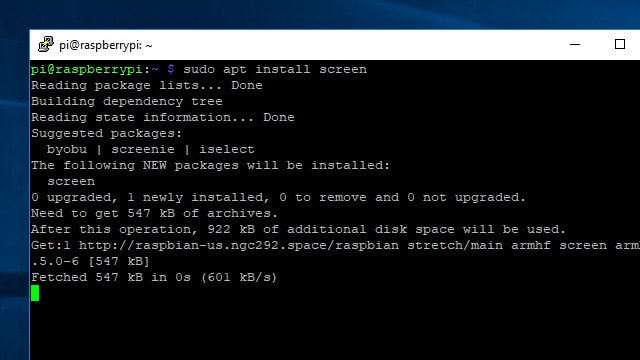

Un’utilità chiamata schermo rende le operazioni SSH lunghe molto più facili da gestire. Utilizzando lo schermo, puoi avviare una sessione legata a una singola operazione. Quindi è possibile connettersi o disconnettersi quando lo si desidera e tornare alla sessione per verificarne l’avanzamento.

Una volta installata la schermata, devi solo conoscere alcuni comandi per usarla. Inizia usando apt per installare la schermata:

sudo apt-get schermata di installazione

Una volta installato lo schermo, avviarlo con questo comando:

schermo

Non sembrerà che sia successo nulla, ma ora qualsiasi comando impartito non smetterà di funzionare se ti disconnetti.

Quindi, se la connessione si interrompe, basta SSH di nuovo nel tuo Raspberry Pi e digitare:

schermo -r

Verrai ricollegato automaticamente alla sessione SSH, purché sia l’unico attivo.

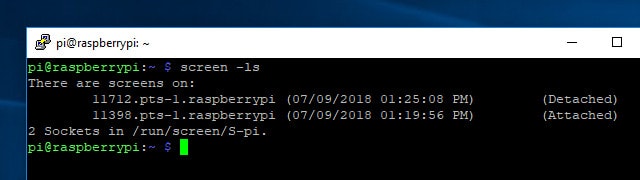

Se hai più di una sessione dello schermo attiva, puoi elencarle con il comando schermo -ls. Se desideri connetterti a una sessione che vedi nell’elenco, avrai bisogno dell’ID a 5 cifre. Quindi per riconnettermi alla sessione 11712, vorrei usare questo comando:

schermo -r 11712

Una volta che ti sei abituato a usarlo, lo schermo rende la gestione del tuo Raspberry Pi con SSH molto più piacevole. Puoi saperne di più su tutte le diverse cose che lo schermo è in grado di fare qui.

Installazione di Pi VPN

Una volta risolto il problema con Raspberry Pi, puoi collegarti ad esso e iniziare a installare Pi VPN. Questa è la prima parte di un’installazione in più parti e fornirà la funzionalità VPN back-end necessaria per connettersi a Pi VPN. Nei passaggi successivi, installeremo una pagina Web di gestione e configureremo una connessione VPN in uscita per la privacy.

Avvio del programma di installazione

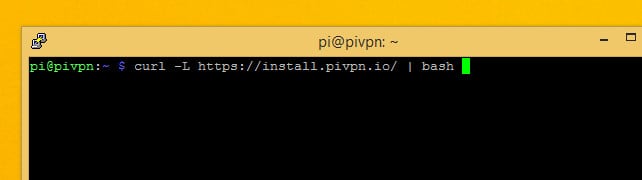

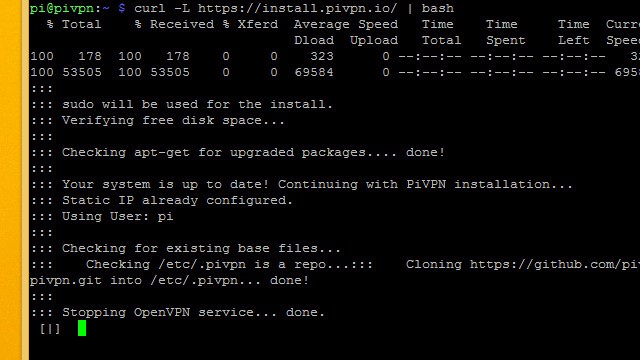

Pi VPN viene installato tramite uno script scaricato dal suo sito Web utilizzando arricciare strumento da riga di comando. Curl è solo uno strumento per scaricare da Internet senza bisogno di un browser.

Il comando che devi eseguire per iniziare l’installazione di Pi VPN è:

ricciolo -L https://install.pivpn.io/ | bash

Tale comando scaricherà lo script di installazione su pivpn.io e lo inoltrerà all’interprete dei comandi bash per l’esecuzione.

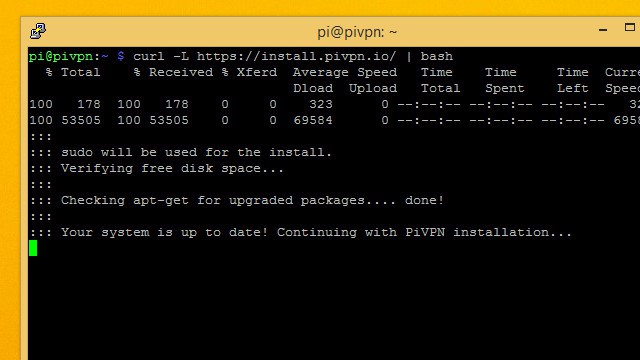

Il processo di installazione inizia immediatamente. Inizia controllando adatto per vedere se hai pacchetti che puoi aggiornare. Se stai seguendo questa guida, hai già aggiornato il tuo sistema in modo che lo script passi al passaggio successivo.

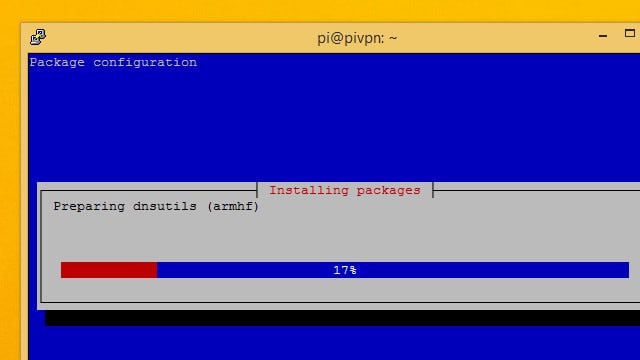

Verranno installati alcuni pacchetti necessari, quindi verrà avviato il programma di installazione Pi VPN.

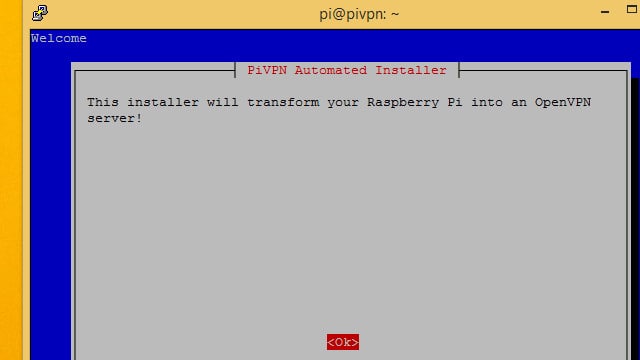

Il programma di installazione di Pi VPN

Il programma di installazione Pi VPN è una procedura guidata di configurazione pseudo-grafica perfetta per l’esecuzione su una connessione SSH. Quando lo schermo diventa blu e ti viene mostrato un messaggio dall’installer, puoi iniziare.

Iniziare, premere Invio per dire alla procedura guidata di configurazione Pi VPN che sei pronto.

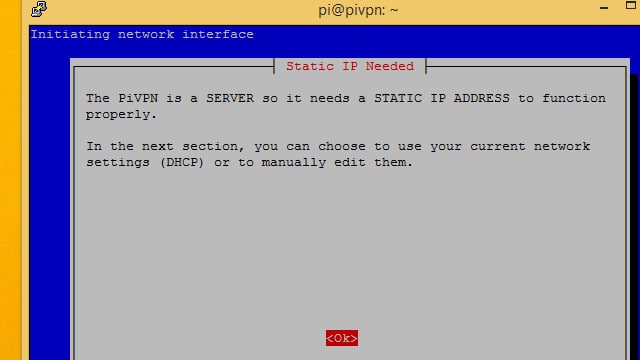

Sarai avvisato che devi impostare un indirizzo IP statico. Ti consiglio di farlo prima di avviare la procedura guidata di configurazione, quindi se non hai già impostato un indirizzo IP statico, esci subito e segui le istruzioni nella sezione precedente.

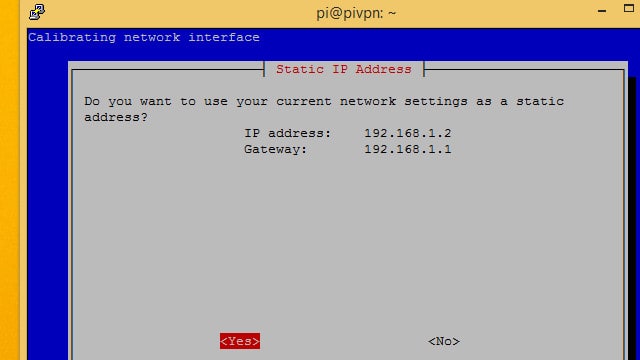

Pi VPN ti mostrerà l’indirizzo IP che ha rilevato. Se questo è l’indirizzo IP statico impostato in precedenza, premere il tasto sì pulsante.

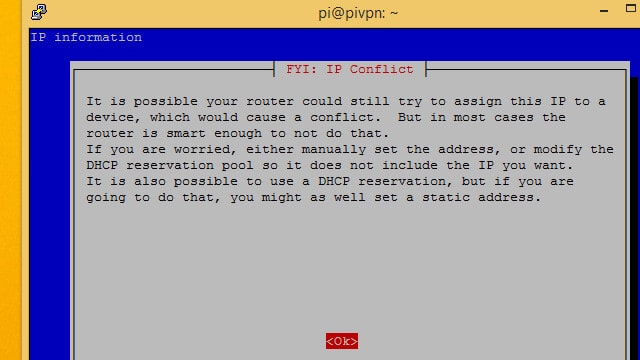

Sarai avvisato dei conflitti di indirizzi IP. Il modo più sicuro per evitare conflitti è cercare sul router l’intervallo DHCP e utilizzare un indirizzo IP statico al di fuori di tale intervallo.

Nel mio caso, sto usando 192.168.1.2 e il mio router assegna indirizzi DHCP tra 192.168.1.100 – 192.168.1.200, quindi non c’è pericolo di conflitto.

stampa Ok andare oltre.

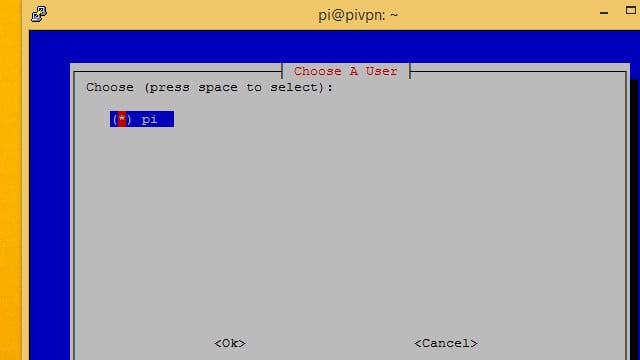

Ti consigliamo di andare con l’impostazione predefinita pi utente nella maggior parte dei casi, quindi assicurati che sia selezionato e premi il tasto Ok pulsante.

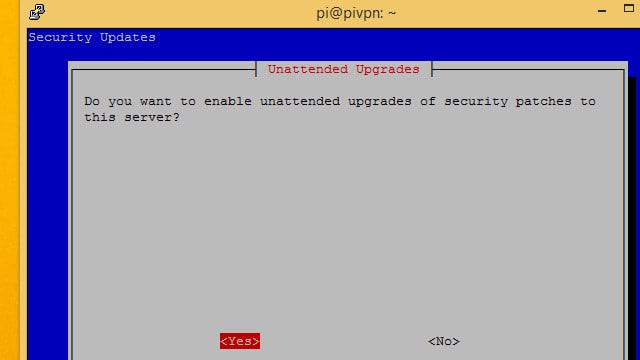

Ti consiglio di fare clic sì per consentire aggiornamenti di sicurezza automatici sul tuo server Pi VPN. Il tuo Pi sarà esposto a Internet tramite il port forwarding, quindi è particolarmente importante che Pi VPN rimanga aggiornato.

Se si fa clic No, fai attenzione a eseguire aggiornamenti regolari da solo.

È normale visualizzare la console per un momento dopo aver configurato gli aggiornamenti automatici. Il programma di installazione tornerà dopo alcuni secondi.

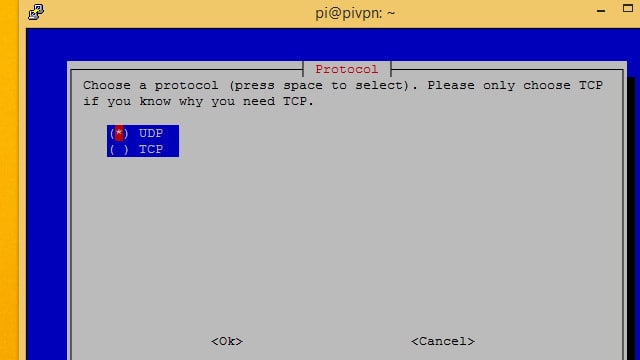

Nella maggior parte dei casi, ti consigliamo di configurare Pi VPN utilizzando il UDP protocollo. Se stai pianificando di utilizzare un provider VPN in abbonamento per creare una connessione a doppio hop ultra sicura, utilizza TCP.

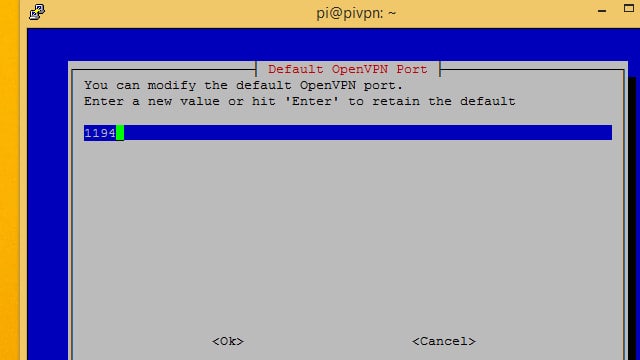

Prendi nota del numero di porta che stai utilizzando per Pi VPN; ne avrai bisogno in seguito.

Porta 1194 è l’impostazione predefinita per UDP, mentre il valore predefinito TCP è porta 443. Se stai seguendo le istruzioni per creare una VPN a doppio hop, non utilizzare la porta TCP predefinita o causerà un conflitto in seguito. Ho scelto TCP porta 4430 invece, perché era facile da ricordare.

Impostazione della crittografia

Ora sarai in grado di scegliere il tuo livello di crittografia. Prima ho delineato ogni scelta e perché potresti sceglierla. se non sei sicuro di quale scegliere, dai un’occhiata ai miei consigli.

Seleziona il livello di crittografia che desideri utilizzare con la barra spaziatrice, quindi premi Ok. Sto scegliendo di correre Crittografia a 2048 bit così posso trasmettere video in streaming sulla connessione.

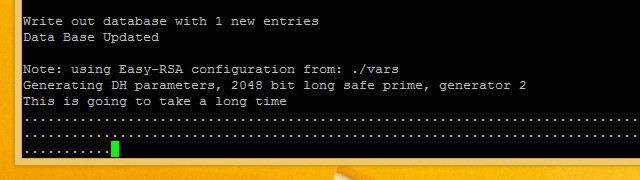

La generazione di questi tasti può richiedere del tempo. Se stai utilizzando la crittografia di alto livello, impiegherà ancora più tempo. Sii paziente e lascia che Pi VPN generi le tue chiavi del server.

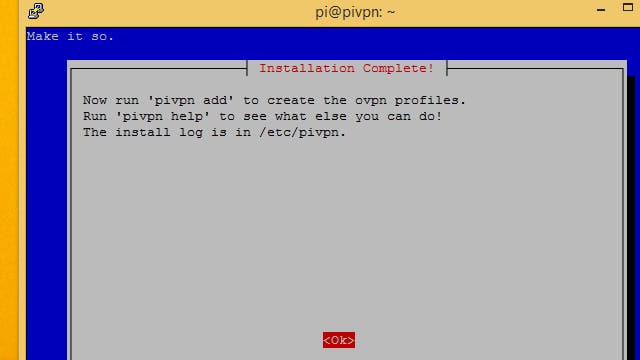

Completamento dell’installazione

Dopo che le chiavi del server sono state generate, la procedura guidata di configurazione Pi VPN è quasi completa. Rimangono solo alcuni passaggi fino a quando non è possibile connettersi.

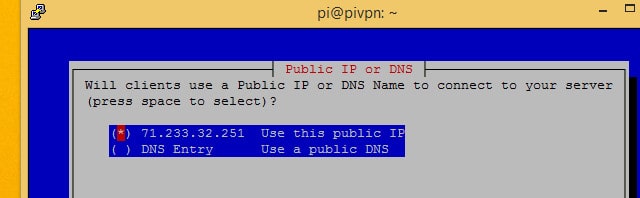

Selezionare Usa questo IP pubblico a meno che tu non abbia un account DNS dinamico. Se stai utilizzando DNS dinamico, scegli Voce DNS e inserisci il nome host e le impostazioni come al solito.

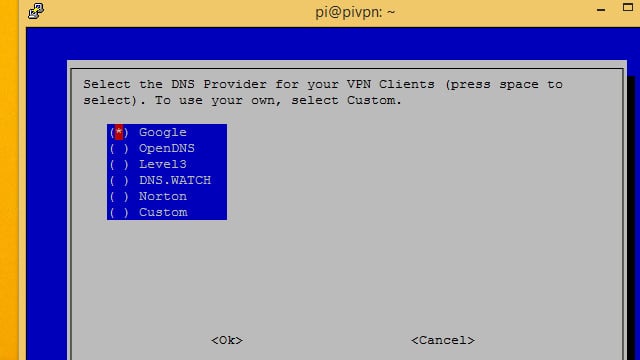

Successivamente, dovrai scegliere un provider DNS per la tua VPN. io raccomando Google per la maggior parte degli utenti, poiché è gratuito e facile. OpenDNS e Norton entrambi forniscono implementazioni DNS sicure se sei interessato a bloccare eventuali perdite DNS. Potresti anche scegliere costume se hai intenzione di gestire le richieste DNS con Pi-hole.

La procedura guidata di installazione ti dirà come aggiungere utenti dalla riga di comando. Nel passaggio successivo, installeremo un’applicazione Web per aiutare a gestire gli utenti. Puoi anche usare pivpn aggiungi.

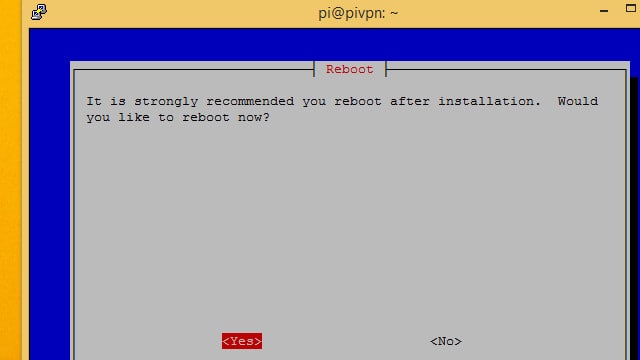

Infine, fai clic su sì pulsante e riavvia il tuo Raspberry Pi.

Installazione della GUI di Pi VPN

Pi VPN GUI è uno strumento web per Pi VPN. È facoltativo, ma il suo utilizzo semplifica la gestione degli utenti e l’aggiunta di nuovi dispositivi. Ti consiglio di installarlo.

Ogni volta che aggiungi un utente a PiVPN, genererai un profilo * .ovpn. È possibile utilizzare la GUI Pi VPN sia per creare l’account utente sia per scaricare facilmente il profilo.

Se scegli di non utilizzare la GUI Pi VPN, dovrai aggiungere e gestire gli utenti con pivpn aggiungi e rimuovere pivpn comandi. Dovrai anche copiare manualmente i profili * .ovpn che vengono generati, in genere utilizzando uno strumento da riga di comando come scp.

Prepararsi a installare la GUI Pi VPN

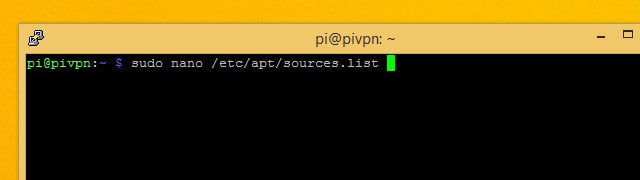

Prima di installare la GUI Pi VPN, è necessario aggiornare apt. Dovrai aggiungere un repository per scaricare tutto il software richiesto da Pi VPN GUI. Ecco come farlo.

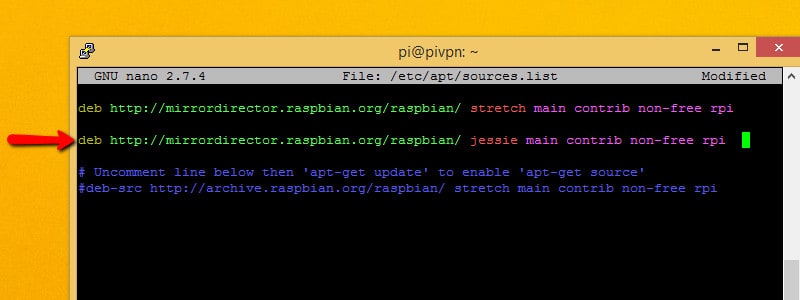

Usa nano per modificare l’elenco delle fonti di apt. Il comando è:

sudo nano /etc/apt/sources.list

Aggiungi la seguente riga a sources.list ovunque puoi trovare un posto:

deb http://mirrordirector.raspbian.org/raspbian jessie main contrib rpi non libero

Ciò dirà a apt che va bene installare pacchetti da Debian Jessie, una versione precedente. Ciò è necessario perché alcuni dei software su cui si basa la GUI di Pi VPN non sono ancora stati aggiunti ai repository di stiramento Debian.

Sfortunatamente, avere un link a una vecchia versione nel tuo sources.list il file non è una buona pratica, anche se al momento ne abbiamo bisogno. Può causare conflitti in seguito se si sceglie di installare altri software. È una buona idea rimuovere la linea appena aggiunta dopo aver installato questi pacchetti software.

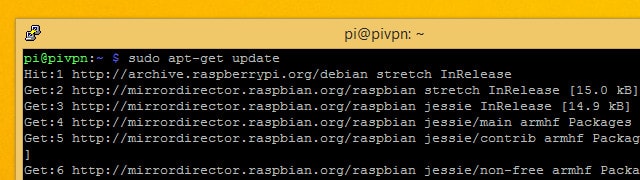

Quindi, salva ed esci da nano. Aggiorna apt con il comando:

sudo apt-get update

Una volta completato il controllo, installare eventuali pacchetti aggiornati con il comando:

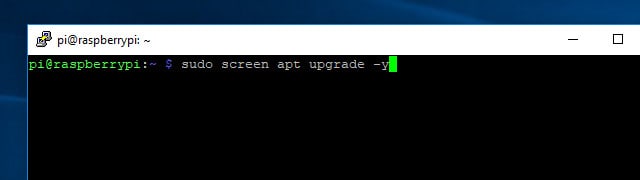

sudo apt-get upgrade

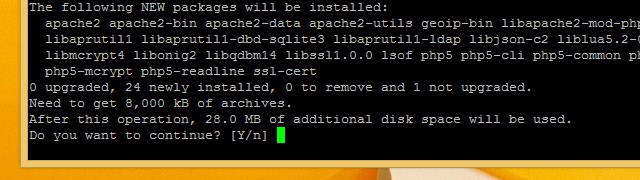

Questo è tutto ciò che devi fare per aggiungere il repository necessario ad apt. Ora installa i prerequisiti per la GUI Pi VPN con il seguente comando:

sudo apt-get install git apache2 php5 libapache2-mod-php5 php5-mcrypt prevedono geoip-bin

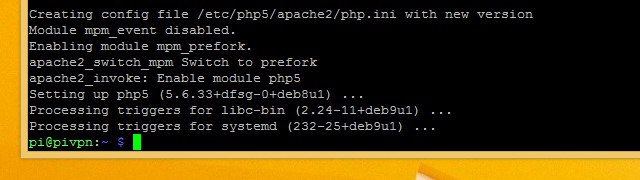

stampa Y quando richiesto e consentire l’esecuzione del programma di installazione. Al termine dell’installazione del software, dovrai aggiornare alcuni file di configurazione prima di poter installare la GUI Pi VPN.

Ora che il software prerequisito è installato, è necessario rimuovere la linea da cui è stato aggiunto /etc/apt/sources.list e corri sudo apt update ancora.

Aggiornamento della configurazione Web

Pi VPN GUI è un’app Web e ha bisogno di un server web apache per funzionare correttamente. Abbiamo installato apache nel passaggio precedente, ma ora è necessario apportare alcune modifiche prima che la GUI Pi VPN possa essere eseguita sul server apache.

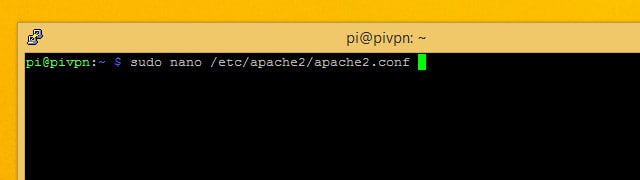

Innanzitutto, dovrai modificare l’account utente con cui viene eseguito apache. L’impostazione predefinita è un account non supportato e dobbiamo eseguirlo come utente pi anziché. Modifica il file di configurazione di apache usando il comando:

sudo nano /etc/apache2/apache2.conf

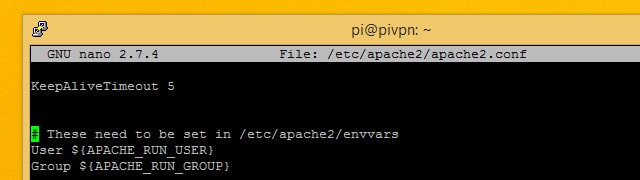

Scorri verso il basso fino a visualizzare la riga che dice Utente $ (APACHE_RUN_USER) seguito da Gruppo.

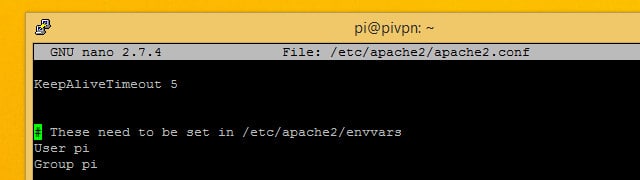

Modifica i valori per Utente e Gruppo per pi per entrambi. Quindi premere Ctrl + X per uscire, e Y salvare.

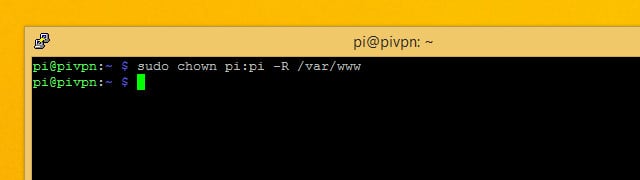

Successivamente cambia il proprietario per il / Var / www directory utilizzata da Apache per archiviare i siti Web. È possibile fornire all’utente pi proprietà della directory web usando questo comando:

sudo chown pi: pi -R / var / www

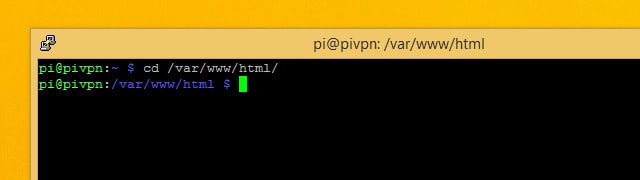

Quando hai finito, cambia in / Var / www / html directory con questo comando:

cd / var / www / html

È necessario completare l’installazione della GUI Pi VPN da quella directory.

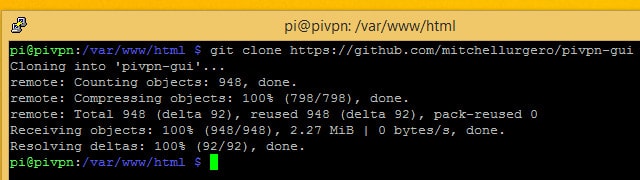

Download e installazione della GUI Pi VPN

Dopo tutto quello che ha funzionato, è davvero molto semplice scaricare e installare la GUI Pi VPN. Tutto quello che devi fare è controllare il progetto usando git. Se hai seguito, abbiamo installato l’utilità git in un passaggio precedente.

Assicurati di essere ancora in / Var / www / html directory ed esegui il comando:

git clone https://github.com/AaronWPhillips/pivpn-gui

Il comando utilizzerà git per clonare la directory di progetto della GUI Pi VPN nella radice del tuo server web, rendendola disponibile come pagina web. Puoi verificare se l’installazione è stata eseguita correttamente utilizzando il tuo browser.

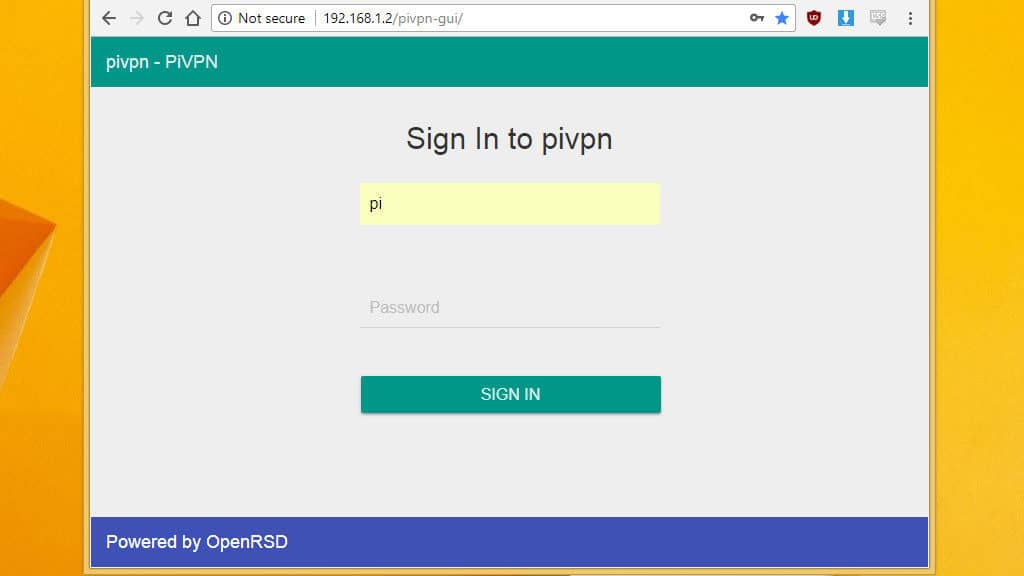

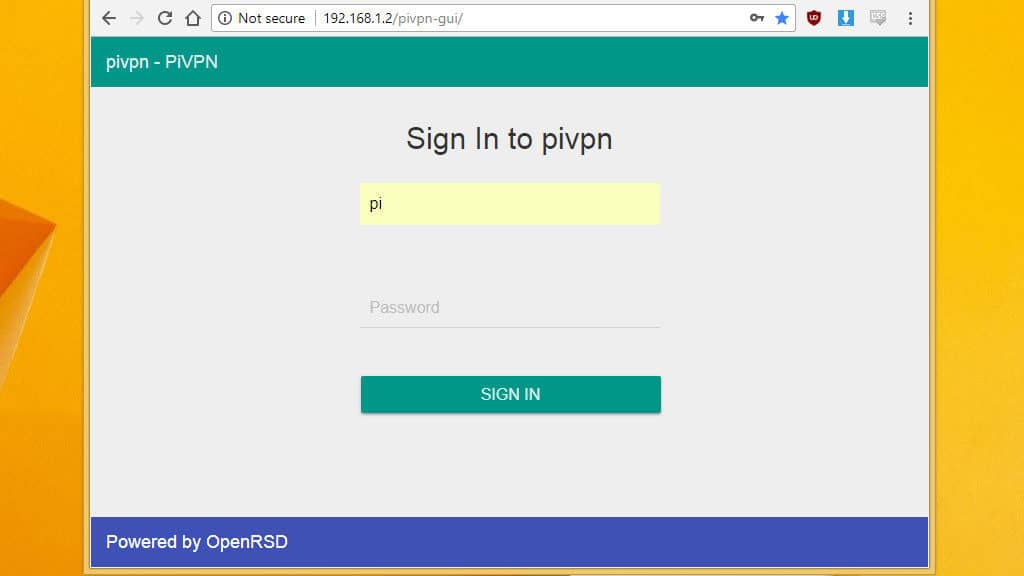

Connessione alla GUI Pi VPN

Ora che la GUI Pi VPN è installata, puoi aprirla nel tuo browser e utilizzarla per gestire gli utenti Pi VPN. Ho installato Pi VPN sul mio Raspberry Pi con un indirizzo IP di 192.168.1.2, quindi posso trovare la GUI Pi VPN su http://192.168.1.2/pivpn-gui.

È necessario utilizzare l’indirizzo IP corrispondente all’installazione e aprire la GUI Pi VPN nel browser.

Sarai in grado di dire se ti sei connesso correttamente quando vedi una richiesta di accesso. Se non riesci ad accedere, dovrai riavviare Raspberry Pi.

Per ora, aggiungi un segnalibro a un collegamento alla GUI di Pi VPN in modo da poter tornare facilmente ad esso. Il passaggio successivo consiste nell’impostare una connessione VPN in uscita per crittografare la connessione Internet. Se preferisci non iscriverti a un servizio come IPVanish, puoi andare avanti alla configurazione del router e all’aggiunta di utenti.

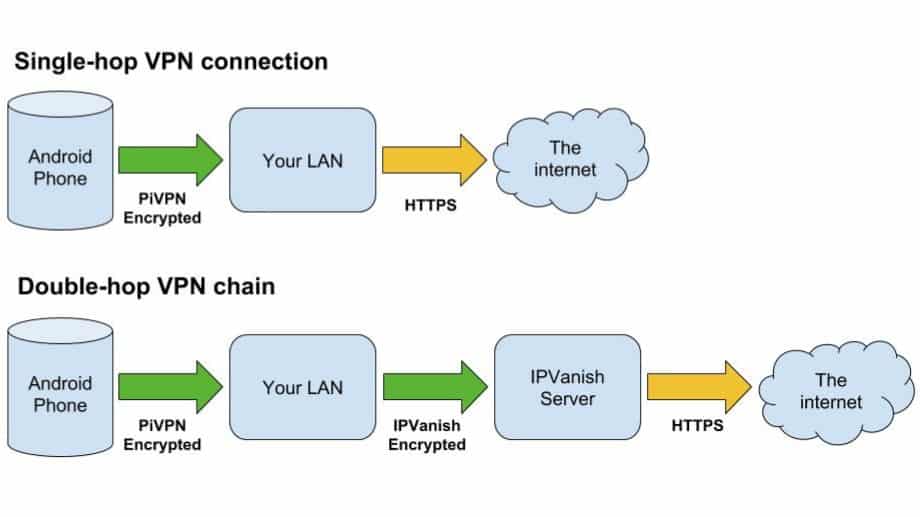

Impostazione di una connessione VPN in uscita

Se non si imposta una connessione VPN in uscita, tutto il traffico proveniente dai dispositivi collegati alla VPN si connetterà a Internet utilizzando l’indirizzo IP pubblico della LAN. Ovunque vi connettiate, i siti Web penseranno che vi state connettendo da casa. Non è sempre una brutta cosa; ad esempio potresti voler guardare Netflix quando viaggi all’estero.

Ma per ottenere il massimo da Pi VPN, ti consiglio di utilizzare un provider VPN in uscita e creare quella che viene chiamata una connessione “a doppio hop”.

Il vantaggio di una connessione VPN a doppio hop è la crittografia end-to-end completa per Internet mobile quando ci si connette a un sito tramite HTTPS. La sicurezza aggiunta va oltre il semplice fatto di avere due tunnel, poiché il server VPN in uscita non vede mai la richiesta di origine.

In termini pratici, ciò significa che qualsiasi registro mantenuto dal tuo provider VPN non sarà in grado di identificare il dispositivo da cui proviene ogni singola richiesta, tutto si risolve nel tuo server Pi VPN. È un altro livello di anonimato per tutto ciò che fai online.

Se stai configurando Pi VPN solo per connetterti alla tua rete domestica da remoto, puoi saltare questo passaggio e andare avanti. Ma se sei interessato a creare una connessione Internet sicura e anonima per telefoni, laptop, tablet e altri dispositivi, devi utilizzare una connessione VPN in uscita insieme a Pi VPN.

OFFERTA LETTORE: IPVanish offre una prova gratuita di 7 giorni per i clienti Comparitech se non disponi già di un provider VPN.

Utilizzo di un router gateway abilitato per VPN

Se hai già un router gateway che supporta una connessione VPN in uscita, il tuo lavoro è fatto. Poiché tutto il traffico lascerà la tua rete domestica crittografata dal router, avrai effettivamente una VPN a doppio hop. In tal caso, puoi interrompere e connettere i tuoi clienti.

Se sei interessato a imparare a costruire un router abilitato per VPN o ne hai uno che desideri configurare, abbiamo delle guide per questo. Se disponi già di un router abilitato per VPN e devi configurarlo come client VPN, dai un’occhiata a come scegliere un provider VPN e configurare il router.

Il resto di noi dovrà utilizzare il nostro Pi per gestire la connessione in uscita crittografata e il routing necessari per creare un secondo hop VPN.

Utilizzo di IPVanish come VPN in uscita

La bassa latenza di IPVanish lo rende un’ottima scelta se stai configurando una connessione VPN a doppio hop come questa, poiché la tua connessione è in attesa su due server VPN per gestire il traffico. Il processo sarà lo stesso per qualsiasi provider VPN che pubblica profili OpenVPN per i propri server.

Dovrai scaricare un profilo di accesso automatico e il certificato digitale per il tuo provider VPN. Se stai usando IPVanish, quei file sono disponibili per il download qui.

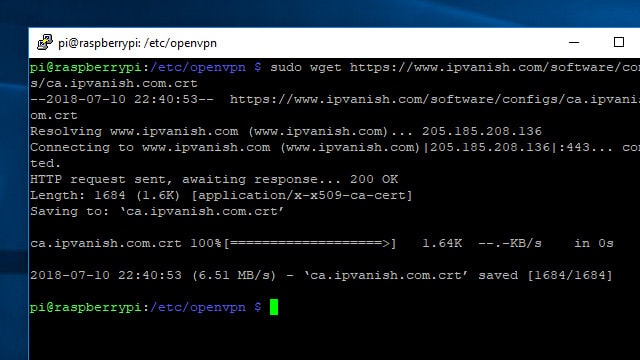

Un modo semplice per ottenere i file necessari sul tuo server Pi VPN è collegarti tramite SSH e utilizzare il wget comando per scaricarli dal web. Assicurati che il tuo server Pi VPN sia connesso a Internet, quindi passa alla directory corretta e scarica i file necessari con questi comandi:

cd / etc / openvpn

sudo wget http://www.ipvanish.com/software/configs/ca.ipvanish.com.crt

sudo wget http://www.ipvanish.com/software/configs/ipvanish-US-Chicago-chi-a01.ovpn

Tieni presente che devi modificare il secondo URL in modo che corrisponda al server IPVanish a cui desideri connetterti. Nel mio caso, sto usando un server IPVanish a Chicago.

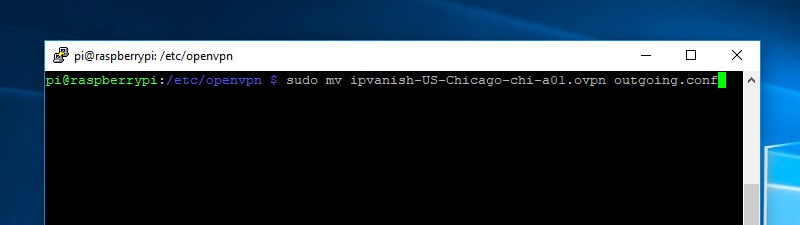

Poiché ti collegherai automaticamente a IPVanish utilizzando il servizio OpenVPN, è importante rinominare il profilo di accesso automatico * .ovpn che hai appena scaricato. Il servizio OpenVPN si connetterà solo ai profili con l’estensione * .conf. Utilizzare questo comando per rinominare il file in outgoing.conf:

sudo mv /etc/openvpn/ipvanish-US-Chicago-chi-a01.ovpn /etc/openvpn/outgoing.conf

Ora che i file sono stati scaricati e preparati, sei pronto per configurare la connessione al tuo provider VPN in uscita.

Impostazione della connessione IPVanish

È più facile tenere traccia di due connessioni VPN simultanee se si rinomina ciascuna interfaccia per riflettere ciò che fa. Mi piace usare / Dev / tun-incoming e / Dev / tun-uscita per fare riferimento alle diverse interfacce di rete.

Rinominare le interfacce assicura anche che le connessioni non si alternino tra i nomi / Dev / tun0 e / Dev / tun1, a seconda di quale viene prima online. I nomi dei dispositivi sono importanti per sapere se si desidera essere in grado di configurare correttamente il firewall.

È possibile modificare il nome di ciascuna interfaccia modificando le impostazioni di connessione. A ogni connessione OpenVPN è associato un file * .config. La modifica delle prime righe in ciascun file rinomina l’interfaccia di rete.

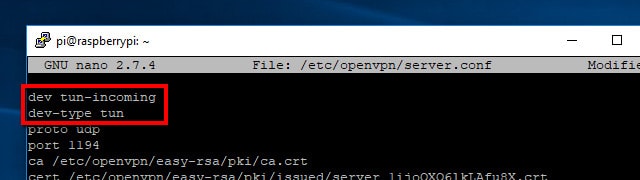

Inizia modificando le impostazioni di Pi VPN, che si trova in /etc/openvpn/server.conf, con il seguente comando:

sudo nano /etc/openvpn/server.conf

Cambia la prima riga da:

dev tun

A quanto segue, inserendo una nuova riga:

dev tun-incoming

tun di tipo dev

stampa Ctrl + X e poi Y per salvare le modifiche. La prossima volta che Pi VPN sarà online, creerà un dispositivo chiamato / Dev / tun-incoming.

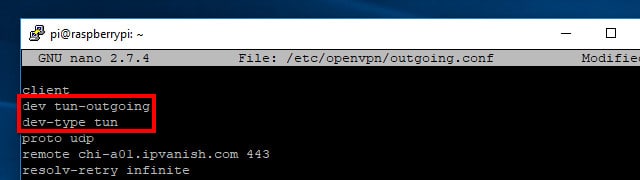

Dovrai modificare il file di configurazione in arrivo su /etc/openvpn/outgoing.conf nello stesso modo. Aprilo con questo comando:

sudo nano /etc/openvpn/outgoing.config

Come prima, cambia la prima riga e inserisci un secondo nella parte superiore del file di configurazione. Questo dovrebbe leggere:

dev tun-outgoing

tun di tipo dev

Ma la connessione VPN in uscita richiede anche altre modifiche. Dovrai indicarlo al certificato del server scaricato in un passaggio precedente e fornire il tuo nome utente e password in modo che la VPN possa connettersi automaticamente.

Modifica il tuo outgoing.conf file per utilizzare il certificato del server IPVanish. Cambia la linea che inizia con circa leggere:

ca /etc/openvpn/ca.ipvanish.com.crt

Quindi aggiorna o aggiungi -Pass auth-user per indicare IPVanish al tuo file di password, che creeremo presto:

auth-user-pass / etc / openvpn / passwd

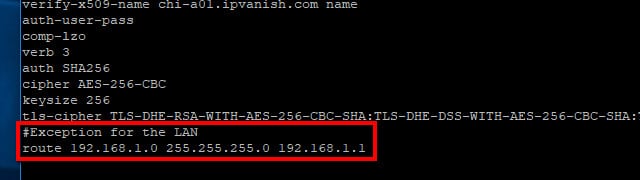

Bisogna anche dire alla tua connessione VPN in uscita di non inoltrare il traffico LAN. Dovrai aggiungere questa riga alla fine del tuo outgoing.conf file per poter accedere alla rete locale tramite Pi VPN:

percorso 192.168.1.0 255.255.255.0 192.168.1.1

Ricorda di utilizzare l’indirizzo IP corretto per la tua LAN se è diverso dal mio sopra. Salva le modifiche in /etc/openvpn/outgoing.conf in nano premendo Ctrl + X, poi Y.

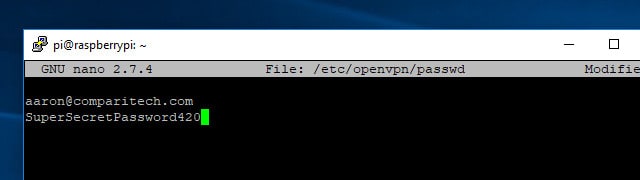

Ora, crea un file di password che OpenVPN può utilizzare per accedere a IPVanish con le tue credenziali. Il formato di questo file non potrebbe essere più semplice, è solo il tuo nome utente nella prima riga e la tua password nella seconda. Utilizzare questo comando per creare il file e aprirlo per la modifica:

sudo nano / etc / openvpn / passwd

Inserisci il tuo indirizzo e-mail sulla prima riga e la password sulla seconda, quindi premi Ctrl + X, Y per salvare il file. Da / Etc / openvpn / passwd contiene le tue credenziali in testo semplice, è importante proteggere il file. È possibile bloccare l’accesso a / Etc / openvpn / passwd utilizzando chmod come questo:

sudo chmod +600 / etc / openvpn / passwd

Ciò garantirà che solo l’utente root possa leggere o scrivere il file passwd file, che è il livello minimo di sicurezza necessario per la memorizzazione delle credenziali in testo normale.

Aggiornamento della tabella di routing di Raspberry Pi

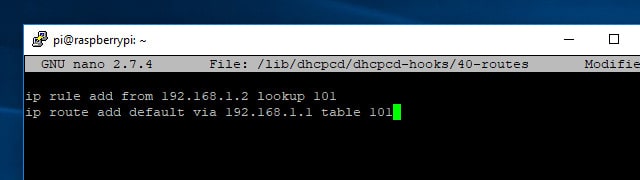

Prima di poter portare online la VPN in uscita per proteggere la tua connessione Internet, devi impostare Raspberry Pi in modo che instrada correttamente il traffico. Ricorda di sostituire l’indirizzo IP statico del tuo Pi se è diverso dal mio di seguito.

Dovrai creare o modificare / lib / dhcpcd / dhcpcd ganci / 40-circuiti e aggiungi alcune righe. Ecco il comando:

sudo nano / lib / dhcpcd / dhcpcd-hooks / 40-route

Aggiungi queste due righe allo script:

aggiunta regola ip dalla ricerca 192.168.1.2 101

ip route aggiunge default tramite 192.168.1.1 tabella 101

Quindi premere Ctrl + X, Y per salvare le modifiche.

Questa è l’unica modifica che dovrai apportare alla tabella di routing del tuo Raspberry Pi. Dopo aver salvato le modifiche e riavviato Pi, sarai in grado di eseguire connessioni VPN in entrata e in uscita contemporaneamente.

Proteggere le tue richieste DNS

Per rendere davvero sicura la tua connessione, devi assicurarti di bloccare le perdite DNS. Si verifica una perdita DNS quando la connessione VPN sicura cerca i siti Web utilizzando un server DNS esterno alla rete crittografata. Ciò espone i tuoi client VPN a pericoli come la registrazione DNS e gli attacchi man-in-the-middle.

La soluzione è forzare tutti i client VPN in entrata a utilizzare il server DNS sicuro del provider VPN in uscita. In questo caso, costringerò i miei clienti a utilizzare i server DNS di IPVanish.

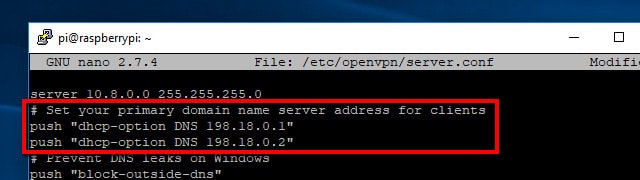

Per cambiare i tuoi server DNS senza dover reinstallare Pi VPN, dovrai aggiornare /etc/openvpn/server.conf. Aprilo per la modifica usando questo comando:

sudo nano /etc/openvpn/server.conf

Scorri il file fino a visualizzare le due righe spingere Impostazioni DNS per i tuoi client VPN. Ho installato Pi VPN utilizzando inizialmente i server DNS di Google, quindi le due linee che devono essere modificate nel mio server.conf Assomiglia a questo:

spingere “dhcp-opzione DNS 8.8.8.8”

premere “dhcp-opzione DNS 8.8.4.4”

Se stai utilizzando IPVanish, modifica queste righe per leggere:

premere “dhcp-option DNS 198.18.0.1”

premere “dhcp-option DNS 198.18.0.2”

Se stai utilizzando un altro provider VPN, dovrai cercare online per trovare i loro server DNS.

Dopo aver modificato il file, salvalo con Ctrl + X, Y. Le tue modifiche diventeranno effettive al prossimo riavvio del servizio OpenVPN e i tuoi client VPN useranno automaticamente i server sicuri di IPVanish.

Connessione a IPVanish

Prima di impostare OpenVPN per la connessione automatica al provider VPN in uscita, è necessario testare la connessione. Dalla riga di comando, digitare:

servizio sudo openvpn @ partenza in uscita

Lo schermo si riempirà di testo che mostra lo stato della connessione VPN. Doppio controllo /etc/openvpn/outgoing.conf se hai problemi di connessione e assicurati che il tuo nome utente e password siano corretti e su linee separate in / Etc / openvpn / passwd.

Quando ti sei connesso correttamente, disconnettiti dalla VPN premendo Ctrl + C. L’ultimo passaggio nella creazione di una connessione VPN in uscita è l’impostazione per l’avvio automatico.

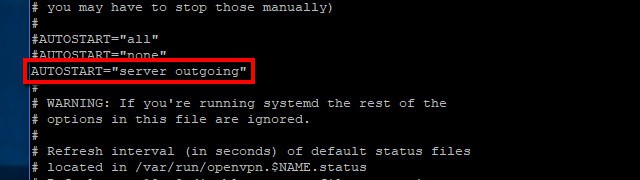

Avvio automatico delle connessioni VPN

Una volta che la connessione è stata testata correttamente, è necessario impostare entrambe le connessioni VPN per l’avvio automatico. OpenVPN ti semplifica facendo riferimento a ciascuna connessione in base al nome del file di configurazione.

Per iniziare, devi modificare il file di configurazione globale di OpenVPN con questo comando:

sudo nano / etc / default / openvpn

Quindi decommenta questa riga:

AUTOSTART ="ufficio a casa"

E cambiarlo per leggere:

AUTOSTART ="server in uscita"

Al termine, salva le modifiche con Ctrl + X, Y e riavvia il tuo server Pi VPN con il seguente comando:

riavvio sudo

Quando il tuo Raspberry Pi si riavvia, il tuo server Pi VPN sarà connesso al provider VPN in uscita e pronto per iniziare a gestire le connessioni in entrata.

Impostazioni del router Pi VPN

L’idea di una VPN è che è un tunnel dall’esterno della tua rete verso l’interno. Ciò significa che dovrai configurare il tuo router per consentire determinate connessioni. Lo facciamo usando Port forwarding, e può essere molto semplice o un po ‘più difficile a seconda del router.

Sto usando un router Linksys modello entry per questa guida, ma ogni router consumer supporta il port forwarding. La procedura potrebbe essere leggermente diversa, ma la maggior parte dei produttori di router offre guide sul port forwarding sul Web.

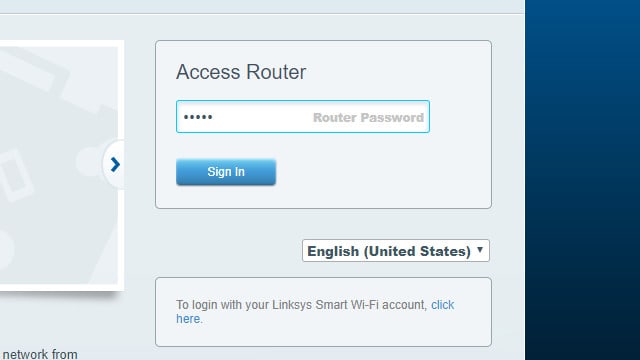

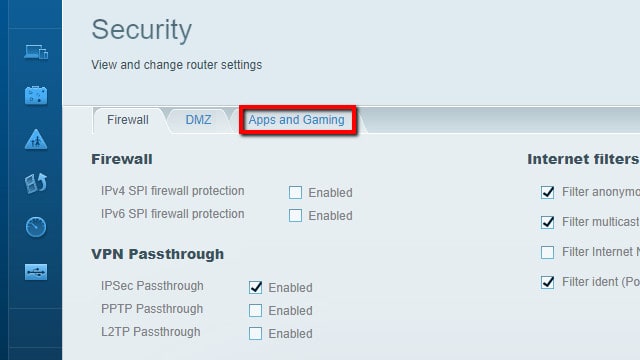

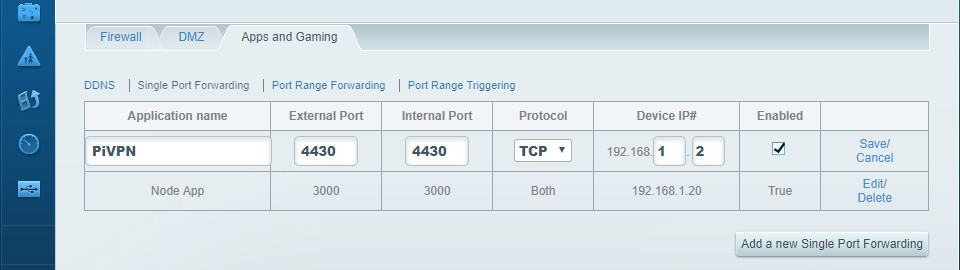

Inoltro della porta VPN

Nessun client VPN può connettersi alla rete se non si inoltra la porta specificata in precedenza. Normalmente tutte queste richieste sono bloccate dal router per motivi di sicurezza, ma dobbiamo fare un’eccezione speciale. In questo caso, è perché dobbiamo consentire ai client VPN di connettersi a Pi VPN tramite Internet.

Inizia accedendo al tuo router. Nella maggior parte dei casi, puoi farlo facendo clic qui o qui. Altrimenti trova l’indirizzo IP del tuo router e incollalo in un browser.

Una volta effettuato l’accesso, fai clic sui menu fino a trovare il port forwarding. Nel mio caso, è dentro App e giochi – Impostazioni del firewall.

Fare clic per aggiungere una nuova porta. Dovrai conoscere il numero di porta che hai selezionato in precedenza. Avrai anche bisogno dell’indirizzo IP statico del tuo server Pi VPN. Nel mio caso, quello è porta 1134 e 192.168.1.2.

Clic Salva quando hai impostato il port forwarding. Ora i client VPN potranno accedere quando si trovano all’esterno della rete locale.

Nota per i clienti di Comcast Xfinity

Non sono riuscito a far in modo che il mio router Comcast Xfinity inoltrasse correttamente le porte. Il problema era che il mio router ha un sistema di rilevamento delle intrusioni (IDS) incorporato, che viene utilizzato un po ‘come un firewall per bloccare gli attacchi dannosi alla rete domestica. L’IDS non può essere disattivato e la connessione a una VPN tramite il router Comcast lo attiva, bloccando la connessione.

La mia soluzione era quella di mettere il router Xfinity in modalità bridge e collegarvi un router wireless. Quindi sono stato in grado di utilizzare il router wireless per attivare il port forwarding e consentire le connessioni alla mia VPN. Se sei un utente di Comcast che ha problemi con il port forwarding, lascia un commento qui sotto per assistenza.

Gestione degli utenti Pi VPN

Ogni dispositivo che si connette alla tua VPN deve avere un account utente associato ad essa. Quando crei ciascun account, Pi VPN genererà un profilo OpenVPN. Successivamente, utilizzerai quei profili * .ovpn sui tuoi dispositivi per configurarli automaticamente.

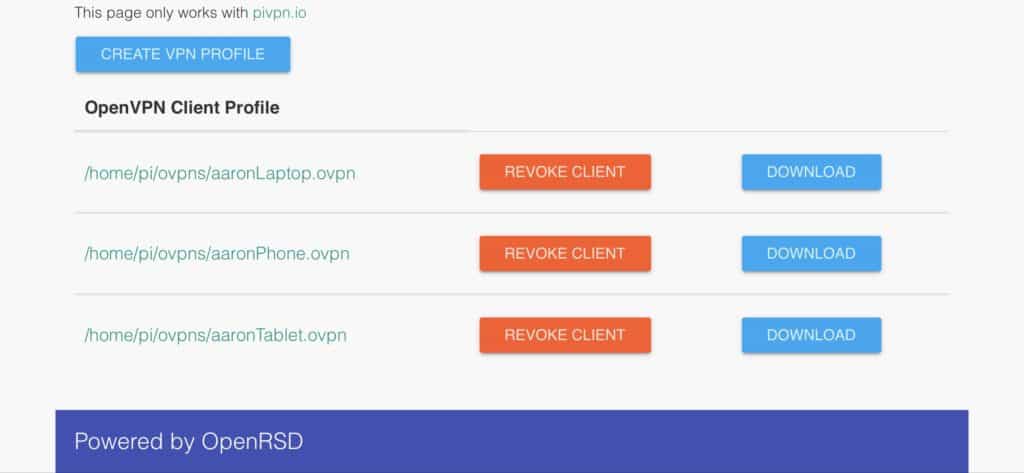

Creazione di profili con la GUI Pi VPN

Ecco come aggiungere utenti a Pi VPN. Al termine, sarai in grado di scaricare il profilo necessario per collegarti alla tua rete privata.

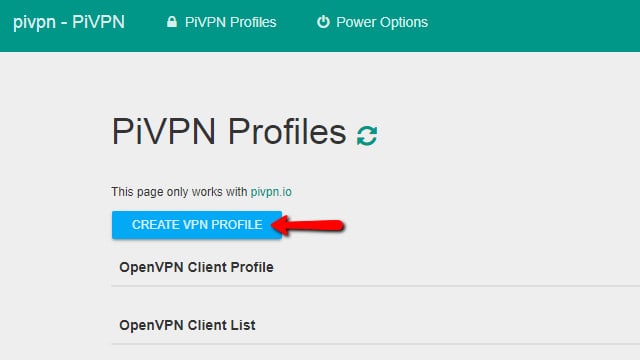

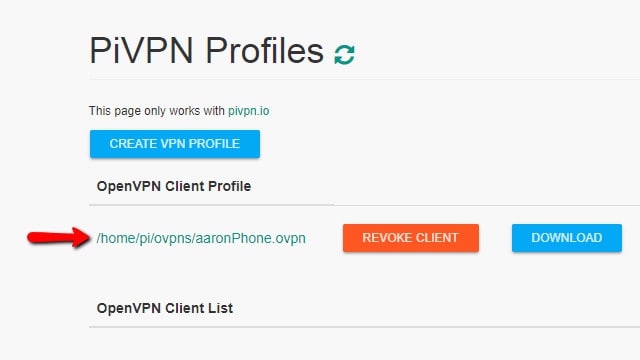

Clicca il Crea profilo VPN per aggiungere un nuovo utente.

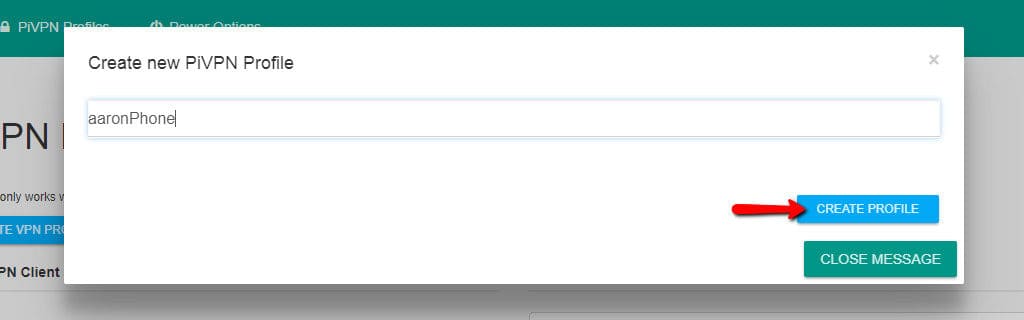

Quindi digitare un nome utente e fare clic su Crea un profilo pulsante. Consiglio di nominare ciascun utente in base al dispositivo con cui prevedi di connettersi. In seguito, sarà facile capire a colpo d’occhio quali dispositivi sono collegati alla VPN.

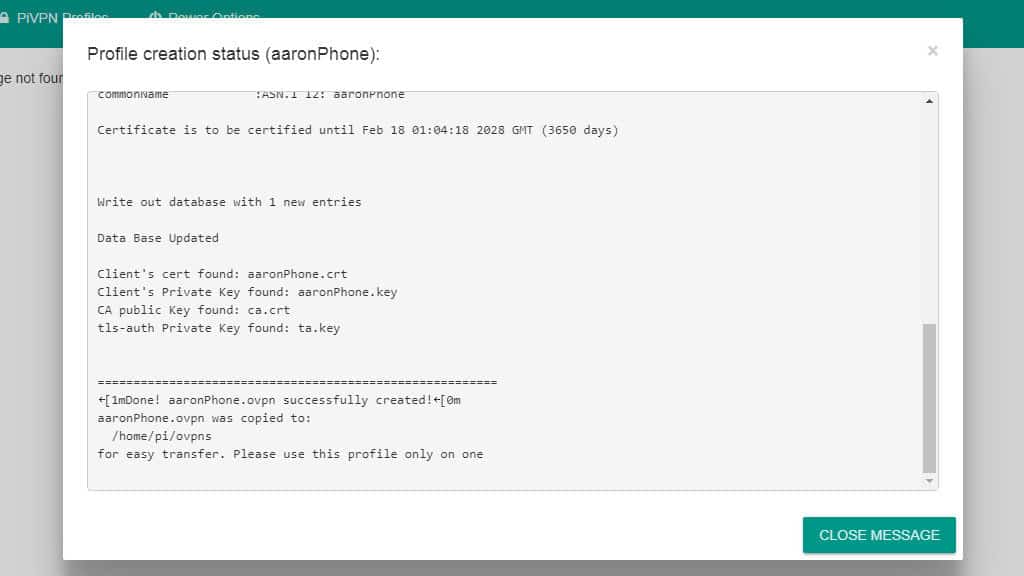

Si apre una finestra di stato che consente di seguire il processo di creazione del profilo. La generazione di chiavi crittografiche può richiedere molto tempo, soprattutto se si utilizza la crittografia a 4096 bit.

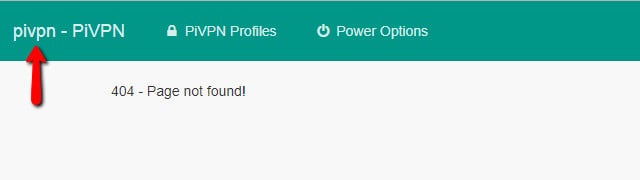

Pi GUI VPN a volte ti porta a un messaggio 404 dopo aver creato con successo un profilo. Clicca il pivpn collegamento nell’angolo in alto a sinistra per tornare al browser dei profili.

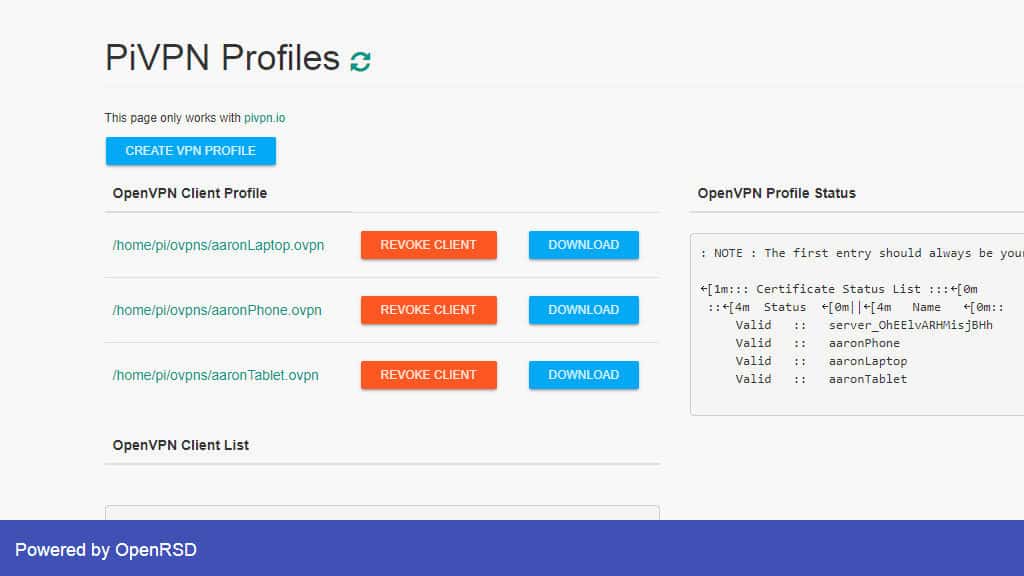

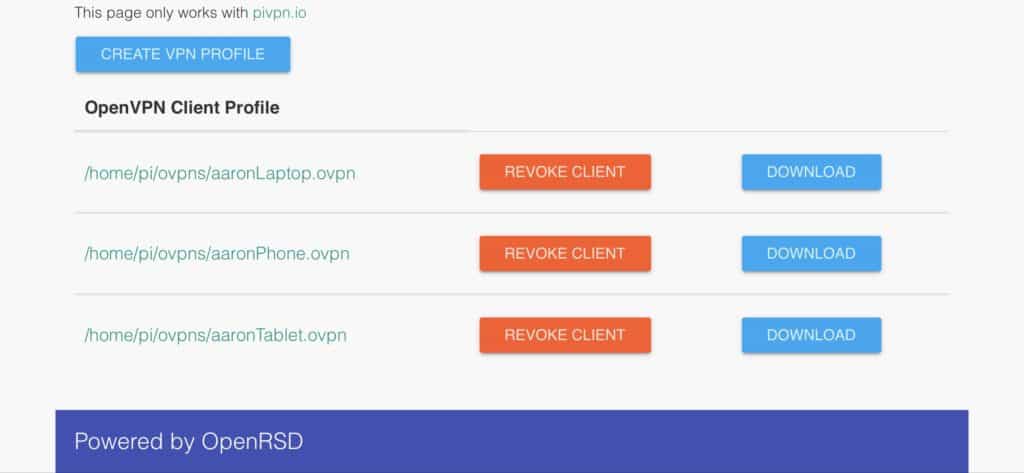

Vedrai un percorso per il tuo Profilo client OpenVPN, e un pulsante per Scarica esso. È possibile fare clic su Revoca il client per rimuovere un account utente. La revoca di un account comporterà la disconnessione immediata del client.

Clicca il Crea profilo VPN fino a quando non si dispone di un profilo client per ciascun dispositivo che si desidera essere in grado di connettersi alla propria VPN. Ad esempio, avevo profili per il mio telefono e tablet, insieme a un Raspberry Pi che utilizzo per lo streaming TV.

Una volta che hai i profili per ogni dispositivo, puoi passare al passaggio successivo e connetterti alla tua VPN.

Rimozione dei profili con la GUI Pi VPN

A volte avrai un problema con un profilo o vorresti rimuoverlo dalla tua VPN. Puoi farlo revocando il client nella GUI Pi VPN.

Apri la GUI di Pi VPN e accedi. Puoi visualizzare un elenco di profili attivi nella schermata principale.

Clicca il Revoca profilo pulsante per il dispositivo che si desidera rimuovere e il profilo verrà eliminato.

Quando aggiorni la GUI di Pi VPN, puoi vedere che il profilo è stato rimosso. Tieni presente che ciò non elimina il vecchio file * .ovpn dal tuo disco rigido. Dovrai rimuovere il file manualmente usando questo comando:

rm ~ / ovpns / nome_profilo.conf

Assicurati di sostituire profile_name.conf con il nome del tuo profilo di accesso automatico OpenVPN.

Anche se non elimini i profili revocati, non esiste alcun rischio per la sicurezza. Non sarai mai in grado di accedere utilizzando un profilo revocato, ma ti consiglio di eliminarli per mantenere le cose pulite.

Installazione di un client VPN Pi mobile

Se stai per connetterti a Pi VPN su un dispositivo mobile, ti consiglio OpenVPN Connect, il client ufficiale. È completamente gratuito e si integra molto bene con iOS e Android.

Il primo passo è aprire l’App Store o il Play Store, a seconda del dispositivo. In entrambi i casi, cerca OpenVPN Connect. Accetta i termini e installa l’app come al solito.

Guarda anche: Come installare client e server OpenVPN su un router DD-WRT

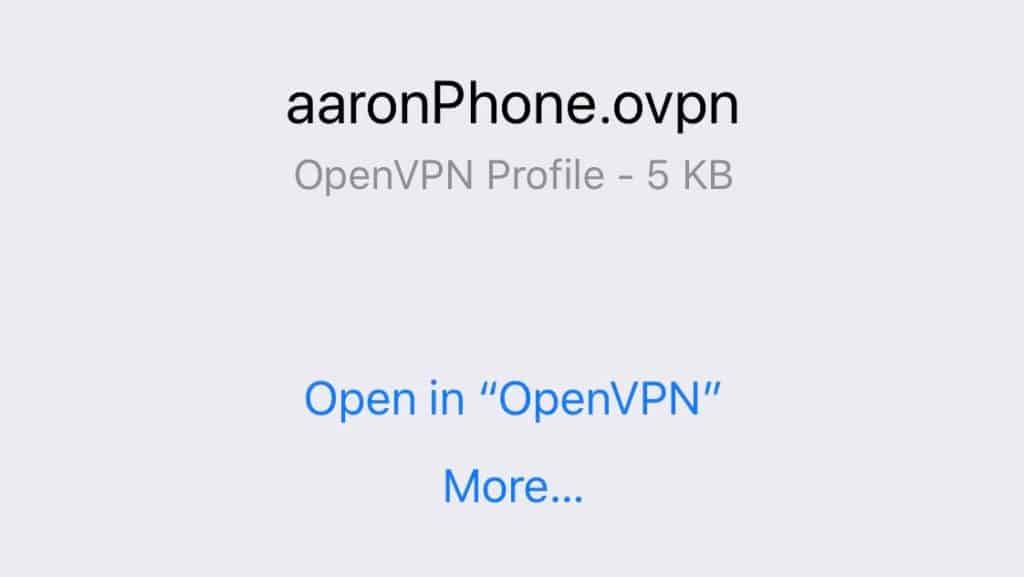

Importazione del profilo di accesso automatico Pi VPN

Devi assicurarti di essere connesso alla tua rete domestica tramite Wi-Fi, quindi apri la GUI Pi VPN in un browser. Ricorda che il percorso è stato impostato molto prima e include l’indirizzo IP locale del tuo server Pi VPN. Nel mio caso, è http://192.168.1.2/pivpn-gui/.

Accedi con il nome utente pi e la password corretta.

utenti iOS: Si noti che la GUI Pi VPN funziona correttamente solo in Safari. Gli utenti Android possono connettersi con il browser di loro scelta.

Trova il profilo che hai creato per il tuo dispositivo mobile e fai clic su Scarica pulsante.

Utilizzare OpenVPN connect per importare il file * .ovpn. All’avvio di OpenVPN Connect, fare clic su plus verde. La tua connessione Pi VPN è pronta per la connessione.

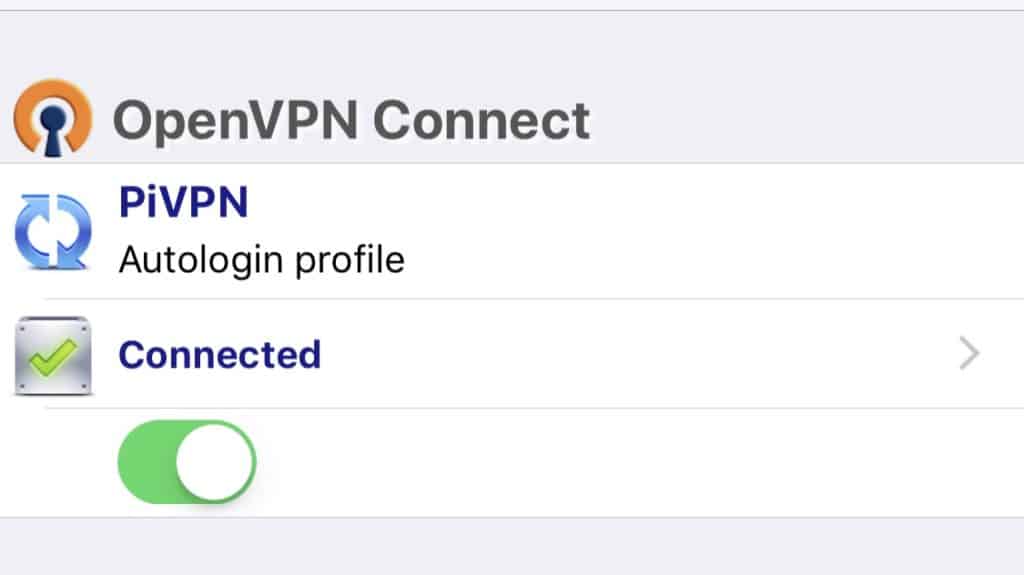

Connessione a Pi VPN

Non resta che aprire il tunnel per Pi VPN utilizzando l’app OpenVPN Connect.

Nell’app, fai clic sul pulsante di attivazione / disattivazione per avviare la connessione. Dovrebbe diventare verde e il telefono visualizzerà un badge VPN nell’area di notifica.

Puoi verificare che la tua connessione VPN funzioni visitando un sito come http://www.ipaddress.com. Se non aggiungi un computer alla tua VPN, hai finito e puoi passare alla sezione successiva.

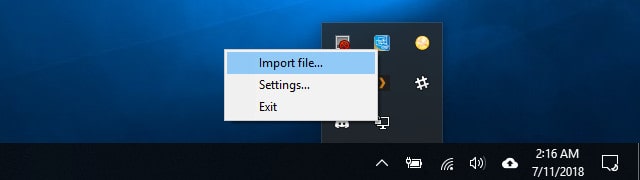

Installazione di un client VPN Pi sul tuo computer

Sono disponibili molti client VPN diversi per Windows e Mac, ma raccomando il client OpenVPN ufficiale. È gratuito e facile da installare e ti consente di importare la tua connessione Pi VPN con pochi clic.

Scarica qui il client ufficiale e installalo come faresti con qualsiasi altro programma.

Importazione del profilo di accesso automatico Pi VPN

Se il computer che stai aggiungendo alla VPN si trova sulla tua LAN, puoi scaricare il profilo di accesso automatico dalla GUI di Pi VPN. Passa al percorso in cui hai installato Pi VPN GUI in precedenza, nel mio caso che è http://192.168.1.2/pivpn-gui/.

Se il computer che stai aggiungendo Pi VPN si trova in una posizione remota, non sarai in grado di collegarti direttamente alla GUI Pi VPN. In tal caso, dovrai scaricare il profilo di accesso automatico utilizzando un dispositivo sulla LAN. Una volta scaricato, allegalo a un’email e invialo al tuo computer remoto. Puoi scaricare il profilo dalla tua e-mail e continuare come al solito.

Dopo aver scaricato il profilo di accesso automatico, fare clic con il pulsante destro del mouse sull’icona OpenVPN nella barra delle applicazioni e fare clic Importare.

Connessione a Pi VPN

Dopo aver aggiunto la connessione Pi VPN, fare clic con il pulsante destro del mouse sull’icona OpenVPN nella barra delle applicazioni e fare clic sul nome del profilo per connettersi.

Vedrai apparire una finestra di stato con il registro delle connessioni. Se il tuo computer non si collega correttamente, puoi copiare e incollare il codice di errore per capire cosa è andato storto. Nella maggior parte dei casi, se non riesci a connetterti alla tua VPN, è perché il port forwarding non è stato abilitato correttamente.

Una volta connesso, assicurati che la VPN funzioni visitando un sito Web come http://www.ipaddress.com.

Altre idee per Pi VPN e la tua rete

Avere un server accessibile da qualsiasi luogo lo rende il candidato perfetto per molti progetti diversi. Ecco alcune idee per il tuo Raspberry Pi ora che hai finito di configurare il tuo server Pi VPN.

Blocca il firewall

Raspberry Pi viene fornito con un firewall molto permissivo in base alla progettazione, ma è una buona idea essere più restrittivi quando si esegue un server VPN.

Ecco alcune regole di esempio per iniziare. Ricorda di sostituire il PROTOCOLLO e PORTA con ciò che hai scelto per il tuo server Pi VPN. Linee che iniziano con # sono commenti e non è necessario digitarli.

# Accetta il traffico in entrata su tutte le interfacce, ma limita eth0 solo alla VPN

sudo iptables -A INPUT -i eth0 -m state –state NEW -p PROTOCOL –dport PORT -j ACCEPT

sudo iptables -A INPUT -i tun-incoming -j ACCETTA

sudo iptables -A INPUT -i tun-outgoing -j ACCEPT

#Consente di inoltrare il traffico tra le sottoreti

sudo iptables -A AVANTI -i tun-incoming -j ACCETTA

sudo iptables -A AVANTI -i tun-outgoing -j ACCEPT

#Spedizione del traffico attraverso eth0

sudo iptables -A FORWARD -i tun-incoming -o eth0 -m state –state RELATED, STTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i tun-outgoing -o eth0 -m state –state RELATED, STTABLISHED -j ACCEPT

#Spedizione del traffico attraverso tun-incoming

sudo iptables -A FORWARD -i eth0 -o tun-incoming -m state –state RELATED, STTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i tun-out -o tun-incoming -m state –state RELATED, STTABLISHED -j ACCEPT

#Partecipare al traffico attraverso tun-outgoing

sudo iptables -A FORWARD -i eth0 -o tun-outgoing -m state –state RELATED, STTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i eth0 -o tun-outgoing -m state –state RELATED, STTABLISHED -j ACCEPT

#MASQ tun-incoming come eth0

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Al termine, utilizzare questo comando per salvare le modifiche:

sudo salvataggio persistente di iptables

Ricorda che puoi elencare le regole di iptables attualmente attive con il comando:

sudo iptables -L

Passa a DNS dinamico

Il DNS dinamico consente di utilizzare un nome host anziché un indirizzo IP per connettersi al server Pi VPN, anche se non si dispone di un indirizzo statico dal proprio ISP. Ad esempio, è possibile utilizzare il DNS dinamico per reindirizzare vpn.websitename.com sul proprio server VPN. Se stai pensando di ospitare servizi web o email, in molti casi puoi eseguire tutto dallo stesso Pi.

È meglio rieseguire il programma di installazione di Pi VPN se stai per passare al DNS dinamico. Ma una volta aggiornate le impostazioni, sarai in grado di accedere al tuo server Pi VPN all’URL personalizzato che hai selezionato.

Il passaggio al DNS dinamico elimina la necessità di riemettere i profili client Pi VPN ogni volta che cambia l’indirizzo IP pubblico.

Configurare un file server

Raspberry Pi è un ottimo file server Samba. È possibile collegare alcune unità USB, installare lvm2 per creare un filesystem gigante che copra tutti i dischi e condividere i tuoi file con i client VPN.

Abilitare Samba sulla tua VPN richiede un po ‘di lavoro, ma è estremamente utile poter accedere a file, musica e film dai tuoi dispositivi mobili.

Installa Pi-hole

Quando imposti il provider DNS durante l’installazione di Pi VPN, puoi facilmente installare Pi-hole, cambiare il tuo provider DNS personalizzato in 127.0.0.1 e bloccare automaticamente gli annunci mobili sulla tua VPN.

L’esecuzione di Pi-hole su una connessione VPN è il modo migliore per bloccare gli annunci mobili senza eseguire il root del telefono. Puoi persino disattivare gli annunci pre-roll di Youtube e smettere di vedere i prodotti sponsorizzati su Amazon. Dai un’occhiata alla guida di Comparitech a Pi-hole per ulteriori informazioni.

Esegui un seedbox

Se hai una VPN in uscita attiva e funzionante, la tua connessione Internet è completamente crittografata. Avere una connessione Internet anonima è l’ideale per il torrenting e trasformare il tuo server Pi VPN in un seedbox con Transmission è davvero facile.

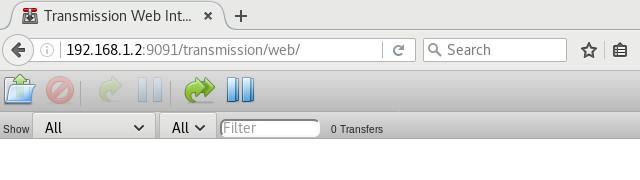

Poiché la connessione è già crittografata, è sufficiente installare Trasmissione e il client Web. Sarai in grado di aggiungere torrent dal tuo telefono o laptop e verranno scaricati a casa.

Esperienza pratica con Pi VPN

Non credo di dire alcun segreto quando dico che sono un secchione enorme. La mia rete domestica è piena di dispositivi intelligenti come luci Hue, un termostato Nest e un paio di altoparlanti Sonos. Ho un fileserver con Transmission, un server Plex, dispositivi che eseguono Kodi e un sacco di probabilità e estremità come una stampante di rete e un server DNS che esegue Pi-hole per bloccare gli annunci mobili.

Se la tua rete domestica è qualcosa come la mia, ti direi che Pi VPN è un punto di svolta. Non solo sono riuscito a chiudere tutte le porte salvandone una sul mio firewall, ma la mia connessione Internet mobile è completamente crittografata e posso accedere alla mia LAN da qualsiasi luogo. La sicurezza della mia rete è notevolmente migliorata e non devo configurare il port forwarding sul mio router ogni volta che aggiungo un nuovo dispositivo.

Dopo aver trascorso un pomeriggio a configurare le cose, Pi VPN è quasi incredibilmente buono. Così tanti progetti per Raspberry Pi sono appariscenti e divertenti, ma alla fine piuttosto inutili. Sono felice di segnalare che Pi VPN è un’eccezione enorme.

“Raspberry Pi” di Lucasbosch con licenza CC 3.0

Pi VPN è unottima soluzione per aumentare la sicurezza del tuo dispositivo mobile e accedere alla tua LAN da Internet. È vero che la configurazione di un server VPN può essere difficile, ma Pi VPN semplifica il processo grazie alla sua installazione guidata. Inoltre, con pochi passaggi aggiuntivi, è possibile abilitare la crittografia end-to-end e proteggere tutta la tua navigazione mobile. È importante scegliere un provider VPN affidabile e sicuro per garantire la massima protezione dei tuoi dati. Pi VPN è una soluzione economica ed efficace per trasformare il tuo Raspberry Pi in un server VPN. Consiglio vivamente di provare Pi VPN per aumentare la sicurezza della tua rete domestica e proteggere la tua navigazione mobile.