Come tutti i proxy di rete, un proxy trasparente intercetta e reindirizza i dati in transito, in genere tramite Internet. In parole povere, i proxy trasparenti non modificano i dati che li attraversano. Ma ciò che distingue davvero i proxy trasparenti è che i client, i dispositivi degli utenti finali utilizzati da te e da me, non devono configurare o essere consapevoli del proxy affinché funzioni. I proxy trasparenti sono talvolta chiamati proxy in linea, intercettanti, inversi, invisibili o forzati.

Come tutti i proxy di rete, un proxy trasparente intercetta e reindirizza i dati in transito, in genere tramite Internet. In parole povere, i proxy trasparenti non modificano i dati che li attraversano. Ma ciò che distingue davvero i proxy trasparenti è che i client, i dispositivi degli utenti finali utilizzati da te e da me, non devono configurare o essere consapevoli del proxy affinché funzioni. I proxy trasparenti sono talvolta chiamati proxy in linea, intercettanti, inversi, invisibili o forzati.

Se sei un utente frequente di Internet, probabilmente interagisci sempre con proxy trasparenti senza accorgersene. È probabile che il tuo fornitore di servizi Internet utilizzi proxy trasparenti ogni volta che desideri accedere a siti Web, video e notizie popolari. Invece di inviare e ricevere un video dal server di Netflix in tutto il paese ogni volta che qualcuno vuole guardarlo, l’ISP locale “memorizzerà” una copia del video sui propri server. Quando vai a guardare il video, il proxy trasparente ti reindirizzerà alla versione cache del video, risparmiando larghezza di banda a monte. Come utente finale, ottieni video di qualità superiore con meno buffering, ma altrimenti l’esperienza è indistinguibile da una connessione diretta a Netflix.

I proxy trasparenti sono parte integrante delle reti di distribuzione dei contenuti, o CDN, che eseguono la memorizzazione nella cache su larga scala. Ma questa è solo una delle tante applicazioni. In questo articolo, discuteremo più in dettaglio come funzionano i proxy trasparenti, come vengono utilizzati, i loro pro e contro e come rilevarli e bypassarli.

Come funzionano i proxy trasparenti

Per l’utente finale, un proxy trasparente è fondamentalmente un malware. Intercetta il traffico Internet e lo reindirizza verso un’altra destinazione senza il consenso dell’utente finale. Questo essenzialmente descrive un attacco man-in-the-middle (MITM). Tuttavia, i proxy trasparenti non sono sempre dannosi.

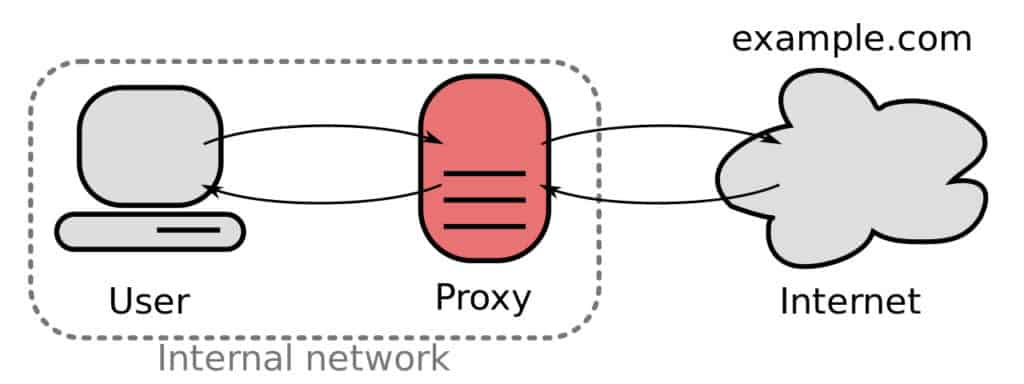

I proxy trasparenti di solito si collocano tra gli utenti e il Web. Quando un utente invia una richiesta a cui connettersi, per esempio, a un sito Web, viene prima reindirizzato al server proxy. Il reindirizzamento viene in genere gestito da un firewall sullo stesso host del server proxy, ad esempio iptables su Linux.

Il server proxy riceve la richiesta e quindi chiede al redirector, il firewall, la destinazione originale della connessione. Può quindi decidere se consentire alla connessione di passare alla destinazione originale, bloccare la connessione o reindirizzare la connessione.

Squid è il software più popolare utilizzato per impostare proxy trasparenti.

Come vengono utilizzati i proxy trasparenti

I proxy trasparenti non richiedono alcuna configurazione sul lato client, quindi gli utenti non devono scaricare alcuna app o apportare modifiche alla configurazione per utilizzarle. Invece, la configurazione è lasciata al fornitore di servizi, che ha un maggiore controllo sul modo in cui gli utenti interagiscono con i loro servizi. Questo rende i proxy trasparenti utili per situazioni in cui la quantità e i tipi di client sulla rete sono sconosciuti.

caching

Nell’introduzione abbiamo brevemente descritto la memorizzazione nella cache del proxy. Ogni volta che un utente si connette a un sito Web per, per esempio, guardare un video, una copia del video viene archiviata in una cache sul server host del proxy. Il proxy reindirizza le richieste future per quel video alla versione memorizzata nella cache e l’utente non conosce mai la differenza. Metodi simili sono utilizzati nelle reti di distribuzione di contenuti (CDN) su larga scala.

La memorizzazione nella cache del proxy consente di risparmiare la larghezza di banda a monte dell’ISP che sarebbe stata utilizzata per lo streaming del video dalla sorgente su ogni richiesta e i buffer video dell’utente più rapidamente.

filtraggio

I proxy di filtro vengono utilizzati per limitare l’accesso alle risorse sulla rete. Se quella rete è Internet, è possibile utilizzare i proxy di filtro per la censura. Il proxy di un edificio per uffici potrebbe ignorare le richieste a Facebook e YouTube al fine di mantenere i dipendenti in attività. Le scuole e le biblioteche utilizzano spesso proxy di filtro per impedire agli utenti di accedere a contenuti inappropriati. Gli stati-nazione possono utilizzare i proxy di filtro per monitorare e censurare i contenuti che ritengono inappropriati o offensivi.

porta

Ti sei mai connesso a un hotspot wifi pubblico che ti ha richiesto di accettare i termini di servizio del provider, accedere con la tua e-mail o guardare un annuncio prima che consentirebbe l’accesso a Internet? È probabile che quella rete stesse usando un proxy gateway. I proxy trasparenti possono modificare o bloccare il traffico in base a determinate regole, limitando selettivamente l’accesso a Internet. In questo esempio, il proxy reindirizza gli utenti a una pagina di accesso.

Protezione DDoS

La protezione DDoS proxy o protezione DDoS “remota” è una tecnica che utilizza un proxy trasparente per impedire attacchi DDoS (Distributed Denial of Service) da reti paralizzanti. Un attacco DDoS comporta l’inondazione di un server con richieste indesiderate, spesso da una botnet che include più dispositivi. Quando un attacco DDoS colpisce il server proxy, impedisce al flusso principale di pacchetti di colpire il server principale. Gli utenti che non riescono a connettersi tramite il proxy a causa della congestione dall’attacco vengono semplicemente reindirizzati a un altro proxy trasparente. Un server può avere tutti i proxy trasparenti di backup necessari per respingere le richieste indesiderate e mantenere il sito attivo e funzionante per gli utenti legittimi.

Come rilevare se sei dietro un proxy trasparente

Un modo semplice per verificare se ci si trova dietro un proxy trasparente è tentare di connettersi a un server che non esiste. Se non è presente alcun proxy, nel browser verrà visualizzato un tipico messaggio di errore. Chrome dice “Impossibile raggiungere questo sito” perché non è possibile trovare l’indirizzo IP.

Se sei dietro un proxy, l’errore potrebbe essere diverso o potresti essere reindirizzato a un’altra pagina, ad esempio una pagina di ricerca.

Se ciò non ti dà un risultato semplice, alcuni siti web hanno servizi di rilevamento proxy con affidabilità variabile, come questo.

Se visiti un sito Web crittografato HTTPS e fai clic sull’icona del lucchetto, il tuo browser ti fornirà alcune informazioni di base sul certificato SSL del sito. Se il certificato viene rilasciato al tuo ISP e non al proprietario del sito Web, potrebbe essere un segno che sei dietro un proxy trasparente.

VPN e HTTPS vs proxy trasparenti

In una connessione standard non crittografata, il traffico Internet può essere monitorato e filtrato da un proxy trasparente. I dati in essi contenuti possono essere memorizzati nella cache sul server proxy per un uso successivo.

HTTPS

Siti Web che utilizzano il traffico browser HTTPS sicuro tra server e client con crittografia SSL. La crittografia codifica i dati prima di lasciare il dispositivo, rendendolo indecifrabile per chiunque li intercetti. tuttavia, Il traffico DNS in genere non è crittografato e indica al server proxy dove sta andando il traffico HTTPS crittografato. I contenuti effettivi del traffico di rete potrebbero non essere visibili, quindi i dati non possono essere memorizzati nella cache, ma il proxy può almeno vedere dove sta andando. (Nota: ecco perché i proxy trasparenti sono spesso incompatibili con DNS crittografato o DNSSEC.)

Software proxy trasparente come Calamaro può gestire il traffico HTTPS in diversi modi, ma in genere il proxy può comunque monitorare la destinazione dei dati in transito attraverso alcuni mezzi. In alcuni casi, vengono configurati gli amministratori di rete Intercettazione HTTPS su proxy trasparenti. Il server proxy funge da intermediario con la propria autorità di certificazione HTTPS. In questo scenario, il traffico HTTPS viene intercettato e decrittografato sul server proxy anziché sul sito Web di destinazione. I dati possono quindi essere memorizzati nella cache, filtrati o ispezionati prima di essere nuovamente crittografati e inviati alla destinazione.

VPN

Se sei dietro un proxy trasparente e vuoi bypassarlo del tutto, allora usa una VPN. Una buona VPN crittografa tutto il traffico in uscita dal tuo dispositivo, incluso il traffico DNS e HTTP / S. Senza conoscere il contenuto o la destinazione dei dati, il proxy trasparente non può agire e lo inoltrerà semplicemente alla destinazione non modificata (a meno che non blocchi esplicitamente il traffico al server VPN). Si noti che una VPN renderà inaccessibile la cache del proxy, il che può rendere le cose più lente per l’utente finale.

zza di banda e di migliorare lesperienza dellutente finale, poiché i contenuti vengono caricati più velocemente. filtraggio I proxy trasparenti possono anche essere utilizzati per filtrare il traffico Internet. Ad esempio, unazienda potrebbe utilizzare un proxy trasparente per bloccare laccesso a determinati siti Web o per monitorare lattività online dei propri dipendenti. porta I proxy trasparenti possono essere configurati per funzionare su una porta specifica. Ad esempio, unazienda potrebbe utilizzare un proxy trasparente sulla porta 8080 per gestire il traffico Internet dei propri dipendenti. Protezione DDoS I proxy trasparenti possono anche essere utilizzati per proteggere i siti Web da attacchi DDoS (Distributed Denial of Service). In questo caso, il proxy trasparente agisce come un filtro, bloccando il traffico dannoso prima che raggiunga il sito Web. Come rilevare se sei dietro un proxy trasparente Se sei un utente finale, potrebbe essere difficile rilevare se sei dietro un proxy trasparente. Tuttavia, ci sono alcuni segnali che potrebbero indicare che stai utilizzando un proxy trasparente. Ad esempio, se noti che il tuo traffico Internet sembra essere reindirizzato a unaltra destinazione prima di raggiungere il sito Web a cui stai cercando di connetterti, potresti essere dietro un proxy trasparente. VPN e HTTPS vs proxy trasparenti Sebbene i proxy trasparenti siano utili in alcune situazioni, ci sono alcune limitazioni da considerare. Ad esempio, i proxy trasparenti non offrono la stessa protezione della privacy di una VPN (Virtual Private Network) o di una connessione HTTPS (HyperText Transfer Protocol Secure). Quando si utilizza un proxy trasparente, il traffico Internet viene ancora intercettato e reindirizzato, il che significa che potrebbe essere vulnerabile agli attacchi MITM. Inoltre, i proxy trasparenti non crittografano il traffico Internet, il che significa che i dati potrebbero