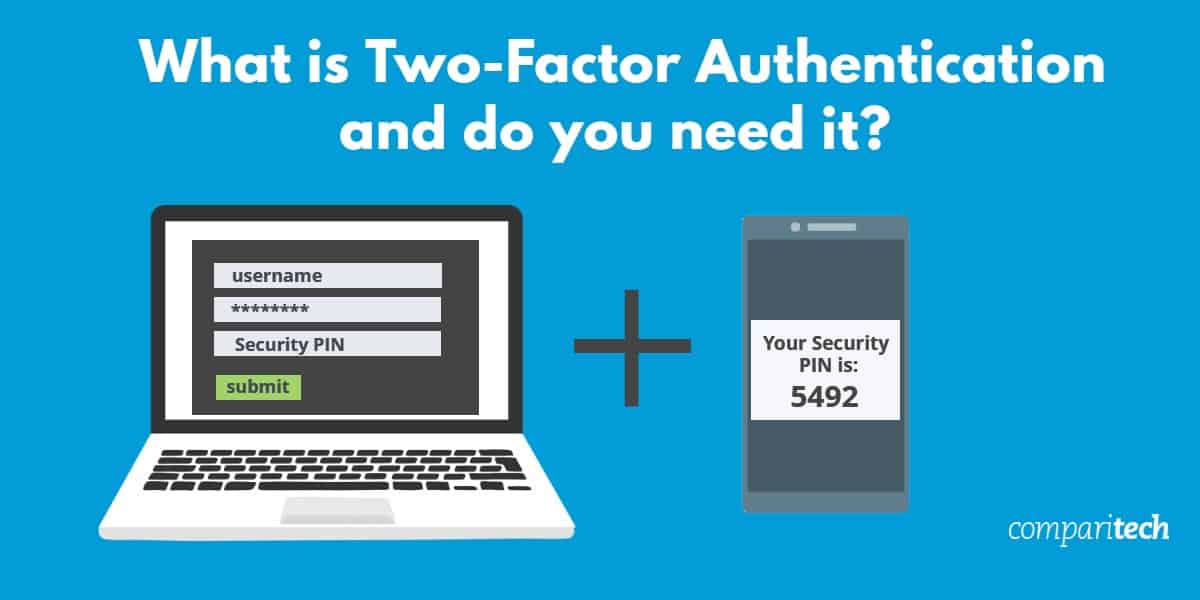

L’autenticazione a due fattori (2FA) si riferisce a un processo di accesso che richiede più di una semplice password. Se la tua password è in qualche modo compromessa, 2FA può impedire a un utente malintenzionato di accedere al tuo account richiedendo una seconda forma di verifica.

La verifica in due passaggi (2SV) e l’autenticazione a più fattori (MFA) sono termini spesso usati in modo intercambiabile con l’autenticazione a due fattori, anche se ci sono alcune differenze che vedremo in seguito. È possibile riscontrare 2FA durante l’accesso a un dispositivo o un account, ad esempio:

- Un numero PIN una tantum inviato tramite SMS, e-mail o un’app di autenticazione come Google Authenticator o Authy

- Un dispositivo di autenticazione hardware, come una chiave USB, che deve essere inserito prima dell’accesso

- Una scansione biometrica, come un’impronta digitale o una scansione della retina, oltre a una password

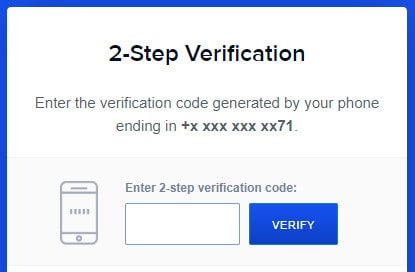

2FA può essere impostato per molti account online e consigliamo vivamente di farlo. In genere, ciò comporta l’immissione di un codice PIN durante l’accesso da un nuovo dispositivo o posizione o dopo la scadenza della sessione precedente. Potrebbe sembrare un onere, ma 2FA fa molto per proteggere gli account dagli hacker.

Come funziona in pratica l’autenticazione a due fattori?

Se 2FA è attivato per il tuo account, è molto probabile che lo incontri quando accedi da un nuovo dispositivo o da una posizione diversa rispetto a prima. Inserisci il tuo nome utente e la password come al solito, quindi ti verrà richiesto di dimostrare la tua identità inserendo una seconda forma di verifica che solo tu puoi fornire.

Non tutti i metodi di verifica di un utente sono uguali. A partire dal dal più sicuro al meno sicuro:

- UN dispositivo di autenticazione hardware come una chiave di sicurezza YubiKey o Titan. Questi sono dispositivi USB che è necessario collegare al dispositivo per accedere.

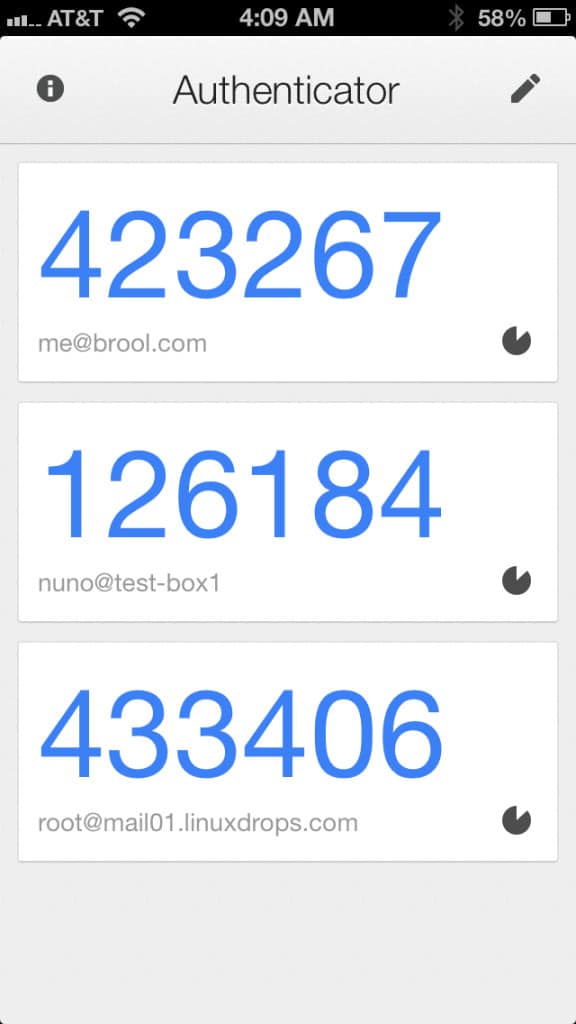

- Un app di autenticazione come Google Authenticator o Authy. Queste app generano numeri PIN temporanei sul tuo smartphone.

- UN scansione biometrica come una scansione del viso, delle impronte digitali o della retina. La sicurezza delle scansioni biometriche varia ampiamente a seconda del metodo utilizzato, della qualità del software di autenticazione e dell’hardware utilizzato per l’input.

- UN Numero PIN inviato via SMS al tuo telefono. SMS non è crittografato ed è vulnerabile agli attacchi di scambio SIM, quindi è considerato meno sicuro.

- UN Numero PIN inviato via e-mail. Questa opzione è la meno sicura perché spesso è possibile accedere agli account e-mail da qualsiasi luogo, al contrario degli altri metodi che richiedono la presenza di un dispositivo specifico. Inoltre, l’e-mail non è crittografata.

Anche se il tuo account supporta 2FA, potrebbe non essere abilitato per impostazione predefinita. Questo perché è necessario un processo di registrazione per impostare 2FA per ciascun sito. Senza tale processo di registrazione, gli utenti verrebbero semplicemente esclusi dal loro account. Ti consigliamo di approfondire le impostazioni di sicurezza o di accesso del tuo account e sperare di trovare le impostazioni 2FA.

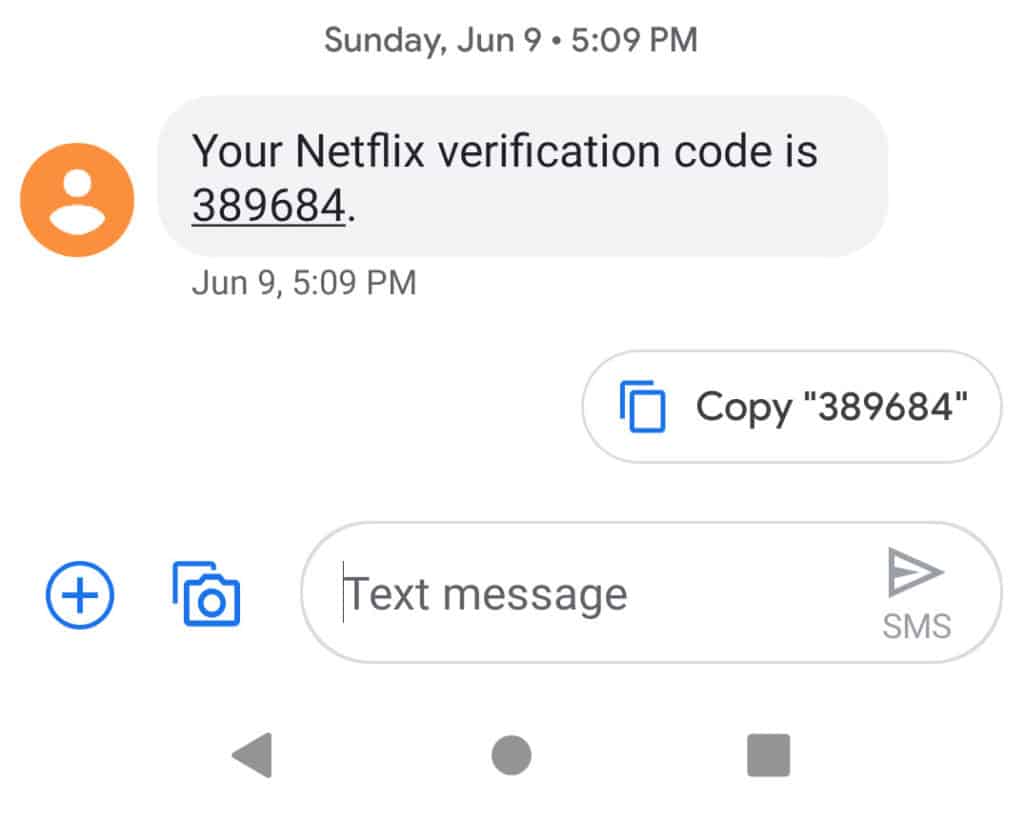

Autenticazione a due fattori per messaggi SMS (di testo)

Il vantaggio dell’uso del metodo SMS è che è quasi universale ed è legato alla tua carta SIM, non al tuo telefono. Quasi tutti i telefoni cellulari accettano messaggi di testo, anche i telefoni “stupidi” su cui non sono installate app. Se cambi telefono o il tuo telefono è danneggiato o perso, puoi semplicemente inserire la tua carta SIM in un altro telefono e sei a posto.

Lo svantaggio principale è che per far passare i messaggi SMS devi essere nel raggio di azione del cellulare. Inoltre, i viaggiatori globali possono avere problemi con il metodo SMS se cambiano le loro carte SIM in diversi paesi perché ogni carta SIM avrebbe un numero di telefono diverso.

Uno svantaggio più avanzato di SMS 2FA è che non è estremamente difficile per i malintenzionati infiltrarsi nel sistema SMS e intercettare i codici o utilizzare il social engineering per chiamare il proprio gestore di telefonia mobile e assegnare il proprio numero alla propria carta SIM. Questo tipo di malvagità è di solito riservato alle persone che vengono deliberatamente prese di mira da un attaccante piuttosto che da una normale corsa dell’attacco del mulino. Non c’è molto che qualsiasi precauzione di sicurezza possa fare per te se hai attirato l’attenzione di cattivi sofisticati come quello.

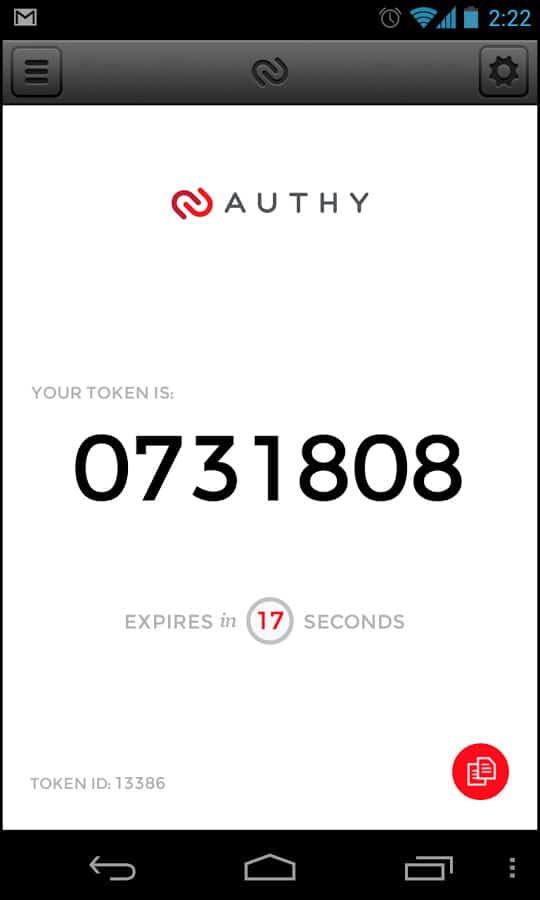

Applicazioni di autenticazione a due fattori

Esistono diverse app 2FA sul mercato. Il più popolare è Google Authenticator, ma anche concorrenti come Authy e LastPass hanno app 2FA. Questo tipo di frammentazione del prodotto non fa nulla per aiutare l’adozione di 2FA perché le aziende devono passare il tempo a decidere quale piattaforma 2FA utilizzare. I clienti devono anche essere disposti a installare un’altra app 2FA sui loro telefoni se un servizio utilizza una piattaforma 2FA diversa rispetto ad altre.

Per le più grandi app da 2FA è che non hanno bisogno di alcun tipo di connessione Internet o cellulare per funzionare. Visualizzano semplicemente i codici necessari secondo necessità. Il lato negativo delle app 2FA è che se perdi o danneggi il telefono nella misura in cui non riesci a ottenere un codice da esso, avrai difficoltà a entrare nel tuo account.

Un altro piccolo aspetto negativo delle app 2FA è che ogni servizio deve essere configurato individualmente. Questo di solito significa che devi solo scansionare un codice a barre QR con l’app, ma può essere più coinvolto per alcune implementazioni aziendali.

I migliori servizi offrono sia SMS che app 2FA, ma questi servizi sono pochi e rari.

Che cos’è l’autenticazione, comunque?

Per poter accedere a qualcosa come la tua e-mail, il sistema di posta elettronica deve essere soddisfatto di due cose. Li ho descritti in modo più dettagliato nel glossario alla fine, ma la vista di alto livello è questa:

Autenticazione; a volte abbreviato AuthN, significa che sei quello che dici di essere.

Autorizzazione; a volte abbreviato AuthZ, significa che sei autorizzato a leggere la tua email.

Qual è la differenza tra l’autenticazione a due fattori e la verifica in due passaggi?

Molti studenti e filosofi di informatica discuterebbero di questo nelle prime ore del mattino e mentre c’è una sottile differenza, in pratica non è molto grande.

Il principale punto critico è che non esiste un concetto di “verifica” nel linguaggio dell’autenticazione / autorizzazione. Abbiamo l’autenticazione e abbiamo l’autorizzazione. L’introduzione del termine ambiguo “verifica” può creare confusione sulla differenza tra ciò che qualcuno sa e ciò che qualcuno ha.

Inoltre, cosa significa verifica? Significa che la persona è stata identificata (AuthN) o significa che la persona è autorizzata ad accedere ad alcune risorse (AuthZ)? Abbiamo già parole adeguate per questi concetti.

Un secondo punto di confusione deriva dalla distinzione tra ciò che una persona ha e ciò che una persona conosce. A prima vista è facile pensare che qualcosa come un secondo fattore biometrico che utilizza un’impronta digitale costituisca qualcosa che l’utente ha (hanno l’impronta digitale). Ma l’uso delle impronte digitali come meccanismo di sblocco del telefono è stato discusso nel sistema giudiziario americano. Alcuni giudici ritengono che un’impronta digitale sia una testimonianza implicita e la testimonianza è qualcosa che qualcuno conosce, non qualcosa che hanno.

Entrambi questi concetti rientrano nell’ambito di Multi Factor Authentication (MFA) ed entrambi richiedono di avere qualcos’altro oltre a una password. Non importa se qualcos’altro è un’impronta digitale, una sequenza numerica una tantum o uno Yubikey.

Perché abbiamo bisogno di qualcosa di diverso dalle password?

I nomi utente sono generalmente abbastanza facili da scoprire; in molti casi è solo il nostro indirizzo email ben pubblicizzato o, nel caso dei forum, è il nome visualizzato che tutti possono vedere. Ciò significa che l’unica vera protezione che hai nei confronti di qualcuno che effettua l’accesso poiché sei il punto di forza della tua password.

Ci sono tre modi principali in cui i cattivi ottengono la tua password. Il primo è semplicemente indovinarlo. Potresti pensare che abbia una probabilità molto improbabile di successo, ma purtroppo molte persone usano password terribilmente deboli. Vedo molte password nella mia vita lavorativa quotidiana e ci sono troppi Chuck nel mondo con la password chuck123.

Il secondo modo è utilizzare un attacco del dizionario. La maggior parte delle password rimanenti per i miliardi di conti nel mondo sono composte da alcune migliaia di parole. I cattivi eseguono attacchi di dizionario contro i siti sapendo che la maggior parte degli account su quel sito utilizzerà una di quelle password comuni.

Il terzo modo è rubare i dati. Le violazioni dei dati spesso espongono le password archiviate sui server aziendali.

I siti e i sistemi che utilizzano 2FA richiedono un secondo fattore oltre alla password per accedere. Al valore nominale, ciò può sembrare sciocco. Se le password sono così facilmente compromesse, quanto valore può semplicemente aggiungere una seconda password al tavolo? È una buona domanda che 2FA si rivolga. Nella maggior parte dei casi, 2FA assume la forma di un codice numerico che cambia ogni minuto o può essere utilizzato una sola volta. Pertanto, qualcuno che riesce a ottenere la tua password non sarà in grado di accedere al tuo account a meno che non sia anche riuscito a ottenere il tuo attuale codice 2FA.

In questo modo, 2FA elimina la fragilità umana di creare password deboli e riutilizzarle in tutti i servizi. Protegge anche dal furto dei dati dell’account perché anche se il cattivo riesce a rubare tutti i nomi utente e le password di un sito, non sarà comunque in grado di accedere a nessuno di quegli account senza quel codice 2FA essenziale per ogni utente.

Perché desidero utilizzare l’autenticazione a due fattori?

Considera che la maggior parte degli hack di password si verificano su Internet. Un’analogia datata, ma utilizzabile, è una rapina in banca. Prima di Internet, rapinare una banca era molto difficile. Dovevi trovare un equipaggio, chiedere alla banca di trovare il momento migliore per derubarlo, ottenere alcune armi e travestimenti, e poi effettivamente eseguire la rapina senza essere scoperto.

Oggi, lo stesso rapinatore di banche può sedere in tutto il mondo e provare a forzare il tuo conto bancario web senza che te ne accorga. Se non riesce a entrare nel tuo account, passa al successivo. Non c’è praticamente alcun rischio di essere scoperti e non richiede quasi alcuna pianificazione.

Con l’introduzione di 2FA, quel rapinatore di banche non ha praticamente alcuna possibilità di successo. Anche se dovesse indovinare correttamente la tua password, dovrebbe salire su un aereo, rintracciarti e rubare il tuo dispositivo 2FA per entrare. Una volta introdotto un impedimento fisico in una sequenza di accesso, diventa più difficile l’ordine di grandezza per il cattivo per avere successo.

2FA richiede di fornire due cose: qualcosa che conosci e qualcosa che hai. Quello che sai è la tua password. Quello che hai è il codice numerico. Poiché il codice numerico cambia così frequentemente, chiunque sia in grado di fornire il codice corretto in qualsiasi momento è quasi sicuramente in possesso del dispositivo generatore di codice. 2FA si sta dimostrando molto resistente agli attacchi di password a forza bruta, il che è una buona notizia. La cattiva notizia è il tasso di adozione molto lento. Ogni singolo servizio deve decidere di implementare 2FA – non è qualcosa che puoi decidere tu stesso da utilizzare su ogni sito. Mentre un numero sempre crescente di siti supporta 2FA ora, molti altri no. Sorprendentemente, i siti molto critici come i siti bancari e governativi sono stati molto lenti nell’adottare la 2FA.

Relazionato: Che attacco di forza bruta è

Autenticazione a due fattori in azienda

2FA ha un tasso di adozione migliore nelle aziende rispetto ai servizi pubblici. Molte aziende che hanno lavoratori remoti hanno implementato fortemente 2FA. Il meccanismo 2FA più comune e maturo per le aziende è RSA SecurID. È in circolazione da anni e può essere installato come app o fornito come chiave hardware come una chiavetta USB con uno schermo che mostra il codice. Un altro contendente forte in questi giorni è Okta. Okta ha iniziato a concentrarsi sul Single Sign On (SSO), il che significa che gli utenti dovevano effettuare l’accesso una sola volta e quindi poter accedere a molti servizi di terze parti. Molte aziende usano SSO pesantemente e ora che Okta offre 2FA, sta diventando sempre più popolare.

Glossario

Autenticazione (AuthN): sei chi dici di essere. Qui è dove il tuo nome utente e password entrano in gioco. Chiunque presenti entrambe queste cose è considerato tu. Tuttavia, solo essere autenticati non significa che ti sarà permesso di leggere la tua email.

Autorizzazione (AuthZ): una volta che sei stato autenticato (il sistema sa chi sei), può quindi determinare a cosa ti è permesso accedere. Nel caso di accedere alla tua email, c’è davvero solo una cosa che sei lì per fare. Tuttavia, considera uno scenario di ufficio in cui sei in grado di leggere alcune unità di rete condivise, ma non altre. È il livello AuthZ che determina cosa ti è permesso fare ma non può farlo fino a quando non sarai probabilmente autenticato.

L’uso di 2FA è un’ottima misura di sicurezza e dovresti considerare di abilitarla ovunque tu sia. Il sito Two Factor Auth.org ha un progetto interessante che tenta di elencare le aziende che supportano 2FA e fornisce un modo semplice per far vergognare pubblicamente le aziende che non lo fanno. Se un servizio attualmente in uso non supporta 2FA, potresti essere in grado di trovare un servizio alternativo che lo fa.

Guarda anche: Controllo della password, un modo divertente per verificare quanto è buona la tua password (si applicano le dichiarazioni di non responsabilità!).

account viene compromesso, puoi semplicemente trasferire la tua SIM su un nuovo dispositivo e continuare a utilizzare il metodo SMS per lautenticazione a due fattori. Tuttavia, come già detto, SMS non è considerato il metodo più sicuro per lautenticazione a due fattori, quindi se possibile, è meglio utilizzare unapp di autenticazione o un dispositivo di autenticazione hardware. In ogni caso, lautenticazione a due fattori è un passo importante per proteggere i tuoi account online e dovrebbe essere utilizzata sempre che possibile.