L’avvelenamento da Address Resolution Protocol (ARP) è un attacco che comporta l’invio di messaggi ARP contraffatti su una rete locale. È anche noto come Spoofing ARP, routing del veleno ARP e avvelenamento della cache ARP.

L’avvelenamento da Address Resolution Protocol (ARP) è un attacco che comporta l’invio di messaggi ARP contraffatti su una rete locale. È anche noto come Spoofing ARP, routing del veleno ARP e avvelenamento della cache ARP.

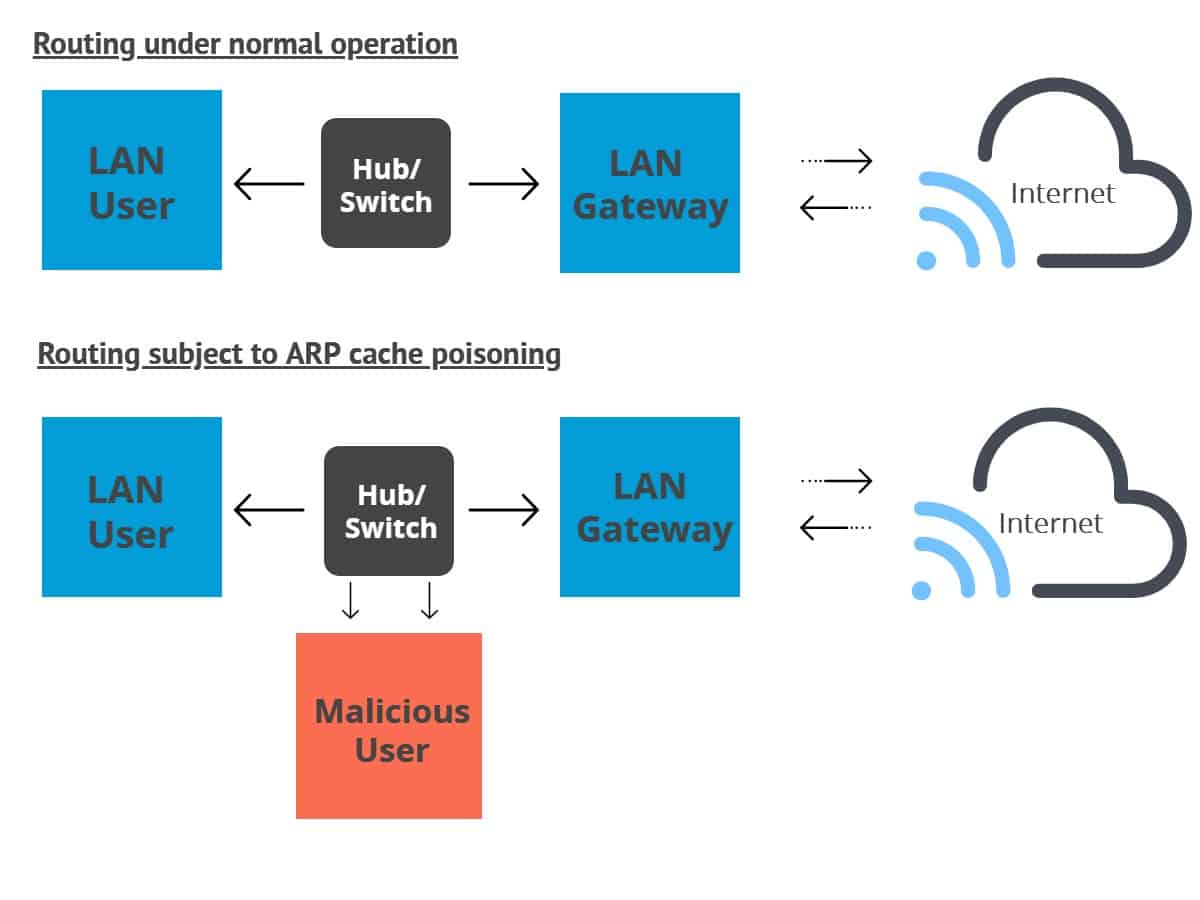

Questi attacchi tentano invece di deviare il traffico dall’host previsto in origine a un utente malintenzionato. L’avvelenamento da ARP lo fa associando l’indirizzo MAC (Media Access Control) dell’attaccante con l’indirizzo IP del bersaglio. Funziona solo su reti che utilizzano ARP.

L’avvelenamento da ARP è un tipo di attacco man-in-the-middle che può essere utilizzato interrompere il traffico di rete, modificarlo o intercettarlo. La tecnica viene spesso utilizzata per avviare ulteriori offensive, come ad esempio dirottamento di sessione o denial-of-service.

Cos’è il Address Resolution Protocol (ARP)?

L’ARP è un protocollo che associa un determinato indirizzo IP all’indirizzo del livello di collegamento della macchina fisica pertinente. Poiché IPv4 è ancora il protocollo Internet più comunemente usato, L’ARP generalmente colma il divario tra gli indirizzi IPv4 a 32 bit e gli indirizzi MAC a 48 bit. Funziona in entrambe le direzioni.

La relazione tra un determinato indirizzo MAC e il suo indirizzo IP viene mantenuta in una tabella nota come cache ARP. Quando un pacchetto che si dirige verso un host su una LAN arriva al gateway, il gateway usa ARP per associare il MAC o l’indirizzo host fisico al suo indirizzo IP correlato.

L’host cerca quindi attraverso la sua cache ARP. Se trova l’indirizzo corrispondente, l’indirizzo viene utilizzato per convertire il formato e la lunghezza del pacchetto. Se non viene trovato l’indirizzo giusto, ARP invierà un pacchetto di richiesta che chiede ad altre macchine sulla rete locale se conoscono l’indirizzo corretto. Se una macchina risponde con l’indirizzo, la cache ARP viene aggiornata con essa nel caso in cui ci siano richieste future dalla stessa fonte.

Cos’è l’avvelenamento da ARP?

Ora che capisci di più sul protocollo sottostante, possiamo approfondire l’avvelenamento da ARP. Il protocollo ARP è stato sviluppato per essere efficiente, il che ha portato a un serio mancanza di sicurezza nel suo design. Questo rende relativamente facile per qualcuno montare questi attacchi, purché possano accedere alla rete locale del loro obiettivo.

L’avvelenamento da ARP comporta l’invio pacchetti di risposta ARP falsificati a un gateway sulla rete locale. Gli aggressori in genere utilizzano strumenti di spoofing come Arpspoof o Arppoison per semplificare il lavoro. Hanno impostato l’indirizzo IP dello strumento in modo che corrisponda all’indirizzo del loro target. Lo strumento quindi esegue la scansione della LAN di destinazione per gli indirizzi IP e MAC dei suoi host.

Una volta che l’attaccante ha gli indirizzi degli host, iniziano a inviare agli host pacchetti ARP falsi sulla rete locale. I messaggi fraudolenti indicano ai destinatari che l’indirizzo MAC dell’attaccante deve essere collegato all’indirizzo IP della macchina a cui si rivolgono.

Ciò comporta che i destinatari aggiornino la loro cache ARP con l’indirizzo dell’attaccante. Quando i destinatari comunicano con l’obiettivo in futuro, i loro messaggi verranno effettivamente inviati all’attaccante.

A questo punto, l’attaccante è segretamente nel mezzo delle comunicazioni e può sfruttare questa posizione per leggere il traffico e rubare i dati. L’aggressore può anche modificare i messaggi prima che raggiungano il bersaglio o addirittura interrompere completamente le comunicazioni.

Gli aggressori possono utilizzare queste informazioni per montare ulteriori attacchi, come la negazione del servizio o il dirottamento della sessione:

- Negazione del servizio – Questi attacchi possono collegare una serie di indirizzi IP separati all’indirizzo MAC di una destinazione. Se un numero sufficiente di indirizzi invia richieste alla destinazione, può sovraccaricarsi del traffico, interrompendo il suo servizio e rendendolo inutilizzabile.

- Dirottamento della sessione – Lo spoofing ARP può essere sfruttato per rubare gli ID di sessione, che gli hacker utilizzano per ottenere l’accesso a sistemi e account. Una volta che hanno accesso, possono lanciare tutti i tipi di caos contro i loro obiettivi.

Come rilevare l’avvelenamento da ARP

L’avvelenamento da ARP può essere rilevato in diversi modi. Puoi utilizzare il Prompt dei comandi di Windows, un analizzatore di pacchetti open source come Wireshark o opzioni proprietarie come XArp.

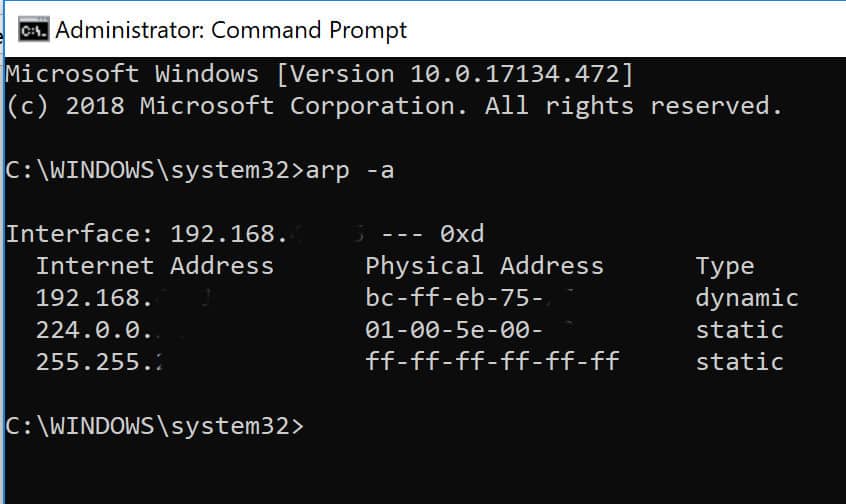

Prompt dei comandi

Se sospetti di essere affetto da un attacco di avvelenamento da ARP, puoi controllare il Prompt dei comandi. Innanzitutto, apri il prompt dei comandi come amministratore. Il modo più semplice è premere il tasto Tasto Windows per aprire il menu di avvio. Digitare “cmd“, Quindi premere Crtl, Cambio e accedere allo stesso tempo.

Verrà visualizzato il prompt dei comandi, anche se potrebbe essere necessario fare clic sì per autorizzare l’app ad apportare modifiche. Nella riga di comando, immettere:

arp -1

Questo ti darà la tabella ARP:

* Gli indirizzi nell’immagine sopra sono stati parzialmente oscurati per motivi di privacy.*

La tabella mostra gli indirizzi IP nella colonna di sinistra e gli indirizzi MAC nel mezzo. Se la tabella contiene due diversi indirizzi IP che condividono lo stesso indirizzo MAC, allora probabilmente stai subendo un attacco di avvelenamento da ARP.

Ad esempio, supponiamo che la tua tabella ARP contenga un numero di indirizzi diversi. Quando si esegue la scansione, è possibile notare che due degli indirizzi IP hanno lo stesso indirizzo fisico. Potresti vedere qualcosa del genere nella tua tabella ARP se sei effettivamente avvelenato:

Indirizzo Internet Indirizzo fisico

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Come puoi vedere, corrispondono sia il primo che il terzo indirizzo MAC. Ciò indica che il proprietario dell’indirizzo IP 192.168.0.106 è molto probabilmente l’attaccante.

Altre opzioni

Wireshark può essere utilizzato per rilevare l’avvelenamento da ARP analizzando i pacchetti, anche se i passaggi non rientrano nell’ambito di questo tutorial e probabilmente è meglio lasciarli a coloro che hanno esperienza con il programma.

Rilevatori di avvelenamento da ARP commerciali come XArp semplificano il processo. Possono darti avvisi quando inizia l’avvelenamento da ARP, il che significa che gli attacchi vengono rilevati in anticipo e il danno può essere ridotto al minimo.

Come prevenire l’avvelenamento da ARP

È possibile utilizzare diversi metodi per prevenire l’avvelenamento da ARP, ognuno con i propri positivi e negativi. Questi includono voci ARP statiche, crittografia, VPN e sniffing dei pacchetti.

Voci statiche ARP

Questa soluzione comporta un notevole sovraccarico amministrativo ed è consigliata solo per reti più piccole. Implica l’aggiunta di una voce ARP per ogni macchina su una rete in ogni singolo computer.

La mappatura delle macchine con set di indirizzi IP e MAC statici aiuta a prevenire attacchi di spoofing, poiché le macchine possono ignorare le risposte ARP. Sfortunatamente, questa soluzione può solo proteggerti da attacchi più semplici.

crittografia

Protocolli come HTTPS e SSH possono anche aiutare a ridurre le possibilità di un riuscito attacco di avvelenamento da ARP. Quando il traffico viene crittografato, l’autore dell’attacco dovrebbe passare alla fase aggiuntiva per indurre il browser del destinatario ad accettare un certificato illegittimo. tuttavia, qualsiasi dato trasmesso al di fuori di questi protocolli sarà comunque vulnerabile.

VPN

Una VPN può essere una difesa ragionevole per gli individui, ma generalmente non sono adatti per le organizzazioni più grandi. Se è solo una persona che effettua una connessione potenzialmente pericolosa, ad esempio utilizzando il wifi pubblico in un aeroporto, quindi a La VPN crittograferà tutti i dati che viaggiano tra il client e il server di uscita. Questo aiuta a tenerli al sicuro, perché un attaccante sarà in grado di vedere solo il testo cifrato.

È una soluzione meno fattibile a livello organizzativo, perché le connessioni VPN dovrebbero essere in atto tra ciascun computer e ciascun server. Non solo questo sarebbe complesso da configurare e mantenere, ma la crittografia e la decrittografia su quella scala avrebbero anche ostacolato le prestazioni della rete.

Filtri a pacchetto

Questi filtri analizzano ogni pacchetto che viene inviato attraverso una rete. Loro possono filtrare e bloccare i pacchetti dannosi, così come quelli i cui indirizzi IP sono sospetti. I filtri di pacchetto possono anche stabilire se un pacchetto afferma di provenire da una rete interna quando ha effettivamente origine esternamente, contribuendo a ridurre le possibilità di successo di un attacco.

Proteggi la tua rete dall’avvelenamento da ARP

Se vuoi che la tua rete sia protetta dalla minaccia di avvelenamento da ARP, il piano migliore è una combinazione dei suddetti strumenti di prevenzione e rilevamento. I metodi di prevenzione tendono ad avere difetti in determinate situazioni, quindi anche l’ambiente più sicuro potrebbe trovarsi sotto attacco.

Se sono presenti anche strumenti di rilevamento attivo, saprai dell’avvelenamento da ARP non appena inizia. Finché l’amministratore di rete è pronto ad agire una volta avvisato, in genere è possibile chiudi questi attacchi prima che vengano fatti molti danni.

Design dell’immagine basato su spoofing ARP di 0x55534C sotto CC3.0

Lavvelenamento da ARP è un attacco informatico che può causare gravi danni alla sicurezza delle reti locali. Questo tipo di attacco consiste nellinvio di pacchetti ARP falsificati che associano lindirizzo MAC dellattaccante allindirizzo IP del bersaglio. In questo modo, lattaccante può intercettare, modificare o interrompere il traffico di rete. Per prevenire lavvelenamento da ARP, è possibile utilizzare voci statiche ARP, crittografia, VPN o filtri a pacchetto. È importante proteggere la propria rete da questo tipo di attacco per evitare la perdita di dati sensibili e garantire la sicurezza delle informazioni.