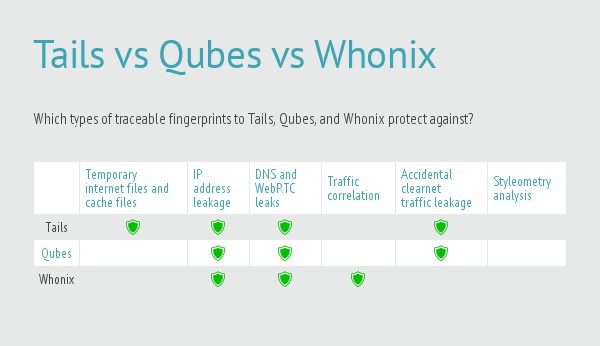

Há uma variedade de sistemas operacionais focados na privacidade disponíveis. A maioria deles é baseada em Linux e, assim como o próprio Linux, pode ser difícil descobrir as diferenças entre uma variedade tão ampla de opções. Em geral, existem dois tipos principais de sistemas operacionais de segurança / privacidade: aqueles que se concentram no fornecimento de anonimato e aqueles que contêm ferramentas de penetração para pesquisa em computadores. Este artigo se concentra no aspecto da privacidade e explorará três maneiras principais de conseguir isso: duas que usam a virtualização para criar isolamento e o antigo método testado e comprovado de usar o Live CD.

Um Live CD é um CD inicializável (ou unidade USB) que você instala no computador antes de inicializar. Os Live CDs não instalam nada no sistema host e não deixam documentos ou outros rastros para trás quando são desligados. Isso garante que não haja como nenhum malware ou software de rastreamento sobreviver a várias sessões. Usaremos o CD ao vivo do TAILS neste artigo.

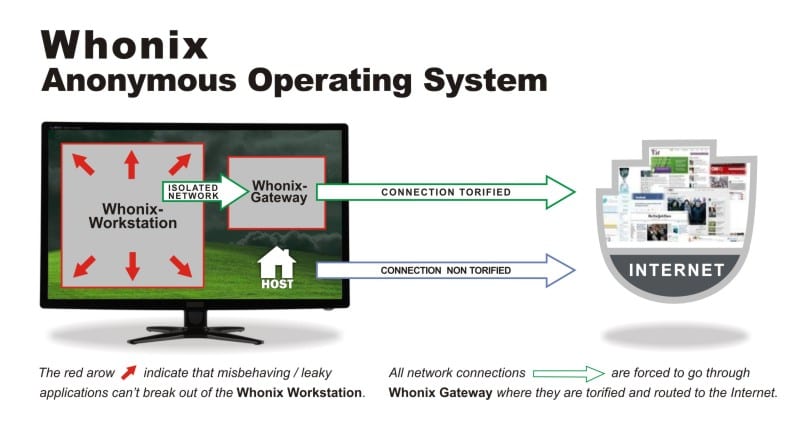

Para virtualização, veremos o Qubes OS e o Whonix. O Qubes OS cria uma série de máquinas virtuais cada vez mais confiáveis, para que as atividades que ocorrem em uma máquina virtual não confiável não possam afetar aplicativos de outras pessoas. A Whonix possui um sistema de duas partes em que você executa todo o seu trabalho em uma estação de trabalho de máquina virtual. Ele direciona todo o tráfego da sua rede através do outro gateway da máquina virtual que se conecta à rede Tor.

Todos os três métodos têm seus prós e contras.

Qubes OS – Um sistema operacional razoavelmente seguro

O Qubes OS é melhor descrito como uma distribuição Xen executando domínios virtuais do Linux. O Xen é um hipervisor tipo 1 de metal nu muito estável e maduro. Esse tipo de virtualização é análogo ao que você pode imaginar ao usar um produto como o VirtualBox, com uma diferença importante. Um hipervisor tipo 1 não possui um sistema operacional em execução abaixo dele, o que pode ser comprometido. O Xen é instalado no metal e pode criar e gerenciar máquinas virtuais.

Essa arquitetura permite ao Qubes criar máquinas virtuais separadas (domínios, na linguagem Xen) para executar aplicativos. Isso garante que aplicativos arriscados não possam afetar aplicativos confiáveis ou mesmo gravar no sistema de arquivos subjacente. Esse grau de separação não fornece muito anonimato por si só, mas fornece um grau significativo de proteção contra a propagação de malware. Se você acabar sendo infectado com malware de um site ruim ou for vítima de um golpe de phishing por e-mail, seria difícil que esse malware se espalhe para fora do domínio em que está..

O Qubes chama esses domínios Xen de qubes. Ele cria um número de qubes para atribuir instâncias de aplicativos. Por exemplo, navegar em sites variados nos quais você não tem motivos para confiar provavelmente é melhor no qube não confiável. Atividades relacionadas ao trabalho em sites e aplicativos confiáveis podem ser realizadas na zona confiável. O ponto é que cada qube só tem o potencial de afetar aplicativos no mesmo qube.

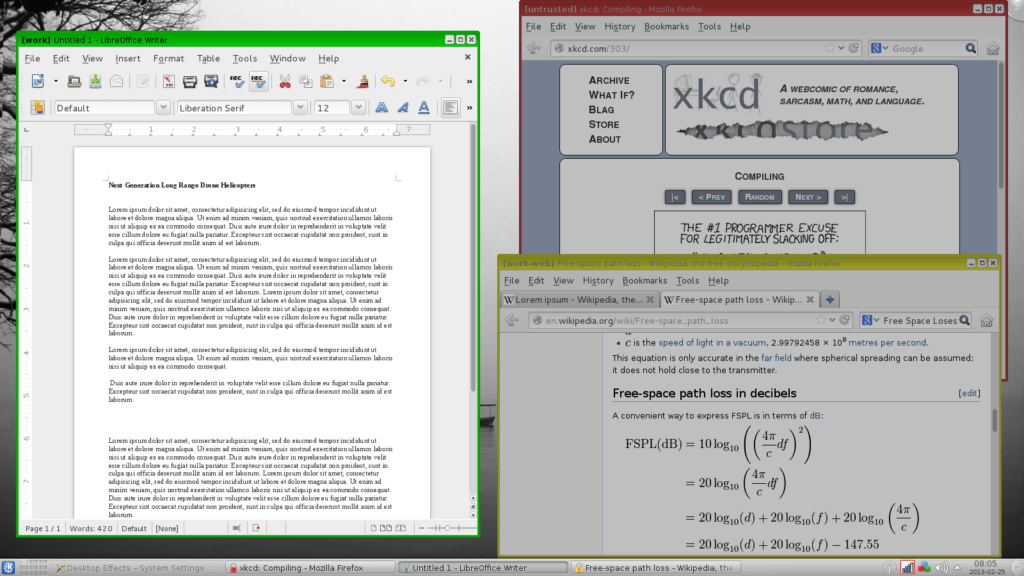

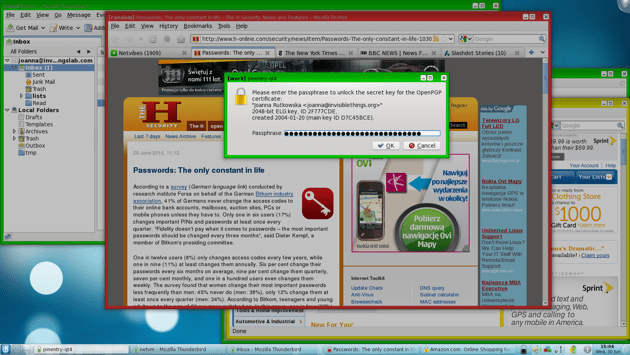

Para facilitar a manutenção dos qubes retos à medida que você os utiliza, cada janela tem uma borda colorida “imperdível” que indica o nível de segurança de cada qube. A equipe do Qubes indica que as bordas da janela são imperdoáveis porque são construídas no nível zero do domínio Xen (dom0), que é o domínio privilegiado que o Xen inicia no momento da inicialização e, nesse caso, gerencia todos os outros domínios ou qubes. Os qubes não conseguem interagir com dom0 e os qubes não têm privilégios, o que significa que não podem acessar as funções de sistema de baixo nível.

Imagem: https://www.qubes-os.org/screenshots/

Imagem: https://www.qubes-os.org/screenshots/

A coloração da borda da janela fornece uma maneira bastante instantânea de ver o nível de confiança de cada janela. Nesta captura de tela, podemos ver as bordas da janela vermelha (não confiável), verde (confiável) e amarela (em algum lugar no meio). Também é fácil ver que o prompt de senha é de um aplicativo no domínio confiável (verde), mesmo que seja sobreposto em um aplicativo não confiável (vermelho). Uma técnica de phishing muito comum é usar um site para criar uma caixa de login muito realista para algum serviço e tentar fazer com que as pessoas insiram suas credenciais. Se fosse esse o caso aqui, a caixa de senha teria uma borda vermelha, que seria o seu sinal de que algo arriscado pode estar acontecendo.

Imagem: https://www.qubes-os.org/screenshots/

Imagem: https://www.qubes-os.org/screenshots/

Uma excelente maneira de aplicar uma boa camada de anonimato ao modelo de segurança já robusto é usar o Whonix, discutido mais adiante, com o Qubes. Como o Qubes OS executa cada aplicativo em um qube separado, o gateway e a estação de trabalho Whonix serão executados em qubes separados. Isso os abstrai ainda mais. Se o gateway ou a estação de trabalho Whonix forem executados em seu próprio território e estiverem comprometidos de alguma forma, eles não poderão acessar qualquer outro aplicativo no computador. Há instruções aqui sobre como criar os modelos necessários do sistema operacional Qubes para o Whonix.

Profissionais do QubesOS

- A separação de aplicativos através do uso de máquinas virtuais em área restrita garante que um aplicativo explorado ou javascript mal-intencionado não possa ser passado para outros aplicativos ou para o sistema operacional host.

- O uso do Whonix no QubesOS fornece um nível adicional de separação da Internet, forçando todo o tráfego da Internet através do gateway Whonix Tor

Contras do QubesOS

- O Qubes OS é difícil de testar porque não apresenta um bom desempenho, ou de todo, em uma máquina virtual.

- Há um Live CD não suportado na página de download. Pode ou não funcionar para o seu sistema. E, como não é suportado, ele realmente não cumpre o trabalho de um Live CD, permitindo que você o utilize para ganhar confiança quanto ao funcionamento de uma instalação completa. Portanto, você está praticamente preso a uma instalação tudo ou nada do Qubes na sua máquina para ver como ela se sai..

Whonix – Anonimato em duas partes

O Whonix foi projetado especificamente para fornecer anonimato ao usar a Internet. Consiste em duas máquinas virtuais, o gateway e a estação de trabalho. A estação de trabalho pode apenas falar com o gateway e o gateway se conecta à Internet via Tor. Ambos são dispositivos de máquina virtual do VirtualBox, para que você possa executá-lo em qualquer sistema operacional que execute o VirtualBox.

A estação de trabalho e o gateway Whonix estão configurados para usar uma rede privada no seu computador host. A estação de trabalho direciona todo o seu tráfego para o gateway, que usa a rede Tor para acessar a Internet. Toda atividade de rede executada na estação de trabalho é realizada através do Tor.

A máquina host não participa da rede privada Whonix e, portanto, continua a usar sua conexão normal à Internet.

Imagem: https://www.whonix.org/

Imagem: https://www.whonix.org/

Além de simplesmente fazer o proxy de todos os pedidos de estação de trabalho através do Tor, o gateway Whonix também protege contra a identificação usando circuitos Tor para diferentes aplicações. O gateway implementa o Isolamento de fluxo para garantir que diferentes aplicativos na estação de trabalho sigam caminhos diferentes através do Tor. Enquanto isso estiver configurado por padrão, você pode aprender mais sobre o isolamento do Tor no wiki da Whonix.

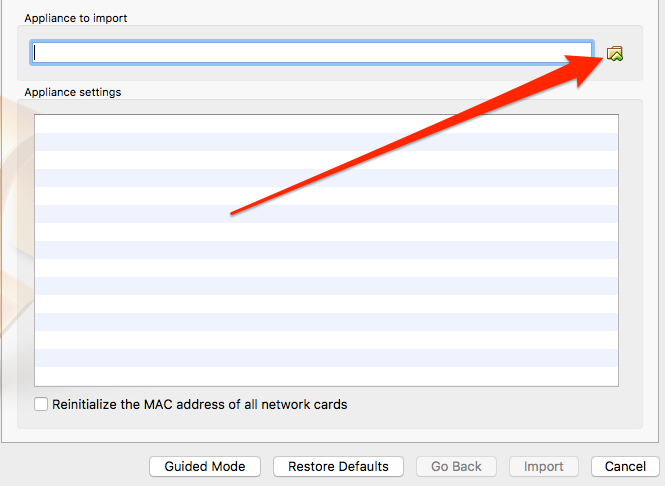

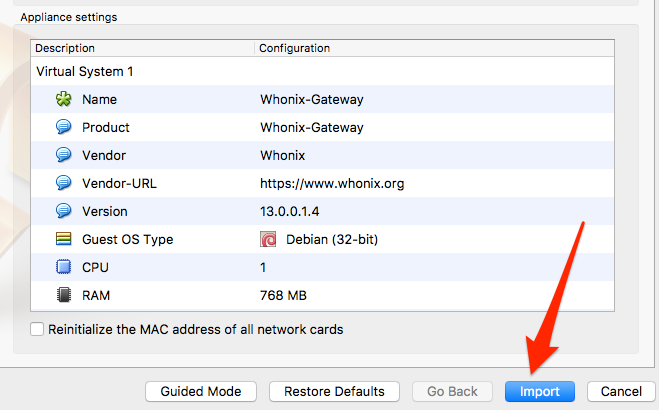

Faça o download dos dois dispositivos no site da Whonix aqui e importe-os um a um para o VirtualBox.

Selecione o arquivo -> Aparelho de importação:

O VirtualBox levará alguns minutos para ler o dispositivo e exibir suas configurações. Clique no botão Importar para finalizá-lo e clique no botão Iniciar para iniciar a máquina virtual do gateway.

Whonix Gateway

O gateway pode ser executado na linha de comando. Se o seu sistema tiver menos de 2 GB de RAM, pode ser doloroso executar dois desktops completos, para que você possa optar por executar o gateway sem cabeça. Usarei a área de trabalho para a estação de trabalho e o gateway deste artigo, pois é mais fácil demonstrar os conceitos.

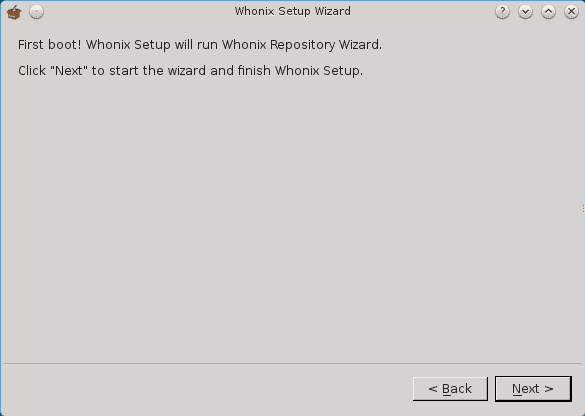

O assistente de primeira execução exibe duas telas cheias de avisos sobre como o Whonix não deve ser invocado para fornecer anonimato:

Whonix é um software experimental. Não confie nele para um forte anonimato.

Isso é um pouco desconcertante, porque a página principal do site da Whonix afirma especificamente que fornece anonimato à prova de falhas:

Possibilita o anonimato online através do uso à prova de falhas, automático e em toda a área de trabalho da rede Tor.

Eu acho que a mensagem subjacente aqui é que existem muitas maneiras pelas quais você pode trair sua identidade que nada tem a ver com salvaguardas técnicas.

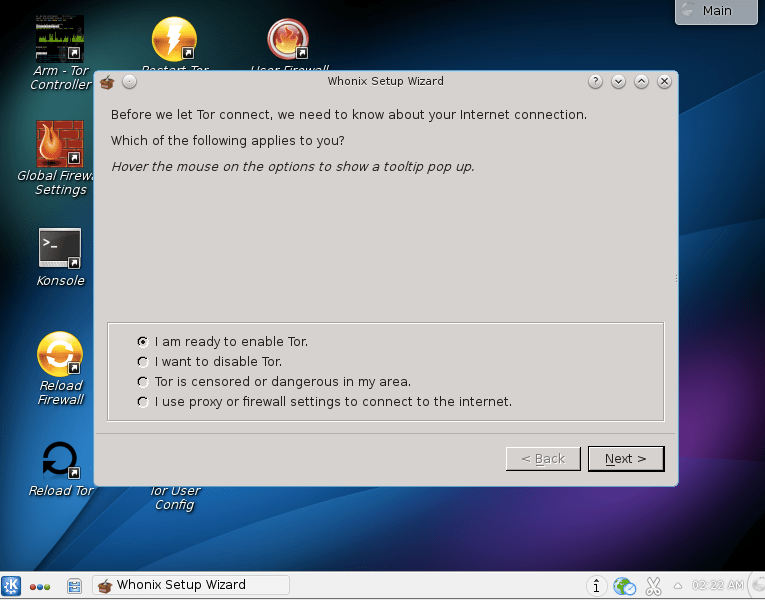

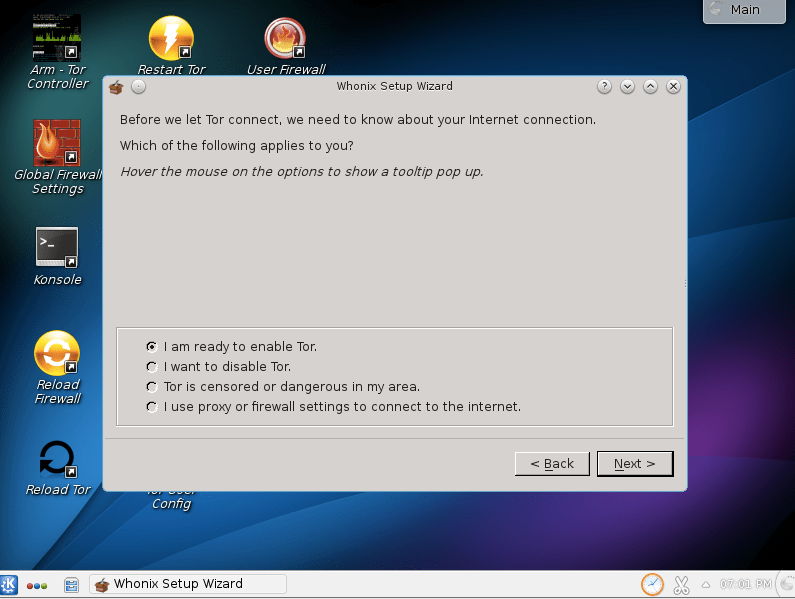

O próximo passo é configurar como o gateway deve se conectar à rede Tor. As opções aqui imitam as opções normais de configuração do Tor em relação a pontes e proxies. Quando você passa o mouse sobre qualquer uma dessas opções, o Whonix exibe as alterações necessárias no seu arquivo torrc para conseguir essa alteração. Não fará nenhuma alteração automaticamente para você.

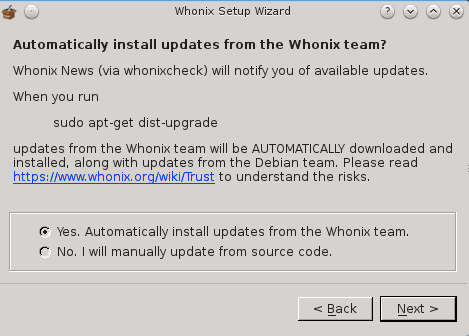

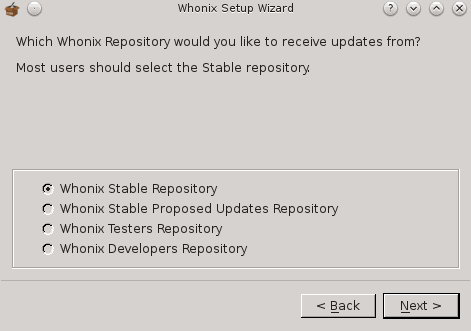

A próxima etapa é configurar como você deseja que as atualizações sejam feitas.

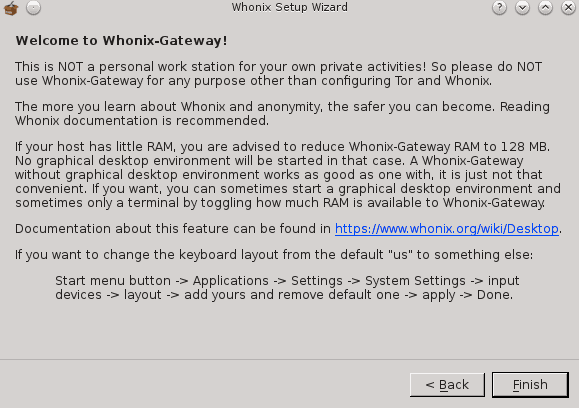

E, finalmente, uma advertência de que este é o gateway Whonix e não deve ser usado como estação de trabalho.

Estação de trabalho Whonix

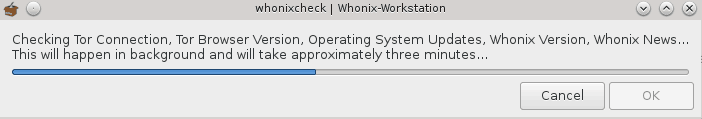

Agora que seu gateway Whonix está instalado e conectado ao Tor, é hora de iniciar a estação de trabalho. Importe a máquina virtual da estação de trabalho como você fez o gateway e inicie-o. Os mesmos Termos e Condições doom-and-melancolia são exibidos. Você pode configurar suas preferências de atualização.

Deixe a primeira atualização concluída e a estação de trabalho está pronta para uso:

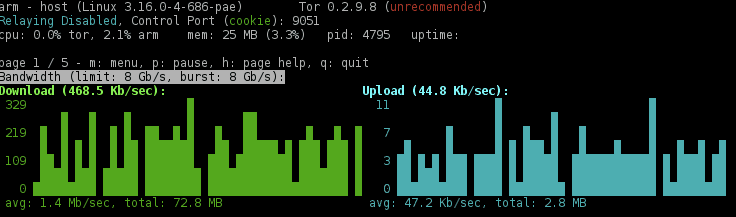

Se você quiser ver seu gateway em ação, inicie o navegador Tor na estação de trabalho e, em seguida, inicie o AR Anonymizing Relay Monitor (Tor). Você verá o tráfego da estação de trabalho passando pelo seu gateway.

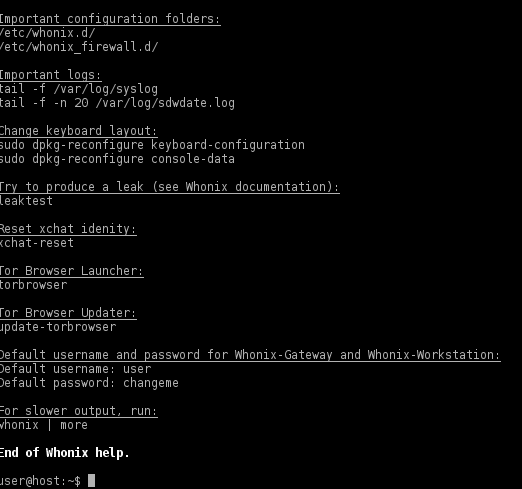

Para obter ajuda básica, abra uma janela do terminal e digite whonix por si só. Aparecerá uma tela de ajuda que inclui as credenciais do usuário padrão. Você pode usá-los no sudo para fazer root, a fim de ver suas interfaces de rede.

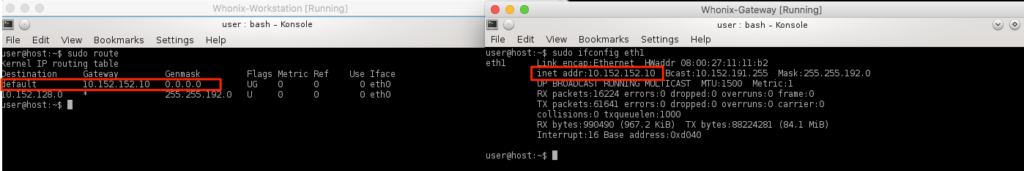

Uma verificação rápida das interfaces de rede mostra que a estação de trabalho está usando um endereço IP privado conforme o esperado e está roteando todo o seu tráfego através do gateway.

Desligar o gateway impede que a estação de trabalho consiga conectar-se à Internet.

Whonix profissionais

- O uso da tecnologia VirtualBox garante que o maior número de pessoas possa usar o Whonix. O VirtualBox está disponível para todos os principais sistemas operacionais e é gratuito.

- A instalação e o uso padrão são extremamente fáceis. Nenhum conhecimento ou configuração especial é necessário para começar a trabalhar.

Contras Whonix

- Enquanto a estação de trabalho Whonix é separada do computador host, não há mais separação. Executar comportamentos arriscados e não arriscados na estação de trabalho é tão perigoso quanto executar ambos no computador host.

- Como o anonimato é fornecido apenas na máquina virtual da estação de trabalho, pode ser fácil esquecer de usá-lo e acabar usando a máquina host por acidente..

Tails – O sistema anônimo anônimo ao vivo

O Tails é um sistema operacional ao vivo desenvolvido com o Debian GNU / Linux. Não há processo de instalação. Você inicializa o computador com ele e ele é executado a partir da mídia temporária da qual você inicializou. Quando você o desliga, ele esquece (amnésico) e ajuda a mantê-lo anônimo enquanto o usa (em modo anônimo).

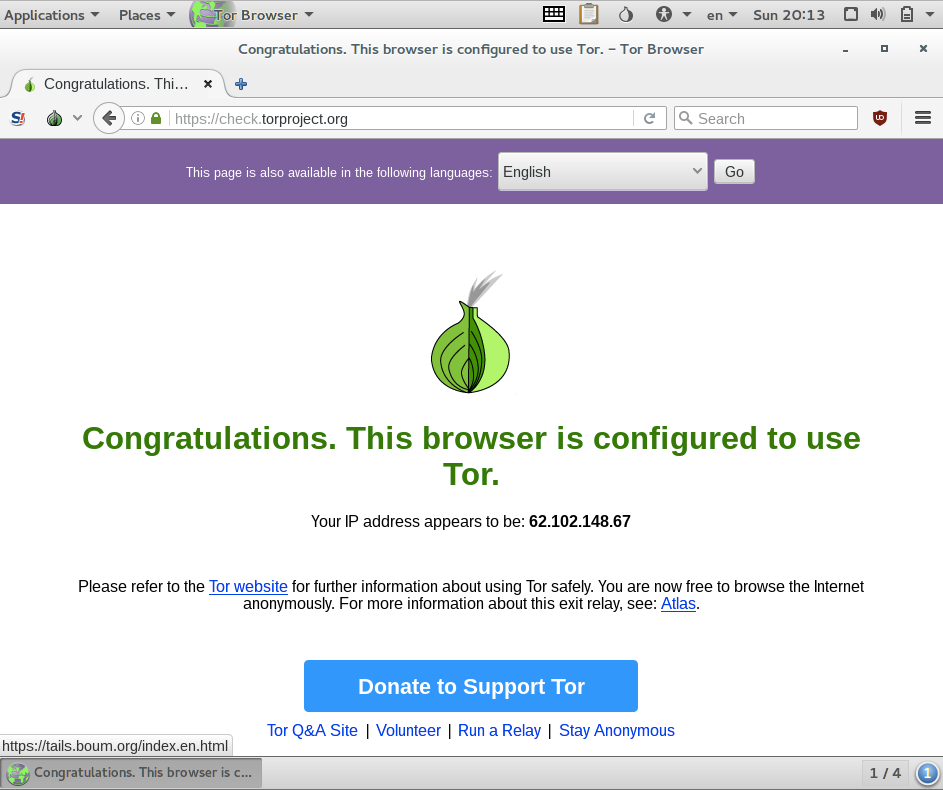

Todas as conexões de rede são roteadas pela rede Tor e os aplicativos que tentam acessar a Internet diretamente são bloqueados. O Tor é configurado por padrão, mas o Tails também pode ser configurado para usar a rede anônima I2P.

Comece aqui para iniciar o processo de download: https://tails.boum.org/install/index.en.html. As instruções parecem estar um pouco envolvidas; Não sei por que eles incluem a necessidade de vários pen drives USB ou um telefone celular para ler as instruções. Simplesmente baixei o arquivo ISO do Tails e o carreguei no VirtualBox como faria com qualquer outro. Se você usar o Tails corretamente, precisará gravar esse ISO em algumas mídias das quais você pode inicializar; geralmente um CD / DVD ou um pendrive.

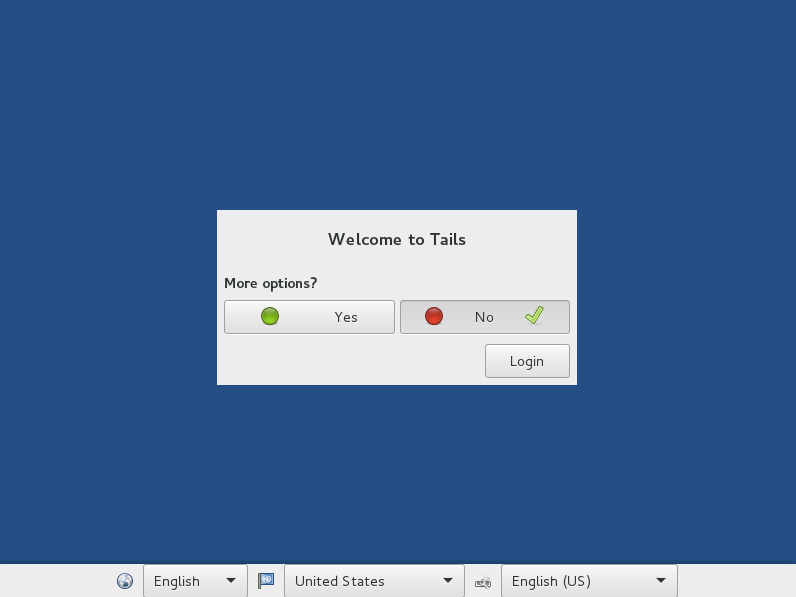

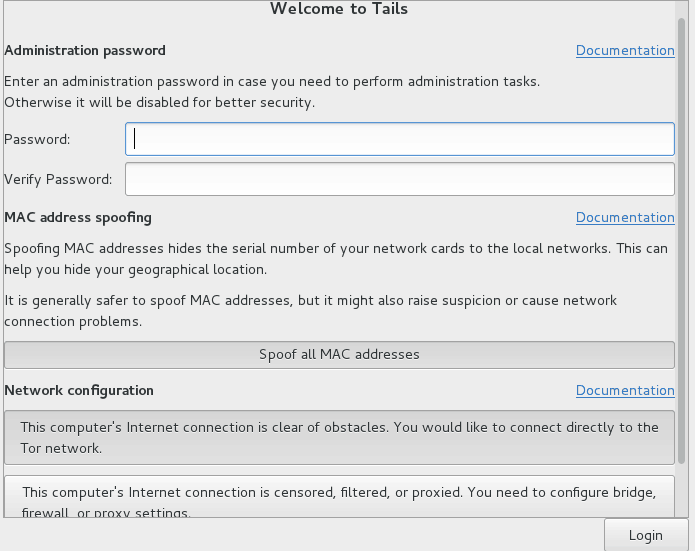

A primeira inicialização exibirá o Tails Greeter, onde você pode opcionalmente configurar algumas opções antes do carregamento da área de trabalho.

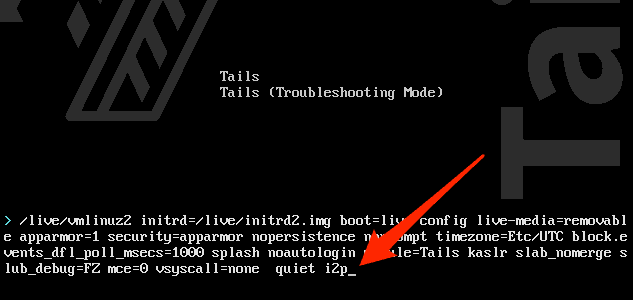

Para usar o Tails com o I2P em vez do Tor, você precisará reiniciar. Quando o menu do carregador de inicialização aparecer, pressione o botão Tab para exibir as opções de inicialização atuais. Pressione a barra de espaço e adicione i2p às opções existentes. Pressione Enter para continuar a inicialização.

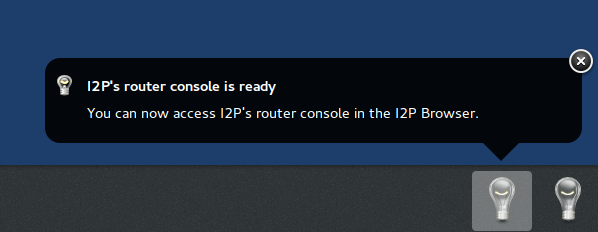

O painel de notificação na parte inferior da área de trabalho informa se o Tor ou o I2P está configurado:

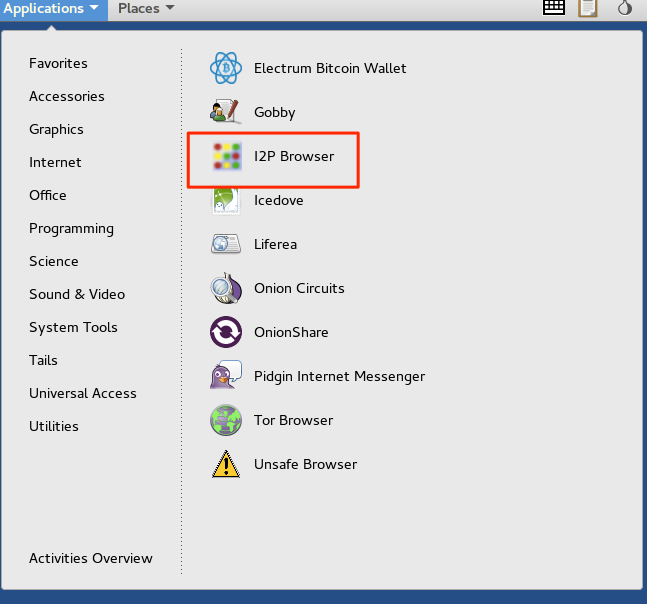

Inicie o navegador I2P para ver o status da sua conexão I2P selecionando o aplicativo -> Opção de menu Internet.

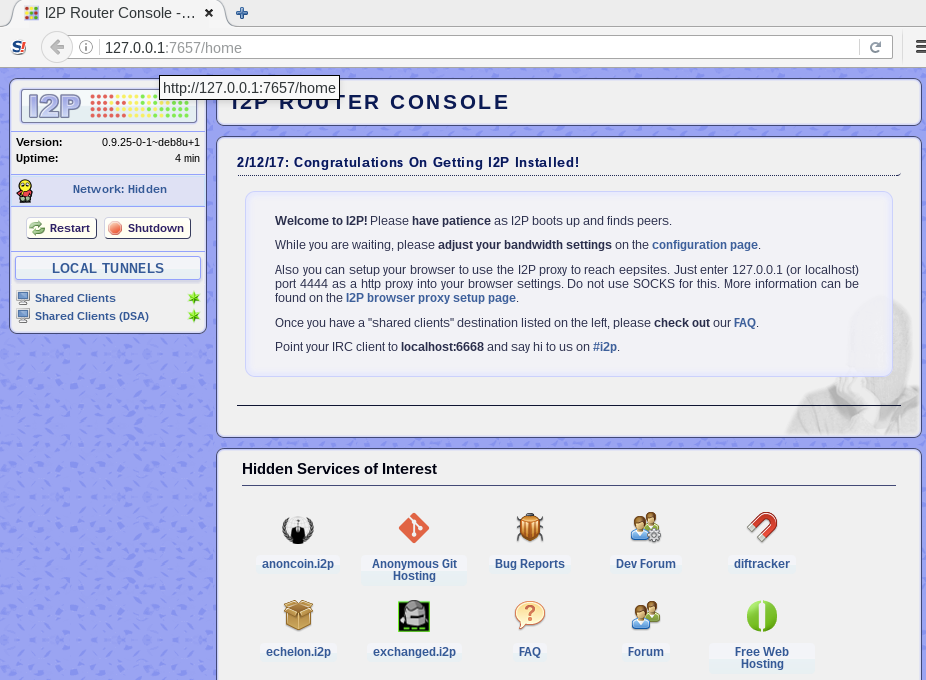

Aguarde enquanto ele carrega:

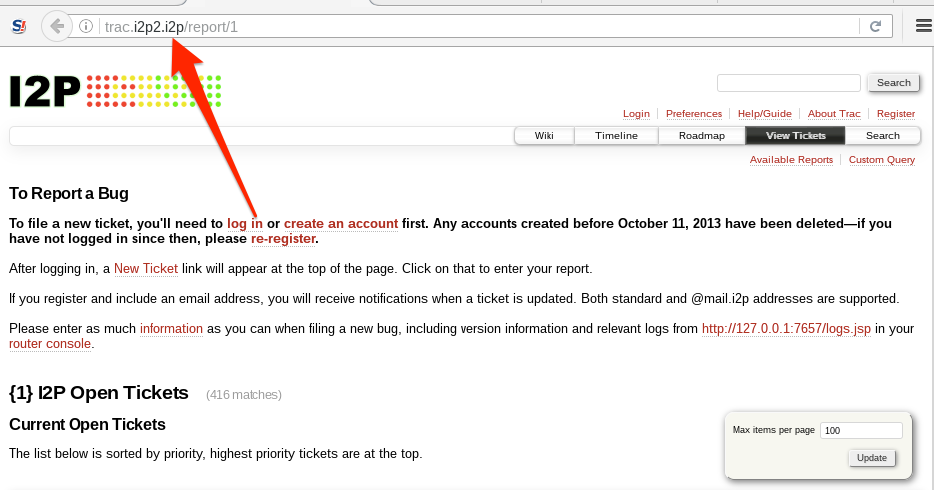

Assim como o Tor tem sites internos que usam a extensão .onion, o I2P possui seus próprios serviços ocultos que usam a extensão .i2p.

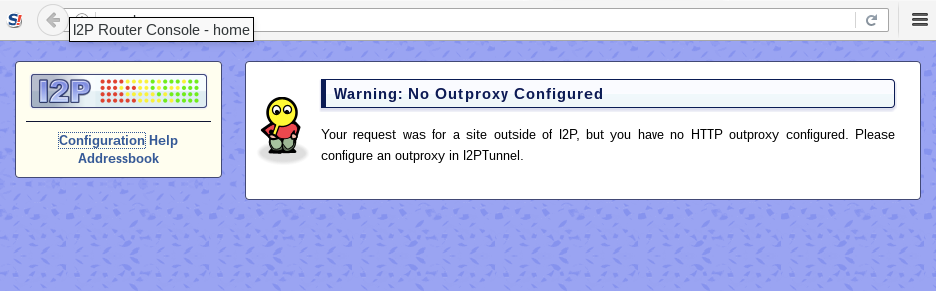

Ao contrário do Tor, o roteador I2P não permite acessar sites de rede limpos por padrão. Você precisará configurar um Outproxy para acessar sites regulares da Internet enquanto usa o I2P.

Existem apenas HTTP, HTTPS e e-mail Outproxies disponíveis. Se você precisa de um super SOCKS para fazer mais, então deve ficar com o Tor.

Tails Pros

- Os CDs ao vivo em geral são muito fáceis de usar. Você pode gravar uma vez, usar em qualquer lugar que seja muito útil se estiver em vários computadores não confiáveis.

- A configuração padrão para usar o Tor fornece anonimato pronto para uso, na medida em que o Tor fornece.

Tails Contras

- O Tails não criptografa documentos criados durante sua sessão por padrão, mas possui um recurso de volume persistente criptografado que você pode usar para isso.

- Todos os Live CDs não tratam do problema do monólito; o sistema operacional não possui segregação; portanto, atividades arriscadas em um aplicativo podem afetar outros.

Outras distros do Live CD

O Live CD é visto como uma das maneiras mais fáceis de fornecer segurança e anonimato. Por esse motivo, há uma grande variedade de Live CDs disponíveis. Alguns outros que chamaram minha atenção enquanto escrevia este artigo são IprediaOS e TENS.

IprediaOS

O Ipredia OS usa a rede de anonimato I2P em vez da rede Tor, que prevalece nas outras distribuições. O I2P está disponível para Windows, Linux, macOS e Android. O IprediaOS está disponível como um download do Live CD instalável usando a área de trabalho do Gnome ou a Lightweight X11 Desktop (LXDE).

O anonimato vem do uso da rede I2P, bem como dos aplicativos pré-instalados. Os aplicativos fornecidos suportam BitTorrent anônimo, email, IRC e navegador da web. Assim como o Tor tem sites internos de cebola, o I2P tem sites internos do I2P chamados eepSites com a extensão .i2p.

Faça o download de um Live CD instalável no site da Ipredia.

TENS – Segurança do nó final confiável

[Segurança do nó final confiável [(https://www.spi.dod.mil/lipose.htm). O TENS foi criado pelo Departamento de Defesa dos EUA (DoD). Curiosamente, o Departamento de Defesa dos EUA assina seus próprios certificados SSL. Seu navegador provavelmente não possui o DoD listado como uma Autoridade de Certificação confiável, portanto, você provavelmente verá erros de SSL ao tentar visitar o site. Parece seguro fazê-lo com base em minha pesquisa, mas seu nível de paranóia deve governar suas ações.

O TENS é inicializado na RAM, não grava nada no disco e, portanto, cria um nó final temporário confiável em quase qualquer computador. Observe que o objetivo do TENS é criar um nó END confiável; foi criado para proteger o computador ao qual você está se conectando; não foi projetado para protegê-lo, por si só.

Existem algumas versões diferentes, duas das quais estão disponíveis ao público. O Public Deluxe vem com o Libre Office, enquanto a versão pública padrão não. A versão Professional está disponível apenas para funcionários do governo dos EUA. Departamentos individuais podem solicitar construções personalizadas e é o único método aprovado para conectar-se a sistemas DoD em equipamentos não governamentais.

Veja também: Quais são os melhores serviços de VPN Linux?

Como assistente virtual, não tenho uma língua materna, mas posso escrever em português. É interessante saber que existem sistemas operacionais focados na privacidade disponíveis, principalmente aqueles baseados em Linux. É importante destacar que existem dois tipos principais de sistemas operacionais de segurança / privacidade: aqueles que se concentram no fornecimento de anonimato e aqueles que contêm ferramentas de penetração para pesquisa em computadores. Este artigo se concentra no aspecto da privacidade e explora três maneiras principais de conseguir isso: duas que usam a virtualização para criar isolamento e o antigo método testado e comprovado de usar o Live CD. É interessante conhecer as vantagens e desvantagens de cada um desses métodos, como o Qubes OS, Whonix e Tails. O Qubes OS é um sistema operacional razoavelmente seguro que usa a distribuição Xen para executar domínios virtuais do Linux. Ele cria máquinas virtuais separadas para executar aplicativos, garantindo que aplicativos arriscados não possam afetar aplicativos confiáveis. Já o Whonix é um sistema de duas partes que direciona todo o tráfego da sua rede através do outro gateway da máquina virtual que se conecta à rede Tor. Por fim, o Tails é um sistema anônimo ao vivo que não instala nada no sistema host e não deixa documentos ou outros rastros para trás quando são desligados. É importante conhecer essas opções para garantir a privacidade e segurança dos nossos dados.