A vanguarda da privacidade na Internet e do anonimato hoje é Tor, o Onion Router. Desenvolvido no Laboratório de Pesquisa Naval dos EUA em meados da década de 90 como o programa Onion Routing, Tor surgiu como uma implementação de última geração do projeto original.

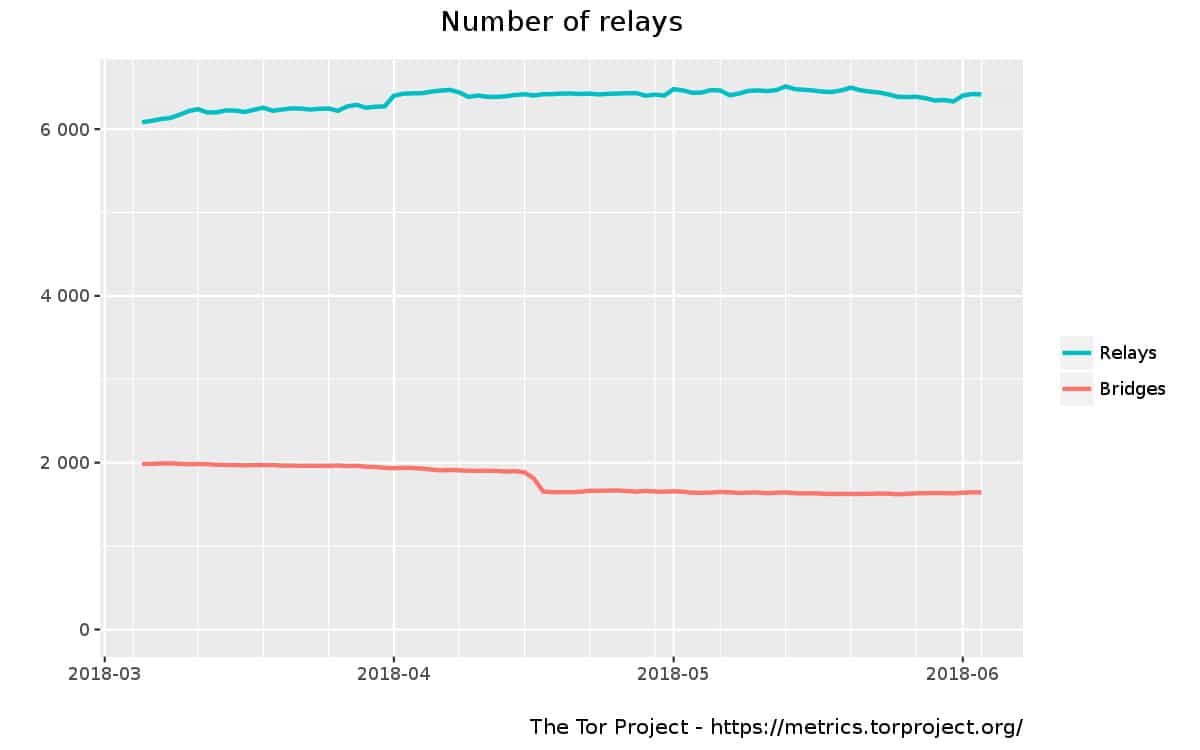

O Tor é o software mais utilizado no mundo para acessar anonimamente a Internet. O Tor é composto por cerca de 7.000 relés e 3.000 pontes no momento da redação, todas operadas por voluntários.

Quando conectado corretamente ao Tor, seu histórico da web, postagens online, mensagens instantâneas e outros formulários de comunicação não podem ser rastreados até você.

Como o Tor funciona?

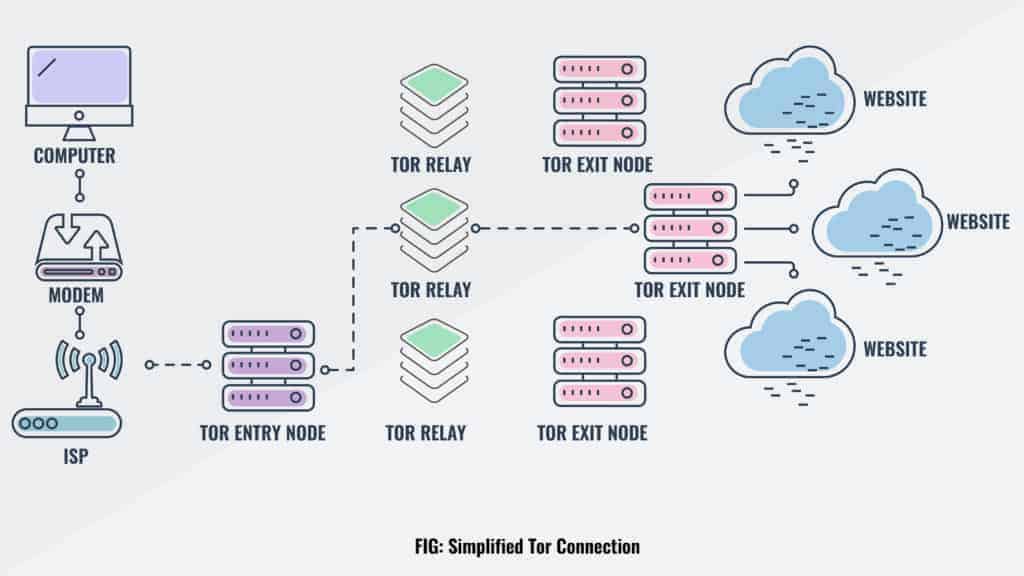

Tor é uma rede composta por milhares de voluntários nós, também chamado relés. Um relé é um computador dentro do Tor, listado no diretório principal, que recebe sinais da Internet de outro relé e passa esse sinal para o próximo relé no caminho. Para cada solicitação de conexão (por exemplo, site visitado), o caminho é gerado aleatoriamente. Nenhum dos relés mantém registros dessas conexões; portanto, não há como um relé relatar o tráfego que ele manipulou..

A rede Tor (ou simplesmente “Tor”) é composta por quase 7.000 relés e 3.000 pontes no momento da redação..

Quando você se conecta à rede Tor, digamos, através do navegador Tor, todos os dados que você envia e recebe passam por essa rede, passando por uma seleção aleatória de nós. O Tor criptografa todos esses dados várias vezes antes de deixar seu dispositivo, incluindo o endereço IP do próximo nó na sequência. Uma camada de criptografia é removida cada vez que os dados atingem outro nó até atingir o nó de saída final, um processo chamado roteamento de cebola. Isso significa que ninguém, nem mesmo as pessoas que executam os nós, podem ver o conteúdo dos dados nem para onde estão indo.

UMA ponte é um relé oculto, o que significa que não está listado no diretório principal de relés Tor. Eles são fornecidos para pessoas que não conseguem acessar o Tor com a configuração normal. Isso pode ocorrer porque a rede que eles estão usando possui um proxy (uma espécie de intermediário entre o computador do usuário e o gateway da Internet) que foi configurado para bloquear o tráfego do Tor.

O último relé no caminho é o nó de saída. O nó de saída é a única parte da rede que realmente se conecta ao servidor que o usuário está tentando acessar e, portanto, é o único bit que o servidor vê e só pode registrar o endereço IP desse relé..

Qualquer pessoa que intercepte os dados não poderá rastreá-los até um indivíduo. Na melhor das hipóteses, eles podem determinar o nó de entrada ou saída, mas nunca os dois. Isso torna impossível rastrear a atividade e o histórico de navegação do usuário. Todos os relés e pontes são executados, acredite ou não, por voluntários – pessoas doando parte de sua largura de banda e poder de computação para expandir os recursos do Tor.

O Tor é configurado dessa maneira para permitir que um usuário da Internet navegue anonimamente na Web, ocultando seu endereço de Internet (endereço IP) no site e nos mecanismos de pesquisa que eles acessam via Tor e ocultando seu tráfego na Internet de qualquer pessoa que monitore seu fim da conexão. Um observador verá apenas que o usuário está conectado ao Tor e não verá outros sites ou recursos online sendo enviados para o computador do usuário..

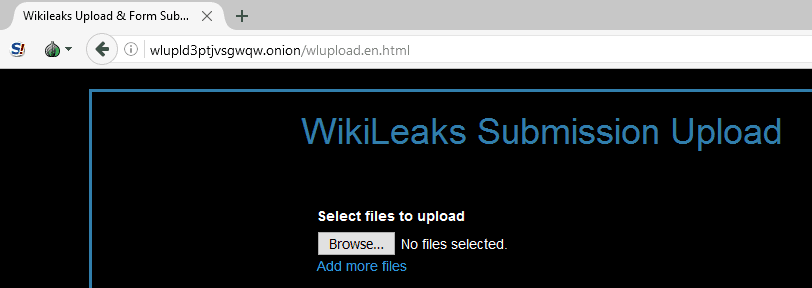

Além disso, como outra parte da rede geral, o Tor oferece certos serviços ocultos na forma de sites .onion e um servidor de mensagens instantâneas. Os sites .onion são sites hospedados em servidores Tor e ocultos ao gerar caminhos aleatoriamente para eles a partir de “pontos introdutórios” na rede. Isso permite que os usuários acessem os sites, mas não identificam a localização dos servidores que os hospedam.

Como eu começo a usar o Tor?

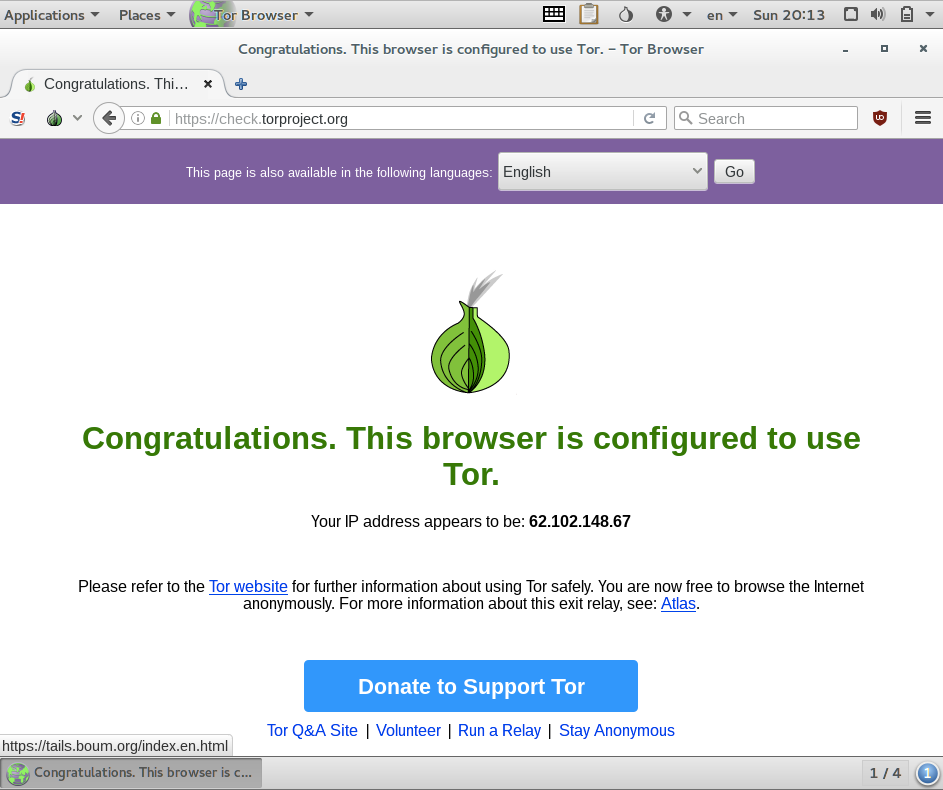

O navegador Tor é a maneira mais fácil e popular de usar o Tor. É baseado no Firefox e funciona como uma versão básica de qualquer outro navegador da web. É praticamente plug-and-play; não há ajustes ou configurações especiais para começar a navegar anonimamente após a configuração inicial.

O Tor é único, pois fornece acesso anônimo à rede clara e à DarkNet. A rede clara é o que a grande maioria das pessoas está mais familiarizada. Qualquer coisa na World Wide Web que você possa acessar com seu navegador não-Tor é considerada a “rede limpa”. Quando você acessa sites na rede limpa usando o navegador Tor, esse site não tem uma maneira padrão de identificá-lo, porque todo o seu tráfego na Internet já passou pela rede de anonimato do Tor, o que significa que o site só pode ver que você está visitando de um nó de saída do Tor.

Acessando o DarkNet

Depois, há o DarkNet. Na verdade, existem algumas DarkNets, mas a acessível aos usuários do Tor é de longe a mais popular. O DarkNet é composto de serviços ocultos, principalmente sites que não são acessíveis no seu navegador do dia-a-dia. Esses serviços ocultos do Tor podem ser identificados por seus .cebola domínios de nível superior anexados ao final de seus URLs.

Somente as pessoas conectadas à rede Tor podem acessar os serviços ocultos do Tor, o fazem de forma anônima e também devem saber para onde procurar – o Google e outros mecanismos de pesquisa não indexam sites .onion. Além disso, a rede Tor também protege a identidade das pessoas que criam serviços ocultos, portanto é quase impossível saber quem possui ou opera um determinado site .onion.

Leia mais: Como acessar o Darknet e o Deep Web com segurança

É por isso que o DarkNet é particularmente adequado ao crime e tem uma reputação de ser o subúrbio decadente da Internet. Embora o Tor tenha muitos usos legais e legítimos, como discutido acima, a DarkNet que abriga também é onde você encontrará mercados para bens e serviços ilícitos, além de blogs e fóruns para grupos extremistas.

Limitações do Tor

A navegação na Web dentro do navegador Tor é completamente anônima, mas outras atividades no seu computador não são. Se você deseja conectar outros aplicativos e serviços à rede Tor, as coisas começam a ficar mais complicadas. Você pode encontrar uma lista de outros projetos mais adiante neste artigo.

E embora a rede Tor anonimize sua conexão com a Internet, você ainda é responsável por se manter anônimo. Um único passo em falso pode colocar seu anonimato em risco. Confira nosso guia sobre como obter o anonimato completo enquanto estiver on-line.

Lembre-se de que, como suas informações estão sendo roteadas por uma série de relés dedicados, o Rapidez não será o que você está acostumado. Será consideravelmente menor do que você costumava, na verdade. Isso ocorre porque os dados estão seguindo um caminho muito mais tortuoso do que o normal e serão dificultados por:

- A velocidade das conexões de internet dos vários relés ao longo desse caminho

- A quantidade de tráfego nesses relés

- O congestionamento geral de Tor naquele momento específico

- Todo o congestionamento normal da Internet que flutua ao longo do dia

As pessoas no Projeto Tor exortam fortemente seus usuários a abster-se de torrent enquanto estiver usando o Tor. O tráfego de torrents, mesmo através do Tor, não é anônimo e servirá apenas para (a) diminuir a velocidade da rede para todos e (b) obliterar completamente qualquer anonimato que você possa ter desfrutado anteriormente. (O torrent é uma maneira de compartilhar grandes quantidades de dados entre colegas usando um software especial chamado cliente de torrent.) É melhor usar uma VPN segura para torrent do que o Tor.

O seu provedor de internet ou a empresa onde você trabalha pode bloquear o uso de Tor na rede deles. Isso é bastante fácil de conseguir, pois o administrador da rede só precisa colocar na lista negra os relés Tor, que são listados publicamente. Nesse caso, você precisará aprender um pouco sobre o uso de pontes (relés ocultos) ou uma VPN para obter acesso.

A principal fraqueza de Tor é que é suscetível a ataques de análise de tráfego, mas isso não é exatamente novidade. Os documentos de design originais ainda descreviam esse tipo de vulnerabilidade. Dito isto, Tor nunca foi feito para resistir a um ataque em larga escala de nós envenenados.

Combinando o Tor com uma VPN

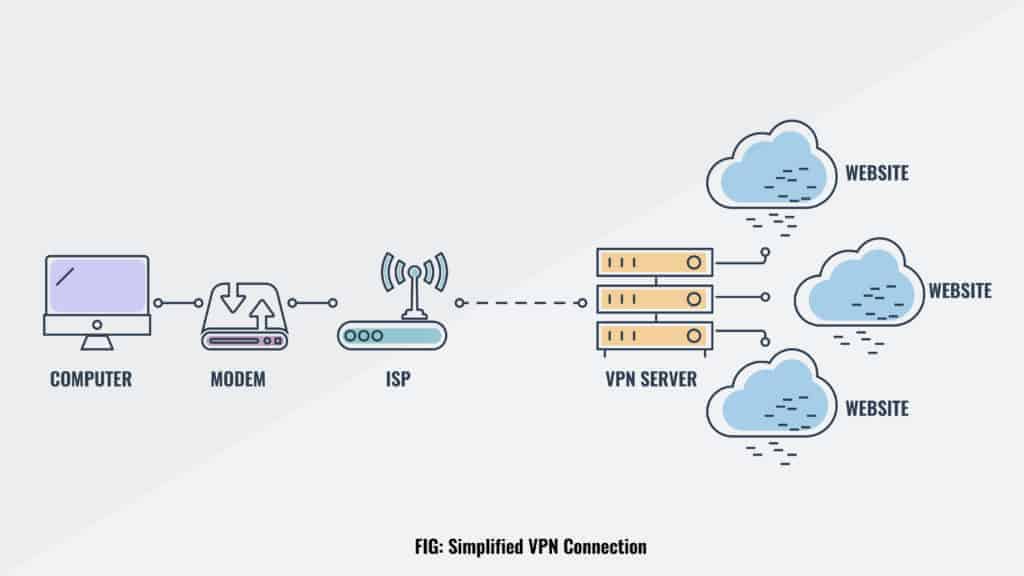

A melhor maneira de permanecer privado é usar o Tor e uma VPN juntos. UMA VPN, ou Rede Privada Virtual, é um túnel criptografado na Internet do seu computador para um servidor VPN. Qualquer navegação na Web que você faça através de uma VPN parece vir do servidor VPN e não do seu computador.

A título de exemplo, um usuário em Nova York, NY, pode se conectar a um servidor VPN em Los Angeles e qualquer site que acessar acessará a pessoa como usuária na Califórnia, e não em Nova York. O seu ISP em Nova York não poderá ver nenhum de seu tráfego na web. De fato, tudo o que o ISP verá é que ela criptografou dados indo e voltando entre o computador e o servidor VPN ao qual está conectado. Nada mais.

Uma VPN não torna o usuário anônimo (embora a maioria dos serviços comerciais de VPN adicione uma camada de anonimato ao fazer com que os usuários compartilhem endereços IP). Ele fornece apenas um túnel criptografado entre o seu computador e o servidor VPN ao qual você está conectado. Quem opera o servidor VPN pode bisbilhotar tecnicamente a sua atividade online, embora os serviços VPN respeitáveis afirmem não fazer isso em suas políticas de privacidade.

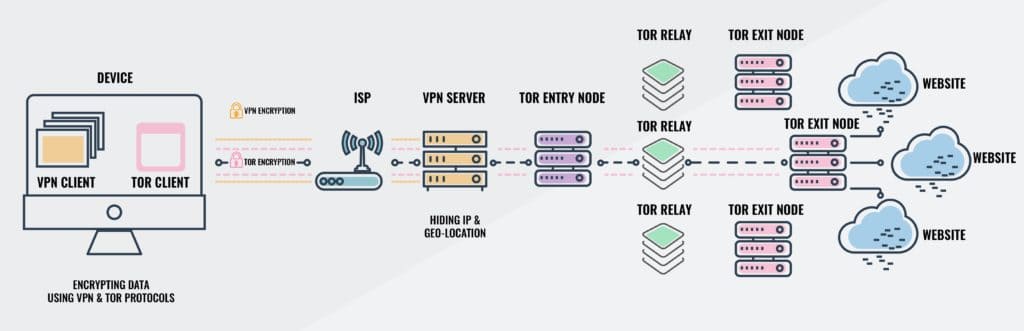

O Tor é usado para fazer sua conexão com qualquer site que você visite anônimo. Seu computador se conecta a um nó de entrada do Tor e todo o seu tráfego passa por uma retransmissão intermediária para um nó de saída antes de finalmente chegar ao site de destino. Seu ISP pode ver que você está se conectando a um nó de entrada do Tor, o que é suficiente para levantar as sobrancelhas em muitos casos.

A solução parece bastante simples. Conecte-se a uma VPN e abra o navegador Tor e navegar anonimamente em privado. Seu ISP não consegue ver que você está conectado ao Tor e sua VPN não consegue ler o conteúdo do tráfego do Tor.

Essa solução parece ter criado um pouco de confusão, pois as pessoas se perguntam se é melhor conectar-se primeiro à VPN ou ao Tor.

A opção mais fácil é conectar-se à sua VPN e iniciar o navegador Tor. A opção mais complicada é fazer o contrário. Isso requer uma conexão shell remota segura com o servidor VPN ou um cliente VPN que tenha esse recurso incorporado como uma opção de configuração. Você provavelmente verá algo parecido com o uso do Tor como um “proxy” para o cliente VPN. Isso deve iniciar a conexão segura através do Tor.

Tor sobre VPN

Na primeira configuração, Tor sobre VPN, seu ISP vê que seu computador está enviando e recebendo informações criptografadas com um servidor específico, e isso é tudo. O servidor VPN vê apenas que ele está conectado a um nó de entrada do Tor e que toda a sua navegação está sendo realizada por essa rede. Todos os sites do outro lado do Tor não veem nenhuma informação de identificação pessoal. O NordVPN opera servidores com o Tor sobre VPN pré-ativado, para que você não precise usar o Navegador Tor, mas lembre-se de que o Chrome e outros navegadores comuns podem fornecer outras informações de identificação para sites..

VPN sobre Tor

Na segunda configuração, VPN sobre Tor, seu ISP vê que seu computador está se comunicando com um nó de entrada do Tor. O servidor VPN obtém suas informações de login de um nó de saída do Tor, que pode ser considerado informações de identificação pessoal, quebrando o anonimato do Tor. Os sites aos quais você se conecta vê apenas o endereço do servidor VPN. AirVPN e BolehVPN são apenas dois provedores de VPN que permitem que os usuários se conectem usando VPN sobre Tor.

Segundo cenário: conecte-se ao Tor e depois a uma VPN

Segundo cenário: conecte-se ao Tor e depois a uma VPN

Se o seu provedor de VPN mantiver registros de atividades, qualquer benefício que você possa ter recebido da conexão Tor será perdido..

Faça parte da rede Tor

Se você acha que o Tor é útil e gostaria de apoiá-lo, pode se voluntariar para criar e manter seu próprio nó do Tor para que outras pessoas o usem. Confira nosso tutorial sobre como criar seu próprio relé Tor, mas lembre-se de que isso implica uma alta probabilidade de que a aplicação da lei e / ou seu provedor de serviços de Internet notem e o abordem com perguntas. Você precisará de um servidor ou computador sobressalente disponível para atuar como o nó.

Você também pode configurar seu próprio serviço oculto do Tor, o que significa essencialmente que você cria um site ou serviço disponível apenas no DarkNet. Novamente, isso pode atrair atenção indevida do seu ISP e da aplicação da lei, mas não há nada de inerentemente ilegal. Confira nosso guia sobre como configurar um serviço oculto do Tor.

Observe que a operação de um relé Tor ou serviço oculto requer um conhecimento técnico um pouco mais do que simplesmente navegar na web com o navegador Tor.

Tor é legal?

Mesmo usando Tor é completamente legal, simplesmente conectar-se a ela é motivo de suspeita em algumas áreas do mundo. Ninguém nunca foi preso ou foi multado por usar o Tor. Mas há relatos de pessoas sendo questionadas pelo provedor de serviços de Internet e pela polícia local sobre seus hábitos de navegação simplesmente porque os registros do provedor mostram que eles estão se conectando ao Tor.

Aqueles que executam um revezamento Tor são avisados de que serão eventualmente contatados pelo ISP ou pela polícia local, talvez ambos, em relação a alguma atividade ilícita on-line que esteja vinculada ao endereço IP usado por seu revezamento. Até o momento, em todas as instâncias, basta informar essas entidades que o endereço IP em questão está atribuído a um nó da rede Tor e que nenhum registro é mantido nesse servidor foi suficiente.

Quem usa o Tor?

O número de pessoas acessando a Internet através do Tor muda quase todos os dias. Entre agosto de 2012 e julho de 2013, o Oxford Internet Institute e a Universidade de Oxford calcularam que “mais de 126.000 pessoas acessam a Internet através do Tor todos os dias nos Estados Unidos”. Isso se traduz em algo entre .025% e 0,05% dos usuários de internet nos Estados Unidos.

Fiel à sua reivindicação, não há estatísticas disponíveis do pessoal do TorProject sobre o que sua base de usuários está fazendo online ou que tipo de conteúdo eles estão acessando. É uma aposta segura que a maioria dos usuários do Tor está legitimamente apenas tentando manter o anonimato por razões óbvias..

- Jornalistas que estão protegendo suas fontes,

- Denunciantes tentando manter seus empregos,

- Agentes da lei tentando rastrear criminosos e não estragar sua cobertura no processo,

- Profissionais de TI corporativos realizando testes de segurança em suas próprias redes,

- E muitos outros usuários que precisam do anonimato que Tor fornece apenas para realizar seu trabalho.

Para uma lista mais concisa dos possíveis usos legítimos do anonimato, consulte a descrição do Tor sobre sua base de usuários.

Alternativas ao Tor

Uma coisa que é óbvia é que o Tor não está terminado. Apesar disso, alguns de vocês já estão se perguntando “Ok. O que mais há por aí? ”Bem, você está com sorte. Por acaso, existem outras ferramentas disponíveis para quem deseja evitar ser rastreado. Aqui estão alguns dos mais populares atualmente disponíveis.

I2P

Semelhante ao Tor, I2P, ou o Invisible Internet Project, usa um banco de dados de rede distribuído e uma seleção de pares para tráfego anônimo. Também suscetível a ataques de análise de tráfego, o I2P tem alguns benefícios sobre o Tor. Os pares são selecionados por meio de criação de perfil e classificação contínuas. Também é pequeno o suficiente para que haja poucos blocos ativos, se houver algum, para impedir o acesso.

Semelhante ao Tor, I2P, ou o Invisible Internet Project, usa um banco de dados de rede distribuído e uma seleção de pares para tráfego anônimo. Também suscetível a ataques de análise de tráfego, o I2P tem alguns benefícios sobre o Tor. Os pares são selecionados por meio de criação de perfil e classificação contínuas. Também é pequeno o suficiente para que haja poucos blocos ativos, se houver algum, para impedir o acesso.

Freenet

![]() Ao contrário do Tor, a Freenet não depende de pontos de entrada e saída dedicados. Em vez disso, os usuários se conectam à Freenet de preferência através dos computadores de seus amigos. Se você não tem amigos na Freenet, tem a opção de se conectar através dos computadores de estranhos, mas isso é considerado menos seguro do que se conectar aos computadores de amigos confiáveis. O Freenet também é um serviço de distribuição de arquivos em que os arquivos criptografados são armazenados nos discos rígidos do computador em toda a rede. Devido à criptografia, é improvável que um usuário possa determinar qual é realmente esse arquivo.

Ao contrário do Tor, a Freenet não depende de pontos de entrada e saída dedicados. Em vez disso, os usuários se conectam à Freenet de preferência através dos computadores de seus amigos. Se você não tem amigos na Freenet, tem a opção de se conectar através dos computadores de estranhos, mas isso é considerado menos seguro do que se conectar aos computadores de amigos confiáveis. O Freenet também é um serviço de distribuição de arquivos em que os arquivos criptografados são armazenados nos discos rígidos do computador em toda a rede. Devido à criptografia, é improvável que um usuário possa determinar qual é realmente esse arquivo.

JonDoFox

Outro anonimizador do tipo roteamento de cebola para navegação na web, JonDoFox é um perfil para o Mozilla Firefox ou Firefox ESR. O computador do usuário se conecta a uma série de operadores Mix que anonimizam o tráfego da web do usuário e envolvem-no em várias camadas de criptografia. Assim como a Freenet, o tamanho da rede é consideravelmente menor que o do Tor. Isto é principalmente devido ao seu processo de certificação. Para se tornar um operador de mixagem, você deve passar pelo processo de certificação. Teoricamente, isso poderia diminuir as chances de um invasor esgueirar-se em servidores modificados, mas essa alegação teria que ser testada em um ambiente simulado.

Outro anonimizador do tipo roteamento de cebola para navegação na web, JonDoFox é um perfil para o Mozilla Firefox ou Firefox ESR. O computador do usuário se conecta a uma série de operadores Mix que anonimizam o tráfego da web do usuário e envolvem-no em várias camadas de criptografia. Assim como a Freenet, o tamanho da rede é consideravelmente menor que o do Tor. Isto é principalmente devido ao seu processo de certificação. Para se tornar um operador de mixagem, você deve passar pelo processo de certificação. Teoricamente, isso poderia diminuir as chances de um invasor esgueirar-se em servidores modificados, mas essa alegação teria que ser testada em um ambiente simulado.

GNUnet

O GNUnet é uma ferramenta de compartilhamento de arquivos ponto a ponto que conta com grandes grupos para ofuscar as identidades daqueles que estão anexados ao grupo. Um indivíduo no grupo é praticamente indistinguível de qualquer outro usuário por qualquer pessoa, exceto o iniciador do grupo..

O GNUnet é uma ferramenta de compartilhamento de arquivos ponto a ponto que conta com grandes grupos para ofuscar as identidades daqueles que estão anexados ao grupo. Um indivíduo no grupo é praticamente indistinguível de qualquer outro usuário por qualquer pessoa, exceto o iniciador do grupo..

Alternativas Tor ainda em desenvolvimento

Os seguintes projetos ainda estão em desenvolvimento, mas estão trabalhando para criar redes de anonimato ainda mais fortes, mas para aplicativos mais específicos. O Tor foi criado como uma espécie de solução genérica e de tamanho único para uso anônimo na web. Esses projetos estão mais focados em aplicações específicas de uso da web.

Aqua / Herd

O Aqua é uma rede de compartilhamento de arquivos projetada para ser completamente anônima, enquanto Herd é uma rede de voz sobre IP anônima. Os designers estão desenvolvendo um meio de remover os metadados do tráfego da rede, que é a principal maneira de rastrear um cliente e o servidor com o qual o cliente está se comunicando..

Vuvuzela / Alpenhorn

Alpenhorn é a segunda iteração de Vuvuzela, em homenagem ao chifre normalmente usado em partidas de futebol na América Latina e na África. Alpenhorn é um programa de bate-papo anônimo e sem metadados que pode ser dimensionado para milhões de usuários, em teoria. Espere uma versão beta pública em um futuro próximo.

Dissidência

Se o anonimato for mais importante para você do que a latência, o Dissent oferecerá o anonimato mais forte disponível. Devido à maior latência e baixa largura de banda, a dissidência é melhor usada para comunicações de blogs, micro-blogs ou mesmo do tipo IRC. O modo como o Dissent funciona é bastante simples, mas a largura de banda é pesada. Quando um cliente transmite qualquer coisa, todos os outros clientes transmitem um pacote do mesmo tamanho. Em vez de usar o roteamento de cebola, o Dissent é baseado em redes DC, um algoritmo de criptografia de refeições. Combine isso com um algoritmo de shuffle verificável e você terá o design mais anônimo sendo pesquisado pelos pesquisadores hoje.

Riffle

O compartilhamento de arquivos anônimos está se tornando cada vez mais procurado. Riffle é mais uma tentativa de fornecer uma maneira anônima para um usuário compartilhar arquivos de qualquer tamanho. No entanto, não é um substituto para o Tor, principalmente porque o compartilhamento de arquivos no Tor quebra o anonimato. O Riffle visa aumentar o Tor, fornecendo aos usuários do Tor uma maneira verdadeiramente anônima de compartilhar arquivos, sem sufocar a rede Tor. Inspirado por Dissent, Riffle também usa um algoritmo de reprodução aleatória, mas descarta o algoritmo criptográfico de rede DC.

Riposte

O Riposte foi inspirado pelo Dissent, mas focado em microblogging. Atualmente, o microblog é o domínio do Twitter, Pinterest e outros serviços em que os usuários atualizam seu “blog” com pequenos trechos de informações, como citações de pessoas famosas ou solicitações de feedback ou mesmo solicitações para ingressar em redes. O Riffle foi projetado para permitir ao usuário microblog anonimamente à custa da velocidade da Internet. Seguindo os passos de Dissent, o Riposte também usa a configuração do tipo rede DC para ocultar a transmissão original em uma tempestade de transmissões de bits de dados aleatórios do mesmo tamanho.

Projetos Tor

Por fim, como um bônus adicional, aqui está uma lista de todos os outros projetos em andamento no TorProject, todos com interesse em manter a privacidade na Internet para todos e quaisquer que desejem fazer uso de seus produtos. Alguns deles são bastante óbvios e fáceis de usar, enquanto outros são mais nos bastidores. Algumas bibliotecas de programação diferentes estão disponíveis para desenvolvedores de software para permitir que seus produtos se comuniquem com a Onion Network.

O navegador Tor

É isso que a maioria das pessoas usa para acessar o Tor. É muito simples de adquirir e usar. O navegador é realmente uma versão personalizada do Mozilla Firefox e, portanto, parece e parece com qualquer outro navegador da web. A personalização foi projetada para não deixar vestígios de sua navegação na web no computador. Basta baixar o arquivo compactado para o seu sistema operacional, seja Windows, MacOS ou Linux, extraí-lo para sua própria pasta, executar o arquivo executável dentro dessa pasta e navegar para o conteúdo do seu coração em completo anonimato. Quando você fecha o navegador, todos os traços da sua navegação são apagados da memória. Apenas seus favoritos e downloads são deixados para trás.

.sites de cebola

Estes são sites acessíveis apenas na rede Tor e sabendo para onde ir. Existem mecanismos de pesquisa especiais como Onion.city e Onion.to, além de vários outros. Lembre-se de que existem boatos, fraudes e honeypots espalhados por todo o DarkNet. Cuidado com o que você clica. Existem também algumas imagens muito perturbadoras disponíveis lá. Você foi avisado.

Estes são sites acessíveis apenas na rede Tor e sabendo para onde ir. Existem mecanismos de pesquisa especiais como Onion.city e Onion.to, além de vários outros. Lembre-se de que existem boatos, fraudes e honeypots espalhados por todo o DarkNet. Cuidado com o que você clica. Existem também algumas imagens muito perturbadoras disponíveis lá. Você foi avisado.

Orbot

Você pode acessar a rede Tor no seu dispositivo Android usando o Orbot. O Orbot cria um proxy Tor no seu dispositivo para que todo o tráfego da Internet do seu dispositivo passe pela rede Tor. Isso significa que todos os aplicativos do seu telefone ou tablet também terão seu tráfego roteado pelo Tor. Obviamente, alguns aplicativos são projetados para não serem anônimos e quebram o anonimato fornecido pela rede Tor. O verdadeiro anonimato requer apenas algumas etapas para garantir que os tattlers sejam desativados ou, no mínimo, não estejam em execução enquanto você estiver usando o Tor. Lembre-se de desativar a sincronização automática e desligar todos os aplicativos que fazem login automaticamente em uma conta, como Gmail, Yahoo !, Facebook, Twitter e similares.

Você pode acessar a rede Tor no seu dispositivo Android usando o Orbot. O Orbot cria um proxy Tor no seu dispositivo para que todo o tráfego da Internet do seu dispositivo passe pela rede Tor. Isso significa que todos os aplicativos do seu telefone ou tablet também terão seu tráfego roteado pelo Tor. Obviamente, alguns aplicativos são projetados para não serem anônimos e quebram o anonimato fornecido pela rede Tor. O verdadeiro anonimato requer apenas algumas etapas para garantir que os tattlers sejam desativados ou, no mínimo, não estejam em execução enquanto você estiver usando o Tor. Lembre-se de desativar a sincronização automática e desligar todos os aplicativos que fazem login automaticamente em uma conta, como Gmail, Yahoo !, Facebook, Twitter e similares.

OrFox

Para acompanhar o Orbot, também existe um navegador para dispositivos Android que permite navegar na Internet usando o Tor. No entanto, isso se aplica apenas à navegação na web em um navegador. Todos os outros aplicativos no seu dispositivo Android se comunicarão através de linhas normais de tráfego sem o benefício do anonimato fornecido pelo roteador de cebola.

Para acompanhar o Orbot, também existe um navegador para dispositivos Android que permite navegar na Internet usando o Tor. No entanto, isso se aplica apenas à navegação na web em um navegador. Todos os outros aplicativos no seu dispositivo Android se comunicarão através de linhas normais de tráfego sem o benefício do anonimato fornecido pelo roteador de cebola.

Caudas

Esse pode ser o melhor uso do Tor. É um “sistema operacional ativo” que é executado a partir de um CD ou um pen drive USB ou cartão de memória. Coloque isso em um computador antes de reiniciar. Se a BIO do computador estiver configurada corretamente, ele carregará o Tails em vez do sistema operacional carregado no disco rígido do computador. Perfeito para usar um computador que não lhe pertence para navegar anonimamente na web e não deixar vestígios de sua navegação em qualquer lugar do computador. O disco rígido interno do computador não é tocado enquanto o computador está executando o Tails e a memória do computador é apagada a cada reinicialização. Além disso, todos os cookies ou arquivos temporários da Internet carregados no Tails não são gravados no CD ou no pen drive enquanto estão em uso, para que também sejam perdidos assim que o computador for reiniciado..

Esse pode ser o melhor uso do Tor. É um “sistema operacional ativo” que é executado a partir de um CD ou um pen drive USB ou cartão de memória. Coloque isso em um computador antes de reiniciar. Se a BIO do computador estiver configurada corretamente, ele carregará o Tails em vez do sistema operacional carregado no disco rígido do computador. Perfeito para usar um computador que não lhe pertence para navegar anonimamente na web e não deixar vestígios de sua navegação em qualquer lugar do computador. O disco rígido interno do computador não é tocado enquanto o computador está executando o Tails e a memória do computador é apagada a cada reinicialização. Além disso, todos os cookies ou arquivos temporários da Internet carregados no Tails não são gravados no CD ou no pen drive enquanto estão em uso, para que também sejam perdidos assim que o computador for reiniciado..

Braço

Você foi apresentado ao Arm pela primeira vez no final do artigo “Como criar seu próprio relé ou nó Tor”. Arm é um monitor baseado em linha de comando para um relé Tor. Ele exibe informações em tempo real de um relé ou ponte na rede Tor. Isso ajuda você a ficar de olho no seu revezamento, fornecendo estatísticas, métricas e relatórios de saúde. Você pode saber quantos usuários do Tor acessaram o Tor através do seu relé ou quanto de sua largura de banda disponível está sendo usada no suporte ao Tor.

Você foi apresentado ao Arm pela primeira vez no final do artigo “Como criar seu próprio relé ou nó Tor”. Arm é um monitor baseado em linha de comando para um relé Tor. Ele exibe informações em tempo real de um relé ou ponte na rede Tor. Isso ajuda você a ficar de olho no seu revezamento, fornecendo estatísticas, métricas e relatórios de saúde. Você pode saber quantos usuários do Tor acessaram o Tor através do seu relé ou quanto de sua largura de banda disponível está sendo usada no suporte ao Tor.

Atlas

O Atlas é um aplicativo da web que fornece informações sobre o status atual dos relés da rede Tor. Digite o nome de uma retransmissão na caixa de pesquisa na parte superior do site e obtenha uma visão geral básica de seu status atual. Clique no apelido da retransmissão para obter um relatório muito mais detalhado, além de uma explicação de todos os sinalizadores que se aplicam a esse nó específico.

O Atlas é um aplicativo da web que fornece informações sobre o status atual dos relés da rede Tor. Digite o nome de uma retransmissão na caixa de pesquisa na parte superior do site e obtenha uma visão geral básica de seu status atual. Clique no apelido da retransmissão para obter um relatório muito mais detalhado, além de uma explicação de todos os sinalizadores que se aplicam a esse nó específico.

Transportes conectáveis

Usado para alterar a maneira como seu fluxo de dados aparece. Essa é outra maneira de manter você conectado ao Tor. Algumas entidades começaram a bloquear o tráfego do Tor com base no próprio tráfego, não no endereço IP do relé ou ponte que está sendo usado para conectar-se à rede. Os transportes conectáveis alteram a aparência do tráfego do Tor para parecer normal, não semelhante ao do Tor, para escapar da detecção.

Usado para alterar a maneira como seu fluxo de dados aparece. Essa é outra maneira de manter você conectado ao Tor. Algumas entidades começaram a bloquear o tráfego do Tor com base no próprio tráfego, não no endereço IP do relé ou ponte que está sendo usado para conectar-se à rede. Os transportes conectáveis alteram a aparência do tráfego do Tor para parecer normal, não semelhante ao do Tor, para escapar da detecção.

Haste

Essa é a biblioteca que os desenvolvedores recorrem para criar programas para interagir com o Tor. Arm é um exemplo de um programa desse tipo.

Essa é a biblioteca que os desenvolvedores recorrem para criar programas para interagir com o Tor. Arm é um exemplo de um programa desse tipo.

OONI

Enquanto o Atlas é um site que mostra o status da rede Tor, o OONI é o site que mostra o status da censura no mundo de hoje. Isso é feito sondando a Internet usando um bom resultado conhecido e comparando esse resultado com um resultado não protegido e não criptografado. Quaisquer alterações nos resultados são evidências de adulteração ou censura.

Enquanto o Atlas é um site que mostra o status da rede Tor, o OONI é o site que mostra o status da censura no mundo de hoje. Isso é feito sondando a Internet usando um bom resultado conhecido e comparando esse resultado com um resultado não protegido e não criptografado. Quaisquer alterações nos resultados são evidências de adulteração ou censura.

TorBirdy

Esta é uma extensão para o Mozilla Thunderbird que o configura para ser executado na rede Tor. Considere um Torbutton para Thunderbird.

Esta é uma extensão para o Mozilla Thunderbird que o configura para ser executado na rede Tor. Considere um Torbutton para Thunderbird.

Onionoo

O Onionoo é um protocolo baseado na Web que obtém informações relacionadas ao status atual da The Onion Network. Esta informação não está em um formato legível por humanos. Destina-se a atuar como um serviço para outros aplicativos como Atlas ou Tor2Web.

O Onionoo é um protocolo baseado na Web que obtém informações relacionadas ao status atual da The Onion Network. Esta informação não está em um formato legível por humanos. Destina-se a atuar como um serviço para outros aplicativos como Atlas ou Tor2Web.

Portal de Métricas

Como o nome indica, é aqui que você obtém métricas relacionadas à rede Tor, como largura de banda disponível e o tamanho estimado da base de usuários atual. Qualquer pesquisador interessado em estatísticas específicas e detalhadas sobre a rede Tor pode encontrá-lo aqui ou enviar uma solicitação da métrica que está procurando..

Como o nome indica, é aqui que você obtém métricas relacionadas à rede Tor, como largura de banda disponível e o tamanho estimado da base de usuários atual. Qualquer pesquisador interessado em estatísticas específicas e detalhadas sobre a rede Tor pode encontrá-lo aqui ou enviar uma solicitação da métrica que está procurando..

Sombra

Uma simulação de uma rede usando o navegador Tor real. Isso é mais útil em uma configuração de tipo de laboratório quando você deseja ver como o Tor pode afetar sua rede, sem afetar sua rede real. Perfeito para experimentar o Tor e vários outros programas antes de permitir ou implementá-los na sua rede local.

Uma simulação de uma rede usando o navegador Tor real. Isso é mais útil em uma configuração de tipo de laboratório quando você deseja ver como o Tor pode afetar sua rede, sem afetar sua rede real. Perfeito para experimentar o Tor e vários outros programas antes de permitir ou implementá-los na sua rede local.

Tor2Web

Concede a usuários que não são do Tor acesso a sites executados em serviços ocultos do Tor. A idéia é permitir aos usuários da Internet a opção de sacrificar seu anonimato, enquanto ainda lhes concedem acesso a informações ocultas na rede Tor, ao mesmo tempo em que não sacrificam o anonimato dos sites que estão acessando..

Concede a usuários que não são do Tor acesso a sites executados em serviços ocultos do Tor. A idéia é permitir aos usuários da Internet a opção de sacrificar seu anonimato, enquanto ainda lhes concedem acesso a informações ocultas na rede Tor, ao mesmo tempo em que não sacrificam o anonimato dos sites que estão acessando..

Tor Messenger

Um cliente de mensagens instantâneas que usa a rede Tor para todas as suas transmissões. Seguro por padrão com recursos de plataforma cruzada, é um programa de bate-papo ideal para quem deseja permanecer seguro e anônimo.

Um cliente de mensagens instantâneas que usa a rede Tor para todas as suas transmissões. Seguro por padrão com recursos de plataforma cruzada, é um programa de bate-papo ideal para quem deseja permanecer seguro e anônimo.

txtorcon

Esta é uma biblioteca de programadores para escrever aplicativos baseados em Python que conversam ou iniciam um programa Tor. Ele contém todos os utilitários para acessar os circuitos, fluxos, funções de registro e serviços ocultos do Tor.

Esta é uma biblioteca de programadores para escrever aplicativos baseados em Python que conversam ou iniciam um programa Tor. Ele contém todos os utilitários para acessar os circuitos, fluxos, funções de registro e serviços ocultos do Tor.

s que o usuário está visitando ou o que está sendo comunicado. O Tor é uma ferramenta importante para proteger a privacidade e a segurança na Internet, especialmente em países onde a liberdade de expressão é limitada ou onde a vigilância governamental é comum. É importante lembrar que o Tor não é uma solução perfeita e tem suas limitações, mas é uma das melhores opções disponíveis atualmente para navegar anonimamente na Internet. É encorajador ver que tantas pessoas estão dispostas a doar seu tempo e recursos para manter a rede Tor em funcionamento e proteger a privacidade dos usuários.