Muitos outros artigos por aí comparam e contrastam VPNs IPSec e SSL da perspectiva de um administrador de rede que precisa configurá-los. Este artigo, no entanto, examinará como os principais provedores comerciais de VPN utilizam SSL e IPSec em seus serviços ao consumidor, que visam fornecer acesso à web e não a uma rede corporativa.

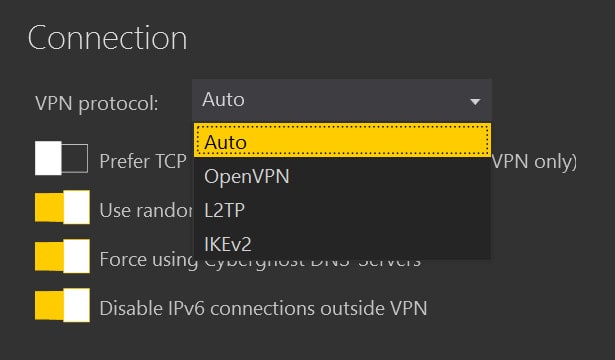

Protocolos VPN que usam A criptografia IPSec inclui L2TP, IKEv2 e SSTP. OpenVPN é o protocolo mais popular que usa criptografia SSL, especificamente a biblioteca OpenSSL. O SSL também é usado em algumas VPNs baseadas em navegador.

Este artigo compara e contrasta a criptografia IPSec e SSL do ponto de vista do usuário final da VPN. Se você quiser uma explicação mais fundamental dos dois protocolos, consulte nosso guia detalhado sobre tipos comuns de criptografia.

Noções básicas de criptografia VPN

A criptografia VPN embaralha o conteúdo do tráfego da Internet de forma que ele só possa ser descriptografado (descriptografado) usando a chave correta. Os dados enviados são criptografados antes de sair do dispositivo. Em seguida, ele é enviado ao servidor VPN, que descriptografa os dados com a chave apropriada. A partir daí, seus dados são enviados para o destino, como um site. A criptografia impede que qualquer pessoa que intercepte os dados entre você e o servidor VPN – provedores de serviços de Internet, agências governamentais, hackers de wifi, etc. – seja capaz de decifrar o conteúdo.

O tráfego de entrada passa pelo mesmo processo ao contrário. Se os dados vierem de um site, eles serão enviados para o servidor VPN. O servidor VPN criptografa os dados e os envia para o seu dispositivo. Seu dispositivo descriptografa os dados para que você possa visualizar o site normalmente.

Tudo isso garante que os dados da Internet dos usuários da VPN permaneçam privados e fora do alcance de qualquer parte não autorizada.

As diferenças entre os diferentes tipos de criptografia incluem:

- Nível de criptografia ou o método e o grau em que seus dados são codificados

- Como as chaves de criptografia são gerenciadas e trocadas

- Quais interfaces, protocolos e portas eles usam

- Em quais camadas OSI elas são executadas

- Facilidade de implantação

- Desempenho (leitura: velocidade)

Segurança

Em resumo: Ligeira vantagem a favor do SSL.

As conexões IPSec exigem que exista uma chave pré-compartilhada no cliente e no servidor para criptografar e enviar tráfego entre si. A troca dessa chave apresenta uma oportunidade para um invasor quebrar ou capturar a chave pré-compartilhada.

As VPNs SSL não têm esse problema porque usam criptografia de chave pública para negociar um handshake e trocar com segurança chaves de criptografia. Mas o TLS / SSL tem uma longa lista de suas próprias vulnerabilidades, como Heartbleed.

Algumas VPNs SSL permitem certificados auto-assinados não confiáveis e não verificam clientes. Isso é particularmente comum nas extensões de navegador VPN SSL “sem cliente”. Essas VPNs que permitem que qualquer pessoa se conecte a partir de qualquer máquina são vulneráveis a ataques MITM (man-in-the-middle). No entanto, esse não é o caso da maioria dos clientes OpenVPN nativos.

O SSL normalmente exige patches mais frequentes para se manter atualizado, tanto para o servidor quanto para o cliente.

A falta de código-fonte aberto para os protocolos VPN baseados em IPSec pode ser uma preocupação para as pessoas que desconfiam de espiões e bisbilhoteiros do governo. Em 2013, Edward Snowden revelou que o programa Bullrun da Agência de Segurança Nacional dos EUA tentou ativamente “inserir vulnerabilidades em sistemas de criptografia comercial, sistemas de TI, redes e dispositivos de comunicação de terminais usados por destinos”. A NSA supostamente direcionou o IPSec para adicionar backdoors e canais laterais que poderia ser explorado por hackers.

No final, segurança forte é mais provavelmente o resultado de administradores de rede qualificados e conscientes do que a escolha do protocolo.

Passagem do firewall

Em resumo: As VPNs baseadas em SSL geralmente são melhores para ignorar firewalls.

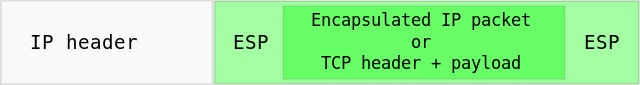

Os firewalls NAT geralmente existem em roteadores Wi-Fi e outros hardwares de rede. Para se proteger contra ameaças, eles lançam qualquer tráfego da Internet que não seja reconhecido, incluindo pacotes de dados sem números de porta. Pacotes IPSec criptografados (pacotes ESP) não têm números de porta atribuídos por padrão, o que significa que podem ser pegos em firewalls NAT. Isso pode impedir que as VPNs IPSec funcionem.

Para contornar isso, muitas VPNs IPSec encapsulam pacotes ESP dentro de pacotes UDP, para que os dados recebam um número de porta UDP, geralmente o UDP 4500. Enquanto isso resolve o problema de passagem NAT, o firewall da rede pode não permitir pacotes nessa porta. Os administradores de rede em hotéis, aeroportos e outros locais podem permitir apenas o tráfego em alguns protocolos necessários, e o UDP 4500 pode não estar entre eles.

O tráfego SSL pode passar pela porta 443, que a maioria dos dispositivos reconhece como a porta usada para o tráfego HTTPS seguro. Quase todas as redes permitem tráfego HTTPS na porta 443, para que possamos assumir que está aberto. O OpenVPN usa a porta 1194 por padrão para o tráfego UDP, mas pode ser encaminhado pelas portas UDP ou TCP, incluindo a porta TCP 443. Isso torna SSL mais útil para ignorar firewalls e outras formas de censura que bloqueiam o tráfego com base nas portas.

Velocidade e confiabilidade

Em resumo: Ambos são razoavelmente rápidos, mas o IKEv2 / IPSec negocia as conexões o mais rápido.

A maioria dos protocolos VPN baseados em IPSec leva mais tempo para negociar uma conexão do que os protocolos baseados em SSL, mas esse não é o caso com IKEv2 / IPSec.

O IKEv2 é um protocolo VPN baseado em IPSec que existe há mais de uma década, mas agora é uma tendência entre os provedores de VPN. Impulsionar sua implantação é sua capacidade de reconectar-se de maneira rápida e confiável sempre que a conexão VPN for interrompida. Isso o torna especialmente útil para clientes móveis de iOS e Android que não possuem conexões confiáveis ou para aqueles que alternam frequentemente entre dados móveis e wifi.

Quanto ao rendimento real, é um lance para cima. Vimos argumentos de ambos os lados. Em uma postagem no blog, o NordVPN afirma que o IKEv2 / IPSec pode oferecer taxa de transferência mais rápida do que rivais como o OpenVPN. Ambos os protocolos geralmente usam a codificação AES de 128 ou 256 bits.

A camada UDP extra que muitos provedores colocam no tráfego IPSec para ajudá-lo a atravessar firewalls adiciona uma sobrecarga extra, o que significa que requer mais recursos para processar. Mas a maioria das pessoas não notará diferença.

Na maioria das VPNs de consumo, a taxa de transferência é determinada em grande parte pelo congestionamento do servidor e da rede, e não pelo protocolo VPN.

Veja também: VPNs mais rápidas

Fácil de usar

Em resumo: O IPSec é mais universal, mas a maioria dos usuários que usam aplicativos de provedores de VPN não notará uma diferença enorme.

IKEv2, SSTP e L2TP são protocolos VPN baseados em IPSec integrados na maioria dos principais sistemas operacionais, o que significa que não requer necessariamente um aplicativo extra para entrar em funcionamento. A maioria dos usuários de VPNs de consumidor ainda usará o aplicativo do provedor para se conectar, embora.

O SSL funciona por padrão na maioria dos navegadores da Web, mas geralmente é necessário um aplicativo de terceiros para usar o OpenVPN. Novamente, isso geralmente é resolvido pelo aplicativo do provedor de VPN.

Em nossa experiência, o IKEv2 tende a oferecer uma experiência mais integrada do que o OpenVPN do ponto de vista do usuário final. Isso se deve principalmente ao fato de o IKEv2 conectar e manipular interrupções rapidamente. Dito isto, o OpenVPN tende a ser mais versátil e pode ser mais adequado para usuários que não conseguem o que desejam com o IKEv2.

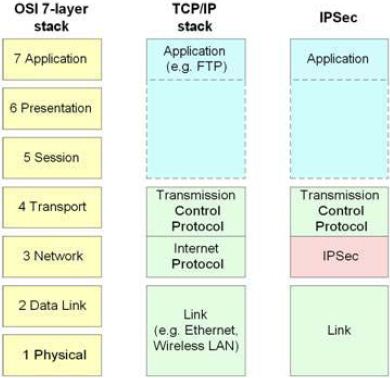

Quando se trata de VPNs corporativas que fornecem acesso a uma rede da empresa e não à Internet, o consenso geral é que o IPSec é preferível para VPNs site a site e o SSL é melhor para acesso remoto. O motivo é que o IPSec opera na camada de rede do modelo OSI, que fornece ao usuário acesso total à rede corporativa, independentemente do aplicativo. É mais difícil restringir o acesso a recursos específicos. As VPNs SSL, por outro lado, permitem que as empresas controlem o acesso remoto em nível granular a aplicativos específicos.

Os administradores de rede que operam VPNs tendem a achar o gerenciamento de clientes muito mais fácil e menos demorado com SSL do que com IPSec.

IPSec vs SSL VPNs: conclusão

Em resumo, para usuários de VPN que possuem as duas opções, recomendamos primeiro o IKEv2 / IPSec e, em seguida, recorra ao OpenVPN, caso surjam problemas. A velocidade com que o IKEv2 é capaz de negociar e estabelecer conexões oferecerá uma melhoria da qualidade de vida mais tangível para o usuário comum da VPN, oferecendo segurança e velocidade comparáveis, mas pode não funcionar em todas as circunstâncias.

Até recentemente, o OpenVPN / SSL era considerado a melhor combinação de VPN para a maioria dos usuários de VPNs de consumo. O OpenVPN, que usa a biblioteca OpenSSL para criptografia e autenticação, é razoavelmente rápido, muito seguro, de código aberto e pode atravessar firewalls NAT. Pode suportar o protocolo UDP ou TCP.

O IKEv2 / IPSec apresenta um novo desafiante ao OpenVPN, melhorando o L2TP e outros protocolos baseados em IPSec com conexões mais rápidas, mais estabilidade e suporte interno na maioria dos dispositivos de consumo mais recentes.

O SSL e o IPSec possuem fortes pedigrees de segurança com velocidade de transferência, segurança e facilidade de uso comparáveis para a maioria dos clientes de serviços VPN comerciais.

“IPsec in netwerklaag” de Soufiane Hamdaoui licenciado sob CC BY-SA 3.0

er explorados por espiões. Passagem do firewall: Empate. Ambos os protocolos VPN podem ser bloqueados por firewalls, mas existem soluções para contornar isso. Velocidade e confiabilidade: Ligeira vantagem a favor do IPSec. O IPSec é geralmente mais rápido e confiável do que o SSL, mas isso pode variar dependendo da implementação e configuração da VPN. Fácil de usar: Vantagem para o SSL. As VPNs SSL são geralmente mais fáceis de configurar e usar do que as VPNs IPSec, especialmente para usuários finais que não têm experiência em redes. IPSec vs SSL VPNs: conclusão. Ambos os protocolos VPN têm seus prós e contras, e a escolha entre eles dependerá das necessidades específicas do usuário. As VPNs IPSec são mais adequadas para redes corporativas e usuários avançados que precisam de segurança máxima e desempenho confiável. As VPNs SSL são mais adequadas para usuários finais que precisam de acesso fácil e seguro à web, mas não necessariamente a uma rede corporativa. Em última análise, a escolha entre IPSec e SSL dependerá das necessidades de segurança, desempenho e facilidade de uso do usuário.