Manter o anonimato online não é uma tarefa fácil. O atual ecossistema da Internet, orientado a anúncios e fortemente pesquisado, tenta obter o resultado exatamente oposto. Seja para segurança nacional ou para vender um smartphone, governos e empresas querem saber tudo o que podem sobre você. Fazê-los perder a trilha não é uma questão simples.

É possível permanecer anônimo on-line, mas está ficando mais difícil à medida que o tempo avança. Nenhuma medida que você tome será perfeita, mas, a menos que você seja um criminoso de alto nível, pode tornar mais difícil do que vale a pena expor você.

Ser anônimo tem seus benefícios. Certas liberdades são irreconhecíveis e não rastreáveis. Também requer sacrifício. Muitas das conveniências da web moderna foram criadas em torno de criação de perfil, rastreamento e análise do comportamento do usuário.

Tendo isso em mente, estas são as etapas que você pode executar e as ferramentas necessárias para permanecer anônimo e oculto on-line.

Tor

Nenhuma lista de verificação de anonimato estaria completa sem o Tor. Essa rede de nós voluntários em todo o mundo é sinônimo de anonimato. Tor, abreviação de “o roteador de cebola”, permite criptografar o tráfego da Internet e, cada vez que você se conecta a um servidor da Web, direciona esse tráfego através de uma matriz aleatória de nós antes de ir para o destino final.

Existem dezenas de maneiras de usar o Tor em muitos dispositivos diferentes. O Navegador Tor é o mais popular. A simples instalação deste aplicativo baseado no Firefox no seu Mac ou PC permitirá que você navegue anonimamente na web. Para dispositivos Android, tente o Orbot. Os usuários do iOS não têm nenhum suporte oficial do projeto Tor, mas o Onion Browser parece ser uma opção decente.

Tor tem algumas desvantagens. Por um lado, é lento. O Tor não é adequado para transmitir arquivos de vídeo ou torrent. Você pode navegar na web, e é isso mesmo devido à falta de recursos voluntários e tráfego concorrente de outros usuários.

Em segundo lugar, mesmo que o tráfego da Internet seja criptografado e não rastreável, um provedor de serviços da Internet ainda poderá detectar se você está usando o Tor. Isso por si só pode ser suficiente para levantar suspeitas, já que o Tor é frequentemente usado para atividades criminosas online. Seu ISP pode sufocar sua largura de banda, enviar uma carta de cessação ou desistência ou denunciá-lo às autoridades, mesmo que você não tenha feito algo errado..

Por esse motivo, aconselhamos os usuários do Tor a usar uma ferramenta de ofuscação como Obfsproxy, ativar uma VPN ao usar o Tor, ou ambos. O Obfsproxy é um projeto Tor que faz com que o tráfego Tor criptografado pareça com o tráfego não criptografado normal, para que não chame a atenção indevida. Mais sobre VPNs mais abaixo.

Finalmente, há uma considerável especulação de que o governo dos EUA tenha usado com sucesso a análise de tráfego no Tor em pelo menos algumas ocasiões que levaram a prisões, incluindo a do famoso Dread Pirate Roberts, do mercado de bens ilícitos da Rota da Seda. Há rumores de que os governos também operam e monitoram a atividade em vários nós de saída do Tor. Nenhuma dessas alegações vem com evidências concretas, então leve-a com um grande grão de sal.

SO ao vivo

Um navegador é adequado para escapar de anúncios direcionados e visitas ocasionais à DarkNet, mas aqueles que exigem anonimato completo precisarão de uma opção mais nuclear. Embora ninguém possa acompanhar sua atividade de navegação no Navegador Tor, por exemplo, é provável que você ainda tenha vários aplicativos em execução em segundo plano. Esses aplicativos – processadores de texto, reprodutores de vídeo, gerenciadores de atualização – enviam dados para a web. Dizem que as autoridades usaram relatórios de erros não criptografados do sistema operacional Windows para encontrar pessoas. O Windows 10 inclui uma ladainha de software de rastreamento ativado por padrão.

Você pode desativar todas essas configurações e desinstalar todos os seus aplicativos, mas isso não é muito prático. Em vez disso, recomendamos um sistema operacional ativo. Sistemas operacionais ao vivo podem ser instalados em unidades USB ou DVDs. Ajustando algumas configurações no gerenciador de inicialização do computador, você pode iniciar um sistema operacional totalmente independente a partir de um pen drive no laptop comum.

O Tails é o sistema operacional ao vivo oficial do Projeto Tor. Todo o tráfego da Internet – e não apenas a navegação na Web – passa pela Rede Tor. O sistema operacional não deixa rastros no seu computador e todas as mensagens instantâneas, emails e arquivos são criptografados. É simples de usar e foi projetado para ser à prova de idiotas.

Se o Tails não parecer adequado por qualquer motivo, outra opção é o Whonix. O Whonix não é um sistema operacional ao vivo independente. Em vez disso, ele é executado em uma máquina virtual no seu sistema operacional existente. Ele tem todas as vantagens do Tails (também usa a rede Tor), além de ser projetado para que vazamentos de endereços IP – que podem ser usados para rastrear usuários – sejam impossíveis. A desvantagem é que é preciso um computador razoavelmente poderoso para executar uma máquina virtual e é bastante complicado configurar.

Outras opções também estão na mesa. Kali, Qubes e ZeusGuard são todas alternativas ao Tails e Whonix que vale a pena considerar. Faça sua pesquisa e descubra o que é melhor para você.

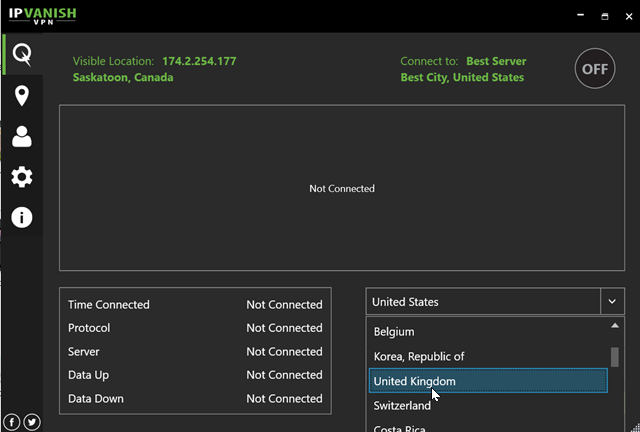

VPN sem logon

Uma VPN, ou rede virtual privada, criptografa todo o tráfego da Internet de um dispositivo e o encaminha por um servidor intermediário em um local de sua escolha. O resultado final é que o endereço IP do dispositivo está mascarado e terceiros – incluindo ISPs – não podem monitorar o tráfego.

A maioria dos provedores de VPN utiliza endereços IP compartilhados em seus servidores. Vários usuários – dezenas, centenas e até milhares – recebem um único endereço IP. Isso torna quase impossível rastrear a atividade de uma única pessoa na piscina.

As VPNs são criadas para privacidade e não para anonimato, no entanto, recomendamos que você não as use sozinhas, se você quiser realmente permanecer oculto. Privacidade e anonimato costumam andar de mãos dadas, mas lembre-se dessa importante distinção: anonimato significa que ninguém pode identificá-lo, mas privacidade implica que não é possível ver o que você está fazendo.

O uso de uma VPN requer um certo grau de confiança no seu provedor de VPN e nas entidades que hospedam seus servidores. Muito poucos provedores de VPN possuem sua própria infraestrutura de servidor físico. Seu tráfego é criptografado no dispositivo local e permanece criptografado até chegar ao servidor VPN. Ele é descriptografado antes de ser enviado ao seu destino. Por um breve momento, sua atividade fica visível para o provedor VPN.

É por isso que é altamente recomendável VPNs “sem logon”. Marcado com uma política de “logless”, “no-logs” ou “zero-logs”, isso significa que o provedor VPN não armazena nenhuma informação sobre o conteúdo do tráfego dos usuários. Supondo que o provedor de VPN esteja dizendo a verdade, isso é uma coisa boa.

Mas não é tão simples assim. Alguns provedores de VPN afirmam não ter logon, mas na realidade eles ainda armazenam metadados. Dependendo do anonimato que você deseja ser, essa é uma nuance da qual você deve se preocupar. Os metadados não contêm nenhuma informação sobre o conteúdo do seu tráfego, mas podem incluir detalhes como quando você usou a VPN, por quanto tempo, quantos dados foram transferidos e até mesmo o seu endereço IP original. Sempre percorra a política de privacidade de um provedor de VPN para obter detalhes diabólicos como esses.

Mesmo as poucas VPNs de zero registro reais por aí exigem que os clientes confiem nelas. Não há como saber se eles estão sendo honestos e como reagirão quando confrontados com uma intimação do governo. Para obter o mais alto nível de anonimato, tente combinar sua VPN com o Tor. Evite VPNs baseadas nos Estados Unidos e na Europa, onde leis de retenção de dados e agências governamentais de inteligência podem colocar seus dados em risco.

A simples execução do Tor Browser enquanto conectado à VPN torna o rastreamento do usuário duas vezes mais difícil. As VPNs também podem ser configuradas manualmente em sistemas operacionais ao vivo como o Tails.

Palavras-chave: Mais de 20 VPNs classificadas quanto à privacidade.

DNS sem logon

Quando um URL é inserido em um navegador, uma solicitação é enviada para um servidor DNS para procurar o endereço IP que corresponde ao URL. Mesmo ao usar um proxy como uma VPN, essas solicitações de DNS podem ser enviadas fora do túnel criptografado para o servidor padrão. Por padrão, as solicitações de DNS geralmente acessam e são registradas por um servidor próximo operado pelo ISP do usuário.

Se isso acontece ao usar uma VPN, é chamado de vazamento de DNS. Muitos provedores de VPN oferecem proteção contra vazamento de DNS, o que garante que todo o tráfego da Internet, incluindo solicitações de DNS, seja direcionado através da VPN. Essas VPNs normalmente operam seus próprios servidores DNS, que não registram quais sites você visita se eles atenderem aos critérios de logoff descritos acima.

Mesmo que uma VPN anuncie a proteção contra vazamentos de DNS, essa declaração geralmente se aplica apenas aos vazamentos de DNS do IPv4. As solicitações de DNS do IPV6 ainda podem viajar na rede padrão e serem atendidas pelos servidores da Web e pelos ISPs. Seria ótimo se mais VPNs configurassem servidores DNS IPv6 para lidar com essa situação, mas no momento a melhor solução é simplesmente desativar o IPv6 nas configurações de internet do dispositivo. Essa ferramenta verifica vazamentos de DNS IPv6 e IPv4.

Se a VPN que você usa não possui proteção contra vazamento de DNS, ou você não está usando uma VPN, tente optar por um servidor DNS público sem registros. Você pode alterar as configurações de DNS do seu dispositivo para que as solicitações não sejam enviadas pelo seu ISP. Recomendamos DNS.WATCH ou OpenNIC.

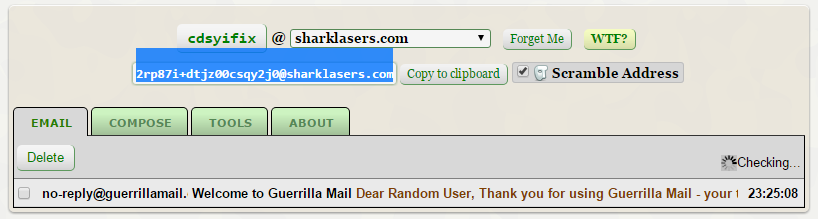

E-mails do Burner

Escusado será dizer que permanecer on-line anônimo significa não fazer login em nenhuma das suas contas existentes. Mas como muitos aplicativos e sites exigem que os usuários se inscrevam, você precisará de um endereço de e-mail ou dois.

Vários serviços oferecem contas de e-mail falsas e gravadoras gratuitas. Para registros e mensagens pontuais, recomendamos o Guerilla Mail. Nenhum registro é necessário e inclui um gerenciador de senhas para ajudar a lembrar as senhas associadas a essas contas.

Para uma conta de email não rastreável a mais longo prazo, a melhor opção é provavelmente o ProtonMail. Este serviço criptografado de ponta a ponta é de código aberto e usa aplicativos de conhecimento zero para Web e dispositivos móveis. Infelizmente, os novos usuários devem solicitar um convite devido à capacidade limitada do servidor. O ProtonMail é baseado em doações.

Se você não quiser esperar um convite, o Zmail é outra alternativa. Permite enviar e-mails de endereços falsos.

Nunca use sua própria conta de email ao tentar ser anônimo. Nem leia seu e-mail ou faça login na conta. Se você deseja enviar e-mail criptografado de uma conta gravadora, precisará configurar novas chaves PGP ou S / MIME.

Criptomoedas

Se você deseja fazer uma compra ou doação anônima, as criptomoedas são superiores ao PayPal e, obviamente, aos cartões de crédito. Isso não significa que você pode simplesmente abrir uma carteira Bitcoin com uma grande bolsa como a Coinbase e começar a gastar, embora.

Há um grande equívoco de que o bitcoin é sempre anônimo, quando na verdade a própria natureza da tecnologia blockchain significa que todas as transações são rastreadas e verificadas. Esse livro disponível ao público pode ser analisado para que as carteiras usadas e as transações feitas possam ser vinculadas à sua identidade.

Ao analisar a atividade que é visível para qualquer pessoa no blockchain público, um observador poderá vincular sua identidade pessoal a todas as carteiras que você usa e, portanto, todo o seu histórico de transações. De certa forma, isso torna o Bitcoin ainda menos privado do que uma conta bancária.

Para contornar isso, use carteiras que alteram seu endereço de bitcoin após cada transação. Isso torna você mais difícil de rastrear. Use um serviço de mistura de bitcoin, que agrupa seus bitcoins com os de outras pessoas e os mistura antes de efetuar um pagamento ao destinatário.

Talvez a parte mais difícil seja comprar anonimamente bitcoins, pois isso exige moeda fiduciária. Negócios privados e trocas entre pares, como LocalBitcoins, não são para os descuidados, mas são os melhores meios de colocar anonimamente as mãos nas moedas.

Lembre-se de que o Bitcoin não é o único jogador na cidade, embora seja o maior. Litecoin, DarkCoin e Dogecoin também são populares.

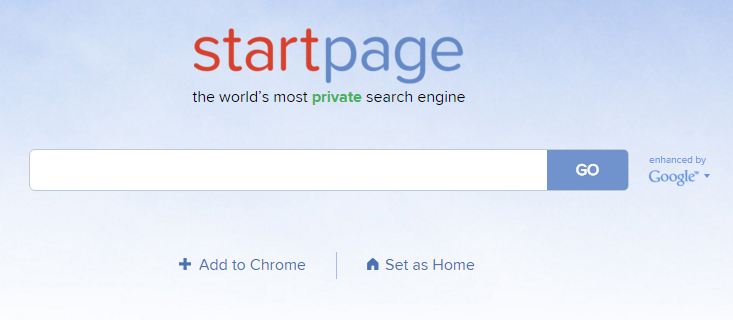

Motores de busca

O Google acompanha todas as consultas de pesquisa e links nos quais você clica. Se você estiver usando o Tor, isso não importa muito, mas ainda é uma boa ideia optar por uma alternativa.

O DuckDuckGo é talvez o mecanismo de pesquisa mais popular que não rastreia ou perfila usuários. Pode ser definido como o mecanismo de pesquisa padrão no seu navegador.

O DuckDuckGo é um navegador totalmente independente, portanto, sejamos honestos, os resultados não serão tão bons quanto os do Google. Felizmente, há uma maneira de obter resultados do Google sem o Google.

O StartPage remove todas as suas informações de identificação e envia uma consulta de pesquisa ao Google em seu nome. Não registra nem rastreia a atividade do usuário. Todos os resultados da pesquisa são exibidos com um link de proxy abaixo deles, permitindo que você clique em qualquer site enquanto mantém sua privacidade por meio de um proxy.

Transferências de arquivos

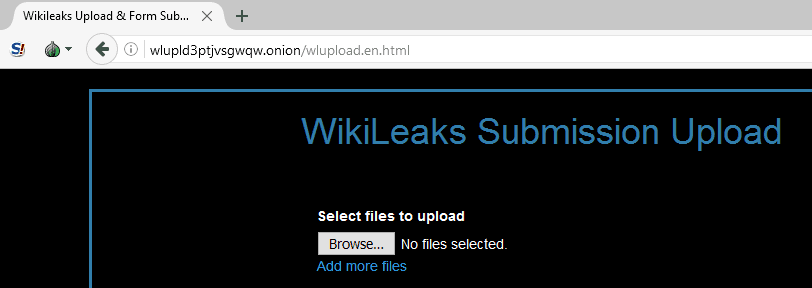

Pode surgir o momento em que você precisa enviar anonimamente um arquivo grande demais para um anexo de email. Se você é um denunciante que deseja vazar uma grande quantidade de documentos condenatórios ao público, o upload dos arquivos para o Dropbox simplesmente não será suficiente..

O FileDropper é uma solução simples e conveniente que permite uploads de até 5 GB sem necessidade de registro. WeTransfer é outra opção que permite arquivos de até 2 GB sem se inscrever. Para esses tipos de serviços, basta fazer o upload de um arquivo e enviar o link para quem quiser recebê-lo.

Lembre-se de acessar o site usando o Tor e compartilhar os links usando um e-mail gravador ou outro método anônimo, pois o site pode estar coletando informações sobre os visitantes do site, apesar do registro não ser necessário.

Escolha as extensões do navegador com cuidado

O Navegador Tor tem muito pouco suporte para extensões, e há uma boa razão para isso. As empresas de publicidade estão ficando mais inteligentes sobre como rastrear os usuários. Um dos métodos mais avançados é chamado de impressão digital. Reunindo informações sobre seu navegador da Web – quais extensões estão instaladas, qual dispositivo você usa, qual idioma você lê etc. – as empresas de tecnologia de anúncios podem criar uma “impressão digital” que identifica um usuário. As impressões digitais são superiores aos endereços IP porque não mudam se um usuário alterna redes wifi ou se conecta a uma VPN.

Muitas extensões podem ajudar a manter sua privacidade – ABP, Disconnect, Privacy Badger, HTTPS Everywhere, etc -, mas também contribuem para uma impressão digital mais bem formada. Esse é um dos vários motivos pelos quais é tão difícil ser anônimo em um navegador popular como o FireFox ou o Chrome.

Se você quiser testar o quão bem o seu navegador o protege do rastreamento, acesse o site da Panopticlick. Essa ferramenta feita pela Electronic Frontier Foundation (EFF) pode mostrar em detalhes excruciantes como uma agência de publicidade pode identificar seu navegador usando uma impressão digital exclusiva.

Além da impressão digital, as extensões do navegador podem se comunicar com os servidores em segundo plano sem o seu conhecimento, potencialmente registrando metadados que podem ajudar a identificar você e sua atividade online.

Leia mais: mais de 75 ferramentas gratuitas para proteger sua privacidade online

Comunicações criptografadas

Além do email, você também deseja cobrir suas faixas ao enviar mensagens e fazer chamadas. A criptografia é mais focada na privacidade do que no anonimato; mesmo que uma mensagem seja criptografada, um bisbilhoteiro ainda sabe quem é o remetente e o destinatário. Mas se você está enfrentando o problema de ser anônimo, é melhor tomar todas as precauções.

Signal é o principal aplicativo para chamadas de voz criptografadas em smartphones. Também inclui mensagens instantâneas. Os usuários podem verificar as identidades de seus contatos comparando as principais impressões digitais.

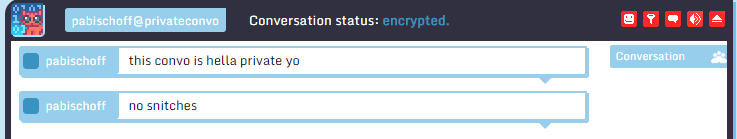

Para mensagens de texto e mídia criptografadas, há diversas opções gratuitas e privadas. O TorChat usa mensagens criptografadas ponto a ponto na rede Tor. Não requer instalação e pode ser executado a partir de uma unidade USB. Outras alternativas incluem Pidgin e CryptoCat.

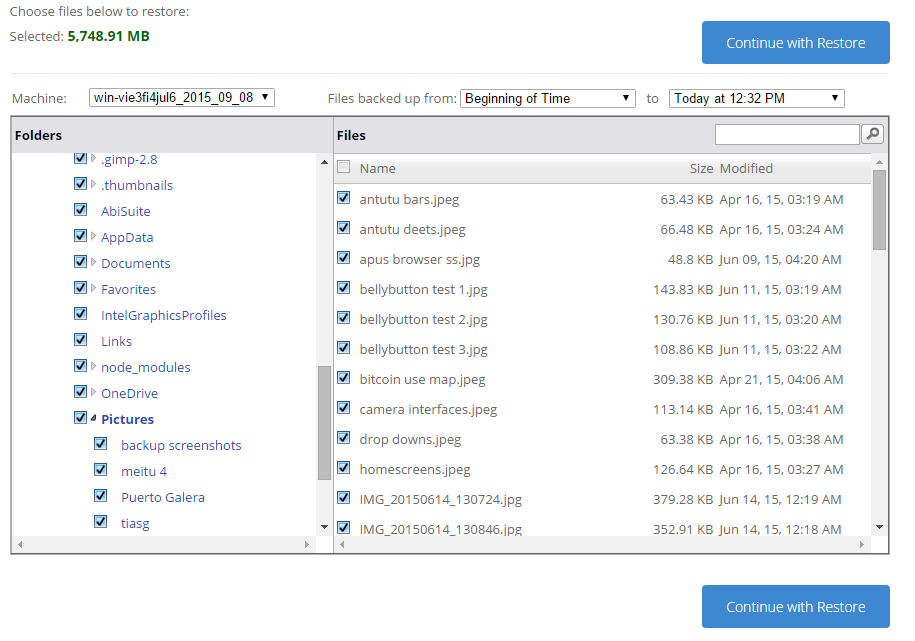

Backup criptografado

Até os ânons precisam fazer backup e armazenar arquivos grandes e, às vezes, permitir que outras pessoas os acessem. Fique longe do Google Drive e do Dropbox, pois eles não contêm proteções de privacidade reais, como criptografia e não são anônimos de forma alguma.

É melhor fazer backup localmente em um disco rígido externo criptografado. Crashplan oferece uma versão gratuita de seu software que facilita.

Se você deseja uma solução em nuvem, será necessário confiar em um provedor. Procure um serviço de “conhecimento zero” que permita definir sua própria chave de criptografia. SpiderOak, iDrive, BackBlaze e Crashplan oferecem essa opção, o que impede o provedor de descriptografar seus arquivos.

Se você insistir em usar o Google Drive, Dropbox ou algum outro provedor de armazenamento não criptografado, sempre poderá criptografar seus arquivos antes de enviá-los para a nuvem.

Proteja sua webcam

Está provado que as webcams podem ser ativadas remotamente e usadas para espionar usuários. O chefe do FBI e Mark Zuckerberg chegam ao ponto de colocar fita nas webcams por esse mesmo motivo.

As webcams geralmente são ativadas remotamente por meio de malware; portanto, um antivírus em tempo real e verificações regulares do sistema podem impedir que isso aconteça. Se o seu laptop tiver uma luz LED que acenda sempre que a webcam estiver ativa, verifique se está ativada. Se você não deseja colocar fita na sua webcam, feche o laptop quando não estiver em uso.

Saiba mais sobre como proteger sua webcam aqui.

Proteja seu roteador wifi

Muitos de nós nunca se preocupam em alterar as configurações fornecidas pelos nossos roteadores wifi de fábrica. Roteadores não seguros podem tornar os usuários extremamente vulneráveis a bisbilhoteiros próximos. Os roteadores podem ser usados para interceptar, ler e modificar o tráfego da Internet. Se você estiver na rede wifi de outra pessoa, use uma VPN.

Se você deseja permanecer anônimo, é importante alterar as credenciais de login do roteador, atualizar o firmware, definir o nível mais alto de criptografia (geralmente WPA2), restringir o tráfego de entrada e saída, desativar o WPS, desativar serviços não utilizados, verificar a porta 32764, ativar e ler logs e sair do seu roteador quando terminar.

Você pode aprender mais sobre como executar todas essas etapas e mais em nosso guia sobre proteção de roteadores sem fio.

iOS e Android não são ideais para o anonimato

Se você escolher entre iOS e Android com base no que é mais anônimo, vá com o Android. Mas não fique confortável e pense que você pode ser totalmente anônimo em qualquer.

É muito mais difícil ser anônimo em um smartphone do que em um computador. As ferramentas de anonimato do Tor ainda não chegaram a um ponto em que funcionem bem no celular. Apple e Google estão muito profundamente embutidos nesses dispositivos. Você pode navegar em um site de cebola com o Orbot no Android, mas isso é o mais longe possível. Não há navegadores Tor oficiais para iOS.

Não há sistemas operacionais ativos que possam ser utilizados por smartphones como o TAILS para desktops.

Os smartphones possuem números IMEI, endereços MAC e firmware possivelmente vulnerável que não podem ser alterados e podem ser usados para identificar um dispositivo específico quando conectado à Internet. Como o Android geralmente é modificado pelos fabricantes, é difícil auditar e acompanhar as possíveis vulnerabilidades de cada dispositivo. Apple e Google têm o poder de rastrear quase todos os telefones iOS e Android, respectivamente.

Os aplicativos se comunicam constantemente com os servidores pela Internet, transmitindo dados que podem ser usados para rastrear usuários. Mesmo algo tão básico quanto um teclado pode ser usado para monitorar a atividade. Câmeras e microfones podem ser invadidos para espionar os usuários. Sempre que um dispositivo recebe um sinal de uma torre de celular, a localização do dispositivo pode ser rastreada. Simplificando, há muita coisa que pode dar errado no Android e iOS que o usuário não pode ver.

Embora tornar os smartphones completamente anônimos possa ser um esforço fútil, eles podem ser significativamente mais privados. Os dispositivos Android podem ser criptografados e os iPhones são todos criptografados por padrão. Use VPNs para criptografar o tráfego da Internet e configure uma sequência de autodestruição se a senha for digitada incorretamente muitas vezes.

Por fim, empresas como o Silent Circle criam smartphones com Android com segurança em mente. O Blackphone, por exemplo, é totalmente criptografado e executa vários “telefones virtuais” para compartimentar os dados. O Silent Circle também possui um serviço de assinatura para tornar os iPhones privados. Novamente, a principal diferença é que este telefone está focado na privacidade, não no anonimato. Embora o conteúdo do telefone esteja protegido, o mesmo não é necessariamente verdadeiro para a identidade do usuário..

Palavras-chave: Qual é a melhor VPN para usuários de iPhone e iPad?

Desconfie da Internet das Coisas

A internet das coisas apresenta uma nova onda de oportunidades para hackers e bisbilhoteiros. Infelizmente, a segurança foi uma reflexão tardia para muitos fabricantes de IoT. Um registro simples de quando seu ar condicionado inteligente é ativado, por exemplo, pode dizer muito sobre a rotina diária de uma pessoa. Os críticos alertaram contra dispositivos como o Amazon Echo, que estão sempre ouvindo informações, mesmo quando desativados.

Dependendo da sua atividade on-line, isso pode ser uma ameaça ao anonimato do usuário. Use dispositivos IoT com cuidado.

Faça uma lista de verificação

Nenhuma ferramenta de anonimato, mesmo o Tor, é perfeita. Mas isso não significa que eles não sejam eficazes. Embora uma corporação ou agência governamental bem financiada possa gastar muito tempo e dinheiro executando análises de tráfego na rede Tor para encontrar a pessoa que procura, é muito mais provável que ela cometa um erro e dê uma pista em algum lugar o caminho.

Então, como você evita cometer erros? Da mesma maneira que cirurgiões e outras ocupações de alto risco fazem: com listas. Sempre que quiser ficar anônimo on-line, comece do início da sua lista de verificação. Anote em um pedaço de papel, mas não inclua credenciais de login ou outras informações de identificação. Aqui está a aparência de alguém com base em tudo discutido:

- Conectado a uma VPN sem logon

- Conectado à Internet através do Navegador Tor / Tails

- As configurações de DNS estão definidas para usar um DNS sem logon

- Desconectado de todas as contas online

- Fechados todos os aplicativos e serviços em segundo plano conectados à Web

- Todo rastreamento no meu navegador e sistema operacional é desativado e bloqueado

- Os e-mails são enviados usando contas de queimador

- Novas contas registradas e logadas com e-mails gravadores

- Pesquise com DuckDuckGo ou StartPage

- Bitcoins são misturados adequadamente e usando uma carteira de terceiros

Com um protocolo padrão em vigor, você pode reduzir drasticamente as chances de cometer erros. Não confie demais. O anonimato é algo que você pode acertar 100 vezes, mas leva apenas um passo em falso para tudo desmoronar.

Tem mais dicas? Deixe-nos saber nos comentários.

“Anonymous in Mexico” de Phi Requiem licenciado sob CC BY 2.0

Manter o anonimato online é um desafio cada vez maior em um ecossistema da Internet orientado a anúncios e pesquisas. Governos e empresas querem saber tudo o que podem sobre você, tornando difícil permanecer anônimo. No entanto, existem etapas que você pode seguir e ferramentas que pode usar para proteger sua privacidade online. O Tor é uma rede de nós voluntários em todo o mundo que permite criptografar o tráfego da Internet e direcioná-lo através de uma matriz aleatória de nós antes de chegar ao destino final. Embora o Tor tenha algumas desvantagens, como ser lento e detectável pelo provedor de serviços de Internet, é uma opção popular para navegar anonimamente na web. Além disso, é importante lembrar que ser anônimo online tem seus benefícios, mas também requer sacrifícios, como abrir mão de algumas conveniências da web moderna. Em resumo, é possível permanecer anônimo online, mas é importante estar ciente das limitações e tomar medidas para proteger sua privacidade.