Shodan, criação de John Matherly, é um mecanismo de pesquisa especializado que permite aos usuários encontre informações confidenciais sobre dispositivos conectados à Internet não protegidos (por exemplo, computadores, babás eletrônicas, impressoras, webcams, roteadores, sistemas de automação residencial, dispositivos inteligentes, servidores) usando vários filtros. Qualquer dispositivo que não esteja protegido é potencialmente vulnerável a qualquer pessoa, incluindo hackers, que use o Shodan para encontrá-lo..

A Wikipedia o descreve como “um mecanismo de busca de banners de serviço, que são metadados que o servidor envia de volta ao cliente”. A diferença entre o Shodan e os mecanismos de busca tradicionais como o Google é que Shodan indexa dispositivos IoT (Internet das Coisas) e retorna informações publicamente acessíveis sobre eles, em vez do conteúdo do site.

Com o Shodan, qualquer pessoa pode encontrar dispositivos que usem detalhes de login padrão – uma configuração de segurança séria e muito comum. Neste artigo, aprenderemos como tirar proveito do Shodan para encontrar seus dispositivos vulneráveis e bloqueá-los do escrutínio público.

Às vezes, Shodan é maltratado na mídia popular (e sensacionalista), retratada simplesmente como uma maneira fácil de os bandidos encontrarem alvos vulneráveis para invadir. A realidade é que Shodan não é a única ferramenta que um hacker possui em seu arsenal e existem muitas maneiras de os cibercriminosos violarem brechas na segurança. Shodan é uma ferramenta poderosa e fácil de usar para usuários domésticos e empresas para ajudar a identificar dispositivos vulneráveis. Depois disso, cabe a você proteger seus dispositivos.

Mas primeiro, vamos resumir os conceitos básicos de Shodan, o que é, o que faz, como funciona, quanto custa e se merece sua reputação controversa.

Quão assustador é Shodan?

Para o usuário doméstico, Shodan pode parecer um pouco com o Big Brother. Ele foi chamado de “o mecanismo de busca mais assustador da internet”. Segundo a CNN Business, os pesquisadores da Shodan encontraram dispositivos sensíveis de centros de comando e controle para usinas nucleares. Um blog do CT Access descreve um cenário assustador, em que um usuário Shodan conseguiu acessar um sistema de controle de tráfego e, com apenas um comando simples, configurou o sistema no modo de teste. Mas os meios para comprometer esses sistemas foram tornados públicos por medidas de segurança de má qualidade nos próprios sistemas. De acordo com o CSO Online, “se uma organização está expondo dados confidenciais à Internet, bloquear o Shodan não vai resolver o problema.” Em vez disso, os usuários devem usar o Shodan proativamente como uma ferramenta de segurança para descobrir se as informações sobre seus dispositivos estão disponíveis. publicamente acessível.

Shodan foi rotulado como assustador principalmente por causa do grande número de dispositivos por aí que empregam pouca ou nenhuma segurança. Por exemplo, quando eles usam senhas padrão como “admin” ou “0000”. Encontrar o seu dispositivo no Shodan deve ser uma chamada de ativação para solucionar suas inadequações de segurança.

Para que é utilizado o Shodan?

Embora Shodan seja uma ferramenta útil para os criminosos digitais clandestinos e cibernéticos, ele tem muitos usos positivos para usuários e organizações domésticos:

- Permite internamente testadores de penetração e hackers de chapéu branco identificar vulnerabilidades em redes corporativas

- Usuários domésticos pode descobrir vulnerabilidades com seus próprios dispositivos conectados à Internet e identificar se mais alguém os está usando. Por exemplo, um hacker acessou seu servidor e qual é o endereço IP deles??

- Ele fornece dados valiosos sobre dispositivos IoT (Internet das Coisas) para propósitos de pesquisa por cientistas de dados, agentes da lei e profissionais de segurança cibernética

- Shodan pode ajudar identificar redes críticas de infraestrutura, por exemplo instalações de tratamento de água que não deveriam estar na internet, centros de controle SCADA acessíveis à Internet e dispositivos de rede doméstica IoT inseguros, de geladeiras a sistemas de segurança doméstica.

- Shodan controla explorações recentes direcionado a tipos de dispositivos específicos ou ao uso de software específico. Você pode descobrir facilmente se sua empresa pode estar vulnerável a uma exploração de segurança. (Você pode até configurar um feed RSS para notificá-lo sobre explorações recentes da IoT.) Em 2016, um bug explorável no IIS 6.0 no Microsoft Windows Server 2003 foi relatado pelo Github. O software não é mais suportado pela Microsoft. É simples criar uma pesquisa Shodan para listar todos (no momento da redação) 597.611 dispositivos não protegidos usando o Microsoft-IIS / 6.0.

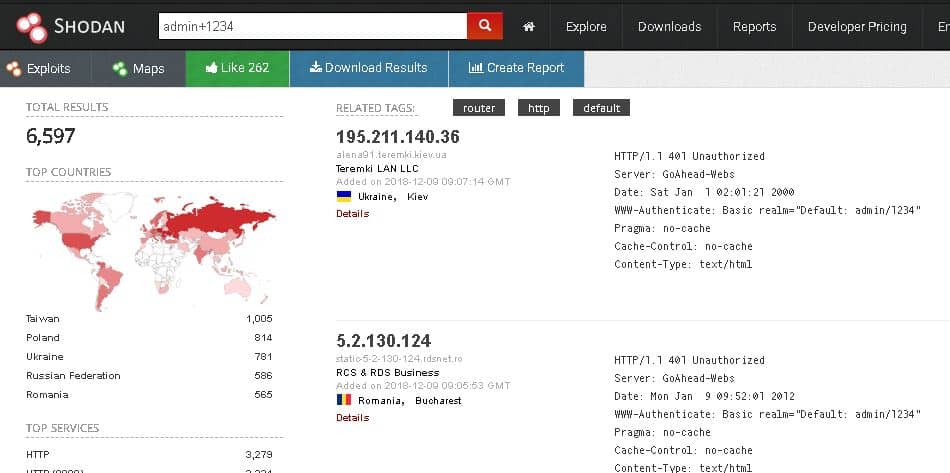

Exemplo de uma pesquisa popular executada para identificar roteadores que usam o nome de usuário / senha como admin / 1234 em seu banner (Fonte: Shodan)

Shodan é legal?

Uma das primeiras perguntas que os não iniciados fazem é: “É legal?” Scott Hirschfeld, da CT Access, respondendo de um ponto de vista técnico, diz que é. Como o Shodan é apenas um “scanner de portas massivo” e simplesmente expõe dispositivos vulneráveis (na verdade, não usa as informações que descobre), é legal. “A varredura de portas não é uma violação da Lei de Fraudes e Abusos de Computadores, porque não atende aos requisitos de danos relacionados à disponibilidade ou integridade do dispositivo.” Scanners populares como nMap e Nessus podem fazer praticamente o mesmo trabalho.

Como funciona o Shodan?

Banners de serviço e captura de banner

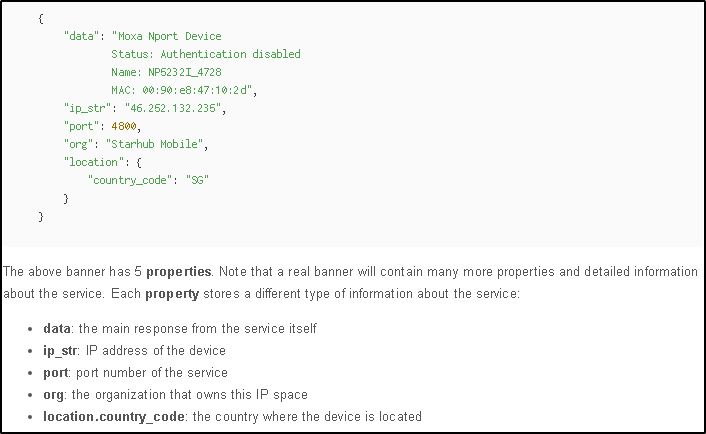

Compreender o que é um banner de serviço ajuda a entender como os dispositivos podem ser vulneráveis ao Shodan. Shodan funciona liberando rastreadores da web (aranhas) que agarram banners de serviço, que fornecem informações públicas sobre os serviços de um dispositivo, por exemplo HTTP, FTP, SSH, Telnet, SNMP, etc.

As informações podem incluir o nome e o endereço IP do dispositivo, qual software o serviço está executando, quais opções ele suporta e quais serviços ele fornece. Tenha em mente que banners podem ser falsificados, mas que tesouro de informações os banners reais fornecem!

Exemplo de um banner Shodan simplificado (Fonte: Shodan)

Vagamente, um banner pode ser comparado a uma placa de restaurante na porta quando ela é aberta para negócios anunciando seu horário de abertura, menu etc. Nesse cenário, quando a porta é destrancada e o restaurante é aberto automaticamente nos sites da Internet que apresentam o restaurante iria atualizar suas informações para Aberto e muito provavelmente exibe a localização e os detalhes de contato do restaurante. Da mesma forma, um banner de serviço fornece informações sobre um dispositivo que pode ser recuperado e exibido pela Shodan.

O que são filtros Shodan?

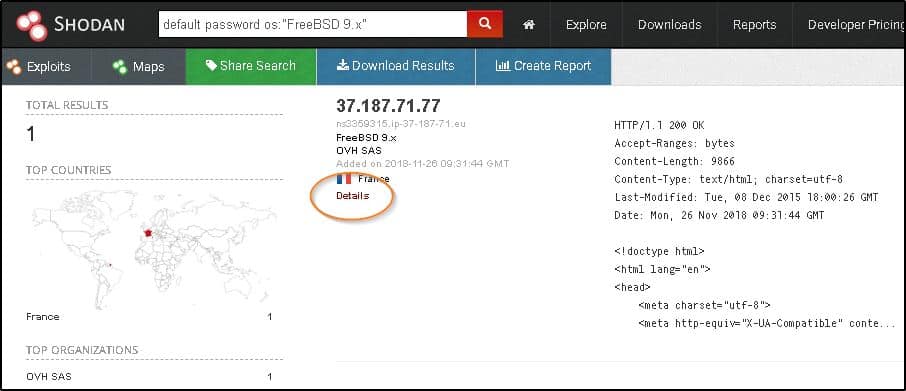

Você pode filtrar os resultados da pesquisa por país, cidade, organização, sistema operacional, período de tempo, nome do host, intervalo de IP ou produto. O intervalo de IP é uma maneira de verificar se seus dispositivos estão vulneráveis. A página de resultados também fornece um filtro de resumo, por exemplo principais países, nem todos os países do mundo. Para ver os resultados de um país específico, use o filtro do país na sua sequência de pesquisa, por exemplo. “País da senha padrão: EUA”. Você pode aprofundar os resultados com vários filtros.

Clicando Detalhes fornece informações adicionais sobre o dispositivo, por exemplo o proprietário do dispositivo, portas abertas e os serviços que o dispositivo está executando. Um hacker de chapéu preto pode saber de uma exploração contra uma certa versão do SSH. É rápido e fácil usar o Shodan para encontrar todos os computadores abertos na Web que executam essa versão. Voila, uma lista instantânea de alvos vulneráveis.

Exemplo de filtro para dispositivos FreeBSD usando uma senha padrão (Fonte: Shodan)

Endereços IP públicos

Os dispositivos domésticos compartilham um endereço IP público, que é (deve ser) protegido pelo seu ISP e atribuído ao seu roteador. A menos que Shodan tenha feito uma varredura muito recente na Internet e incluido o IP atribuído pelo seu ISP (altamente improvável), é provável que você não apareça em uma pesquisa. Lembre-se de que a Shodan apenas realiza o rastreamento de toda a Internet (cerca de 500 milhões de dispositivos) uma vez por mês. Portanto, se você deseja fazer uma solicitação atualizada para confirmar que está fora da grade da Shodan, use o API Shodan para verificação sob demanda (um serviço disponível apenas para assinantes pagos.) Outros dispositivos conectados ao seu dispositivo, por exemplo sua impressora, identifique-o pelos endereços IP locais (privados), que não serão exibidos em uma pesquisa Shodan.

Como você realiza pesquisas?

De maneira semelhante a um mecanismo de pesquisa tradicional, basta inserir uma sequência de pesquisa e clicar em Pesquisar. A Central de Ajuda da Shodan fornece uma lista abrangente de filtros para restringir os resultados de sua pesquisa. Abaixo estão alguns exemplos de consultas simples:

- Encontre dispositivos Cisco na Califórnia – Cisco city: California

- Encontre servidores Apache na Alemanha – país Apache: de

- Encontre todos os dispositivos não localizados em Nova York – cidade: “Nova York”

Nota: Não há espaço entre os dois pontos e o valor da pesquisa e, se você usar uma cadeia de caracteres com um espaço, coloque o valor da pesquisa entre aspas.

Quem pode usar Shodan?

Qualquer pessoa pode usá-lo e é gratuito para usuários sem uma conta, embora as pesquisas sejam limitadas a duas páginas de resultados. O plano de assinatura mais caro é de US $ 899 por mês, com resultados ilimitados.

Dicas para manter seus dispositivos fora da rede Shodan – [RESOLVIDO]

Existem várias maneiras de proteger seus dispositivos, mas a melhor prática é usar uma VPN para permanecer sob o radar Shodan.

Segurança 101 de Shodan

O usuário doméstico não deve confiar no provedor de serviços de Internet para obter proteção completa:

- Instale uma VPN. Não vai necessariamente custar muito dinheiro; muitos são livres.

- Nunca use configurações padrão, por exemplo. senhas, nomes de usuário e SSIDs

- Preferencialmente compre um roteador diretamente do fabricante e não do seu ISP, pois os fabricantes geralmente estão mais atualizados com os patches; afinal, é o principal negócio

- Sempre configure seu software corretamente, e mantenha-o atualizado e atualizado

- As informações sobre a sua geladeira estão acessíveis na Internet? Pergunte a si mesmo se seus dispositivos realmente precisam estar conectados. Às vezes, as configurações padrão dos fornecedores não são seguras.

- Sempre use HTTPS nos seus dispositivos IoT e autenticação multifator quando disponível

Além do acima, uma abordagem multifacetada da segurança para os dispositivos de uma organização é a melhor maneira de protegê-la:

- Sempre use uma VPN, principalmente se você gerenciar dispositivos remotamente, por exemplo para empreiteiros ou fornecedores externos ou tem uma política de BYOD

- Revise o conteúdo dos banners de serviço e tenha cuidado com o que você revela por engano e receba mensagens de boas-vindas; a menor informação é a sujeira do hacker dedicado. O Apache Tomcat, por padrão, publica toneladas de informações sobre os serviços que um dispositivo está executando. A IBM possui um guia rápido para limpar o Apache Tomcat e o Yeah Hub fornece instruções passo a passo para proteger os servidores IIS.

- Implemente uma política de segurança rigorosa em sua organização. As ameaças internas colocam seus negócios em risco, como a existência do Shodan e do software de hackers da Dark Web.

- Remover serviços herdados e não utilizados

- Considere o firmware do roteador de código aberto, personalizável e geralmente mais confiável do que as opções comerciais, criado e gerenciado como é por geeks de TI voluntários que fazem isso por amor a ele e não apenas por dinheiro. Duas opções são tomate e DD-WRT.

- Restrinja seu próprio acesso para gerenciar seu roteador para um único endereço IP que não faça parte do pool de endereços aos quais sua rede foi atribuída. Pratique um gerenciamento seguro, p. não permita que o roteador armazene seus detalhes de login.

- Nunca ative o encaminhamento de porta para dispositivos ou servidores de IoT na sua LAN. Se você precisar acessar seus dispositivos pela Internet, instale um servidor VPN doméstico e acesse sua LAN através da VPN..

- Seja tão furtivo quanto um hacker. Em vez de informar aos invasores que você os detectou, permitindo que o firewall envie uma mensagem de Destino inacessível do ICMP para os endereços que você deseja bloquear, aguarde o tempo limite do scanner. Saber se existe um host é uma informação valiosa para hackers que usam Shodan.

- Empregue uma política de bloqueio de conta para diminuir o risco de ataques de força bruta na sua rede

Descubra se seus dispositivos estão vulneráveis

Para começar, você precisará do seu endereço IP público. Para encontrá-lo, basta digitar “qual é o meu endereço IP” no Google.

Para encontrar o seu computador em Shodan, digite “net: [seu endereço IP público]” (sem as aspas) na caixa de pesquisa do Shodan. Se o seu ISP estiver fazendo seu trabalho, você receberá uma 404 não encontrado mensagem de status. Se você estiver vulnerável, a Shodan retornará detalhes do seu dispositivo. Os hackers podem não conhecer seu endereço IP público, mas se você estiver usando um nome de usuário e senha padrão, eles poderão encontrá-lo pesquisando dispositivos que usem detalhes de login padrão. A melhor maneira de se remover da grade Shodan é instalando uma VPN, por exemplo OpenVPN.

Alternativas ao Shodan para confirmar se seus dispositivos estão vulneráveis:

- Se a Shodan não fornecer os detalhes do seu endereço IP público em uma pesquisa básica, você poderá usar uma ferramenta de verificação de portas online, como Ocultar meu nome, para confirmar que suas portas estão protegidas. Digite seu endereço IP público. Todas as portas devem estar em um estado fechado ou filtrado (protegido por um firewall ou filtro). Se você usar Ocultar meu nome para verificar seu endereço IP local, deverá receber uma mensagem informando que o host está inoperante ou algo como “Erro: o servidor não está disposto a verificar este host”.

- O Censys é semelhante, mas mais novo e mais amigável que o Shodan. Digite seu endereço IP. Se seu dispositivo estiver protegido, você receberá uma mensagem parecida com: “Não encontramos nenhum serviço publicamente acessível neste host ou o host está na nossa lista negra”.

- O IoT Scanner pode fazer uma varredura de porta para descobrir se algum dos seus dispositivos está acessível publicamente na Internet.

Bloquear scanners Shodan

A rigor, você não remove o dispositivo da Shodan, impede o mecanismo de encontrá-lo. O IP Fire diz que a Shodan usa cerca de 16 scanners diferentes para manter seu índice atualizado. Para bloquear esses scanners, você pode configurar as definições de host conhecidas para os scanners Shodan no firewall do seu computador. Infelizmente, esses endereços IP podem mudar a qualquer momento, portanto, você precisará mantê-los atualizados como parte de sua rotina de segurança. Infelizmente, as VPNs são projetadas para evitar firewalls, para que um firewall possa alertá-lo sobre uma consulta Shodan, mas não o proteja contra um ataque de hackers. O bloqueio de scanners Shodan conhecidos é uma solução rápida em situações nas quais você não pode usar uma VPN e seus dispositivos precisam estar voltados para o público.

Configurar uma VPN

A Comparitech reuniu as melhores (e as piores) VPNs, incluindo as gratuitas:

- Melhores serviços de VPN para 2023

- Mais de 20 VPNs grátis classificadas lado a lado

- As 6 melhores VPNs gratuitas em que você pode confiar

- As melhores VPNs para Linux em 2023 (e as piores)

Você deve entrar em pânico com Shodan?

A maioria das pessoas não se preocupa muito com o fato de aplicativos como o Facebook e navegadores como o Google saberem mais sobre eles do que suas próprias mães, mesmo que devessem. Você não deseja aparecer em uma pesquisa Shodan, mas, como vimos, não é muito difícil se proteger.

Os dispositivos que usam configurações padrão correm maior risco de cibercriminosos que usam Shodan ou qualquer outro software projetado para detectar configurações de dispositivos não seguras. Não é apenas Shodan que é assustador. Os dorks do Google – consultas de pesquisa SQL que pesquisam informações no índice de um site – foram desenvolvidas antes da chegada de Shodan em 2009. Essas consultas também podem ser usadas para encontrar informações vulneráveis em seu site, por exemplo. um documento contendo dados confidenciais.

Para começar com Shodan, a Base de Conhecimento Shodan é abrangente e um local útil para aprender a usar o mecanismo e se proteger efetivamente, além de se divertir aprendendo alguns fatos e curiosidades da IoT.

idades em dispositivos conectados à Internet e, assim, ajudar a melhorar a segurança desses dispositivos. Além disso, empresas podem usar o Shodan para monitorar a segurança de seus próprios dispositivos e garantir que eles não estejam expostos a ameaças externas. O Shodan também pode ser usado para fins de pesquisa, como estudar a distribuição geográfica de dispositivos IoT em todo o mundo. No entanto, é importante lembrar que o uso do Shodan deve ser ético e legal, e não deve ser usado para fins maliciosos. Em resumo, o Shodan é uma ferramenta poderosa que pode ajudar a melhorar a segurança de dispositivos conectados à Internet, mas seu uso deve ser responsável e ético.