Fundo Tor

O Onion Router (Tor) é uma das ferramentas de privacidade da Internet mais conhecidas. Desenvolvido por vários ramos do Departamento de Defesa dos EUA em meados dos anos 90. O termo “roteador de cebola” é usado para ajudar a visualizar o funcionamento. O tráfego de rede é roteado para a rede Tor, depois é devolvido através de outros nós Tor dentro da rede antes de retornar à rede limpa (ou seja, a Internet comum). Os pacotes iniciais são criptografados de forma redundante e cada nó Tor ao longo do caminho apenas descriptografa a camada necessária para saber o que fazer com o pacote. Devido a essa criptografia em camadas, nenhum nó Tor conhece a origem e o destino de qualquer pacote de rede.

Há outra maneira de usar o Tor. Em vez de usá-lo de maneira semelhante à VPN para entrar, embaralhar e sair do Tor, é possível executar serviços como sites na própria rede do Tor. Nesse caso, o tráfego de rede entra na rede Tor, mas nunca sai. Este artigo abordará as etapas básicas envolvidas na criação de um serviço Tor.

Há dois motivos principais para executar um serviço oculto do Tor:

- Para executar um serviço que você deseja ocultar e permanecer oculto e não vinculado a você de forma alguma. Este é o modelo da Rota da Seda. A Rota da Seda era um mercado ilegal administrado como um serviço oculto nas redes Tor. Por vender mercadorias ilegais, os operadores tinham interesse em permanecer ocultos. No entanto, existem muitos sites legais administrados por pessoas que desejam permanecer ocultos por motivos políticos ou outros..

- Para fornecer uma maneira segura e anônima para seus visitantes entrarem em contato com você, mesmo que você não se importe com a atribuição do site a você. Este é o modelo do Facebook. O Facebook executa um serviço Tor em https://www.facebookcorewwwi.onion. Obviamente, não há nenhuma tentativa de ocultar o serviço Tor Facebook; cujos proprietários e operadores são bem conhecidos.

Embora o objetivo deste artigo seja o último caso, ambos têm muitas questões de segurança operacional (OpSec) que você precisará abordar. Simplesmente configurar um servidor Web e instalar o Tor provavelmente não será suficiente para manter seu site e sua identidade separados por muito tempo. Quão importante isso é para você é proporcional ao seu nível de paranóia.

Instalando o cliente Tor

Os serviços ocultos do Tor só podem ser acessados através de sistemas conectados ao Tor. Assim como você precisaria iniciar uma VPN para obter acesso a algum conteúdo bloqueado geograficamente, você precisará iniciar o Tor para acessar serviços ocultos. Felizmente, a instalação e a execução do cliente Tor se tornaram extremamente fáceis devido ao trabalho duro do Projeto Tor ao longo dos anos..

Veja também: Melhores VPNs para Tor

Este artigo não trata de uma instalação segura do cliente Tor de ponta a ponta. Nós apenas precisamos que um cliente Tor seja executado para avançar para a criação de um serviço Tor oculto. Portanto, depois de seguir as instruções básicas de configuração do cliente Tor neste artigo, você pode revisar as recomendações do Projeto Tor para usar seu cliente Tor corretamente para manter o anonimato.

Existem muitos clientes Tor para uma ampla variedade de plataformas. Dave Albaugh escreveu O melhor guia para usar o Tor para navegação anônima que contém uma lista bastante exaustiva. Neste artigo, veremos apenas a instalação do cliente Tor nos três grandes sistemas operacionais; Windows, macOS / OSX e Linux. Da mesma forma, um serviço oculto do Tor pode ser executado no Windows ou em qualquer sistema semelhante ao Unix e eu continuarei com uma configuração básica do Linux.

A maneira mais fácil de obter o cliente Tor em execução em qualquer sistema é instalar o Tor Browser Bundle. Ele contém uma versão reforçada do Firefox e cria um proxy SOCKS5 na porta do host localhost 9150 que outros aplicativos compatíveis com proxy, como SSH, podem usar. Precisamos do SSH protegido por Tor para configurar nosso serviço oculto.

Instalando o navegador Tor para Windows

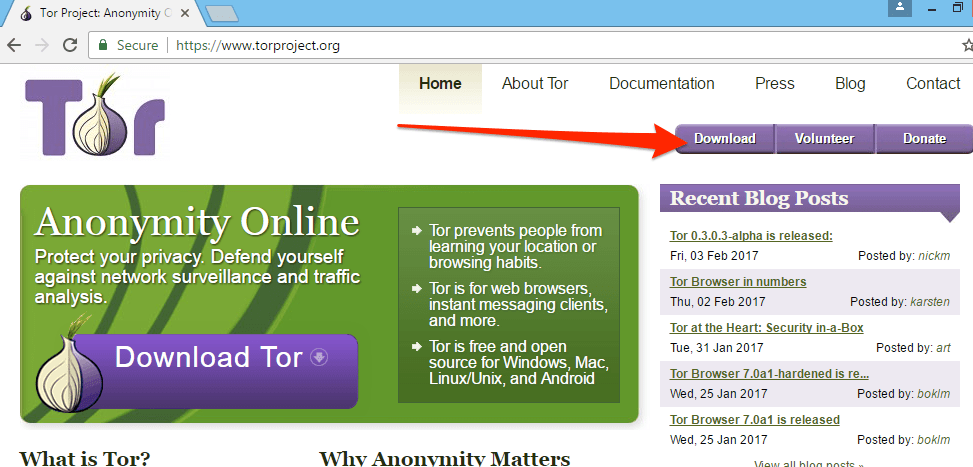

Para instalar o cliente Tor para Windows, visite o site Tor diretamente. Garanta o download do site real torproject.org. Existem muitos adversários do Tor e, portanto, muitas versões comprometidas do cliente Tor na Internet. O download direto do torproject.org garante que você obtenha uma versão livre de adulteração. Há também uma assinatura GPG para cada download no site do Tor, que você pode comparar com o seu download para obter ainda mais confiança.

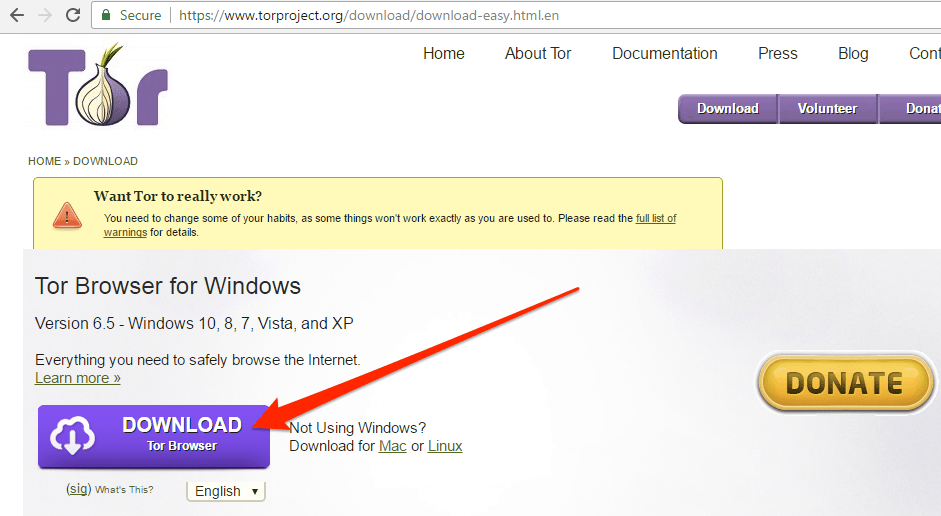

Clique no botão Download e selecione a versão do Windows:

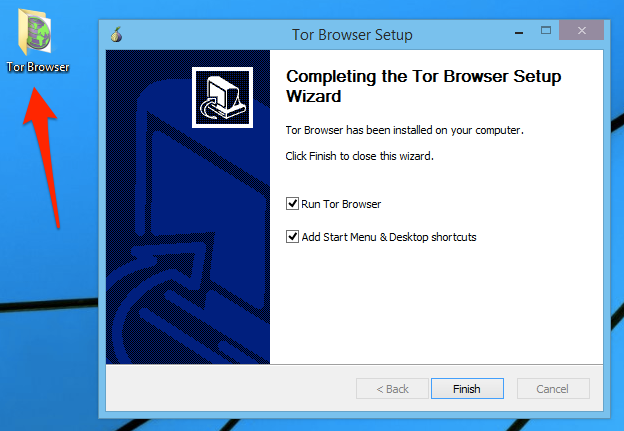

Clique duas vezes no arquivo baixado para iniciar o processo de instalação. Você será solicitado a selecionar um idioma e um local de instalação, como qualquer outro processo de instalação padrão do Windows. Quando a instalação estiver concluída, você verá um novo Tor Browser na área de trabalho.

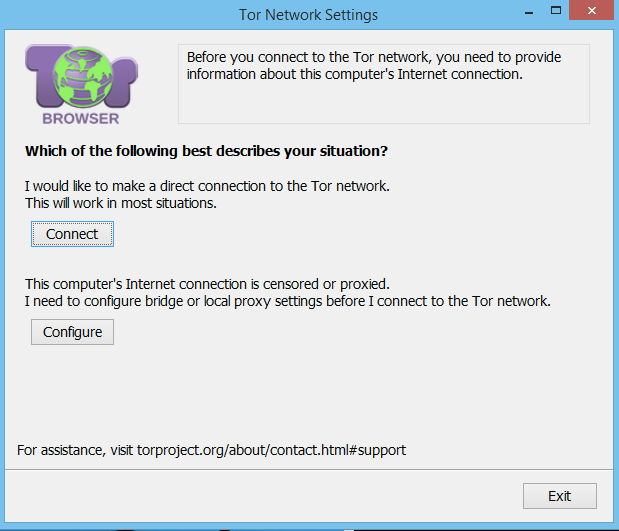

O primeiro processo de execução perguntará que tipo de configuração do Tor você precisará. Observe como a opção Conexão direta possui um botão Conectar, enquanto a opção ponte ou proxy local possui um botão Configurar.

Na maioria dos casos, a opção de conexão direta funcionará tecnicamente, mas há duas situações em que você pode escolher a segunda opção. Uma conexão direta ainda fornecerá anonimato, mas será óbvio para um observador que você está usando o Tor e que talvez não queira. Além disso, alguns ISPs e redes podem bloquear ativamente as conexões do Tor ou você pode precisar configurar um proxy para acessar o Tor. Se alguma dessas opções se aplicar, você desejará selecionar a segunda opção para configurar uma ponte ou configurar um proxy.

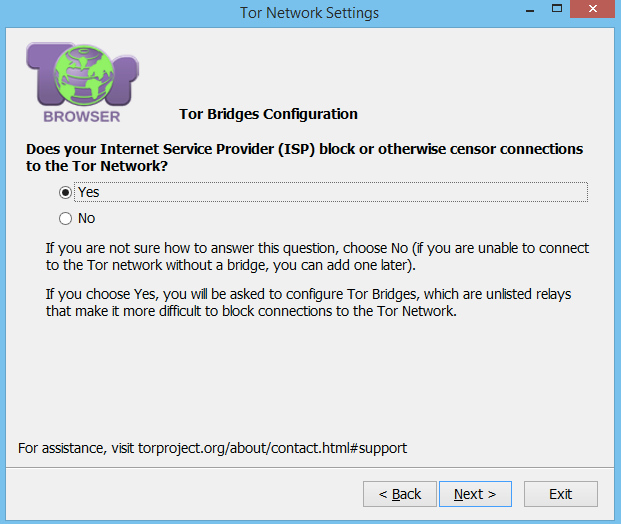

Configuração de ponte e proxy

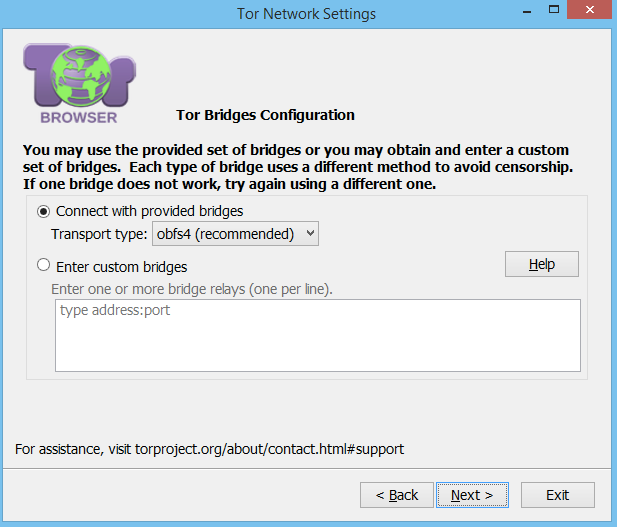

Selecionar sim para esta pergunta abrirá uma tela onde você pode ativar pontes. Os nós do Tor são publicados para que qualquer pessoa que deseje bloquear o acesso do Tor em sua rede simplesmente precise bloquear solicitações destinadas a esses nós conhecidos. Uma ponte é simplesmente um nó Tor não publicado; portanto, as conexões com ela provavelmente não serão bloqueadas porque não é um nó conhecido. A menos que você precise especificar suas próprias pontes, selecione a opção Conectar às pontes fornecidas.

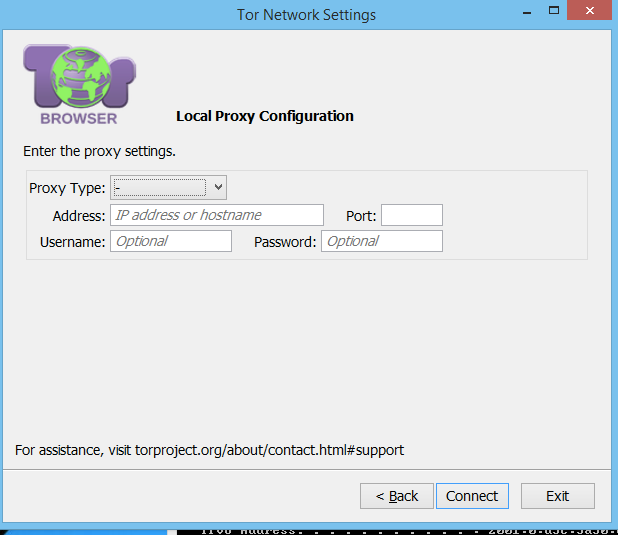

Você será direcionado para a página de configuração do proxy.

Selecionar não para esta pergunta ignorará a tela de configuração da ponte e o levará diretamente para a tela de configuração do proxy.

Digite suas informações de proxy específicas e clique no botão Conectar. Você estará conectado à rede Tor e o navegador Tor será iniciado.

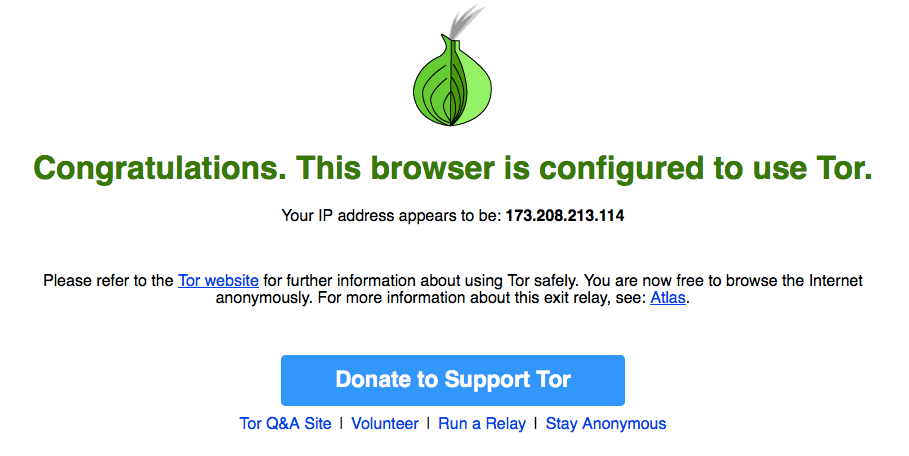

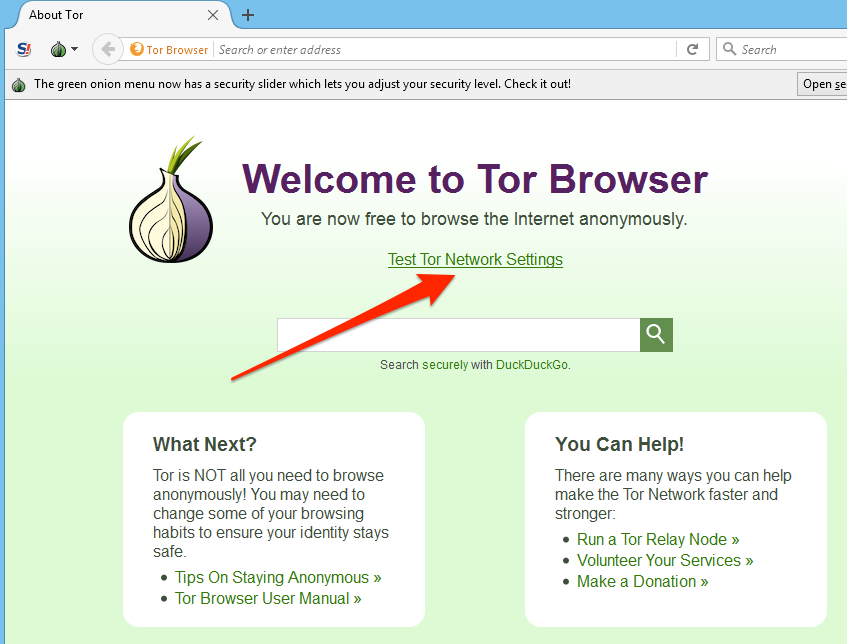

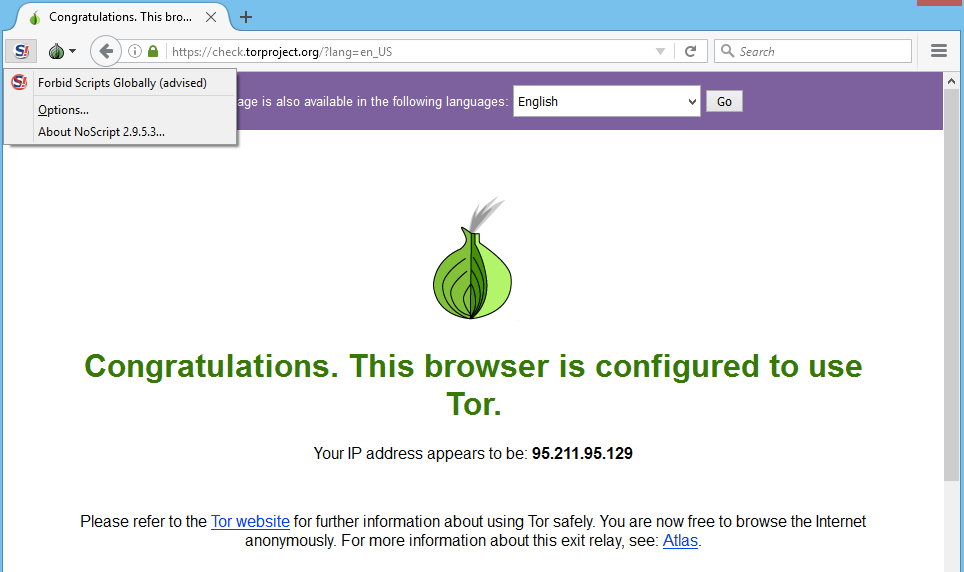

Clique no link Test Tor Network Settings para confirmar que você está conectado. O endereço IP que você vê exibido não deve ser seu.

Se você estiver interessado no nó de saída ao qual foi designado, clique no link Atlas para descobrir mais sobre ele.

Instalando o navegador Tor para macOS / OSX

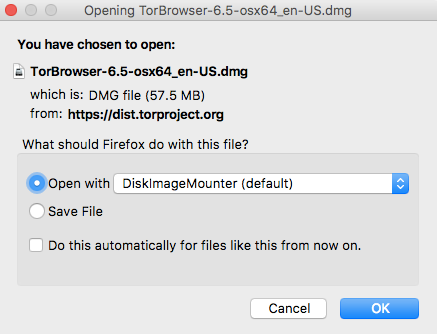

Para instalar o cliente Tor no macOS / OSX, visite a página de download real do Tor Project e selecione a opção Tor Browser for Mac.

Você será solicitado a abrir o arquivo de imagem e movê-lo para a pasta de aplicativos:

Você poderá encontrar o aplicativo Navegador Tor na barra de ativação. O primeiro processo de execução o guiará pelo mesmo assistente de ponte e proxy que a versão do Windows. Depois de concluir isso corretamente, clique no botão Conectar. O navegador Tor será iniciado. Clique no link Test Tor Network Settings para garantir que esteja funcionando corretamente e mostrando outro endereço IP..

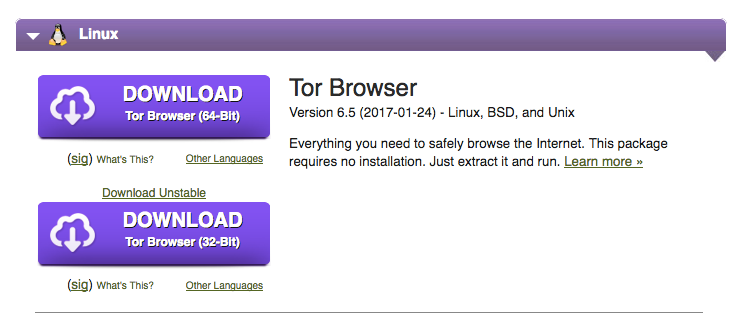

Instalando o Navegador Tor para Linux

O navegador Linux Tor é um único executável binário que não possui processo de instalação.

Extraia o arquivo tar compactado e ele criará um diretório tor-browser_en-US com um arquivo chamado start-tor-browser.desktop. Execute esse arquivo no shell ou clique duas vezes no gerenciador de arquivos para iniciar o Navegador Tor. Isso iniciará o agora conhecido processo de primeira execução, que permitirá que você configure quaisquer pontes ou proxies necessários e, em seguida, conecte-se ao Tor. Instruções detalhadas sobre essa configuração estão na seção Instalando o navegador Tor para Windows deste artigo.

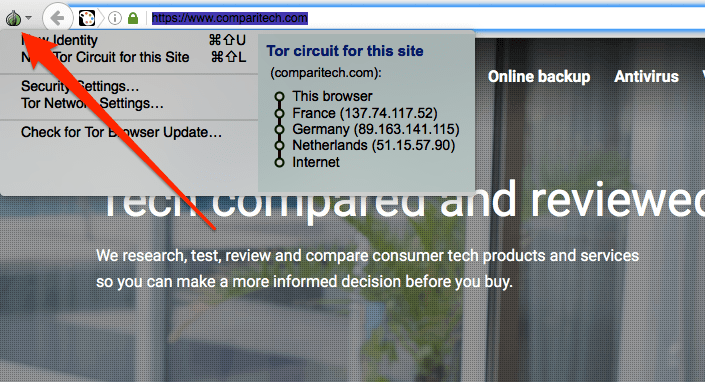

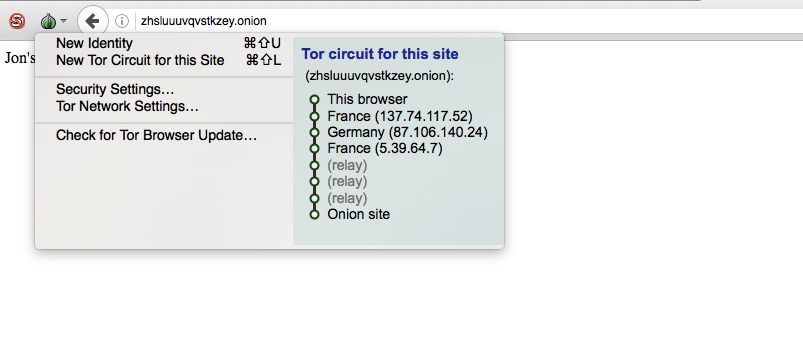

Clicar no ícone de cebola ao lado da barra de endereço do navegador divulgará informações sobre o circuito Tor que foi estabelecido para você. O circuito é a rota através do Tor que o seu pedido tomou. Por exemplo, para visualizar o site da Comparitech no Canadá, entrei na rede Tor na França, passei pela Alemanha e saí para a rede clara na Holanda.

Configurando um serviço Tor

Os serviços Tor usam uma estrutura de URL específica. Na rede clara, estamos acostumados a ver domínios de primeiro nível (TLDs), como .com, .net e vários outros. Um TLD que não existe na rede clara é .onion e, inversamente, é o único TLD que existe na rede Tor. Ou seja, se você tentar se conectar a um serviço Tor, como o site Tor do Facebook, em https://www.facebookcorewwwi.onion sem estar conectado ao Tor, não poderá. Por causa dessa convenção de nomenclatura, algumas pessoas se referem aos serviços do Tor como sites de cebola.

Considerações de segurança durante a instalação

Agora vamos configurar um serviço Tor usando um VPS Linux barato. Aqui está a primeira lição do OpSec: como não estou interessado no modelo Silk Road, estou apenas comprando um VPS de um provedor de nuvem que sempre me associará de alguma forma a este servidor. Você deve usar um servidor que reflita seu nível de preocupação em ser associado a ele.

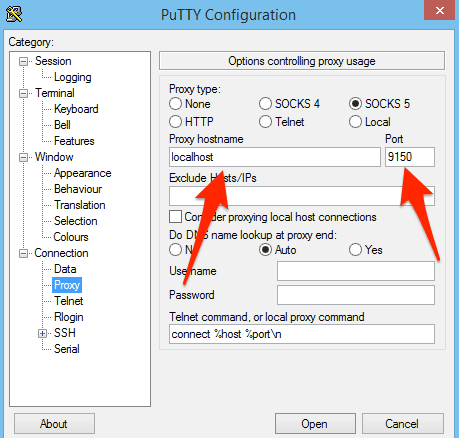

Outra consideração é que a conexão com este servidor com o seu endereço IP do ISP o associará a esse serviço. Se isso é uma preocupação para você, existem duas maneiras principais de contornar isso. Se você tiver algum outro método adequado para conectar-se a este sistema sem usar o SSH, poderá configurar os serviços do Tor usando esse método e nunca precisará se preocupar com isso. Porém, se você não tiver como se conectar a esse servidor além do SSH, poderá usar o proxy SOCKS5 fornecido pelo Navegador Tor para rotear seu tráfego SSH. Qualquer um dos métodos deve impedir que o seu endereço IP do ISP seja associado a este servidor.

SSH usando proxy Tor

Se você estiver usando o PuTTY, poderá configurá-lo no painel Proxy:

Usando Linux ou macOS, você pode usar o SSH com o argumento ProxyCommand usando os $ SERVERIP e $ USERNAME corretos para o seu servidor. O uso de um IP em vez de qualquer nome de host que você possa ter criado deve evitar vazamentos de DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x host local: 9150% h% p"

Vejo isso nos logs do servidor:

5 de fevereiro 16:34:34 host-172-20-0-101 sshd [11269]: Senha aceita para $ USERNAME de 65.19.167.131 porta 22323 ssh2

E podemos consultar o Tor Atlas para confirmar que 65.19.167.131 IP é um nó de saída do Tor nos EUA, para que tudo pareça bom.

Depois que o Tor estiver instalado no servidor, você também poderá decidir configurar um serviço SSH Tor e conectar-se usando o nome .onion do seu serviço. Esse comando se parece com isso e, como solicitações de proxies Tor, o IP do host local é visto nos logs SSH.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x host local: 9150% h% p" Senha do $USERID@$YOURSERVICENAME.onion: Último login: Dom 5 de fevereiro às 20:47:10 2023 a partir de 127.0.0.1

Instalando o Tor

Adicione o repositório Tor às suas fontes de instalação. O Tor pode estar disponível nos repositórios de distribuição, mas pode ficar desatualizado. Provavelmente, é melhor criar um arquivo de repo como /etc/yum.repos.d/tor.repo com o repo real do projeto Tor usando as seguintes entradas:

[tor] nome = repositório Tor ativado = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

Então instale o Tor:

sudo yum instalar tor

Você pode encontrar pacotes Debian e Ubuntu no diretório https://deb.torproject.org/torproject.org/dists/; atualize a configuração acima conforme necessário para sua distribuição.

Dê uma olhada no arquivo / etc / tor / torrc. O mínimo que você precisa ativar nesse arquivo é o seguinte:

DataDirectory do RunAsDaemon 1 / var / lib / tor

Você também pode encaminhar suas consultas DNS através do Tor. Isso forçará todo o seu DNS através do Tor adicionando-o ao seu torrc fle (use algum valor para VirtualAddrNetworkIPv4 que faça sentido no seu servidor):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

Para fazer isso funcionar, você também precisará informar o servidor para resolver o DNS no host local. Isso pode ser feito modificando o /etc/resolv.conf para instruir o seu sistema a resolver usando o host local em vez de quaisquer servidores de nomes para os quais está configurado no momento.

nameserver 127.0.0.1

Em seguida, reinicie o seu resolvedor:

reinicialização da rede de serviço sudo

Há mais informações sobre DNS e proxy em geral na página do Projeto Tor aqui.

Preparando o serviço real (Web, SSH)

Um serviço Tor pode ser literalmente qualquer tipo de serviço que você vê executando na rede clara. Vou usar um servidor da Web como exemplo, utilizando o elegante servidor da Web Nginx (pronunciado Engine X). O Tor será executado na frente do Nginx e proxy todos os pedidos. Estou usando o CentOS para essas instruções, portanto a maioria desses comandos funcionará em qualquer distribuição baseada no Red Hat. Você pode usar o apt get em vez do yum em sistemas baseados no Debian, como o Ubuntu, e os arquivos que mencionei podem estar em locais ligeiramente diferentes.

Instale o Nginx usando o gerenciador de pacotes da sua distribuição.

sudo yum install nginx

Lembre-se de que o Tor fará solicitações de proxy para o servidor da web. Isso significa que o Nginx deve escutar apenas nas portas do host local. Se o Nginx também ouvir nas interfaces de rede conectadas à Internet, você corre o risco de seu serviço oculto estar disponível na rede limpa. Para ligar o Nginx apenas ao host local, localize o arquivo default.conf e atualize a sub-rotina padrão do servidor. Nas distribuições baseadas em RPM, o arquivo de configuração padrão geralmente está aqui:

sudo vi /etc/nginx/conf.d/default.conf

Adicione localhost à diretiva de escuta padrão para que fique assim:

ouça localhost: 80 default_server; nome do servidor _; root / usr / share / nginx / html;

Reinicie o Nginx:

sudo serice nginx restart

Teste a porta 80 do host local e a porta 80 acessível pela Internet. No próprio servidor:

# curl -IL localhost HTTP / 1.1 200 OK Servidor: nginx / 1.10.2 Data: domingo, 05 fev 2023 20:13:33 GMT Tipo de conteúdo: text / html Duração do conteúdo: 3698 Última modificação: segunda-feira, 31 de outubro 2016 12:37:31 GMT Conexão: keep-alive ETag: "58173b0b-e72" Accept-Ranges: bytes

Fora do servidor:

$ curl -IL 170.75.162.213 curl: (7) Falha ao conectar à porta 170.75.162.213 80: Conexão recusada

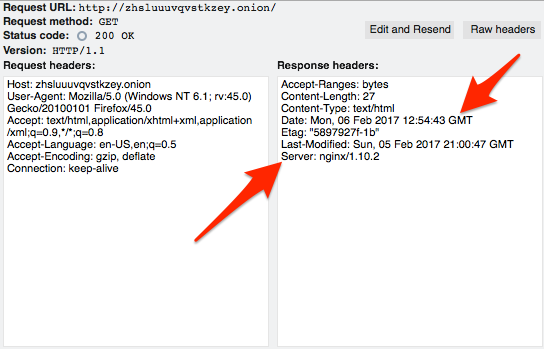

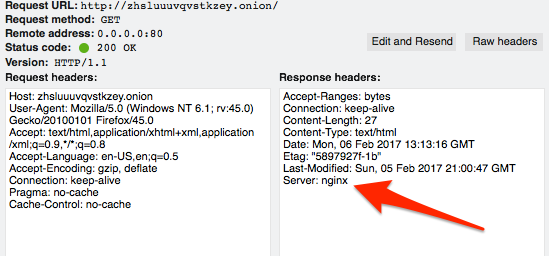

Apesar de haver algum vazamento de informações nos cabeçalhos que devem ser tratados, a configuração da conexão parece boa. Mais sobre cabeçalhos na seção OpSec posteriormente.

O próximo passo é solicitar ao Tor que escute o tráfego na interface de rede externa na porta 80 e, em seguida, faça o proxy desse tráfego para a instalação local do Nginx.

sudo vim / etc / tor / torrc

Adicione as seguintes linhas no final. O formato da diretiva HiddenServicePort é a porta na qual você deseja que o Tor aceite conexões e, em seguida, o IP: PORT como proxy da solicitação. Nesse caso, queremos que o Tor escute a porta HTTP padrão 80 e, em seguida, faça o proxy de volta para nossa instância Nginx na porta 80 no host local. Você pode deduzir disso que também pode proxy separar back-ends e não apenas serviços locais com o Tor.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

Reinicie o tor:

serviço sudo para reiniciar

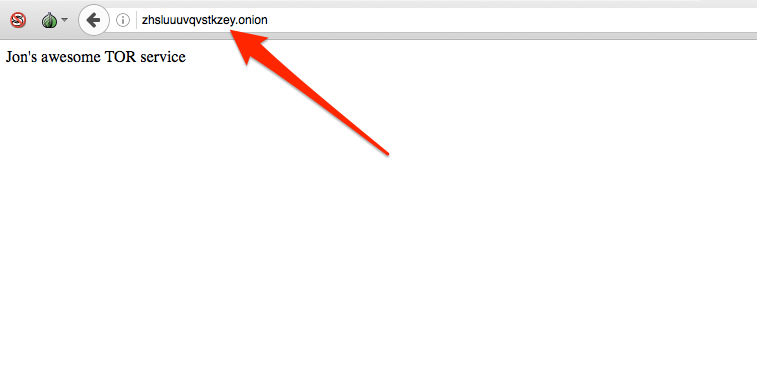

Para descobrir o nome do seu novo serviço HTTP Tor, procure no arquivo hostname do HiddenServiceDir especificado no arquivo torrc. Este é o nome real do serviço HTTP gerado para este artigo, mas provavelmente não funcionará mais no momento da publicação:

cat / var / lib / tor / http_hs / nome do host

zhsluuuvqvstkzey.onion

Dentro de 10 minutos, isso funcionará no Tor e você poderá acessá-lo no navegador Tor.

Observe o circuito Tor diferente que um serviço de cebola usa. Ele não sai do Tor para a Internet, como o exemplo anterior do uso do Tor para acessar o site da Comparitech. Isso ocorre porque os sites .onion residem apenas no Tor.

Agora você pode adicionar mais serviços, como um serviço Tor SSH ou qualquer outra coisa. Basta instalar o serviço que você deseja usar e, em seguida, adicionar a diretiva HiddenService ao seu torrc e reiniciar o Tor.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Reinicie o Tor para gerar as chaves de serviço e o nome:

serviço sudo para reiniciar sudo cat / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

SSH a partir de outra máquina usando o nome da cebola:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x host local: 9150% h% p"

[email protected]’s password: Last login: Sun 5 de fev 20:53:20 2023 de 127.0.0.1

Depois de confirmar que você pode fazer o SSH usando o nome da cebola, é um bom momento para desligar o SSH da rede limpa. Remova o comentário desta linha no seu arquivo / etc / ssh / sshd_config:

#ListenAddress 0.0.0.0

E mude para ler:

ListenAddress 127.0.0.1

E reinicie o SSH:

serviço sudo ssh restart

Mantenha seu serviço oculto oculto (OpSec)

Segurança operacional (OpSec) é o conceito de que coletar informações facilmente disponíveis e aparentemente não relacionadas pode gerar algumas informações muito específicas. O próprio Tor é extremamente bom em anonimizar o tráfego, mas os humanos são terríveis no OpSec. Por causa disso, muitas pessoas que usaram o Tor para o mal foram identificadas com sucesso.

O caso Tor de maior perfil provavelmente é o site Tor do mercado negro da Silk Road. Os administradores de ambas as gerações desse site foram presos, assim como alguns fornecedores. Embora os detalhes finos provavelmente nunca sejam totalmente conhecidos, na maioria dos casos o anonimato está sendo quebrado pelo OpSec superficial, em vez de uma fraqueza no próprio Tor. No entanto, há casos em que a própria rede Tor pode ter sido comprometida.

Há relatos de que adversários do Tor estão operando nós do Tor. A ideia é que, se um adversário operasse nós de retransmissão e saída suficientes, uma análise de tráfego em larga escala poderia ser realizada para identificar usuários individuais. A Operação Onymous do FBI que derrubou o Silk Road 2.0 e outros 400 sites provavelmente estava executando nós Tor como parte de sua coleta de dados investigativos. Vários relés Tor que foram modificados para alterar os cabeçalhos para revelar informações sobre o fluxo de tráfego apareceram na rede Tor que antecedeu as prisões. Também foi observado que 129 dos 400 sites foram hospedados por um único provedor de hospedagem na web. Isso pode significar que o provedor de hospedagem possui um OpSec ruim ou pode cooperar com a aplicação da lei, fornecendo informações internas do servidor não disponíveis para usuários Tor normais.

Seja qual for o caso, se você quiser se desassociar do serviço oculto do Tor, terá uma tarefa muito grande pela frente. O orçamento e a determinação do seu adversário provavelmente serão o fator determinante do sucesso, e não as medidas que você tomar pessoalmente. Mas, isso não é motivo para ser desleixado. Ben Tasker escreveu um artigo pensativo sobre o Tor OpSec que vale a pena ler. Aqui estão algumas das coisas que você deve revisar para garantir que não esteja vazando informações que podem ser usadas para identificá-lo.

OpSec técnico

A segurança é melhor executada em camadas; não há bala de prata tamanho único para todos os modelos de segurança. Vemos isso na arquitetura Tor, pois nenhum nó possui informações suficientes para comprometer um usuário. Da mesma forma, ao configurar o servidor e os serviços Tor, você não deve confiar neles para serem configurados com o seu caso de uso específico em mente.

Firewall

Configuramos nossos dois serviços Tor de amostra para escutar apenas na interface localhost. Isso deve ser suficiente para impedir que eles estejam disponíveis na rede clara. Porém, podem acontecer coisas fora de seu controle, por isso faz sentido adicionar uma camada de segurança e firewall a todo o servidor em todas as portas. Isso impedirá que seus serviços se tornem repentinamente disponíveis na rede clara devido a uma atualização incorreta ou a um erro humano.

Cabeçalhos de aplicativos

Há dois motivos para eliminar o maior número possível de cabeçalhos em todos os seus serviços. Primeiro, eles podem divulgar informações sobre o seu sistema que podem ajudar a identificar onde ele está. Segundo, mesmo que eles não divulguem informações específicas como essa, todos os dados podem ser usados na tentativa de obter impressões digitais de um servidor e posteriormente correlacioná-lo com outro servidor conhecido para identificá-lo..

Você pode remover a cadeia de caracteres da versão do Nginx usando a diretiva server_tokens na seção servidor, local ou http do seu arquivo de configuração do Nginx.

sudo vim /etc/nginx/conf.d/default/com

Coloquei na seção servidor:

servidor {server_tokens off; ouça localhost: 80 default_server; nome do servidor _; …

Agora a versão se foi:

Você pode ir além com o Nginx usando o módulo Mais cabeçalhos. Com ele, você pode definir ou remover uma variedade maior de cabeçalhos.

SSH

Uma consideração especial com o SSH é a impressão digital de identificação do servidor. Quando você se conecta pela primeira vez a um servidor SSH, você é notificado de que seu sistema não pode confirmar a identidade do sistema remoto, apresentado com a principal impressão digital do servidor e perguntou o que deseja fazer. A maioria de nós aceita e, em seguida, a chave pública do servidor é armazenada em nosso arquivo known_hosts. Tentativas subseqüentes de se conectar a esse serviço não nos solicitam mais:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x host local: 9150% h% p" A autenticidade do host ‘oxxcatqaha6axbcw.onion ()’ não pode ser estabelecida. A impressão digital da chave RSA é SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. Tem certeza de que deseja continuar se conectando (sim / não)? sim Aviso: Adicionado permanentemente ‘oxxcatqaha6axbcw.onion’ (RSA) à lista de hosts conhecidos. [email protected]’s password:

Esta linha é adicionada ao meu arquivo know_hosts:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLz

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Portanto, a próxima vez que efetuar login nessa etapa não será executada:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x host local: 9150% h% p" [email protected]’s password: Último login: Seg Fev 6 13:25:50 2023 from 127.0.0.1

O problema com isso está no meu arquivo known_hosts. Desde que eu me conectei ao meu servidor anteriormente usando o IP público e meu proxy Tor, já tenho uma entrada para a impressão digital da cebola sob um endereço IP diferente:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3Fz

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Este é um correlacionador bastante poderoso. É quase certo que o endereço IP 170.75.162.213 esteja hospedando meu serviço Tor em oxxcatqaha6axbcw.onion com base nessas informações.

Estes são apenas dois exemplos de maneiras pelas quais seu serviço pode ser impresso por impressões digitais para identificação posterior. Provavelmente, não há como enumerar todas as maneiras possíveis de identificar seu serviço, mas cabeçalhos e comportamento do aplicativo são bons tópicos para revisar.

OpSec comportamental

Existem maneiras não técnicas de vincular seu serviço a você..

Tempo de atividade

Seu serviço pode ser monitorado quanto ao tempo de atividade. Muitos serviços Tor não são hospedados em datacenters tradicionais e só posso estar disponível esporadicamente. A correlação dos ciclos de tempo de atividade pode fornecer pistas sobre o fuso horário ou o horário de trabalho do operador.

Dados da conta

Não faz sentido usar o Tor como anonimato se você acessar um site e depois fizer login com informações identificáveis. Ross Ulbricht, condenado como o Dread Pirate Roberts da Silk Road (v 1.0), foi momentaneamente distraído por agentes do FBI em uma biblioteca e outro agente do FBI pegou seu laptop e correu. Ulbricht estava logado em sua conta do Silk Road DRP. Obviamente, Ulbricht já havia sido identificado e criado, mas essa pequena engenharia social permitiu que o FBI o pegasse logado na conta da pessoa que procurava..

Correlação de nome de usuário

Muitas pessoas usam identificadores ou pseudônimos na internet para ocultar suas identidades reais. Em alguns casos, eles selecionam um identificador desde o início e tendem a permanecer nele, ou pelo menos reutilizá-lo de tempos em tempos. Isso é ruim OpSec.

Embora isso não tenha nada a ver com o Tor especificamente, ele serve como um bom exemplo de como os dados históricos da conta podem ser usados para identificar pessoas. O administrador de e-mail de Hillary Clinton, Paul Combetta, foi alvo dos usuários do Reddit como o usuário “pedreiro” que solicitava informações sobre como modificar os destinatários de e-mail sempre que surgiram as notícias do servidor de e-mail privado de Clinton. Há uma história longa e fácil de rastrear o Combetta usando esse identificador, portanto ele praticamente não forneceu anonimato.

Assim como ocorre com a tecnologia OpSec, provavelmente não há limite para o tipo de comportamento que pode ser coletado e correlacionado para identificar o operador de um serviço Tor. Seu adversário simplesmente terá que ficar sem ideias e dinheiro antes de você.

Portuguese:

O Tor é uma das ferramentas de privacidade mais conhecidas na internet. Ele foi desenvolvido pelo Departamento de Defesa dos EUA na década de 90 e é usado para rotear o tráfego de rede através de uma rede de nós Tor, criptografando cada camada do pacote de rede. Isso garante que nenhum nó Tor conheça a origem e o destino do pacote. Além disso, é possível executar serviços como sites na própria rede do Tor, mantendo o tráfego de rede dentro da rede Tor. Este artigo aborda as etapas básicas envolvidas na criação de um serviço Tor oculto e os motivos para executar um serviço oculto do Tor. É importante abordar questões de segurança operacional (OpSec) ao configurar um serviço Tor, pois simplesmente configurar um servidor Web e instalar o Tor pode não ser suficiente para manter seu site e sua identidade separados por muito tempo. A instalação e a execução do cliente Tor se tornaram extremamente fáceis devido ao trabalho duro do Projeto Tor ao longo dos anos, e existem muitos clientes Tor para uma ampla variedade de plataformas. Neste artigo, veremos apenas a instalação do cliente Tor nos três grandes sistemas operacionais; Windows, macOS / OSX e Linux.