No dia em que, o ecossistema da Internet está baseado na publicidade e se mantém vigilante, direcionando seus esforços para dificultar o anonimato na linha. Você é portador de segurança nacional ou para vender um smartphone, os gobiernos e as empresas que têm o conhecimento de todos os que estão em seu país. Hacerles perdem o rastro no es uma tarea sencilla.

É possível manter o anonimato em linha, se for conforme o tempo, se houver cada vez mais difícil. Ninguna medida que tomo será perfeita, pero, a menos que mares um criminoso de alto perfil, põe em risco a vida impossível de expor.

Ser anónimo tem seus benefícios. Seja irreconocível e localizável de outras liberdades de algas, também é necessário sacrifícios. Altera as instalações do vermelho moderno se cria um pensamento perfeito, rastrear e analisar o comportamento do usuário.

Assim, na mente, você decide quem é o pai e os filhos que precisam para permanecer oculto e anônimo em linha..

Tor

Ninguna lista de anonimato estar completo sin Tor. Este número de nós voluntários é concedido pelo mundo é sinônimo de anonimato. Tor é a abreviação de “o roteador de cebola” (el ruteador cebolla). Para permitir que você trafique na Internet e direcione uma passagem de uma série de nós ao azar, cada vez que conectar um servidor da Web e antes de dirigir um destino final.

Existem muitas formas de usar o Tor em um grande número de dispositivos. O navegador Tor é o mais popular. Simplesmente instale este aplicativo com base no Firefox, para que o Mac ou PC navegue de forma anônima pelo vermelho. Para dispositivos Android, com Orbot. Os usuários do iOS não são compatíveis com o projeto oficial do projeto Tor, mas o navegador Onion Browser parece ser uma opção decente.

Sem embargo, Tor também cuenta com algas desventas. Em primeiro lugar, es lento. Você não é recomendável para hacer streaming de vídeo ou descarregar arquivos torrent. Basicamente, os dados individuais navegam no vermelho debitado principalmente no caminho que não inclui recursos voluntários e tráfico de usuários comuns.

No segundo lugar, um número de rastreamento de tráfego da Internet descrito e mar ilocalizável, um provedor de serviço de Internet (ISP) pode detectar se você está usando o Tor. Ele pode ser suficiente para levantar sospechas, puesto que Tor usa um menudo para realizar atividades criminosas na linha. Seu provedor de serviços de Internet pode impedir sua conexão com a banda, enviar uma carta de solicitação e solicitar ou denunciar as autoridades, incluindo se não houver nada mal.

Por isso, recomendamos que você use o Tor que usa uma ferramenta de autenticação como Obfsproxy e que usa uma VPN usando o Tor. O embaix opciones. Obfsproxy é um projeto do Tor que tem tráfego trafegado por Tor parezca tráfico regular não encriptado, evita como llamar a atenção. Hablaremos a VPN mais adelante.

Por fim, se o usuário dos Estados Unidos puder analisar satisfatoriamente o tráfico de usuários do Tor, registrar-se com menos de um par de detentos, incluindo o infame Dread Pirate Roberts, criador de mercado de empresas ilícitas Silk Road. Veja que outros gobiernos também operam e monitoram a atividade de múltiplos nós de sal de Tor. Nenhum feno pode conter concretos de acusações, como considerar esta situação com cautela.

SO ao vivo

Um navegador é capaz de salvar anuncios personalizados e hacer visitas ocasionais à oscilação vermelha, quando você deseja permanecer anormalmente anônimo, precisando de uma opção mais crítica. Nadie pode rastrear a atividade de navegação usando o Navegador Tor, por exemplo, pero é provável que todas as câmeras estejam com várias aplicações executadas no segundo plano. Estas aplicações (procesadores de texto, reprodutores de vídeo, administradores de atualizações, etc.) enviam informações para o vermelho. Se houver boatos sobre as autoridades, use relatórios de erros não descritos no sistema operacional Windows para encontrar pessoas. O Windows 10 inclui uma licença de software que está ativada por padrão.

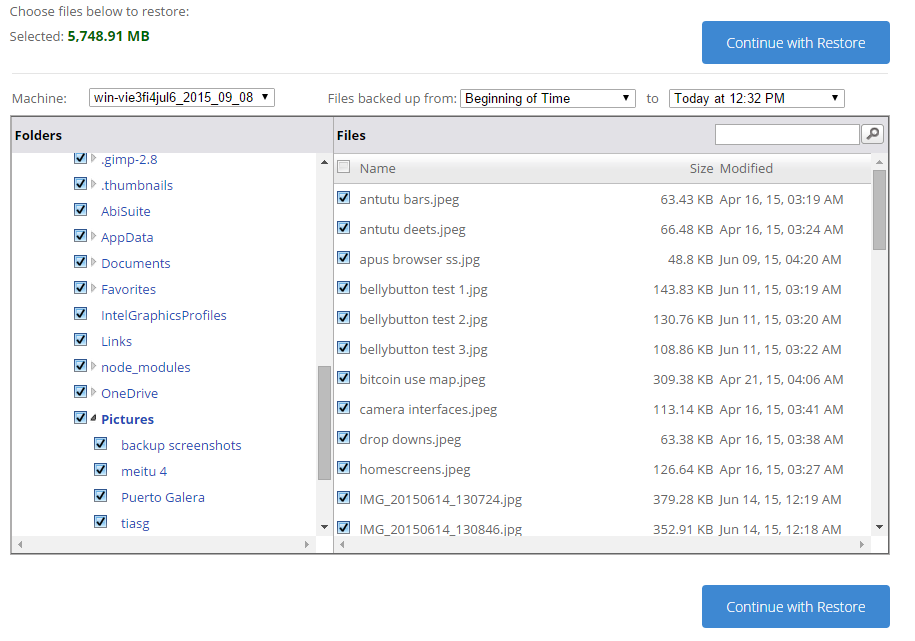

Puedes desactivar todas as configurações e desinstalar todas as aplicações, não há resultados de todas as práticas. Você recomenda o uso de um sistema operacional vivo ou portátil. Os sistemas operacionais operacionais portáteis podem ser instalados em memórias USB ou DVDs. Carregar um sistema operacional completamente independente no laptop, a partir de uma memória USB, modificando as algas opcionais no gerenciador de organização do computador.

O Tails é o sistema operacional portátil oficial do Projeto Tor. Todo o tráfego da Internet, sem o navegador, é direcionado para o Tor vermelho. O SO não possui rastro no computador e todos os mensageiros instantâneos, correios eletrônicos e arquivos estão descritos. É fácil de usar e está desabilitado para leitura de pontos.

Se o Tails não parece ter sido acessado pela máquina de filmar o mar, outra opção é Whonix. O Whonix não é um sistema operacional portátil independente. Execute uma máquina virtual no sistema operacional de utilitários. Ela possui todas as caixas de correio do Tails (que também usam o Tor vermelho) e está desabilitado para os endereços IP direcionados, que podem ser utilizados para rastrear usuários, imposições sean. As desvantagens do filho que precisam contar com um computador extremamente potente para executar uma máquina virtual e que são complicadas de configurar.

Também existem outras opções. Kali, Qubes e ZeusGuard oferecem alternativas a Tails e a Whonix que valem a pena considerar. Haz tu propia investigación y averigua cuál es tu best opción.

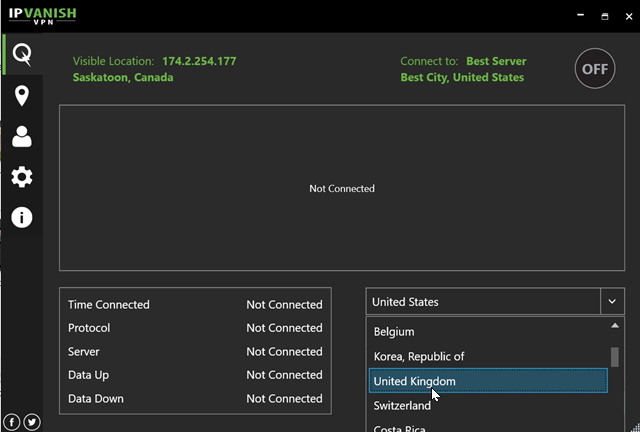

VPN livre de registros

Uma VPN, ou Red Privada Virtual, criptografa todo o tráfego de Internet de um dispositivo e direciona a passagem de um servidor intermediário na ubicación que prefere o usuário. O resultado final é a direção do dispositivo IP, o enigma e as partes estranhas, incluindo o ISP, nenhum monitor monitorado por tráfego.

A prefeitura dos fornecedores VPN utiliza as direções IP compartidas nos servidores. Os múltiplos usuários, documentos, seções ou milhas incluídas, atribuem uma única diretiva de IP. Você tem um poder impossível de rastrear a atividade de uma pessoa no grupo.

No embarque, a VPN cria um código que considera a privacidade e não o anonimato, como não é recomendado o uso de uma VPN apenas e realmente permanece oculto. A privacidade e o anonimato de um menú da mano, correspondente a esta importante distinção: anonimato significa que nadie puede identifica e privação significa que nadie puede vê os haces.

Use uma VPN que requeira um nível de confiança de rede no provedor VPN e nas entidades que hospedam os servidores. Muitos fornecedores provêem VPN devido a infra-estrutura física de servidores. O tráfego é criptografado no dispositivo local e permanece criptografado para que o servidor VPN seja instalado. Você já deve descodificar antes de enviar o seu destino final. Por um breve momento, o provedor VPN pode exibir sua atividade.

É por isso que recomendamos usar amplamente os “registros de VPN” da VPN. As políticas de “registros de registros”, “registros de registros” ou “registros de registros” significam que um VPN de provedor não fornece informações ninguna sobre o conteúdo do tráfico de usuários. Como os VPNs provedores são atribuídos à verdade, isso é algo que muitos.

Pero no es tan sencillo. Algunos proveedores VPN dicen that that guardan records, pero in realidad almacenan metadatos. Dependendo do tan anónimo quieras ser, é um detalhe de tener en cuenta. Os metadados não são fornecidos com informações sobre os conteúdos do seu tráfico, mas também incluem detalhes como o uso da VPN, por exemplo, tempos transferidos e inclusão do IP original. Siempre le as políticas de privacidad de um VPN provedor, aunque solo sea para buscar detalhes importantes como estos.

Inclusão da VPN com políticas de registros de registros solicitados pelos usuários confiados no Atlas. Nenhum tipo de forma de sabotar é honesta e pode reagir a um citadorio do governo. Para o nível mais alto do anonimato, combine sua VPN com o Tor. Evite VPNs ubicadas nos Estados Unidos e na Europa, onde os níveis de retenção de dados e as agências de inteligência do gobierno podrían poner fornecem informações..

Você pode rastrear se o problema de difícil acesso é simples por usar o navegador. Tor mientras está conectado a uma VPN. A VPN também pode ser configurada manualmente em sistemas operacionais portáteis como o Tails.

Relacionado: mais de 20 VPNs classificadas segundo a sua privacidade.

Registros de DNS livres

Se você inserir um URL no navegador, envie uma solicitação para um servidor DNS para localizar a direção do IP que corresponde ao URL. Incluindo o uso de um proxy como uma VPN, essas solicitações de DNS enviadas após o envio pelo fuente do túnel descrito hacia o servidor predeterminado. Por padrão, as solicitações de DNS podem direcionar e registrar por um servidor de servidor cercado operado pelo ISP do usuário.

Se você estiver usando VPN, use o VPN de fuga de DNS. Muitos provedores VPN oferecem proteção contra fugas de DNS, que garantem todo o tráfego de Internet, incluindo as solicitações de DNS sem direcionar a VPN. Essas VPN normalmente operam nos servidores DNS, que não permitem a instalação de sites que visitam, mas são cumulativos com políticas livres de registros que mencionamos anteriormente.

Incluindo uma proteção de dados de VPN contra DNS, a declaração de um caso único aplica-se ao DNS IPv4. As solicitações de DNS do IPv6 viajam pelo vermelho e são capturadas tanto pelos servidores na Web quanto pelo ISP. Serial genéricos e mais provedores montam servidores DNS IPv6 para gerenciar esta situação, por favor, no momento a melhor solução é simplesmente desativar o IPv6 na configuração da Internet do dispositivo. Esta revisão revisa e já existe para o DNS IPv4 e IPv6.

Se a VPN que não usa conexão com proteção contra DNS, ou se usa uma VPN, considere usar um servidor DNS público de registros livres. Altera a configuração do DNS do dispositivo para que não haja solicitações de acesso ao provedor de serviços de Internet. Recomendamos DNS.WATCH ou OpenNIC.

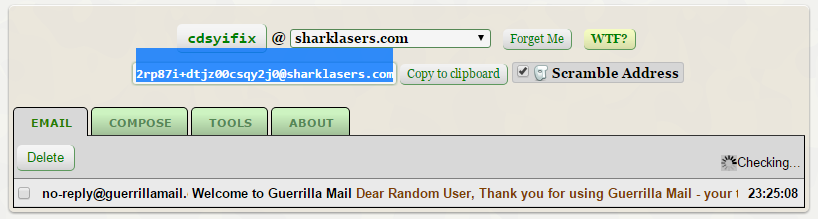

Correos electrónicos dessechables

Cabe destacar que para permanecer anónimo na linha não há débitos ingressados na conta de pagamento. Pero, que aplicativos e sites da Web solicitem que os usuários registrem, precisam de um diretório de direção eletrônico.

Muitos serviços de recuperação de correções eletrônicas falsas ou desechables de forma gratuita. Para registros e mensagens de uma solução ocasional que recomendamos Guerilla Mail. Não há necessidade de registro e inclusão de um administrador de contratos para ayudarte, que registra os contratos associados a esas cuentas.

Para um próximo localizador de correspondências eletrônicas, provavelmente a melhor opção para o ProtonMail. Este serviço descreve de extremo a extremo o código aberto e detalhado com aplicativos da web e arquivos com Pruebas de Conocimiento Cero. Desafortunadamente, os usuários novos deben solicitam um convite debitado para a capacidade limitada de seus servidores. O ProtonMail mantém ações com doações.

Se você não receber uma solicitação de reembolso, ou outra alternativa no Zmail, isso permitirá que você envie correções eletrônicas de direções falsas.

Nunca usa sua proposta de correspondência eletrônica se você permanecer anônimo. Selecione uma entrada correspondente à sua entrada. Se você enviar um e-mail correspondente, descrito a partir de uma lista de itens desejáveis, que configurará um novo PGP ou S / MIME novas.

Criptomonedas

Se as solicitações tiverem uma compra ou doação anônima, os criptografados serão superiores ao PayPal e os tarjetas de crédito, obviamente. Se você embarcar, não significa que, simplesmente, abrir um cartucho de Bitcoin com um grande número de intercâmbios como o Coinbase e gastar um dinheiro.

Existe uma idéia errônea de que o bitcoin parece anônimo, sendo que a realidade natural da tecnologia de quadros de blocos significa que todas as transações são rastreadas e verificadas. Este livro de cuecas públicas disponível pode ser analisado, como as carteras que usam e as transações que realizam o vínculo com a identidade.

Analisando a atividade que é visível para a faixa pública de blocos, um observador vincula sua identidade pessoal com todas as carteras que utiliza e, por tanto, todo o histórico de transações. Neste modo, você pode usar o Bitcoin sea incluso menos privado que uma conta bancária.

Para solucionar este problema, use carteras que cambiam a direção do bitcoin despachado para cada transação. É difícil que rastrear rastreamento. Utilize um serviço de bitcoins misturados que agrupa bitcoins com outras pessoas e o meio antes de realizar o receptor pago.

Teste a parte mais difícil do mar que compra bitcoins de forma anônima, que hacerlo exige fiduciária moneda. As transações privadas e os intercâmbios de paridade semelhante ao LocalBitcoins não têm filhos para os descendentes, perdem para as melhores formas de obtener os montantes de forma anônima.

Recuperar que Bitcoin não é o único, mas é o maior. Também conhecido como Litecoin, DarkCoin e Dogecoin.

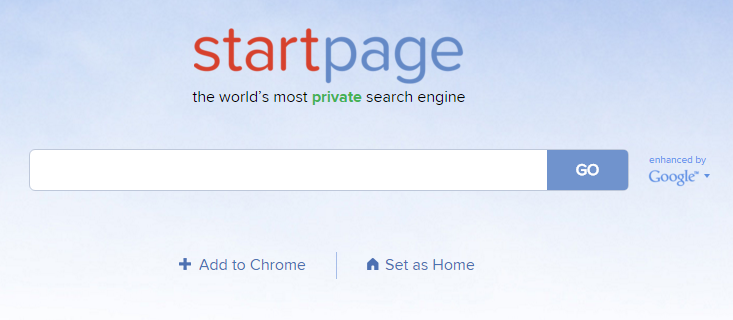

Motores de búsqueda

O Google fará um registro de todas as bússolas que são obtidas e vínculos nos cliques. Se utiliza o Tor, não importa, pero é como é melhor buscar uma alternativa.

O DuckDuckGo provavelmente é o motor de bússola mais popular que não é encontrado no traza em um perfil de usuários. Você pode estabelecer um navegador como o motor predeterminado.

O DuckDuckGo é um buscador completamente independente, que é honesto, os resultados não serão tão bons quanto os do Google. Infelizmente, como forma de obter os resultados do Google sem usar o Google.

O StartPage elimina todas as informações que identificam e enviam um termo de búsqueda ao Google de parte. Nenhum registro rastreia a atividade do usuário. Todos os resultados da búsqueda de filho desplegado com um vínculo proxy incluído, permitem que um aluno localize um cualquier e mantenha sua privação como um proxy..

Transferências de arquivos

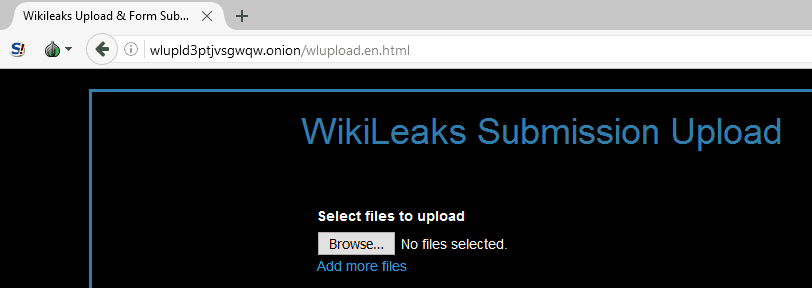

Podregar o momento no que é necessário enviar um arquivo de forma anônima que é muito grande para adjuvar em um correspondente eletrônico. Se um informante que estiver filtrando um arquivo de documentos incrementais no público, subir os arquivos no Dropbox, simplesmente não há opções.

O FileDropper é uma solução de hospedagem e compartilhamento de arquivos que permite que o servidor tenha 5 GB de armazenamento sem necessidade de registro. O WeTransfer é uma opção que permite arquivos de carga com hasta de 2 GB sem necessidade de assinatura. Para este tipo de serviço, basta carregar um arquivo e enviar o link para um cualquier personagem que deseja que receba.

Recuperar acesso a um local de passagem de Tor e compartir os vínculos usando um código eletrônico desechable ou qualquer outro método anônimo, que site da web pode estar recopilando informações de seus usuários a um número de registro que não precisa de registro.

Escolher todas as extensões de navegador usadas

O navegador Tor tem muitos níveis de extensão para extensões, mas você não tem uma razão para isso. As empresas de publicidade são cada vez mais engenhosas para os usuários rastreados. Um dos métodos mais avançados é a impressão digital de lhama. Todas as informações aproximadas do navegador da Web (as extensões instaladas, o dispositivo usado, o idioma e etc.) nas empresas digitais de publicidade publicadas cria uma “huella digital” ou “impressão digital” que identifica um usuário. As câmeras digitais são superiores às direções IP, porque não são cambiais, incluindo as usuárias de red wifi wifi ou se conectam a uma VPN.

Há muitas extensões que permitem a criação e manutenção de privacidade: ABP, Disconnect, Privacy Badger, HTTPS em todos os lugares, etc. Além disso, você também contribui com uma melhor solução digital. Esta é uma das várias razões por que é difícil sobreviver anônima em um navegador popular como Firefox ou Chrome.

Se você procura o tan tan bem protegido para o navegador de ser rastreado, dirija-se ao site web do Panopticlick. Esta herança, criada pela Fundação Frontera Electronica (EFF), pode ser mostrada de forma detalhada como uma agência de publicidade de podría que identifica o navegador que usa um huella digital único.

Adira ao serviço de impressão digital, as extensões do navegador se comunicam com os servidores no segundo plano sem conexão, possivelmente com a adição de metadados que podem identificar a você e a atividade na linha.

Más información: mais de 75 herramientes gratuitos para proteger sua privacidade em linha.

Comunicaciones encriptadas

Además do e-mail eletrônico, também solicite o empréstimo do rastro no envio de mensagens e hacer llamadas. A descrição está mais relacionada à privação que o anonimato. Inclusive si un mensaje está encriptado, qual é a diferença entre saber e enviá-la e recibir a mensagem. Se você tiver o esforço de permanecer anônimo, mais vale a pena tomar todo o tipo de precauções.

Sinalize o principal aplicativo para chamadas de voz descritas em smartphones. Também inclui mensajería instantánea. Os usuários podem verificar as identidades de seus contatos e comparar as huellas digitales clave.

Para mensagens de texto e multimídia descritas, existe uma variedade de opções gratuitas e privadas. O TorChat utiliza mensagens criptografadas por um par no Tor vermelho. Não é necessário instalar e executar uma memória USB. Outras alternativas incluem Pidgin e CryptoCat.

Respaldos encriptados

Incluindo os anões necessários, respeitando e arquivando grandes arquivos, e, ocasionalmente, permitir que outras pessoas peguem acesso a ellos. Alegar o Google Drive e o Dropbox, você está envolvido na realidade, sem permissão, com proteções de privacidade como a descrição e sem filhos.

É melhor realizar os respetivos locais de forma e um disco rígido externo descrito. Crashplan ofrece uma versão gratuita do software que facilita este processo.

Se uma solução for no nube, significa confiar no fornecedor. Pesquise um serviço com o “conhecimento de prueba cero” que permite utilizar o seu documento de descrição. SpiderOak, iDrive, BackBlaze e Crashplan oferecem esta opção, que evita que o provedor possa descodificar todos os arquivos.

Se você preferir usar o Google Drive, o Dropbox ou outro fornecedor de almacenamiento não encriptado, faça o seguinte para colocar o arquivo antes do sub-arquivo no nube.

Asegura tu webcam

Você pode verificar se as câmeras estão ativadas remotamente para usuários comuns. O pessoal do FBI e Mark Zuckerberg também incluíram pontos de cubrir com cinta de câmeras por esta lâmina.

As câmeras se ativam geralmente de forma remota por meio de malware, como as que impedem evitar o uso de um antivírus em um momento real e com escaneamentos regulares do sistema. Se o seu laptop tiver um LED que conheça a câmera se estiver ativo, verifique se esta opção está habilitada. Se você não tiver comprado uma câmera com câmera, certifique-se de que o seu laptop não esteja usando.

Mais informações sobre como gerenciar sua câmera web aqui.

Asegura tu ruteador wifi

Muitos tiros nos pontos de referência nos molestos cambiais na configuração de fábrica de novos ruteadores wifi. Os usuários com roteadores não assegurados são extremamente vulneráveis a quien sea lo usado curioso. Se você usar os roteadores para interceptar, consulte e modifique o tráfego da Internet. Se você estiver em uma rede wifi vermelha de outra pessoa, use uma VPN.

Se houver permanência anônima, é importante trocar credenciais de início de sessão do roteador, atualizar o firmware, colocar o maior nível de descrição possível (normalmente WPA2), restringir o tráfego de entrada e saída, WPS, serviços desativados, ativar, ativar o puerto 32764, ativar e ler os registros e confirmar a sessão do seu roteador com hayas terminado.

Puedes aprender mais sobre como realizar resultados e otros passos em nova guia sobre como ajustar os roteadores inalatórios.

iOS e Android sem filhos para manter o anonimato

Se você estiver elegível entre iOS e Android, terá mais de um anônimo em Android. Pero nenhum piercing que seja completamente anônimo na cualquiera dos.

É muito mais difícil ser completamente anônimo em um smartphone que em um computador. Os herramientes para o anonimato de Tor não são funcionados em muitos lugares. Apple e Google estão muito integrados em dispositivos. Você pode navegar em um local de cebola com o Orbot no Android, mas provavelmente será o mais lejos que os outros. Não existem navegadores Tor oficiais para iOS.

Não há sistemas operacionais portáteis que podem ser carregados nos smartphones, como TAILS para computadores de escritorio.

Os smartphones têm números IMEI, direcionam MAC e firmware possivelmente vulnerável que não podem ser alterados, mas podem usar para identificar um dispositivo específico para conectar a Internet. Debido no que os fabricantes acessam para modificar o Android, é difícil auditar e manter uma lista das possíveis vulnerabilidades de cada dispositivo. Além disso, tanto a Apple como o Google tienen a possibilidade de rastrear todos os telefones com iOS e Android, respectivamente.

Os aplicativos se comunicam com servidores da Internet, intercambiam informações de um lado a outro que pode ser usado para rastrear os usuários. Incluir algo básico como um teclado pode ser usado para monitorar sua atividade. Se você hackear as câmeras e os microfones para espiar os usuários. Siempre, que um dispositivo registra um número de torre celular, pode rastrear sua localização. Simplesmente, muitas pessoas gostam de fazer mal com Android e iOS que o usuário considera importante.

Aunque no puedas hacer that an smartphone sea completamente anónimo, puedes mejorar considerableemente su privacidad. Os dispositivos Android incluem o script e o iPhone, e estão descritos por padrão. Utilize VPNs para criptografar o tráfego da Internet e configurar uma segurança de destruição automática, se introduzir uma relação incorreta demasiada de vírus..

Por fim, empresas como o Silent Circle fabricam smartphones baseados no Android com um foco em segurança. Por exemplo, o Blackphone está completamente descrito e ejetado múltiplos “teléfonos virtuais” para dividir os dados. O Silent Circle também cuida de um serviço de script para hacer que iPhone privado. De novo, a principal diferença é que o telefone se concentra na privacidade, não no anonimato. Aunque os conteúdos do telefone estão protegidos, não significa que a identidade do usuário também esteja afetada.

Relacionado: Como é a melhor VPN para usuários do iPhone e iPad?

Dez cuidados com a Internet das Cosas

A Internet das Cosas (IoT) apresenta uma nova oportunidade de hackers e espias. Desafortunadamente, a segurança não foi a prioridade de muitos fabricantes da IoT. Por exemplo, um registro simples de ativação, se você ativar o condicionador inteligente, poderá decidir muito sobre a rotina diária de uma pessoa. Os críticos estão anunciando para os usuários de dispositivos como o Amazon Echo que parece estar escutando, inclusive se estiver desactivado.

Dependendo da sua atividade em linha, este pode ser um benefício para você. Dez cuidados com o uso de dispositivos com IoT.

Haz una lista

Ninguna herramienta of anonimato es perfect, in siquiera Tor. Pero não significa que não há efeitos sean. Aunque uma empresa bem financiada ou uma agência do governo pode gastar uma grande quantidade de recursos, como tempo e dinheiro, para analisar o tráfico do vermelho Tor para encontrar a pessoa que está procurando, muito mais provável que uma pessoa cometa um erro e excluir uma pista em outro ponto.

Entonces, como evitar erros cometer erros? O misma forma que os cirujanos e otras ocupações de alto risco aumentam em hacen: con lists. Cada vez que as partes permanecem anônimas na linha comercial desde o princípio da sua lista. Escrita em um pedaco de papel, mas não inclui nenhuma credencial de início de sessão ou outra informação de identificação. Aqui você encontra um exemplo de lista de verificação, com base em todos os itens abaixo:

- Conectar uma VPN livre de registros.

- Conectar-se à Internet e atravessar o navegador Tor / Tails.

- O DNS está configurado para usar um DNS livre de registros.

- Cerrar a sessão de todas as cuentas em linha.

- Cerrar todas as aplicações e serviços no segundo plano conectado na web.

- Apagar e bloquear todos os serviços de navegação do navegador e do Sistema Operativo.

- Usar cuentas desechables para enviar correos electrónicos.

- Usar cuenta de correo eletrônico desechables para crear e ingresar a nuevas cuenta.

- Realize búsquedas com DuckDuckGo ou StartPage.

- Mezclar corretamente os Bitcoins e usar uma outra parte de terceras.

O estabelecimento de um protocolo está pendente de redução drástica das possibilidades de erro de algodo. Sem embargo, não te confíes. O anonimato é algo que registra lograr perfeitamente 100 visualizações, pero com um erro de solo todo se viene abajo.

Tienes algún otro consejo? Saiba mais nos comentários.

“Anonymous in Mexico” por Phi Requiem autorizado usando CC BY 2.0

sua atividade online se você usar um sistema operacional ao vivo, como o Tails. Este sistema operacional é executado a partir de um USB ou DVD e não deixa rastros no seu computador. Ele também inclui o navegador Tor e outras ferramentas de privacidade, como criptografia de disco e mensagens instantâneas criptografadas. É importante lembrar que o uso de um sistema operacional ao vivo não garante 100% de anonimato, mas é uma opção mais segura do que usar o sistema operacional padrão do seu computador. Além disso, é importante manter o sistema operacional ao vivo atualizado para garantir a segurança e a privacidade.