Bluetooth ist billig und allgegenwärtig. Lautsprecher und Headsets, Smartwatches, Gamecontroller und IoT-Geräte sind für die Kommunikation darauf angewiesen. Aber eine neue Welle von Bluetooth-Tools hat Hacker, die die Protokolle auseinander nehmen, und unsere eigenen Tests haben gezeigt, dass die Geräte unsicher sind.

Wir haben uns sieben Modelle von drahtlosen Lautsprechern verschiedener Hersteller angesehen und festgestellt, dass sie alle für die kürzlich veröffentlichten anfällig sind Key Negotiation Öf BBluetooth (KNOB) Angriff. Hacker können die vollständige Kontrolle über ein Bluetooth-Gerät erlangen, ohne das Opfer zu alarmieren, oder schleichende Angriffe ausführen, beispielsweise das Überwachen eines Gesprächs über ein Bluetooth-Headset.

Bluetooth-Sicherheitstestergebnisse weisen auf ein kritisches Risiko hin

Wir konnten 7 Bluetooth-Lautsprechermodelle testen und fanden alle 7 anfällig für Angriffe. Die von uns getesteten Modelle umfassen 5 Harman Kardon- und JBL-Lautsprecher, die derzeit im Handel erhältlich sind, sowie 2 ältere Modelle. Wir haben versucht, Lautsprecher aus verschiedenen Preislagen auszuwählen.

Für KNOB-Tests verwendeten wir ein verwurzeltes Huawei Nexus 5 mit Android Nougat, und um den Lautsprecher zu entführen, verwendeten wir einen Raspberry Pi 3B +. Beide Geräte verwendeten eine Version des Proof-of-Concept von KNOB, die das ROM mit Patches versah, um eine extrem niedrige Verschlüsselung zu erzwingen. Das einzige Gerät, das wir aktiv kompromittiert haben, war ein Harman Kardan Onyx Studio 2, aber alle Geräte haben eine 1-Byte-Entropie ausgehandelt und sind anfällig.

| Harman Kardon | Onyx Studio 2 | 3.0 | Ja |

| Harman Kardon | Onyx Studio 3 | 4.1 | Ja |

| Harman Kardon | Onyx Studio 5 | 4.2 | Ja |

| Harman Kardon | Onyx Studio 6 | 4.2 | Ja |

| JBL | Flip 5 | 4.2 | Ja |

| JBL | Xtreme 2 | 4.2 | Ja |

| JBL | Aufladung 4 | 4.2 | Ja |

Kein Wunder, dass alle von uns getesteten Lautsprecher betroffen waren, da der KNOB-Exploit den Bluetooth-Standard selbst angreift. Jedes Gerät, das Chipsätze verwendet, die vor 2023 hergestellt wurden, ist Berichten zufolge anfällig. Wir erwarten Geräte mit Bluetooth 5.1 und höher sollten nicht anfällig sein wenn sie dem aktualisierten Standard entsprechen.

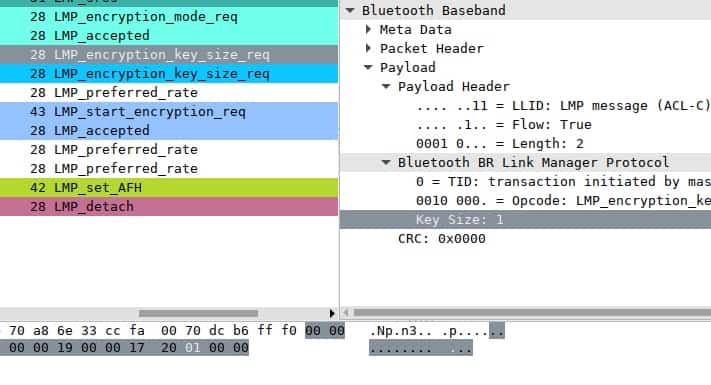

Eine Verkehrserfassung unseres Huawei Nexus 5, die eine 1-Byte-Entropie anfordert. Links in hellblau sehen Sie, wie Onyx Studio 5 die schwache Verschlüsselung akzeptiert.

Eine Verkehrserfassung unseres Huawei Nexus 5, die eine 1-Byte-Entropie anfordert. Links in hellblau sehen Sie, wie Onyx Studio 5 die schwache Verschlüsselung akzeptiert.

Trotzdem war es beunruhigend zu sehen, dass jeder Test positiv ausfiel. Wir haben gesehen, dass eine Verbindung nach der anderen 1 Byte Entropie akzeptiert, indem wir den veröffentlichten Proof-of-Concept verwendet und den Verkehr in Wireshark überwacht haben.

Selbst das neueste Gerät, das Onyx Studio 6 von Harman Kardon, ist anfällig, obwohl es hergestellt wurde, nachdem KNOB gemeldet wurde. Wir glauben, dass die Hersteller über einen Chipsatzbestand verfügen, der trotz des Sicherheitsrisikos noch verwendet wird.

Was ist der Bluetooth-KNOB-Angriff??

Bluetooth ist ein sehr höflicher Standard. Wenn zwei Geräte gekoppelt sind, beginnen sie zu verhandeln. Eines der Dinge, auf die sie sich einigen, ist die Verschlüsselung. Bluetooth-Geräte können unterschiedliche Sicherheitsstufen für die Verbindung anfordern. In der Praxis erhöht dies die Gerätekompatibilität und Lebensdauer, indem sichergestellt wird, dass alte Geräte weiterhin mit neuen Telefonen kommunizieren können und umgekehrt.

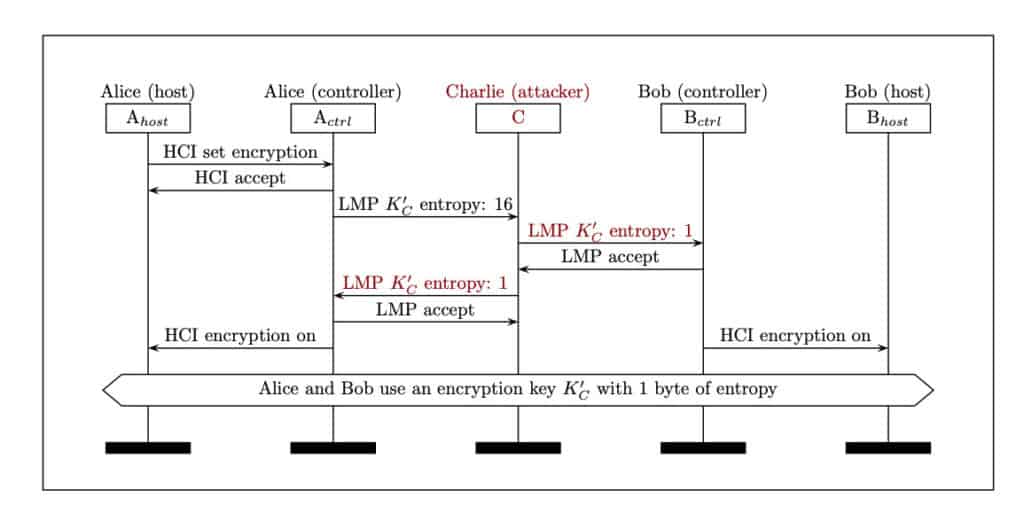

Alice, Bob und Charlie demonstrieren den KNOB-Angriff. In dieser Abbildung aus dem Whitepaper muss Charlie gefälschte Pakete zum richtigen Zeitpunkt einfügen, um Alice und Bob zu zwingen, eine schwache Verschlüsselung zu verwenden

Alice, Bob und Charlie demonstrieren den KNOB-Angriff. In dieser Abbildung aus dem Whitepaper muss Charlie gefälschte Pakete zum richtigen Zeitpunkt einfügen, um Alice und Bob zu zwingen, eine schwache Verschlüsselung zu verwenden

Der Angriff nutzt jedoch einen Fehler aus, durch den ein Angreifer zwei Geräte zwingen kann, eine schwache Verschlüsselung zu verwenden. Ein erfolgreicher KNOB-Angriff reduziert die Entropie des Verbindungsschlüssels auf 1 Byte. Die Entropiestufe bestimmt, wie stark sich der Verschlüsselungsschlüssel im Laufe der Zeit ändert. Dies ist der Kern der Bluetooth-Sicherheit. Da sich der Schlüssel so langsam ändert, können böswillige Benutzer ihn leicht knacken.

Das Team hinter KNOB, Daniele Antonioli, Nils Ole Tippenhauer und Kasper Rasmussen, präsentierte den Exploit auf der USENIX im Sommer. Die Auswirkungen der Sicherheitsanfälligkeit sind verblüffend. Milliarden von Bluetooth-Geräten sind wahrscheinlich anfällig für Angriffe auf die Schlüsselaushandlung.

In ihrem Whitepaper sagt das Team (Hervorhebung von mir): „Der KNOB-Angriff ist ein ernsthafte Bedrohung für die Sicherheit und Privatsphäre aller Bluetooth-Benutzer. Wir waren überrascht, solche grundlegenden Probleme in einem weit verbreiteten und 20 Jahre alten Standard zu entdecken. “

Den Angriff eskalieren

Als KNOB die Tür öffnete, beschlossen wir, den Angriff einen Schritt weiter zu eskalieren. In einer kontrollierten Umgebung konnten wir unseren Zugriff auf die entschlüsselte Verbindung nutzen und die Bluetooth-Sitzung übernehmen.

Den Mann in der Mitte aufstellen

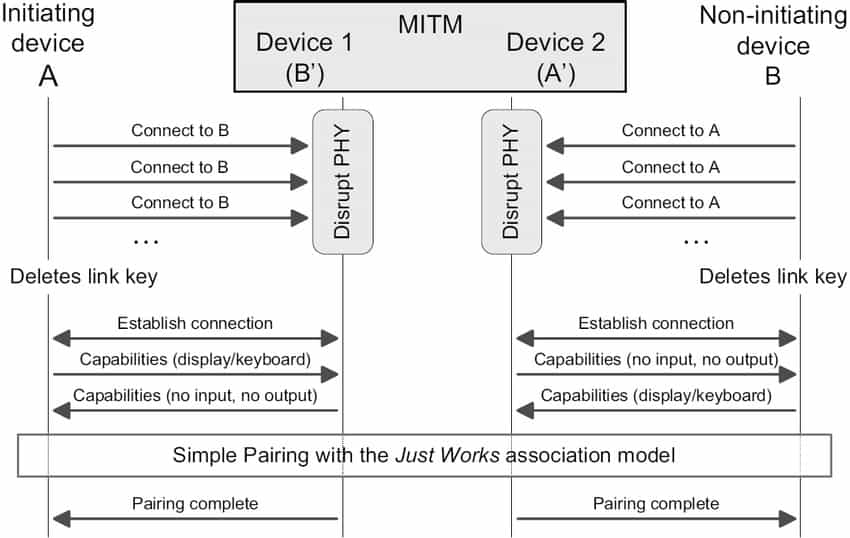

Wir konnten den Angriff eskalieren, indem wir ein Relay für MitM eingerichtet haben, nachdem wir KNOB zum Knacken der Verbindungsverschlüsselung verwendet hatten. Mit öffentlich verfügbaren Tools haben wir das Zielgerät geklont und ein MitM-Relay eingerichtet.

Der KNOB-Angriff erleichtert die Einrichtung von Man in the Middle erheblich, indem Angreifern die Sitzung im Klartext angezeigt wird. Wir konnten dies nutzen, um einen Angriff zu konstruieren, der die Verbindung zwischen Opfer und Gerät nicht zu stören schien

Der KNOB-Angriff erleichtert die Einrichtung von Man in the Middle erheblich, indem Angreifern die Sitzung im Klartext angezeigt wird. Wir konnten dies nutzen, um einen Angriff zu konstruieren, der die Verbindung zwischen Opfer und Gerät nicht zu stören schien

Nachdem das Relay vollständig und die Bluetooth-Pakete sichtbar waren, konnten wir die Rolle eines Angreifers spielen, indem wir die Daten abfingen und in Richtung des Sprechers ändern.

Es sollte beachtet werden, dass das Gerät, das wir angegriffen haben, das älteste war, auf das wir Zugriff hatten, ein Harman Kardon Onyx Studio 2 mit Bluetooth 3.0 und A2DP 1.3. Es ist möglich, dass neuere Versionen des Geräts andere Gegenmaßnahmen implementieren, um einen solchen Angriff zu erschweren.

Entführung der Sitzung

Um den Hijack abzuschließen, haben wir ein Python-Skript geschrieben, um die Sitzung zu ändern, die durch unsere läuft Mein ichn ter MIddle-Relay (MitM-Relay), anschließend erneutes Senden geänderter Pakete. In diesem Fall haben wir den an den Lautsprecher gesendeten Audiostream ersetzt.

Tatsächlich konnten wir die Kontrolle über einen Lautsprecher übernehmen und das gespielte Lied ändern. Das Opfer wird nicht von der Bluetooth-Sitzung getrennt. Die Verbindung ist noch aktiv, sendet jedoch Informationen an ein Relaisgerät, das wir anstelle des Lautsprechers steuern.

Solange der Angreifer dafür sorgt, dass der Relay-Datenstrom gültig bleibt, Es gibt keinen Hinweis darauf, dass die Sitzung aus der Sicht des Opfers angegriffen wird, abgesehen von der Veränderung in der Musik.

Was ist mit der Bluetooth-Sicherheit los??

Es ist kein Zufall, dass jetzt eine riesige neue Bluetooth-Sicherheitslücke auftaucht. Vor kurzem wurden neue Tools veröffentlicht, mit denen Hacker den Bluetooth-Verkehr über Funk verfolgen können.

Einige dieser Hilfsprogramme sind immer noch rau, verbessern sich jedoch schnell. Und vor allem haben sie den Bedarf an extrem teurer Hardware beseitigt, die zuvor die einzige Option für Bluetooth-Hacker war.

Diese Dienstprogramme eröffnen der breiten Masse die Möglichkeit zur Erforschung der Bluetooth-Sicherheit. Anstatt einer teuren All-in-One-Lösung wie dem Ellisys Bluetooth Explorer verwenden Forscher billige und sofort verfügbare Geräte, die im Debug-Modus ausgeführt werden.

Wir glauben, dass dies der Beginn einer grundlegenden Veränderung im Bereich der Bluetooth-Sicherheit sein könnte. Benutzer sollten sich darüber im Klaren sein, dass mit diesen Toolchains weitere Exploits entwickelt werden.

Ein modernes Bluetooth-Hacker-Toolkit

Im Rahmen unserer Forschung zur Bluetooth-Sicherheit haben wir ein modernes Testlabor eingerichtet. Wir haben die folgenden Softwarepakete zusammen mit einem Raspberry Pi 3B + und einem verwurzelten Nexus 5-Smartphone verwendet, um Nachforschungen anzustellen.

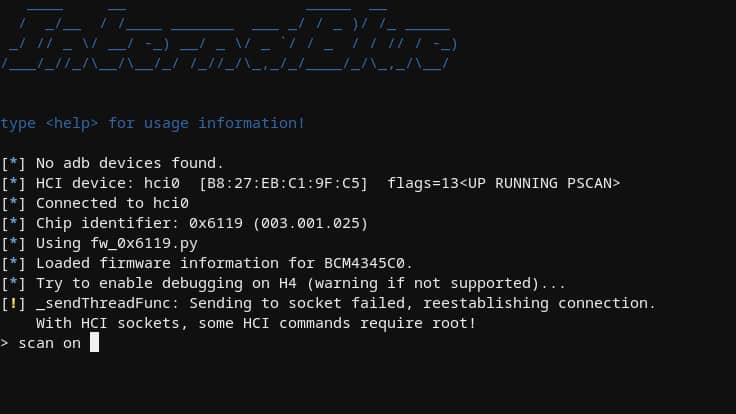

internblau ist eine Testumgebung, mit der Forscher auf niedriger Ebene auf Bluetooth-Geräte zugreifen können. Den beteiligten Forschern zufolge war dies der Schlüssel zur Entwicklung des KNOB-Angriffs. Internalblue kann Datenverkehr protokollieren, Speicher sichern, Pakete senden, Assembly-Anweisungen übertragen, Haltepunkte festlegen und vieles mehr.

gatttool ist ein Hilfsprogramm zum Erkunden Bluetooth Low Energy (BLE) -Geräte, ein neuer Ableger des Bluetooth-Kernstandards mit bestimmten Energiesparfunktionen. Forscher interessieren sich für den BLE-Standard, weil er es ungepaarten Benutzern ermöglicht, Geräte nach Informationen abzufragen.

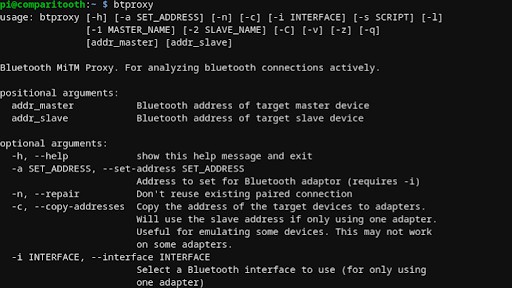

btproxy hilft Forschern bei der Erstellung eines MitM-Relays zur Analyse des Datenverkehrs zwischen zwei Geräten. Mit dieser Software können Angreifer Bluetooth-Geräte abhören und ihre eigenen Daten in die Verbindung einspeisen.

Diese Hilfsprogramme und eine Handvoll spezialisierter Tools sind für Forscher von großem Nutzen und decken kritische Mängel bei der Bluetooth-Sicherheit auf.

Channel-Hopping ist die Rettung für Bluetooth

Wenn es einen Faktor gibt, der verhindert, dass diese Exploits zu einem alltäglichen Ärgernis werden, ist dies die Widerstandsfähigkeit von Bluetooth. Um KNOB auszuführen, muss der Angreifer für den Moment der Kopplung anwesend sein. Andernfalls muss ein Angreifer versuchen, die Geräte zum erneuten Koppeln zu zwingen, während sie vorhanden sind.

Diese Re-Pairing-Attacken sind schwierig durchzuführen. In einigen Fällen wird eine Hardware-Sicherheitsanfälligkeit ausgenutzt. Die einzige Möglichkeit, Geräte zum Verbinden und erneuten Koppeln zu zwingen, besteht darin, die Verbindung zu unterbrechen, indem das Spektrum mit Rauschen gestrahlt wird.

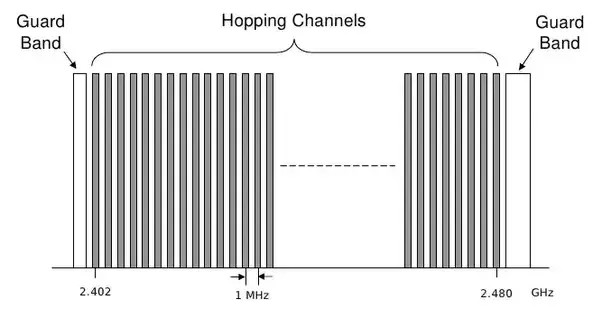

Das Bluetooth-Spektrum ist in 79 1 MHz breite Bänder aufgeteilt. Jedes Bluetooth-Gerät kann 1.600 Mal pro Sekunde auf ein anderes Band springen. Dies macht die Verbindung widerstandsfähiger gegenüber einigen Re-Pairing-Angriffen

Das Bluetooth-Spektrum ist in 79 1 MHz breite Bänder aufgeteilt. Jedes Bluetooth-Gerät kann 1.600 Mal pro Sekunde auf ein anderes Band springen. Dies macht die Verbindung widerstandsfähiger gegenüber einigen Re-Pairing-Angriffen

Glücklicherweise verfügt Bluetooth über robuste Systeme, um Re-Pairing-Angriffe zu verhindern. Das Bluetooth-Spektrum ist in 79 separate 1-MHz-Bänder aufgeteilt. Geräte springen zufällig 1.600 Mal pro Sekunde über diese Bänder. Um genügend Rauschen zu erzeugen, um eine Unterbrechung zu gewährleisten, muss sich der Angreifer mit einem leistungsstarken Mehrkanal-Frequenzstörsender aussetzen.

Diese Geräte sind illegal. Sie werden routinemäßig von Strafverfolgungsbehörden mithilfe von Triangulation und anderen Methoden gefunden, und ihre Verwendung ist ein großes Risiko. Für unsere Tests haben wir keine erneuten Pairing-Angriffe durchgeführt. Stattdessen haben wir festgelegt, dass ein ausreichend motivierter Angreifer einen solchen Angriff ausführen kann.

Die besorgniserregenden Auswirkungen von KNOB

Unser Angriff gegen diese Lautsprecher zeigt eine harmlose Art und Weise, wie Hacker ihre Bluetooth-Kontrolle ausnutzen können, aber machen Sie keinen Fehler: Die Tür wurde weit offen gelassen. In ihrem Papier teilten die Autoren des KNOB-Angriffs ihre Bedenken, dass die Sicherheitsanfälligkeit auf sehr ernste Weise ausgenutzt werden könnte.

Beispielsweise kann es möglich sein, einen Bluetooth-Internetadapter anzugreifen und den Datenverkehr zu überwachen. Oder greifen Sie ein Bluetooth-Headset an, das zum Ausgeben von Befehlen an einen virtuellen Assistenten verwendet wird, und fügen Sie dann entweder böswillige Befehle ein oder überwachen Sie die Antworten.

KNOB ist nur der Anfang für Bluetooth-Hacker, die kürzlich neue Open Source-Tools und entsperrte Hardware erhalten haben, um die Geräte zu erkunden

KNOB ist nur der Anfang für Bluetooth-Hacker, die kürzlich neue Open Source-Tools und entsperrte Hardware erhalten haben, um die Geräte zu erkunden

Wir sind auch besorgt über die zunehmende Verwendung von Bluetooth als Authentifizierungsmechanismus. Einige Elektroroller, die von Mitfahr-Apps vermietet werden, verwenden beispielsweise Bluetooth, um ein Benutzerkonto mit dem Roller zu koppeln. Angriffe auf diese Authentifizierungsmechanismen können Diebstahl oder Betrug ermöglichen.

Die Auswirkungen dieser Sicherheitsanfälligkeit sind äußerst besorgniserregend. Jeder sollte davon ausgehen, dass seine Bluetooth-Verbindung unsicher ist.

Was können Verbraucher gegen Bluetooth-Sicherheitslücken tun??

Es ist sehr wichtig, dass Benutzer keine ältere Bluetooth-Hardware mehr kaufen und verwenden. Es ist unwahrscheinlich, dass Hersteller jemals eine signifikante Anzahl betroffener Geräte patchen können. Bluetooth-Geräte sind in der Regel schwierig zu aktualisieren und in einigen Fällen ist es unmöglich, die Firmware überhaupt zu patchen.

Versuchen Sie nach Möglichkeit, mit der offiziellen App des Herstellers eine Verbindung zu älteren Bluetooth-Geräten herzustellen, und führen Sie ein Update durch. Wenn keine Updates verfügbar sind, kennen Sie die Risiken und versuchen Sie, einige vernünftige Richtlinien zu befolgen:

- Führen Sie keine vertraulichen Gespräche über ein Bluetooth-Gerät

- Deaktivieren Sie Bluetooth auf Ihrem Telefon und Computer, wenn es nicht verwendet wird

- Verlassen Sie sich bei der Standortzugriffskontrolle nicht auf Bluetooth

- Suchen Sie nach Geräten, die Bluetooth 5.1 oder höher verwenden

- Verwenden Sie keine Bluetooth-Geräte, um mit virtuellen Assistenten zu kommunizieren

- Vermeiden Sie die Verwendung von Bluetooth-Internetadaptern

Da Mängel bei der Bluetooth-Sicherheit aufgedeckt werden, müssen sich die Verbraucher der mit diesen Geräten verbundenen Risiken bewusst sein. KNOB ist nur die erste von vielen aufkommenden Bedrohungen, und die Tatsache, dass sie sich auf den Standard selbst auswirkt, ist ein schlechtes Zeichen für den Zustand der Bluetooth-Sicherheit im Allgemeinen.