Tor, The Onion Router, ist heute der führende Anbieter von Datenschutz und Anonymität im Internet. Tor wurde Mitte der neunziger Jahre im US-amerikanischen Naval Research Laboratory als The Onion Routing-Programm entwickelt und war eine Implementierung des ursprünglichen Projekts der nächsten Generation.

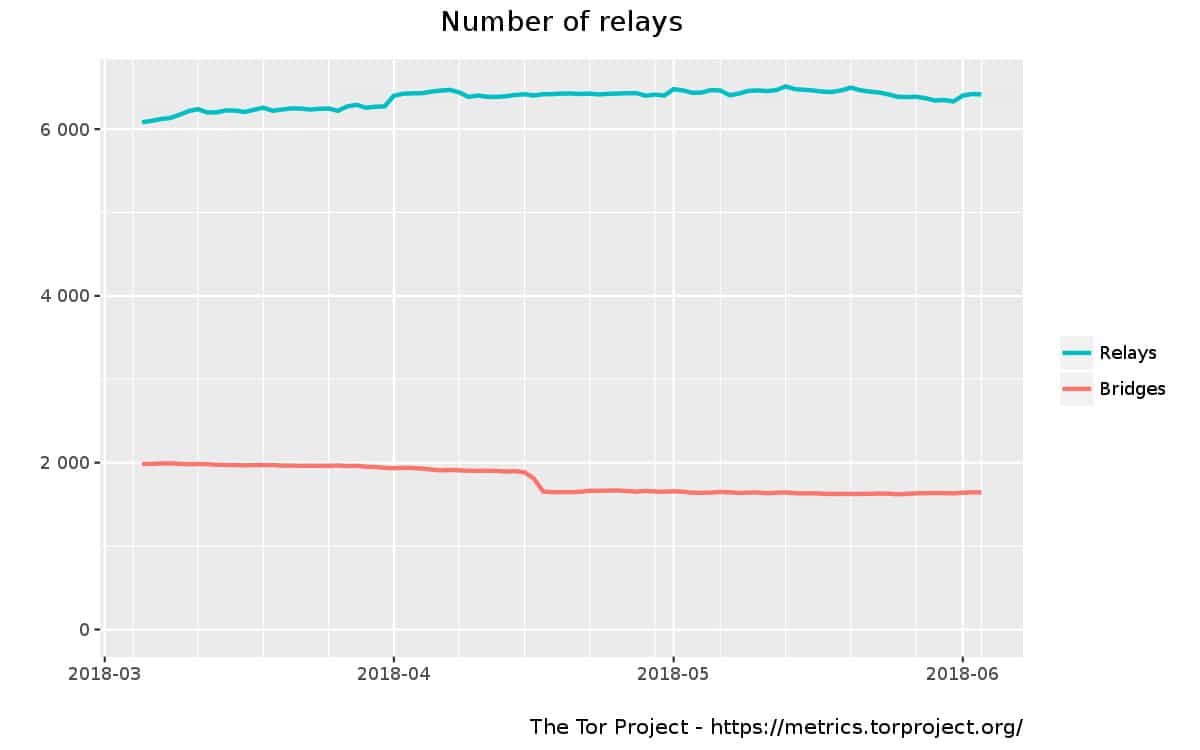

Tor ist die weltweit am häufigsten verwendete Software für den anonymen Zugriff auf das Internet. Tor besteht zum Zeitpunkt des Schreibens aus fast 7.000 Staffeln und fast 3.000 Brücken, die alle von Freiwilligen betrieben werden.

Wenn Sie ordnungsgemäß mit Tor verbunden sind, können Ihr Webprotokoll, Ihre Online-Posts, Sofortnachrichten und andere Kommunikationsformulare nicht auf Sie zurückgeführt werden.

Wie funktioniert Tor??

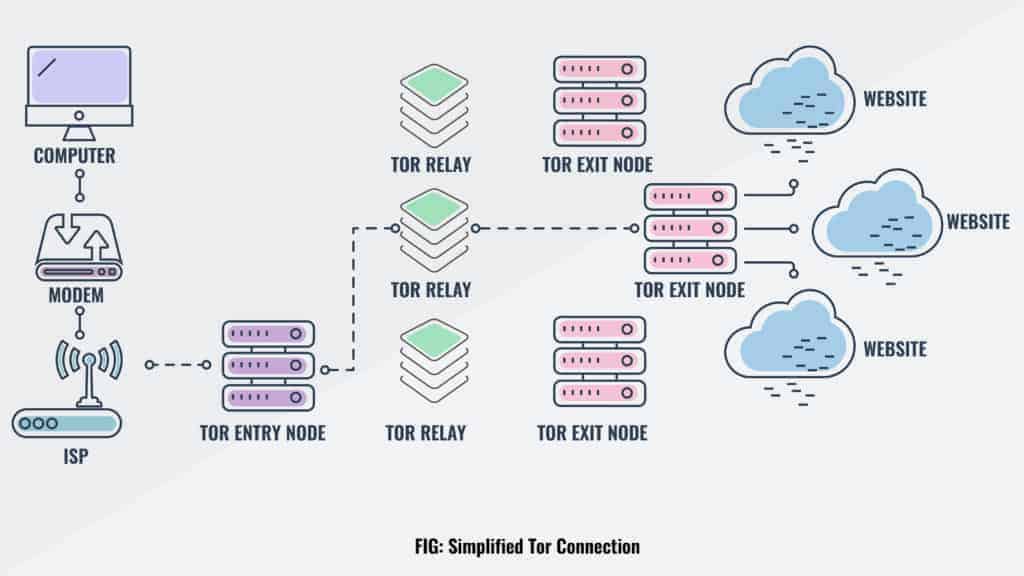

Tor ist ein Netzwerk aus Tausenden von Freiwilligen Knoten, auch genannt Relais. Ein Relais ist ein Computer in Tor, der im Hauptverzeichnis aufgeführt ist und der Internetsignale von einem anderen Relais empfängt und dieses Signal an das nächste Relais im Pfad weiterleitet. Für jede Verbindungsanforderung (z. B. besuchte Website) wird der Pfad zufällig generiert. Keines der Relays führt Aufzeichnungen über diese Verbindungen, sodass kein Relay über den von ihm bearbeiteten Datenverkehr Bericht erstatten kann.

Das Tor-Netzwerk (oder einfach „Tor“) besteht zum Zeitpunkt des Schreibens aus fast 7.000 Relais und 3.000 Brücken.

Wenn Sie sich beispielsweise über den Tor-Browser mit dem Tor-Netzwerk verbinden, werden alle von Ihnen gesendeten und empfangenen Daten über dieses Netzwerk übertragen und durch eine zufällige Auswahl von Knoten geleitet. Tor verschlüsselt alle diese Daten mehrmals, bevor sie Ihr Gerät verlassen, einschließlich der IP-Adresse des nächsten Knotens in der Sequenz. Eine Verschlüsselungsschicht wird jedes Mal entfernt, wenn die Daten einen anderen Knoten erreichen, bis sie den endgültigen Exit-Knoten erreichen, ein Prozess, der aufgerufen wird Zwiebel-Routing. Dies bedeutet, dass niemand, nicht einmal die Personen, die die Knoten ausführen, den Inhalt der Daten sehen und auch nicht, wohin sie geleitet werden.

EIN Brücke ist ein verstecktes Relais, was bedeutet, dass es nicht im Tor-Hauptverzeichnis der Relais aufgeführt ist. Diese sind für Personen vorgesehen, die mit dem normalen Setup nicht auf Tor zugreifen können. Dies kann daran liegen, dass das von ihnen verwendete Netzwerk über einen Proxy verfügt (eine Art Vermittler zwischen dem Computer des Benutzers und dem Internet-Gateway), der so konfiguriert wurde, dass er den Tor-Verkehr blockiert.

Das letzte Relais im Pfad ist das Ausgangsknoten. Der Exit-Knoten ist der einzige Teil des Netzwerks, der tatsächlich eine Verbindung zum Server herstellt, auf den der Benutzer zugreifen möchte. Er ist daher das einzige Bit, das der Server sieht, und er kann nur die IP-Adresse dieses Relays protokollieren.

Jeder, der die Daten abfängt, kann sie nicht auf eine Person zurückführen. Bestenfalls können sie den Eintritts- oder Austrittsknoten bestimmen, aber niemals beides. Dies macht es unmöglich, die Aktivität und den Browserverlauf des Benutzers zu verfolgen. Alle Relais und Brücken werden von Freiwilligen betrieben, die einen Teil ihrer Bandbreite und Rechenleistung für die Erweiterung von Tors Fähigkeiten zur Verfügung stellen.

Tor ist so eingerichtet, dass ein Internetbenutzer anonym im Internet surfen kann, indem er seine Internetadresse (IP-Adresse) vor der Website und den Suchmaschinen, auf die er über Tor zugreift, verbirgt und seinen Internetverkehr vor allen Personen verbirgt, die das Ende der Verbindung überwachen. Ein Beobachter sieht nur, dass der Benutzer mit Tor verbunden ist, und keine anderen Websites oder Onlineressourcen, die an den Computer des Benutzers gesendet werden.

Als weiterer Teil des gesamten Netzwerks bietet Tor bestimmte versteckte Dienste in Form von .onion-Sites und eines Instant Messaging-Servers an. Die .onion-Websites sind Websites, die auf Tor-Servern gehostet und durch zufällige Generierung von Pfaden zu diesen Websites von Einführungspunkten im Netzwerk ausgeblendet werden. Auf diese Weise können Benutzer auf die Websites zugreifen, jedoch nicht den Standort der Server bestimmen, auf denen sie gehostet werden.

Wie fange ich mit Tor an??

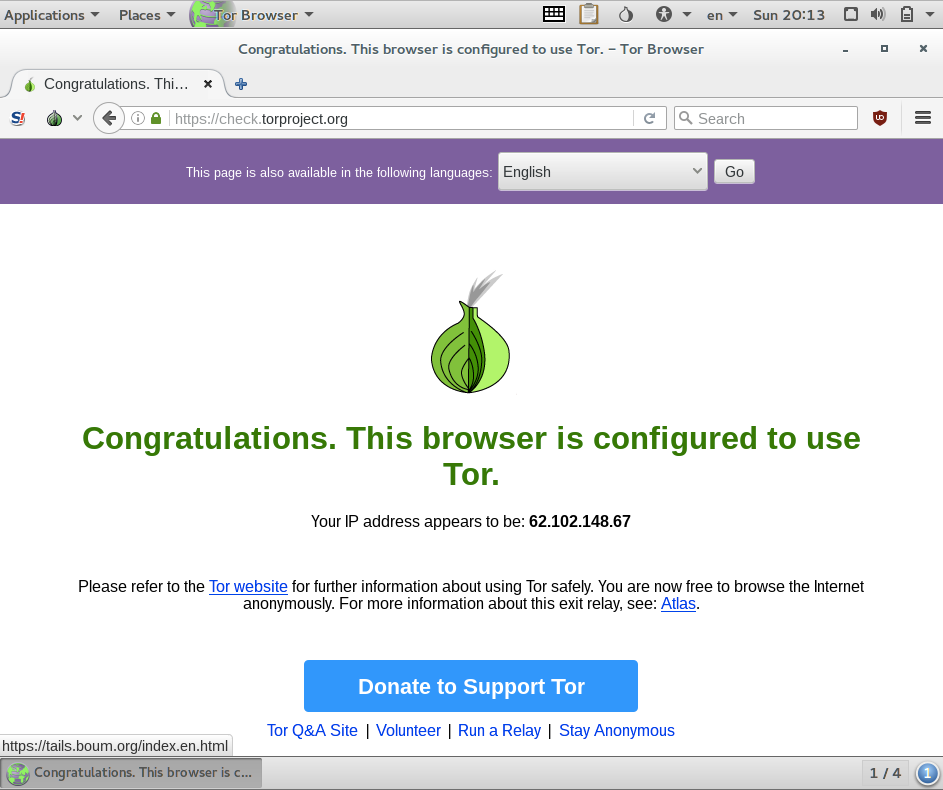

Der Tor-Browser ist die einfachste und beliebteste Möglichkeit, Tor zu verwenden. Es basiert auf Firefox und funktioniert wie eine Bare-Bones-Version jedes anderen Webbrowsers. Es ist so ziemlich Plug-and-Play. Es gibt keine speziellen Änderungen oder Konfigurationen, mit denen Sie nach der Ersteinrichtung anonym surfen können.

Tor ist insofern einzigartig, als es einen anonymen Zugang sowohl zum klaren Netz als auch zum DarkNet bietet. Mit dem klaren Netz ist die überwiegende Mehrheit der Menschen am vertrautesten. Alles im World Wide Web, auf das Sie mit Ihrem Nicht-Tor-Browser zugreifen können, wird als “klares Netz” betrachtet. Wenn Sie mit dem Tor-Browser auf Websites im übersichtlichen Netz zugreifen, gibt es für diese Website keine Standardidentifizierungsmethode, da der gesamte Internetverkehr bereits über das Anonymitätsnetzwerk von Tor abgewickelt wurde. Dies bedeutet, dass auf der Website nur angezeigt wird, dass Sie von einem Tor-Exitknoten aus zugreifen.

Zugriff auf das DarkNet

Dann ist da noch das DarkNet. Tatsächlich gibt es einige DarkNets, aber das für Tor-Benutzer verfügbare ist bei weitem das beliebteste. Das DarkNet besteht aus versteckten Diensten, meistens Websites, auf die Sie in Ihrem täglichen Browser nicht zugreifen können. Diese versteckten Dienste von Tor können durch ihre identifiziert werden .Zwiebel Top-Level-Domains werden an das Ende ihrer URLs angehängt.

Nur mit dem Tor-Netzwerk verbundene Personen können anonym auf versteckte Dienste von Tor zugreifen und müssen auch wissen, wo sie suchen müssen. Google und andere Suchmaschinen indizieren keine .onion-Websites. Darüber hinaus schützt das Tor-Netzwerk auch die Identität der Personen, die versteckte Tor-Dienste erstellen. Daher ist es nahezu unmöglich zu wissen, wem eine bestimmte .onion-Site gehört oder von wem sie betrieben wird.

Lesen Sie mehr: So greifen Sie sicher auf Darknet und Deep Web zu

Aus diesem Grund eignet sich das DarkNet besonders gut für Kriminalität und gilt als der schäbige Unterbauch des Internets. Obwohl Tor, wie oben erläutert, viele wichtige rechtliche und legitime Verwendungszwecke hat, finden Sie im DarkNet, das es beherbergt, auch Marktplätze für illegale Waren und Dienstleistungen sowie Blogs und Foren für extremistische Gruppen.

Tor Einschränkungen

Das Surfen im Internet innerhalb des Tor-Browsers ist jedoch völlig anonym Andere Aktivitäten auf Ihrem Computer sind nicht. Wenn Sie andere Anwendungen und Dienste mit dem Tor-Netzwerk verbinden möchten, werden die Dinge immer komplizierter. Eine Liste weiterer Projekte finden Sie weiter unten in diesem Artikel.

Und obwohl das Tor-Netzwerk Ihre Verbindung zum Internet anonymisiert, Sie sind weiterhin dafür verantwortlich, anonym zu bleiben. Ein einziger Fehltritt kann Ihre Anonymität gefährden. Lesen Sie unseren Leitfaden zur vollständigen Anonymisierung im Internet.

Denken Sie daran, dass Ihre Informationen über eine Reihe von dedizierten Relais weitergeleitet werden Geschwindigkeit wird nicht das sein, was du gewohnt bist. Es wird erheblich niedriger sein als Sie es gewohnt sind. Dies liegt daran, dass die Daten einen viel umständlicheren Pfad als normal einschlagen und durch Folgendes behindert werden:

- Die Geschwindigkeit der Internetverbindungen der verschiedenen Relais auf diesem Weg

- Das Verkehrsaufkommen auf diesen Relais

- Die Gesamtüberlastung von Tor zu dieser bestimmten Zeit

- All die normalen Internetstaus, die im Laufe des Tages schwanken

Die Mitarbeiter des Tor-Projekts fordern ihre Benutzer nachdrücklich dazu auf keinen Strom treiben während der Benutzung von Tor. Torrent-Verkehr, auch durch Tor, ist nicht anonym und dient nur dazu, (a) das Netzwerk für alle zu verlangsamen und (b) die Anonymität, die Sie möglicherweise zuvor genossen haben, vollständig zu beseitigen. (Torrenting ist eine Methode zum Teilen großer Datenmengen zwischen Peers mithilfe einer speziellen Software, die als Torrent-Client bezeichnet wird.) Es ist besser, ein sicheres VPN für das Torrenting zu verwenden als Tor.

Ihr Internetprovider oder das Unternehmen, in dem Sie arbeiten, kann Blockieren Sie die Verwendung von Tor in ihrem Netzwerk. Dies ist relativ einfach zu erreichen, da der Netzwerkadministrator nur die Sperrung von Tor-Relays durchführen muss, die öffentlich gelistet sind. In diesem Fall müssen Sie etwas über die Verwendung von Bridges (versteckten Relays) oder eines VPNs lernen, um Zugriff zu erhalten.

Die Hauptschwäche von Tor ist, dass es so ist anfällig für Traffic-Analyse-Angriffe, Dies ist jedoch nicht gerade eine Neuigkeit. In den ursprünglichen Designdokumenten wurde diese Art von Sicherheitsanfälligkeit sogar umrissen. Davon abgesehen war Tor niemals dazu gedacht, einem groß angelegten Angriff vergifteter Knotenpunkte standzuhalten.

Tor mit einem VPN verbinden

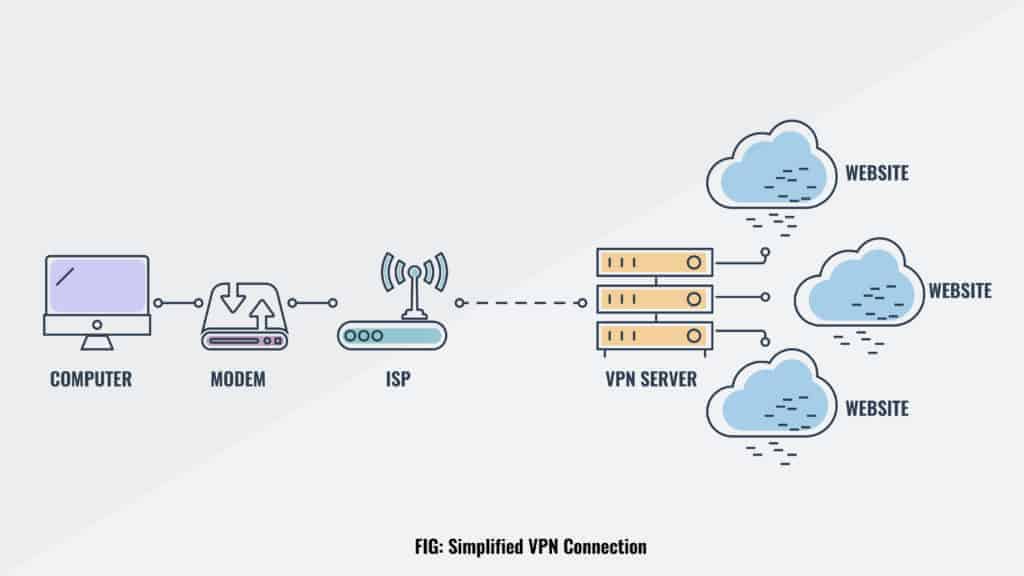

Die beste Möglichkeit, privat zu bleiben, besteht darin, sowohl Tor als auch ein VPN gemeinsam zu verwenden. EIN VPN, oder Virtual Private Network, ist ein verschlüsselter Tunnel im Internet von Ihrem Computer zu einem VPN-Server. Jedes Surfen im Internet, das Sie über ein VPN ausführen, scheint vom VPN-Server und nicht von Ihrem Computer zu stammen.

Beispielsweise kann eine Benutzerin in New York, NY, eine Verbindung zu einem VPN-Server in Los Angeles herstellen, und alle Websites, auf die sie zugreift, sehen sie als Benutzerin in Kalifornien und nicht in New York. Ihr ISP in New York kann keinen ihrer Web-Zugriffe sehen. Tatsächlich sieht der ISP nur, dass er Daten zwischen seinem Computer und dem VPN-Server, mit dem er verbunden ist, hin und her verschlüsselt hat. Nichts anderes.

Ein VPN macht den Benutzer nicht anonym (obwohl die meisten kommerziellen VPN-Dienste eine Ebene der Anonymität hinzufügen, indem Benutzer IP-Adressen gemeinsam nutzen). Es wird nur ein verschlüsselter Tunnel zwischen Ihrem Computer und dem VPN-Server bereitgestellt, mit dem Sie verbunden sind. Wer auch immer den VPN-Server betreibt, kann Ihre Online-Aktivitäten technisch überwachen, obwohl seriöse VPN-Dienste behaupten, dies nicht in ihren Datenschutzrichtlinien zu tun.

Tor wird verwendet, um Ihre Verbindung zu Websites herzustellen, die Sie anonym besuchen. Ihr Computer stellt eine Verbindung zu einem Tor-Einstiegsknoten her, und der gesamte Datenverkehr wird über ein zwischengeschaltetes Relay an einen Ausstiegsknoten weitergeleitet, bevor die Zielwebsite erreicht wird. Ihr ISP kann sehen, dass Sie eine Verbindung zu einem Tor-Eintrittsknoten herstellen, Das reicht in vielen Fällen aus, um die Augenbrauen zu heben.

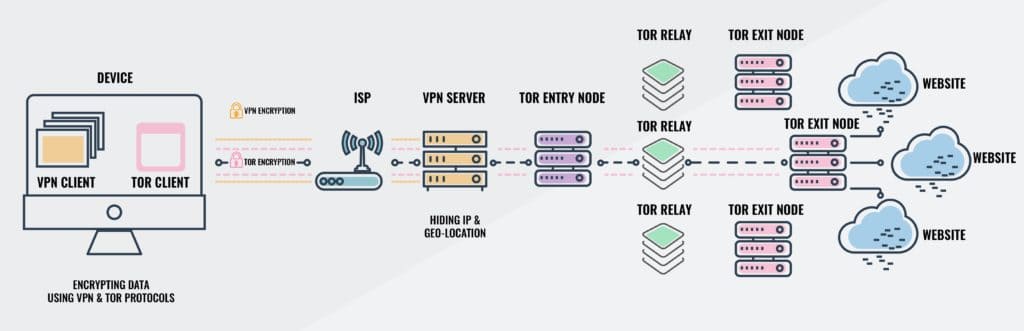

Die Lösung scheint einfach genug zu sein. Stellen Sie eine Verbindung zu einem VPN her und öffnen Sie den Tor-Browser und privat anonym surfen. Ihr ISP kann nicht erkennen, dass Sie mit Tor verbunden sind, und Ihr VPN kann den Inhalt des Tor-Datenverkehrs nicht lesen.

Diese Lösung scheint jedoch ein wenig Verwirrung gestiftet zu haben, da sich die Leute fragen, ob es besser ist, zuerst eine Verbindung zum VPN oder zu Tor herzustellen.

Die einfachere Möglichkeit besteht darin, eine Verbindung zu Ihrem VPN herzustellen und dann den Tor-Browser zu starten. Die kompliziertere Möglichkeit ist, es umgekehrt zu machen. Dies erfordert eine sichere Remote-Shell-Verbindung zum VPN-Server oder einem VPN-Client, in den diese Funktion als Konfigurationsoption integriert ist. Sie werden höchstwahrscheinlich etwas in der Art sehen, wie Sie Tor als “Proxy” für den VPN-Client verwenden. Das sollte die sichere Verbindung über Tor initiieren.

Tor über VPN

Im ersten Setup, Tor über VPN, Ihr ISP stellt fest, dass Ihr Computer verschlüsselte Informationen mit einem bestimmten Server sendet und empfängt, und das ist alles. Der VPN-Server sieht nur, dass er mit einem Tor-Eintrittsknoten verbunden ist und dass all Ihr Surfen über dieses Netzwerk abgewickelt wird. Alle Websites am anderen Ende von Tor enthalten keine personenbezogenen Daten. NordVPN betreibt Server, auf denen Tor über VPN aktiviert ist, sodass Sie keinen Tor-Browser verwenden müssen. Beachten Sie jedoch, dass Chrome und andere gängige Browser Websites möglicherweise andere identifizierende Informationen geben.

VPN über Tor

Im zweiten Setup, VPN über Tor, Ihr ISP stellt fest, dass Ihr Computer mit einem Tor-Eintrittsknoten kommuniziert. Der VPN-Server erhält Ihre Anmeldeinformationen von einem Tor-Exit-Knoten, der als persönlich identifizierbare Informationen angesehen werden kann, wodurch die Anonymität von Tor verletzt wird. Auf den Websites, zu denen Sie eine Verbindung herstellen, wird nur die Adresse des VPN-Servers angezeigt. AirVPN und BolehVPN sind nur zwei VPN-Anbieter, mit denen Benutzer eine Verbindung über VPN über Tor herstellen können.

Zweites Szenario: Verbinden Sie sich mit Tor und dann mit einem VPN

Zweites Szenario: Verbinden Sie sich mit Tor und dann mit einem VPN

Wenn Ihr VPN-Anbieter Aktivitätsprotokolle führt, gehen alle Vorteile verloren, die Sie möglicherweise von der Tor-Verbindung erhalten haben.

Sei Teil des Tor-Netzwerks

Wenn Sie Tor nützlich finden und unterstützen möchten, können Sie freiwillig einen eigenen Tor-Knoten erstellen und pflegen, den andere verwenden können. In unserem Tutorial erfahren Sie, wie Sie Ihr eigenes Tor-Relais erstellen. Beachten Sie jedoch, dass dies mit hoher Wahrscheinlichkeit dazu führt, dass die Strafverfolgungsbehörden und / oder Ihr Internetdienstanbieter auf Sie aufmerksam werden und sich mit Fragen an Sie wenden. Sie benötigen einen Ersatzserver oder -computer, der als Knoten fungiert.

Sie können auch Ihren eigenen versteckten Tor-Dienst einrichten. Dies bedeutet im Wesentlichen, dass Sie eine Website oder einen Dienst erstellen, der nur im DarkNet verfügbar ist. Auch dies könnte die Aufmerksamkeit Ihres Internetdienstanbieters und der Strafverfolgungsbehörden auf sich ziehen, aber nichts ist an sich illegal. Lesen Sie unseren Leitfaden zum Einrichten eines versteckten Tor-Dienstes.

Beachten Sie, dass der Betrieb eines Tor-Relays oder eines versteckten Dienstes wesentlich mehr technisches Know-how erfordert, als nur mit dem Tor-Browser im Internet zu surfen.

Ist Tor legal??

Obwohl mit Tor ist völlig legal, Das einfache Herstellen einer Verbindung ist in einigen Regionen der Welt Verdacht erregend. Niemand ist jemals ins Gefängnis gegangen oder wurde dafür bestraft, dass er Tor benutzt hat. Es gab jedoch Berichte darüber, dass Personen von ihrem ISP und den örtlichen Strafverfolgungsbehörden zu ihren Surfgewohnheiten befragt wurden, nur weil die Protokolle des ISP belegen, dass sie eine Verbindung zu Tor herstellen.

Diejenigen, die ein Tor-Relay betreiben, werden darauf hingewiesen, dass sie möglicherweise von ihrem ISP oder den örtlichen Strafverfolgungsbehörden kontaktiert werden, was illegale Online-Aktivitäten betrifft, die mit der von ihrem Relay verwendeten IP-Adresse verknüpft sind. Bisher war es in allen Fällen ausreichend, diesen Entitäten lediglich mitzuteilen, dass die betreffende IP-Adresse einem Knoten des Tor-Netzwerks zugewiesen wurde und dass auf diesem Server keine Protokolle geführt wurden.

Wer benutzt Tor??

Die Anzahl der Menschen, die über Tor auf das Internet zugreifen, ändert sich fast täglich. Zwischen August 2012 und Juli 2013 errechneten das Oxford Internet Institute und die University of Oxford, dass „über 126.000 Menschen aus den USA täglich über Tor auf das Internet zugreifen“ .025% und 0,05% der Internetnutzer in den Vereinigten Staaten.

Getreu ihrer Behauptung gibt es von den Leuten bei TorProject keine Statistiken darüber, was ihre Nutzerbasis online macht oder auf welche Art von Inhalten sie zugreifen. Es ist sicher, dass die meisten Benutzer von Tor aus offensichtlichen Gründen zu Recht nur versuchen, ihre Anonymität zu wahren.

- Journalisten die ihre Quellen schützen,

- Hinweisgeber versuchen, ihre Jobs zu behalten,

- Strafverfolgungsbehörden versuchen, Kriminelle aufzuspüren und dabei nicht ihre Deckung zu sprengen,

- IT-Profis für Unternehmen Durchführung von Sicherheitstests in eigenen Netzwerken,

- Und eine Reihe anderer Benutzer, die die Anonymität benötigen, die Tor bietet, nur um ihre Arbeit zu erledigen.

Eine genauere Liste möglicher legitimer Verwendungszwecke von Anonymität finden Sie in der Beschreibung der Nutzerbasis von Tor.

Alternativen zu Tor

Eine Sache, die offensichtlich ist, ist, dass Tor nicht fertig ist. Trotzdem fragen sich einige von Ihnen schon: „Ok. Was gibt es sonst noch? “Nun, Sie haben Glück. Zufälligerweise gibt es noch andere Tools für diejenigen, die nicht verfolgt werden möchten. Hier sind einige der beliebtesten, die derzeit erhältlich sind.

I2P

Ähnlich wie Tor verwendet I2P oder Invisible Internet Project eine verteilte Netzwerkdatenbank und eine Peer-Auswahl für anonymen Datenverkehr. I2P ist auch anfällig für Traffic-Analyse-Angriffe und bietet einige Vorteile gegenüber Tor. Die Peers werden durch kontinuierliche Profilerstellung und Ranking-Leistung ausgewählt. Es ist auch klein genug, dass nur wenige, wenn überhaupt, aktive Blöcke vorhanden sind, um den Zugriff zu verhindern.

Ähnlich wie Tor verwendet I2P oder Invisible Internet Project eine verteilte Netzwerkdatenbank und eine Peer-Auswahl für anonymen Datenverkehr. I2P ist auch anfällig für Traffic-Analyse-Angriffe und bietet einige Vorteile gegenüber Tor. Die Peers werden durch kontinuierliche Profilerstellung und Ranking-Leistung ausgewählt. Es ist auch klein genug, dass nur wenige, wenn überhaupt, aktive Blöcke vorhanden sind, um den Zugriff zu verhindern.

Freenet

![]() Im Gegensatz zu Tor ist Freenet nicht auf dedizierte Ein- und Ausstiegspunkte angewiesen. Stattdessen stellen Benutzer vorzugsweise über die Computer ihrer Freunde eine Verbindung zu Freenet her. Wenn Sie auf Freenet keine Freunde haben, haben Sie die Möglichkeit, eine Verbindung über die Computer von Fremden herzustellen. Dies wird jedoch als weniger sicher angesehen, als wenn Sie eine Verbindung mit den Computern vertrauenswürdiger Freunde herstellen. Freenet ist auch ein Dateiverteilungsdienst, bei dem verschlüsselte Dateien auf Computerfestplatten im gesamten Netzwerk gespeichert werden. Aufgrund der Verschlüsselung ist es unwahrscheinlich, dass ein Benutzer feststellen kann, was diese Datei tatsächlich ist.

Im Gegensatz zu Tor ist Freenet nicht auf dedizierte Ein- und Ausstiegspunkte angewiesen. Stattdessen stellen Benutzer vorzugsweise über die Computer ihrer Freunde eine Verbindung zu Freenet her. Wenn Sie auf Freenet keine Freunde haben, haben Sie die Möglichkeit, eine Verbindung über die Computer von Fremden herzustellen. Dies wird jedoch als weniger sicher angesehen, als wenn Sie eine Verbindung mit den Computern vertrauenswürdiger Freunde herstellen. Freenet ist auch ein Dateiverteilungsdienst, bei dem verschlüsselte Dateien auf Computerfestplatten im gesamten Netzwerk gespeichert werden. Aufgrund der Verschlüsselung ist es unwahrscheinlich, dass ein Benutzer feststellen kann, was diese Datei tatsächlich ist.

JonDoFox

JonDoFox ist ein weiteres Zwiebel-Routing-Anonymisierungsprogramm für das Surfen im Internet. Es ist ein Profil für Mozilla Firefox oder Firefox ESR. Der Computer des Benutzers stellt eine Verbindung zu einer Reihe von Mix-Operatoren her, die den Webverkehr des Benutzers anonymisieren und in mehrere Verschlüsselungsebenen einbetten. Genau wie bei Freenet ist die Netzwerkgröße erheblich kleiner als bei Tors. Dies ist in erster Linie auf den Zertifizierungsprozess zurückzuführen. Damit Sie ein Mixbetreiber werden können, müssen Sie dessen Zertifizierungsprozess durchlaufen. Theoretisch könnte dies die Wahrscheinlichkeit verringern, dass sich ein Angreifer in modifizierte Server einschleicht. Eine solche Behauptung müsste jedoch in einer simulierten Umgebung getestet werden.

JonDoFox ist ein weiteres Zwiebel-Routing-Anonymisierungsprogramm für das Surfen im Internet. Es ist ein Profil für Mozilla Firefox oder Firefox ESR. Der Computer des Benutzers stellt eine Verbindung zu einer Reihe von Mix-Operatoren her, die den Webverkehr des Benutzers anonymisieren und in mehrere Verschlüsselungsebenen einbetten. Genau wie bei Freenet ist die Netzwerkgröße erheblich kleiner als bei Tors. Dies ist in erster Linie auf den Zertifizierungsprozess zurückzuführen. Damit Sie ein Mixbetreiber werden können, müssen Sie dessen Zertifizierungsprozess durchlaufen. Theoretisch könnte dies die Wahrscheinlichkeit verringern, dass sich ein Angreifer in modifizierte Server einschleicht. Eine solche Behauptung müsste jedoch in einer simulierten Umgebung getestet werden.

GNUnet

GNUnet ist ein Peer-to-Peer-Tool zur Dateifreigabe, das auf großen Gruppen beruht, um die Identitäten der an die Gruppe angehängten Gruppen zu verschleiern. Eine Person in der Gruppe kann von keinem anderen Benutzer als dem Initiator der Gruppe unterschieden werden.

GNUnet ist ein Peer-to-Peer-Tool zur Dateifreigabe, das auf großen Gruppen beruht, um die Identitäten der an die Gruppe angehängten Gruppen zu verschleiern. Eine Person in der Gruppe kann von keinem anderen Benutzer als dem Initiator der Gruppe unterschieden werden.

Tor Alternativen noch in der Entwicklung

Die folgenden Projekte befinden sich noch in der Entwicklung, arbeiten jedoch an der Schaffung noch stärkerer Anonymitätsnetzwerke, jedoch für spezifischere Anwendungen. Tor wurde als eine Art generisches Produkt entwickelt, das für die anonyme Nutzung im Internet eine einheitliche Lösung bietet. Diese Projekte konzentrieren sich eher auf bestimmte Anwendungen der Webnutzung.

Aqua / Herde

Aqua ist ein Filesharing-Netzwerk, das vollständig anonym ist, während Herd ein anonymes Voice-over-IP-Netzwerk ist. Die Designer arbeiten an einer Möglichkeit, die Metadaten aus dem Netzwerkverkehr zu entfernen. Dies ist die primäre Methode, um einen Client und den Server zu verfolgen, mit denen der Client kommuniziert.

Vuvuzela / Alpenhorn

Alpenhorn ist die zweite Version von Vuvuzela, benannt nach dem Horn, das normalerweise bei Fußballspielen in Lateinamerika und Afrika verwendet wird. Alpenhorn ist ein anonymes, metadatenfreies Chat-Programm, das theoretisch auf Millionen von Nutzern skaliert werden kann. Erwarten Sie in naher Zukunft eine öffentliche Beta.

Dissens

Wenn Anonymität für Sie wichtiger ist als Latenz, bietet Dissent einige der stärksten verfügbaren Anonymitäten. Aufgrund der höheren Latenz und der geringen Bandbreite eignet sich Dissent am besten für Blogging, Micro-Blogging oder sogar für IRC-Kommunikation. Die Funktionsweise von Dissent ist recht einfach, aber bandbreitenintensiv. Wenn ein Client etwas überträgt, übertragen alle anderen Clients ein Paket derselben Größe. Anstatt Zwiebel-Routing zu verwenden, basiert Dissent auf DC-Nets, einem Algorithmus für Dining-Kryptographen. Wenn Sie dies mit einem überprüfbaren Shuffle-Algorithmus kombinieren, erhalten Sie das anonymste Design, das heute von Forschern geprüft wird.

Riffle

Der anonyme Dateiaustausch wird immer beliebter. Riffle ist ein weiterer Versuch, einem Benutzer eine anonyme Möglichkeit zu bieten, Dateien beliebiger Größe freizugeben. Es ist jedoch nicht als Ersatz für Tor gedacht, vor allem, weil der Dateiaustausch über Tor die Anonymität bricht. Riffle soll Tor erweitern, indem es Tor-Benutzern eine wirklich anonyme Möglichkeit bietet, Dateien gemeinsam zu nutzen, ohne das Tor-Netzwerk zu beeinträchtigen. Inspiriert von Dissent verwendet Riffle auch einen Shuffle-Algorithmus, verwirft jedoch den DC-Net-Kryptografiealgorithmus.

Riposte

Riposte war von Dissent inspiriert, konzentrierte sich aber auf das Mikrobloggen. Mikro-Blogging ist derzeit der Bereich von Twitter, Pinterest und anderen solchen Diensten, bei denen Benutzer ihr “Blog” mit kleinen Ausschnitten von Informationen wie Zitaten von berühmten Personen oder Anfragen nach Feedback oder sogar Anfragen, Netzwerken beizutreten, aktualisieren. Riffle ist so konzipiert, dass ein Benutzer auf Kosten der Internetgeschwindigkeit anonym Mikro-Blogs erstellen kann. Riposte tritt in die Fußstapfen von Dissent und verwendet außerdem das DC-Net-Setup, um die ursprüngliche Übertragung in einem Sturm von Übertragungen von zufälligen Datenbits derselben Größe zu verbergen.

Tor-Projekte

Als zusätzlichen Bonus finden Sie hier eine Liste aller anderen Projekte bei TorProject, die alle daran interessiert sind, den Datenschutz im Internet für alle zu gewährleisten, die ihre Produkte nutzen möchten. Einige davon sind ziemlich offensichtlich und benutzerfreundlich, während andere eher hinter den Kulissen liegen. Softwareentwicklern stehen verschiedene Programmierbibliotheken zur Verfügung, damit ihre Produkte mit The Onion Network kommunizieren können.

Der Tor-Browser

Dies ist, was die meisten Leute benutzen, um auf Tor zuzugreifen. Es ist sehr einfach zu erwerben und zu verwenden. Der Browser ist eine angepasste Version von Mozilla Firefox und sieht daher aus und fühlt sich an wie jeder andere Webbrowser. Die Anpassung ist so konzipiert, dass keine Spuren von Surfen im Internet auf dem Computer hinterlassen werden. Laden Sie einfach die komprimierte Datei für Ihr Betriebssystem herunter, seien es Windows, MacOS oder Linux, extrahieren Sie sie in einen eigenen Ordner, führen Sie die ausführbare Datei in diesem Ordner aus und surfen Sie in völliger Anonymität zum Inhalt Ihres Herzens. Wenn Sie den Browser schließen, werden alle Spuren Ihres Browsens aus dem Speicher gelöscht. Es bleiben nur Ihre Lesezeichen und Downloads zurück.

.Zwiebel-Websites

Dies sind Websites, auf die nur innerhalb des Tor-Netzwerks zugegriffen werden kann und die wissen, wohin sie gehen müssen. Es gibt spezielle Suchmaschinen wie Onion.city und Onion.to sowie eine Vielzahl anderer. Beachten Sie jedoch, dass das gesamte DarkNet von Scherzen, Betrügereien und Honeypots durchzogen ist. Seien Sie vorsichtig mit dem, was Sie anklicken. Es gibt dort auch einige sehr störende Bilder. Du wurdest gewarnt.

Dies sind Websites, auf die nur innerhalb des Tor-Netzwerks zugegriffen werden kann und die wissen, wohin sie gehen müssen. Es gibt spezielle Suchmaschinen wie Onion.city und Onion.to sowie eine Vielzahl anderer. Beachten Sie jedoch, dass das gesamte DarkNet von Scherzen, Betrügereien und Honeypots durchzogen ist. Seien Sie vorsichtig mit dem, was Sie anklicken. Es gibt dort auch einige sehr störende Bilder. Du wurdest gewarnt.

Orbot

Sie können mit Orbot auf Ihrem Android-Gerät auf das Tor-Netzwerk zugreifen. Orbot erstellt einen Tor-Proxy auf Ihrem Gerät, sodass der gesamte Internetverkehr von Ihrem Gerät über das Tor-Netzwerk geleitet wird. Das bedeutet, dass der Datenverkehr aller Apps auf Ihrem Telefon oder Tablet auch über Tor geleitet wird. Natürlich sind einige Apps nicht anonym und brechen die Anonymität des Tor-Netzwerks. Wahre Anonymität erfordert nur ein paar Schritte, um sicherzustellen, dass Tattlers deaktiviert sind oder zumindest nicht ausgeführt werden, während Sie auf Tor tippen. Denken Sie daran, die automatische Synchronisierung zu deaktivieren und alle Apps, die Sie automatisch in ein Konto einloggen, wie Google Mail, Yahoo! Facebook, Twitter und dergleichen, herunterzufahren.

Sie können mit Orbot auf Ihrem Android-Gerät auf das Tor-Netzwerk zugreifen. Orbot erstellt einen Tor-Proxy auf Ihrem Gerät, sodass der gesamte Internetverkehr von Ihrem Gerät über das Tor-Netzwerk geleitet wird. Das bedeutet, dass der Datenverkehr aller Apps auf Ihrem Telefon oder Tablet auch über Tor geleitet wird. Natürlich sind einige Apps nicht anonym und brechen die Anonymität des Tor-Netzwerks. Wahre Anonymität erfordert nur ein paar Schritte, um sicherzustellen, dass Tattlers deaktiviert sind oder zumindest nicht ausgeführt werden, während Sie auf Tor tippen. Denken Sie daran, die automatische Synchronisierung zu deaktivieren und alle Apps, die Sie automatisch in ein Konto einloggen, wie Google Mail, Yahoo! Facebook, Twitter und dergleichen, herunterzufahren.

OrFox

Passend zu Orbot gibt es auch einen Browser für Android-Geräte, mit dem Sie mit Tor im Internet surfen können. Dies gilt jedoch nur für das Surfen im Internet in einem Browser. Alle anderen Apps auf Ihrem Android-Gerät kommunizieren über normale Verkehrsleitungen ohne den Vorteil der Anonymität, die der Zwiebelrouter bietet.

Passend zu Orbot gibt es auch einen Browser für Android-Geräte, mit dem Sie mit Tor im Internet surfen können. Dies gilt jedoch nur für das Surfen im Internet in einem Browser. Alle anderen Apps auf Ihrem Android-Gerät kommunizieren über normale Verkehrsleitungen ohne den Vorteil der Anonymität, die der Zwiebelrouter bietet.

Schwänze

Dies könnte die ultimative Verwendung von Tor sein. Es ist ein “Live-Betriebssystem”, das entweder von einer CD oder einem USB-Stick oder einem Memory Stick ausgeführt wird. Stecken Sie dies direkt vor dem Neustart in einen Computer. Wenn das BIO des Computers korrekt eingerichtet ist, wird Tails anstelle des Betriebssystems geladen, das auf der Festplatte des Computers installiert ist. Perfekt für die Verwendung eines Computers, der Ihnen nicht gehört, um anonym im Internet zu surfen und keine Spuren von Ihrem Surfen auf dem Computer zu hinterlassen. Die interne Festplatte des Computers wird nicht berührt, während auf dem Computer Tails ausgeführt wird, und der Arbeitsspeicher des Computers wird bei jedem Neustart gelöscht. Außerdem werden Cookies oder temporäre Internetdateien, die in Tails geladen werden, während der Verwendung nicht auf der CD oder dem USB-Stick gespeichert, sodass diese ebenfalls verloren gehen, sobald der Computer neu gestartet wird.

Dies könnte die ultimative Verwendung von Tor sein. Es ist ein “Live-Betriebssystem”, das entweder von einer CD oder einem USB-Stick oder einem Memory Stick ausgeführt wird. Stecken Sie dies direkt vor dem Neustart in einen Computer. Wenn das BIO des Computers korrekt eingerichtet ist, wird Tails anstelle des Betriebssystems geladen, das auf der Festplatte des Computers installiert ist. Perfekt für die Verwendung eines Computers, der Ihnen nicht gehört, um anonym im Internet zu surfen und keine Spuren von Ihrem Surfen auf dem Computer zu hinterlassen. Die interne Festplatte des Computers wird nicht berührt, während auf dem Computer Tails ausgeführt wird, und der Arbeitsspeicher des Computers wird bei jedem Neustart gelöscht. Außerdem werden Cookies oder temporäre Internetdateien, die in Tails geladen werden, während der Verwendung nicht auf der CD oder dem USB-Stick gespeichert, sodass diese ebenfalls verloren gehen, sobald der Computer neu gestartet wird.

Arm

Sie wurden am Ende des Artikels „Wie man ein eigenes Tor-Relais oder einen eigenen Tor-Knoten baut“ zum ersten Mal mit Arm bekannt gemacht. Arm ist ein kommandozeilenbasierter Monitor für ein Tor-Relais. Es zeigt Echtzeitinformationen für ein Relais oder eine Brücke im Tor-Netzwerk an. Auf diese Weise behalten Sie Ihr Relais im Auge, indem Sie Statistiken, Metriken und Zustandsberichte bereitstellen. Sie können erfahren, wie viele Tor-Benutzer über Ihr Relay auf Tor zugegriffen haben oder wie viel Ihrer verfügbaren Bandbreite zur Unterstützung von Tor verwendet wird.

Sie wurden am Ende des Artikels „Wie man ein eigenes Tor-Relais oder einen eigenen Tor-Knoten baut“ zum ersten Mal mit Arm bekannt gemacht. Arm ist ein kommandozeilenbasierter Monitor für ein Tor-Relais. Es zeigt Echtzeitinformationen für ein Relais oder eine Brücke im Tor-Netzwerk an. Auf diese Weise behalten Sie Ihr Relais im Auge, indem Sie Statistiken, Metriken und Zustandsberichte bereitstellen. Sie können erfahren, wie viele Tor-Benutzer über Ihr Relay auf Tor zugegriffen haben oder wie viel Ihrer verfügbaren Bandbreite zur Unterstützung von Tor verwendet wird.

Atlas

Atlas ist eine Webanwendung, die Informationen zum aktuellen Status der Relais des Tor-Netzwerks bereitstellt. Geben Sie den Namen eines Relays in das Suchfeld oben auf der Site ein und verschaffen Sie sich einen Überblick über dessen aktuellen Status. Klicken Sie auf den Spitznamen des Relays, um einen detaillierteren Bericht mit einer Erläuterung aller Flags zu erhalten, die für diesen bestimmten Knoten gelten.

Atlas ist eine Webanwendung, die Informationen zum aktuellen Status der Relais des Tor-Netzwerks bereitstellt. Geben Sie den Namen eines Relays in das Suchfeld oben auf der Site ein und verschaffen Sie sich einen Überblick über dessen aktuellen Status. Klicken Sie auf den Spitznamen des Relays, um einen detaillierteren Bericht mit einer Erläuterung aller Flags zu erhalten, die für diesen bestimmten Knoten gelten.

Steckbare Transporte

Dient zum Ändern der Darstellung Ihres Datenstroms. Dies ist eine weitere Möglichkeit, dich mit Tor in Verbindung zu halten. Einige Entitäten haben damit begonnen, den Tor-Datenverkehr auf der Grundlage des Datenverkehrs selbst zu blockieren, nicht der IP-Adresse des Relays oder der Bridge, über die die Verbindung zum Netzwerk hergestellt wird. Pluggable Transports verändern das Erscheinungsbild des Tor-Verkehrs, sodass er als normaler, nicht-Tor-ähnlicher Verkehr erscheint, um der Erkennung zu entgehen.

Dient zum Ändern der Darstellung Ihres Datenstroms. Dies ist eine weitere Möglichkeit, dich mit Tor in Verbindung zu halten. Einige Entitäten haben damit begonnen, den Tor-Datenverkehr auf der Grundlage des Datenverkehrs selbst zu blockieren, nicht der IP-Adresse des Relays oder der Bridge, über die die Verbindung zum Netzwerk hergestellt wird. Pluggable Transports verändern das Erscheinungsbild des Tor-Verkehrs, sodass er als normaler, nicht-Tor-ähnlicher Verkehr erscheint, um der Erkennung zu entgehen.

Stengel

An diese Bibliothek wenden sich Entwickler, um Programme für die Interaktion mit Tor zu erstellen. Arm ist ein Beispiel für ein solches Programm.

An diese Bibliothek wenden sich Entwickler, um Programme für die Interaktion mit Tor zu erstellen. Arm ist ein Beispiel für ein solches Programm.

OONI

Während Atlas eine Site ist, die den Status des Tor-Netzwerks anzeigt, ist OONI die Site, die den Status der Zensur in der heutigen Welt anzeigt. Dies geschieht, indem das Internet mit einem bekannten guten Ergebnis überprüft und dieses Ergebnis mit einem ungeschützten, unverschlüsselten Ergebnis verglichen wird. Jegliche Änderungen der Ergebnisse sind Anzeichen von Manipulation oder Zensur.

Während Atlas eine Site ist, die den Status des Tor-Netzwerks anzeigt, ist OONI die Site, die den Status der Zensur in der heutigen Welt anzeigt. Dies geschieht, indem das Internet mit einem bekannten guten Ergebnis überprüft und dieses Ergebnis mit einem ungeschützten, unverschlüsselten Ergebnis verglichen wird. Jegliche Änderungen der Ergebnisse sind Anzeichen von Manipulation oder Zensur.

TorBirdy

Dies ist eine Erweiterung für Mozilla Thunderbird, die die Ausführung im Tor-Netzwerk konfiguriert. Betrachten Sie es als Torbutton für Thunderbird.

Dies ist eine Erweiterung für Mozilla Thunderbird, die die Ausführung im Tor-Netzwerk konfiguriert. Betrachten Sie es als Torbutton für Thunderbird.

Onionoo

Onionoo ist ein webbasiertes Protokoll, das Informationen zum aktuellen Status von The Onion Network abruft. Diese Informationen liegen nicht in einem für Menschen lesbaren Format vor. Es soll als Dienst für andere Anwendungen wie Atlas oder Tor2Web dienen.

Onionoo ist ein webbasiertes Protokoll, das Informationen zum aktuellen Status von The Onion Network abruft. Diese Informationen liegen nicht in einem für Menschen lesbaren Format vor. Es soll als Dienst für andere Anwendungen wie Atlas oder Tor2Web dienen.

Metrics Portal

Wie der Name schon sagt, erhalten Sie hier Kennzahlen zum Tor-Netzwerk wie die verfügbare Bandbreite und die geschätzte Größe der aktuellen Nutzerbasis. Jeder Forscher, der an spezifischen, detaillierten Statistiken über das Tor-Netzwerk interessiert ist, kann diese hier finden oder eine Anfrage für die gesuchte Metrik einreichen.

Wie der Name schon sagt, erhalten Sie hier Kennzahlen zum Tor-Netzwerk wie die verfügbare Bandbreite und die geschätzte Größe der aktuellen Nutzerbasis. Jeder Forscher, der an spezifischen, detaillierten Statistiken über das Tor-Netzwerk interessiert ist, kann diese hier finden oder eine Anfrage für die gesuchte Metrik einreichen.

Schatten

Eine Simulation eines Netzwerks mit dem echten Tor-Browser. Dies ist am nützlichsten in einem Labortyp-Setup, wenn Sie sehen möchten, wie Tor Ihr Netzwerk beeinflussen kann, ohne Ihr echtes Netzwerk zu beeinträchtigen. Perfekt, um mit Tor und verschiedenen anderen Programmen zu experimentieren, bevor Sie sie in Ihrem lokalen Netzwerk zulassen oder implementieren.

Eine Simulation eines Netzwerks mit dem echten Tor-Browser. Dies ist am nützlichsten in einem Labortyp-Setup, wenn Sie sehen möchten, wie Tor Ihr Netzwerk beeinflussen kann, ohne Ihr echtes Netzwerk zu beeinträchtigen. Perfekt, um mit Tor und verschiedenen anderen Programmen zu experimentieren, bevor Sie sie in Ihrem lokalen Netzwerk zulassen oder implementieren.

Tor2Web

Gewährt Benutzern, die keine Tor-Browser sind, Zugriff auf Websites, die mit versteckten Tor-Diensten ausgeführt werden. Die Idee ist, den Internetnutzern die Möglichkeit zu geben, ihre Anonymität zu opfern und ihnen dennoch Zugang zu Informationen zu gewähren, die innerhalb des Tor-Netzwerks verborgen sind, während gleichzeitig die Anonymität der Websites, auf die sie zugreifen, nicht beeinträchtigt wird.

Gewährt Benutzern, die keine Tor-Browser sind, Zugriff auf Websites, die mit versteckten Tor-Diensten ausgeführt werden. Die Idee ist, den Internetnutzern die Möglichkeit zu geben, ihre Anonymität zu opfern und ihnen dennoch Zugang zu Informationen zu gewähren, die innerhalb des Tor-Netzwerks verborgen sind, während gleichzeitig die Anonymität der Websites, auf die sie zugreifen, nicht beeinträchtigt wird.

Tor Messenger

Ein Instant Messenger-Client, der das Tor-Netzwerk für alle Übertragungen verwendet. Standardmäßig sicher mit plattformübergreifenden Funktionen. Es ist ein ideales Chat-Programm für alle, die sicher und anonym bleiben möchten.

Ein Instant Messenger-Client, der das Tor-Netzwerk für alle Übertragungen verwendet. Standardmäßig sicher mit plattformübergreifenden Funktionen. Es ist ein ideales Chat-Programm für alle, die sicher und anonym bleiben möchten.

txtorcon

Dies ist eine Programmierbibliothek zum Schreiben von Python-basierten Anwendungen, die mit einem Tor-Programm kommunizieren oder dieses starten. Es enthält alle Dienstprogramme für den Zugriff auf Tors Schaltkreise, Streams, Protokollierungsfunktionen und versteckte Dienste.

Dies ist eine Programmierbibliothek zum Schreiben von Python-basierten Anwendungen, die mit einem Tor-Programm kommunizieren oder dieses starten. Es enthält alle Dienstprogramme für den Zugriff auf Tors Schaltkreise, Streams, Protokollierungsfunktionen und versteckte Dienste.

llen. Tor ist ein wichtiger Schutzmechanismus für Menschen, die in Ländern leben, in denen die Regierung die Internetnutzung überwacht oder zensiert. Es ist auch ein wichtiges Werkzeug für Journalisten, Aktivisten und Whistleblower, die ihre Identität schützen müssen, um sicher zu kommunizieren. Es ist jedoch wichtig zu beachten, dass Tor nicht perfekt ist und dass es immer noch Möglichkeiten gibt, die Anonymität der Benutzer zu brechen. Es ist auch wichtig zu beachten, dass die Verwendung von Tor in einigen Ländern illegal sein kann. Insgesamt ist Tor jedoch ein wichtiger Beitrag zur Wahrung der Privatsphäre und Freiheit im Internet.