Wie alle Netzwerk-Proxys fängt ein transparenter Proxy Daten ab und leitet sie weiter, normalerweise über das Internet. Transparente Proxys ändern im Klartext nicht die Daten, die sie durchlaufen. Aber was transparente Proxys wirklich auszeichnet, ist, dass Clients – Endbenutzergeräte, die von Ihnen und mir verwendet werden – den Proxy nicht konfigurieren oder gar kennen müssen, damit er funktioniert. Transparente Proxys werden manchmal als Inline-, Intercepting-, Reverse-, Invisible- oder Forced-Proxys bezeichnet.

Wie alle Netzwerk-Proxys fängt ein transparenter Proxy Daten ab und leitet sie weiter, normalerweise über das Internet. Transparente Proxys ändern im Klartext nicht die Daten, die sie durchlaufen. Aber was transparente Proxys wirklich auszeichnet, ist, dass Clients – Endbenutzergeräte, die von Ihnen und mir verwendet werden – den Proxy nicht konfigurieren oder gar kennen müssen, damit er funktioniert. Transparente Proxys werden manchmal als Inline-, Intercepting-, Reverse-, Invisible- oder Forced-Proxys bezeichnet.

Wenn Sie häufig im Internet surfen, Sie arbeiten wahrscheinlich die ganze Zeit mit transparenten Proxies zusammen ohne es zu realisieren. Möglicherweise verwendet Ihr Internetdienstanbieter transparente Proxys, wenn Sie auf beliebte Websites, Videos und Nachrichtenartikel zugreifen möchten. Anstatt jedes Mal, wenn jemand es ansehen möchte, ein Video vom Netflix-Server im ganzen Land zu senden und zu empfangen, speichert Ihr lokaler ISP eine Kopie des Videos auf seinen eigenen Servern im Cache. Wenn Sie sich das Video ansehen, leitet der transparente Proxy Sie zur zwischengespeicherten Version des Videos weiter, wodurch Upstream-Bandbreite gespart wird. Als Endbenutzer erhalten Sie qualitativ hochwertigere Videos mit weniger Zwischenspeicherung. Andernfalls ist die Erfahrung nicht von einer direkten Verbindung zu Netflix zu unterscheiden.

Transparente Proxys sind ein wesentlicher Bestandteil von Content Delivery Networks (CDNs), die ein Caching in großem Umfang durchführen. Dies ist jedoch nur eine von vielen Anwendungen. In diesem Artikel werden wir detaillierter erläutern, wie transparente Proxys funktionieren, wie sie verwendet werden, welche Vor- und Nachteile sie haben und wie sie erkannt und umgangen werden können.

Wie transparente Proxies funktionieren

Ein transparenter Proxy ist für den Endbenutzer grundsätzlich Malware. Es fängt den Internetverkehr ab und leitet ihn ohne Zustimmung des Endbenutzers an ein anderes Ziel weiter. Dies beschreibt im Wesentlichen einen Man-in-the-Middle-Angriff (MITM). Transparente Proxys sind jedoch nicht immer böswillig.

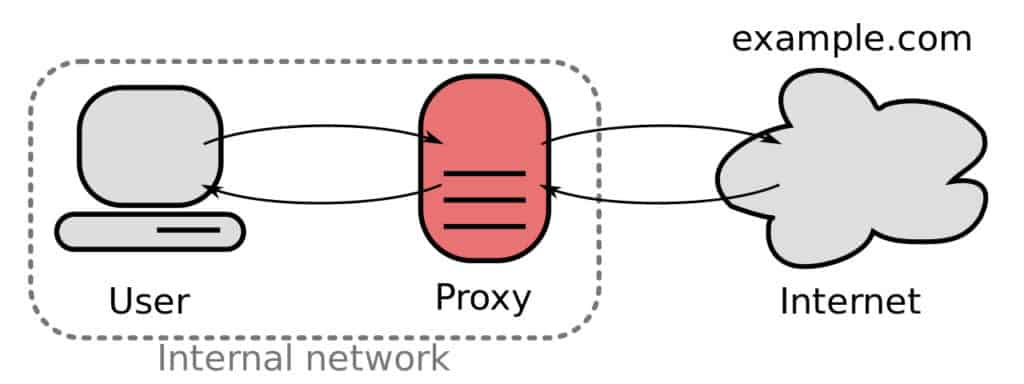

Transparente Proxys sitzen normalerweise zwischen Benutzern und dem Web. Wenn ein Benutzer eine Anforderung zum Herstellen einer Verbindung beispielsweise zu einer Website sendet, wird diese zuerst an den Proxyserver umgeleitet. Die Umleitung wird normalerweise von einer Firewall auf demselben Host wie der Proxy-Server ausgeführt, z. B. iptables unter Linux.

Der Proxy-Server empfängt die Anforderung und fragt den Redirector (die Firewall) nach dem ursprünglichen Ziel der Verbindung. Anschließend kann entschieden werden, ob die Verbindung zum ursprünglichen Ziel geleitet, die Verbindung blockiert oder die Verbindung umgeleitet werden soll.

Squid ist die beliebteste Software zum Einrichten transparenter Proxys.

Wie transparente Proxys verwendet werden

Transparente Proxys erfordern keine Konfiguration auf der Clientseite, sodass Benutzer keine Apps herunterladen oder Konfigurationsänderungen vornehmen müssen, um sie zu verwenden. Stattdessen wird die Konfiguration dem Dienstanbieter überlassen, der eine bessere Kontrolle darüber hat, wie Benutzer mit ihren Diensten interagieren. Dies macht transparente Proxys nützlich für Situationen, in denen die Anzahl und die Art der Clients im Netzwerk unbekannt sind.

Caching

Wir haben das Proxy-Caching in der Einleitung kurz beschrieben. Wenn ein Benutzer eine Verbindung zu einer Website herstellt, um beispielsweise ein Video anzusehen, wird eine Kopie des Videos in einem Cache auf dem Hostserver des Proxys gespeichert. Der Proxy leitet zukünftige Anforderungen für dieses Video an die zwischengespeicherte Version weiter, und der Benutzer kennt den Unterschied nie. Ähnliche Methoden werden in großen Content Delivery Networks (CDNs) verwendet..

Durch die Proxy-Zwischenspeicherung wird die ISP-Upstream-Bandbreite, die zum Streamen des Videos von der Quelle auf jede Anforderung verwendet wurde, gespart, und die Videopuffer des Benutzers werden schneller gespeichert.

Filtern

Filterproxys werden verwendet, um den Zugriff auf Ressourcen im Netzwerk einzuschränken. Wenn dieses Netzwerk das Internet ist, können Filter-Proxys für die Zensur verwendet werden. Der Proxy eines Bürogebäudes kann Anfragen an Facebook und YouTube ignorieren, um die Mitarbeiter am Laufen zu halten. Schulen und Bibliotheken verwenden häufig Filterproxys, um zu verhindern, dass Benutzer auf unangemessene Inhalte zugreifen. Nationalstaaten können Filterproxys verwenden, um Inhalte zu überwachen und zu zensieren, die sie für unangemessen oder anstößig halten.

Tor

Haben Sie jemals eine Verbindung zu einem öffentlichen WLAN-Hotspot hergestellt, bei dem Sie den Nutzungsbedingungen des Anbieters zustimmen, sich mit Ihrer E-Mail-Adresse anmelden oder eine Anzeige ansehen müssen, bevor der Zugriff auf das Internet möglich ist? Möglicherweise hat das Netzwerk einen Gateway-Proxy verwendet. Transparente Proxys können den Datenverkehr basierend auf bestimmten Regeln ändern oder blockieren und den Zugriff auf das Internet selektiv einschränken. In diesem Beispiel leitet der Proxy Benutzer auf eine Anmeldeseite um.

DDoS-Schutz

Proxy-DDoS-Schutz oder “Remote” -DDoS-Schutz ist eine Technik, die einen transparenten Proxy verwendet, um zu verhindern, dass DDoS-Angriffe (Distributed Denial-of-Service) Netzwerke lahm legen. Bei einem DDoS-Angriff wird ein Server mit Junk-Anfragen überflutet, häufig von einem Botnetz mit mehreren Geräten. Wenn ein DDoS-Angriff den Proxyserver trifft, wird verhindert, dass die Flut von Paketen den Hauptserver erreicht. Benutzer, die aufgrund der Überlastung durch den Angriff keine Verbindung über den Proxy herstellen können, werden einfach auf einen anderen transparenten Proxy umgeleitet. Ein Server kann über so viele durchsichtige Sicherungs-Proxys verfügen, wie erforderlich sind, um Junk-Anfragen abzuwehren und die Site für legitime Benutzer am Laufen zu halten.

So erkennen Sie, ob Sie sich hinter einem transparenten Proxy befinden

Eine einfache Möglichkeit, um zu überprüfen, ob Sie sich hinter einem transparenten Proxy befinden, ist Der Versuch, eine Verbindung zu einem Server herzustellen, von dem Sie wissen, dass er nicht existiert. Wenn kein Proxy vorhanden ist, wird in Ihrem Browser eine typische Fehlermeldung angezeigt. Chrome meldet: “Diese Website kann nicht erreicht werden”, da die IP-Adresse nicht gefunden werden kann.

Wenn Sie sich hinter einem Proxy befinden, ist der Fehler möglicherweise anders oder Sie werden zu einer anderen Seite, z. B. einer Suchseite, weitergeleitet.

Wenn dies nicht zu einem einfachen Ergebnis führt, bieten einige Websites Proxy-Erkennungsdienste mit unterschiedlicher Zuverlässigkeit, wie diese.

Wenn Sie eine HTTPS-verschlüsselte Website besuchen und auf das Schlosssymbol klicken, erhalten Sie von Ihrem Browser einige grundlegende Informationen zum SSL-Zertifikat der Site. Wenn das Zertifikat an Ihren ISP und nicht an den Websitebesitzer ausgestellt wird, könnte dies ein Zeichen dafür sein, dass Sie sich hinter einem transparenten Proxy befinden.

VPNs und HTTPS gegen transparente Proxys

In einer nicht verschlüsselten Standardverbindung kann der Internetverkehr von einem transparenten Proxy überwacht und gefiltert werden. Die darin enthaltenen Daten können zur späteren Verwendung auf dem Proxy-Server zwischengespeichert werden.

HTTPS

Websites, die HTTPS verwenden, sichern den Browserverkehr zwischen Server und Client mit SSL-Verschlüsselung. Die Verschlüsselung verschlüsselt die Daten, bevor sie das Gerät verlassen, und macht sie für jeden, der sie abfängt, unkenntlich. jedoch, Der DNS-Verkehr wird normalerweise nicht verschlüsselt und teilt dem Proxy-Server mit, wohin der verschlüsselte HTTPS-Verkehr geleitet wird. Der tatsächliche Inhalt des Netzwerkverkehrs ist möglicherweise nicht sichtbar, sodass die Daten nicht zwischengespeichert werden können, aber der Proxy kann zumindest sehen, wohin sie gehen. (Hinweis: Aus diesem Grund sind transparente Proxys häufig nicht mit verschlüsseltem DNS oder DNSSEC kompatibel.)

Transparente Proxy-Software wie Tintenfisch HTTPS-Datenverkehr kann auf verschiedene Arten verarbeitet werden. Im Allgemeinen kann der Proxy das Ziel von Daten, die gerade übertragen werden, jedoch auf irgendeine Weise überwachen. In einigen Fällen werden Netzwerkadministratoren eingerichtet HTTPS-Überwachung auf transparenten Proxies. Der Proxyserver fungiert als Man-in-the-Middle-Server mit eigener HTTPS-Zertifizierungsstelle. In diesem Szenario wird der HTTPS-Verkehr auf dem Proxyserver anstelle der Zielwebsite abgefangen und entschlüsselt. Die Daten können dann zwischengespeichert, gefiltert oder überprüft werden, bevor sie erneut verschlüsselt und an das Ziel gesendet werden.

VPN

Wenn Sie sich hinter einem transparenten Proxy befinden und diesen vollständig umgehen möchten, benutze ein VPN. Ein gutes VPN verschlüsselt den gesamten Datenverkehr, der Ihr Gerät verlässt, einschließlich DNS- und HTTP / S-Datenverkehr. Ohne den Inhalt oder das Ziel Ihrer Daten zu kennen, kann der transparente Proxy keine Aktion ausführen und leitet sie einfach unverändert an das Ziel weiter (es sei denn, der Datenverkehr zum VPN-Server wird explizit blockiert). Beachten Sie, dass ein VPN den Proxy-Cache unzugänglich macht, was die Dinge für den Endbenutzer verlangsamen kann.

rison weiter, anstatt jedes Mal eine Verbindung zum ursprünglichen Server herzustellen. Dies spart Bandbreite und beschleunigt die Ladezeit für den Benutzer. Filtern Transparente Proxys können auch verwendet werden, um den Internetverkehr zu filtern und unerwünschte Inhalte zu blockieren. Dies kann nützlich sein, um den Zugriff auf bestimmte Websites oder Inhalte zu beschränken, insbesondere in Schulen oder Unternehmen. Tor Transparente Proxys können auch verwendet werden, um den Zugriff auf das Tor-Netzwerk zu blockieren. Das Tor-Netzwerk ermöglicht anonymes Surfen im Internet und wird oft von Aktivisten, Journalisten und anderen Personen genutzt, die ihre Privatsphäre schützen möchten. DDoS-Schutz Transparente Proxys können auch als Schutz gegen Distributed-Denial-of-Service (DDoS)-Angriffe eingesetzt werden. Wenn ein DDoS-Angriff auf einen Server erfolgt, kann der Proxy den Angriffsverkehr filtern und nur legitimen Verkehr an den Server weiterleiten. So erkennen Sie, ob Sie sich hinter einem transparenten Proxy befinden Wenn Sie sich nicht sicher sind, ob Sie sich hinter einem transparenten Proxy befinden, gibt es einige Möglichkeiten, dies zu überprüfen. Eine Möglichkeit besteht darin, Ihre IP-Adresse zu überprüfen. Wenn Ihre IP-Adresse mit der des Proxy-Servers übereinstimmt, befinden Sie sich höchstwahrscheinlich hinter einem transparenten Proxy. Eine andere Möglichkeit besteht darin, eine Website zu besuchen, die Ihre Proxy-Einstellungen überprüft, z. B. whatismyproxy.com. VPNs und HTTPS gegen transparente Proxys HTTPS und VPNs können beide dazu beitragen, transparente Proxys zu umgehen. HTTPS verschlüsselt den Internetverkehr zwischen dem Benutzer und dem Server, so dass der Proxy den Inhalt nicht lesen kann. VPNs leiten den gesamten Internetverkehr des Benutzers über einen verschlüsselten Tunnel an einen entfernten Server weiter, so dass der Proxy den Inhalt nicht lesen oder filtern kann. Zusammenfassend sind transparente Proxys ein wichtiger Bestandteil von