Viele hinterhältige Hackerprogramme können über das Internet auf Ihren Computer gelangen, und ein Keylogger ist einer der schlimmsten. Spyware ist eine Art von Malware, die Ihre Aktivitäten aufzeichnet. Ein Keylogger zeichnet jeden Tastendruck auf, den Sie auf der Tastatur Ihres Computers ausführen. Mit diesen Informationen kann ein Hacker Ihren Benutzernamen und Ihr Kennwort für eine Reihe von Websites ermitteln, ohne zu sehen, was auf dem Bildschirm angezeigt wird.

Wenn Sie beispielsweise Ihre E-Mails abrufen, geben Sie möglicherweise “mail.yahoo.com” oder “gmail.com” in das Adressfeld Ihres Browsers ein. Vorhersehbar besteht Ihr nächster Schritt darin, Ihren Benutzernamen und Ihr Passwort einzugeben. Alles, was Sie eingeben, wird über das Internet an eine Hacker-Datenbank gesendet, in der der Text analysiert wird, um die sensiblen Teile wie Ihr Passwort herauszusuchen.

In dieser Anleitung lernen Sie:

- Was Keylogger tun

- Wie Keylogger auf Ihren Computer gelangen

- So erkennen Sie einen Keylogger

- Wie man einen Keylogger los wird

Was ist ein Keylogger??

Keylogger werden auch als Keystroke-Logger bezeichnet. Dies ist ein Programm, das von dem Moment an, in dem Sie es starten, ständig auf Ihrem Computer ausgeführt wird. Der Keylogger zeichnet entweder jeden Tastendruck auf, den Sie machen, oder nur diejenigen, die in bestimmten Feldern auf Websites gemacht wurden.

Keylogger verlangsamen Ihren Computer nicht und Sie bemerken nicht einmal, wenn einer in Betrieb ist. In Windows 10 ist sogar ein Keylogger im Betriebssystem integriert. Obwohl Keylogger zum Beispiel am Arbeitsplatz oder zum Nachverfolgen der Internetaktivitäten von Kindern zum Einsatz kommen, besteht für Sie die Gefahr, dass diese Programme Ihren Computer zu einem Spion für Hacker machen.

Keylogger können sich in das Betriebssystem Ihres Computers einbetten. Diese Arten von Malware werden als Rootkit-Viren bezeichnet. Es gibt Arten von Keyloggern, die sogar auf einer niedrigeren Ebene als das Betriebssystem funktionieren können. Diese werden als “Hypervisor-Malware” bezeichnet. Ein Keylogger hängt sich möglicherweise als versteckte Erweiterung an Ihren Browser an und meldet nur alle Tastatureingaben, die Sie über diese App vornehmen. Andere Keylogger können Webseiten infizieren, sodass jedem, der diese Seiten besucht, die Daten gestohlen werden.

Keylogger können den Speicherzugriffsprozess Ihres Browsers ändern und zu diesem Zeitpunkt Informationen stehlen oder sie können durch Klicken auf die Schaltfläche “Senden” eines Webformulars ausgelöst werden. Zusamenfassend, Es gibt viele Betriebsszenarien für Keylogger und viele verschiedene Orte auf Ihrem Computer, an denen das Programm möglicherweise ausgeführt wird. Rootkit- und Hypervisor-Keylogger sind besonders schwer zu entfernen. Antimalware-Programme können in der Regel nicht auf dieses Niveau herabgesetzt werden, sodass diese Keylogger ungestört weiterarbeiten. Keylogger, die sich als Browsererweiterungen tarnen, entziehen sich häufig der Erkennung durch Antimalware.

Hardware-Keylogger

Nicht alle Keylogger sind softwarebasiert. Einige arbeiten als Hardware. Es ist weniger wahrscheinlich, dass Sie in Ihrem Haushalt einer dieser Erkrankungen ausgesetzt sind. Manchmal stecken Industriespione jedoch eine dieser zusätzlichen Buchsen auf der Rückseite eines Computers zwischen die Tastaturbuchse und den Stecker des Kabels von der Tastatur.

Eine Reihe anderer Hardware-Keylogger scheinen direkt aus einem Spionagefilm zu stammen. Dazu gehören Tastatur-Overlays, „akustische Keylogger“, die den Klang einer Person aufzeichnen, die auf eine Tastatur tippt und den winzigen Unterschied im Klang jeder Taste ermittelt, und „elektromagnetische Emission“ -Keylogger, die die elektrischen Impulse erfassen, die aus der Tastatur in die Luft gelangen ein Tastaturkabel.

Wenn Sie jedoch kein Spion sind oder geschäftlich in Nordkorea unterwegs sind, ist die Wahrscheinlichkeit gering, dass Sie von einem Hardware-Keylogger getroffen werden. Diese Virus-Keylogger, die Hacker ins Internet stellen, sind genau das, worüber Sie sich Sorgen machen müssen.

Wie Keylogger auf Ihren Computer gelangen

Die beste Möglichkeit, die Ausführung eines Keyloggers auf Ihrem Computer zu verhindern, besteht darin, ihn vor der Installation zu blockieren. Hierfür benötigen Sie eine sehr gute Antimalwaresoftware und eine gewisse Skepsis gegenüber dem Herunterladen von Inhalten über das Internet.

Die typische Eingabemethode für einen Keylogger ist ein Trojaner. Ein Trojaner ist eine Software, die sich als nützliches Dienstprogramm ausgibt. Wenn Sie diese kostenlose App herunterladen und installieren, funktioniert sie entweder nicht oder die App funktioniert tatsächlich wie versprochen, aber das Installationsprogramm überträgt auch Malware auf Ihren Computer.

Trojaner werden häufig als Softwarepakete betrieben, wobei sich jedes Element auf eine andere Aufgabe spezialisiert hat. Der ursprüngliche Trojaner kann als Downloader geladen werden, wodurch der Hacker mehr Malware, einschließlich eines Keyloggers, über die Firewall auf Ihren Computer übertragen kann. Der Keylogger zeichnet Ihre Tastatureingaben in einer Datei auf Ihrem Computer auf und ein separates Programm sendet diese Informationen über das Internet.

Diese Informationen werden selten direkt an den Hacker gesendet. Dies liegt daran, dass jeder Malware-Analyst die Nachricht abfangen und den Hacker verfolgen kann. Stattdessen werden die Daten verschlüsselt und dann an ein öffentliches Message Board gesendet, wo der Hacker die Informationen herunterladen kann, während er seine wahre Adresse verbirgt.

Da viele seriöse Programme Keylogging als Teil ihrer Routine verwenden, wird diese Aktivität von Malware- und Spyware-Schutz häufig übersehen. Das macht es Es ist sehr schwierig zu verhindern, dass Keylogger auf Ihren Computer gelangen. Diejenigen, die sich im Rahmen eines Updates einschleichen, schaffen es auch häufig, an Antischadsoftware-Programmen vorbeizukommen. Diese Faktoren erschweren den Schutz vor Keyloggern, die auf Ihren Computer gelangen. Die einzige Verteidigung, die Sie haben, besteht darin, der Versuchung zu widerstehen, kostenlose Software von anderen Quellen als großen, seriösen Softwarehäusern herunterzuladen und zu installieren.

So erkennen Sie einen Keylogger

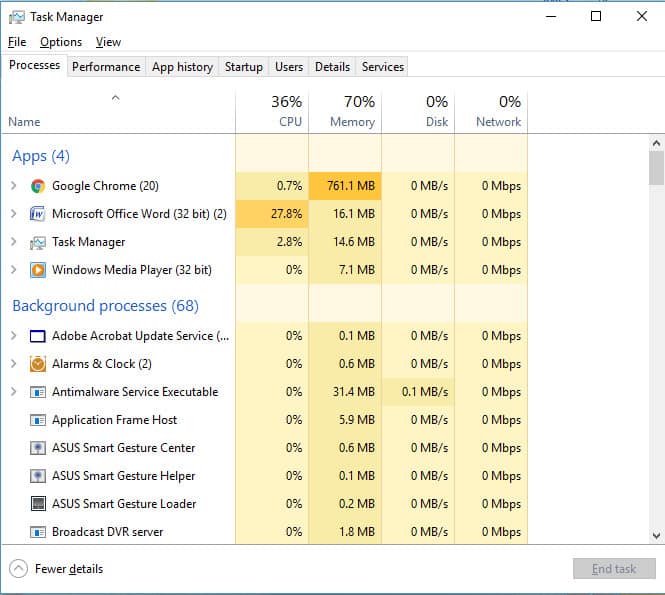

Die einfachste Möglichkeit, unerwünschte Software zu erkennen, besteht darin, in Ihrem Task-Manager zu suchen, welche Prozesse ausgeführt werden. Leider haben viele dieser Hintergrundprozesse unklare Namen. Sie können jedoch im Internet nach den Namen der Programme suchen, die auf Ihrem Computer ausgeführt werden, und hoffentlich hat bereits jemand eine geschrieben Warnung vor Keylogger-Prozessen das stimmt mit einigen der Namen überein, die Sie gefunden haben.

Klicken Sie in Windows mit der rechten Maustaste auf die Taskleiste und wählen Sie Taskmanager aus dem Kontextmenü.

Die als Apps aufgelisteten Programme werden in den Fenstern auf Ihrem Bildschirm angezeigt, sodass Sie dort keinen Keylogger finden. Es wird höchstwahrscheinlich unter aufgeführt Hintergrundprozesse.

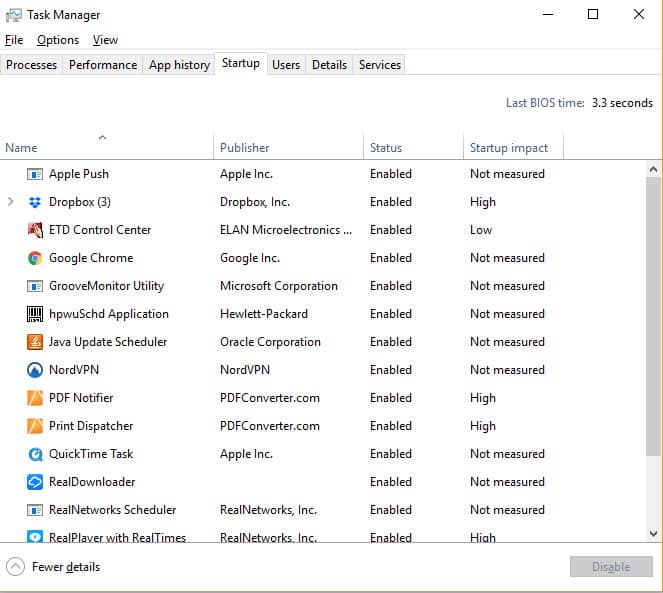

Ein weiterer guter Ort, um nach Keyloggern zu suchen, ist unter der Anfang Tab. Keylogger werden so eingerichtet, dass sie ständig auf einem Computer ausgeführt werden. Dazu müssen sie mit dem Betriebssystem gestartet werden.

Es ist eine gute Idee, alles loszuwerden, was in der Startliste angezeigt wird und an das Sie sich nicht erinnern, es installiert zu haben.

Wenn Sie eines dieser Programme entfernen möchten, klicken Sie auf die entsprechende Zeile und dann auf Deaktivieren Schaltfläche am unteren Rand des Fensters.

Ein weiterer Ort, an dem Sie nach verdächtigen Aktivitäten suchen können, ist der Bericht über die Internetnutzung auf Ihrem Computer. Drücken Sie unter Windows die Windows-Taste und “I” zusammen. Dadurch gelangen Sie zum Einstellungsbildschirm. Wählen Netzwerk & Internet und wählen Sie dann die Datenverbrauch Option im linken Menü. Klicke auf Nutzungsdetails anzeigen um eine Liste aller Programme auf Ihrem Computer zu erhalten, die das Internet benutzen. Führen Sie eine Websuche nach Namen durch, die Sie nicht kennen, um festzustellen, ob es sich um Keylogger handelt.

Führen Sie ähnliche Überprüfungen an Ihren Browsererweiterungen durch. Durchsuchen Sie die Erweiterungen und deaktivieren Sie alle, an deren Installation Sie sich nicht erinnern oder die Sie niemals verwenden.

So gelangen Sie zu Erweiterungen:

- In Chrome: Geben Sie chrome: // extensions in das Adressfeld

- In Firefox: Geben Sie about: Addons im Adressfeld

- In Opera: Wählen Sie Erweiterungen Klicken Sie im Menü auf Erweiterungen verwalten

- In Safari: Wählen Sie Einstellungen aus dem Safari-Menü und klicken Sie dann auf Erweiterungen

- Im Internet Explorer: Klicken Sie auf Add-Ons verwalten in dem Werkzeuge Speisekarte

- In Microsoft Edge: Klicken Sie auf Erweiterungen im Browser-Menü

Wie man einen Keylogger los wird

Mit der Antikeylogger-Software haben Sie eine bessere Chance, Keylogger loszuwerden als mit allgemeinen Antimalware- oder sogar Anti-Spyware-Dienstprogrammen. Ein umfassender Antikeylogger muss alle auf Ihrem Computer ausgeführten Prozesse überwachen, vom BIOS über das Betriebssystem bis hin zu den Hintergrunddiensten und Apps, die auf Ihrem Computer ausgeführt werden, bis hin zu den Netzwerkeinstellungen, Plug-Ins und Browsereinstellungen.

Es kann einige Zeit dauern, bis Sie den Keylogger entfernt haben, und schließlich müssen Sie möglicherweise Ihr Betriebssystem neu installieren, um es vollständig zu löschen.

Viele Keylogger sind Rootkit-Viren. Abgesehen von einem speziellen Antikeylogger-System kann ein Anti-Rootkit-Programm Sie von Ihrem Problem befreien. Hier finden Sie eine Liste der besten Software zum Entfernen von Keyloggern.

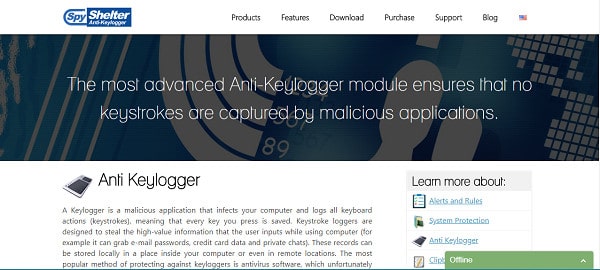

SpyShelter

SpyShelter hat mehrere Angriffslinien gegen Keylogger. Sobald Sie diese Software installiert haben, sollten Sie sie die ganze Zeit laufen lassen, sie erkennt Keylogger, wenn sie versuchen, sie auf Ihrem Computer zu installieren, und blockiert diese Installation. Es werden ständig neue Keylogger hergestellt, und es dauert eine Weile, bis sich Informationen über sie in der gesamten Antimalware-Branche verbreiten.

Zum Zeitpunkt der Installation von SpyShelter ist möglicherweise bereits ein Keylogger auf Ihrem System installiert. Wie oben erläutert, lassen sich einige Keylogger nur schwer verschieben, und Sie möchten möglicherweise Ihr Betriebssystem nicht neu installieren. Die zweite Angriffslinie von SpyShelter besteht darin, die Vorgänge auf Ihrem Computer nach verdächtigen Keylogger-Aktivitäten zu durchsuchen. Wenn diese Malware identifiziert wird, versucht SpyShelter, sie zu entfernen. Als letzte Verteidigung für Ihren Computer verschlüsselt und verschlüsselt SpyShelter alle Ihre Tastatureingaben, um sie für Keylogger bedeutungslos zu machen.

SpyShelter ist nur für Computer verfügbar, auf denen das Windows-Betriebssystem ausgeführt wird.

Zemana

Zemana stellt eine Antimalwaresuite her, aber das Anti-Logger-System ist das, was wir heute sehen. Dies funktioniert nicht ganz so gut wie SpyShelter beim Erkennen der verschiedenen Keylogger-Stämme, aber es funktioniert ziemlich gut. Der Anti-Logger enthält außerdem einen Encryption Enforcer für sichere Webübertragungen, einen Werbeblocker, einen Malware-Scanner und einen Ransomware-Schutz.

Dieses System arbeitet ständig im Hintergrund und überwacht die Aktivitäten sowie das Scannen von Downloads und Installationsprogrammen auf schädliche Inhalte. Außerdem werden regelmäßige Systemüberprüfungen durchgeführt, wie sie von Antivirenprogrammen verwendet werden.

Zemana Antilogger ist nur für Windows verfügbar.

Malwarebytes Anti-Rootkit

Wenn Ihnen spezielle Keylogger nicht weiterhelfen können, suchen Sie nach einem Rootkit-Entfernungsprogramm. Das Malwarebytes-Anti-Rootkit ist ein hervorragender Performer und die Tatsache, dass es ist kostenlos macht es zu einer Top-Wahl. Diese Software greift direkt in das Betriebssystem Ihres Computers ein und sucht nach einer Reihe von Rootkit-Viren, nicht nur nach Keyloggern.

Dieses Programm führt bei Bedarf Systemprüfungen durch, anstatt ständig ausgeführt zu werden. Ein vollständiger Scan beinhaltet einen Neustart des Systems. Wenn eine Bereinigungsoperation nicht alle Ihre Probleme löst, können Sie a Fixschaden Tool, mit dem Ihr Internet ordnungsgemäß funktioniert und Ihre Firewall optimiert wird.

Malwarebytes Anti-Rootkit ist nur für Windows verfügbar.

Norton Power Eraser

Wie das Malwarebytes Anti-Rootkit greift Norton Power Eraser tiefer in Ihren Computer ein als herkömmliche Antivirenprogramme. Antivirenprogramme übersehen häufig Keylogger, da einige legitime Programme dieselbe Technologie verwenden. Während Virenschutzprogramme vorsichtshalber fehlerhaft sind, löscht Norton Power Eraser Programme und stellt später Fragen. Bei diesem Ansatz, bei dem keine Gefangenen benötigt werden, besteht die Gefahr, dass Sie einige Lieblings-Apps verlieren. Überprüfen Sie die Protokolle des Programms und stellen Sie alle Originaldienstprogramme wieder her oder installieren Sie sie neu, die Sie nicht verlieren möchten.

Der Power Eraser ist eher ein On-Demand-Tool als ein Hintergrundprozess.

Norton Power Eraser ist nur für Windows verfügbar.

Bitdefender Rootkit Remover

Bitdefender ist führend in der Überwachung von Rootkits und entdeckt häufig neue Rootkit-Viren vor seinen Konkurrenten. Sobald die Forscher einen neuen Keylogger gefunden haben, wird dessen Entfernung direkt in die Datenbank der Spyware-Entfernungsverfahren übernommen, die Sie durch Ausführen dieses Systems erhalten. Bitdefender Rootkit Remover ist nur für Windows verfügbar.

aswMBR Rootkit Scanner

Dieser Rootkit-Sucher ist ein Produkt des Virenschutzgiganten Avast. Die Benutzeroberfläche ist nicht so heiß. Sie können diesen System-Sweep jedoch für verwenden kostenlos, Es ist also einen Versuch wert. Dieses Dienstprogramm ist nur für Windows verfügbar.

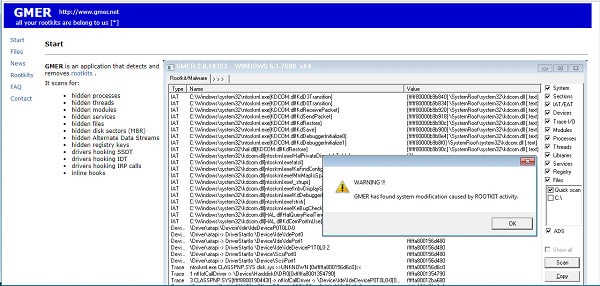

GMER

GMER ist mit Avast verbunden und eine Alternative zu aswMBR. Dieses Tool ist nur für Windows verfügbar.

Sophos Rootkit-Entfernung

Sophos ist ein aufsteigender Stern in der Antimalware-Branche und gewinnt damit mehr Fans kostenlos Rootkit-Tool zum Entfernen. Dieses Programm führt bei Bedarf Systemprüfungen durch und entfernt alle Rootkits, einschließlich Keyloggern. Dieses Dienstprogramm ist nur für Windows verfügbar.

Kaspersky Security Scan

Das Kaspersky-System geht tiefer als die meisten Antivirenprogramme, um Rootkit-Programme, einschließlich Keylogger, zu finden und zu zerstören. Dies ist ein gutes allgemeines Antivirenprogramm, das härter als der Rest des Pakets scheuert. Das kostenlos Version von Kaspersky scannt Ihren Computer auf Malware. Bezahlte Versionen des Systems verfügen über Online-Identitätsschutzmodule. Dieses kostenlose Antivirensystem ist für Windows, MacOS, iOS und Android verfügbar.

McAfee Rootkit Remover

Das ist ein anderer kostenlos Rootkit-Tool zum Entfernen und es wird von einem der führenden Hersteller von Antimalware-Produkten hergestellt. Das On-Demand-Dienstprogramm überprüft Ihr System und entfernt alle erkannten Rootkit-Viren. Dies schließt das Entfernen von Keyloggern ein. Dieses Dienstprogramm ist nur für Windows verfügbar.

Keylogger-Informationen

Keylogger wurden ursprünglich als Methode für Arbeitgeber entwickelt, um zu verfolgen, was die Mitarbeiter auf den Computern des Unternehmens taten. Sie wurden dann nützlich für Hacker. Jetzt nutzen sie Web-Vermarkter.

Der Olympic Vision Keylogger ist ein Beispiel für einen Hackerangriff. Dies wurde im März 2016 entdeckt und es gelang, die Aktionen der Computerbenutzer in 18 Ländern zu verfolgen. Dieser E-Mail-basierte Hack verwendete einen Zip-Dateianhang für E-Mails, um Zugang zu den Computern der Opfer zu erhalten. Der Angriff richtete sich speziell an Unternehmen. Der E-Mail-Text bezog sich auf eine Rechnung oder ein Angebot, das der Empfänger herunterladen sollte. Dieser Keylogger-Betrug scheint in Südafrika entstanden zu sein.

In jüngerer Zeit wurde berichtet, dass Keylogger zu akzeptablen Werkzeugen für digitale Vermarkter geworden sind. Im November 2023 berichtete die BBC, dass mehr als 480 kommerzielle Websites Keylogging-Funktionen enthielten, um die Aktivitäten der Besucher zu überwachen.

Die Verwendung von Keyloggern zum Sammeln von Verhaltensinformationen für Marktforschungszwecke ist ebenso ein Eingriff in die Privatsphäre wie der Hacker, der diese Technologie zum Stehlen von Passwörtern einsetzt. Die Entdeckung von Keyloggern durch Vermarkter scheint Keylogging eine neue Seriosität verliehen zu haben.

Der BBC-Bericht basierte auf Untersuchungen, die an der Princeton University durchgeführt wurden. Die Studie berichtet, dass:

Das Sammeln von Seiteninhalten durch Wiedergabeskripte von Drittanbietern kann dazu führen, dass vertrauliche Informationen, wie z. B. medizinische Bedingungen, Kreditkartendaten und andere persönliche Informationen, die auf einer Seite angezeigt werden, im Rahmen der Aufzeichnung an Dritte weitergegeben werden. Dadurch können Benutzer Identitätsdiebstahl, Online-Betrug und anderem unerwünschtem Verhalten ausgesetzt werden.

Obwohl digitale Vermarkter möglicherweise erklären, dass ihre Absichten nicht strafbar sind, sind ihre Handlungen darauf zurückzuführen, dass keine der Websites, die jetzt Keylogging-Technologie für Marketingzwecke einsetzen, ihre Besucher über diese Funktion informiert. Da das Sammeln und Speichern dieser Informationen geheim gehalten wird, muss der Diebstahl aufgezeichneter Informationen nicht gemeldet werden. Dies bedeutet, dass Sie sich jetzt vor scheinbar legitimen Websites schützen müssen, die als Kanäle für den Diebstahl Ihrer persönlichen Daten dienen.

Es ist sehr schwierig, Keylogger loszuwerden, sobald sie auf Ihren Computer gelangen. Seien Sie daher wachsam gegenüber den Programmen, die Sie auf Ihren Computer herunterladen. Seien Sie wählerisch bei den kostenlosen Apps, die Sie installieren.

Es ist auch sehr wichtig, Ihre gesamte Software auf dem neuesten Stand zu halten. Dies ist insbesondere bei Ihrem Betriebssystem und Ihren Browsern der Fall. Große Softwareanbieter suchen ständig nach Sicherheitslücken in ihren Produkten und codieren diese neu, um diese Exploits zu blockieren. Das Aktualisieren der neuesten Versionen von allem, was auf Ihrem Computer ausgeführt wird, ist ein wichtiger Schutz gegen alle Arten von Malware.

Bild: Finger auf Tastatur von Christoph Scholz über Flickr, lizensiert unter CC BY-NC-SA 2.0

ammen. Sie können in Form von USB-Sticks oder sogar als winzige Geräte, die in die Tastatur eingebaut sind, auftreten. Diese Art von Keyloggern ist besonders schwer zu erkennen, da sie keine Spuren auf Ihrem Computer hinterlassen. Es ist wichtig, dass Sie vorsichtig sind, wenn Sie öffentliche Computer verwenden, da diese möglicherweise mit Hardware-Keyloggern infiziert sind. Es ist auch wichtig, dass Sie Ihre Tastatur regelmäßig überprüfen, um sicherzustellen, dass keine zusätzlichen Geräte angeschlossen sind. Insgesamt ist es wichtig, dass Sie sich bewusst sind, dass Keylogger eine ernsthafte Bedrohung für Ihre Online-Sicherheit darstellen können. Es ist wichtig, dass Sie sich mit den verschiedenen Arten von Keyloggern vertraut machen und lernen, wie Sie sie erkennen und entfernen können, um Ihre Daten und Ihre Privatsphäre zu schützen.