In zahlreichen anderen Artikeln werden IPSec- und SSL-VPNs aus der Sicht eines Netzwerkadministrators verglichen und gegenübergestellt, der sie einrichten muss. Dieser Artikel wird jedoch untersucht Wie große kommerzielle VPN-Anbieter SSL und IPSec in ihren Verbraucherdiensten verwenden, die den Zugriff auf das Web und nicht auf ein Unternehmensnetzwerk ermöglichen sollen.

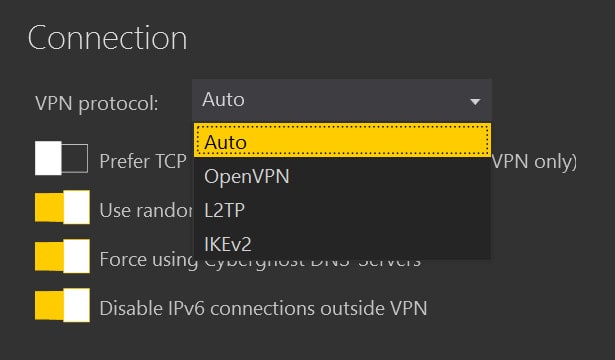

VPN-Protokolle, die verwenden Die IPSec-Verschlüsselung umfasst L2TP, IKEv2 und SSTP. OpenVPN ist das beliebteste Protokoll, das SSL-Verschlüsselung verwendet, speziell die OpenSSL-Bibliothek. SSL wird auch in einigen browserbasierten VPNs verwendet.

In diesem Artikel werden IPSec- und SSL-Verschlüsselung vom Standpunkt des VPN-Endbenutzers aus verglichen und gegenübergestellt. Wenn Sie eine grundlegendere Erklärung der beiden Protokolle wünschen, lesen Sie unseren ausführlichen Leitfaden zu gängigen Verschlüsselungsarten.

Die Grundlagen der VPN-Verschlüsselung

Die VPN-Verschlüsselung verschlüsselt den Inhalt Ihres Internetverkehrs so, dass er nur mit dem richtigen Schlüssel entschlüsselt werden kann. Ausgehende Daten werden verschlüsselt, bevor sie Ihr Gerät verlassen. Es wird dann an den VPN-Server gesendet, der die Daten mit dem entsprechenden Schlüssel entschlüsselt. Von dort werden Ihre Daten an ihren Bestimmungsort weitergeleitet, beispielsweise an eine Website. Die Verschlüsselung verhindert, dass jeder, der zufällig die Daten zwischen Ihnen und dem VPN-Server abfängt (Internetdienstanbieter, Regierungsbehörden, WLAN-Hacker usw.), die Inhalte entschlüsseln kann.

Der eingehende Verkehr läuft in umgekehrter Reihenfolge ab. Wenn Daten von einer Website stammen, werden sie zuerst an den VPN-Server gesendet. Der VPN-Server verschlüsselt die Daten und sendet sie dann an Ihr Gerät. Ihr Gerät entschlüsselt dann die Daten, sodass Sie die Website normal anzeigen können.

All dies stellt sicher, dass die Internetdaten der VPN-Benutzer privat und für unbefugte Personen unzugänglich bleiben.

Die Unterschiede zwischen den verschiedenen Verschlüsselungsarten umfassen:

- Verschlüsselungsstärke oder die Methode und der Grad, zu dem Ihre Daten verschlüsselt werden

- Wie die Verschlüsselungsschlüssel verwaltet und ausgetauscht werden

- Welche Schnittstellen, Protokolle und Ports sie verwenden

- Auf welchen OSI-Schichten laufen sie?

- Einfache Bereitstellung

- Leistung (gelesen: Geschwindigkeit)

Sicherheit

Zusamenfassend: Leichte Kante zugunsten von SSL.

Für IPSec-Verbindungen muss auf dem Client und dem Server ein vorinstallierter Schlüssel vorhanden sein, damit der Datenverkehr untereinander verschlüsselt und gesendet werden kann. Der Austausch dieses Schlüssels bietet einem Angreifer die Möglichkeit, den vorinstallierten Schlüssel zu knacken oder zu erfassen.

SSL-VPNs haben dieses Problem nicht, da sie Kryptografie mit öffentlichen Schlüsseln verwenden, um einen Handshake auszuhandeln und Verschlüsselungsschlüssel sicher auszutauschen. Aber TLS / SSL hat eine lange Liste eigener Schwachstellen wie Heartbleed.

Einige SSL-VPNs erlauben nicht vertrauenswürdige, selbstsignierte Zertifikate und verifizieren keine Clients. Dies ist besonders häufig bei „clientlosen“ SSL-VPN-Browsererweiterungen der Fall. Diese VPNs, mit denen jeder von jedem Computer aus eine Verbindung herstellen kann, sind für MITM-Angriffe (Man-in-the-Middle) anfällig. Dies ist jedoch bei den meisten nativen OpenVPN-Clients nicht der Fall.

SSL erfordert in der Regel häufigere Patches, um sowohl für den Server als auch für den Client auf dem neuesten Stand zu sein.

Das Fehlen von Open-Source-Code für IPSec-basierte VPN-Protokolle kann ein Grund zur Besorgnis für die Leute sein, die sich vor Spionen und Snoopern der Regierung hüten. Im Jahr 2013 gab Edward Snowden bekannt, dass das Bullrun-Programm der US National Security Agency aktiv versucht habe, „Schwachstellen in kommerzielle Verschlüsselungssysteme, IT-Systeme, Netzwerke und Endpunktkommunikationsgeräte, die von Zielen verwendet werden, einzufügen“ könnte von Hackern ausgenutzt werden.

Am Ende ist starke Sicherheit eher das Ergebnis erfahrener und aufmerksamer Netzwerkadministratoren als die Wahl des Protokolls.

Firewall-Durchquerung

Zusamenfassend: SSL-basierte VPNs sind im Allgemeinen besser für die Umgehung von Firewalls geeignet.

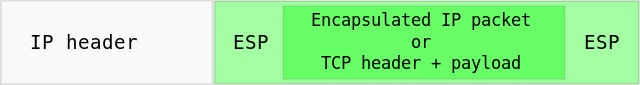

NAT-Firewalls sind häufig auf WLAN-Routern und anderer Netzwerkhardware vorhanden. Zum Schutz vor Bedrohungen werfen sie nicht erkannten Internetdatenverkehr aus, einschließlich Datenpaketen ohne Portnummern. Verschlüsselte IPSec-Pakete (ESP-Pakete) haben standardmäßig keine zugewiesenen Portnummern, was bedeutet, dass sie in NAT-Firewalls hängen bleiben können. Dies kann dazu führen, dass IPSec-VPNs nicht funktionieren.

Um dies zu umgehen, kapseln viele IPSec-VPNs ESP-Pakete in UDP-Paketen, sodass den Daten eine UDP-Portnummer zugewiesen wird, normalerweise UDP 4500. Während das NAT-Durchquerungsproblem dadurch behoben wird, lässt Ihre Netzwerk-Firewall möglicherweise keine Pakete auf diesem Port zu. Netzwerkadministratoren in Hotels, Flughäfen und anderen Orten gestatten möglicherweise nur Verkehr mit wenigen erforderlichen Protokollen, und UDP 4500 gehört möglicherweise nicht dazu.

SSL-Datenverkehr kann über Port 443 übertragen werden, den die meisten Geräte als den für sicheren HTTPS-Datenverkehr verwendeten Port erkennen. In fast allen Netzwerken ist HTTPS-Verkehr auf Port 443 zulässig, sodass davon ausgegangen werden kann, dass dieser offen ist. OpenVPN verwendet standardmäßig Port 1194 für den UDP-Verkehr, kann jedoch über UDP- oder TCP-Ports, einschließlich TCP-Port 443, weitergeleitet werden SSL ist nützlicher, um Firewalls und andere Formen der Zensur zu umgehen die Datenverkehr basierend auf Ports blockieren.

Schnelligkeit und Zuverlässigkeit

Zusamenfassend: Beide sind relativ schnell, aber IKEv2 / IPSec handelt die Verbindungen am schnellsten aus.

Bei den meisten IPSec-basierten VPN-Protokollen dauert das Aushandeln einer Verbindung länger als bei SSL-basierten Protokollen. Bei IKEv2 / IPSec ist dies jedoch nicht der Fall.

IKEv2 ist ein IPSec-basiertes VPN-Protokoll, das es schon seit über einem Jahrzehnt gibt, das derzeit jedoch bei VPN-Anbietern im Trend liegt. Das Hauptkriterium für die Bereitstellung ist die schnelle und zuverlässige Wiederherstellung der Verbindung, wenn die VPN-Verbindung unterbrochen wird. Dies ist besonders nützlich für mobile iOS- und Android-Clients, die keine zuverlässigen Verbindungen haben, oder für Clients, die häufig zwischen mobilen Daten und WLAN wechseln.

Was den tatsächlichen Durchsatz angeht, ist dies ein Fehler. Wir haben Argumente von beiden Seiten gesehen. In einem Blogbeitrag gibt NordVPN an, dass IKEv2 / IPSec einen schnelleren Durchsatz bieten kann als Konkurrenten wie OpenVPN. Beide Protokolle verwenden normalerweise entweder die 128-Bit- oder die 256-Bit-AES-Verschlüsselung.

Die zusätzliche UDP-Ebene, die von vielen Anbietern für den IPSec-Datenverkehr zum Durchqueren von Firewalls verwendet wird, sorgt für zusätzlichen Overhead, sodass mehr Ressourcen für die Verarbeitung erforderlich sind. Aber die meisten Leute werden keinen Unterschied bemerken.

Bei den meisten VPNs für Endverbraucher wird der Durchsatz hauptsächlich durch Server- und Netzwerküberlastung und nicht durch das VPN-Protokoll bestimmt.

Siehe auch: Schnellste VPNs

Benutzerfreundlichkeit

Zusamenfassend: IPSec ist universeller, aber die meisten Benutzer, die Apps von VPN-Anbietern verwenden, werden keinen großen Unterschied bemerken.

IKEv2, SSTP und L2TP sind integrierte IPSec-basierte VPN-Protokolle auf den meisten wichtigen Betriebssystemen. Daher ist für die Einrichtung und den Betrieb nicht unbedingt eine zusätzliche Anwendung erforderlich. Die meisten Benutzer von Consumer-VPNs verwenden jedoch weiterhin die App des Anbieters, um eine Verbindung herzustellen.

SSL funktioniert in den meisten Webbrowsern standardmäßig, für die Verwendung von OpenVPN ist jedoch normalerweise eine Drittanbieteranwendung erforderlich. Auch dies wird normalerweise von der App des VPN-Anbieters erledigt.

Nach unserer Erfahrung bietet IKEv2 vom Standpunkt des Endbenutzers aus eine nahtlosere Benutzererfahrung als OpenVPN. Dies liegt hauptsächlich an der Tatsache, dass IKEv2 Unterbrechungen schnell verbindet und verarbeitet. Allerdings ist OpenVPN in der Regel vielseitiger und eignet sich möglicherweise besser für Benutzer, die mit IKEv2 nicht das erreichen können, was sie möchten.

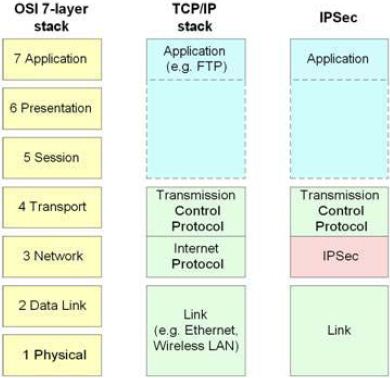

Wenn es um Unternehmens-VPNs geht, die den Zugriff auf ein Unternehmensnetzwerk anstatt auf das Internet ermöglichen, ist man sich einig, dass IPSec für Standort-zu-Standort-VPNs vorzuziehen ist und SSL für den Remotezugriff besser ist. Der Grund dafür ist, dass IPSec auf der Netzwerkebene des OSI-Modells ausgeführt wird, wodurch der Benutzer unabhängig von der Anwendung vollen Zugriff auf das Unternehmensnetzwerk erhält. Es ist schwieriger, den Zugriff auf bestimmte Ressourcen einzuschränken. Mit SSL-VPNs können Unternehmen den Remotezugriff auf bestimmte Anwendungen detailliert steuern.

Netzwerkadministratoren, die VPNs betreiben, finden die Clientverwaltung mit SSL in der Regel viel einfacher und zeitsparender als mit IPSec.

IPSec vs SSL VPNs: Fazit

Alles in allem empfehlen wir VPN-Benutzern, die über beide Optionen verfügen, zunächst IKEv2 / IPSec zu wählen und sich dann bei Problemen an OpenVPN zu wenden. Die Geschwindigkeit, mit der IKEv2 Verbindungen aushandeln und herstellen kann, bietet dem durchschnittlichen VPN-Benutzer im Alltag eine spürbarere Verbesserung der Lebensqualität bei vergleichbarer Sicherheit und Geschwindigkeit, funktioniert jedoch möglicherweise nicht unter allen Umständen.

OpenVPN / SSL galt bis vor kurzem als die beste VPN-Kombination für die meisten Benutzer von Consumer-VPNs. OpenVPN, das die OpenSSL-Bibliothek zur Verschlüsselung und Authentifizierung verwendet, ist relativ schnell, sehr sicher, Open Source und kann NAT-Firewalls durchlaufen. Es kann entweder das UDP- oder das TCP-Protokoll unterstützen.

IKEv2 / IPSec ist ein neuer Herausforderer für OpenVPN, der L2TP und andere IPSec-basierte Protokolle mit schnelleren Verbindungen, mehr Stabilität und integrierter Unterstützung für die meisten neueren Consumer-Geräte verbessert.

Sowohl SSL als auch IPSec zeichnen sich durch starke Sicherheitsstandards mit vergleichbarer Durchsatzgeschwindigkeit, Sicherheit und Benutzerfreundlichkeit für die meisten Kunden von kommerziellen VPN-Diensten aus.

“IPsec in de netwerklaag” von Soufiane Hamdaoui, lizenziert unter CC BY-SA 3.0

ogramm der NSA IPSec-VPN-Verbindungen knacken kann. Daher ist es wichtig, dass Benutzer sicherstellen, dass ihre IPSec-VPN-Implementierung auf dem neuesten Stand ist und dass sie starke Verschlüsselungsschlüssel verwenden. In Bezug auf die Benutzerfreundlichkeit sind SSL-VPNs einfacher einzurichten und zu verwenden, da sie keine vorinstallierten Schlüssel erfordern und in der Regel über eine webbasierte Benutzeroberfläche verfügen. IPSec-VPNs erfordern hingegen eine spezielle Client-Software und können schwieriger einzurichten sein. In Bezug auf Geschwindigkeit und Zuverlässigkeit sind IPSec-VPNs in der Regel schneller und zuverlässiger als SSL-VPNs, da sie auf einer niedrigeren OSI-Schicht laufen und weniger Overhead haben. Zusammenfassend lässt sich sagen, dass sowohl IPSec- als auch SSL-VPNs ihre Vor- und Nachteile haben und die Wahl des richtigen Protokolls von den spezifischen Anforderungen des Benutzers abhängt. Es ist wichtig, dass Benutzer sicherstellen, dass ihre VPN-Implementierung sicher und auf dem neuesten Stand ist, um ihre Privatsphäre und Sicherheit im Internet zu gewährleisten.