WebRTC wird von Webbrowsern für Sprach- und Video-Chat-Anwendungen wie Skype for Web, Discord und Google Hangouts verwendet. Das kostenlose und Open-Source-Projekt ermöglicht es Benutzern, Peer-to-Peer-Verbindungen einzurichten, ohne dass zusätzliche Plugins oder Anwendungen erforderlich sind, und ermöglicht so eine effiziente Echtzeitkommunikation (das RTC in WebRTC). Die meisten modernen Webbrowser unterstützen und aktivieren WebRTC standardmäßig, einschließlich Desktop-Browsern wie Chrome, Firefox, Safari und Edge sowie mobile Browser für Android und iOS.

Das Problem ist, dass WebRTC die Sicherheit von VPNs oder virtuellen privaten Netzwerken gefährdet. Wenn ein Benutzer eine Verbindung zu einem VPN-Server herstellt, sollte der gesamte Internetverkehr von seinem Gerät über einen verschlüsselten Tunnel zum VPN-Server geleitet werden. Dies verhindert unter anderem, dass Websites und Apps die tatsächliche IP-Adresse des Benutzers ermitteln, die von der des VPN-Servers maskiert wird. Eine IP-Adresse ist eine Folge von Zahlen und Dezimalstellen, die für jedes mit dem Internet verbundene Gerät eindeutig sind und zur Standortbestimmung verwendet werden können.

Wenn ein VPN-Benutzer eine Site besucht, für die WebRTC aktiviert ist, kann WebRTC Daten außerhalb des verschlüsselten Tunnels übertragen. Dies zeigt die reale IP-Adresse und den Standort des Benutzers an auf die Website, was bedeutet, dass der Benutzer von Werbetreibenden und anderen Dritten verfolgt werden kann.

In diesem Artikel wird erläutert, wie Sie WebRTC-Lecks verhindern, wenn Sie ein VPN in allen gängigen Browsern verwenden.

Bevorzugte Lösung: Verwenden Sie ein besseres VPN

Nicht alle VPNs leiden unter WebRTC-Lecks. Einige haben ihren Apps Sicherheitsfunktionen hinzugefügt, die verhindern, dass WebRTC-Datenverkehr außerhalb des verschlüsselten VPN-Tunnels übertragen wird. Von den vielen getesteten VPNs stechen zwei hervor:

- ExpressVPN

- NordVPN

Während viele VPNs behaupten, Leckagen zu verhindern, halten viele ihre Versprechen nicht ein. Wir haben beide VPNs strengen Dichtigkeitstests unterzogen, um sicherzustellen, dass auf keinen Fall WebRTC-Lecks auftreten können. ExpressVPN und NordVPN verhindern beide WebRTC-Lecks in jedem Webbrowser oder jeder App.

Wenn Sie sich für eines dieser VPNs anmelden und es installieren, müssen Sie sich keine Sorgen über WebRTC-Lecks machen. Es sind keine weiteren Anpassungen erforderlich.

Klärung des Schweregrads von WebRTC-Lecks

Bevor wir auf andere Arten eingehen, um WebRTC-Lecks zu verhindern, möchten wir klarstellen, dass nicht alle Lecks gleich sind. Wenn es um WebRTC-Lecks geht, werden diese in zwei Schweregrade eingeteilt:

- Leckagen bei erteilten Berechtigungen – weniger schwerwiegend

- Leckagen bei nicht erteilten Berechtigungen – schwerwiegender

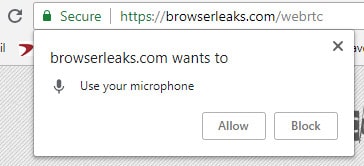

Wenn Sie eine Website besuchen, die WebRTC verwendet, werden Sie in der Regel von Ihrem Browser um Erlaubnis gebeten, bevor einer Website der Zugriff auf Ihre Kamera oder Ihr Mikrofon gewährt wird.

Wenn ein VPN Ihre IP-Adresse verliert, bevor Sie dieser Website die Berechtigung zur Verwendung Ihrer Kamera oder Ihres Mikrofons erteilt haben, ist dies eine große rote Fahne. Das bedeutet, dass jede Website ein einfaches Javascript verwenden kann, um Ihre IP-Adresse zu überwachen und Ihren tatsächlichen Standort aufzudecken. Wir bezeichnen dies als “hartnäckiges Vanille-Leck”, welches der schwerste Typ ist. Die meisten VPNs, die behaupten, WebRTC-Lecks zu verhindern, können dies zumindest verhindern.

Mit Ausnahme der beiden oben genannten Fälle leiden fast alle VPNs unter den weniger schwerwiegenden WebRTC-Lecks, bei denen Ihre IP-Adresse der Website erst angezeigt wird, nachdem Sie die Berechtigung zur Verwendung Ihres Mikrofons oder Ihrer Kamera erteilt haben. Auch wenn dieses Leck weniger schwerwiegend ist, gibt es dennoch Anlass zur Sorge. Ein VPN-Benutzer sollte in der Lage sein, WebRTC-fähige Sites sicher zu besuchen, ohne seine IP-Adresse preiszugeben.

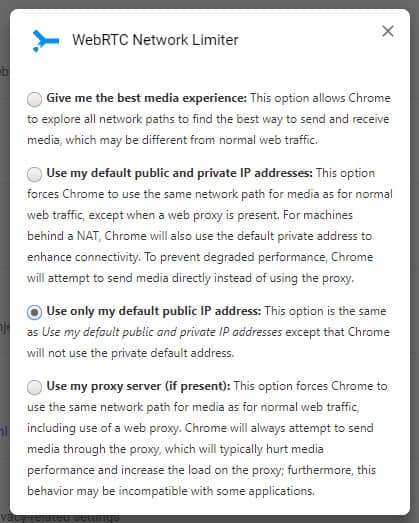

So stoppen Sie WebRTC-Lecks in Chrome

Für Google Chrome ist eine einfache Browsererweiterung erforderlich, um WebRTC zu deaktivieren. Mit WebRTC Network Limiter können Sie auswählen, wie der WebRTC-Netzwerkverkehr weitergeleitet wird. Sie können es problemlos so konfigurieren, dass nur die öffentliche IP-Adresse Ihres VPN verwendet wird.

Siehe auch: Beste VPNs für Chrome

So stoppen Sie WebRTC-Lecks in Firefox

In Firefox können Sie WebRTC in den Browsereinstellungen deaktivieren:

- Geben Sie in die URL-Leiste Folgendes ein: about: config

- Führen Sie ein Suche für: media.peerconnection.enabled

- Doppelklicken Sie auf den Eintrag, um ihn zu ändern Falsch

Beachten Sie, dass Änderungen, die Sie an den Einstellungen vornehmen, möglicherweise nicht für alle Updates gelten. Daher müssen Sie diese Einstellung möglicherweise erneut anpassen, wenn Ihr Browser aktualisiert wird.

So stoppen Sie WebRTC-Lecks in Microsoft Edge

Microsoft Edge unterstützt jetzt sowohl WebRTC als auch seine eigene proprietäre Version, ORTC genannt. Leider können Sie Edge auch nicht deaktivieren. Sie haben lediglich die Möglichkeit, Ihre lokale IP-Adresse über WebRTC-Verbindungen auszublenden, nicht jedoch Ihre öffentliche IP-Adresse.

Wenn Sie ein Edge-Benutzer sind und WebRTC-Lecks verhindern möchten, erledigen ExpressVPN und NordVPN die Aufgabe. Websites sehen nur die öffentliche IP-Adresse Ihres VPN-Servers und nicht Ihre eigene, wenn sie über eine ihrer jeweiligen Apps verbunden sind.

Siehe auch: Beste VPNs für Microsoft Edge

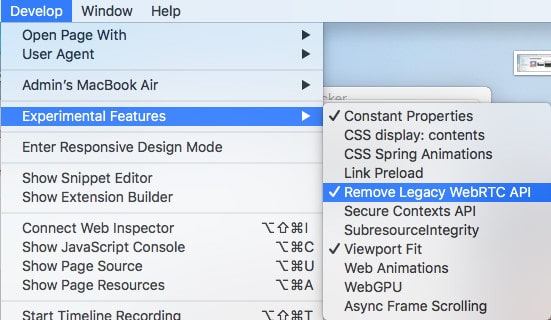

So stoppen Sie WebRTC-Lecks in Safari

Safari blockiert standardmäßig den Zugriff von Websites auf Ihre Kamera und Ihr Mikrofon, sodass wir uns hier nur um die weniger schwerwiegende Art von WebRTC-Leck kümmern. Sie können WebRTC in den Entwicklereinstellungen deaktivieren:

- Öffnen Sie Safari und gehen Sie zu Safari > Einstellungen…

- Gehe zum Fortgeschritten Klicken Sie auf die Registerkarte und aktivieren Sie das Kontrollkästchen unten Menü “Entwickeln” in der Menüleiste anzeigen

- Schließen Sie das Einstellungsmenü und gehen Sie zu Sich entwickeln > Experimentelle Merkmale

- Aktivieren Sie die Option für Entfernen Sie die ältere WebRTC-API

Siehe auch: Beste VPNs für Safari

So stoppen Sie WebRTC-Lecks auf Android

In der neuesten Version von Chrome für Android (getestet mit 8.1.0 Oreo) ist dies der Fall WebRTC kann derzeit nicht vollständig deaktiviert werden. Viele andere Tutorials zu diesem Thema weisen Benutzer an, die Funktion zu deaktivieren WebRTC Stun Ursprungsheader in dem Flaggen Menü, aber nach unserer Erfahrung funktioniert dies nicht. Selbst wenn wir alle WebRTC-bezogenen Einstellungen deaktivieren, leckt unsere echte IP-Adresse.

Vor allem, ExpressVPN und NordVPN verhindern dieses Leck wenn wir über ihre Android-Apps verbinden. Websites können weiterhin eine IP-Adresse sehen, dies ist jedoch die IP-Adresse des VPN-Servers und nicht unsere echte IP-Adresse.

Wir werden diesen Abschnitt des Tutorials aktualisieren, wenn wir eine Möglichkeit finden, WebRTC in Android 8 Oreo oder, wenn es veröffentlicht wird, Android 9 Pie zu deaktivieren.

Siehe auch: Beste VPNs für Android

So stoppen Sie WebRTC-Lecks unter iOS

Du kannst Deaktivieren Sie WebRTC nur in Mobile Safari unter iOS 11 oder früher. Die Einstellung zum Deaktivieren wurde in iOS 12 entfernt. In späteren Versionen von iOS (12+) können Sie die iOS-App von ExpressVPN oder NordVPN verwenden, um Ihre echte IP-Adresse zu maskieren und WebRTC-Lecks zu verhindern.

Deaktivieren von WebRTC im Safari-Browser in iOS 11 oder früher ist der Desktop-Version ziemlich ähnlich:

- Öffne das die Einstellungen App auf Ihrem iPhone oder iPad

- Scrollen Sie nach unten und tippen Sie auf Safari > Fortgeschritten > Experimentelle Merkmale

- Tippen Sie auf den Schalter neben Entfernen Sie die ältere WebRTC-API so wird es grün

Wir werden diesen Artikel aktualisieren, wenn wir auf eine Möglichkeit stoßen, WebRTC-Lecks in iOS 12 und höher zu beheben.

Siehe auch: Beste VPNs für iPhone

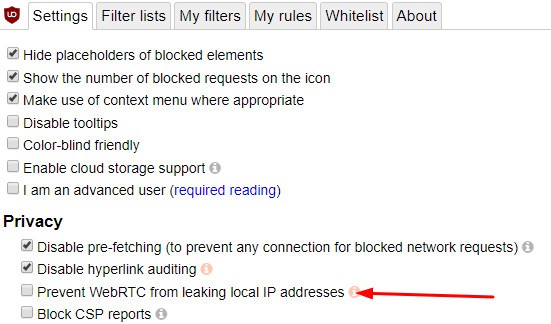

So stoppen Sie WebRTC-Lecks mit uBlock Origin

uBlock Origin ist eine beliebte Browser-Erweiterung für Firefox und Chrome. Dies kann verhindern, dass Ihr Browser die lokale IP-Adresse Ihres Geräts verliert, aber nicht Ihre öffentliche IP-Adresse. Aus diesem Grund empfehlen wir uBlock Origin eher als Ergänzung zu den anderen Lösungen in dieser Liste und keine eigenständige Lösung.

Nach der Installation gehen Sie einfach in die die Einstellungen und aktivieren Sie das Kontrollkästchen mit der Aufschrift, Verhindern Sie, dass WebRTC die lokale IP-Adresse verliert.

Was ist mit VPN-Browser-Erweiterungen?

Es gibt keinen Mangel an Browser-Plug-Ins, die behaupten, wie VPNs zu funktionieren, indem sie den Internetverkehr über einen sicheren Proxy umleiten. Die überwiegende Mehrheit der VPN-Browsererweiterungen schützt Sie nicht vor WebRTC-Lecks. Das einzige Standalone-VPN-Add-On, von dem wir wissen, dass es WebRTC-Lecks verhindert, ist NordVPN. Zusätzlich zu den nativen Desktop- und mobilen Apps schützt die Browsererweiterung für Chrome und Firefox vor WebRTC-Lecks.

Durch Deaktivieren von WebRTC werden VoIP-Apps nicht beschädigt

Wenn Sie WebRTC-Lecks stoppen möchten, aber Sprach- und Video-Chat-Apps wie Google Hangouts, Discord und Skype verwenden möchten, müssen Sie sich keine Sorgen machen. Durch Deaktivieren von WebRTC werden diese Apps normalerweise nicht beschädigt. Sie müssen nur auf eine andere Kommunikationsmethode zurückgreifen. Obwohl die Anrufqualität etwas beeinträchtigt sein kann, können Sie den Sprach- und Video-Chat normal mit deaktiviertem WebRTC verwenden.

Test auf WebRTC-Lecks

Nachdem Sie einen Fix angewendet haben, können Sie mit dem DNS-Lecktest von Comparitech überprüfen, ob er funktioniert. Diese Seite führt einen Test in zwei Teilen durch: mit verbundenem VPN und mit getrenntem VPN. Die Ergebnisse zeigen Ihnen in einfachen Worten, ob Ihr VPN DNS-, IPv6- oder WebRTC-Datenverkehr verliert. Sie können sogar wählen, ob Sie Mikrofon- und Kameraberechtigungen zulassen oder nicht zulassen, um den Schweregrad des Lecks zu bestimmen.

“WebRTC’s Roadmap” von Tsahi Levent-Levi, lizenziert unter CC BY 2.0

isten modernen Webbrowser unterstützen WebRTC standardmäßig, was jedoch die Sicherheit von VPNs gefährdet. Wenn ein Benutzer eine Verbindung zu einem VPN-Server herstellt, sollte der gesamte Internetverkehr von seinem Gerät über einen verschlüsselten Tunnel zum VPN-Server geleitet werden. Wenn WebRTC aktiviert ist, kann es jedoch Daten außerhalb des verschlüsselten Tunnels übertragen und die reale IP-Adresse und den Standort des Benutzers anzeigen, was zu Verfolgung durch Werbetreibende und Dritte führen kann. Es gibt jedoch Lösungen, um WebRTC-Lecks zu verhindern, wie die Verwendung von VPNs wie ExpressVPN und NordVPN, die spezielle Sicherheitsfunktionen haben, um WebRTC-Datenverkehr zu blockieren. Es ist wichtig zu beachten, dass nicht alle WebRTC-Lecks gleich sind und dass Lecks bei nicht erteilten Berechtigungen schwerwiegender sind als bei erteilten Berechtigungen. Es ist daher wichtig, auf die Sicherheit von VPNs zu achten und WebRTC-Lecks zu vermeiden, um die Privatsphäre und Sicherheit der Benutzer zu gewährleisten.