Shodan, eine Idee von John Matherly, ist eine spezialisierte Suchmaschine, mit der Benutzer suchen können Hier finden Sie vertrauliche Informationen zu ungeschützten Geräten mit Internetverbindung (z. B. Computer, Babyphone, Drucker, Webcams, Router, Hausautomationssysteme, intelligente Geräte, Server) unter Verwendung verschiedener Filter. Jedes Gerät, das nicht geschützt ist, ist potenziell für jeden anfällig, auch für Hacker, die Shodan verwenden, um es zu finden.

Wikipedia beschreibt es als “eine Suchmaschine für Servicebanner, die Metadaten sind, die der Server an den Client zurücksendet.” Der Unterschied zwischen Shodan und herkömmlichen Suchmaschinen wie Google besteht darin, dass Shodan indiziert IoT-Geräte (Internet of Things) und gibt öffentlich zugängliche Informationen über sie zurück, anstatt Website-Inhalte.

Mit Shodan kann jeder Geräte finden, die Standard-Anmeldedaten verwenden – eine schwerwiegende und allzu häufige Fehlkonfiguration der Sicherheit. In diesem Artikel erfahren Sie, wie Sie Shodan nutzen können, um Ihre anfälligen Geräte zu finden und der öffentlichen Kontrolle zu entziehen.

Shodan wird manchmal in populären (und sensationellen) Medien schlecht gerappt, was einfach als eine einfache Möglichkeit für die Bösen dargestellt wird, verletzliche Ziele zu finden, die gehackt werden können. Die Realität ist, dass Shodan nicht das einzige Werkzeug ist, das ein Hacker in seinem Arsenal hat, und es gibt viele Möglichkeiten für Cyberkriminelle, Sicherheitslücken zu durchbrechen. Shodan ist ein leistungsstarkes und benutzerfreundliches Tool für Privatanwender und Unternehmen, mit dem sich anfällige Geräte leichter identifizieren lassen. Danach liegt es an Ihnen, Ihre Geräte zu schützen.

Aber lassen Sie uns zunächst die Grundlagen von Shodan zusammenfassen, was es ist, was es tut, wie es funktioniert, wie viel es kostet und ob es seinen umstrittenen Ruf verdient.

Wie gruselig ist Shodan?

Für den Heimanwender kann Shodan ein bisschen wie Big Brother wirken. Es wurde als “die gruseligste Suchmaschine im Internet” bezeichnet. Laut CNN Business haben Shodan-Forscher empfindliche Befehls- und Kontrollzentralen für Kernkraftwerke gefunden. Ein CT Access-Blog beschreibt ein beängstigendes Szenario, in dem es einem Shodan-Benutzer gelungen ist, auf ein Verkehrssteuerungssystem zuzugreifen und das System mit nur einem einfachen Befehl in den Testmodus zu versetzen. Die Mittel zur Beeinträchtigung dieser Systeme wurden jedoch durch mangelhafte Sicherheitsmaßnahmen in den Systemen selbst öffentlich gemacht. Laut CSO Online: „Wenn eine Organisation vertrauliche Daten im Internet bereitstellt, kann das Problem durch das Blockieren von Shodan nicht behoben werden.“ Stattdessen sollten Benutzer Shodan proaktiv als Sicherheitstool verwenden, um herauszufinden, ob Informationen zu ihren Geräten vorliegen öffentlich zugänglich.

Shodan wurde vor allem wegen der großen Anzahl von Geräten, die nur wenig oder gar keine Sicherheit bieten, als beängstigend eingestuft. Wenn sie beispielsweise Standardkennwörter wie “admin” oder “0000” verwenden, sollte das Auffinden Ihres Geräts bei Shodan ein Weckruf sein, um Ihre Sicherheitslücken zu schließen.

Wofür wird Shodan angewendet??

Während Shodan ein nützliches Werkzeug für den digitalen Untergrund und Cyberkriminelle ist, hat es für Heimanwender und Organisationen viele positive Vorteile:

- Es ermöglicht Inhouse Penetrationstester und Hacker mit weißem Hut um Schwachstellen in Unternehmensnetzwerken zu identifizieren

- Heimanwender können Schwachstellen mit ihren eigenen internetfähigen Geräten erkennen und feststellen, ob sie von anderen Personen verwendet werden. Hat beispielsweise ein Hacker auf Ihren Server zugegriffen und wie lautet deren IP-Adresse??

- Es liefert wertvolle Daten zu IoT-Geräten (Internet of Things) für Forschungszwecken von Datenwissenschaftlern, Strafverfolgungsbeamten und Cybersicherheitsfachleuten

- Shodan kann helfen kritische Infrastrukturnetzwerke identifizieren, z. Wasseraufbereitungsanlagen, die nicht im öffentlichen Internet sein sollten, Über das Internet zugängliche SCADA-Kontrollzentren und unsichere IoT-Heimnetzwerkgeräte, von Kühlschränken bis hin zu Heimsicherheitssystemen.

- Shodan Verfolgt die letzten Exploits auf bestimmte Gerätetypen oder die Verwendung bestimmter Software abzielen. Sie können leicht feststellen, ob Ihr Unternehmen für eine Sicherheitslücke anfällig ist. (Sie können sogar einen RSS-Feed einrichten, um Sie über die neuesten IoT-Exploits zu informieren.) 2016 wurde von Github ein ausnutzbarer Fehler in IIS 6.0 in Microsoft Windows Server 2003 gemeldet. Die Software wird von Microsoft nicht mehr unterstützt. Es ist ganz einfach, eine Shodan-Suche zu erstellen, um alle (zum Zeitpunkt des Schreibens) 597.611 ungeschützten Geräte aufzulisten, die Microsoft-IIS / 6.0 verwenden.

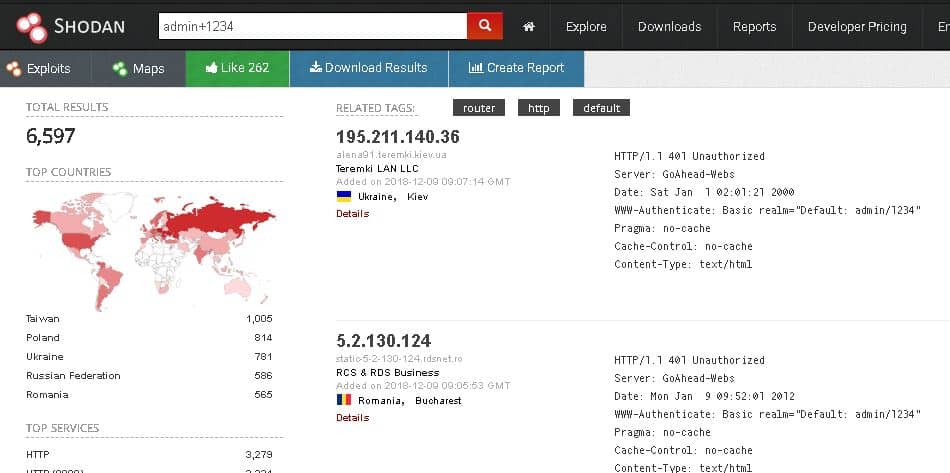

Beispiel eines beliebten Suchlaufs zur Identifizierung von Routern, die den Benutzernamen / das Passwort als admin / 1234 in ihrem Banner verwenden (Quelle: Shodan)

Ist Shodan legal??

Eine der ersten Fragen, die der Uneingeweihte stellt, lautet: “Ist es legal?” Scott Hirschfeld von CT Access antwortet aus technischer Sicht, dass dies der Fall ist. Da es sich bei Shodan nur um einen “Massive Port Scanner” handelt, der einfach anfällige Geräte ausblendet (die ermittelten Informationen werden nicht verwendet), ist dies legal. „Port-Scans stellen keinen Verstoß gegen das Gesetz gegen Computerbetrug und -missbrauch dar, da sie nicht die Anforderung erfüllen, dass das Gerät verfügbar oder unversehrt ist.“ Bekannte Scanner wie nMap und Nessus können die gleiche Aufgabe übernehmen.

Wie funktioniert Shodan??

Service-Banner und Banner-Grabbing

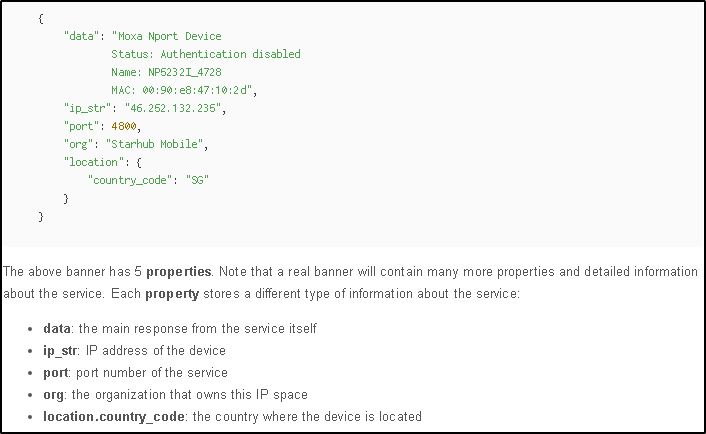

Wenn Sie wissen, was ein Servicebanner ist, können Sie besser nachvollziehen, wie Geräte für Shodan anfällig sein können. Shodan funktioniert, indem Webcrawler (Spinnen) ausgelöst werden, die Dienstbanner greifen, die öffentliche Informationen über die Dienste eines Geräts bereitstellen – z. HTTP, FTP, SSH, Telnet, SNMP usw.

Zu den Informationen gehören möglicherweise der Name und die IP-Adresse des Geräts, die vom Dienst ausgeführte Software, die unterstützten Optionen und die bereitgestellten Dienste. Denken Sie daran, dass Banner gefälscht sein können, aber was für ein Schatz an Informationen echte Banner bieten!

Beispiel eines vereinfachten Shodan-Banners (Quelle: Shodan)

Locker kann ein Banner mit einem Restaurantschild an der Tür verglichen werden, wenn es sich öffnet, um Geschäftszeiten, Menüs usw. mitzuteilen. In diesem Szenario wird, wenn die Tür entriegelt ist und das Restaurant geöffnet wird, automatisch auf den Internet-Websites mit dem Restaurant würde ihre Informationen zu aktualisieren Öffnen und höchstwahrscheinlich den Standort und die Kontaktdaten des Restaurants anzeigen. Ebenso enthält ein Servicebanner Informationen zu einem Gerät, die von Shodan abgerufen und angezeigt werden können.

Was sind Shodan-Filter??

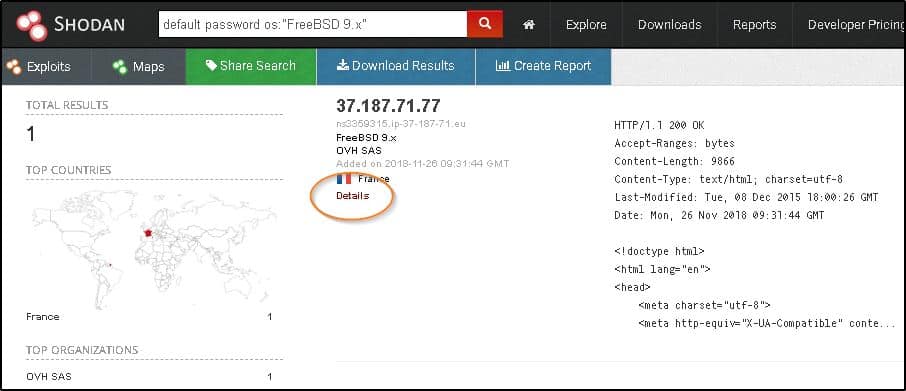

Sie können Suchergebnisse nach Land, Stadt, Organisation, Betriebssystem, Zeitrahmen, Hostname, IP-Bereich oder Produkt filtern. Der IP-Bereich ist eine Möglichkeit, um zu überprüfen, ob Ihre Geräte anfällig sind. Die Ergebnisseite bietet auch einen Zusammenfassungsfilter, z. Top-Länder, nicht jedes Land der Erde. Wenn Sie Ergebnisse für ein bestimmtes Land anzeigen möchten, müssen Sie den Länderfilter in Ihrer Suchzeichenfolge verwenden, z. “Standardkennwort Land: USA”. Sie können Ergebnisse mit mehreren Filtern vertiefen.

Klicken Einzelheiten liefert weitere Informationen über das Gerät, z.B. der Besitzer des Geräts, die offenen Ports und die Dienste, die das Gerät ausführt. Ein Black-Hat-Hacker kennt möglicherweise einen Exploit gegen eine bestimmte Version von SSH. Mit Shodan können Sie schnell und einfach jeden Computer finden, auf dem diese Version ausgeführt wird. Voila, eine sofortige Liste gefährdeter Ziele.

Beispiel eines Filters für FreeBSD-Geräte mit einem Standardkennwort (Quelle: Shodan)

Öffentliche IP-Adressen

Heimgeräte teilen sich eine öffentliche IP-Adresse, die von Ihrem ISP geschützt und Ihrem Router zugewiesen wird (sollte). Wenn Shodan nicht kürzlich einen Internet-Scan durchgeführt hat und die von Ihrem ISP zugewiesene IP-Adresse angegeben hat (höchst unwahrscheinlich), werden Sie wahrscheinlich nicht bei einer Suche auftauchen. Denken Sie daran, dass Shodan nur einmal im Monat eine Durchsuchung des gesamten Internets (ca. 500 Millionen Geräte) durchführt. Wenn Sie also eine aktuelle Anfrage stellen möchten, um zu bestätigen, dass Sie nicht am Shodan-Netz teilnehmen, müssen Sie die verwenden Shodan API für On-Demand-Scans (ein Dienst, der nur kostenpflichtigen Abonnenten zur Verfügung steht.) Andere Geräte, die mit Ihrem Gerät verbunden sind, z Identifizieren Sie Ihren Drucker anhand Ihrer lokalen (privaten) IP-Adressen, die bei einer Shodan-Suche nicht angezeigt werden.

Wie führen Sie Suchvorgänge durch??

Ähnlich wie bei einer herkömmlichen Suchmaschine geben Sie einfach einen Suchbegriff ein und klicken auf Suchen. Das Shodan-Hilfe-Center bietet eine umfassende Liste von Filtern, um die Ergebnisse Ihrer Suche einzugrenzen. Nachfolgend einige einfache Beispielabfragen:

- Finde Cisco Geräte in Kalifornien – Cisco Stadt: Kalifornien

- Finde Apache Server in Deutschland – Apache Land: de

- Finde alle Geräte, die sich nicht in New York befinden – Stadt: “New York”

Hinweis: Zwischen dem Doppelpunkt und dem Suchwert befindet sich kein Leerzeichen. Wenn Sie eine Zeichenfolge mit einem Leerzeichen verwenden, sollten Sie den Suchwert in Anführungszeichen setzen.

Wer kann Shodan benutzen??

Jeder kann es verwenden und es ist für Benutzer ohne Konto kostenlos, obwohl die Suche auf zwei Ergebnisseiten beschränkt ist. Das teuerste Abonnement kostet 899 US-Dollar im Monat mit unbegrenzten Ergebnissen.

Tipps, um Ihre Geräte vom Shodan-Netz fernzuhalten – [Gelöst]

Es gibt eine Reihe von Möglichkeiten, Ihre Geräte zu schützen. Die beste Methode ist jedoch, ein VPN zu verwenden, um unter dem Shodan-Radar zu bleiben.

Shodan Sicherheit 101

Der Heimanwender sollte sich nicht auf seinen Internetdienstanbieter verlassen, um umfassenden Schutz zu gewährleisten:

- Installieren Sie ein VPN. Es wird Sie nicht unbedingt viel Geld kosten. viele sind frei.

- Verwenden Sie niemals Standardkonfigurationen, z.B. Passwörter, Benutzernamen und SSIDs

- Vorzugsweise Kaufen Sie einen Router direkt vom Hersteller anstatt von Ihrem ISP, da die Hersteller in der Regel mit Patches auf dem neuesten Stand sind; es ist schließlich ihre Hauptaufgabe

- Immer Konfigurieren Sie Ihre Software richtig, und halten Sie es gepatcht und auf dem neuesten Stand

- Sind Informationen zu Ihrem Kühlschrank im Internet verfügbar?? Fragen Sie sich, ob Ihre Geräte wirklich angeschlossen werden müssen. Manchmal sind Standardkonfigurationen von Anbietern nicht sicher.

- Immer benutze HTTPS auf Ihren IoT-Geräten und Multi-Faktor-Authentifizierung, sofern verfügbar

Darüber hinaus ist ein vielseitiger Sicherheitsansatz für die Geräte eines Unternehmens die beste Möglichkeit, diese zu schützen:

- Verwenden Sie immer ein VPN, insbesondere wenn Sie Geräte remote verwalten, z. für Auftragnehmer oder externe Lieferanten oder haben eine BYOD-Richtlinie

- Überprüfen Sie den Inhalt von Service-Bannern und achten Sie darauf, was Sie in Fehler- und Begrüßungsnachrichten preisgeben. Die kleinste Information ist, dem engagierten Hacker Dreck zu zahlen. Apache Tomcat veröffentlicht standardmäßig jede Menge Informationen zu den Diensten, die ein Gerät ausführt. IBM bietet eine Kurzanleitung zum Bereinigen von Apache Tomcat und Yeah Hub eine schrittweise Anleitung zum Absichern von IIS-Servern.

- Implementieren Sie eine strenge Sicherheitsrichtlinie in Ihrem Unternehmen. Insider-Bedrohungen gefährden Ihr Unternehmen erheblich, da es Shodan und Hacking-Software aus dem Dark Web gibt.

- Entfernen Sie veraltete und nicht verwendete Dienste

- Erwägen Sie Open-Source-Router-Firmware, die anpassbar und häufig zuverlässiger als kommerzielle Optionen ist und von freiwilligen IT-Experten erstellt und verwaltet wird, die dies aus Spaß und nicht nur für Geld tun. Zwei Optionen sind Tomate und DD-WRT.

- Beschränken Sie Ihren eigenen Zugriff auf die Verwaltung Ihres Routers auf eine einzelne IP-Adresse, die nicht Teil des Adresspools ist, der Ihrem Netzwerk zugewiesen wurde. Sichere Verwaltung üben, z. Lassen Sie den Router Ihre Anmeldedaten nicht speichern.

- Aktivieren Sie niemals die Portweiterleitung für IoT-Geräte oder -Server in Ihrem LAN. Wenn Sie über das Internet auf Ihre Geräte zugreifen müssen, installieren Sie einen Heim-VPN-Server und greifen Sie stattdessen über das VPN auf Ihr LAN zu.

- Sei so heimlich wie ein Hacker. Anstatt Eindringlingen mitzuteilen, dass Sie sie erkannt haben, indem Ihre Firewall eine ICMP Destination Unreachable-Nachricht an Adressen sendet, die Sie blockieren möchten, lassen Sie den Scanner eine Zeitüberschreitung einleiten. Zu wissen, ob ein Host vorhanden ist, ist eine wertvolle Information für Hacker, die Shodan verwenden.

- Verwenden Sie eine Kontosperrungsrichtlinie, um das Risiko von Brute-Force-Angriffen auf Ihr Netzwerk zu verringern

Finden Sie heraus, ob Ihre Geräte anfällig sind

Für den Einstieg benötigen Sie Ihre öffentliche IP-Adresse. Um es zu finden, geben Sie einfach “Was ist meine IP-Adresse” in Google ein.

Um Ihren Computer in Shodan zu finden, geben Sie “net: [Ihre öffentliche IP-Adresse]” (ohne Anführungszeichen) in das Suchfeld von Shodan ein. Wenn Ihr ISP seinen Job macht, erhalten Sie eine 404 Nicht gefunden Statusnachricht. Wenn Sie anfällig sind, gibt Shodan die Details Ihres Geräts zurück. Hacker kennen Ihre öffentliche IP-Adresse möglicherweise nicht, aber wenn Sie einen Standardbenutzernamen und ein Standardkennwort verwenden, können sie Sie finden, indem sie nach Geräten suchen, die Standardanmeldedaten verwenden. Der beste Weg, sich aus dem Shodan-Grid zu entfernen, ist die Installation eines VPN, z. OpenVPN.

Alternativen zu Shodan, um zu bestätigen, ob Ihre Geräte anfällig sind:

- Wenn Shodan bei einer einfachen Suche keine Details zu Ihrer öffentlichen IP-Adresse eingibt, können Sie ein Online-Port-Scan-Tool wie “Meinen Namen verbergen” verwenden, um zu bestätigen, dass Ihre Ports geschützt sind. Geben Sie Ihre öffentliche IP-Adresse ein. Alle Ports sollten geschlossen oder gefiltert (durch eine Firewall oder einen Filter geschützt) sein. Wenn Sie “Meinen Namen verbergen” verwenden, um Ihre lokale IP-Adresse zu scannen, sollten Sie die Meldung erhalten, dass der Host ausgefallen ist, oder eine Meldung im Sinne von “Fehler: Server ist nicht bereit, diesen Host zu scannen”.

- Censys ähnelt, ist aber neuer und benutzerfreundlicher als Shodan. Geben Sie Ihre IP-Adresse ein. Wenn Ihr Gerät geschützt ist, sollten Sie die folgende Meldung erhalten: “Wir haben auf diesem Host keine öffentlich zugänglichen Dienste gefunden, oder der Host befindet sich auf unserer schwarzen Liste.”

- Der IoT-Scanner kann einen Port-Scan durchführen, um festzustellen, ob eines Ihrer Geräte im Internet öffentlich zugänglich ist.

Blockieren Sie Shodan-Scanner

Genau genommen entfernen Sie Ihr Gerät nicht aus Shodan, sondern blockieren den Motor, damit er es nicht findet. Laut IP Fire verwendet Shodan rund 16 verschiedene Scanner, um seinen Index auf dem neuesten Stand zu halten. Um diese Scanner zu blockieren, können Sie die bekannten Hostdefinitionen für Shodan-Scanner in der Firewall Ihres Computers einrichten. Leider können sich diese IP-Adressen jederzeit ändern, sodass Sie sie im Rahmen Ihrer Sicherheitsroutine auf dem neuesten Stand halten müssen. Leider sind VPNs so konzipiert, dass sie Firewalls ausweichen, sodass eine Firewall Sie möglicherweise auf eine Shodan-Abfrage hinweist, Sie jedoch möglicherweise nicht vor einem Hacking-Angriff schützt. Das Blockieren bekannter Shodan-Scanner ist eine schnelle Lösung in Situationen, in denen Sie kein VPN verwenden können und Ihre Geräte öffentlich zugänglich sein müssen.

Richten Sie ein VPN ein

Comparitech hat die besten (und die schlechtesten) VPNs, einschließlich der kostenlosen, zusammengefasst:

- Beste VPN-Dienste für 2023

- Über 20 kostenlose VPNs werden nebeneinander bewertet

- 6 beste kostenlose VPNs, denen Sie vertrauen können

- Die besten VPNs für Linux im Jahr 2023 (und die schlechtesten)

Sollten Sie wegen Shodan in Panik geraten??

Die meisten Menschen sorgen sich nicht allzu sehr darum, dass Anwendungen wie Facebook und Browser wie Google mehr über sie wissen als ihre eigenen Mütter, obwohl sie es sollten. Sie möchten nicht bei einer Shodan-Suche auftauchen, aber es ist nicht zu schwierig, sich zu schützen, wie wir gesehen haben.

Geräte mit Standardkonfigurationen sind am stärksten von Cyberkriminellen bedroht, die Shodan oder eine andere Software verwenden, die unsichere Gerätekonfigurationen aufspüren soll. Es ist nicht nur Shodan, der Angst macht. Google Dorks – SQL-Suchanfragen, mit denen der Index einer Website nach Informationen durchsucht wird – wurden entwickelt, bevor Shodan 2009 in die Szene kam. Mit diesen Suchanfragen können Sie auch gefährdete Informationen auf Ihrer Website finden, z. ein Dokument mit vertraulichen Daten.

Um mit Shodan zu beginnen, ist die Shodan Knowledge Base umfassend und ein nützlicher Ort, an dem Sie lernen, wie Sie die Engine verwenden und sich effektiv schützen können.

Shodan, an idea by John Matherly, is a specialized search engine that allows users to search for confidential information on unprotected devices with internet connection (such as computers, baby monitors, printers, webcams, routers, home automation systems, smart devices, servers) using various filters. Any unprotected device is potentially vulnerable to anyone, including hackers who use Shodan to find it. Wikipedia describes it as “a search engine for service banners, which are metadata that the server sends back to the client.” The difference between Shodan and traditional search engines like Google is that Shodan indexes IoT (Internet of Things) devices and returns publicly accessible information about them, rather than website content. With Shodan, anyone can find devices that use default login credentials – a serious and all too common security misconfiguration. In this article, you will learn how to use Shodan to find your vulnerable devices and keep them out of public control. Shodan is sometimes poorly portrayed in popular (and sensational) media, simply as an easy way for the bad guys to find vulnerable targets that can be hacked. The reality is that Shodan is not the only tool a hacker has in his arsenal, and there are many ways for cybercriminals to exploit security vulnerabilities. Shodan is a powerful and user-friendly tool for private users and businesses to more easily identify vulnerable devices. After that, its up to you to protect your devices. But first, lets summarize the basics of Shodan, what it is, what it does, how it works, how much it costs, and whether it deserves its controversial reputation.