Google indiziert nur einen winzigen Bruchteil des Internets. Schätzungen zufolge enthält das Web 500-mal mehr Inhalte als das, was Google in den Suchergebnissen zurückgibt. Die Links, die Google und andere Suchmaschinen beim Eingeben einer Abfrage zurückgeben, werden als “Oberflächenweb” bezeichnet, während alle anderen nicht durchsuchbaren Inhalte als “Deep Web” oder “unsichtbares Web” bezeichnet werden..

Die meisten dieser Informationen werden einfach deshalb ausgeblendet, weil die große Mehrheit der Benutzer sie nicht für relevant hält. Vieles davon steckt in Datenbanken, an denen Google kein Interesse hat oder die nicht gecrawlt werden dürfen. Vieles ist alt und veraltet. Der Inhalt von iPhone-Apps, die Dateien in Ihrem Dropbox-Konto, Fachzeitschriften, Gerichtsakten und private Social-Media-Profile sind Beispiele für Daten, die nicht unbedingt von Google indiziert wurden, aber dennoch im Internet vorhanden sind.

Siehe auch: Die besten VPNs für Tor

Warnung: Ihr ISP kann erkennen, dass Sie Tor verwenden

Ein Großteil dieses Artikels dreht sich um die Verwendung von Anonymitätsnetzwerken wie Tor, die für den Zugriff auf das dunkle Netz verwendet werden. Internetprovider können erkennen, wann Tor verwendet wird, da die IPs der Tor-Knoten öffentlich sind. Wenn Sie Tor privat verwenden möchten, können Sie entweder ein VPN oder Tor Bridges (Tor-Knoten, die nicht öffentlich indiziert sind) verwenden. Insbesondere US-Tor-Benutzer möchten möglicherweise ein VPN verwenden, das schneller und zuverlässiger ist.

Aufgrund der jüngsten Änderungen der US-amerikanischen Gesetzgebung können Internetanbieter Daten über ihre Kunden, einschließlich ihrer Surfgewohnheiten, verkaufen und weitergeben. Wenn Sie ein VPN verwenden, kann Ihr ISP nicht erkennen, dass Sie mit einem Tor-Eintrittsknoten verbunden sind, sondern nur einen verschlüsselten Tunnel zu einem VPN-Server.

NordVPN ist die erste Wahl für Tor und wurde speziell für Tor-Benutzer entwickelt.

Tiefes Netz gegen dunkles Netz

Das tiefe Netz wird oft mit dem dunklen Netz verwechselt, das auch als dunkles Netz, schwarzes Netz und schwarzes Netz bezeichnet wird. Das Deep Web umfasst alle online gespeicherten Informationen, die von Suchmaschinen nicht indiziert werden. Sie benötigen keine speziellen Tools oder einen Dark Net-Browser, um auf das Deep Web zuzugreifen. Sie müssen nur wissen, wo Sie suchen müssen. Spezielle Suchmaschinen, Verzeichnisse und Wikis können Benutzern dabei helfen, die gesuchten Daten zu finden.

Viele der besten allgemeinen Deep-Web-Suchmaschinen, wie Alltheweb und CompletePlanet, wurden heruntergefahren oder übernommen. Dennoch hängen ein paar herum, um Ihnen den Einstieg zu erleichtern:

- DeeperWeb – Deep-Web-Suchmaschine, die die Google-Suche nutzt

- Die virtuelle WWW-Bibliothek – Der ursprüngliche Index des Webs, jedoch eher ein Verzeichnis als eine Suchmaschine.

- Surfwax – Indexe RSS-Feeds. Ich bin mir nicht sicher, ob das noch funktioniert …

- IceRocket – Durchsucht die Blogosphäre und Twitter

Diese sind alle in Ordnung, aber spezialisierte Suchmaschinen sind in der Regel besser als allgemeine, um Informationen im Deep Web zu finden. Wenn Sie beispielsweise nach einem Gerichtsverfahren suchen, verwenden Sie die Suche nach öffentlichen Aufzeichnungen in Ihrem Bundesstaat oder Land. Wenn Sie wissenschaftliche Zeitschriften benötigen, lesen Sie unseren Artikel über die Verwendung von Deep-Web-Suchmaschinen für die akademische und wissenschaftliche Forschung. Je genauer Sie sind, desto besser. Andernfalls erhalten Sie nur die gleichen Suchergebnisse wie bei Google. Wenn Sie einen bestimmten Dateityp benötigen, z. B. eine Excel-Datei oder eine PDF-Datei, erfahren Sie, wie Sie die Suche nach diesem Dateityp festlegen (z. B. geben Sie in Ihrer DeeperWeb-Abfrage “Dateityp: PDF” ein)..

Das dunkle Netz ist ein kleiner Teil des tiefen Netzes, das absichtlich verborgen bleibt. Für den Zugriff auf Websites und Daten im dunklen Web ist normalerweise ein spezielles Tool erforderlich. Die mit dem dunklen Netz am häufigsten assoziierte Art von Website sind Marktplätze, auf denen illegale Waren wie Betäubungsmittel, Schusswaffen und gestohlene Kreditkartennummern gekauft und verkauft werden. In den dunkelsten Winkeln werden Killer eingestellt, Menschenhandel betrieben und Kinderpornografie ausgetauscht. Darüber hinaus enthält das dunkle Web Inhalte und Daten, auf die anonym zugegriffen werden kann. Dies kann ein Blog, ein Forum, ein Chatroom oder ein privater Spieleserver sein.

Die Schönheit des dunklen Netzes ist Anonymität. Niemand weiß, wer sonst in der realen Welt ist, solange er die notwendigen Vorkehrungen trifft. Benutzer sind frei von den neugierigen Blicken von Regierungen und Unternehmen.

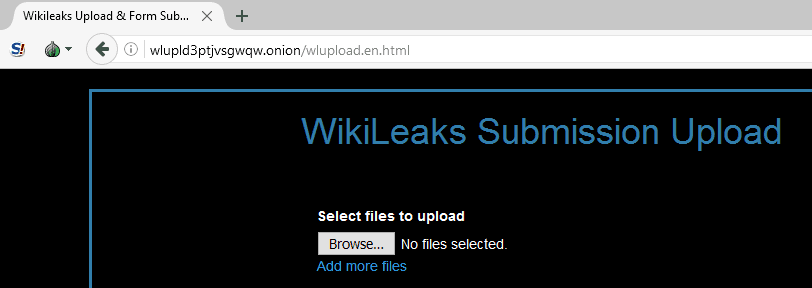

Das dunkle Netz und Tor werden oft von Journalisten und Whistleblowern genutzt, um vertrauliche Informationen auszutauschen, darunter auch Edward Snowden selbst. Der Ashley Madison-Datendump wurde zum Beispiel auf einer Site veröffentlicht, die nur für Tor-Benutzer zugänglich ist.

So greifen Sie sicher auf das Dark Web zu

Das dunkle Netz ist kein zentraler Ort. Genau wie das Oberflächen-Web ist es auf Servern auf der ganzen Welt verteilt. In diesem Artikel erfahren Sie, wie Sie über Tor (The Onion Router) auf das dunkle Web zugreifen können. Dunkle Internet-Website-URLs werden häufig anstelle von “.com” oder “.org” mit “.onion” angehängt, was darauf hinweist, dass sie nur für Tor-Benutzer zugänglich sind.

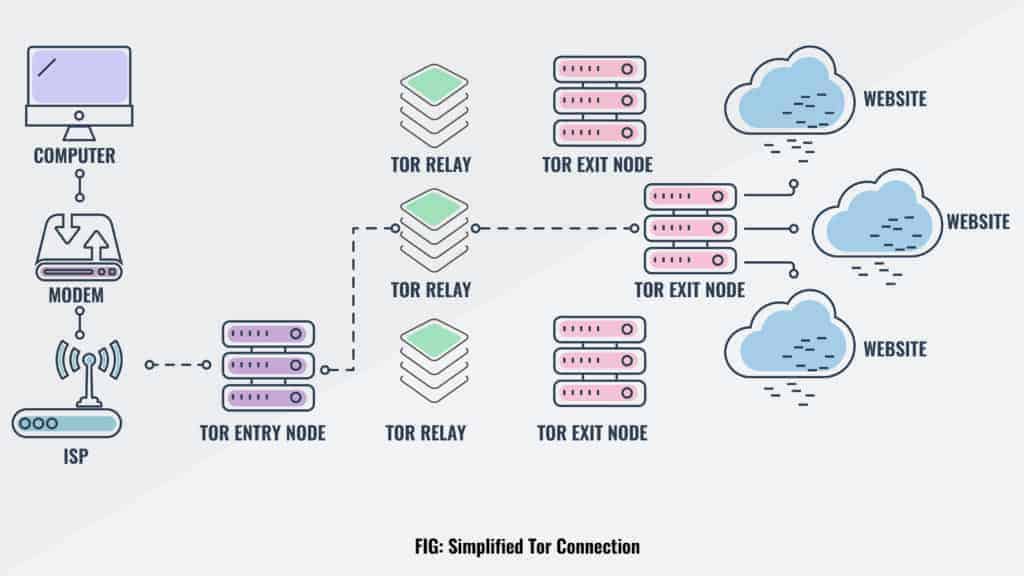

Tor ist ein Netzwerk von Freiwilligen-Relays, über die die Internetverbindung des Benutzers geleitet wird. Die Verbindung wird verschlüsselt, und der gesamte Datenverkehr zwischen Relais auf der ganzen Welt springt auf und macht den Benutzer anonym.

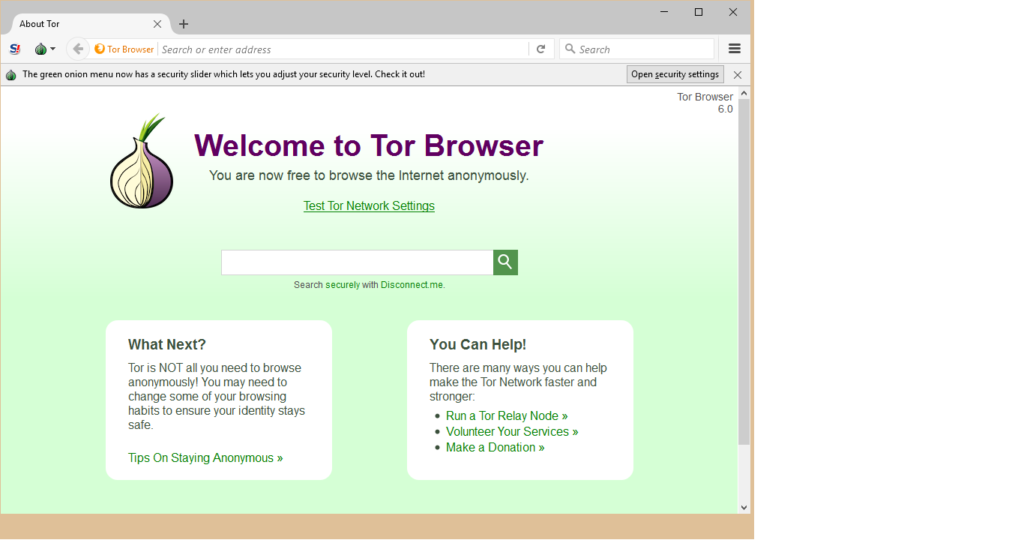

Wie kommt man also in das Tor-Netzwerk? Am einfachsten ist es, den Tor-Browser herunterzuladen und zu installieren. Basierend auf Firefox können Sie wie jeder andere Webbrowser im Internet surfen, mit der Ausnahme, dass der gesamte Datenverkehr automatisch über das Tor-Netzwerk geleitet wird. Stellen Sie sicher, dass Sie den Tor-Browser nur von der offiziellen Website herunterladen, damit Sie keine Malware, Spyware oder andere Viren auf Ihr Gerät herunterladen können. Offiziell ist der Tor-Browser nur unter Windows, Mac und Linux verfügbar. Daher raten viele Experten von der Verwendung von mobilen Browsern von Drittanbietern ab, die das Tor-Netzwerk verwenden.

So greifen Sie mit Tor Browser (UPDATE) unter Android auf das dunkle Internet zu

Der offizielle Tor Browser ist jetzt auf Android verfügbar. Sie können es im Play Store oder auf der Tor-Downloadseite herunterladen. Zum jetzigen Zeitpunkt ist Tor Browser für Android noch in Alpha und erfordert zusätzlich die Installation von Orbot als Voraussetzung.

Der Tor-Browser ist der beliebteste dunkle Webbrowser. Sobald Tor Browser installiert ist, können Sie jetzt auf diese .onion dark net-Websites zugreifen.

Im dunklen Netz navigieren

Sie können jetzt ohne Bedenken dunkle Websites und versteckte Wikis durchsuchen. Wenn Sie jedoch vorhaben, mehr als das zu tun, müssen Sie verschiedene Vorsichtsmaßnahmen treffen. Wenn Sie vorhaben, auf einem dunklen Marktplatz wie der Silk Road einzukaufen, um die Medikamente zu erhalten, die Ihre sterbende Mutter so dringend zum Überleben braucht, müssen Sie beispielsweise eine gefälschte Identität erstellen. Das bedeutet, verschlüsselte E-Mails mit einer neuen E-Mail-Adresse einzurichten, ein Pseudonym zu verwenden, eine anonyme Bitcoin-Brieftasche einzurichten, Javascript in Tor Browser zu deaktivieren, nach Anbietern zu suchen und vieles mehr.

Das Auffinden dieser .onion-Websites ist natürlich die erste Herausforderung, da sie nicht in den Google-Suchergebnissen angezeigt werden. Sie können nicht nur Google “Silk Road” und hoffen, auf der dunklen Website zu landen. Eine Handvoll dunkler Netto-Suchmaschinen, die .onion-Sites indizieren, umfassen Onion.city, Onion.to und NotEvil. Um mehrere Marktplätze nach bestimmten Produkten zu durchsuchen, insbesondere nach Drogen und Betäubungsmitteln, gibt es Grams.

Reddit ist auch eine wertvolle Quelle, um das dunkle Netz oder die tiefe Website zu finden, nach der Sie suchen. Probieren Sie die Subreddits / r / deepweb, / r / onions und / r / Tor aus. Versteckte Wiki-Verzeichnisse wie dieses können ebenfalls hilfreich sein, um Ihre Suche einzugrenzen.

Auch hier können wir nicht genug betonen, dass Sicherheit und Anonymität für diejenigen auf dunklen Websites von größter Bedeutung sind. Ihr ISP und die Regierung sind möglicherweise nicht in der Lage, Ihre Aktivitäten im Tor-Netzwerk anzuzeigen, aber sie wissen, dass Sie im Tor-Netzwerk sind, und das allein reicht aus, um die Augenbrauen hochzuziehen. Tatsächlich hat ein kürzlich ergangenes Urteil des Obersten Gerichtshofs der USA festgestellt, dass die bloße Verwendung von Tor wahrscheinlich ausreicht, um von den Strafverfolgungsbehörden weltweit Computer zu durchsuchen und zu beschlagnahmen.

Eine weitere wichtige Vorsichtsmaßnahme besteht darin, sicherzustellen, dass Ihre .onion-URLs korrekt sind. Zwiebel-URLs enthalten im Allgemeinen eine Folge von scheinbar zufälligen Buchstaben und Zahlen. Und da HTTPS im dunklen Netz nur sehr selten verwendet wird, ist es nicht möglich zu überprüfen, ob eine Website mit einem SSL-Zertifikat legitim ist oder nicht. Wir empfehlen, die URL aus drei verschiedenen Quellen zu überprüfen, bevor Sie eine Website im dunklen Netz verwenden. Wenn Sie sicher sind, dass Sie die richtige URL haben, speichern Sie sie in einer verschlüsselten Notiz. Der Tor-Browser speichert sie nicht für später im Cache. Andernfalls besteht die Möglichkeit, dass Sie einem Phishing-Betrug wie diesem falschen Bitcoin-Mixer zum Opfer fallen.

Aus diesem Grund empfehlen wir dringend, eine weitere Sicherheitsebene über ein VPN zu verwenden.

VPN über Tor gegen Tor über VPN

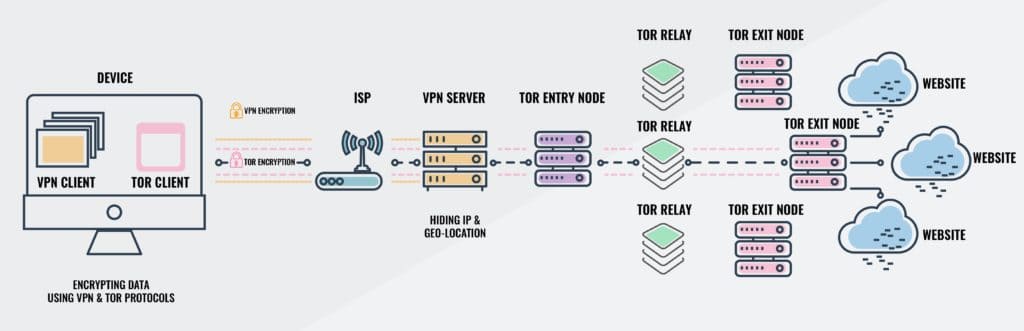

Ein VPN ermöglicht es einem Benutzer, den gesamten Internetverkehr zu und von seinem Gerät zu verschlüsseln und über einen Server an einem Ort seiner Wahl weiterzuleiten. Ein VPN in Kombination mit Tor erhöht die Sicherheit und Anonymität des Benutzers.

Obwohl es etwas ähnlich ist, betont Tor die Anonymität und ein VPN die Privatsphäre.

Durch die Kombination dieser Tools wird das Risiko verringert, aber es gibt einen wichtigen Unterschied in der Interaktion dieser beiden Tools. Lassen Sie uns zuerst Tor über VPN besprechen.

Wenn Sie eine Verbindung zu Ihrem VPN herstellen und Tor Browser starten, verwenden Sie Tor über VPN, Dies ist bei weitem die häufigste Methode. Der gesamte Internet-Datenverkehr Ihres Geräts wird zuerst an den VPN-Server geleitet und dann über das Tor-Netzwerk weitergeleitet, bevor er an seinem endgültigen Ziel endet. Ihr ISP sieht nur den verschlüsselten VPN-Verkehr und weiß nicht, ob Sie bei Tor sind. Normalerweise können Sie auf .onion-Websites zugreifen.

Für Tor over VPN müssen Sie Ihrem VPN-Anbieter vertrauen, der erkennt, dass Sie Tor verwenden, und Metadatenprotokolle führt, obwohl der Inhalt Ihres verschlüsselten Tor-Datenverkehrs nicht angezeigt wird. Ein VPN ohne Protokoll, in dem weder Verkehrsprotokolle noch Sitzungsprotokolle gespeichert werden, wird dringend empfohlen. Verkehrsprotokolle enthalten den Inhalt Ihres Internetverkehrs, z. B. Suchanfragen und besuchte Websites, während Sitzungsprotokolle Metadaten wie Ihre IP-Adresse enthalten, wenn Sie sich beim VPN angemeldet haben und wie viele Daten übertragen wurden. Verkehrsprotokolle sind ein größeres Problem als Sitzungsprotokolle, aber beide sind nicht gut.

Für die integrierte Tor-über-VPN-Funktionalität betreibt NordVPN Server, die Sie automatisch durch das Tor-Netzwerk leiten (Einzelheiten hier). Sie müssen nicht einmal mit Tor Browser arbeiten, beachten Sie jedoch, dass andere Browser weiterhin Identifikationsinformationen über das Netzwerk übertragen können. Alternativ gibt es IPVanish, die behaupten, das weltweit führende VPN für Tor zu sein, und die sehr empfohlen werden. Hier können Sie 60% des Jahresplans sparen.

DEAL ALERT: NordVPN unterhält einen 2-Jahres-Vertrag mit einem riesigen Rabatt von 66%.

Tor über VPN schützt Benutzer auch nicht vor böswilligen Tor-Exit-Knoten. Da die Tor-Knoten aus Freiwilligen bestehen, halten sich nicht alle an die Regeln. Die letzte Weiterleitung, bevor der Datenverkehr zur Zielwebsite geleitet wird, wird als Exit-Knoten bezeichnet. Der Exit-Knoten entschlüsselt Ihren Datenverkehr und kann so Ihre persönlichen Informationen stehlen oder bösartigen Code einschleusen. Außerdem werden Tor-Exit-Knoten häufig von Websites blockiert, die ihnen nicht vertrauen, und Tor über VPN kann auch nichts dagegen tun.

Dann gibt es die weniger beliebten VPN über Tor, davon wird durch das offizielle Tor-Projekt abgeraten. Nur zwei uns bekannte VPN-Anbieter, AirVPN und BolehVPN, bieten diesen Service an, obwohl keiner von beiden für eine hohe Geschwindigkeit steht. In diesem Fall wird die Reihenfolge der beiden Werkzeuge gewechselt. Der Internetverkehr wird zuerst über das Tor-Netzwerk und dann über das VPN geleitet. Dies bedeutet, dass der VPN-Anbieter Ihre echte IP-Adresse nicht erkennt und Sie durch das VPN vor diesen fehlerhaften Exit-Knoten geschützt werden.

Der große Nachteil ist, dass Ihr ISP weiß, dass Sie Tor verwenden, was an einigen Stellen Anlass zur Sorge gibt und viele Leute davon abhält, diese Methode zu verwenden. Auch in diesem Fall ist es wichtig, ein logloses VPN zu verwenden und mit Bitcoin zu bezahlen, wenn Sie anonym bleiben können. Die VPN-over-Tor-Technik ist auch anfällig für End-to-End-Timing-Angriffe, obwohl dies höchst unwahrscheinlich ist.

Für die Verwendung von VPN ist es erforderlich, dass Sie Ihrem VPN-Anbieter, jedoch nicht Ihrem Internetdienstanbieter, vertrauen. Wenn Sie auf .onion-Websites zugreifen möchten, ist dies am besten. VPN über Tor setzt voraus, dass Sie Ihrem ISP vertrauen, aber nicht Ihrem VPN. Dies ist am besten, wenn Sie schlechte Tor-Exitknoten vermeiden möchten. Einige halten VPN über Tor für sicherer, da es während des gesamten Vorgangs anonym bleibt (vorausgesetzt, Sie zahlen anonym für Ihr VPN). Obwohl das offizielle Tor-Projekt von VPN über Tor abrät, sind beide Methoden der Verwendung eines VPN überlegen.

Die größte Einschränkung ist die Geschwindigkeit. Aufgrund all der Knoten, die Ihr Datenverkehr durchläuft, begrenzt Tor selbst die Bandbreite erheblich. Wenn Sie ein VPN hinzufügen, wird es auch durch ein schnelles VPN wie IPVanish noch langsamer. Seien Sie also bitte geduldig.

I2P

I2P ist ein alternatives anonymes Netzwerk zu Tor. Im Gegensatz zu Tor kann es jedoch nicht für den Zugriff auf das öffentliche Internet verwendet werden. Es kann nur verwendet werden, um auf versteckte Dienste zuzugreifen, die für das I2P-Netzwerk spezifisch sind. I2P kann nicht für den Zugriff auf .onion-Sites verwendet werden, da es sich um ein vollständig von Tor getrenntes Netzwerk handelt. Stattdessen verwendet I2P eine eigene Marke von versteckten Sites, die als “Eepsites” bezeichnet werden..

Warum sollten Sie I2P anstelle von Tor verwenden? Schließlich ist es viel weniger beliebt, kann nicht für den Zugriff auf normale Websites verwendet werden und ist neben anderen Nachteilen nicht so einfach zu bedienen. Beide basieren auf einer Peer-to-Peer-Routing-Struktur in Kombination mit einer gestuften Verschlüsselung, um das Surfen privat und anonym zu gestalten.

I2P bietet jedoch einige Vorteile. Es ist aus mehreren technischen Gründen viel schneller und zuverlässiger als Tor. Die Peer-to-Peer-Routing-Struktur ist fortgeschrittener und benötigt kein vertrauenswürdiges Verzeichnis, um Routeninformationen abzurufen. I2P verwendet Einweg-Tunnel, sodass ein Lauscher nur ausgehenden oder eingehenden Datenverkehr erfassen kann, nicht beides.

Das Einrichten von I2P erfordert mehr Konfiguration seitens des Benutzers als Tor. I2P muss heruntergeladen und installiert werden. Anschließend erfolgt die Konfiguration über die Router-Konsole. Dann müssen einzelne Anwendungen für die Arbeit mit I2P separat konfiguriert werden. In einem Webbrowser müssen Sie die Proxy-Einstellungen Ihres Browsers konfigurieren, um den richtigen Port zu verwenden.

Freenet

Freenet ist wie I2P ein eigenständiges Netzwerk innerhalb des Netzwerks, über das nicht auf Websites im öffentlichen Web zugegriffen werden kann. Es kann nur verwendet werden, um auf den Inhalt zuzugreifen, der in den verteilten Peer-to-Peer-Datenspeicher Freenet hochgeladen wurde. Im Gegensatz zu I2P und Tor benötigen Sie keinen Server, um Inhalte zu hosten. Sobald Sie etwas hochgeladen haben, bleibt es unbegrenzt dort, auch wenn Sie Freenet nicht mehr verwenden, solange es beliebt ist.

Mit Freenet können Benutzer eine Verbindung in einem von zwei Modi herstellen: Darknet und Opennet. Im Darknet-Modus können Sie festlegen, wer Ihre Freunde im Netzwerk sind, und nur Inhalte mit ihnen verbinden und teilen. Auf diese Weise können Gruppen von Personen geschlossene anonyme Netzwerke erstellen, die ausschließlich aus Personen bestehen, die sie kennen und denen sie vertrauen.

Alternativ können Benutzer eine Verbindung im Opennet-Modus herstellen, der Peers im Netzwerk automatisch zuweist. Im Gegensatz zum Darknet-Modus verwendet opennet neben dem dezentralen Peer-to-Peer-Netzwerk eine Handvoll zentralisierter Server.

Die Konfiguration ist ziemlich einfach. Einfach herunterladen, installieren und ausführen. Wenn Sie Ihren Standardbrowser öffnen, ist Freenet bereit und läuft über die webbasierte Oberfläche. Beachten Sie, dass Sie einen anderen Browser verwenden sollten als den, den Sie normalerweise verwenden, um die Anonymität zu gewährleisten.

Freenet ist immer noch ein Experiment, das entwickelt wurde, um Denial-of-Service-Angriffen und Zensur zu widerstehen.

Nützliche Links:

IPVanish

NordVPN

Laden Sie den Tor-Browser herunter

BolehVPN

AirVPN

“The Flame” von Aaron Escobar unter CC BY 2.0 lizenziert

PDF-Dokument, können Sie auch spezielle Suchoperatoren verwenden, um Ihre Suche zu verfeinern. Zum Beispiel können Sie “filetype:pdf” zu Ihrer Suchanfrage hinzufügen, um nur PDF-Dateien zu finden.

Es ist wichtig zu verstehen, dass das Deep Web nicht dasselbe ist wie das Dark Web. Das Dark Web ist ein Teil des Deep Web, der nur über spezielle Anonymitätsnetzwerke wie Tor zugänglich ist und oft für illegale Aktivitäten genutzt wird. Der Zugang zum Dark Web birgt auch erhebliche Risiken, da es viele betrügerische Websites und Malware gibt. Wenn Sie das Dark Web besuchen möchten, sollten Sie sich unbedingt über die Risiken informieren und geeignete Sicherheitsvorkehrungen treffen.

Insgesamt ist das Internet ein riesiger Ort mit unzähligen Informationen, die nicht alle von Suchmaschinen erfasst werden. Es gibt viele Möglichkeiten, das Deep Web zu durchsuchen und auf relevante Informationen zuzugreifen, aber es erfordert oft spezielle Tools und Techniken. Wenn Sie das Dark Web besuchen möchten, sollten Sie sich bewusst sein, dass es viele Risiken gibt und dass Sie geeignete Sicherheitsvorkehrungen treffen müssen.