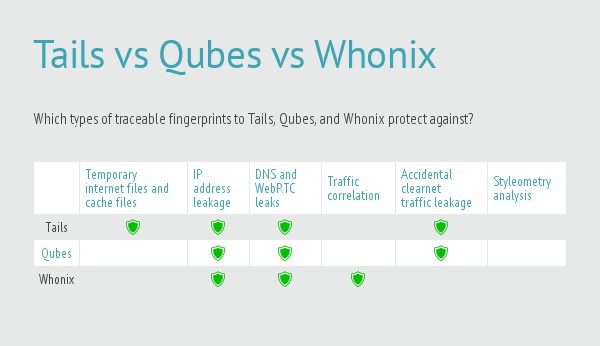

Es gibt eine Vielzahl von Betriebssystemen, die sich auf den Datenschutz konzentrieren. Die meisten von ihnen basieren auf Linux, und genau wie Linux selbst kann es schwierig sein, die Unterschiede zwischen einer solchen Vielzahl von Optionen herauszufinden. Im Allgemeinen gibt es zwei Haupttypen von Sicherheits- / Datenschutzbetriebssystemen: diejenigen, die sich auf die Gewährleistung der Anonymität konzentrieren, und diejenigen, die Penetrationstools für die Computerforschung enthalten. Dieser Artikel konzentriert sich auf den Datenschutzaspekt und befasst sich mit drei Hauptmethoden, um dies zu erreichen: zwei Methoden, bei denen mithilfe von Virtualisierung eine Isolation erstellt wird, und die alte, bewährte Methode zur Verwendung von Live-CDs.

Eine Live-CD ist eine bootfähige CD (oder ein USB-Laufwerk), die Sie vor dem Booten in einen Computer stecken. Live-CDs installieren nichts auf dem Hostsystem und hinterlassen beim Herunterfahren keine Dokumente oder andere Spuren. Dies stellt sicher, dass keine Malware oder Tracking-Software mehrere Sitzungen überleben kann. In diesem Artikel verwenden wir die TAILS Live-CD.

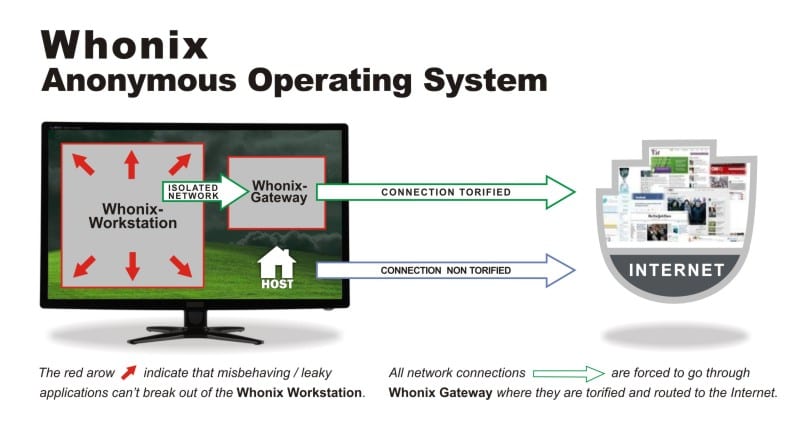

Für die Virtualisierung schauen wir uns Qubes OS und Whonix an. Qubes OS erstellt eine Reihe zunehmend vertrauenswürdiger virtueller Maschinen, sodass Aktivitäten, die auf einer nicht vertrauenswürdigen virtuellen Maschine stattfinden, keine Auswirkungen auf Anwendungen in anderen Maschinen haben. Whonix verfügt über ein zweiteiliges System, mit dem Sie Ihre gesamte Arbeit auf einer Workstation für virtuelle Maschinen ausführen können. Der gesamte Netzwerkverkehr wird über das andere Gateway der virtuellen Maschine geleitet, das eine Verbindung zum Tor-Netzwerk herstellt.

Alle drei Methoden haben Vor- und Nachteile.

Qubes OS – Ein einigermaßen sicheres Betriebssystem

Qubes OS wird am besten als Xen-Distribution beschrieben, auf der virtuelle Linux-Domänen ausgeführt werden. Xen ist ein sehr stabiler und ausgereifter Bare-Metal-Typ-1-Hypervisor. Diese Art der Virtualisierung entspricht dem, was Sie möglicherweise bei der Verwendung eines Produkts wie VirtualBox sehen, mit einem wichtigen Unterschied. Auf einem Hypervisor vom Typ 1 läuft kein Betriebssystem, das gefährdet sein könnte. Xen wird auf dem Bare-Metal-System installiert und kann dann virtuelle Maschinen erstellen und verwalten.

Diese Architektur ermöglicht es Qubes, separate virtuelle Maschinen (Domänen in Xen) zu erstellen, auf denen Anwendungen ausgeführt werden können. Dadurch wird sichergestellt, dass gefährliche Anwendungen keine Auswirkungen auf vertrauenswürdige Anwendungen haben oder gar in das zugrunde liegende Dateisystem schreiben können. Dieser Grad der Trennung bietet an sich nicht viel Anonymität, bietet jedoch einen erheblichen Schutz vor der Verbreitung von Malware. Wenn Sie mit Malware von einer schlechten Website infiziert werden oder einem E-Mail-Phishing-Betrug zum Opfer fallen, kann sich diese Malware nur schwer außerhalb der Domain verbreiten, in der sie sich befindet.

Qubes nennt diese Xen-Domains qubes. Es wird eine Reihe von Qubes erstellt, in denen Anwendungsinstanzen zugewiesen werden. Das Surfen auf verschiedenen Websites, denen Sie nicht vertrauen können, geschieht wahrscheinlich am besten in der nicht vertrauenswürdigen qube. Arbeitsbezogene Aktivitäten auf vertrauenswürdigen Websites und Anwendungen können in der vertrauenswürdigen Zone ausgeführt werden. Der Punkt ist, dass jede QBE nur das Potenzial hat, Anwendungen in derselben QBE zu beeinflussen.

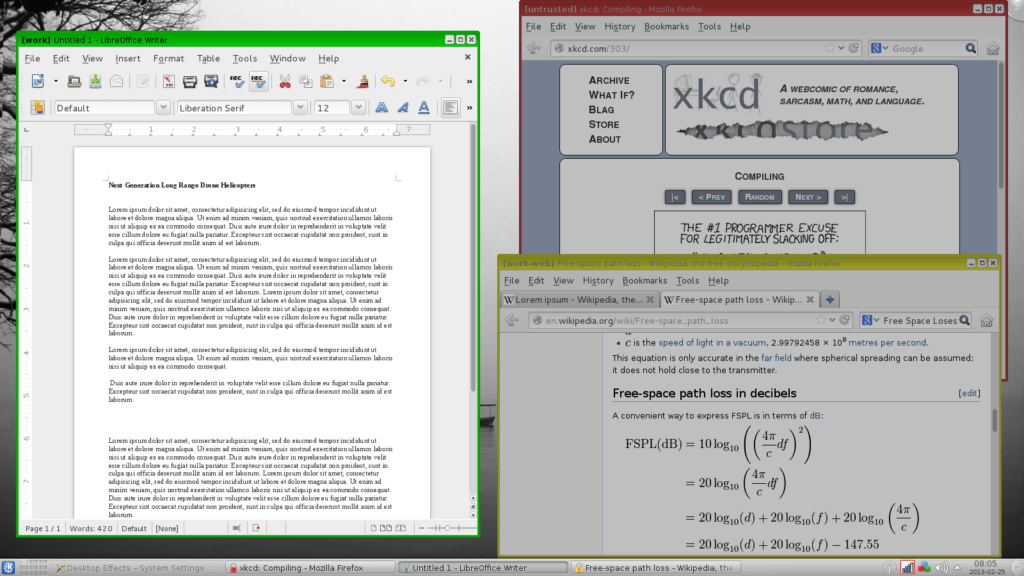

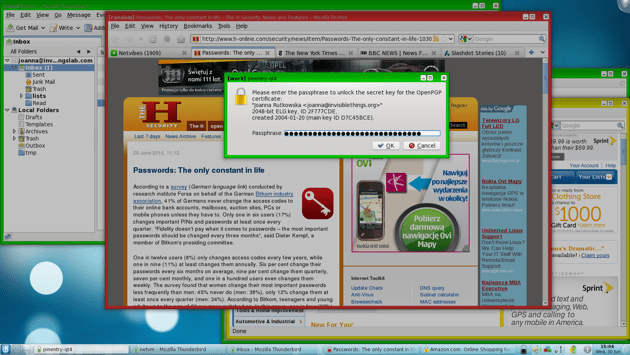

Damit Sie die Qubes bei der Verwendung immer gerade halten können, hat jedes Fenster einen „nicht fälschbaren“ farbigen Fensterrand, der die Sicherheitsstufe jedes Qubes angibt. Das Qubes-Team gibt an, dass die Fensterrahmen nicht verfälschbar sind, da sie auf der Xen-Domänen-Null-Ebene (dom0) erstellt wurden. Dies ist die privilegierte Domäne, die Xen zum Startzeitpunkt startet und in diesem Fall alle anderen Domänen oder qubes verwaltet. Die QBES können nicht mit dom0 interagieren und QBES sind nicht privilegiert, was bedeutet, dass sie nicht selbst auf Systemfunktionen auf niedriger Ebene zugreifen können.

Bild: https://www.qubes-os.org/screenshots/

Bild: https://www.qubes-os.org/screenshots/

Die Färbung des Fensterrahmens bietet eine relativ schnelle Möglichkeit, die Vertrauensebene jedes Fensters zu ermitteln. In diesem Screenshot sehen wir rote (nicht vertrauenswürdige), grüne (vertrauenswürdige) und gelbe (irgendwo in der Mitte) Fensterränder. Es ist auch leicht zu erkennen, dass die Kennwortabfrage von einer Anwendung in der vertrauenswürdigen (grünen) Domäne stammt, obwohl sie einer nicht vertrauenswürdigen (roten) Anwendung überlagert ist. Eine sehr verbreitete Phishing-Technik besteht darin, eine Website zu verwenden, um ein sehr realistisches Anmeldefeld für einen Dienst zu erstellen und die Benutzer zur Eingabe ihrer Anmeldeinformationen zu bewegen. Wenn dies hier der Fall wäre, hätte das Passwortfeld einen roten Rand, was Ihr Signal dafür ist, dass möglicherweise etwas Gefährliches passiert.

Bild: https://www.qubes-os.org/screenshots/

Bild: https://www.qubes-os.org/screenshots/

Eine hervorragende Möglichkeit, eine gute Anonymitätsschicht in das bereits robuste Sicherheitsmodell einzufügen, ist die Verwendung von Whonix, das später mit Qubes besprochen wird. Da Qubes OS jede Anwendung in einer separaten Qubes-Umgebung ausführt, werden das Whonix-Gateway und die Workstation in einer separaten Qubes-Umgebung ausgeführt. Dies abstrahiert sie weiter voneinander. Wenn das Whonix-Gateway oder die Whonix-Workstation in einem eigenen Betriebssystem ausgeführt werden und in irgendeiner Weise gefährdet sind, können sie nicht auf andere Anwendungen auf dem Computer zugreifen. Hier finden Sie Anweisungen zum Erstellen der erforderlichen Qubes OS-Vorlagen für Whonix.

QubesOS-Profis

- Die Trennung von Anwendungen durch die Verwendung von virtuellen Maschinen mit Sandbox stellt sicher, dass eine ausgenutzte App oder schädliches Javascript nicht an andere Anwendungen oder das Host-Betriebssystem weitergegeben werden kann.

- Die Verwendung von Whonix in QubesOS bietet eine weitere Stufe der Trennung vom Internet, indem der gesamte Internetverkehr über das Whonix Tor-Gateway erzwungen wird

QubesOS cons

- Qubes OS ist schwierig zu testen, da es in einer virtuellen Maschine nicht oder nur schlecht funktioniert.

- Auf der Downloadseite befindet sich eine nicht unterstützte Live-CD. Es kann für Ihr System funktionieren oder nicht. Und da es nicht unterstützt wird, erfüllt es die Aufgabe einer Live-CD nicht wirklich, da Sie damit die Gewissheit gewinnen können, wie eine vollständige Installation ablaufen wird. Aus diesem Grund müssen Sie Qubes so gut wie gar nicht auf Ihrem Computer installieren, um zu sehen, wie es abschneidet.

Whonix – Anonymität in zwei Teilen

Whonix wurde speziell entwickelt, um Anonymität bei der Nutzung des Internets zu gewährleisten. Es besteht aus zwei virtuellen Maschinen, dem Gateway und der Workstation. Die Workstation kann nur mit dem Gateway kommunizieren und das Gateway stellt über Tor eine Verbindung zum Internet her. Beide sind VirtualBox-Appliances für virtuelle Maschinen, sodass Sie sie auf jedem Betriebssystem ausführen können, auf dem VirtualBox ausgeführt wird.

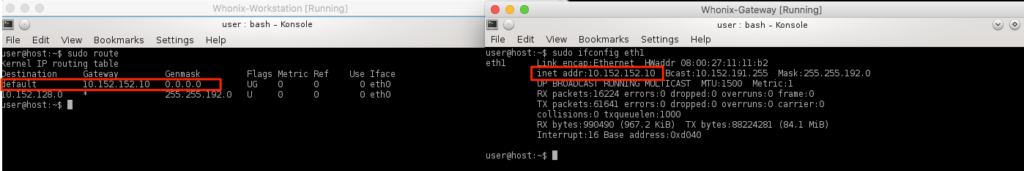

Die Whonix-Workstation und das Gateway sind so konfiguriert, dass sie ein privates Netzwerk auf Ihrem Host-Computer verwenden. Die Workstation leitet den gesamten Datenverkehr an das Gateway weiter, das über das Tor-Netzwerk auf das Internet zugreift. Alle Netzwerkaktivitäten, die auf der Workstation ausgeführt werden, werden über Tor ausgeführt.

Der Hostcomputer nimmt nicht am privaten Whonix-Netzwerk teil und verwendet daher weiterhin seine normale Internetverbindung.

Bild: https://www.whonix.org/

Bild: https://www.whonix.org/

Das Whonix-Gateway leitet nicht nur alle Workstation-Anforderungen über Tor weiter, sondern schützt auch vor der Identifizierung, indem es Tor-Schaltkreise für verschiedene Anwendungen verwendet. Das Gateway implementiert die Datenstromisolierung, um sicherzustellen, dass verschiedene Anwendungen auf der Workstation unterschiedliche Pfade durch Tor verwenden. Während dies standardmäßig konfiguriert ist, erfahren Sie mehr über die Tor-Isolierung im Whonix-Wiki.

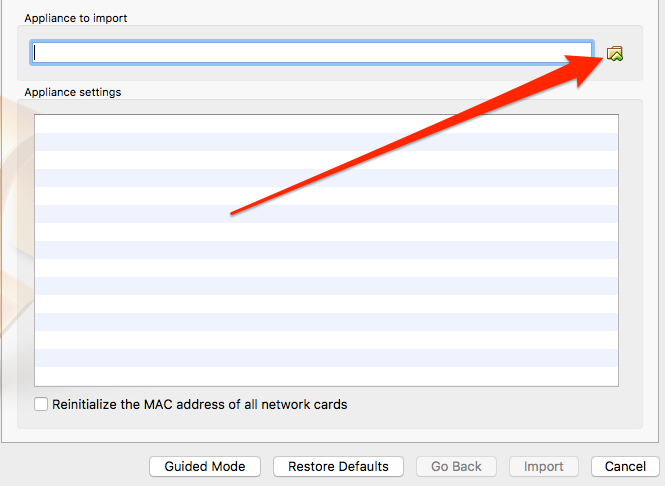

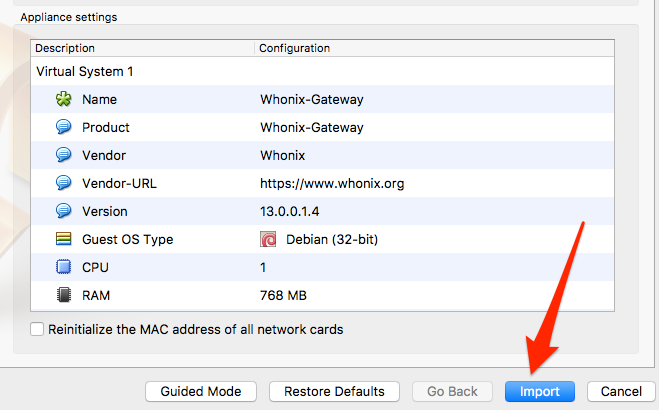

Laden Sie die beiden Appliances hier von der Whonix-Website herunter und importieren Sie sie nacheinander in VirtualBox.

Datei aussuchen -> Appliance importieren:

VirtualBox benötigt einige Minuten, um die Appliance zu lesen und ihre Einstellungen anzuzeigen. Klicken Sie auf die Schaltfläche Importieren, um den Vorgang abzuschließen, und klicken Sie dann auf die Schaltfläche Start, um die virtuelle Gateway-Maschine zu starten.

Whonix Gateway

Das Gateway kann über die Befehlszeile ausgeführt werden. Wenn Ihr System weniger als 2 GB RAM hat, kann es schmerzhaft sein, zwei ausgewachsene Desktops zu betreiben, sodass Sie das Gateway ohne Kopf ausführen können. Ich werde den Desktop sowohl für die Workstation als auch für das Gateway für diesen Artikel verwenden, da sich die Konzepte leichter demonstrieren lassen.

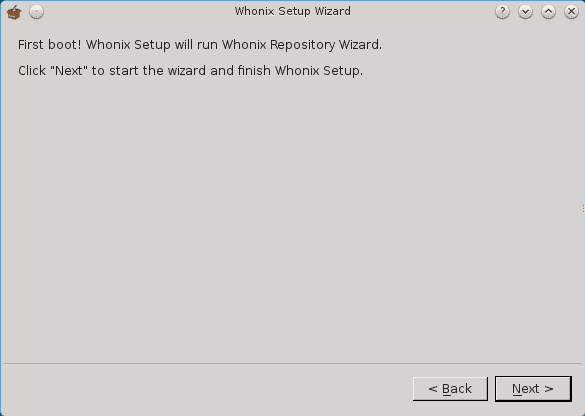

Der Assistent für die erste Ausführung zeigt zwei Bildschirme mit Warnungen an, wie Whonix keine Anonymität gewährleisten kann:

Whonix ist experimentelle Software. Verlassen Sie sich nicht auf starke Anonymität.

Das ist ein wenig beunruhigend, da auf der Hauptseite der Whonix-Website ausdrücklich angegeben wird, dass die Anonymität ausfallsicher ist:

Es ermöglicht Online-Anonymität durch ausfallsichere, automatische und desktopweite Nutzung des Tor-Netzwerks.

Ich denke, die zugrunde liegende Botschaft ist, dass es viele Wege gibt, auf die Sie Ihre Identität verraten können, die nichts mit technischen Schutzmaßnahmen zu tun haben.

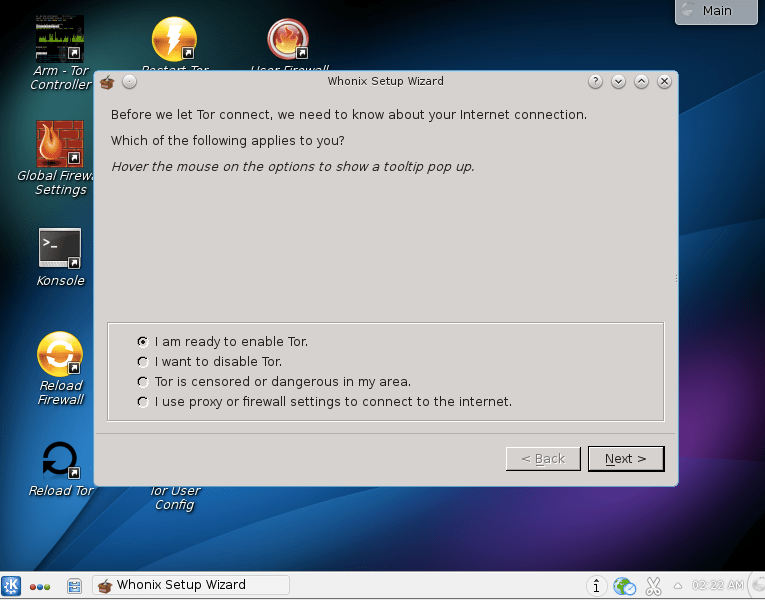

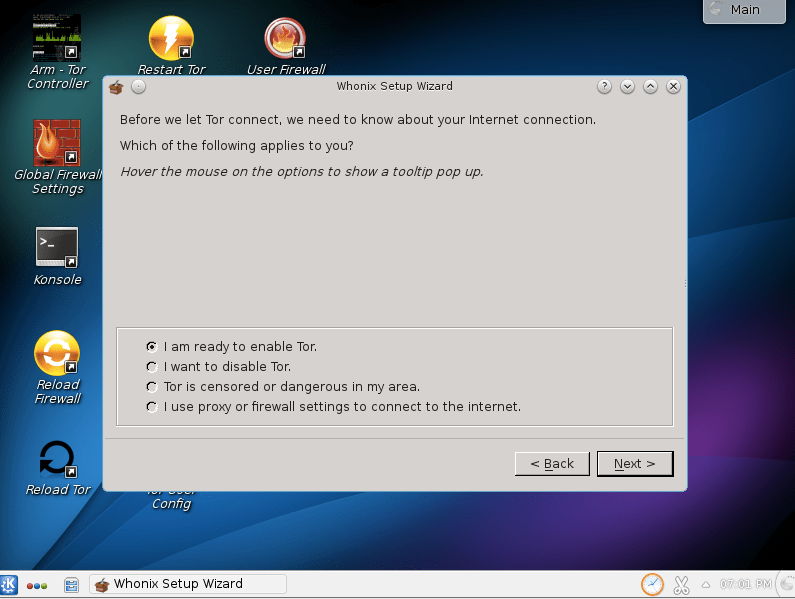

Im nächsten Schritt konfigurieren Sie, wie sich das Gateway mit dem Tor-Netzwerk verbinden soll. Die Optionen hier imitieren die normalen Tor-Setup-Optionen für Bridges und Proxys. Wenn Sie mit der Maus über eine dieser Optionen fahren, zeigt Whonix die Änderungen an, die in Ihrer Torrc-Datei erforderlich sind, um diese Änderung zu erzielen. Es werden keine Änderungen automatisch für Sie vorgenommen.

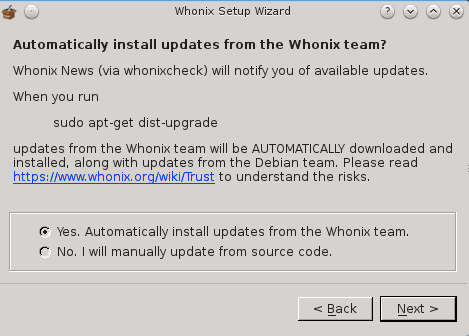

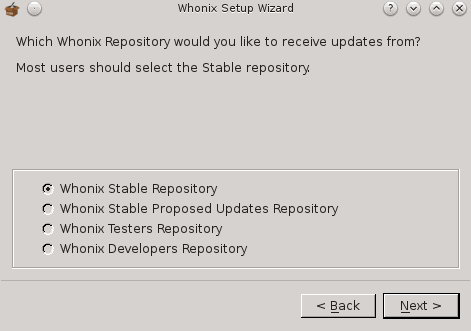

Im nächsten Schritt konfigurieren Sie, wie Aktualisierungen durchgeführt werden sollen.

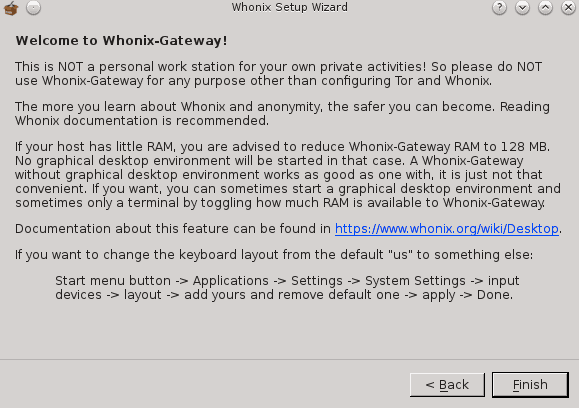

Und schließlich die Warnung, dass dies das Whonix-Gateway ist und nicht als Workstation verwendet werden sollte.

Whonix Workstation

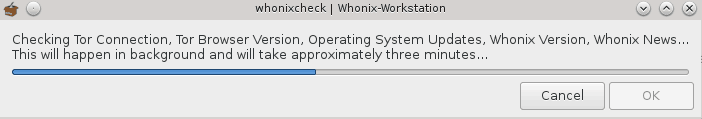

Nachdem Ihr Whonix-Gateway installiert und mit Tor verbunden ist, ist es an der Zeit, die Workstation zu starten. Importieren Sie die virtuelle Workstation-Maschine wie das Gateway und starten Sie sie. Die gleichen Allgemeinen Geschäftsbedingungen werden angezeigt. Sie können dann Ihre Update-Einstellungen konfigurieren.

Lassen Sie das erste Update abgeschlossen und die Workstation ist einsatzbereit:

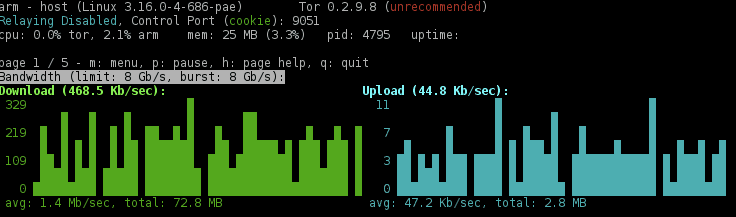

Wenn Sie möchten, dass Ihr Gateway in Aktion ist, starten Sie den Tor-Browser auf der Workstation und anschließend den Tor Anonymizing Relay Monitor (ARM). Sie sehen den Datenverkehr von der Workstation über Ihr Gateway.

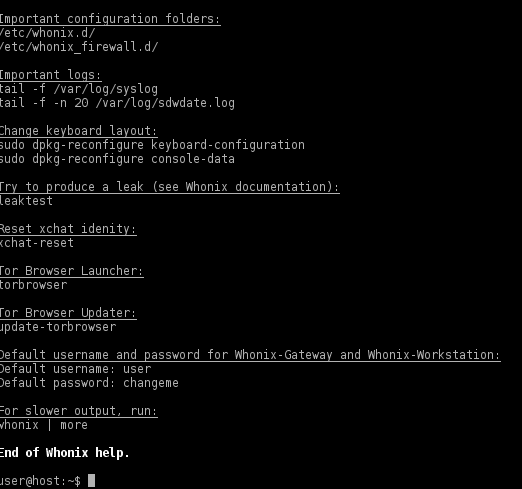

Um eine grundlegende Hilfe zu erhalten, öffnen Sie ein Terminalfenster und geben Sie whonix alleine ein. Ein Hilfebildschirm mit den Standardanmeldeinformationen wird angezeigt. Sie können diese verwenden, um sudo zu root, um Ihre Netzwerkschnittstellen anzuzeigen.

Eine schnelle Überprüfung der Netzwerkschnittstellen zeigt, dass die Workstation erwartungsgemäß eine private IP-Adresse verwendet und den gesamten Datenverkehr über das Gateway weiterleitet.

Das Herunterfahren des Gateways verhindert, dass die Workstation überhaupt eine Verbindung zum Internet herstellen kann.

Whonix-Profis

- Durch die Verwendung der VirtualBox-Technologie wird sichergestellt, dass die meisten Benutzer Whonix verwenden können. VirtualBox ist für alle gängigen Betriebssysteme verfügbar und kostenlos.

- Die Standardinstallation und -verwendung ist äußerst einfach. Für den Einstieg sind keine besonderen Kenntnisse oder Einstellungen erforderlich.

Whonix cons

- Während die Whonix-Workstation vom Host-Computer getrennt ist, erfolgt keine weitere Trennung. Das Ausführen von riskanten und nicht riskanten Verhaltensweisen auf der Workstation ist genauso gefährlich wie das Ausführen von beidem auf dem Hostcomputer.

- Da die Anonymität nur in der virtuellen Workstation-Maschine bereitgestellt wird, kann es leicht vorkommen, dass Sie diese vergessen und versehentlich die Host-Maschine verwenden.

Schwänze – Das Amnesic Incognito Live System

Tails ist ein Live-Betriebssystem, das auf Debian GNU / Linux basiert. Es findet kein Installationsvorgang statt. Sie starten Ihren Computer damit und er wird von dem temporären Medium ausgeführt, von dem Sie gestartet haben. Wenn Sie es herunterfahren, wird es vergessen (amnesic) und Sie bleiben anonym, während Sie es verwenden (incognito)..

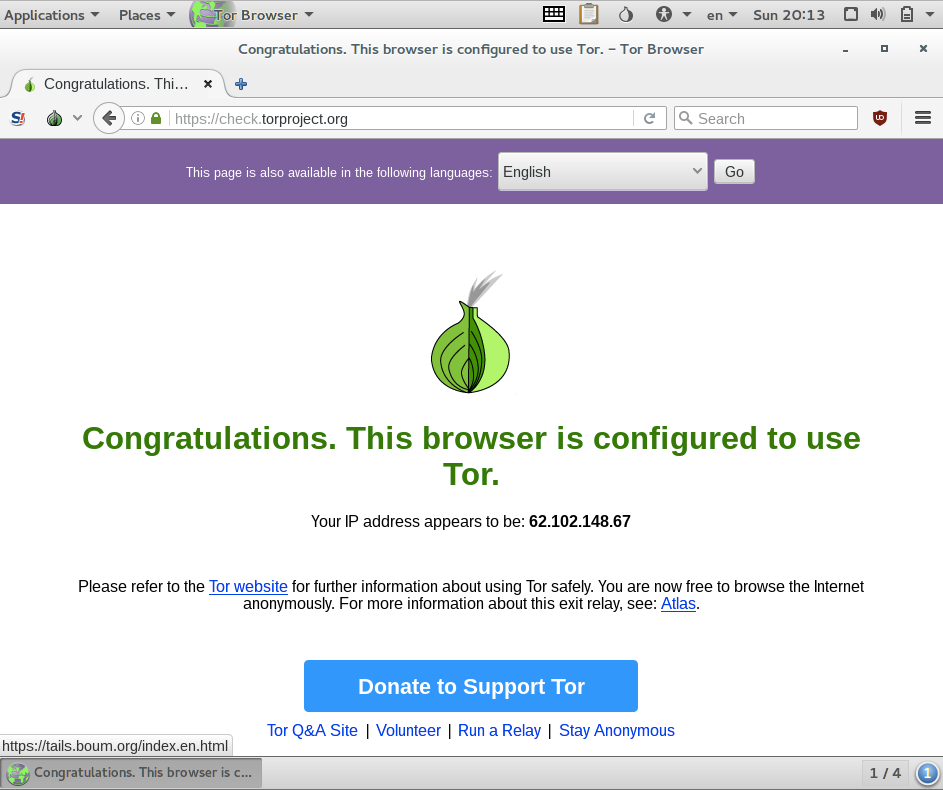

Alle Netzwerkverbindungen werden über das Tor-Netzwerk geleitet und Anwendungen, die versuchen, direkt auf das Internet zuzugreifen, werden blockiert. Tor ist standardmäßig eingerichtet, Tails können jedoch auch für die Verwendung des anonymen I2P-Netzwerks konfiguriert werden.

Starten Sie hier den Download-Vorgang: https://tails.boum.org/install/index.de.html. Die Anweisungen scheinen ein wenig kompliziert zu sein; Ich bin nicht sicher, warum sie die Notwendigkeit für mehrere USB-Sticks oder ein Mobiltelefon enthalten, um Anweisungen zu lesen. Ich habe einfach die Tails-ISO-Datei heruntergeladen und sie wie jede andere in VirtualBox geladen. Wenn Sie Tails ordnungsgemäß verwenden möchten, müssen Sie diese ISO auf ein Medium brennen, von dem Sie booten können. in der Regel eine CD / DVD oder ein USB-Stick.

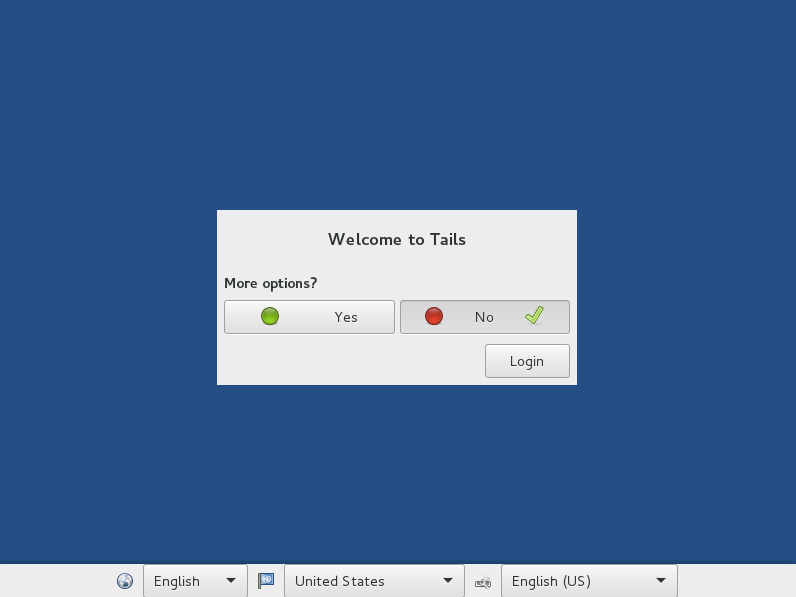

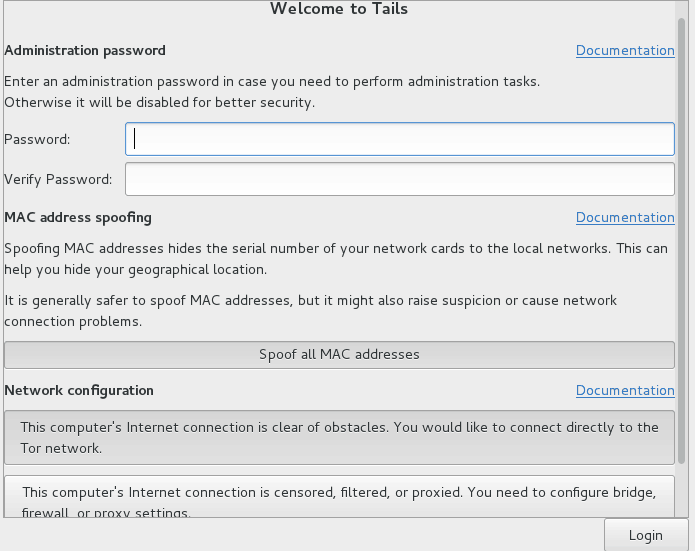

Beim ersten Start wird der Tails Greeter angezeigt, in dem Sie optional einige Optionen konfigurieren können, bevor der Desktop geladen wird.

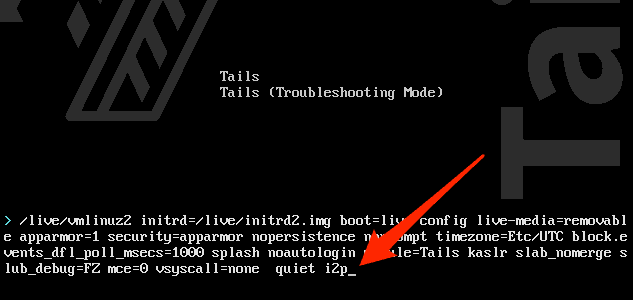

Um Tails mit I2P anstelle von Tor zu verwenden, müssen Sie einen Neustart durchführen. Wenn das Bootloader-Menü angezeigt wird, drücken Sie die Tabulatortaste, um die aktuellen Bootoptionen anzuzeigen. Drücken Sie die Leertaste und fügen Sie dann i2p zu den vorhandenen Optionen hinzu. Drücken Sie die Eingabetaste, um den Startvorgang fortzusetzen.

Das Benachrichtigungsfeld am unteren Rand des Desktops zeigt an, ob Tor oder I2P konfiguriert ist:

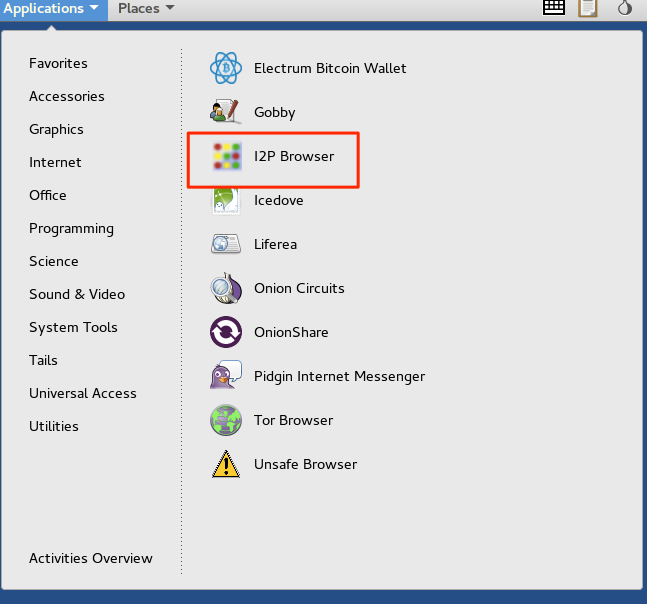

Starten Sie den I2P-Browser, um den Status Ihrer I2P-Verbindung anzuzeigen, indem Sie die Anwendung auswählen -> Internet-Menüoption.

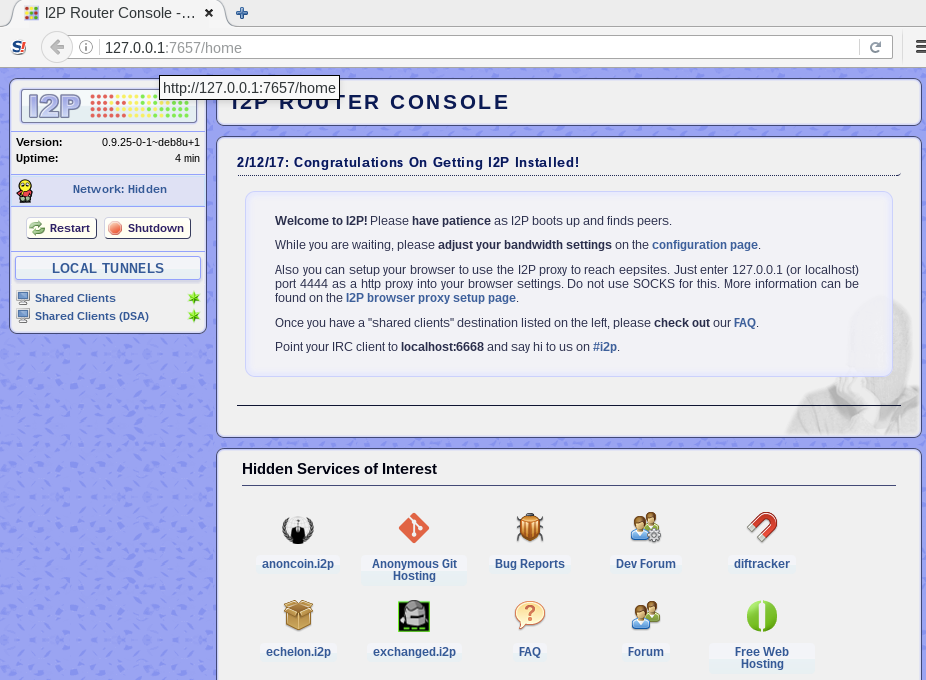

Warten Sie, während es geladen wird:

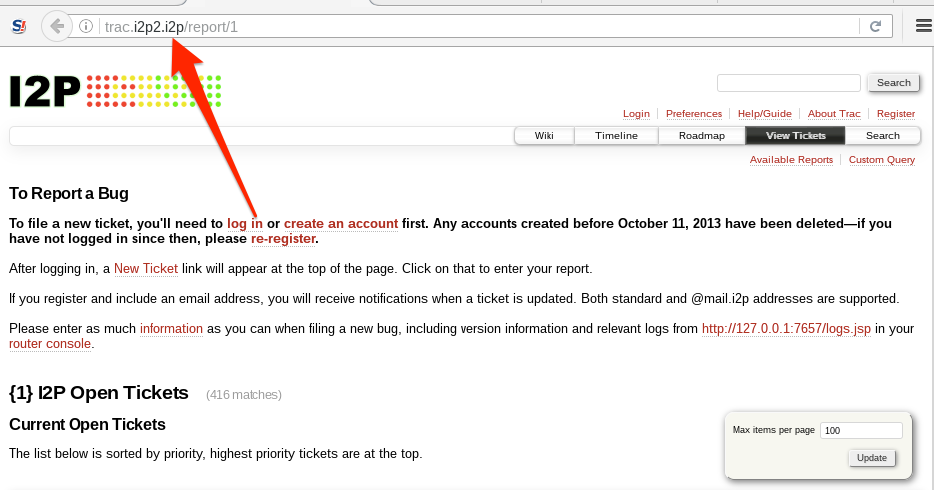

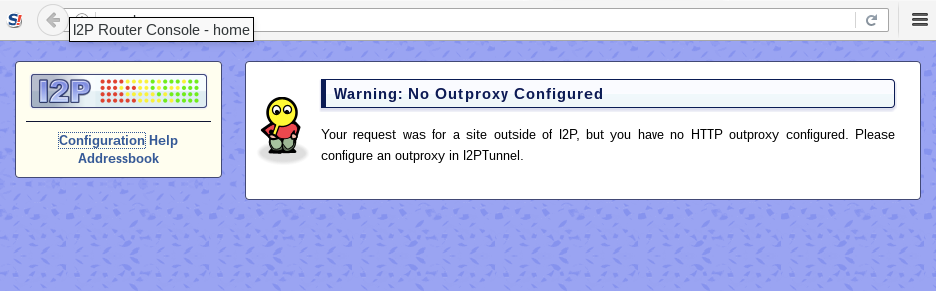

Ähnlich wie Tor über interne Sites verfügt, die die Erweiterung .onion verwenden, verfügt I2P über eigene versteckte Dienste, die die Erweiterung .i2p verwenden.

Im Gegensatz zu Tor können Sie mit dem I2P-Router standardmäßig nicht auf freie Internetseiten zugreifen. Sie müssen einen Outproxy konfigurieren, um bei Verwendung von I2P auf reguläre Internetseiten zugreifen zu können.

Es sind nur HTTP-, HTTPS- und E-Mail-Outproxies verfügbar. Wenn Sie einen SOCKS-Outproxy benötigen, um mehr zu tun, sollten Sie sich an Tor halten.

Schwänze Profis

- Live-CDs sind im Allgemeinen sehr einfach zu bedienen. Sie können einmal brennen und überall verwenden, was sehr praktisch ist, wenn Sie sich auf mehreren nicht vertrauenswürdigen Computern befinden.

- Die Standardkonfiguration für die Verwendung von Tor bietet eine sofort einsatzbereite Anonymität, sofern dies von Tor bereitgestellt wird.

Schwänze Cons

- Tails verschlüsselt standardmäßig keine Dokumente, die während seiner Sitzung erstellt wurden, verfügt jedoch über eine verschlüsselte Funktion für persistente Volumes, die Sie hierfür verwenden können.

- Alle Live-CDs befassen sich nicht mit dem Monolith-Problem. Das Betriebssystem hat keine Trennung, sodass sich riskante Aktivitäten in einer Anwendung auf andere auswirken können.

Andere Live-CD-Distributionen

Die Live-CD gilt als eine der einfachsten Möglichkeiten, Sicherheit und Anonymität zu gewährleisten. Aus diesem Grund gibt es eine Vielzahl von Live-CDs. Einige andere, die mir beim Schreiben dieses Artikels aufgefallen sind, sind IprediaOS und TENS.

IprediaOS

Ipredia OS verwendet das I2P-Anonymisierungsnetzwerk anstelle des Tor-Netzwerks, das unter den anderen Distributionen weit verbreitet ist. I2P ist für Windows, Linux, MacOS und Android verfügbar. IprediaOS ist als installierbarer Live-CD-Download über den Gnome-Desktop oder den Lightweight X11-Desktop (LXDE) verfügbar..

Anonymität entsteht durch die Nutzung des I2P-Netzwerks sowie durch die vorinstallierten Anwendungen. Die bereitgestellten Anwendungen unterstützen anonyme BitTorrent-, E-Mail-, IRC- und Webbrowser. Ähnlich wie Tor interne Zwiebelseiten hat, hat I2P interne I2P-Seiten mit dem Namen eepSites mit der Erweiterung .i2p.

Laden Sie eine installierbare Live-CD von der Ipredia-Website herunter.

TENS – Vertrauenswürdige Endknotensicherheit

[Vertrauenswürdige Endknotensicherheit [(https://www.spi.dod.mil/lipose.htm)]. TENS wurde vom US-Verteidigungsministerium (DoD) gegründet. Interessanterweise signiert das US-amerikanische Verteidigungsministerium seine eigenen SSL-Zertifikate. In Ihrem Browser ist die DoD höchstwahrscheinlich nicht als vertrauenswürdige Zertifizierungsstelle aufgeführt, sodass beim Versuch, die Site zu besuchen, wahrscheinlich SSL-Fehler auftreten. Es scheint sicher zu sein, dies zu tun, basierend auf meinen Forschungen, aber Ihr Grad an Paranoia sollte Ihre Handlungen bestimmen.

TENS bootet in den RAM, schreibt nichts auf die Festplatte und erstellt daher auf fast jedem Computer einen vertrauenswürdigen, temporären Endknoten. Beachten Sie, dass der Zweck von TENS darin besteht, einen vertrauenswürdigen END-Knoten zu erstellen. Es wurde erstellt, um den Computer zu schützen, mit dem Sie eine Verbindung herstellen. Es ist nicht dazu gedacht, Sie an sich zu schützen.

Es gibt einige verschiedene Versionen, von denen zwei der Öffentlichkeit zugänglich sind. Public Deluxe wird mit Libre Office ausgeliefert, die Standardversion Public nicht. Die Professional-Version steht nur Mitarbeitern der US-Regierung zur Verfügung. Einzelne Abteilungen können benutzerdefinierte Builds anfordern. Dies ist die einzige genehmigte Methode, um DoD-Systeme mit nicht staatlichen Geräten zu verbinden.

Siehe auch: Was sind die besten Linux-VPN-Dienste??

von Qubes OS richtig nutzen können, müssen Sie jedoch ein gewisses Verständnis für Virtualisierung und Netzwerkarchitektur haben. Es ist auch wichtig zu beachten, dass Qubes OS nicht perfekt ist und immer noch anfällig für Angriffe sein kann, insbesondere wenn der Benutzer unsachgemäß damit umgeht.

Whonix – Anonymität in zwei Teilen

Whonix ist ein weiteres Betriebssystem, das sich auf Datenschutz und Anonymität konzentriert. Es besteht aus zwei Teilen: dem Whonix Gateway und der Whonix Workstation. Der Gateway ist eine virtuelle Maschine, die eine Verbindung zum Tor-Netzwerk herstellt und den gesamten Netzwerkverkehr der Workstation durch das Tor leitet. Die Workstation ist eine separate virtuelle Maschine, auf der alle Anwendungen ausgeführt werden. Durch diese Trennung wird sichergestellt, dass keine Informationen über den Benutzer oder seine Aktivitäten an den Gateway-Server weitergegeben werden. Whonix bietet auch eine Vielzahl von Tools und Einstellungen, um die Anonymität des Benutzers weiter zu erhöhen.

Schwänze – Das Amnesic Incognito Live System

Schließlich gibt es das TAILS-Betriebssystem, das auch als Amnesic Incognito Live System bekannt ist. TAILS ist eine Live-CD, die auf Debian basiert und alle Daten und Aktivitäten des Benutzers verschlüsselt. Es ist so konzipiert, dass es auf jedem Computer gestartet werden kann, ohne dass eine Installation erforderlich ist. TAILS verwendet standardmäßig das Tor-Netzwerk, um die Anonymität des Benutzers zu gewährleisten, und enthält eine Vielzahl von Tools und Einstellungen, um die Sicherheit und den Datenschutz zu erhöhen.

Insgesamt gibt es viele Betriebssysteme, die sich auf Datenschutz und Anonymität konzentrieren. Jedes hat seine Vor- und Nachteile, und es ist wichtig, das richtige Betriebssystem für Ihre spezifischen Bedürfnisse und Kenntnisse auszuwählen. Egal für welches Betriebssystem Sie sich entscheiden, es ist wichtig