Viele Leute kennen Tor. Tor ist ein anonymes Netzwerk, das über das öffentliche Internet gelegt wird und es seinen Benutzern ermöglicht, anonym auf das Internet zuzugreifen und interne Tor-Websites zu verwenden, die sich nur innerhalb des Tor-Netzwerks befinden. Solche anonymen Netzwerke werden als dunkle Netze bezeichnet, da sie nicht wie das öffentliche Internet durchsucht werden können und die Benutzer spezielle Software benötigen, um darauf zuzugreifen. Tor ist das bekannteste dunkle Web, aber das Invisible Internet Project (I2P) ist wohl anonymer, wenn auch viel kleiner.

VERBINDUNG: Zugriff auf das dunkle Web

I2P gegen Tor gegen Freenet

Die häufigste Verwendung von Tor besteht darin, anonym auf das öffentliche Internet zuzugreifen. Die Benutzer stellen eine Verbindung zum Tor-Netzwerk her und gelangen über dieses zum regulären Internet, dem so genannten Clear Web. Wenn Tor ausgeführt wird, wird der Internetverkehr so durch das Tor-Netzwerk geleitet, dass es schwierig ist, eine Anforderung, die in das Tor-Netzwerk eingeht, mit derselben Anforderung zu korrelieren, die das Netzwerk verlässt. Darüber hinaus können sich Dienste innerhalb des Tor-Netzwerks befinden, was bedeutet, dass der Datenverkehr Tor niemals zum übersichtlichen Web verlässt. I2P bietet nur eingeschränkte Unterstützung für einen klaren Netzzugriff, verfügt jedoch über dieselbe grundlegende Dark-Web-Funktion, da Websites unterstützt werden, die innerhalb des I2P-Netzwerks vorhanden sind.

VERBINDUNG: Die ultimative Anleitung zu Tor

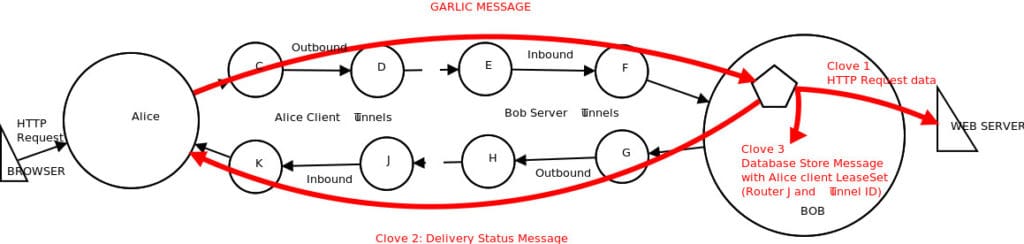

Knoblauch-Routing

Das Wort Tor leitet sich von der Routing-Technologie The Onion Router ab. Beim Zwiebel-Routing werden Datenpakete in Verschlüsselungsebenen verschlüsselt. Jeder Knoten entschlüsselt nur die Schicht, die er benötigt, um zu verstehen, wohin das Paket als nächstes gesendet werden soll. Auf diese Weise sollen die Verschlüsselungsschichten den Schichten einer Zwiebel ähneln. I2P verwendet kein Zwiebelrouting. Vielmehr wird Knoblauch-Routing verwendet.

Das Knoblauch-Routing ist eine Variante des Zwiebel-Routings, bei der Nachrichten wie bei einer Knoblauchknolle mit vielen Gewürznelken in Gruppen zusammengefasst werden. Die geschichtete “Zwiebel” -Methode von Tor bedeutet, dass ein einzelnes Paket wiederholt verschlüsselt wird, es aber immer noch eine einzelne Nachricht ist. Dies erleichtert die Beobachtung des Timings – eine Methode zur Korrelation eines Tor-Eintritts- und -Austrittsknotens. Um das Risiko zu verringern, dass eine einzelne Nachricht von einem Beobachter auf diese Weise verwendet wird, bündelt I2P Nachrichten in einem Paket, in dem jede Nachricht wie eine Knoblauchzehe an einer Knoblauchknolle hängt. Dies bedeutet, dass über I2P gesendete Daten einen Pfad zum Zielstandort und einen anderen Pfad zum Zurücksenden von Daten an den Anforderer verwenden. Dies erschwert die Beobachtung, da nicht bekannt ist, welchen Weg die andere Hälfte des Gesprächs nimmt. Das Routing von Tor ist bidirektional, was bedeutet, dass der Verkehr zum und vom Ziel denselben Weg durch Tor nimmt.

Eepsites

Eine I2P-Site wird als eepsite bezeichnet, was einem Tor-Zwiebelservice entspricht. Eine eepsite ist nur eine normale Website mit der bemerkenswerten Ausnahme, dass sie nur Benutzern zur Verfügung steht, die mit I2P verbunden sind. Eine Eepsite ist analog zu den bekannteren Tor-Zwiebel-Sites.

Eine Verwendung von Tor ist das Erstellen eines Zwiebeldienstes, einer Website, auf die nur zugegriffen werden kann, wenn eine Verbindung zum Tor-Netzwerk besteht. Diese Art der Tor-Nutzung hat eine noch größere Anonymität, da der Datenverkehr das Tor-Netzwerk nie verlässt. Es ist daher schwierig, den Datenverkehr überhaupt zu sehen, egal, ob Sie ihn ausspionieren.

Outproxies

I2P ist ein bisschen anders als Tor, obwohl beide dasselbe Ziel verfolgen. Es ist technisch möglich, einen I2P-Exitknoten einzurichten (im I2P-Sprachgebrauch als Outproxy bezeichnet), aber in der Praxis wird I2P im Allgemeinen nicht so verwendet. I2P wird fast ausschließlich verwendet, um auf Websites von Eepsites zuzugreifen, anstatt es als anonyme Methode für den Zugriff auf das öffentliche Internet zu verwenden.

Freenet

Freenet ist ein weiteres anonymitätsbasiertes Darknet. Im Gegensatz zu I2P oder Tor ist Freenet nicht als Proxy für das übersichtliche Web konzipiert, daher gibt es kein Konzept wie Outproxies oder Exit Nodes. Freenet befasst sich hauptsächlich mit der anonymen Verteilung und Speicherung von Inhalten über das Freenet, die von anderen Freenet-Benutzern auch nach dem Ausfall des Publishing-Knotens abgerufen werden können. Interne Freenet-Sites werden Freesites genannt, was gleichbedeutend mit Tors Zwiebelsites und I2P-Eepsites ist. Wie andere Darknets verschlüsselt Freenet Daten während der Übertragung und im Ruhezustand und leitet den Datenverkehr über eine beliebige Anzahl von Knoten, um den Urheber zu überlisten. Kein Freenet-Knoten weiß, ob der Knoten, an den er Daten weiterleitet, das endgültige Ziel ist, oder nur ein anderer Knoten auf dem Weg. Beim Empfang einer Anforderung überprüft jeder Knoten seinen lokalen Inhaltscache, um festzustellen, ob der angeforderte Inhalt vorhanden ist. Ist dies nicht der Fall, sendet es die Anforderung an den nächsten Nachbarknoten. Wenn der Inhalt vorhanden ist, sendet der Knoten ihn auf demselben Weg zurück, und die Knoten zwischenspeichern diesen Inhalt, um zukünftige Anforderungen zu beschleunigen.

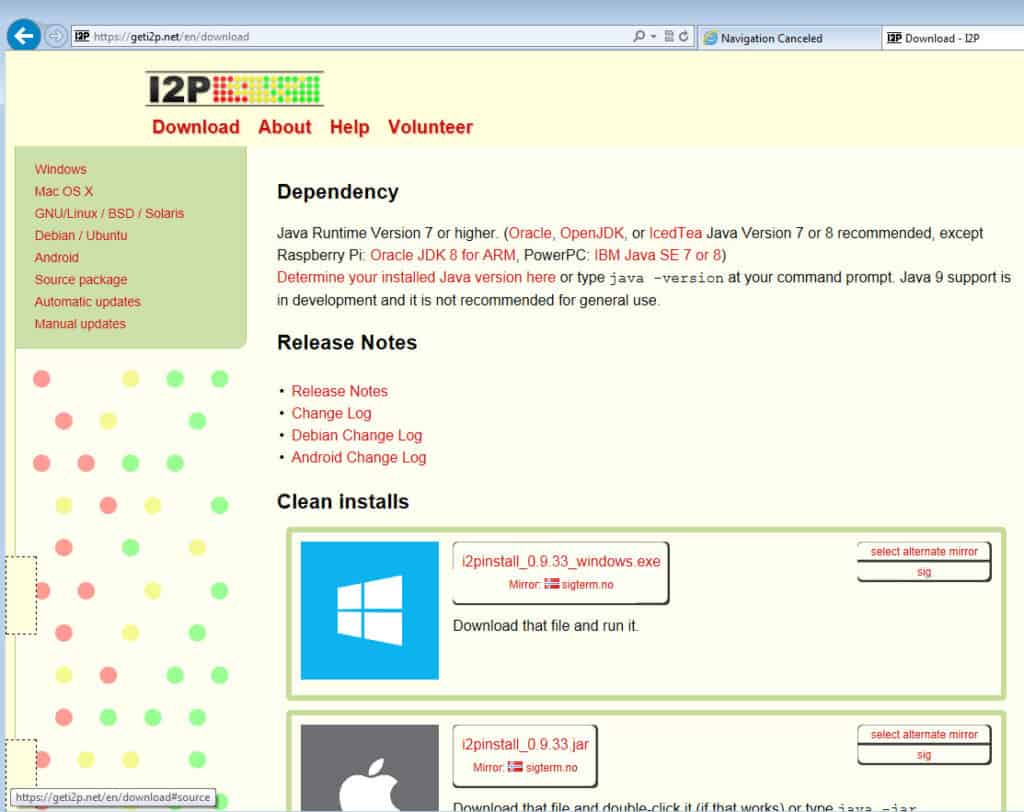

I2P-Client installieren

Das IP2-Projekt enthält Anwendungen für Windows, MacOS, Linux und Android. Die einzige bemerkenswerte Ausnahme ist iOS.

Suchen Sie zunächst auf dieser Seite die Version des I2P-Clients, die zu Ihrem Betriebssystem passt.

I2P benötigt Java. Wenn Sie keine geeignete Java-Installation auf Ihrem Computer haben, schlägt die I2P-Installation mit einer entsprechenden Meldung fehl. Anschließend werden Sie auf die Java-Startseite geleitet, um Java zu installieren und mit der Installation fortzufahren.

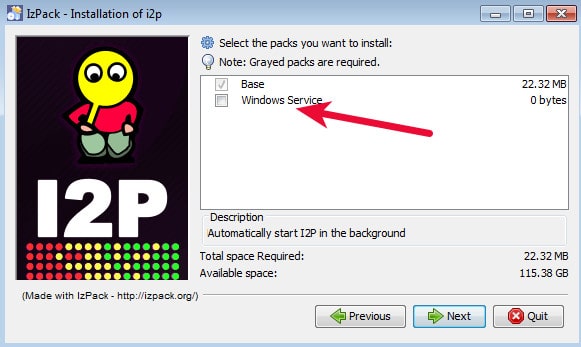

Wählen Sie die Option Windows-Dienst, wenn I2P die ganze Zeit ab dem Windows-Start ausgeführt werden soll. Wenn Sie I2P ganz einfach nach Bedarf ein- und ausschalten möchten, lassen Sie dieses Kontrollkästchen leer.

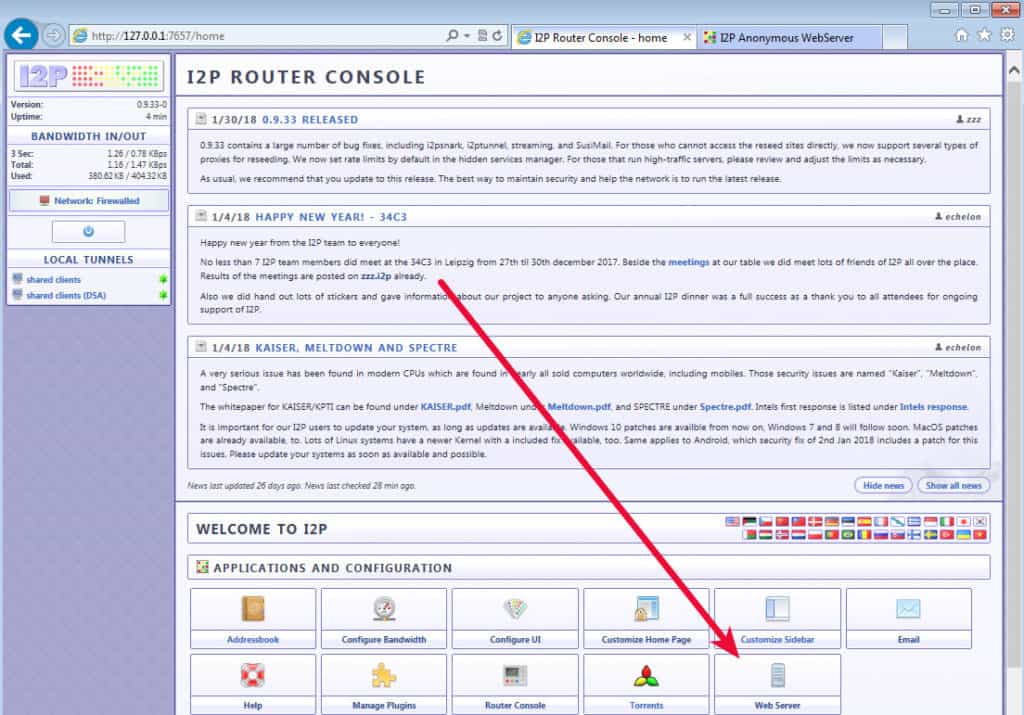

Der Rest der Installation ist sehr einfach. Wenn Sie die Standardeinstellungen während der Installation nicht geändert haben, wird in Ihrem Startmenü eine I2P-Gruppe angezeigt. Klicken Sie auf eine der Start-I2P-Optionen, um sie auszuführen, und klicken Sie dann auf den Eintrag der I2P-Routerkonsole, um den I2P-Router anzuzeigen und zu konfigurieren.

I2P verwenden

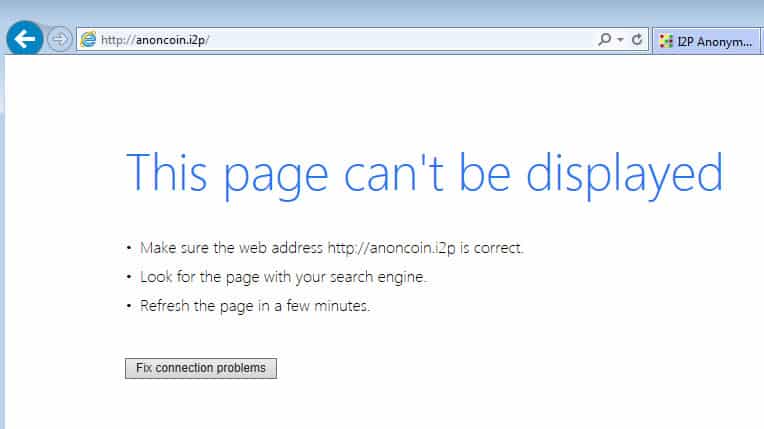

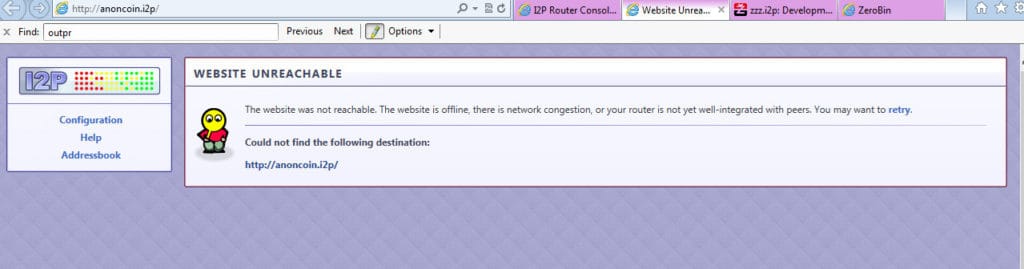

Die I2P-Routerkonsole ist der Ort, an dem Sie alles über Ihre I2P-Nutzung steuern können. Die Router-Anwendung läuft leise im Hintergrund und Sie werden über Ihren Webbrowser unter 127.0.0.1:7657 mit ihr kommunizieren. Nur weil der Router ausgeführt wird, bedeutet dies nicht, dass Ihre Anwendungen ihn verwenden. Das erste, was Sie wahrscheinlich tun möchten, ist, Ihren Browser für die Verwendung von I2P zu konfigurieren. Wenn Sie dies nicht getan haben, kann Ihr Browser keine eepsites auflösen und zeigt eine Art DNS-Auflösungsfehler wie diesen im Internet Explorer an.

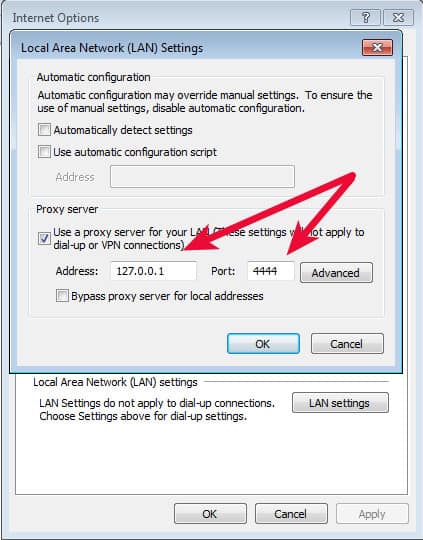

Sie können dieses Problem beheben, indem Sie Ihrem Browser mitteilen, dass er den vom Router bereitgestellten I2P-Proxy verwenden soll. Auf der Router-Homepage heißt es: „Sie können auch Ihren Browser so einrichten, dass er den I2P-Proxy verwendet, um Eepsites zu erreichen. Geben Sie einfach 127.0.0.1 (oder localhost) Port 4444 als http-Proxy in Ihre Browsereinstellungen ein. Verwenden Sie hierfür keine SOCKS. ”Hier finden Sie Anweisungen zum Konfigurieren eines Proxys für die meisten Browser auf der Seite clearnet I2P.

Browser wie Internet Explorer und Firefox haben ihre eigenen Einstellungen für die Internetverbindung. In diesen Einstellungen können Sie den Browser so konfigurieren, dass er den I2P-Proxy an Port 4444 Ihres Computers verwendet. In Internet Explorer lautet der Pfad beispielsweise “Einstellungen” -> Internet Optionen -> Registerkarte “Verbindungen” -> LAN-Einstellungen, um hierher zu gelangen:

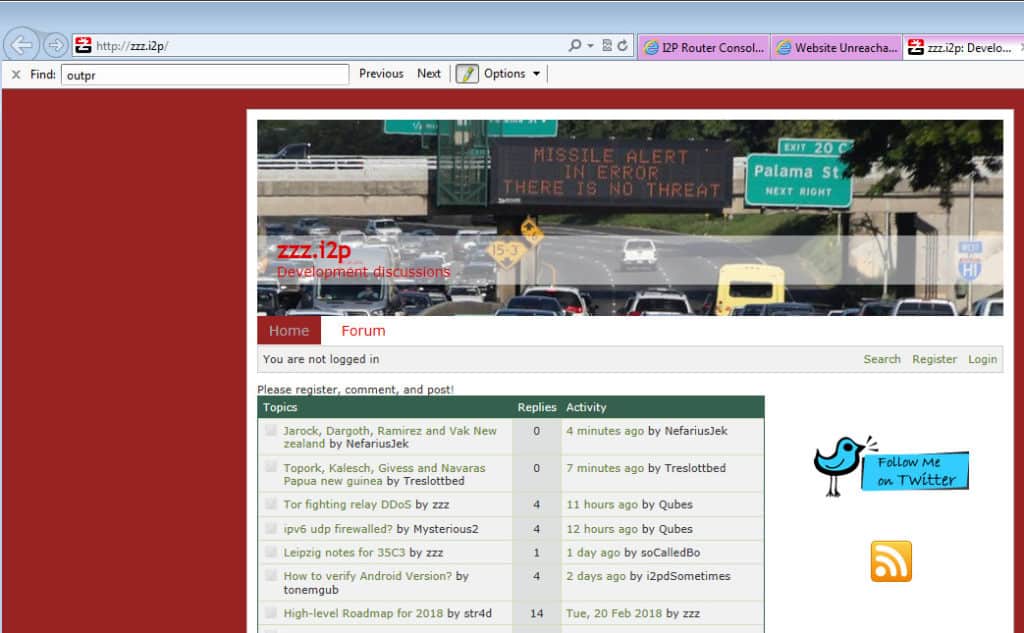

Wenn Sie den Proxy korrekt eingerichtet haben, können Sie jetzt Eepsites wie das I2P-Entwicklerforum unter http: //zzz.i2p (eepsite) durchsuchen.

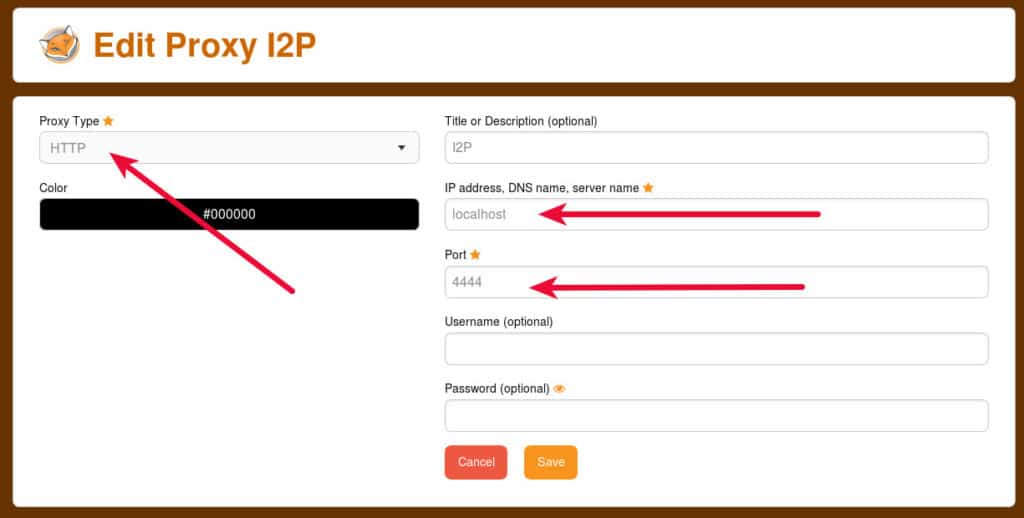

Um das Surfen im Internet fortzusetzen, müssen Sie diese Proxy-Einstellungen entfernen. All diese wiederholten Konfigurationen können mühsam sein und es ist viel einfacher, ein Proxy-Plugin wie FoxyProxy zu verwenden. FoxyProxy kann in drei einfachen Schritten automatisch den I2P-Proxy für Eepsites und das reguläre Internet für alles andere verwenden.

Fügen Sie das FoxyProxy-Plugin hinzu

FoxyProxy ist für Chrome und Firefox verfügbar. Denken Sie daran, dass jedes Proxy-Plug-In zwangsläufig Ihren gesamten Internet-Datenverkehr sieht, sodass Sie ihm vertrauen müssen.

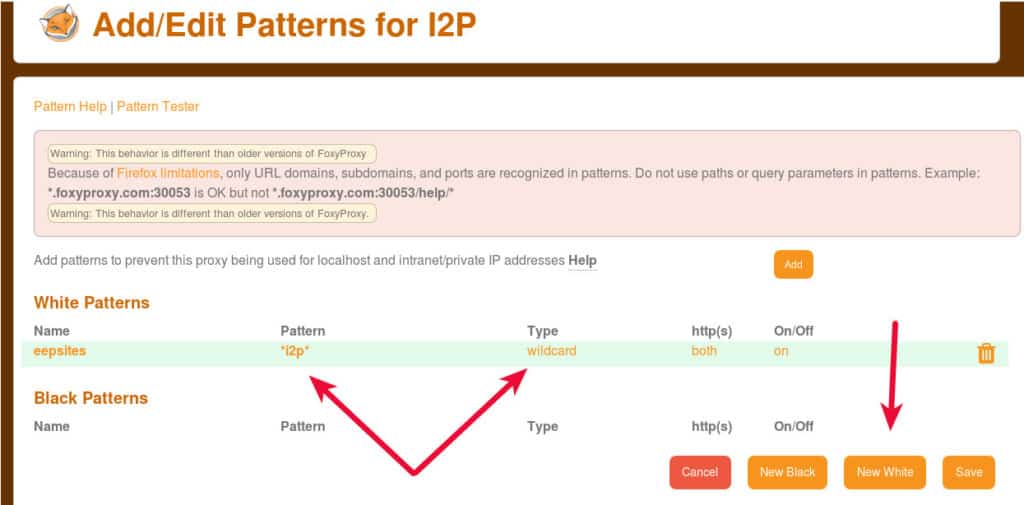

Fügen Sie den I2P-Proxy auf Locahost-Port 4444 hinzu

Fügen Sie ein URL-Muster hinzu, damit FoxyProxy diese I2P-Einstellung nur für Eepsites verwendet

Warnung: Wenn Sie Foxyproxy so einrichten, wird Ihr regulärer Internetverkehr nicht über I2P weitergeleitet. Es verwendet Ihre reguläre Internetverbindung für den regulären Internetverkehr und den I2P-Proxy für Eepsites. Weitere Informationen zum Zugriff auf Websites in I2P finden Sie im nächsten Abschnitt.

Denken Sie daran, dass I2P ein kleines und holpriges Netzwerk ist. Eepsites werden normalerweise auf den Computern einzelner Benutzer gehostet und können daher unterschiedliche Betriebszeiten aufweisen. Es ist überhaupt nicht ungewöhnlich, auf tote Epsites zu stoßen, die zu einem späteren Zeitpunkt wieder auftauchen. Wenn Sie eine solche Seite sehen, bedeutet dies nicht, dass Sie etwas falsch gemacht haben. I2P funktioniert, Sie können diese Site gerade nicht aufrufen.

Verwenden von I2P für den Zugriff auf Websites

Wenn Sie die FoxyProxy-Methode nicht verwenden, werden Sie feststellen, dass Sie nach dem Aktivieren der Proxy-Einstellungen die Verbindung zum klaren Netz verlieren. Dies liegt daran, dass I2P standardmäßig keine Outproxies bereitstellt. Im I2P-Sprachgebrauch ist ein Outproxy ein I2P-Knoten, der eine Verbindung zum übersichtlichen Web herstellt und internen I2P-Verkehr auf das reguläre Internet zulässt. In der Sprache Tor wird dies als Exit-Knoten bezeichnet. I2P ist ein weitaus zurückgezogeneres Netzwerk und wird normalerweise nicht als Proxy für das Clear-Netz verwendet. Die I2P-FAQ enthält folgende Informationen zu Outproxies:

Wie greife ich im normalen Internet auf IRC, BitTorrent oder andere Dienste zu?

Dies ist nur möglich, wenn für den Dienst, zu dem Sie eine Verbindung herstellen möchten, ein Outproxy eingerichtet wurde. Derzeit werden nur drei Arten von Outproxies ausgeführt: HTTP, HTTPS und E-Mail. Beachten Sie, dass derzeit kein börsennotierter SOCKS-Outproxy vorhanden ist. Wenn diese Art von Service erforderlich ist, versuchen Sie es mit Tor.

Derzeit sind drei Outproxy-Plugins (eepsite) im IP2-Plugin-Repository aufgeführt. Zwei existieren nicht mehr und das verbleibende verweist auf ein I2P-Entwicklerforum mit Anweisungen, wie ein Test-Setup aus dem Jahr 2016 gehackt werden kann. Ich konnte das nicht zum Laufen bringen, daher scheint es keine öffentlich verfügbare Möglichkeit zur Verwendung von I2P zu geben als anonymer Internet-Proxy zu diesem Zeitpunkt.

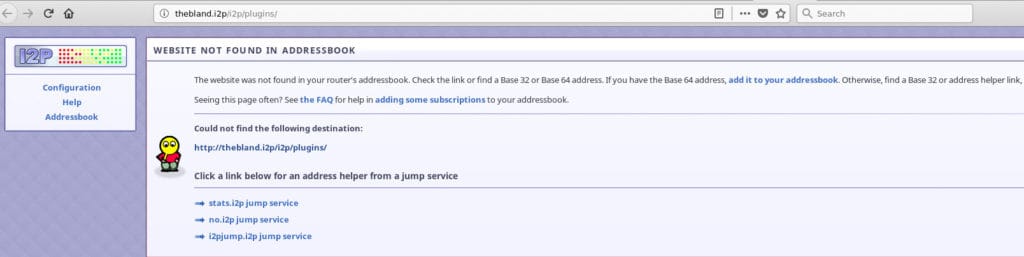

Beim Browsen auf dunklen I2P-Websites kann es vorkommen, dass Sie eine Website nicht laden können und stattdessen eine Seite wie diese angezeigt wird.

Dies bedeutet, dass Ihr I2P-Router nicht weiß, wo sich diese Site befindet. Dies bedeutet jedoch nicht, dass die Site nicht vorhanden ist. Andere Router wissen möglicherweise, wo es sich befindet. Um dies herauszufinden, klicken Sie auf einen oder alle angezeigten Sprunglinks. Diese Links konsultieren gut informierte I2P-Router, um festzustellen, ob die Site gefunden werden kann. In vielen Fällen funktioniert es.

Verwenden von I2P zum Senden und Empfangen von E-Mails

Derzeit gibt es zwei übliche Methoden zum Senden und Empfangen von E-Mails zwischen I2P und normalen Internet-E-Mail-Adressen. SusiMail wird mit Ihrem I2P-Router geliefert und es gibt auch ein Plugin namens I2P Bote. Beide können zum Versenden von E-Mails innerhalb von I2P verwendet werden. Derzeit kann nur SusiMail zum Versenden von E-Mails an und von regulären Internetadressen verwendet werden.

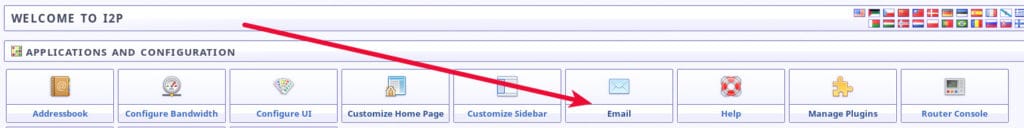

Um mit SusiMail zu beginnen, klicken Sie auf das E-Mail-Symbol auf Ihrer I2P-Routerseite.

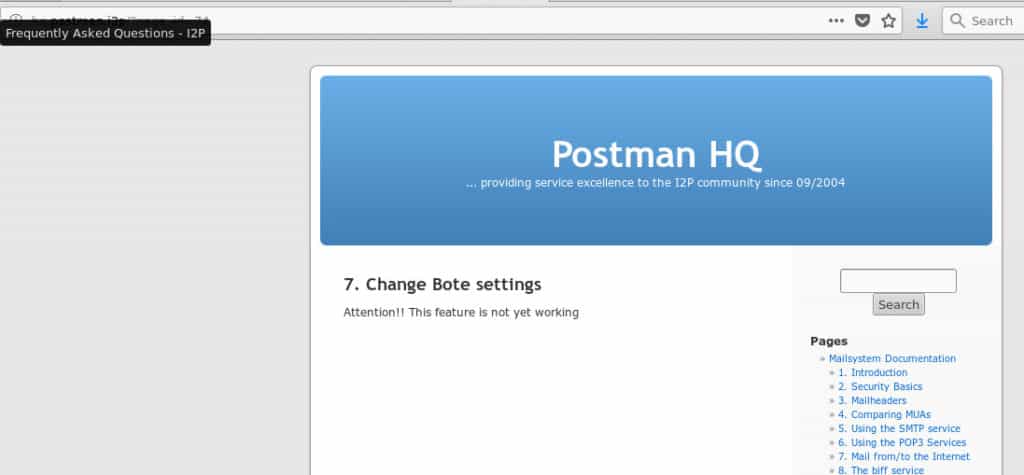

SusiMail fordert Sie auf, ein Konto auf der I2P Postman-Website zu erstellen, bevor Sie es verwenden können. Von dort aus erkennen Sie eine ziemlich standardmäßige Webmail-Oberfläche und sollten in der Lage sein, E-Mails sowohl an I2P-Adressen als auch an normale Internet-E-Mail-Adressen zu senden und zu empfangen.

Hinweis: Es kann buchstäblich Stunden dauern, bis I2P-E-Mails an normalen Internetadressen ankommen. Dies ist tatsächlich ein Vorteil, da es die Beobachtung von Zeitkorrelationen erschwert. Wenn eine bekannte I2P-Benutzerin eine E-Mail sendet und dann beobachtet wird, wie sie ihr Haus verlässt, und einige Momente später eine E-Mail von einer I2P-E-Mail-Adresse eingeht, kann dies ihre Anonymität gefährden. Da E-Mails viel später eintreffen, entfällt diese Korrelationsmöglichkeit.

Als ich mein I2P-E-Mail-Konto eingerichtet habe, hatte es die Form [email protected]. Innerhalb des I2P-Netzwerks gesendete E-Mails behalten diese E-Mail-Adresse bei. Da die .i2p-Top-Level-Domain im öffentlichen Internet nicht aufgelöst werden kann, wird sie für E-Mails, die außerhalb des I2P-Netzwerks gesendet werden, geändert, um eine .i2pmail.org-Top-Level-Domain zu verwenden. Da .org aufgelöst werden kann, werden Internet-E-Mails an dieses Gateway zurückgesendet, bevor sie über I2P an meine bestimmte SusiMail-Instanz weitergeleitet werden.

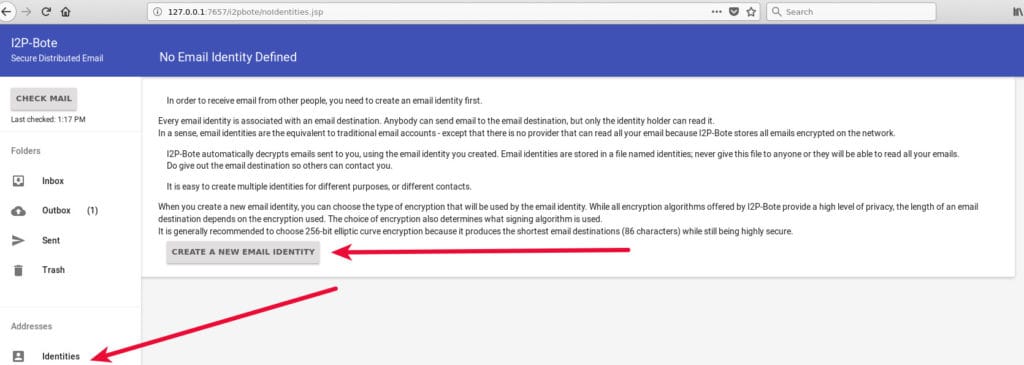

Im Gegensatz zu SusiMail betrachtet I2P Bote die Kontoerstellung als Option und benötigt kein Konto, um anonyme E-Mails zu senden. Wenn Sie in der Lage sein möchten, E-Mails zu empfangen, müssen Sie die Kontoerstellung durchlaufen.

Das I2P Bote-Projekt arbeitet an der Implementierung des Internets <-> Das I2P-E-Mail-Gateway ist derzeit jedoch nicht funktionsfähig.

Die Einrichtung von I2P Bote erfordert etwas mehr Arbeit. Die Installationsschritte finden Sie auf der I2PBote-Installationsseite (eepsite)..

- Gehen Sie zum Plugin-Installationsformular in Ihrer Routerkonsole: http://127.0.0.1:7657/configclients#plugin

- Fügen Sie die URL http: //bote.i2p/i2pbote.su3 ein

- Klicken Sie auf Plugin installieren.

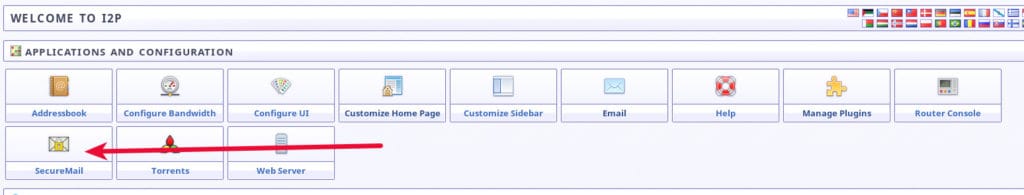

- Klicken Sie nach der Installation in der Seitenleiste oder Homepage der Routerkonsole auf SecureMail oder rufen Sie http://127.0.0.1:7657/i2pbote/ auf.

Es kann lange dauern, bis der Installationsvorgang abgeschlossen ist, und es gibt keinen Fortschrittsbalken, der Sie darüber informiert, was gerade passiert. Nach ungefähr fünf Minuten habe ich meine I2P-Router-Homepage aktualisiert und wurde mit einem neuen Bote SecureMail-Symbol belohnt.

Auf echte dunkle Web-Mode muss kein Konto oder keine Identität erstellt werden, um E-Mails mit Bote zu senden. Sie können unten rechts auf dem Bildschirm auf das + -Symbol klicken, eine E-Mail eingeben und diese mit vollständiger Anonymität senden. Sie können jedoch keine E-Mails empfangen, da Sie vollständig anonym sind. Wenn Sie E-Mails empfangen möchten, müssen Sie eine Identität erstellen.

So richten Sie Ihre eigene eepsite (I2P-Site) ein

Ihr I2P-Router wird mit einer einsatzbereiten Eeepsite geliefert. Sie müssen lediglich Inhalte hinzufügen.

Klicken Sie auf die Schaltfläche “Webserver” oder fügen Sie diese in die Adressleiste Ihres I2P-Routers ein, um die Anweisungen zur ordnungsgemäßen Einrichtung anzuzeigen: http://127.0.0.1:7658/help/

Hinzufügen von Funktionen zu Ihrer I2P-Konsole

I2P wird mit dem grundlegenden Toolset geliefert, nach dem die meisten dunklen Webbenutzer direkt suchen. Die Hauptseite des I2P-Routers enthält Tools für IRC, Dateiübertragung, E-Mail und Webserver sowie viele andere. Diese Funktionalität kann mit dem Plugin-Framework von I2P erweitert werden, obwohl nur sehr wenige Plugins verfügbar sind.

Um Ihre Plugins zu verwalten, navigieren Sie zur Seite “configplugins” http://127.0.0.1:7657/configplugins. Dort werden Optionen zum Installieren von Plugins auf zwei Arten angezeigt. Wenn Sie ein Plugin in einer xpi2p- und einer su3-Datei haben, können Sie es auf Ihren Router hochladen. Eine andere Möglichkeit besteht darin, die URL zu einem dieser Dateitypen anzugeben.

Das I2P-Plugin-Repository befindet sich auf der I2P-Website (eepsite). Es ist sehr wahrscheinlich, dass ein Angreifer oder Beobachter eine Menge davon hat, einen I2P-Benutzer zur Installation eines Überwachungs-Plugins zu verleiten. Stellen Sie daher sicher, dass Sie Ihre Plugins aus diesem offiziellen Repository und nicht aus nicht vertrauenswürdigen Quellen von Drittanbietern beziehen.

Finden von Inhalten auf I2P

Im Gegensatz zum klaren Netz dienen dunkle Netze nicht genau dazu, ihre Websites zu bewerben. Es gibt kein Google für das dunkle Web, und selbst wenn ja, sind viele dunkle Websites aufgrund ihrer unorthodoxen Hosting-Einstellungen im Auf und Ab. Allerdings gibt es einige Orte, an denen Sie I2P-Dienste finden können, wenn Sie kein bestimmtes Ziel im Auge haben

The I2P Planet – Das Neueste rund um die Welt von I2P

Der I2P-Planet (eepsite) ist eine Ansammlung von Aktivitäten rund um das I2P-Netzwerk. Es enthält hauptsächlich Torrent-Links, enthält jedoch auch einige Neuigkeiten zu Support-Tickets und Anwendungsnachrichten des Projekts.

Die I2P FAQ

Es gibt viele Missverständnisse über I2P; was es ist und warum es nicht Tor ist Viele dieser Fragen werden auf der I2P-FAQ-Seite (eepsite) beantwortet..

Der I2P Bug Tracker

Denken Sie, Sie haben einen Fehler gefunden? Sie fragen sich, ob jemand davon weiß oder ob ein Patch dafür verfügbar ist? Der I2P-Bug-Tracker ist der Ort, an dem Sie diese Informationen finden. Community-Projekte wie I2P benötigen neue Augen und andere Systeme, um mögliche Fehler in der Software aufzudecken. Mache deinen Beitrag und melde neue Fehler, die du im I2P Bug Tracker (eepsite) findest.

Letzte Worte zur Nutzung von I2P und Anonymität

I2P ist kein Ersatz für Tor. Obwohl Tor sicherlich seine Sicherheitsprobleme hat, ist es auch viel ausgereifter und seine erweiterte Funktionalität macht es für die meisten Menschen unendlich nützlicher. Wenn Sie über einen Proxy Anonymität im Internet erlangen möchten, ist Tor die bessere Wahl. I2P enthält nur widerwillig die Fähigkeit, sich überhaupt mit dem klaren Netz zu verbinden, und seine Fähigkeit, dies zu tun, ist unzuverlässig. Wenn Sie jedoch eine vollständige dunkle Website betreiben möchten, die so verborgen wie möglich bleibt, ist I2P möglicherweise die bessere Wahl. Wenn Ihre vorgesehene Benutzerbasis bereits I2P verwendet oder technisch versiert genug ist, um es einzurichten, bietet das Knoblauch-Routing von I2P eine bessere Verteidigung gegen die Taktik, die bei Tor angewendet werden kann, um die Anonymität zu brechen.

ite, die nur über das Tor-Netzwerk zugänglich ist. Es ist wichtig zu verstehen, dass diese anonymen Netzwerke nicht nur für illegale Aktivitäten genutzt werden, sondern auch für legitime Zwecke wie den Schutz der Privatsphäre und Meinungsfreiheit. Es ist jedoch auch wichtig, sich bewusst zu sein, dass es Risiken gibt, wenn man das dunkle Netzwerk nutzt, da es auch kriminelle Aktivitäten gibt. Es ist ratsam, Vorsichtsmaßnahmen zu treffen und sich über die Risiken und Möglichkeiten zu informieren, bevor man das dunkle Netzwerk nutzt.