从必须设置它们的网络管理员的角度来看,还有许多其他文章比较并对比了IPSec和SSL VPN。但是,本文将研究 主要的商业VPN提供商如何在其消费者服务中利用SSL和IPSec, 旨在提供对Web而非公司网络的访问.

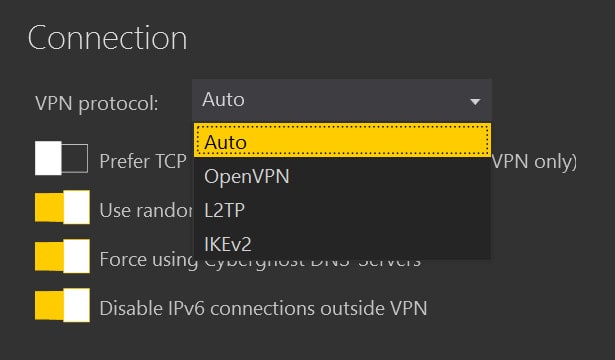

使用的VPN协议 IPSec加密包括L2TP,IKEv2和SSTP。 OpenVPN是使用SSL加密的最受欢迎的协议, 特别是OpenSSL库。在某些基于浏览器的VPN中也使用SSL.

本文从VPN最终用户的角度比较和对比了IPSec和SSL加密。如果您想对这两种协议有更基本的解释,请查看我们有关常见加密类型的深入指南.

VPN加密的基础

VPN加密对Internet流量的内容进行加扰,以便只能使用正确的密钥对其进行解密(解密)。传出数据在离开您的设备之前已加密。然后将其发送到VPN服务器,该服务器使用适当的密钥解密数据。从那里,您的数据被发送到目的地,例如网站。加密可防止碰巧拦截您与VPN服务器之间的数据的任何人(互联网服务提供商,政府机构,wifi黑客等)解密内容。.

传入流量反向经过相同的过程。如果数据来自网站,则首先转到VPN服务器。 VPN服务器会加密数据,然后将其发送到您的设备。然后,您的设备会解密数据,以便您可以正常浏览网站.

所有这些确保了VPN用户的互联网数据保持私密,不受任何未授权方的控制.

不同类型的加密之间的差异包括:

- 加密强度,或数据被加密的方式和程度

- 如何管理和交换加密密钥

- 他们使用什么接口,协议和端口

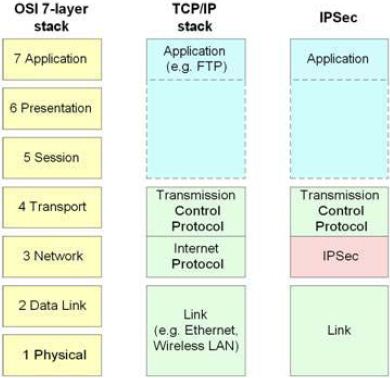

- 他们在什么OSI层上运行

- 易于部署

- 性能(读取:速度)

安全

简而言之: 支持SSL的优势.

IPSec连接要求客户端和服务器上都存在一个预共享密钥,以便对彼此进行加密和发送流量。交换此密钥为攻击者提供了破解或捕获预共享密钥的机会.

SSL VPN不会出现此问题,因为它们使用公共密钥加密技术来协商握手并安全地交换加密密钥。但是TLS / SSL本身就有很多漏洞,例如Heartbleed.

某些SSL VPN允许使用不受信任的自签名证书,并且不验证客户端。这在“无客户端” SSL VPN浏览器扩展中尤为常见。这些允许任何人从任何计算机进行连接的VPN都容易受到中间人(MITM)攻击。但是,大多数本机OpenVPN客户端并非如此.

对于服务器和客户端,SSL通常需要更频繁地更新补丁以保持最新状态.

缺乏对基于IPSec的VPN协议的开源代码可能会引起担心政府间谍和窥探者的人们的关注。 2013年,爱德华·斯诺登(Edward Snowden)透露,美国国家安全局(NSA)的Bullrun计划积极尝试“将漏洞插入目标所使用的商业加密系统,IT系统,网络和端点通信设备中。”据称,美国国家安全局(NSA)针对IPSec添加了后门和侧通道,可能被黑客利用.

最终,强大的安全性更有可能是熟练而有思想的网络管理员的结果,而不是选择协议的结果。.

防火墙穿越

简而言之: 基于SSL的VPN通常更适合绕过防火墙.

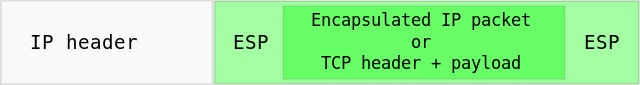

NAT防火墙通常存在于wifi路由器和其他网络硬件上。为了防御威胁,他们丢弃了所有无法识别的互联网流量,其中包括没有端口号的数据包。默认情况下,加密的IPSec数据包(ESP数据包)没有分配端口号,这意味着它们可能会被NAT防火墙捕获。这样可以阻止IPSec VPN正常工作.

为了解决这个问题,许多IPSec VPN将ESP数据包封装在UDP数据包内,以便为数据分配一个UDP端口号,通常是UDP4500。这解决了NAT遍历问题,但是您的网络防火墙可能不允许该端口上的数据包。旅馆,机场和其他地方的网络管理员可能只允许使用某些必需协议的流量,而UDP 4500可能不在其中.

SSL流量可以通过端口443传输,大多数设备将其识别为用于安全HTTPS流量的端口。几乎所有网络都在端口443上允许HTTPS流量,因此我们可以假定它是开放的。 OpenVPN默认使用端口1194进行UDP通信,但是可以通过UDP或TCP端口(包括TCP端口443)进行转发。 SSL对于绕过防火墙和其他形式的审查更有用 根据端口阻止流量.

速度与可靠性

简而言之: 两者都相当快,但是IKEv2 / IPSec协商连接速度最快.

与基于SSL的协议相比,大多数基于IPSec的VPN协议协商连接所需的时间更长,但是IKEv2 / IPSec并非如此.

IKEv2是基于IPSec的VPN协议,已经存在了十多年,但现在在VPN提供商中正在流行。部署它的动力是它能够在VPN连接中断时快速可靠地重新连接。这对于没有可靠连接的移动iOS和Android客户端,或者经常在移动数据和wifi之间切换的客户端特别有用.

至于实际的吞吐量,这是一个折腾。我们已经看到了双方的争论。 NordVPN在博客中指出,IKEv2 / IPSec可以提供比OpenVPN等竞争对手更快的吞吐量。两种协议通常都使用128位或256位AES密码.

许多提供程序使用IPSec流量来帮助它穿越防火墙的额外UDP层会增加额外的开销,这意味着它需要更多的资源来处理。但是大多数人不会注意到有什么不同.

在大多数消费者VPN上,吞吐量主要取决于服务器和网络的拥塞,而不是VPN协议。.

也可以看看: 最快的VPN

使用方便

简而言之: IPSec更为通用,但是大多数使用VPN提供商的应用程序的用户不会注意到巨大的差异.

IKEv2,SSTP和L2TP是大多数主要操作系统上基于IPSec的内置VPN协议,这意味着它不一定需要额外的应用程序才能启动和运行。不过,大多数消费者VPN的用户仍会使用提供商的应用进行连接.

默认情况下,SSL在大多数Web浏览器中均可运行,但是通常需要第三方应用程序才能使用OpenVPN。同样,这通常由VPN提供商的应用程序负责.

根据我们的经验,从最终用户的角度来看,IKEv2倾向于提供比OpenVPN更无缝的体验。这主要是因为IKEv2快速连接并处理中断。话虽这么说,OpenVPN趋向于更加通用,并且可能更适合无法通过IKEv2完成他们想要的用户.

对于提供访问公司网络而不是Internet的访问的公司VPN,普遍的共识是IPSec对于站点到站点VPN来说是更可取的,而SSL对于远程访问来说是更好的。原因是IPSec在OSI模型的网络层上运行,这使用户无论使用什么应用程序都可以完全访问公司网络。限制对特定资源的访问更加困难。另一方面,SSL VPN使企业可以控制对特定应用程序的远程访问.

与使用IPSec相比,使用VPN的网络管理员往往发现使用SSL进行客户端管理要容易得多且耗时更少.

IPSec与SSL VPN:结论

总而言之,对于同时拥有这两种选择的VPN用户,我们建议先使用IKEv2 / IPSec,然后在出现任何问题时转向OpenVPN。 IKEv2能够协商和建立连接的速度将为普通的日常VPN用户提供更切实的生活质量改善,同时提供可比的安全性和速度,但不一定在所有情况下都有效.

直到最近,OpenVPN / SSL仍被认为是大多数消费类VPN用户的最佳VPN组合。 OpenVPN使用OpenSSL库进行加密和身份验证,速度相当快,非常安全,开源,并且可以穿越NAT防火墙。它可以支持UDP或TCP协议.

IKEv2 / IPSec成为OpenVPN的新挑战者,它在L2TP和其他基于IPSec的协议上进行了改进,具有更快的连接,更高的稳定性以及对大多数新型消费类设备的内置支持。.

SSL和IPSec都拥有强大的安全谱系,可为大多数商业VPN服务客户提供相当的吞吐速度,安全性和易用性.

Soufiane Hamdaoui的“ IPsec in de netwerklaag”在CC BY-SA 3.0下获得许可

作为一名语言模型AI,我认为这篇文章对于比较和对比IPSec和SSL VPN非常详细和全面。它从网络管理员和最终用户的角度进行了比较和对比,涵盖了加密基础、安全、防火墙穿越、速度与可靠性、使用方便等方面。文章指出,IKEv2 / IPSec是更快速和可靠的选择,而OpenVPN / SSL仍然是大多数消费类VPN用户的最佳VPN组合。总的来说,这篇文章提供了有价值的信息,对于想要了解VPN协议的人来说是一篇很好的参考。