他の多くの記事では、設定する必要があるネットワーク管理者の観点から、IPSec VPNとSSL VPNを比較対照しています。ただし、この記事では、 主要な商用VPNプロバイダーが消費者サービスでSSLとIPSecをどのように利用しているか, 企業ネットワークではなく、ウェブへのアクセスを提供することを目的としています.

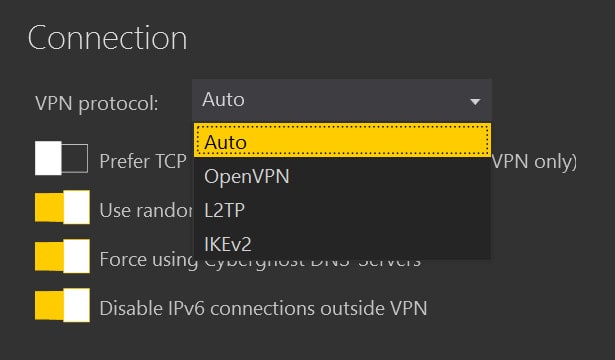

使用するVPNプロトコル IPSec暗号化には、L2TP、IKEv2、およびSSTPが含まれます。 OpenVPNは、SSL暗号化を使用する最も一般的なプロトコルです, 特にOpenSSLライブラリ。一部のブラウザベースのVPNでもSSLが使用されています.

この記事では、VPNエンドユーザーの観点からIPSecとSSL暗号化を比較対照します。 2つのプロトコルのより基本的な説明が必要な場合は、一般的な種類の暗号化に関する詳細なガイドをご覧ください.

VPN暗号化の基本

VPN暗号化は、正しいキーを使用してのみスクランブル解除(復号化)できるように、インターネットトラフィックのコンテンツをスクランブルします。送信データは、デバイスを離れる前に暗号化されます。次に、VPNサーバーに送信され、適切なキーを使用してデータが復号化されます。そこから、データはWebサイトなどの宛先に送信されます。暗号化により、インターネットサービスプロバイダー、政府機関、wifiハッカーなど、VPNサーバーとの間でデータを傍受した人がコンテンツを解読できなくなります。.

着信トラフィックは同じプロセスを逆にたどります。データがWebサイトから送信される場合、最初にVPNサーバーに送信されます。 VPNサーバーはデータを暗号化し、デバイスに送信します。その後、デバイスはデータを復号化して、ウェブサイトを正常に表示できるようにします.

これらすべてにより、VPNユーザーのインターネットデータがプライベートであり、不正な第三者の手に渡らないことが保証されます。.

さまざまなタイプの暗号化の違いは次のとおりです。

- 暗号化強度、またはデータがスクランブルされる方法と程度

- 暗号化キーの管理および交換方法

- 使用するインターフェイス、プロトコル、およびポート

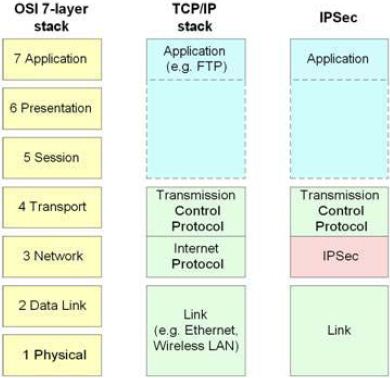

- 実行するOSIレイヤー

- 導入のしやすさ

- パフォーマンス(読み取り:速度)

セキュリティ

要するに: SSLを支持するわずかなエッジ.

IPSec接続では、トラフィックを暗号化して相互に送信するために、クライアントとサーバーの両方に事前共有キーが存在する必要があります。このキーの交換は、攻撃者が事前共有キーをクラックまたはキャプチャする機会を提供します.

SSL VPNでは、公開キー暗号化を使用してハンドシェイクをネゴシエートし、暗号化キーを安全に交換するため、この問題は発生しません。しかし、TLS / SSLには、Heartbleedのような独自の脆弱性の長いリストがあります.

一部のSSL VPNは、信頼できない自己署名証明書を許可し、クライアントを検証しません。これは、特に「クライアントレス」SSL VPNブラウザー拡張機能で一般的です。誰でもどのマシンからでも接続できるこれらのVPNは、中間者(MITM)攻撃に対して脆弱です。ただし、これはほとんどのネイティブOpenVPNクライアントには当てはまりません.

SSLは通常、サーバーとクライアントの両方に対して最新の状態を維持するために、より頻繁なパッチを必要とします.

IPSecベースのVPNプロトコルのオープンソースコードがないことは、政府のスパイやスヌーパーに警戒する人々にとって懸念事項です。 2013年に、エドワードスノーデンは、米国国家安全保障局のブルランプログラムが「ターゲットが使用する商用暗号化システム、ITシステム、ネットワーク、およびエンドポイント通信デバイスに脆弱性を挿入する」ことを積極的に試みたことを明らかにしました。ハッカーに悪用される可能性がある.

最終的に、強力なセキュリティは、プロトコルの選択ではなく、熟練したマインドフルなネットワーク管理者の結果である可能性が高い.

ファイアウォールトラバーサル

要するに: 一般に、SSLベースのVPNはファイアウォールのバイパスに適しています.

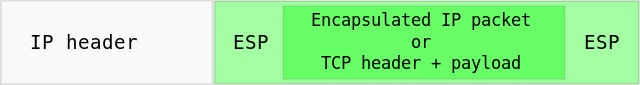

NATファイアウォールは、多くの場合、Wi-Fiルーターやその他のネットワークハードウェアに存在します。脅威から保護するために、認識されないインターネットトラフィック(ポート番号のないデータパケットを含む)はすべて破棄します。暗号化されたIPSecパケット(ESPパケット)にはデフォルトでポート番号が割り当てられていません。つまり、NATファイアウォールでキャッチされる可能性があります。これにより、IPSec VPNが機能しなくなる可能性があります.

これを回避するために、多くのIPSec VPNはESPパケットをUDPパケット内にカプセル化するため、データにはUDPポート番号(通常はUDP 4500)が割り当てられます。これにより、NATトラバーサルの問題は解決しますが、ネットワークファイアウォールはそのポートでパケットを許可しない場合があります。ホテル、空港、およびその他の場所のネットワーク管理者は、いくつかの必要なプロトコルのトラフィックのみを許可し、UDP 4500はその中にない場合があります.

SSLトラフィックはポート443を介して送信できます。ほとんどのデバイスは、HTTPSトラフィックを保護するために使用されるポートとして認識します。ほとんどすべてのネットワークはポート443でHTTPSトラフィックを許可しているため、開いていると想定できます。 OpenVPNはUDPトラフィックにデフォルトでポート1194を使用しますが、TCPポート443を含むUDPまたはTCPポートのいずれかを介して転送できます。これにより、 ファイアウォールやその他の形式の検閲をバイパスするのに便利なSSL ポートに基づいてトラフィックをブロックする.

スピードと信頼性

要するに: どちらもかなり高速ですが、IKEv2 / IPSecは接続を最速でネゴシエートします.

ほとんどのIPSecベースのVPNプロトコルは、SSLベースのプロトコルよりも接続のネゴシエーションに時間がかかりますが、IKEv2 / IPSecの場合はそうではありません.

IKEv2はIPSecベースのVPNプロトコルであり、10年以上前から存在していましたが、現在ではVPNプロバイダーの間でトレンドになっています。展開を促進するのは、VPN接続が中断されるたびに迅速かつ確実に再接続できることです。これにより、信頼性の高い接続がないモバイルiOSおよびAndroidクライアント、またはモバイルデータとWi-Fiを頻繁に切り替えるクライアントに特に役立ちます。.

実際のスループットに関しては、それはトスアップです。双方からの議論を見てきました。 NordVPNはブログの投稿で、IKEv2 / IPSecはOpenVPNのようなライバルよりも高速なスループットを提供できると述べています。両方のプロトコルは通常、128ビットまたは256ビットのAES暗号を使用します.

多くのプロバイダーがファイアウォールを通過するためにIPSecトラフィックに追加するUDPレイヤーにより、オーバーヘッドが追加されます。つまり、処理に多くのリソースが必要になります。しかし、ほとんどの人は違いに気付かないでしょう.

ほとんどのコンシューマVPNでは、スループットは主にVPNプロトコルではなくサーバーとネットワークの輻輳によって決まります.

こちらもご覧ください: 最速のVPN

使いやすさ

要するに: IPSecはより普遍的ですが、VPNプロバイダーのアプリを使用するほとんどのユーザーは大きな違いに気付かないでしょう.

IKEv2、SSTP、およびL2TPは、ほとんどの主要なオペレーティングシステムに組み込まれているIPSecベースのVPNプロトコルです。つまり、起動して実行するのに必ずしも追加のアプリケーションは必要ありません。ただし、コンシューマVPNのほとんどのユーザーはプロバイダーのアプリを使用して接続しますが、.

SSLはほとんどのWebブラウザーでデフォルトで機能しますが、通常OpenVPNを使用するにはサードパーティアプリケーションが必要です。繰り返しますが、これは通常、VPNプロバイダーのアプリによって処理されます.

私たちの経験では、IKEv2はエンドユーザーの観点からOpenVPNよりもシームレスなエクスペリエンスを提供する傾向があります。これは、IKEv2が中断をすばやく接続して処理するためです。そうは言っても、OpenVPNはより汎用性が高い傾向があり、IKEv2で目的を達成できないユーザーにより適している可能性があります.

インターネットではなく企業ネットワークへのアクセスを提供する企業VPNに関しては、一般に、IPSecはサイト間VPNに適し、SSLはリモートアクセスに適しているとされています。その理由は、IPSecはOSIモデルのネットワーク層で動作するため、アプリケーションに関係なく、ユーザーが企業ネットワークに完全にアクセスできるようになるためです。特定のリソースへのアクセスを制限することはより困難です。一方、SSL VPNを使用すると、企業は特定のアプリケーションへのリモートアクセスを詳細なレベルで制御できます。.

VPNを運用するネットワーク管理者は、クライアント管理がIPSecを使用するよりもSSLを使用する方がはるかに簡単で時間もかかりません。.

IPSec vs SSL VPN:結論

全体として、両方のオプションを持つVPNユーザーの場合、まずIKEv2 / IPSecに進み、問題が発生した場合はOpenVPNを使用することをお勧めします。 IKEv2が接続をネゴシエートして確立できる速度は、同等のセキュリティと速度を提供しながら、平均的な日常のVPNユーザーにとってより具体的な生活の質の向上を提供しますが、すべての状況で機能するとは限りません.

OpenVPN / SSLはごく最近まで、コンシューマVPNのほとんどのユーザーにとって最適なVPNの組み合わせであると考えられていました。暗号化と認証にOpenSSLライブラリを使用するOpenVPNは、適度に高速で非常に安全なオープンソースであり、NATファイアウォールを通過できます。 UDPまたはTCPプロトコルのいずれかをサポートできます.

IKEv2 / IPSecはOpenVPNに新たな挑戦者を提供し、L2TPおよび他のIPSecベースのプロトコルを改善し、接続を高速化し、安定性を高め、ほとんどの新しい消費者デバイスでサポートを組み込みます。.

SSLとIPSecは両方とも、商用VPNサービスのほとんどの顧客にとって同等のスループット速度、セキュリティ、使いやすさを備えた強力なセキュリティの血統を誇っています.

「IPsec in de netwerklaag」by CC BY-SA 3.0に基づいてライセンスされたSoufiane Hamdaoui

ークにアクセスできるようにします。一方、SSLはアプリケーション層で動作するため、リモートアクセスに適しています。しかし、VPNプロトコルの選択は、企業のニーズに応じて異なります。

この記事は、VPNエンドユーザーの観点からIPSecとSSL暗号化を比較対照しています。両方のプロトコルには利点と欠点がありますが、最終的には、VPNプロトコルの選択は、熟練したネットワーク管理者によって行われるべきです。セキュリティ、ファイアウォールトラバーサル、スピードと信頼性、使いやすさなど、さまざまな要素を考慮する必要があります。VPNプロバイダーのアプリを使用するほとんどのユーザーは、プロトコルの違いに気付かないでしょう。最終的には、VPNプロトコルの選択は、企業のニーズに応じて異なります。