هناك العديد من المقالات الأخرى التي تقارن وتتباين IPSec و SSL VPNs من منظور مسؤول الشبكة الذي يتعين عليه إعدادها. هذه المادة ، ومع ذلك ، سوف تدرس كيف يستخدم كبار مزودي خدمة VPN التجارية SSL و IPSec في خدماتهم الاستهلاكية, التي تهدف إلى توفير الوصول إلى شبكة الإنترنت وليس شبكة الشركة.

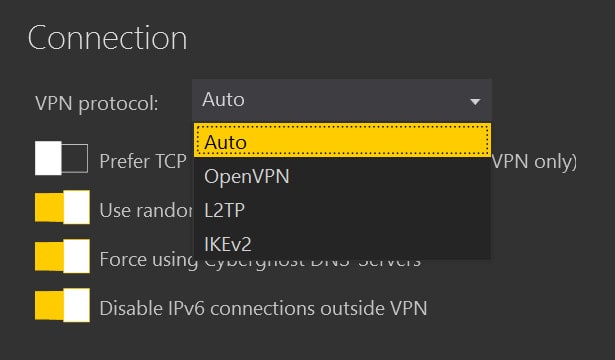

بروتوكولات VPN التي تستخدم يتضمن تشفير IPSec L2TP و IKEv2 و SSTP. OpenVPN هو البروتوكول الأكثر شعبية الذي يستخدم تشفير SSL, وتحديدا مكتبة OpenSSL. يتم استخدام SSL في بعض شبكات VPN المستندة إلى المستعرض أيضًا.

تقارن هذه المقالة بين IPSec و SSL وتشفيرهما من وجهة نظر المستخدم النهائي لـ VPN. إذا كنت تريد شرحًا أكثر جوهرية للبروتوكولين ، فراجع دليلنا المتعمق بشأن الأنواع الشائعة للتشفير.

أساسيات تشفير VPN

يقوم تشفير VPN بتخليط محتويات حركة مرور الإنترنت الخاصة بك بطريقة لا يمكن فك تشفيرها (فك تشفيرها) إلا باستخدام المفتاح الصحيح. يتم تشفير البيانات الصادرة قبل أن يغادر جهازك. يتم إرسالها بعد ذلك إلى خادم VPN ، الذي يقوم بفك تشفير البيانات باستخدام المفتاح المناسب. من هناك ، يتم إرسال بياناتك إلى وجهتها ، مثل موقع الويب. يمنع التشفير أي شخص يحدث اعتراض البيانات بينك وبين خادم VPN – مزودي خدمة الإنترنت ، والوكالات الحكومية ، والمتطفلين على شبكات wifi ، وما إلى ذلك – من القدرة على فك تشفير المحتويات.

يمر المرور الوارد بنفس العملية في الاتجاه المعاكس. إذا كانت البيانات تأتي من موقع ويب ، فإنها تنتقل أولاً إلى خادم VPN. يقوم خادم VPN بتشفير البيانات ، ثم يرسلها إلى جهازك. يقوم جهازك بعد ذلك بفك تشفير البيانات حتى تتمكن من عرض موقع الويب بشكل طبيعي.

كل هذا يضمن أن تظل بيانات الإنترنت لمستخدمي VPN خاصة وخارج أي أطراف غير مصرح بها.

تتضمن الاختلافات بين أنواع التشفير المختلفة:

- قوة التشفير ، أو الطريقة والدرجة التي يتم بها خلط بياناتك

- كيف تتم إدارة مفاتيح التشفير وتبادلها

- ما الواجهات والبروتوكولات والمنافذ التي يستخدمونها

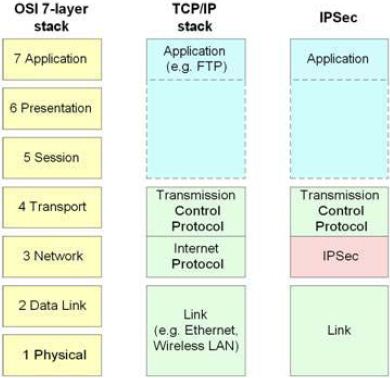

- ما طبقات OSI التي تعمل عليها

- سهولة النشر

- الأداء (قراءة: السرعة)

الأمان

بالمختصر: حافة طفيفة لصالح SSL.

تتطلب اتصالات IPSec وجود مفتاح مشترك مسبقًا على كل من العميل والخادم من أجل تشفير وإرسال حركة المرور إلى بعضها البعض. يقدم تبادل هذا المفتاح فرصة للمهاجمين للقضاء على المفتاح المشترك مسبقًا أو التقاطه.

لا تواجه SSL VPNs هذه المشكلة لأنهم يستخدمون تشفير المفتاح العام للتفاوض على مصافحة وتبادل مفاتيح التشفير بشكل آمن. لكن TLS / SSL لديه قائمة طويلة من نقاط الضعف الخاصة به مثل Heartbleed.

تتيح بعض شبكات SSL VPN شهادات غير موثوقة وموقعة ذاتياً ولا تتحقق من العملاء. هذا أمر شائع بشكل خاص في ملحقات متصفح SSL VPN “غير العميل”. شبكات VPN هذه التي تسمح لأي شخص بالاتصال من أي جهاز تكون عرضة لهجمات الرجل المتوسط (MITM). ومع ذلك ، ليس هذا هو الحال مع معظم عملاء OpenVPN الأصليين.

يتطلب SSL عادةً تصحيحات أكثر تكرارًا حتى يتم تحديثها ، لكل من الخادم والعميل.

قد يكون عدم وجود شفرة مفتوحة المصدر لبروتوكولات VPN المستندة إلى IPSec مصدر قلق للأشخاص الذين يشعرون بالقلق من جواسيس الحكومة والمتلصصين. في عام 2013 ، كشف إدوارد سنودن عن أن برنامج Bullrun التابع لوكالة الأمن القومي الأمريكية حاول بنشاط “إدراج نقاط الضعف في أنظمة التشفير التجارية وأنظمة تكنولوجيا المعلومات والشبكات وأجهزة اتصالات نقطة النهاية التي تستخدمها الأهداف”. يُزعم أن وكالة الأمن القومي استهدفت IPSec لإضافة قنوات خلفية وقنوات جانبية يمكن استغلالها من قبل المتسللين.

في النهاية ، من المرجح أن يكون الأمان القوي نتيجة لمسؤولي الشبكات المهرة والواعين بدلاً من اختيار البروتوكول.

جدار الحماية اجتياز

بالمختصر: تعد الشبكات الافتراضية الخاصة المستندة إلى طبقة المقابس الآمنة أفضل بشكل عام لتجاوز جدران الحماية.

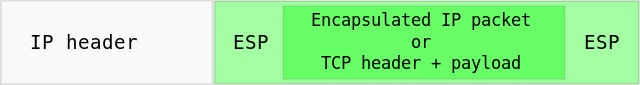

غالباً ما توجد جدران الحماية NAT على أجهزة توجيه wifi وأجهزة الشبكة الأخرى. للحماية من التهديدات ، يقومون بإلقاء أي حركة مرور على الإنترنت غير معروفة ، بما في ذلك حزم البيانات بدون أرقام المنافذ. لا تحتوي حزم IPSec المشفرة (حزم ESP) على أرقام منافذ يتم تعيينها افتراضيًا ، مما يعني أنه يمكن اكتشافها في جدران الحماية NAT. هذا يمكن أن يمنع IPSec VPNs من العمل.

للتغلب على هذا ، تقوم العديد من شبكات IPSec VPN بتغليف حزم ESP داخل حزم UDP ، بحيث يتم تعيين رقم منفذ UDP للبيانات ، عادةً UDP 4500. بينما يحل هذا مشكلة اجتياز NAT ، قد لا يسمح جدار الحماية للشبكة الخاصة بك بالحزم على هذا المنفذ. قد يسمح مسؤولو الشبكات في الفنادق والمطارات وأماكن أخرى بحركة المرور على عدد قليل من البروتوكولات المطلوبة ، وقد لا يكون UDP 4500 بينهم.

يمكن أن تنتقل حركة مرور طبقة المقابس الآمنة عبر المنفذ 443 ، والتي تعرفها معظم الأجهزة باعتبارها المنفذ المستخدم لحركة مرور HTTPS الآمنة. تسمح جميع الشبكات تقريبًا بحركة مرور HTTPS على المنفذ 443 ، لذلك يمكننا افتراض أنها مفتوحة. يستخدم OpenVPN المنفذ 1194 افتراضيًا لحركة مرور UDP ، ولكن يمكن إعادة توجيهه عبر منافذ UDP أو TCP ، بما في ذلك منفذ TCP 443. وهذا يجعل طبقة المقابس الآمنة أكثر فائدة لتجاوز جدران الحماية وأشكال الرقابة الأخرى أن كتلة حركة المرور على أساس الموانئ.

السرعة والموثوقية

بالمختصر: كلاهما سريع بشكل معقول ، لكن IKEv2 / IPSec يتفاوض على الاتصالات بشكل أسرع.

تستغرق معظم بروتوكولات VPN المستندة إلى IPSec وقتًا أطول للتفاوض على اتصال من البروتوكولات المستندة إلى SSL ، لكن هذا ليس هو الحال مع IKEv2 / IPSec.

IKEv2 هو بروتوكول VPN يستند إلى IPSec ، وهو موجود منذ أكثر من عشر سنوات ، لكنه يتجه الآن بين مزودي VPN. إن قيادة عملية نشرها هي قدرتها على إعادة الاتصال بسرعة وموثوقية كلما تمت مقاطعة اتصال VPN. هذا يجعله مفيدًا بشكل خاص لعملاء iOS و Android على الأجهزة المحمولة الذين ليس لديهم اتصالات موثوقة ، أو تلك التي تنتقل كثيرًا بين بيانات الجوال و wifi.

بالنسبة للإنتاجية الفعلية ، فهذا أمر مهم للغاية. لقد رأينا حججًا من كلا الجانبين. في منشور المدونة ، ينص NordVPN على أن IKEv2 / IPSec يمكنه تقديم سرعة نقل أسرع من منافسيه مثل OpenVPN. يستخدم كلا البروتوكولين عادةً تشفير AES 128 بت أو 256 بت.

تضيف طبقة UDP الإضافية التي يضعها العديد من موفري البيانات على حركة مرور IPSec لمساعدتها على اجتياز جدران الحماية ، مما يؤدي إلى زيادة الموارد اللازمة للمعالجة. لكن معظم الناس لن يلاحظوا فرقًا.

في معظم شبكات VPN الخاصة بالمستهلكين ، يتم تحديد الإنتاجية إلى حد كبير بواسطة ازدحام الخادم والشبكة بدلاً من بروتوكول VPN.

أنظر أيضا: أسرع شبكات VPN

سهولة الاستعمال

بالمختصر: IPSec أكثر عالمية ، لكن معظم المستخدمين الذين يستخدمون تطبيقات مزودي VPN لن يلاحظوا فرقًا كبيرًا.

IKEv2 و SSTP و L2TP مدمجة في بروتوكولات VPN المستندة إلى IPSec على معظم أنظمة التشغيل الرئيسية ، مما يعني أنه لا يتطلب بالضرورة تطبيقًا إضافيًا لتشغيله. لا يزال معظم مستخدمي شبكات VPN الخاصة بالمستخدمين يستخدمون تطبيق الموفر للاتصال.

تعمل طبقة المقابس الآمنة بشكل افتراضي في معظم متصفحات الويب ، ولكن عادةً ما يكون تطبيق الجهة الخارجية ضروريًا لاستخدام OpenVPN. مرة أخرى ، يتم الاعتناء بهذا عادةً من خلال تطبيق موفر VPN.

في تجربتنا ، يميل IKEv2 إلى تقديم تجربة أكثر سلاسة من OpenVPN من وجهة نظر المستخدم النهائي. هذا يرجع إلى حد كبير إلى حقيقة أن IKEv2 يربط ويعالج الانقطاعات بسرعة. ومع ذلك ، يميل OpenVPN إلى أن يكون أكثر تنوعًا وقد يكون أكثر ملاءمة للمستخدمين الذين لا يمكنهم إنجاز ما يريدون باستخدام IKEv2.

عندما يتعلق الأمر بشبكات VPN الخاصة بالشركات التي توفر الوصول إلى شبكة الشركة بدلاً من الإنترنت ، فإن الإجماع العام هو أن IPSec هو الأفضل لشبكات VPN من موقع إلى آخر ، وأن SSL أفضل للوصول عن بعد. والسبب هو أن IPSec يعمل على طبقة الشبكة الخاصة بنموذج OSI ، والذي يمنح المستخدم حق الوصول الكامل إلى شبكة الشركة بغض النظر عن التطبيق. يصعب تقييد الوصول إلى موارد محددة. شبكات SSL VPN ، من ناحية أخرى ، تمكن الشركات من التحكم في الوصول عن بعد على مستوى محبب لتطبيقات محددة.

يميل مسؤولو الشبكات الذين يقومون بتشغيل VPN إلى إيجاد إدارة العميل أسهل بكثير وأقل استهلاكا للوقت مع طبقة مآخذ توصيل آمنة (SSL) من IPSec.

IPSec مقابل SSL VPNs: الاستنتاج

الكل في الكل ، لمستخدمي VPN الذين لديهم كلا الخيارين ، نوصي بالذهاب إلى IKEv2 / IPSec أولاً ، ثم انتقل إلى OpenVPN في حالة ظهور أية مشكلات. ستوفر السرعة التي يمكن بها IKEv2 التفاوض وإقامة الاتصالات تحسينًا ملموسًا لجودة الحياة لمستخدم VPN اليومي العادي مع توفير أمان وسرعة مماثلين ، لكنه قد لا يعمل في جميع الظروف.

تم اعتبار OpenVPN / SSL حتى وقت قريب جدًا أفضل تركيبة VPN لمعظم مستخدمي VPN الخاصة بالمستهلكين. OpenVPN ، الذي يستخدم مكتبة OpenSSL للتشفير والتوثيق ، سريع ومأمون للغاية ومفتوح المصدر ويمكنه اجتياز جدران الحماية NAT. يمكن أن تدعم إما بروتوكول UDP أو بروتوكول TCP.

يقدم IKEv2 / IPSec منافسًا جديدًا لـ OpenVPN ، حيث يعمل على تحسين L2TP والبروتوكولات الأخرى المستندة إلى IPSec مع اتصالات أسرع ، ومزيد من الاستقرار ، ودعم مدمج في معظم الأجهزة الاستهلاكية الأحدث.

يتميز كل من SSL و IPSec بأمان أمان قوية مع سرعة إنتاجية قابلة للمقارنة وأمن وسهولة استخدام لمعظم عملاء خدمات VPN التجارية.

“IPsec in de netwerklaag” من إعداد سفيان حمداوي المرخص بموجب CC BY-SA 3.0

ز الجدار الناري ، إلا أنه يزيد من حجم البيانات المرسلة ويؤثر على الأداء. بالمقابل ، تستخدم شبكات SSL VPNs بشكل أساسي منافذ TCP المعروفة مثل 443 ، والتي تكون عادةً مفتوحة في جدران الحماية NAT. ومع ذلك ، يمكن للمتسللين استخدام تقنيات MITM للتسلل إلى شبكات SSL VPNs ، لذلك يجب على المستخدمين التحقق من صحة شهادات SSL والتأكد من استخدام برامج موثوقة. السرعة والموثوقية بالمختصر: يمكن أن يؤثر استخدام IPSec على الأداء ، لكنه يوفر اتصالًا أكثر استقرارًا. يمكن أن يكون SSL أسرع ، لكنه يعتمد على البروتوكول المستخدم والتكوين الصحيح. يمكن أن يؤثر استخدام IPSec على الأداء بسبب الحاجة إلى تشفير وفك تشفير البيانات ، والتي يمكن أن تؤدي إلى تأخير في الاتصال. ومع ذلك ، يوفر IPSec اتصالًا أكثر استقرارًا وموثوقية ، حيث يتم تشفير كل حزمة بيانات بشكل فردي. بالم