الشبكات الخاصة الافتراضية (VPN) تحل الكثير من مشاكل الخصوصية. نظرًا لأن VPN عادةً ما تقوم بتشفير حركة المرور الخاصة بك بين جهاز الكمبيوتر الخاص بك ومزود VPN ، فإنه يصعب على المراقب مشاهدة حركة المرور الخاصة بك لمعرفة ما الذي تريده. ومع ذلك ، هناك العديد من الأشخاص الذين يريدون أن يكونوا قادرين على إخفاء حقيقة أنهم يستخدمون VPN على الإطلاق ؛ مثل الأشخاص في البلدان التي تحظر شبكات VPN ، أو المواقف الأخرى التي لا يُسمح فيها عمومًا باستخدام VPN أو يُمنع من خلالها من خلال الوسائل التقنية. في هذه المقالة ، نركز على نوع البيانات التي يمكن للمراقب جمعها من التقاطات لحزم الشبكة وكيفية استخدام هذه البيانات للكشف عن استخدام VPN.

خلفية عن المشكلة

السؤال الملهم هو “لماذا”؟ من يهتم إذا اكتشف شخص ما أنك تدير VPN؟ إذا كانت حركة المرور مشفرة بشدة على أي حال ، فما هي المشكلة?

صحيح أنه في العديد من المواقف وفي العديد من البلدان ، لا يهم على الإطلاق إذا اكتشف أحد المراقبين استخدام VPN. ومع ذلك ، هناك العديد من الدول التي تحظر استخدام الشبكات الخاصة الظاهرية وبالتالي من المهم لمستخدمي VPN في تلك البلدان أن يعرفوا كيف يمكن اكتشافهم..

لتحديد ما إذا كانت VPN قيد الاستخدام ، يتعين على المراقب الوصول إلى جهاز توجيه تمر فيه حركة المرور المستهدفة. في حالة الضحية المستهدفة ، قد ينفق المهاجم موارد كبيرة لتحديد طريقة الاستيلاء على جهاز توجيه يستخدمه ضحية معينة. في حالة مراقبة الدولة القومية ، سيتطلب الاكتشاف الفعال السيطرة على الكثير من أجهزة التوجيه. عندما تجمع بين هذين الأمرين – منظمة تهتم إذا كنت تستخدم و VPN و أيضا لديه القدرة على التحكم في عدد كبير من أجهزة التوجيه – التي تشير عادة إلى ممثل تهديد على مستوى الدولة.

ضع في اعتبارك أن هذه المقالة تتناول طرقًا يمكن من خلالها للمراقبين اكتشاف استخدام VPN. هذا لا يعني بالضرورة أن البيانات المشفرة داخل نفق VPN أسهل في الاستخدام.

منهجية الاختبار

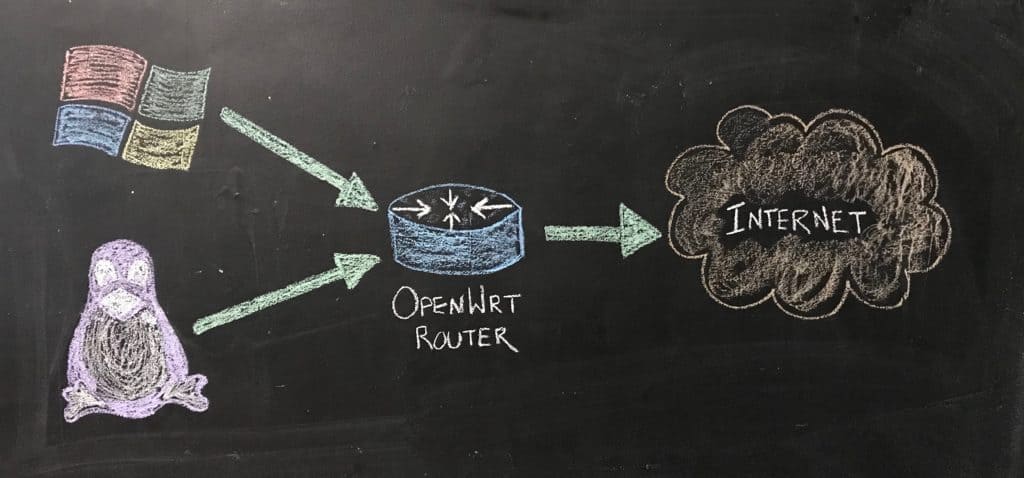

بدون الوصول إلى الموارد على مستوى الولاية ، تكون منصة ومنهجية الاختبار أصغر قليلاً في الحجم. لقد أنشأت شبكة داخلية صغيرة باستخدام ثلاثة أجهزة افتراضية (VM) مع VirtualBox. طوبولوجيا الشبكة على هذا النحو:

قمت بتثبيت برنامج استنشاق الحزم على جهاز توجيه OpenWRT VM ، ثم اختبرت تكوينات VPN المختلفة على الجهازين الظاهريين الآخرين. سمح لي برنامج استنشاق الحزمة ، tcpdump ، بالتقاط حركة مرور شبكة VMs لتحليلها. في إعداد أكثر واقعية ، من المحتمل أن يتم تثبيت برنامج التقاط الحزم في أجهزة التوجيه على الإنترنت ، أو على الأقل داخل شبكة مزود خدمة الإنترنت. يتطلب الموقع الاستراتيجي لبرامج التحليل بعض المعرفة بنقاط التقارب المثيرة للاهتمام على الإنترنت حيث من المرجح أن تتدفق حركة المرور المستهدفة. في شبكة الاختبار الخاصة بي ، أعلم بيقين 100٪ أن كل حركة المرور من وإلى أجهزتي الافتراضية سوف تمر عبر جهاز توجيه OpenWRT. لذلك فهو أفضل مكان لأضع فيه أدوات التجميع الخاصة بي.

مصادر غير تقنية لمؤشرات VPN

ليست جميع مصادر البيانات التي تشير إلى استخدام VPN تقنية. في حين أن بعضها تقني للغاية ، مثل تحليل الحزم ، فإن بعضها غير تقني للغاية ، مثل الخطأ البشري والروتين اليومي.

حركة مرور الشبكة غير المقصودة

لدى معظم مستخدمي VPN برنامج عميل يجب تشغيله من أجل تأسيس VPN. من الصعب للغاية ضمان عدم مرور أي حركة مرور عبر الإنترنت قبل إنشاء VPN عند بدء تشغيل جهاز كمبيوتر. حتى تلك الشبكات الافتراضية الخاصة ذات مفاتيح القتل قد لا تكون قادرة على فعل أي شيء بشأن حركة المرور التي تمر أثناء تشغيل النظام.

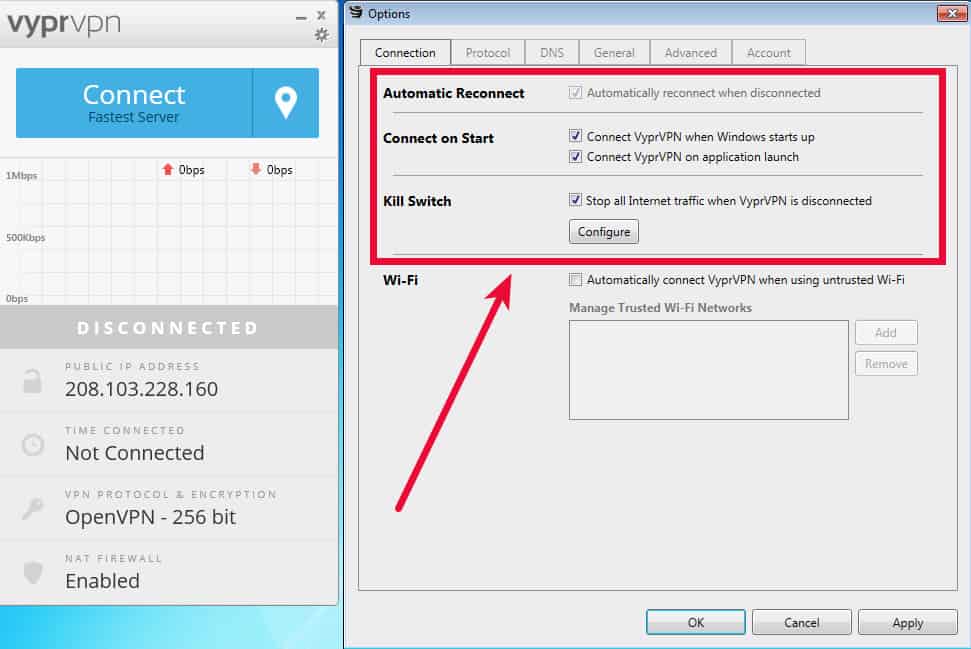

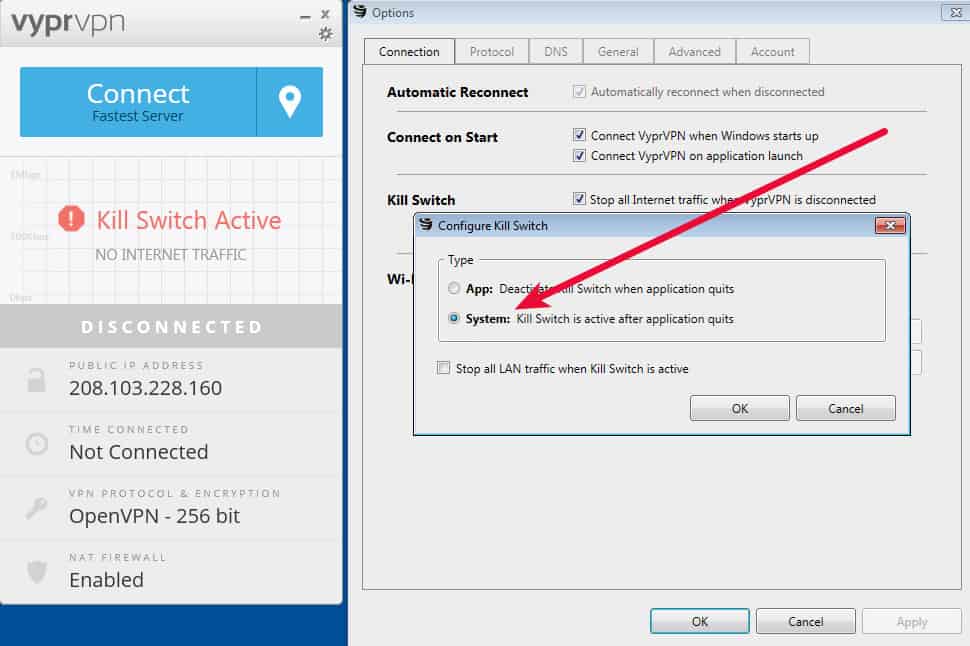

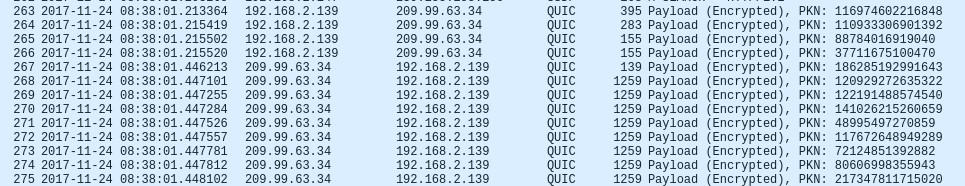

لاختبار ذلك ، قمت بضبط خيارات التبديل التلقائي للاتصال ب VyprVPN في الجهاز الظاهري لـ Windows. ثم قمت بإيقاف تشغيل جهاز Windows ، وبدأت التقاط حزمة على جهاز توجيه OpenWRT ، وبدأت تشغيل جهاز Windows. التي ولدت الكثير من الحزم والفائدة هي هذه تسلسلين.

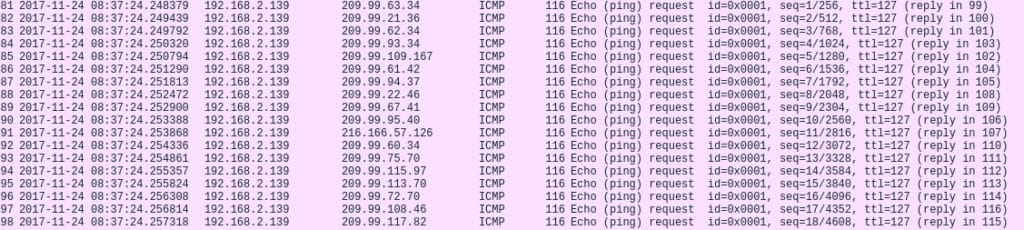

أولاً ، يمكننا أن نرى الكثير من الأصوات لمجموعة مماثلة من عناوين IP. لم أقم بتجميع هذه الحزم عن عمد – هكذا تم إرسالها بشكل عضوي:

هذا يشير إلى أن هناك شيئًا ما يحاول تعداد الخوادم. أحد الأسباب الشائعة لهذا النوع من حركة المرور في سيناريو VPN هو عميل VPN يحاول تحديد أسرع خادم. طريقة واحدة للقيام بذلك هي إرسال حزمة ICMP (المعروفة باسم ping) إلى مجموعة من الخوادم لمعرفة أي منها يعود أسرع.

يمكننا أن نرى من أول لقطة شاشة أن 209.99.63.34 عاد الأسرع في 99 ميلي ثانية. مزيد من الانخفاض في التقاط الحزمة ، نرى فجأة أن معظم حركة المرور من تلك النقطة على مشفرة ومخصصة ل 209.99.63.34

الجزء التالي من اللغز هو معرفة ما يوجد في عناوين IP تلك. باستخدام IP WHOIS الذي ينص على المالك المسجل لـ IP ، يمكننا أن نرى أن جميع هذه IP ما عدا واحدة تنتمي إلى YHC Corporation ونحلها إلى الخوادم في مركز بيانات Data Foundry:

209.99.108.46

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.109.167

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.113.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209-99-115-97

209.99.117.82

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.21.36

OrgName: YHC Corporation

OrgTechEmail: [email protected]

OrgTechEmail: [email protected]

209.99.22.46

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.60.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.61.42

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.62.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

OrgName: شركة Powerhouse Management، Inc.

OrgTechEmail: [email protected]

209.99.63.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.63.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.67.41

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.72.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.75.70

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.93.34

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.94.37

OrgName: YHC Corporation

OrgTechEmail: [email protected]

209.99.95.40

OrgName: YHC Corporation

OrgTechEmail: [email protected]

ستكون الخطوة المنطقية التالية هي فحص عناوين IP هذه لمعرفة الخدمات التي يشغلونها. لن أورد تفاصيل حول كيفية القيام بذلك ، لكن الاختبار الخاص بي يوضح أن لافتات الاتصال الافتراضية التي تعرضها معظم الخوادم قد تمت إزالتها من خوادم VyprVPN ، لذلك لا توجد معلومات واضحة عن أن عناوين IP هذه تعمل على خادم VPN.

ليس هناك الكثير مما يمكنك فعله حيال كيفية عمل جهاز الكمبيوتر الخاص بك قبل تشغيله. لذلك ، إذا كنت تريد تشويش هذا النوع من تسلسل الإعداد ، فستحتاج إلى تشغيل VPN “أمام” جهاز الكمبيوتر الخاص بك. يعد تشغيل عميل VPN على جهاز التوجيه الخاص بك بدلاً من تشغيل عميل على جهاز الكمبيوتر الخاص بك إحدى طرق القيام بذلك. ستظل تعمل في نفس تسلسل بدء التشغيل عند إعادة تشغيل جهاز التوجيه ، ولكن هذا عادة ما يكون أقل من جهاز الكمبيوتر الخاص بك.

لا الحزم غير المشفرة

كما ذكرت أعلاه ، بمجرد اكتمال الأصوات ، يُظهر التقاط الحزمة حركة مرور مشفرة إلى أسرع IP. إذا رأى مراقب الحزم المشفرة فقط وليس رزمة واحدة غير مشفرة ، يمكن أن يكون ذلك علامة على وجود VPN قيد الاستخدام. بينما يتحرك العالم بسرعة نحو تشفير أكبر عدد ممكن من البيانات على الويب ، لا تزال هناك بعض الطلبات التي عادة ما تكون غير مشفرة. من بين هذه الاستعلامات بحث DNS ، واستعلامات NNTP (خادم الوقت) ومجموعة قليلة من طلبات البروتوكول الأخرى مثل FTP و Telnet والتي تستخدم أحيانًا في بعض تطبيقاتنا ، ولكنها لا تدعم التشفير على الإطلاق.

تسربات من الأمن التشغيلي البطيء (OpSec)

يمكن الحصول على قدر كبير من البيانات المفيدة من الهدف باستخدام معلومات تافهة على ما يبدو. كثير من الناس يقضون الكثير من الوقت والجهد للتخفيف من ما يرون أنه “مهم” فقط يتم التعرف عليه من خلال معلومات تافهة لم يفكروا بها. بعض الأمثلة تشمل الذاكرة الطويلة للإنترنت التي كشفت أن مسؤول البريد الإلكتروني لهيلاري كلينتون كان على الأرجح رجلاً يدعى بول كومبيتا ؛ تمت مقاضاة Dread Pirate Roberts ، AKA Ross Ulbricht ، العقل المدبر المزعوم لسوق Silk Road للإنترنت ، إلى حد كبير بسبب البيانات الموجودة على جهاز الكمبيوتر المحمول الخاص به والتي تم أخذها منه جسديًا أثناء صرفه في مكتبة عامة.

بشكل أقل دراماتيكية ، يمكن للمراقبين استخدام أشياء مثل دورات النشاط لتحديد المنطقة الزمنية للهدف أو وجود أحرف خاصة في رسالة لتحديد تخطيط اللغة المطابق لبلد الهدف. لا توجد قائمة كاملة بالأشياء التي يجب مراعاتها عند النظر في الأمان التشغيلي لأن الخروج بطرق جديدة لمرجع البيانات هو في الغالب تمرين في الخيال والموارد.

ومع ذلك ، هناك بعض الأشياء المحددة التي تتعلق بالتقاط الحزم والتي يمكن أن تحدد استخدام VPN.

علامات حكاية من البيانات الوصفية للحزمة

PFS إعادة مفاتيح يمكن التنبؤ بها

نظرًا لأن حركة مرور VPN عادةً ما تكون مشفرة ، فهي مخفية عمومًا عن أعين المتطفلين. يعمل التشفير لأنه من الصعب للغاية “فرض القوة الغاشمة” البيانات المشفرة لفضح محتوى النص الواضح. في الواقع ، يعد كسر التشفير أمرًا بالغ الصعوبة بحيث تقوم مشاريع المراقبة الكبيرة في بعض الأحيان بجمع كل البيانات التي يمكن أن تكون على أمل أنها ستكون قادرة على كسر التشفير في تاريخ ما في المستقبل عندما تزيد طاقة الكمبيوتر ، أو تكون قادرة على الحصول على المفاتيح التي استخدمت لتشفير البيانات. Perfect Forward Secrecy (PFS) هي طريقة يمكن استخدامها لمنع السيناريو الأخير.

تعيد Perfect Forward Secrecy إنشاء مفاتيح التشفير المستخدمة لتشفير حركة مرور VPN بشكل دوري. عند إنشاء زوج مفاتيح جديد ، يتم تدمير الزوج السابق. هذا يعني أنه لا يمكن فك تشفير أي رزم مشفرة مجمّعة في تاريخ لاحق لأن المفتاح المستخدم لتشفيرها لم يعد موجودًا.

OpenVPN يدعم PFS. أثناء التقاط بيانات لهذه المقالة ، قمت بإسقاط معدل تدوير الدراجات الرئيسية إلى 10 ثوانٍ لالتقاط هذه العملية التي تحدث. لقد وجدت أنه عندما حدث تجديد المفتاح ، تم إنشاء تسلسل الحزم التالي:

09: 01: 48.461276 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 94

09: 01: 54.749114 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 65

09: 01: 58.895381 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 86

09: 01: 58.951091 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 94

09: 01: 58.951614 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 259

09: 01: 59.007916 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 94

09: 01: 59.008027 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 94

09: 01: 59.008265 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 94

09: 01: 59.008300 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 94

09: 01: 59.062927 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 256

09: 01: 59.106521 IP 192.168.1.204.openvpn > 104.254.92.61.openvpn: UDP ، الطول 575

الشيء الملحوظ في هذا التسلسل هو أن أحجام الرزم متماثلة في كل مرة يتم فيها تجديد المفتاح. لذلك ، كلما رأيت سلسلة من الحزم مع هذه الأحجام في التقاط حزم بلدي ، كنت أعلم أن ركوب الدراجات الرئيسية كان يحدث:

94

65

86

94

259

94

94

94

94

256

575

يمكن القول إن أي عملية متكررة ستنشئ من الناحية النظرية سلسلة متكررة من الحزم مثل هذا ، ولكن لا يزال من الممكن استخدامها كمؤشر على أن PFS قد تكون قيد التشغيل. إلى جانب البيانات الأخرى ، قد تكون هذه المعلومات كافية لتأكيد اتصال VPN.

جميع الحزم الموجهة إلى نفس IP

أثناء الاستخدام العادي للإنترنت ، يطلب الأشخاص وأجهزة الكمبيوتر البيانات من العديد من المواقع المختلفة. كل موقع من هذه المواقع له عنوان IP مختلف. عند استخدام VPN ، يتم توجيه كل حزمة إلى خادم VPN. يقوم خادم VPN بتقشير طبقة تشفير VPN خارج كل حزمة للكشف عن الحزمة الحقيقية ثم إرسالها في طريقها إلى وجهتها الفعلية. خادم VPN يفعل نفس الشيء مع الاستجابات. يستقبل حزم الاستجابة ويلتفها في طبقة تشفير ، ثم يرسل الحزمة إلى كمبيوتر المستخدم.

يعد التقاط الحزمة الذي يعرض الكمبيوتر الذي يرسل 100٪ من حركة المرور الخاصة به إلى عنوان IP واحد مؤشرا جيدا على أن VPN أو وكيل قيد الاستخدام.

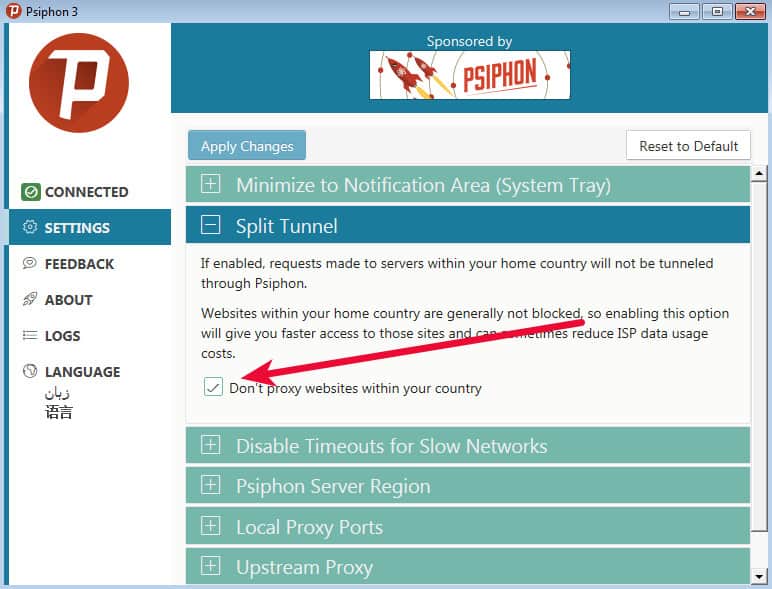

Psiphon هو أداة للتحايل على الرقابة على الإنترنت. لديها وظيفة مثيرة للاهتمام يمكن أن مكافحة هذا إلى حد ما. يحتوي على وضع النفق المقسم الذي يستخدم فقط نفق Psiphon لحركة المرور التي تغادر بلدك.

لنرى كيف يبدو هذا على مستوى الحزمة ، أطلقت Psiphon واختبرت موقعين. أنا في كندا وإليكم نموذج من حركة المرور المخصصة لمسجل نطاق .CA الخاص بنا. في هذه الحالة ، تكون وجهتي مرئية بوضوح في التقاط الحزمة.

8: 30: 14.213668 IP 192.168.1.210.58787 > www.cira.ca.https: الأعلام [.] ، ack 1026833 ، الفوز 64240 ، الطول 0

08: 30: 14.217178 IP www.cira.ca.https > 192.168.1.210.58787: الأعلام (.) ، 1026833: 1028293 ، ack 715 ، فوز 5094 ، طول 1460

08: 30: 14.229427 IP www.cira.ca.https > 192.168.1.210.58787: الأعلام (.) ، 10q293: 1031213 ، ack 715 ، فوز 5094 ، طول 2920

08: 30: 14.229781 IP 192.168.1.210.58787 > www.cira.ca.https: الأعلام [.] ، ack 1031213 ، الفوز 64240 ، الطول 0

قمت بعد ذلك بزيارة موقع Comparitech الذي يتم استضافته في الولايات المتحدة:

8: 29: 48.028789 IP li832-56.members.linode.com.ssh > 192.168.1.210.58659: الأعلام [P.] ، بعد المقطع 107809: 108277 ، ack 19080 ، فوز 1392 ، الطول 468

08: 29: 48.029101 IP 192.168.1.210.58659 > li832-56.members.linode.com.ssh: الأعلام (.) ، ack 108277 ، الفوز 856 ، الطول 0

08: 29: 48.029306 IP 192.168.1.210.58659 > li832-56.members.linode.com.ssh: Flags [P.]، 190 190: 19132، ack 108277، win 856، length 52

08: 29: 48.108658 IP li832-56.members.linode.com.ssh > 192.168.1.210.58659: الأعلام [.] ، ack 19132 ، الفوز 1392 ، الطول 0

لاحظ كيف يتم إرسال حركة المرور الموجهة للولايات المتحدة إلى خادم Linode بدلاً من المقارنة إلىite. تعد Linode شركة خوادم كبيرة جدًا وليس من غير المعتاد على الإطلاق رؤية حركة المرور الموجهة لخادم Linode. Psiphon يحجب حركة المرور هذه عبر استخدام نفق SSH لإخفاء أي أثر لشبكة VPN. كذلك ، فإن DNS العكسي (rDNS) لخادم Psiphon في Linode لا يخون ارتباطه بـ Psiphon ؛ rDNS فقط يظهر Linode يملك IP ، وهو أمر متوقع. يوجد المزيد حول rDNS في قسم التشويش لاحقًا في هذه المقالة.

التناقضات في نظام التشغيل وبيانات بصمة الحزمة

على الرغم من أن شبكات TCP عبارة عن نظام تشغيل غير مناسب ، إلا أن أنظمة التشغيل المختلفة تنشئ حزمًا مع بعض القيم المختلفة. على سبيل المثال ، تختلف قيمة الوقت الافتراضي للحزم (TTL) في الحزم التي تم إنشاؤها على أنظمة مختلفة. سيقوم معظم نظام Windows بتعيين الحزمة TTL على 128 افتراضيًا بينما تقوم معظم أنظمة Linux بتعيينها على 64. نظرًا لأن TTL جزء مرئي من الحزمة الملتقطة ، فمن الممكن تحديد نظام التشغيل الذي قام على الأرجح بإنشاء هذه الحزمة. هناك أيضًا علامات حكاية أخرى في إنشاء الحزمة مثل الطول وحجم الجزء الأقصى (MSS) والتي تختلف أيضًا من نظام التشغيل إلى نظام التشغيل.

المقتطف الموجود أدناه هو جزء من حزمة تم إنشاؤها من نظام Windows. لاحظ ال ttl 127 تم تعيين القيمة على السطر الأخير على 127. هذا بسبب التعبير عن TTL بعدد “القفزات”. في كل مرة تقوم فيها حزمة بعبور جهاز مثل جهاز التوجيه ، يتم تقليل TTL الخاص به بواسطة جهاز واحد. في هذه الحالة ، بدأ تشغيل TTL من 128 ولكن منذ أن قبضت عليه على جهاز التوجيه – بعد قفزة واحدة – أصبح الآن 127. ومع ذلك ، لا يزال بإمكاني معرفة أنه لم يكن 64 يومًا ، لذا فمن المحتمل أن يتم إنشاء حزمة على نظام Windows.

08: 08: 51.657495 IP (tos 0x0، ttl 64، id 32150، offset 0، flags [DF]، proto UDP (17)، length 177)

جوجل-القطاعين العام ونظام أسماء النطاقات-a.google.com.domain > 192.168.2.139.59414: 40501 3/0/0 cdn-3.convertexperiments.com. CNAME cdn-3.convertexperiments.com.edgekey.net.، cdn-3.convertexperiments.com.edgekey.net. CNAME e5289.g.akamaiedge.net.، e5289.g.akamaiedge.net. A 104.94.35.212 (149)

08: 08: 51.659278 IP (tos 0x0، ttl 127، id 3890، offset 0، flags [DF]، proto TCP (6)، length 52)

تحتوي الحزمة التي تم التقاطها من جهاز Linux على TTL 63 بعد أول قفزة لها. وذلك لأن معظم أجهزة Linux تقوم بتعيين القيمة الأولية للحزمة TTL إلى 64.

08: 15: 55.913493 IP (tos 0x0، ttl 63، id 41443، offset 0، flags [DF]، proto UDP (17)، length 56)

192.168.2.139.48635 > determver1.ihgip.net.domain: 47200+ A؟ google.com. (28)

لكن ماذا في ذلك؟ لماذا يمكن أن يكون من المهم معرفة نظام التشغيل الذي أنشأ حزمة?

إذا كان لدى المراقب معرفة متخصصة بالهدف ، فيمكن أن يكون له أهمية كبيرة. إذا كان الهدف هو استخدام Windows – ربما كعضو في مؤسسة كبيرة تستخدم Windows طوال الوقت – لكن الحزم التي تم التقاطها من هذا الهدف تظهر أنه من المحتمل أن تكون قد تم إنشاؤها على جهاز Linux ، فهذا مؤشر جيد على أن VPN أو وكيل لبعض النوع قيد الاستخدام. تجدر الإشارة إلى أن جميع خوادم VPN تقريبًا تعمل على خوادم Linux أو Unix-like.

من الممكن ضبط معلمات الحزم في معظم الأنظمة ولكن قلة قليلة من الناس يذهبون إلى هذا الطول.

تقنيات التشويش غير كافية من موفري VPN

هناك الكثير لتحليل الشبكات من مجرد جمع الحزم. يمكن أن تلعب العمليات المساعدة مثل DNS دورًا. يعرف الكثير من مستخدمي VPN عن DNS لأن إرسال استعلامات DNS بطريقة واضحة هي إحدى الطرق التي يستطيع المراقب من خلالها تحديد المكان الذي تزوره أو على وشك زيارته. ومع ذلك ، فإن عددًا أقل من المستخدمين يدركون عكس DNS (rDNS). مثلما يربط DNS اسم مجال بعنوان IP ، يربط rDNS عنوان IP باسم مضيف وعادة ما يحدد اسم المضيف مالك IP. بالإضافة إلى ذلك ، تأتي معظم مكتبات البرمجة وأنظمة التشغيل مزودة بإصدار من وظائف gethostnameby * () القياسية التي تعمل على توسيع قدرة النظام على ربط عناوين IP وأسماء المضيفين.

DNS العكسي ليس حاسمًا مثل DNS “الطبيعي” لأن rDNS لا يلعب أي دور في توجيه حركة المرور. بدلاً من ذلك ، يتم استخدامه بشكل أساسي كوسيلة لتحديد ملكية IP. يمكن لمالك عنوان IP فقط ربط سجل rDNS به. لذلك ، يوفر التحقق من سجل rDNS لعنوان IP ضمانًا معقولًا لمن يملكه ، أو على الأقل ، من يريد المالك أن يفكر في امتلاكه له. لاحظ أن rDNS غير مطلوب وأن العديد من عناوين IP لا تحتوي على إدخالات rDNS على الإطلاق.

دعونا نلقي نظرة على مثال المجال facebook.com. يُظهر سجل DNS A الذي يوفره استعلام DNS القياسي عنوان IP هذا:

$ حفر + facebook.com قصيرة

31.13.67.35

الآن ، دعونا نستخدم استعلام DNS العكسي أو وظيفة gethostnamebyaddr () لمعرفة من الذي يمتلك IP:

المضيف $ – 31.13.67.35

35.67.13.31.in-addr.arpa مؤشر اسم النطاق edge-star-mini-shv-01-mia3.facebook.com

يمكننا أن نرى من هذا أن Facebook يمتلك بالفعل عنوان IP هذا. ومع ذلك ، فإن معظم المواقع لا تملك عناوين IP الخاصة بها ؛ إنهم مستأجرون وينتمون إلى منظمات تعسفية أو ربما يملكون كيانات أقل وضوحًا تعتبر Amazon مثالًا على مزود الحوسبة الكبير الذي تستخدمه العديد من الشركات. يُظهر استعلام rDNS لعنوان IP للعديد من خدمات الإنترنت ببساطة أن Amazon تمتلك IP وبالتالي فإن المعلومات ذات فائدة قليلة في تحديد من يقوم بتشغيل IP. مثال آخر هو جوجل. تعد Google أكثر دقة في إدخالات rDNS ، لكنها لا تزال تحتفظ بمعلومات الملكية. إليك كيفية قيام DNS العكسي بالبحث عن عنوان IP لـ Google:

$ حفر + google.com قصيرة

216.58.207.46

المضيف $ -ن 216.58.207.46

46.207.58.216.in-addr.arpa مؤشر اسم النطاق fra16s24-in-f14.1e100.net.

تمتلك Google نطاق 1e100.net ، لذلك يمكننا أن نرى أن هذا IP ينتمي في الواقع إلى Google.

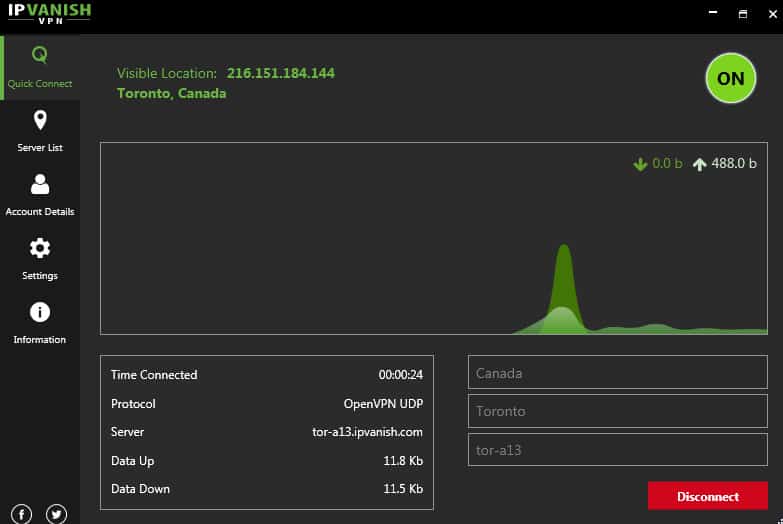

في عالم الشبكات الخاصة الظاهرية ، يمكن استخدام أدوات تحليل العنوان لمعرفة ما إذا كان عنوان IP الخاص بحركة المرور الخاصة بك ينتمي إلى VPN. على سبيل المثال ، سيحاول أمر tcpdump افتراضي على جهاز التوجيه OpenWRT حل عناوين IP التي يراها في حزم TCP. يبدو أنه يستخدم gethostbyaddress () بشكل أساسي للقيام بذلك ، وبالتالي يكون من الممكن أحيانًا معرفة أين يتم توجيه الحزم. يوضح التقاط tcpdump افتراضي لجلسة IPVanish هذا:

08: 23: 14.485768 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، الطول 1441

08: 23: 14.485847 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، الطول 1441

08: 23: 14.486144 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، الطول 1441

08: 23: 14.486186 IP 216-151-184-30.ipvanish.com.3074 > 192.168.1.210.51061: UDP ، الطول 385

يوفر عميل IPVanish لنظام التشغيل Windows ثلاثة تكوينات: اتصال OpenVPN قياسي ، واتصال OpenVPN باستخدام HTTPS ، واتصال مبهم.

تم التقاط الحزم أعلاه أثناء إحدى الجلسات باستخدام إعداد اتصال OpenVPN المبهم ، ومع ذلك لا يزال WireShark قادرًا على توفير معلومات الوجهة.

باختصار

عند تحديد استخدام VPN ، هناك عدد قليل جدًا من “الرصاص الفضي”. عادةً ما يستغرق الأمر عددًا من التقنيات أو الملاحظات لتجميع مؤشرات كافية تشير إلى أن VPN قيد الاستخدام ، وحتى مع ذلك قد يكون من الصعب التأكد بنسبة 100٪. الشركات التي لديها مصلحة راسخة في عدم السماح باستخدام VPN مثل Netflix وغيرها من خدمات البث لديها فرق بدوام كامل مخصصة لهذه المشكلة فقط. في حالات أخرى ، يحظر العديد من دول أوروبا الشرقية والشرق الأوسط استخدام VPN ولديها فرق مماثلة لاستخراج مستخدمي VPN.

لا شك أن الشبكات الخاصة الافتراضية (VPN) تحل الكثير من مشاكل الخصوصية، حيث تقوم بتشفير حركة المرور الخاصة بالمستخدم بين جهاز الكمبيوتر الخاص به ومزود VPN، مما يجعل من الصعب على المراقبين معرفة ما يريده المستخدم. ومع ذلك، فإن هناك العديد من الأشخاص الذين يريدون إخفاء حقيقة استخدامهم لـ VPN، مثل الأشخاص في البلدان التي تحظر شبكات VPN، وهذا يتطلب من المستخدمين معرفة كيفية اكتشاف استخدام VPN. ويمكن للمراقبين اكتشاف استخدام VPN من خلال عدة مصادر غير تقنية، مثل حركة مرور الشبكة غير المقصودة ولا الحزم غير المشفرة وتسربات من الأمن التشغيلي البطيء (OpSec) وعلامات حكاية من البيانات الوصفية للحزمة. ومن المهم أن يعرف المستخدمون أن هذه المقالة تتناول طرقًا يمكن من خلالها للمراقبين اكتشاف استخدام VPN، ولا يعني ذلك بالضرورة أن البيانات المشفرة داخل نفق VPN أ