インターネットユーザーは、VPNサービスに関しては選択肢がありませんが、毎月のサブスクリプションが必要であるか、安全でないか、単に遅いだけです。ありがたいことに、代替が存在します。彼らはもう少し技術的なノウハウを必要としますが、あなたが何かを正しくしたいなら、あなたはそれを自分でやらなければなりません.

独自のVPNの作成方法を学ぶには、ビデオを見るか記事を読むことができます。この記事には、便利なコマンドと構成テキストが含まれており、それらは便宜上コピーして貼り付けることができます。. 更新: ビデオでは、古いバージョンのeasy-rsaが使用されていますが、このバージョンは使用できなくなりました。 8分経過したら、この記事を参照してeasy-rsa 3の構成を確認してください.

入門

アマゾンウェブサービスでは、帯域幅、時間、およびスペースが事前に決められた量より少ない場合、1年間の無料の仮想サーバースペースを提供します。その制限を超えても、AmazonのElastic Compute Cloudでサーバーイメージを実行するコストは、おそらくVPNサブスクリプションに支払うよりも低いでしょう.

ここでは、EC2とも呼ばれるAmazonのElastic Cloudサービスを使用して、選択したプライベートな場所を介して接続を迂回する2つの異なる方法、SSHトンネリングとOpenVPNについて説明します。それぞれに長所と短所があるため、ニーズに合ったものを使用してください。どちらを選択しても、次のものが必要です。

- アマゾンウェブサービスアカウント。これにはクレジットカードが必要ですが、使用した分だけ請求されます。何をしているのか分からない場合は、おそらく何もかかりません.

- PuTTy、Windowsを使用している場合。 Cygwin経由のOpenSSHは別のオプションですが、私はそれが苦痛であることがわかりました。 LinuxおよびMacコンピューターには、すでにボックスとターミナルにSSHプロンプトが組み込まれています。 PuTTyの姉妹キー生成プログラムであるPuttyGenも必要です。.

- WinSCP、またはローカルコンピューターとEC2インスタンス間でファイルを移動するための同等のFTPクライアント.

- Unixコマンドの基本的な実用的な知識とサーバーがクライアントとどのように機能するかは、トラブルシューティングで非常に役立ちます。.

- デフォルトの場所にインストールされ、PCのデフォルト設定でOpenVPN GUI

AWSのセットアップ

アマゾンウェブサービスアカウントにサインアップしたら、VPNに使用するサーバーを起動する方法は次のとおりです。

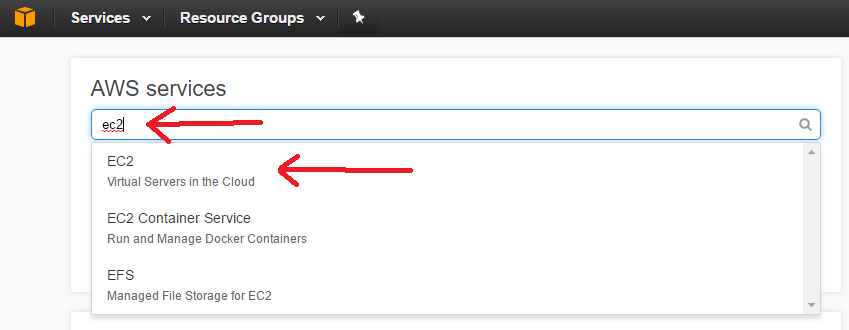

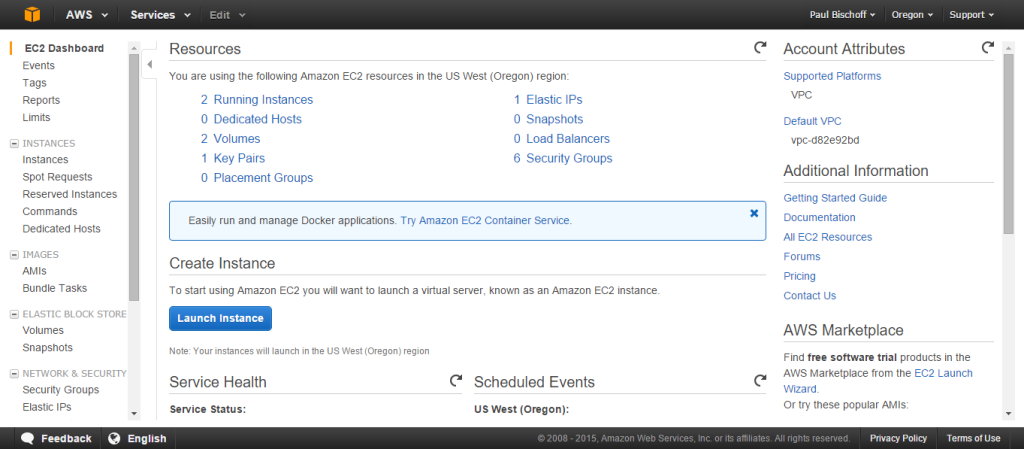

- Amazon Web Serviceアカウントにログインし、EC2ダッシュボードに移動します.

- 右上で、VPNをセットアップする場所を選択できます。 [Launch Instance]をクリックします.

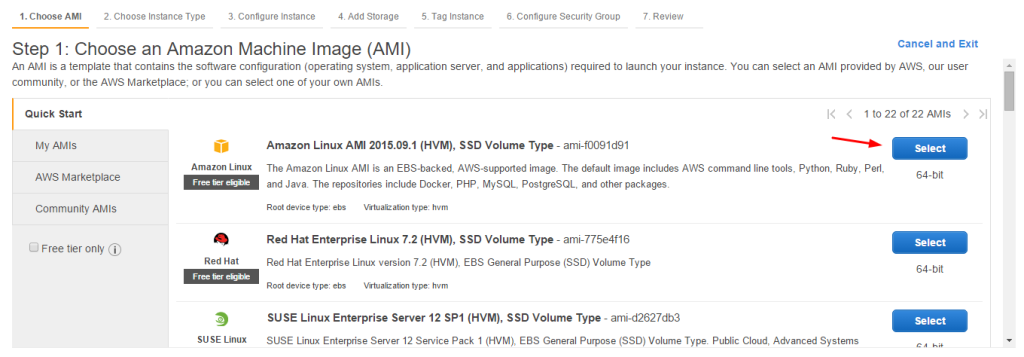

- 「無料利用枠」としてリストされているLinux AMIを選択します。この記事を書いている時点では、それがAmazon Linux AMIです。次のステップに進みます.

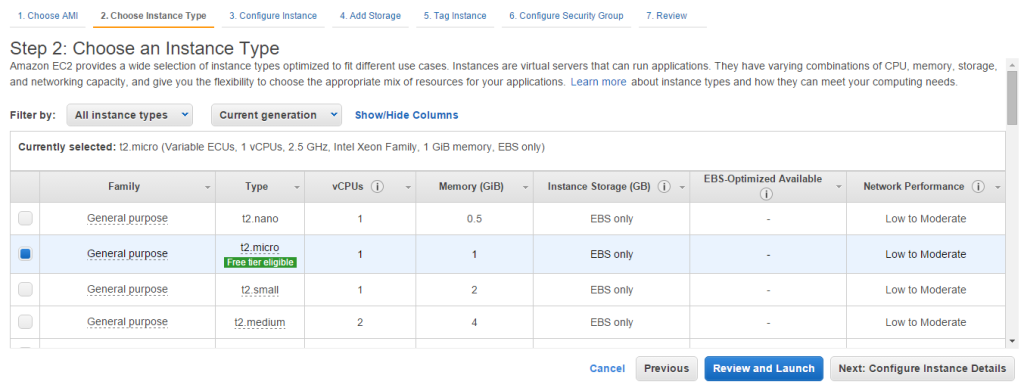

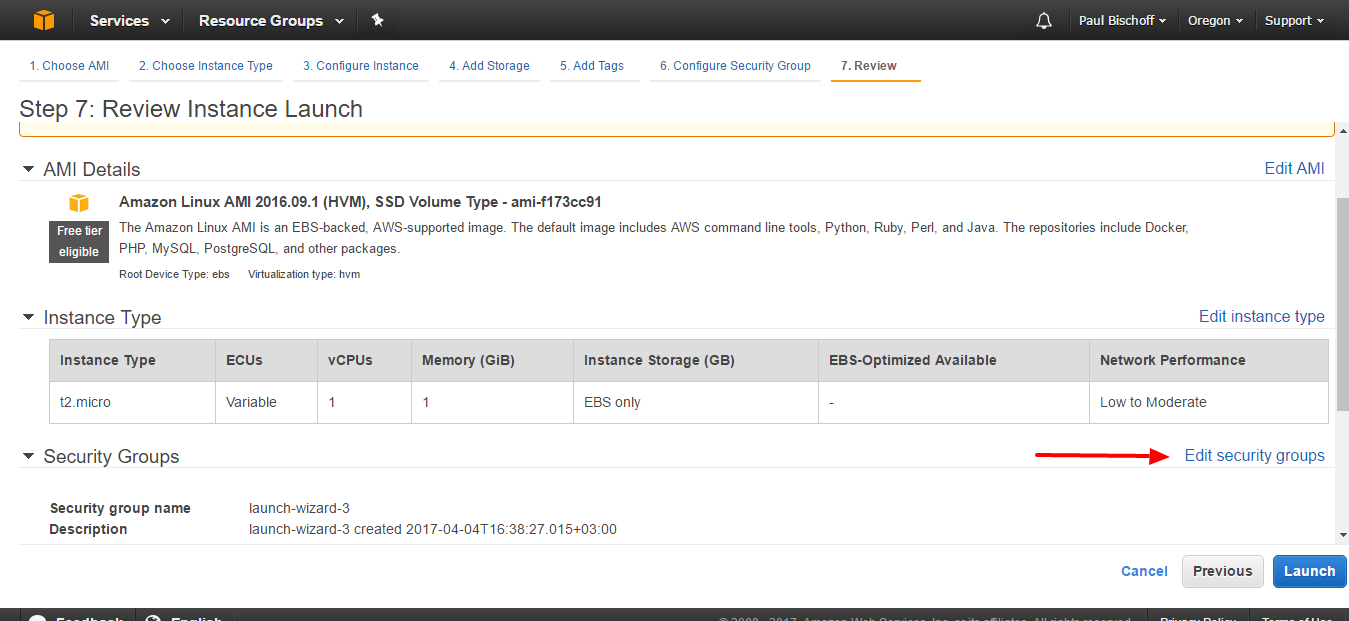

- ここでは、無料利用枠にも該当するt2.microインスタンスを選択します。 [確認して起動]をクリックします。

- 次のページで、をクリックします セキュリティグループの編集.

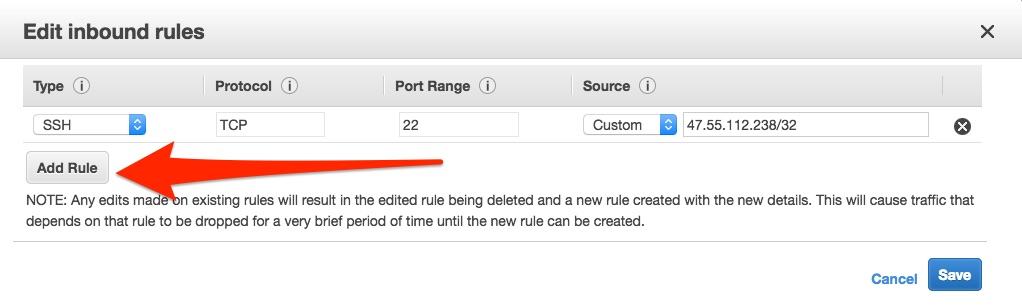

- セキュリティグループを編集して、コンピューターからのトラフィックのみがVPNまたはプロキシにアクセスできるようにする必要があります。 SSHを介してサーバーに接続するためのルールが既に1つ用意されている必要があります。これは後で使用します。デフォルトでポート1194を使用するOpenVPN接続を許可するには、別のポートを追加する必要があります。簡単にするために、 インバウンド タブで、 ルールを追加 ボタン。をセットする タイプ に カスタムUDP, その ポート範囲 に 1194, とソースへ どこでも.

- ヒット セーブ.

- [レビューして起動]をクリックし、次のページで[起動]をクリックします.

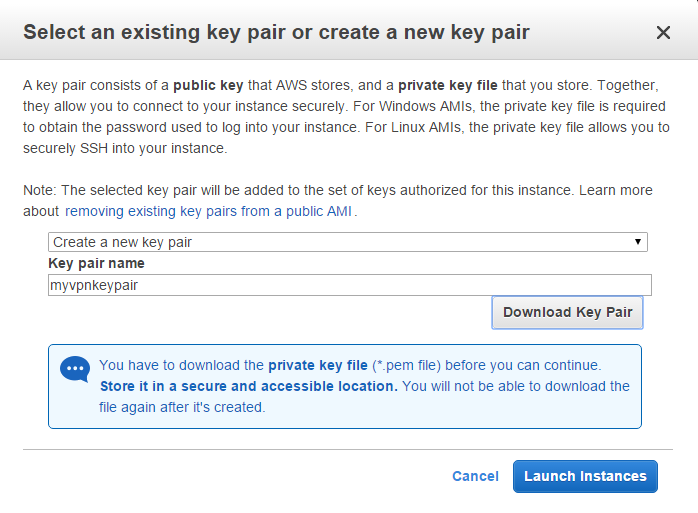

- 次に、作成する仮想サーバーへの接続に使用するパスワードのような機能を果たすキーペアを作成します。ドロップダウンメニューから[新しいキーペアを作成]を選択し、好きな名前を付けます。ボタンをクリックして、キーペアをダウンロードします。安全な場所に保管してください.

- 次のページでは、インスタンスが起動していることを警告する必要があります。一番下までスクロールして[インスタンスを表示]をクリックします。ここには、起動したインスタンスのリストが表示されます。EC2を初めて使用する場合は、1つになります.

PuTTyを使用してサーバーに接続する

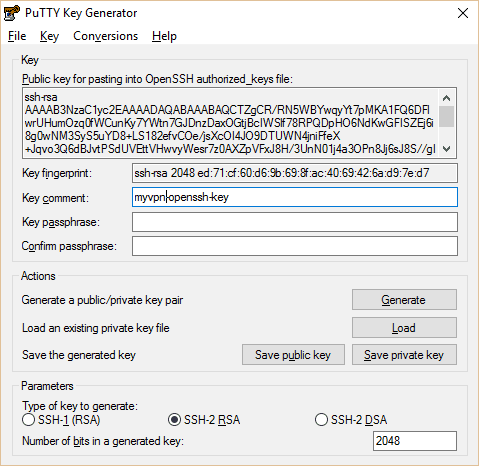

PuTTyを使用してEC2インスタンスに接続できますが、最初に接続するには適切なキーファイルが必要です。 PuTTyをインストールしたときに、PuTTygenもインストールされているはずです。さあ、今すぐ実行してください。 PuTTyとPuTTygenは両方とも、インストールする必要なく、すぐに.exeファイルとして実行されます.

- PuTTygenを開き、[ロード]をクリックします.

- 前にダウンロードした.pemキーペアファイルに移動し、Puttygenにロードします。 .pemキーのすべてのファイルタイプを表示するオプションを選択する必要があります。 [秘密キーを保存]を押します。ファイル名は.pemキーと同じである必要があります。必要に応じて、秘密鍵のパスフレーズを作成できます.

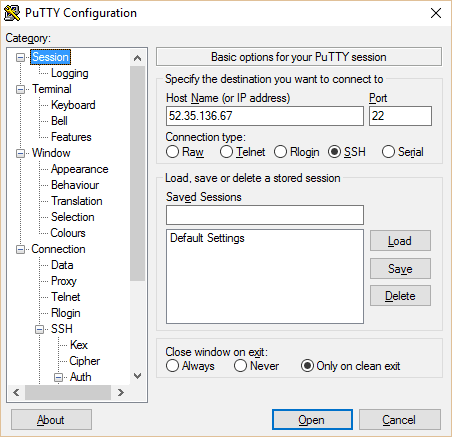

- PuTTygenを閉じて、PuTTyを開きます。インスタンスのパブリックIPをEC2コンソールからPuTTyにコピーします。セッションの名前を入力し、保存をクリックします.

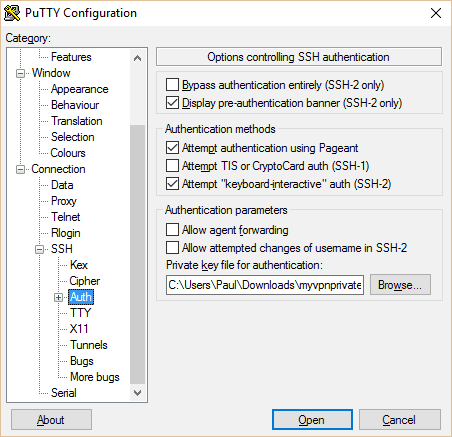

- 左側のペインで、SSHの下の「認証」に移動します。下部にある参照ボタンをクリックして、生成した秘密キーに移動します.

- メインのセッションページに戻って、セッションプロファイルに名前を付けて保存し、次回PuTTyを使用するときにすばやく接続できるようにします。次に開くをクリックします.

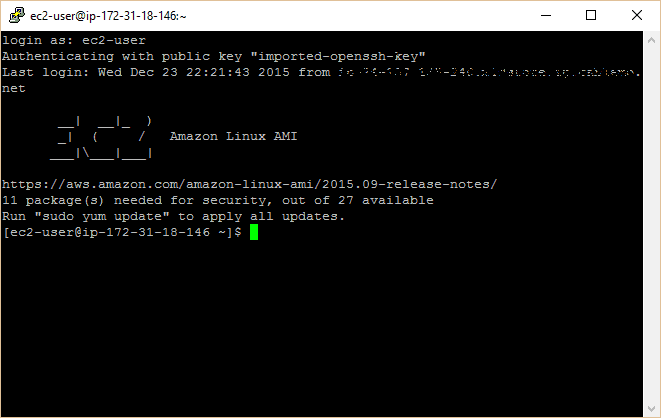

- ユーザー名を尋ねるプロンプトが表示されます。これは、最初にセットアップしたサーバーのタイプによって異なります。 Amazon Linux AMIの場合、「ec2-user」です.

SSHトンネリング(オプション)

まず、SSHトンネリングとプロキシを使用して作成したインスタンスを介してWebトラフィックを再ルーティングするだけです。これは、ファイアウォールまたは地理的なロックアウトを回避するための迅速で汚れた方法です。これはVPNではありません。軽いWebトラフィックに最適であり、すべてで動作するわけではありませんが、設定ははるかに簡単です。しかしながら, SSHトンネリングのセットアップは完全にオプションです, 次のセクションに進んでください。.

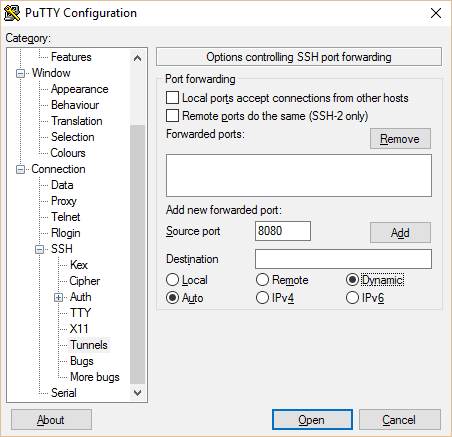

PuTTyを開き、左の痛みでトンネルに移動します。自動および動的が選択されたポート8080を追加します。 [セッション]ページに戻って[保存]をもう一度押すと、これをすべてやり直す必要がなくなります。次に開くをクリックします.

これでサーバーに接続できましたが、それでもWebブラウザのトラフィックをサーバーにルーティングする必要があります。 Firefoxを使用している場合、これはブラウザの設定で行うことができます。 Chromeを使用している場合は、Proxy Switchy拡張機能をダウンロードします. ブラウザのプロキシではなく、完全に機能するVPNを作成する場合は、次のセクションに進んでください.

Firefoxの場合:

- ツールに移動 > オプション > 高度な > 通信網 > 接続 > 設定 > 手動プロキシ設定

- SOCKSホストを127.0.0.1に設定し、ポートを8080に設定します(またはトンネルポートをPuTTyに設定したもの).

- [OK]をクリックして保存します

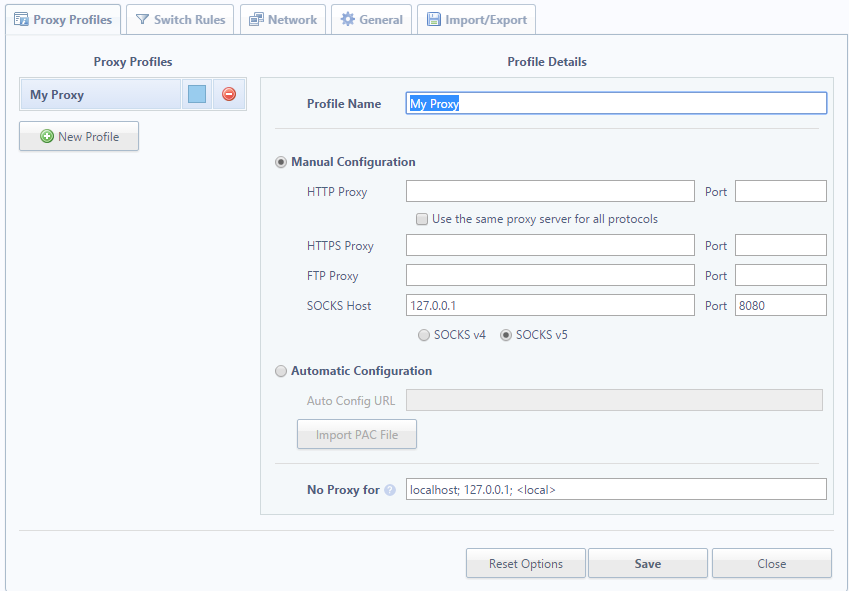

Chrome Proxy Switchyで

- 拡張機能をインストールするとすぐにセットアップページが表示されるか、Chromeの右上にあるアイコンをクリックして[オプション]をクリックします。.

- プロファイルには好きな名前を付けてください。 [手動構成]で、SOCKSホストを127.0.0.1に、ポートを8080(またはPuTTyでトンネルポートに設定したもの)に設定します。その他はすべて空白のままにします.

- [保存]をクリックし、もう一度アイコンをクリックしてプロキシプロファイルを選択します.

出来上がり!これで、ブラウザのトラフィックがEC2インスタンスを通過します。これは基本的なブラウジングでは正常に機能しますが、一部のWebサイトでは問題が発生する可能性があり、Webブラウザー以外のアプリでは引き続き直接接続が使用されます。すべてのインターネットトラフィックを再ルーティングする完全なVPNを作成するには、.

サーバーとクライアントでOpenVPNをセットアップする

OpenVPNは、Amazon EC2インスタンスを介して完全なVPNを実行できる無料のオープンソースツールです。つまり、上記のプロキシのようなWebブラウザトラフィックだけでなく、すべてのインターネットトラフィックが通過します。 SteamやSpotifyなどのデスクトッププログラムは、このアプローチでうまく機能します。.

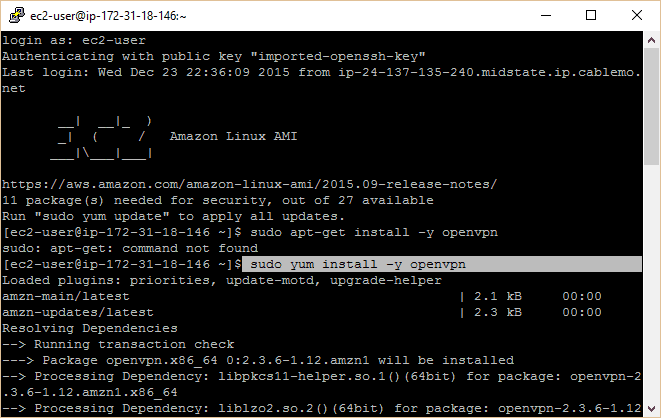

上記の手順に従って、PuTTyを使用してEC2インスタンスに接続します。 Amazon Linux AMIと言うコマンドプロンプトが目の前にあるはずです。次のコマンドを実行します(コマンドを入力するか、コピーして貼り付け、Enterキーを押します)。

sudo yum install -y openvpn

sudo modprobe iptable_nat

エコー1 | sudo tee / proc / sys / net / ipv4 / ip_forward

sudo iptables -t nat -A POSTROUTING -s 10.4.0.1/2 -o eth0 -j MASQUERADE

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

ここに簡単なメモがあります。スクリーンショットで、「yum」ではなく「apt-get」コマンドを使用してOpenVPNを誤ってダウンロードしてインストールしようとしたことに気付いたかもしれません。 Linuxの一部のバージョンではまだapt-getが使用されているため、yumが機能しない場合は、代わりに次のコマンドを試してください。

sudo apt-get install -y openvpn

OpenVPNのインストール中に、コマンドプロンプトで大量のテキストが点滅します。他の3つのコマンドは、VPNが機能するために必要なIP転送を設定します.

方法#1:easy-rsaを使用したPKI認証のセットアップ(推奨)

このチュートリアルのオリジナルバージョンでは、静的暗号化と.ovpnファイルを使用してOpenVPNをセットアップしました。それは機能しますが、一度に1つのデバイスしか接続できません。また、1つのキーしか使用しないという事実は、セキュリティが低いことを意味します。現在、読者はeasy-rsaを使用して認証をセットアップすることをお勧めします。これにより、より安全で、任意の数のデバイスを同時に接続できます。ただし、静的暗号化を使用する古いバージョンが必要な場合は、ここをクリックしてスキップしてください。.

2023年5月の更新:この記事はeasy-rsa 3で使用するために更新されました.

OpenVPNおよびeasyrsaサーバーのセットアップ

理想的には、セキュリティを最大限に高めるために、VPNサーバーとは別のデバイスで必要なすべてのキーと証明書を生成します。しかし、これは非常に退屈な作業になる可能性があるため、サーバー上でクライアントとサーバーの両方の資格情報を生成し、そこから必要な場所にファイルを移動します。.

- Easy-rsaはデフォルトのyumパッケージリストでは使用できないため、EPELリポジトリを有効にしてインストールする必要があります。 PuTTyターミナルに次のように入力して、Enterキーを押します。

- sudo yum install easy-rsa -y –enablerepo = epel

- OpenVPNインストールディレクトリにeasy-rsaディレクトリを作成します。 easy-rsaインストール(執筆時点で最新バージョンは3.0.3)から新しいディレクトリにファイルをコピーします。

- sudo mkdir / etc / openvpn / easy-rsa

cd / etc / openvpn / easy-rsa

sudo cp -Rv /usr/share/easy-rsa/3.0.3/*

- sudo mkdir / etc / openvpn / easy-rsa

- これで、認証局をセットアップする準備が整いました。新しいPKI(公開キーインフラストラクチャ)ディレクトリを初期化することから始めて、認証局キーペアを構築します.

- sudo ./easyrsa init-pki

sudo ./easyrsa build-ca

- sudo ./easyrsa init-pki

- PEMパスフレーズを入力します。これは必須ではありませんが推奨されます。誰かが何らかの方法でCAを取得すると、パスワードなしではキーを作成したり、証明書に署名したりできなくなります.

- 共通名を入力するよう求められます。好きなものを呼び出すか、単にヒット 入る デフォルト値のままにする.

- 次に、完全な前方秘匿性を提供するDiffie-Hellmanキーを生成します。

- sudo ./easyrsa gen-dh

- このコマンドには時間がかかる場合があります。というファイルを生成します dh.pem. 終了したら、サーバーの資格情報に進みます。便宜上、これらをパスワードで保護することはありませんが、より強力なセキュリティが必要な場合は必ず保護してください。.

- sudo ./easyrsa gen-req server nopass

- ヒット 入る 一般名をそのままにする サーバ. キーペアが生成されたら、証明書に署名します。

- sudo ./easyrsa sign-req serverサーバー

- タイプ はい 以前に設定した場合は、CAパスワードを確認して入力します.

- 次に、クライアントを設定します。繰り返しますが、これにはパスワードを設定しませんが、歓迎します。 VPNの自動起動を設定する場合は、パスワードを設定しないことをお勧めします.

- ./ easyrsa gen-reqクライアントnopass

- ヒット 入る 一般名をそのままにする クライアント. 次に署名します。

- sudo ./easyrsa sign-req client client

- タイプ はい CAパスワードを設定した場合は、確認して入力します.

- 次に、OpenVPNで完全転送秘密のためのTLSキーを生成します。これにより、攻撃者がプライベートキーを取得しても、過去のセッションデータを復号化できません。.

- cd / etc / openvpn

openvpn –genkey –secret pfs.key

- cd / etc / openvpn

- これで、必要なすべての資格情報ファイルが生成されました。次に、OpenVPNサーバー構成ファイルを作成します。既に以下の説明が用意されているので、最初からフォローしている場合は、コピーして貼り付けるだけです。 OpenVPNディレクトリに移動して、新しいファイルを作成することから始めます。

- cd / etc / openvpn

sudo nano server.conf

- cd / etc / openvpn

- これで、nanoテキストエディターが起動します。次の設定をコピーして貼り付けてから、ヒット Ctrl + O 保存する, 入る 確認する Ctrl + X 出る。 (ヒント:右クリックするだけで、クリップボードからPuTTyにテキストを貼り付けることができます)

- ポート1194

プロトUDP

開発者

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server.crt

キー/etc/openvpn/easy-rsa/pki/private/server.key

dh /etc/openvpn/easy-rsa/pki/dh.pem

暗号AES-256-CBC

auth SHA512

サーバー10.8.0.0 255.255.255.0

押す "redirect-gateway def1 bypass-dhcp"

押す "dhcp-option DNS 8.8.8.8"

押す "dhcp-option DNS 8.8.4.4"

ifconfig-pool-persist ipp.txt

キープアライブ10120

comp-lzo

永続キー

持続する

ステータスopenvpn-status.log

log-append openvpn.log

動詞3

tls-server

tls-auth /etc/openvpn/pfs.key

- ポート1194

- これでサーバーが構成されました。 OpenVPNを起動するだけです。 PuTTyを閉じた後でも、サーバーがシャットダウンするか、手動でサービスを終了するまで、PuTTyが実行され続けるように、サービスとして開始します。.

- sudoサービスopenvpn開始

編集: 一部の読者は、サーバーの再起動またはメンテナンス後にVPNサーバーの動作が停止することを指摘しています。これは、マイクロティアEC2インスタンスで時々発生します。これを防ぐために、コメントセクションでMatt Doyleの好意によるコマンドとbashスクリプトを使用します。次のコマンドで開始します。

sudo chkconfig openvpn on

まだetc / openvpnにいる間に、 nano server.sh 新しいテキストファイルを作成し、次のファイルを貼り付けます。

#!/ bin / sh

エコー1 | sudo tee / proc / sys / net / ipv4 / ip_forward

sudo iptables -t nat -A POSTROUTING -s 10.4.0.1/2 -o eth0 -j MASQUERADE

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

使用する Ctrl + O 保存して Ctrl + X 出る.

このコマンドは、サーバーの起動時にOpenVPNが起動することを確認し、スクリプトは、OpenVPNトラフィックを許可するために必要なルートがiptablesに設定されることを確認します.

OpenVPNおよびeasyrsaクライアントのセットアップ

サーバーが構成されたので、クライアントをセットアップする必要があります。そのためには、必要な証明書とキーファイルをサーバーからクライアントデバイスに移動する必要があります。 PuTTyを開いたままrootで実行している場合、まずこれらのファイルのアクセス許可を変更して、アクセスできるようにする必要があります。また、すべてを1か所にまとめて、物事を少し簡単にします.

- これらのファイルの一部にアクセスするには、rootユーザーである必要があります。それを行うには、次を入力します。

- 須藤す

- これにより、rootユーザーになり、管理者権限が付与されます。次のコマンドを入力します。最後のコマンドは、これらのファイルにアクセスするために必要な許可を下げます。終了したら元に戻すことが重要です。.

- cd / etc / openvpn

mkdirキー

cp pfs.keyキー

cp /etc/openvpn/easy-rsa/pki/dh.pemキー

cp /etc/openvpn/easy-rsa/pki/ca.crtキー

cp /etc/openvpn/easy-rsa/pki/private/ca.keyキー

cp /etc/openvpn/easy-rsa/pki/private/client.keyキー

cp /etc/openvpn/easy-rsa/pki/issued/client.crtキー

chmod 777 *

- cd / etc / openvpn

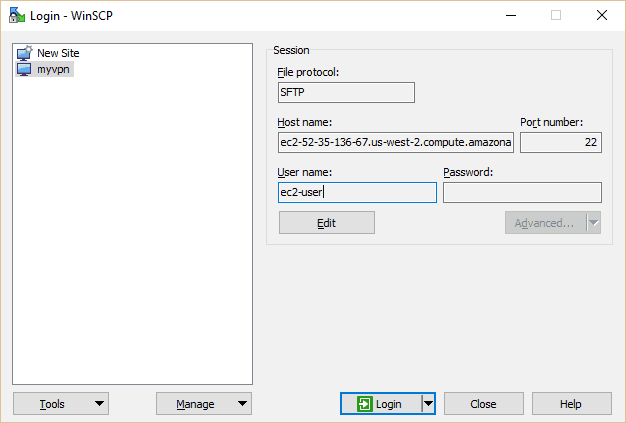

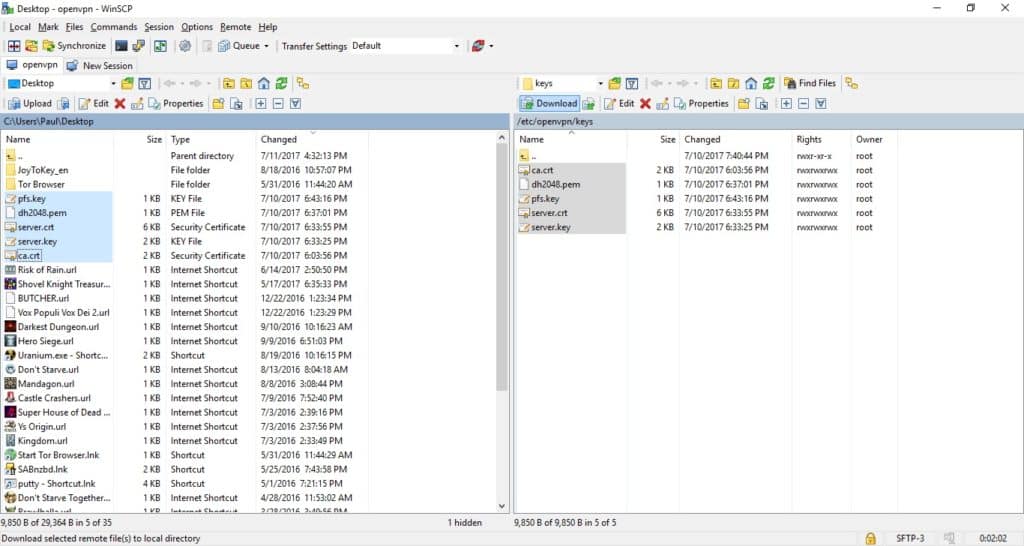

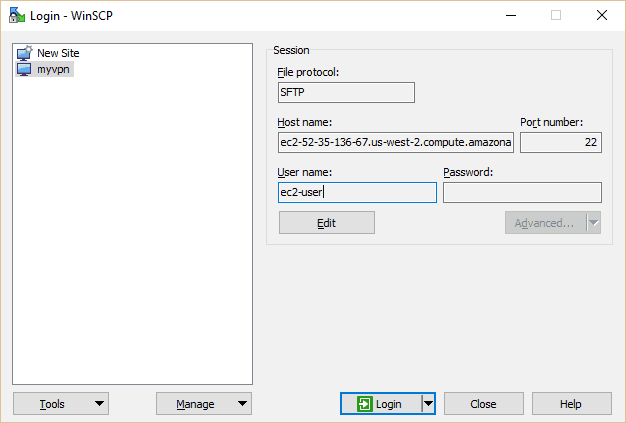

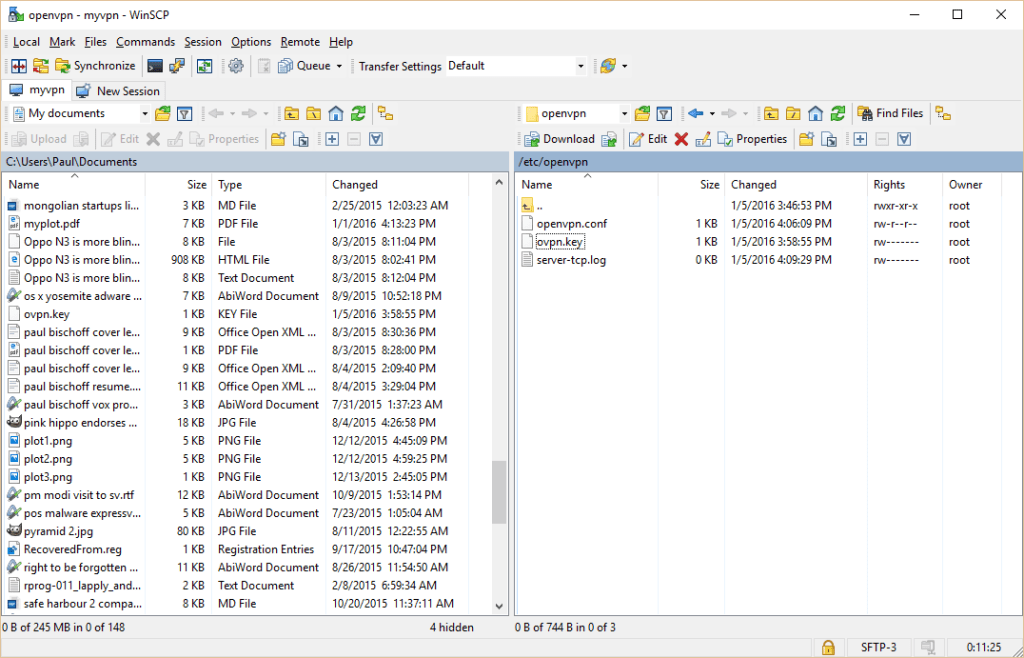

- サーバーからPCにファイルを取得するには、WinSCPという無料のプログラムを使用します。デフォルトのインストールオプションを使用するだけです。これが完了すると、PuTTyからサーバー認証の詳細をインポートするよう求めるウィンドウがポップアップ表示されます。上記で作成したものを選択して続行します.

- myvpn(または名前を付けたもの)を選択して、[編集]ボタンをクリックします。入力する ec2-user ユーザー名の下。ログインをクリックします.

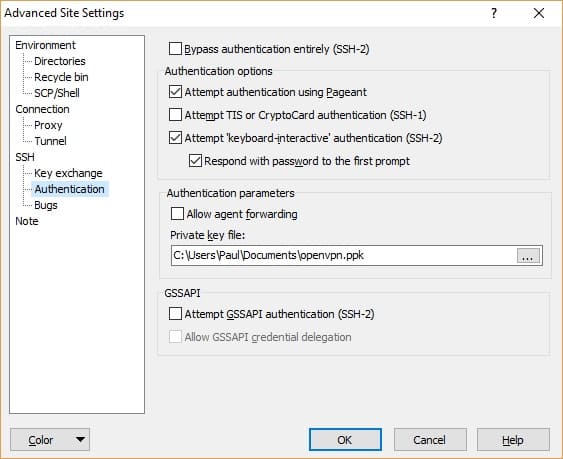

- WinSCPを使用するのが初めてでない場合は、PuTTyで使用した.ppkファイルを設定できます 編集 そして 高度な. Go to SSH > 認証 > 秘密鍵ファイル PPKファイルに移動します.

- メインページのホスト名フィールドに、EC2インスタンスのIPアドレスまたはドメインを入力できます。必ず設定を保存してから、 ログインする.

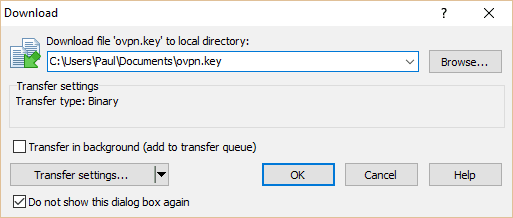

- 右側のペインで、キーファイルを含むディレクトリ(この場合)に移動します / etc / openvpn / keys

- 必要な6つのファイルを強調表示します。 client.crt、client.key、ca.crt、dh.pem, pfs.key, そして ca.key (記事の更新のため表示されません)。グリーンを打つ ダウンロード ボタン。あなたがそれにアクセスするために管理者権限を必要としない限り、彼らが左ペインのどこに行くかは本当に関係ありません。簡単にするために、ファイルをデスクトップに配置します。ただし、ca.keyファイルはUSBドライブなどの安全な場所に保存する必要があります。.

- タイアップする必要がある最後のルーズエンドは サーバーからca.keyファイルを削除する. CA、または認証局はクライアント証明書に署名するために使用されます。これが侵害された場合、そのCAが発行した証明書を再び信頼することはできません。これはVPNが機能するために必要ではありませんが、実行することを強くお勧めします, 特にCAのパスワードを設定していない場合. ファイルを削除する前に、接続するすべてのデバイスのキーと証明書がすべて揃っていることを確認してください。後でさらに追加する場合は、ca.keyファイルをサーバーに戻す必要があります。.

- サーバー以外の場所にCAキーを安全に保存したら、PuTTyに移動して、元のca.keyとサーバーから作成したコピーの両方を削除します。

- sudo rm /etc/openvpn/easy-rsa/pki/private/ca.key

sudo rm /etc/openvpn/keys/ca.key

- sudo rm /etc/openvpn/easy-rsa/pki/private/ca.key

- ファイルがダウンロードされたら、だれもがファイルにアクセスできないように、サーバーの厳しいアクセス許可を復元する必要があります。 PuTTyに戻る:

- cd / etc / openvpn / keys

sudo chmod 600 *

- cd / etc / openvpn / keys

- PCで、これら5つのファイルをダウンロードした場所からOpenVPN configフォルダーにカットアンドペーストします。この場合、それは C:// Program Files // OpenVPN // config.

- 最後に、クライアント構成ファイルを作成する必要があります。右クリックして選択して、お気に入りのプレーンテキストエディタを開きます(メモ帳は正常に機能します)。 管理者として実行 次の設定を貼り付けて、YOUR.EC2.INSTANCE.IPをEC2インスタンスのIPアドレスに置き換えます。

- クライアント

開発者

プロトUDP

リモートYOUR.EC2.INSTANCE.IP 1194

ca ca.crt

cert client.crt

キーclient.key

tls-version-min 1.2

tls-cipher TLS-ECDHE-RSA-WITH-AES-128-GCM-SHA256:TLS-ECDHE-ECDSA-WITH-AES-128-GCM-SHA256:TLS-ECDHE-RSA-WITH-AES-256-GCM-SHA384 :TLS-DHE-RSA-WITH-AES-256-CBC-SHA256

暗号AES-256-CBC

auth SHA512

無限の解決と再試行

auth-retryなし

ノバインド

永続キー

持続する

ns-cert-typeサーバー

comp-lzo

動詞3

tls-client

tls-auth pfs.key

- クライアント

- これはOpenVPN GUIのWindows構成ファイルなので、次のように保存します client.ovpn. 他のOpenVPNクライアントは、代わりに.conf拡張子を使用する場合があります。いずれにしても、保存後にテキストエディターが.txt拡張子を追加しないようにしてください。キーおよび認証ファイルと同じ場所に保存します。 C:\\ Program Files \\ OpenVPN \\ config

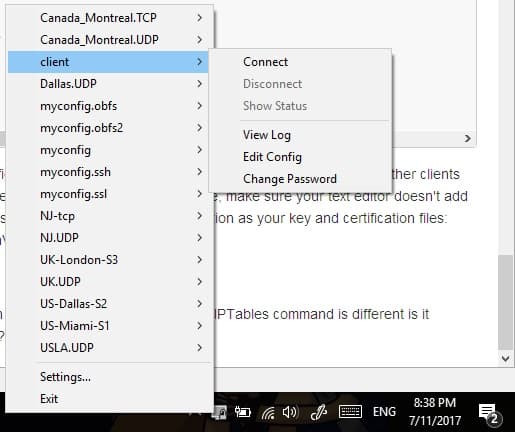

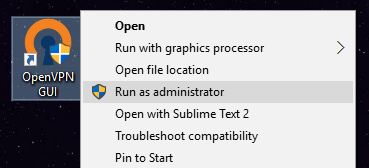

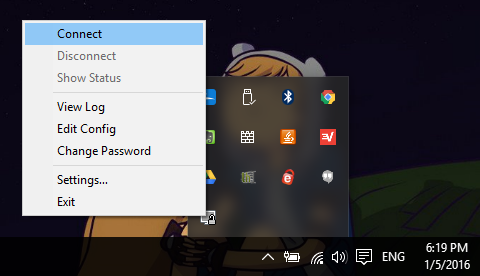

- 今実行します OpenVPN GUI 管理者モードで右クリックして選択します 管理者として実行. システムトレイのアイコンを右クリックして、 クライアント 設定したばかりの構成。大量のテキストを含むステータス画面が画面上で点滅し、アイコンが緑色に変わります.

おめでとう!これで、自家製VPNに接続されました.

方法#2:静的暗号化(簡単ですが、推奨されません)

この方法では、認証用の共有キーを作成します。パスワードのように機能するファイルのようなものです。設定は簡単ですが、一度に1つのデバイスのみをVPNに接続でき、上記のeasy-rsa方式よりも安全性が低くなります.

- PuTTyで、次のコマンドを入力してEnterキーを押します。

- cd / etc / openvpn

sudo openvpn –genkey –secret ovpn.key

- cd / etc / openvpn

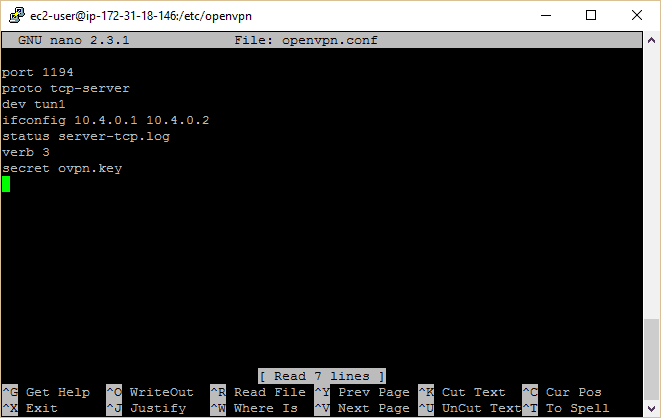

- 次に、VPNのサーバー構成ファイルを作成します。次のコマンドを入力して、ターミナル内の非常に基本的なテキストエディターで空のテキストファイルを作成します。

- sudo nano openvpn.conf

- 次の構成を入力します。後でこれを試してみたい場合は、OpenVPNウェブサイトで他のオプションを見つけることができますが、最初に何をしているかを確認してください.

- ポート1194

proto tcp-server dev tun1

ifconfig 10.4.0.1 10.4.0.2

ステータスserver-tcp.log

動詞3

秘密のovpn.key

- ポート1194

- CTRL + O(ゼロではなく文字「O」)を押し、Enterを押してファイルを保存します。次に、Ctrl + Xキーを押してテキストエディターを終了します。コマンドプロンプトに戻り、OpenVPNを起動します。

- sudoサービスopenvpn開始

- 次に、サーバーからローカルコンピューターに共有キーを取得する必要があります。まず、次のコマンドを使用してアクセスできるように、そのファイルのアクセス許可を変更する必要があります。

- sudo chmod 777 ovpn.key

- いずれかの時点でPuTTyを誤って閉じてしまった場合、または単にクラッシュした場合、次のコマンドを使用して再接続した後、開いているVPNインストールディレクトリに戻ることができます。

- cd / etc / openvpn

- これを可能な限り簡単にするには、この無料のアプリケーションWinSCPをダウンロードしてインストールします(Macユーザーは別のFTPクライアントを見つける必要があります。心配しないでください、たくさんあります)。デフォルトのインストールオプションを使用するだけです。それが完了すると、PuTTyからサーバー認証の詳細をインポートするように求めるウィンドウがポップアップ表示されます。上記で作成したものを選択して続行します.

- myvpn(または名前を付けたもの)を選択して、[編集]ボタンをクリックします。ユーザー名の下に「ec2-user」と入力します。ログインをクリックします.

- これで、EC2インスタンスサーバーとローカルコンピューター間でファイルを移動できます。右側のパネルで、可能な限り上に移動し、etc / openvpnに移動します。ここに、必要なovpn.keyファイルがあります。クリックして選択したフォルダにドラッグしますが、後で移動するため、どこに置いたか覚えておいてください.

- キーを取得したので、だれもがそれを取得できないように、古いアクセス許可を再適用する必要があります。 PuTTyターミナルに戻り、次を入力します。

- sudo chmod 600 ovpn.key

- ローカルコンピューターのOpenVPNクライアントとGUIをダウンロードします。 OpenVPNダウンロードページに移動し、オペレーティングシステムに適切なバージョンを選択します。デフォルト設定でインストールする.

- OpenVPNを起動すると、システムトレイにアイコンとして表示されます。ファイルエクスプローラーを開き、OpenVPNをインストールした場所(おそらくProgram Filesフォルダー)に移動します。サーバーからダウンロードしたopvn.keyファイルをここにあるconfigフォルダー(C:/ Program Files / OpenVPN / config…Windowsでデフォルトのインストールディレクトリを使用した場合)に移動します.

- 次に、ローカルマシン用の構成ファイルを作成して、サーバーで作成したものと一致させる必要があります。メモ帳を開き、以下を貼り付けます。「リモート」の後のIPアドレスをEC2インスタンスのIPに置き換えます(忘れた場合は、AWSコンソールのEC2インスタンスの下にあります)。また、キーを指す完全なファイルパスが正しいことを再確認してください.

- proto tcp-client

遠い

ポート1194

開発者

秘密 "C:\\ Program Files \\ OpenVPN \\ config \\ ovpn.key"

リダイレクトゲートウェイdef1

ifconfig 10.4.0.2 10.4.0.1

- proto tcp-client

- OpenVPNインストールのconfigフォルダー(opvn.keyファイルと同じ場所)にmyconfig.ovpnとして保存します(テキストエディターが誤ってmyconfig.ovpn.txtとして追加しないようにしてください)。.

- システムトレイのOpenVPNアイコンを右クリックし、[終了]をクリックして終了します。デスクトップショートカットまたはProgram Filesフォルダーから再度起動しますが、今度は右クリックして「管理者として実行」を押します。 WindowsでOpenVPNを管理者として実行しないと、おそらく動作しません.

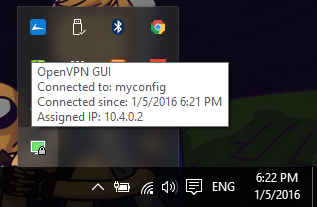

- システムトレイアイコンを右クリックして、[接続]をクリックします。 OpenVPN GUIがポップアップ表示され、接続ステータスが表示されます。機能すると、システムトレイアイコンが緑色に変わります。 Googleにアクセスして「What’s my IP?」と入力すると、Amazon EC2インスタンスのIPアドレスが返されます.

おめでとうございます、あなたはあなた自身のVPNを作成しました!

その他の注意事項

中国やシリアなどの検閲制度でOpenVPN接続をブロックするために使用される手法であるディープパケットインスペクションからVPNを保護する場合は、Obfsproxyの設定に関するチュートリアルをご覧ください。このチュートリアルは、この記事の古い方法#2の続編として書かれているため、easy-rsaを使用した場合は、追加の構成が必要になることに注意してください。.

Amazonの無料利用枠の制限内で帯域幅を維持してください。これを行う最も簡単な方法は、AWSコンソールでインスタンスを右クリックし、[アラームの追加/編集]リンクをクリックすることです。数時間の非アクティブ後にサーバーを停止または終了するように設定できます。無料利用枠では、1か月あたり750時間(1か月全体をカバー)が許可されているため、これを行う必要はありません。ただし、サービスの最初の無料年を過ぎたユーザーやサーバーでより多くのことを行うユーザーは、未使用のサーバー時間に対する不必要な請求を防ぐことができます.

このチュートリアルのどこかで、何か問題が発生する可能性があります。本当にVPNが必要なのに、トラブルシューティングを公平に行うつもりがない場合は、おそらく有料VPNサービスを選択することをお勧めします。また、EC2インスタンスは1つだけに制限されていますが、複数の地理的な場所を経由してインターネットトラフィックを流すこともできます。こちらからVPNレビューをご覧ください!

DNSサーバーをVPNにハードコーディングする

VPNで使用する特定のDNSサーバーを設定する必要がある場合、いくつかのオプションがあります.

DNSサーバーをクライアントに「プッシュ」するには、この行をサーバー構成に追加します。これは、VPNに接続するすべてのデバイスに影響します(引用符を含む):

押す "dhcp-option DNS 45.56.117.118"

または、次を使用して、個別のクライアント構成でDNSを設定できます。

dhcp-option DNS 45.56.117.118

これらの例では、米国にある匿名ロギングでOpenNICパブリックDNSサーバーを使用しました。選択した国でOpenNICサーバーを検索し、匿名ログやDNSCryptなどの機能でフィルタリングすることができます。.

Dctr Watsonのブログに感謝します。この記事を執筆するときにリソースとして頼りました.

Jon Watson(関係はないと思います)がこの記事に貢献しました.

VPNサービスに関する選択肢が限られているため、VPNを自分で作成する方法が紹介されています。AWSを使用して、SSHトンネリングやOpenVPNをセットアップする方法が説明されています。これらの方法は、技術的なノウハウが必要ですが、VPNサブスクリプションよりも低コストであるため、役立ちます。また、ブラウザのプロキシ設定を変更することで、VPNを使用することができます。この記事は、VPNに興味がある人にとって非常に役立つ情報を提供しています。