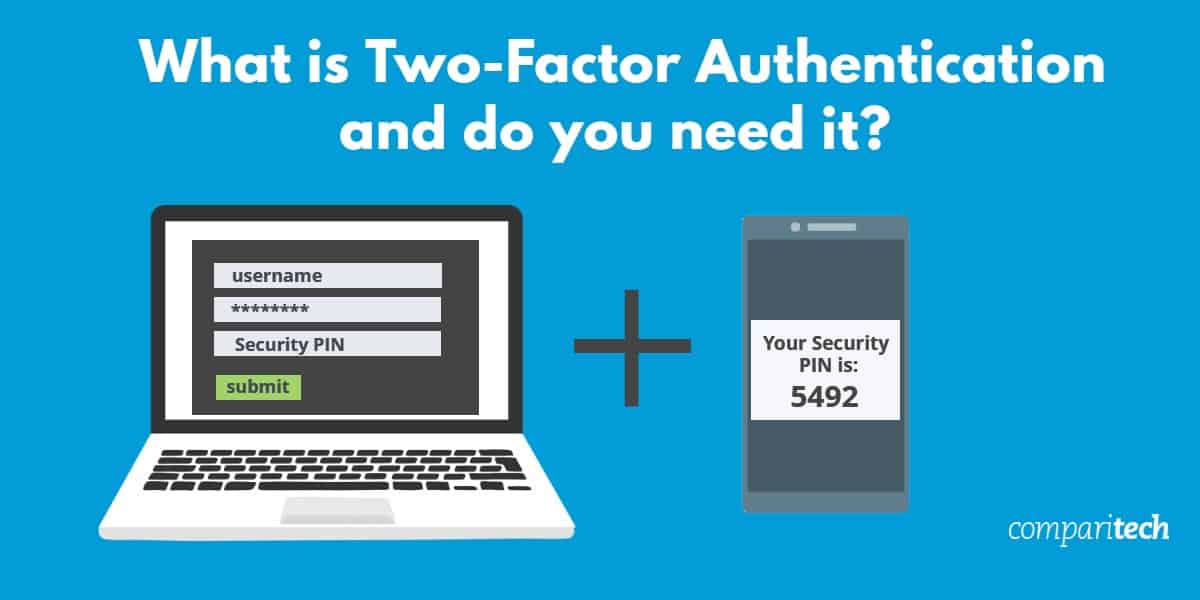

2要素認証(2FA)とは、単なるパスワード以上のものを必要とするログインプロセスを指します。パスワードが何らかの方法で侵害された場合、2FAは2番目の形式の確認を要求することにより、攻撃者がアカウントにログインするのを防ぐことができます.

2段階認証(2SV)と多要素認証(MFA)は、2要素認証と同じ意味でよく使用される用語ですが、後でいくつかの違いがあります。次のようなデバイスまたはアカウントにログインすると、2FAが発生する場合があります。

- SMS、メール、またはGoogle AuthenticatorやAuthyなどの認証アプリを介して送信されるワンタイムPIN番号

- ログインする前に挿入する必要があるUSBキーなどのハードウェア認証デバイス

- パスワードに加えて、指紋や網膜スキャンなどの生体認証スキャン

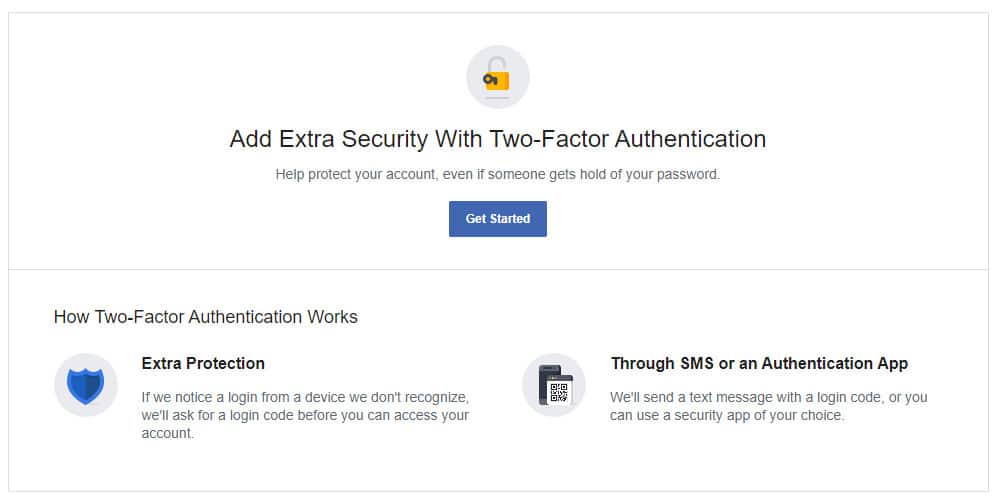

2FAは多くのオンラインアカウントに設定できます。そうすることを強くお勧めします。通常、これには、新しいデバイスまたは場所からログインするとき、または以前のセッションの有効期限が切れた後にPIN番号を入力することが含まれます。それは負担のように思えるかもしれませんが、2FAはハッカーからアカウントを保護するのに大いに役立ちます.

二要素認証は実際にはどのように機能しますか?

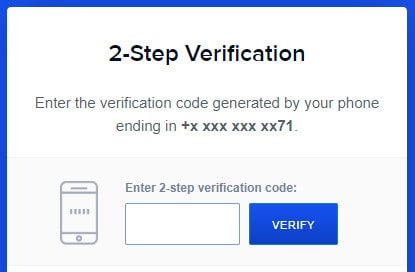

アカウントで2FAが有効になっている場合、新しいデバイスまたは以前とは異なる場所からログインすると、2FAに遭遇する可能性が最も高くなります。通常どおりユーザー名とパスワードを入力してから、自分だけが提供できる2番目の確認フォームを入力して本人であることを証明する必要があります。.

ユーザーを検証するすべての方法が同じというわけではありません。から 最も安全なものから最も安全でないもの:

- A ハードウェア認証デバイス YubiKeyやTitanセキュリティキーなど。これらは、ログインするためにデバイスに接続する必要があるUSBデバイスです.

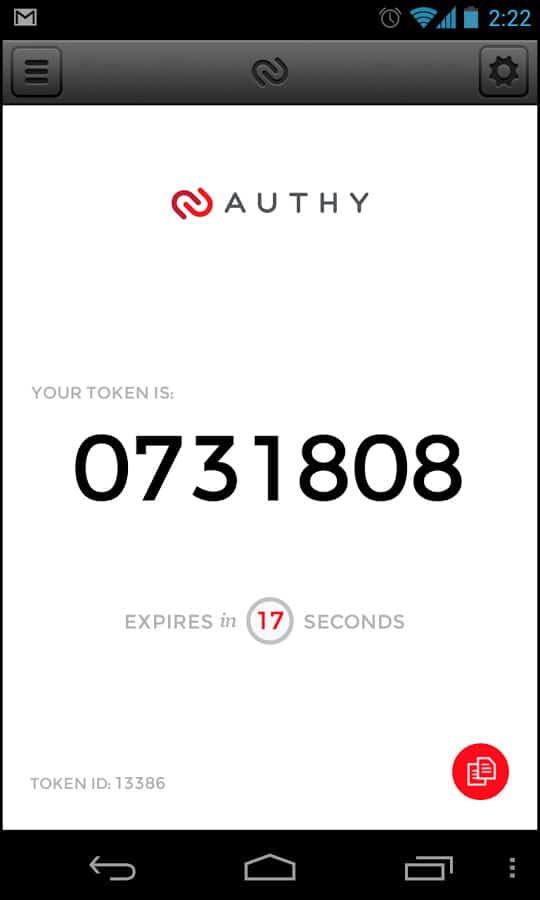

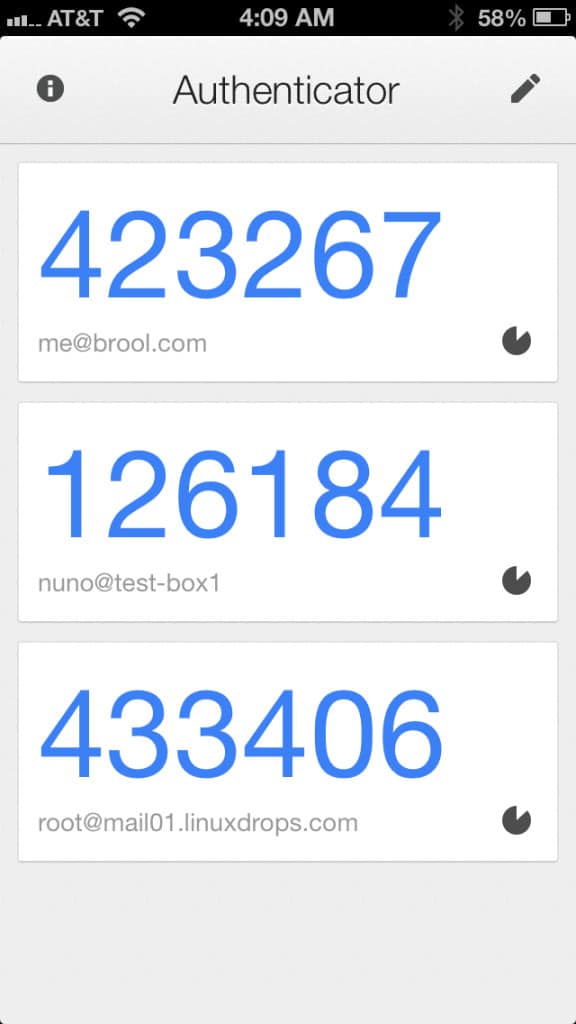

- あ 認証アプリ Google AuthenticatorやAuthyなど。これらのアプリは、スマートフォンで一時的なPIN番号を生成します.

- A 生体認証スキャン 顔、指紋、網膜スキャンなど。生体認証スキャンのセキュリティは、使用する方法、認証ソフトウェアの品質、および入力に使用するハードウェアによって大きく異なります.

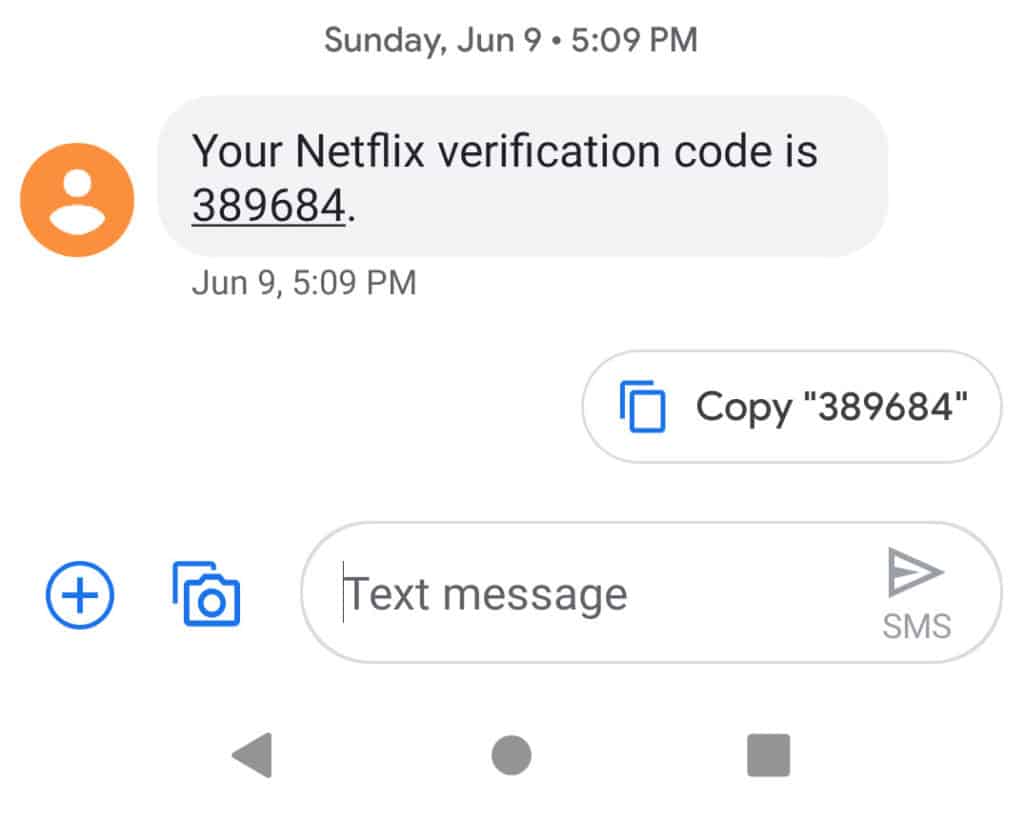

- A SMS経由で送信されたPIN番号 お使いの携帯電話に。 SMSは暗号化されておらず、SIMスワップ攻撃に対して脆弱です。したがって、これは安全性が低いと見なされます.

- A 電子メールで送信されたPIN番号. 特定のデバイスの存在を必要とする他の方法とは対照的に、電子メールアカウントはどこからでもアクセスできることが多いため、このオプションは安全性が最も低くなります。さらに、電子メールは暗号化されていません.

アカウントが2FAをサポートしていても、デフォルトでは有効になっていない場合があります。これは、各サイトに2FAをセットアップするために必要な登録プロセスがあるためです。その登録プロセスがなければ、ユーザーはアカウントからロックアウトされるだけです。アカウントのセキュリティ設定またはログイン設定を詳しく調べ、2FA設定を見つけたいと思うでしょう。.

SMS(テキスト)メッセージの2要素認証

SMS方式を使用する利点は、ほぼ普遍的であり、電話ではなくSIMカードに関連付けられていることです。ほとんどすべての携帯電話は、アプリがインストールされていない「ダム」電話でもテキストメッセージを受け入れます。電話を変更した場合、または電話が破損または紛失した場合は、SIMカードを別の電話に挿入するだけで準備完了です.

主な欠点は、SMSメッセージが届くためには、携帯電話の範囲内にいる必要があることです。また、世界各国の旅行者は、SIMカードごとに電話番号が異なるため、異なる国でSIMカードを変更すると、SMS方式で問題が発生する可能性があります。.

SMS 2FAのより高度な欠点は、悪意のあるユーザーがSMSシステムに侵入してコードを傍受したり、ソーシャルエンジニアリングを使用してモバイルプロバイダーに電話をかけたり、SIMカードに番号を割り当てたりするのがそれほど難しくないことです。通常、この種の不道徳さは、通常の工場攻撃ではなく、意図的に攻撃者の標的にされている人々に限られています。あなたがそのような洗練された悪者の注目を集めた場合、あなたのためにできるセキュリティ対策はあまりありません.

二要素認証アプリケーション

市場にはさまざまな2FAアプリがあります。最も人気のあるのはGoogle認証システムですが、AuthyやLastPassなどの競合他社にも2FAアプリがあります。このタイプの製品の分裂は、企業が使用する2FAプラットフォームの決定に時間を費やす必要があるため、2FAの採用を支援するものではありません。また、サービスが他の2FAプラットフォームとは異なる2FAプラットフォームを使用している場合、顧客は携帯電話に別の2FAアプリをインストールすることも必要です.

2FAアプリの最大の利点は、機能するためにインターネットや携帯電話の接続を必要としないことです。必要に応じて必要なコードを表示するだけです。 2FAアプリのマイナス面は、コードを取得できない程度にスマートフォンを紛失または破損した場合、アカウントにアクセスするのに苦労することです。.

2FAアプリのもう1つの小さな欠点は、各サービスを個別に設定する必要があることです。これは通常、アプリでQRバーコードをスキャンするだけでよいことを意味しますが、一部の企業実装ではより複雑になる可能性があります.

最高のサービスはSMSとアプリ2FAの両方を提供しますが、それらのサービスはほとんどありません。.

とにかく認証とは?

電子メールのようなものにアクセスするには、電子メールシステムが2つのことに満足する必要があります。最後の用語集で詳細に説明しましたが、概要は次のとおりです。

認証;時々AuthNと略されます.

認可; AuthZと略されることもあります。これは、メールの読み取りが許可されていることを意味します.

2要素認証と2段階認証の違いは何ですか?

多くのコンピューターサイエンスの学生や哲学者は、これを朝の時間に議論しますが、実際には微妙な違いはありますが、それほど大きな違いではありません.

主なこだわりは、認証/認可の用語には「検証」という概念がないことです。認証と承認があります。 「検証」というあいまいな用語の導入は、誰かが知っていることと持っていることの違いについて混乱を招く可能性があります。.

さらに、検証とはどういう意味ですか?その人が特定された(AuthN)ことを意味しますか、それともその人が何らかのリソース(AuthZ)へのアクセスを許可されていることを意味しますか?すでにこれらの概念にふさわしい言葉があります.

混乱の二次的なポイントは、人が持っているものと、人が知っているものとの区別に由来します。額面では、指紋を使用する生体認証の第2要素のようなものが、ユーザーが持っているもの(指紋を持っている)を構成すると考えるのは簡単です。しかし、電話のロック解除メカニズムとしての指紋の使用は、米国の裁判所システムで議論されています。指紋は暗黙の証言であり、証言は自分が持っているものではなく、誰かが知っているものだと感じる裁判官もいます.

これらの概念はどちらも多要素認証(MFA)の傘下にあり、両方ともパスワード以外のものが必要です。それが指紋、1回限りの数値シーケンス、またはYubikeyであるかどうかは関係ありません.

パスワード以外のものが必要な理由?

通常、ユーザー名は簡単に発見できます。多くの場合、これはよく知られたメールアドレスであるか、フォーラムの場合は誰でも見ることができる表示名です。これは、パスワードの強度であるため、ログインしている人に対する唯一の本当の保護を意味します.

悪者がパスワードを取得する主な方法は3つあります。最初は単純に推測することです。あなたはそれが成功する可能性は非常に低いと思うかもしれませんが、悲しいことに多くの人々はひどく弱いパスワードを使用します。私は毎日の仕事で多くのパスワードを見ていますが、パスワードchuck123を使って世界中にあまりにも多くのチャックがあります.

2番目の方法は、辞書攻撃を利用することです。世界中の数十億のアカウントの残りのパスワードの大半は、数千の単語で構成されています。悪者は、そのサイトのほとんどのアカウントがこれらの一般的なパスワードのいずれかを使用することを知っているサイトに対して辞書攻撃を実行します.

3番目の方法は、データを盗むことです。多くの場合、データ侵害により企業のサーバーに保存されているパスワードが公開されます.

2FAを採用しているサイトおよびシステムでは、ログインするためにパスワードに加えて2番目の要素が必要です。額面では、それはばかげているように思えるかもしれません。パスワードが非常に簡単に危険にさらされる場合、2番目のパスワードを追加するだけでどれだけの価値がテーブルにもたらされますか? 2FAが対処するのは良い質問です。ほとんどの場合、2FAは1分ごとに変化するか、1回しか使用できない数値コードの形式を取ります。そのため、パスワードを取得した管理者は、現在の2FAコードも取得できなければ、アカウントにログインできません。.

このようにして、2FAは弱いパスワードを作成し、サービス間で再利用するという人間の弱さを取り除きます。また、悪意のある人がサイトのすべてのユーザー名とパスワードを盗むことができたとしても、各ユーザーの基本的な2FAコードがないと、それらのアカウントにログインできないため、アカウントデータが盗まれるのを防ぎます。.

二要素認証を使用する理由?

ほとんどのパスワードハッキングはインターネット経由で発生することを考慮してください。時代遅れではあるが使用可能な類推は、銀行強盗です。インターネットの前は、銀行を強奪することは非常に困難でした。あなたは乗組員を取得し、銀行がそれを奪うのに最適な時間を見つけ、いくつかの武器と変装を手に入れ、そして捕まることなく実際に強盗を実行しなければなりませんでした.

今日、同じ銀行強盗が世界中に座り、気付かないうちにWebバンキングアカウントをブルートフォースしようとする可能性があります。アカウントにアクセスできない場合は、次のアカウントに移動します。捕まるリスクはほとんどなく、計画もほとんど必要ありません.

2FAの導入により、その銀行強盗は成功する可能性がほとんどありません。パスワードを正しく推測したとしても、飛行機に飛び乗って追跡し、2FAデバイスを盗んで侵入する必要があります。ログインシーケンスに物理的な障害が導入されると、成功する悪人.

2FAでは、あなたが知っているものと持っているものの2つを提供する必要があります。知っているのはパスワードです。あなたが持っているものは数値コードです。数値コードは頻繁に変更されるため、いつでも正しいコードを提供できる人は、ほぼ確実にコード生成デバイスを所有しています。 2FAは、ブルートフォースパスワード攻撃に対して非常に回復力があることが証明されています。これは朗報です。悪いニュースは、採用率が非常に遅いことです。各サービスは2FAの実装を決定する必要があります。すべてのサイトで使用することを自分で決定できるものではありません。増え続けるサイトは現在2FAをサポートしていますが、多くのサイトはサポートしていません。驚くべきことに、銀行や政府のサイトのような非常に重要なサイトは2FAの採用が非常に遅い.

関連: 総当たり攻撃とは

エンタープライズでの二要素認証

2FAは、公共サービスよりも企業での採用率が優れています。リモートワーカーがいる多くの企業は、2FAを強力に実装しています。企業にとって最も一般的で成熟した2FAメカニズムはRSA SecurIDです。これは何年も前から存在し、アプリとしてインストールするか、コードを表示する画面を備えたUSBスティックのようなハードウェアドングルとして提供できます。最近のもう1つの強力な候補はOktaです。 Oktaはシングルサインオン(SSO)に重点を置き始めました。つまり、ユーザーは一度ログインするだけで、多くのサードパーティサービスにアクセスできます。多くの企業がSSOを頻繁に使用しており、Oktaが2FAを提供するようになった今、人気が高まっています.

用語集

認証(AuthN):あなたはあなたがあなたが言う人です。ここで、ユーザー名とパスワードが役立ちます。それらの両方を提示する人はあなたとみなされます。ただし、認証されているからといって、メールの読み取りが許可されるわけではありません.

承認(AuthZ):認証されると(システムはユーザーを認識します)、アクセスを許可されているものを判別できます。メールにログインする場合、実際にすべきことは1つだけです。ただし、一部の共有ネットワークドライブを読み取ることはできますが、他の共有ドライブは読み取れないオフィスシナリオを検討してください。許可されていることを決定するのはAuthZレイヤーですが、おそらく認証されるまでそれはできません.

2FAの使用は非常に優れたセキュリティ対策であり、可能な限りすべての場所で有効にすることを検討する必要があります。 Two Factor Auth.orgのサイトには、2FAをサポートしている企業をリストしようとする興味深いプロジェクトがあり、そうでない企業を公開するのは簡単です。現在使用しているサービスが2FAをサポートしていない場合、サポートしている代替サービスを見つけることができる場合があります.

こちらもご覧ください: パスワード強度チェッカー、パスワードがどれだけ良いかを確認する楽しい方法(免責事項が適用されます!).