今日のインターネットのプライバシーと匿名性の最先端は、Tor、The Onion Routerです。 1990年半ばに米国海軍研究所でThe Onion Routingプログラムとして開発されたTorは、元のプロジェクトの次世代の実装として登場しました。.

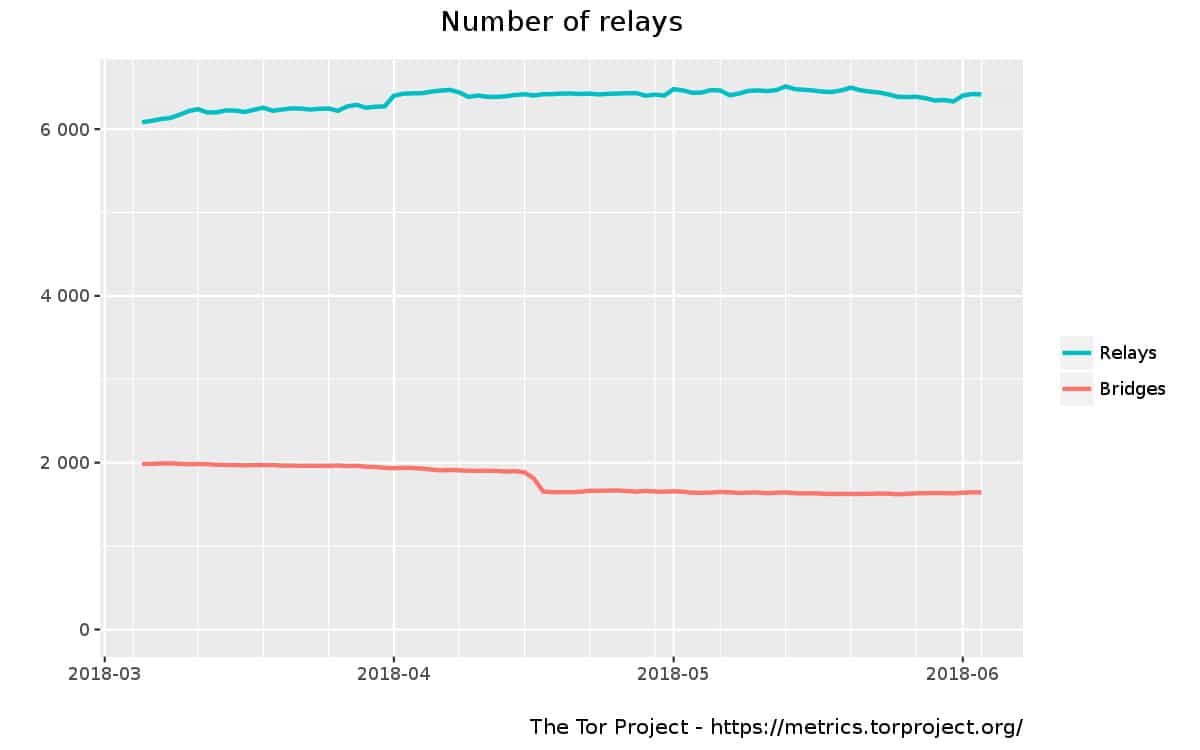

Torは、インターネットに匿名でアクセスするために世界で最も広く使用されているソフトウェアです。 Torは、執筆時点で7,000近くのリレーと3,000近くのブリッジで構成されており、それらはすべてボランティアによって運営されています.

Torに適切に接続されている場合、Web履歴、オンライン投稿、インスタントメッセージ、およびその他の通信フォームを追跡することはできません.

Torの仕組み?

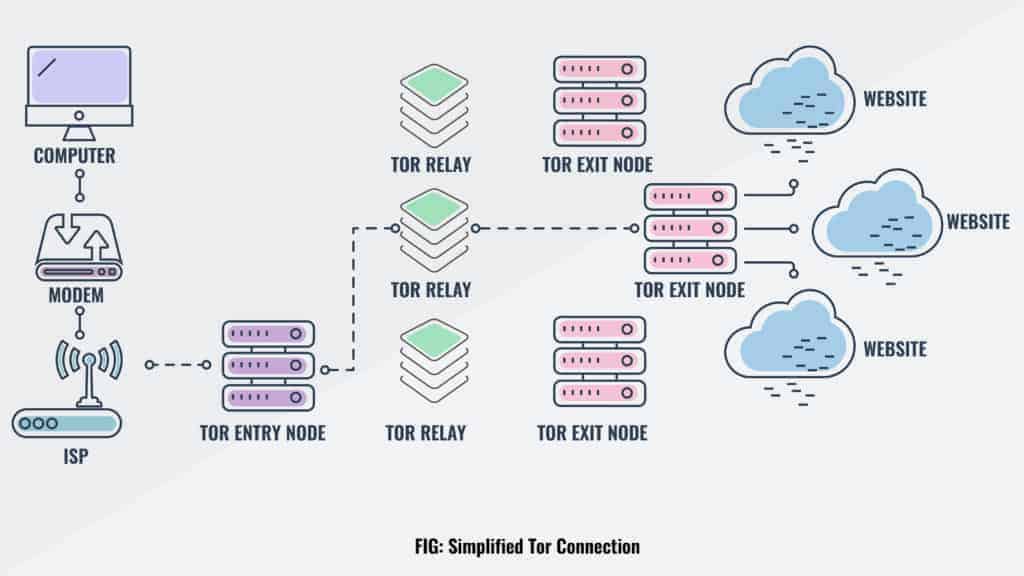

Torは何千人ものボランティアで構成されるネットワークです ノード, とも呼ばれている リレー. リレーは、メインディレクトリにリストされているTor内のコンピューターで、別のリレーからインターネット信号を受信し、その信号をパス内の次のリレーに渡します。接続要求(訪問したWebサイトなど)ごとに、パスがランダムに生成されます。これらの接続の記録を保持するリレーはないため、リレーが処理したトラフィックを報告する方法はありません。.

Torネットワーク(または単に「Tor」)は、執筆時点で7,000近いリレーと3,000のブリッジで構成されています。.

たとえばTorブラウザを介してTorネットワークに接続すると、送受信するすべてのデータはこのネットワークを通り、ノードのランダムな選択を通過します。 Torは、シーケンス内の次のノードのIPアドレスを含め、デバイスを離れる前にすべてのデータを数回暗号化します。暗号化の1つの層は、データが最終出口ノードに到達するまで別のノードに到達するたびに削除されます。 タマネギのルーティング. つまり、ノードを実行している人でさえ、誰もデータの内容やその先を見ることができません.

A ブリッジ 隠しリレーです。つまり、リレーのメインTorディレクトリにリストされていません。これらは、通常のセットアップではTorにアクセスできない人々のために提供されています。これは、使用しているネットワークに、Torトラフィックをブロックするように構成されたプロキシ(ユーザーのコンピューターとインターネットゲートウェイ間の一種の仲介)があるためです。.

パスの最後のリレーは 出口ノード. 出口ノードは、ユーザーがアクセスしようとしているサーバーに実際に接続するネットワークの唯一の部分であるため、サーバーが見る唯一のビットであり、そのリレーのIPアドレスのみをログに記録できます.

データを傍受した人は誰でもそれを個人にさかのぼることができません。せいぜい、エントリまたは出口ノードを決定できますが、両方を決定することはできません。これにより、ユーザーのアクティビティと閲覧履歴を追跡できなくなります。すべてのリレーとブリッジは、信じられないかもしれませんが、ボランティアによって実行されます。人々は、Torの機能を拡張するために帯域幅とコンピューティングパワーの一部を寄付します.

Torは、インターネットユーザーがTor経由でアクセスするWebサイトおよび検索エンジンからインターネットアドレス(IPアドレス)を非表示にし、接続の終了を監視しているユーザーからインターネットトラフィックを非表示にすることにより、インターネットユーザーが匿名でWebを閲覧できるようにこのように設定されています。オブザーバーは、ユーザーがTorに接続していることのみを表示し、ユーザーのコンピューターに送信されている他のウェブサイトやオンラインリソースは表示しません.

また、ネットワーク全体の別の部分として、Torは.onionサイトとインスタントメッセージングサーバーの形で特定の隠されたサービスを提供します。 .onionサイトは、TorサーバーでホストされているWebサイトであり、ネットワーク内の「導入ポイント」からそれらへのパスをランダムに生成することによって隠されています。これにより、ユーザーはサイトにアクセスできますが、サイトをホストしているサーバーの場所を特定することはできません.

Torを使い始めるには?

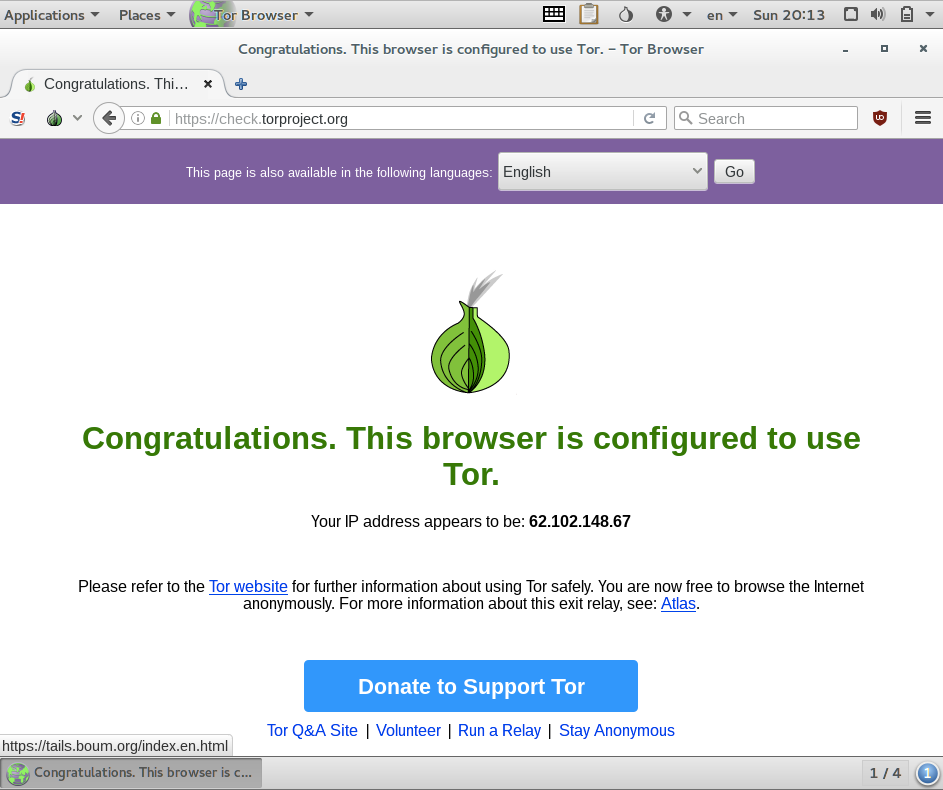

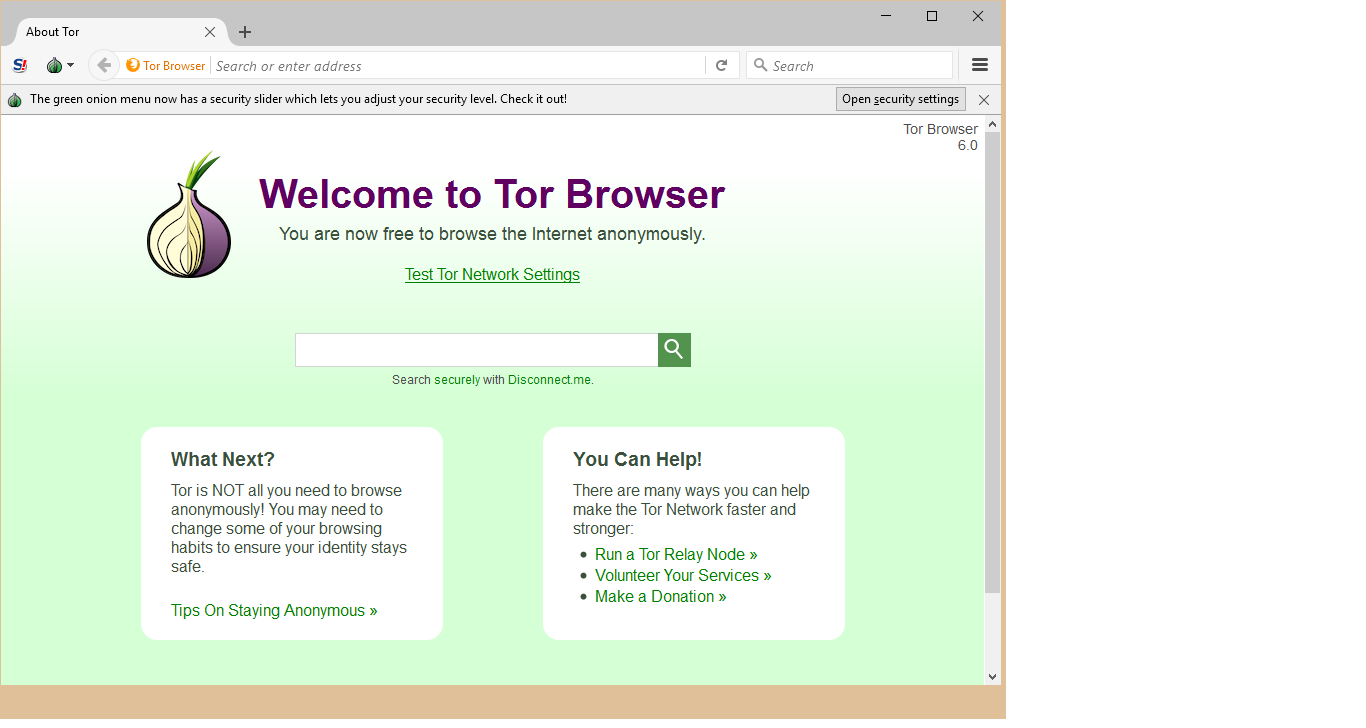

Torブラウザーは、Torを使用する最も簡単で最も一般的な方法です。 Firefoxをベースにしており、他のWebブラウザーの骨組みバージョンのように機能します。ほとんどプラグアンドプレイです。初期設定後に匿名でブラウジングを開始するための特別な調整や構成はありません.

Torは、クリアネットとDarkNetの両方への匿名アクセスを提供するという点でユニークです。明確なネットは、大多数の人々が最もよく知っているものです。 Tor以外のブラウザでアクセスできるWorld Wide Web上のものはすべて「クリアネット」と見なされます。 Torブラウザーを使用してクリアネット上のウェブサイトにアクセスすると、そのウェブサイトにはすべてのインターネットトラフィックが既にTorの匿名ネットワークを通過しているため、そのウェブサイトにはユーザーを識別するデフォルトの方法がありません。.

DarkNetへのアクセス

次に、DarkNetがあります。実際には、いくつかのDarkNetがありますが、Torユーザーがアクセスできるものは断然最も人気があります。 DarkNetは隠されたサービスで構成されており、そのほとんどは日常のブラウザではアクセスできないWebサイトです。これらのTor隠しサービスは、 .玉ねぎ URLの末尾に追加されるトップレベルドメイン.

Torネットワークに接続しているユーザーのみがTorの非表示サービスにアクセスできます。匿名でアクセスします。また、どこを見るべきかも知っている必要があります。Googleやその他の検索エンジンは.onionウェブサイトのインデックスを作成しません。さらに、TorネットワークはTorの隠されたサービスを作成する人々の身元も保護するため、特定の.onionサイトの所有者または運営者を知ることはほぼ不可能です。.

詳細:DarknetとDeep Webに安全にアクセスする方法

これが、DarkNetが犯罪に特に適しており、インターネットの怪しげな底だという評判がある理由です。 Torは上記のように多くの合法かつ合法的な用途がありますが、Torが収容するDarkNetは、違法な商品やサービスの市場や過激派のブログやフォーラムを見つける場所でもあります.

Torの制限

Torブラウザー内でのWebサーフィンは完全に匿名ですが、 コンピューター上の他のアクティビティは. 他のアプリケーションやサービスをTorネットワークに接続したい場合、事態はさらに複雑になり始めます。この記事のさらに下に、他のプロジェクトのリストがあります。.

そして、Torネットワークはインターネットへの接続を匿名化しますが, あなたはまだ自分を匿名にする責任があります. 一つの失敗はあなたの匿名性を危険にさらす可能性があります。オンラインで完全な匿名性を達成するためのガイドをご覧ください.

情報は一連の専用リレーを介してルーティングされるため、 速度 あなたが慣れているものではありません。実際には、以前よりもかなり低くなります。これは、データが通常よりもはるかに遠回りの経路をとっており、以下によって妨げられるためです。

- そのパスに沿ったさまざまなリレーのインターネット接続の速度

- それらのリレーのトラフィック量

- その特定の時間におけるTorの全体的な混雑

- 1日を通して変動するすべての通常のインターネット輻輳

Torプロジェクトの人々は、ユーザーに 急流を控える Torの使用中。 Torを介したトレントトラフィックは匿名ではなく、(a)全員のネットワークの速度を低下させ、(b)以前に楽しんでいた匿名性を完全に抹消するためにのみ使用されます。 (トレントは、トレントクライアントと呼ばれる特別なソフトウェアを使用してピア間で大量のデータを共有する方法です。)トレントには、Torよりも安全なVPNを使用した方が良い.

あなたのインターネットプロバイダーまたはあなたが働いている会社は Torの使用をブロックする 彼らのネットワーク上。ネットワーク管理者は公開されているTorリレーをブラックリストに登録するだけでよいため、これはかなり簡単に実現できます。その場合、アクセスを得るためにブリッジ(隠しリレー)またはVPNの使用について少し学ぶ必要があります。.

Torの主な弱点は、それが トラフィック分析攻撃を受けやすい, しかし、これは正確なニュースではありません。元の設計文書では、このタイプの脆弱性についても概説されていました。そうは言っても、Torは毒されたノードの大規模な攻撃に耐えることを意図したものではありませんでした.

TorとVPNの組み合わせ

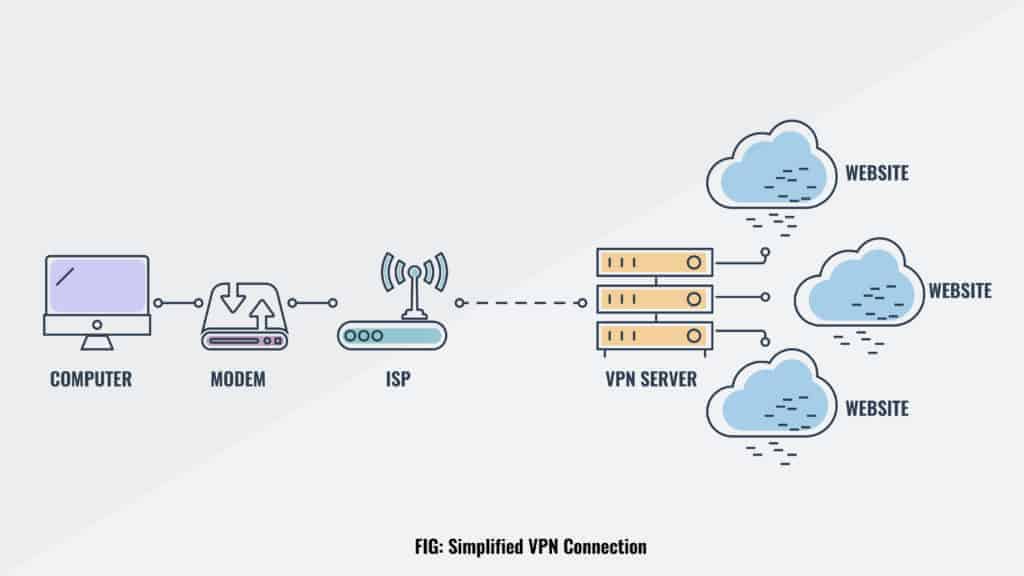

プライベートを保つ最善の方法は、TorとVPNの両方を一緒に使用することです。 A VPN, または仮想プライベートネットワークは、コンピューターからVPNサーバーへのインターネット上の暗号化されたトンネルです。 VPN経由で行うWebサーフィンは、コンピューターからではなく、VPNサーバーから来ているように見えます。.

例として、ニューヨーク州ニューヨークのユーザーはロサンゼルスのVPNサーバーに接続でき、アクセスするWebサイトはすべて、ニューヨークではなくカリフォルニアのユーザーであると見なされます。ニューヨークの彼女のISPは、彼女のWebトラフィックを一切見ることができません。実際、ISPが目にするのは、コンピューターと接続先のVPNサーバーとの間でやり取りされる暗号化されたデータだけです。他に何もない.

VPNはユーザーを匿名にしません(ただし、ほとんどの商用VPNサービスでは、ユーザーにIPアドレスを共有させることで匿名レイヤーを追加します)。コンピューターと接続先のVPNサーバーとの間の暗号化されたトンネルのみを提供します。 VPNサーバーを操作する人は、オンラインアクティビティを技術的に覗き見ることができますが、評判の良いVPNサービスはプライバシーポリシーでこれを行わないと主張しています。.

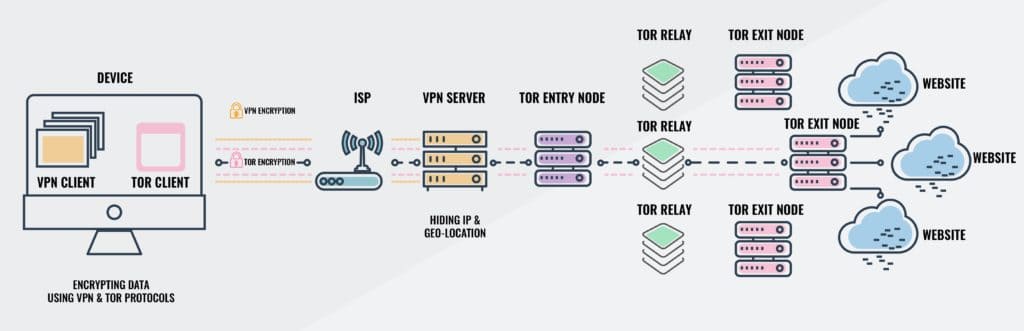

Torは、匿名でアクセスするWebサイトへの接続に使用されます。コンピューターはTorエントリノードに接続し、すべてのトラフィックは最終的に目的のWebサイトに到達する前に中間リレーを介して出口ノードにホップします。. ISPは、Torエントリノードに接続していることを確認できます, 多くの場合、眉を上げるのに十分です.

解決策は十分に単純なようです. VPNに接続し、Torブラウザーを開きます プライベートで匿名でサーフィンします。 ISPはTorに接続されていることを認識できず、VPNはTorトラフィックのコンテンツを読み取ることができません.

ただし、VPNに最初に接続するのが良いのか、それともTorに接続するのが良いのか疑問に思っているので、このソリューションは少し混乱を生じさせているように見えます.

より簡単なオプションは、VPNに接続してからTorブラウザを起動することです。より複雑なオプションは、逆の方法で行うことです。これには、VPNサーバーまたは構成オプションとしてこの機能が組み込まれているVPNクライアントへのリモートセキュアシェル接続が必要です。 TorをVPNクライアントの「プロキシ」として使用する場合、おそらく何かが表示されます。それはTorを介して安全な接続を開始する必要があります.

VPNを介したTor

最初のセットアップで, VPNを介したTor, ISPは、コンピューターが特定のサーバーと暗号化された情報を送受信していることを確認します。 VPNサーバーは、Torエントリノードに接続されていること、およびすべてのサーフィンがそのネットワークを介して処理されていることのみを認識します。 Torの反対側にあるすべてのWebサイトには、個人を特定できる情報は表示されません。 NordVPNはTor over VPNが事前に有効になっているサーバーを操作するため、Tor Browserを使用する必要はありませんが、Chromeやその他の一般的なブラウザーはWebサイトに他の識別情報を提供する可能性があることに注意してください.

Torを介したVPN

2番目のセットアップ, Torを介したVPN, ISPは、コンピューターがTorエントリノードと通信していることを認識します。 VPNサーバーは、Tor出口ノードからログイン情報を取得します。これは、個人を特定できる情報と見なされるため、Torの匿名性が失われます。接続するWebサイトには、VPNサーバーのアドレスのみが表示されます。 AirVPNとBolehVPNは、ユーザーがTor over VPNを使用して接続できるようにする2つのVPNプロバイダーです.

2番目のシナリオ:Torに接続してからVPN

2番目のシナリオ:Torに接続してからVPN

VPNプロバイダーがアクティビティのログを保持している場合、Tor接続から得たメリットは失われます.

Torネットワークに参加してください

Torが便利だと思って、それをサポートしたい場合は、他の人が使用できるように、独自のTorノードを作成して維持することを自発的に行うことができます。独自のTorリレーの作成方法に関するチュートリアルを確認してください。ただし、そうすることにより、法執行機関やインターネットサービスプロバイダーが通知を受け取り、質問をする可能性が高くなることに注意してください。ノードとして機能するには、予備のサーバーまたはコンピューターが必要です。.

また、独自のTor隠しサービスを設定することもできます。これは、基本的に、DarkNetでのみ利用可能なWebサイトまたはサービスを作成することを意味します。繰り返しますが、これはISPと法執行機関から過度の注意を引く可能性がありますが、本質的に違法なものはありません。 Tor隠しサービスの設定方法に関するガイドをご覧ください.

Torリレーまたは隠しサービスを操作するには、単にTorブラウザーでWebを閲覧するよりもかなり専門的な技術が必要です。.

Torは合法です?

使用しているにもかかわらず Torは完全に合法です, 単に接続するだけで、世界の一部の地域で疑惑が生じます。 Torを使用したことで誰も刑務所に入れられず、罰金も科されていません。しかし、ISPのログにTorに接続していることが示されているという理由だけで、ISPや地元の法執行機関からブラウジングの習慣について質問されているという報告があります。.

Torリレーを実行する人は、リレーで使用されるIPアドレスにリンクされているオンラインでの不正行為に関して、最終的にISPまたは地元の法執行機関のいずれか、あるいはその両方から連絡を受けることに注意してください。これまでのところ、すべての場合において、問題のIPアドレスがTorネットワークのノードに割り当てられていること、およびそのサーバーにログが保持されていないことをこれらのエンティティに通知するだけで十分です。.

Torの使用者?

Torを介してインターネットにアクセスする人の数は、ほぼ毎日変わります。 2012年8月から2013年7月の間に、Oxford Internet InstituteとOxford Universityは、「米国から毎日126,000人以上がTorを介してインターネットにアクセスしている」と計算しました。 .米国のインターネットユーザーの025%と.05%.

彼らの主張に忠実に、彼らのユーザーベースがオンラインで行っていることや、彼らがアクセスしているコンテンツの種類に関するTorProjectの人々から利用可能な統計はありません。 Torのユーザーのほとんどが正当な理由で匿名性を維持しようとしているのは明らかな理由で安全です.

- ジャーナリスト ソースを保護している人,

- 内部告発者 仕事を続けようとしている,

- 法執行官 犯罪者を追跡し、その過程でカバーを爆破しないようにする,

- 企業のITプロフェッショナル 独自のネットワークでセキュリティテストを実施する,

- そして、Torが仕事をするためだけに提供する匿名性を必要とする他の多くのユーザー.

匿名の正当な使用の可能性のより簡潔なリストについては、Torのユーザーベースの説明をご覧ください.

Torの代替

明らかなことの1つは、Torが終了していないことです。それにもかかわらず、あなたの中にはすでに「OK。さて、あなたは幸運です。そうなると、追跡されるのを避けたい人のためのツールが他にもあります。現在利用可能な最も人気のあるもののいくつかを以下に示します.

I2P

Tor、I2P、またはInvisible Internet Projectと同様に、匿名トラフィックに分散ネットワークデータベースとピア選択を使用します。また、トラフィック分析攻撃の影響を受けやすいI2Pには、Torよりも優れた利点がいくつかあります。ピアは、継続的なプロファイリングとランキングパフォーマンスを通じて選択されます。また、アクセスを防止するためにアクティブなブロックが存在する場合はほとんどないほど小さい.

Tor、I2P、またはInvisible Internet Projectと同様に、匿名トラフィックに分散ネットワークデータベースとピア選択を使用します。また、トラフィック分析攻撃の影響を受けやすいI2Pには、Torよりも優れた利点がいくつかあります。ピアは、継続的なプロファイリングとランキングパフォーマンスを通じて選択されます。また、アクセスを防止するためにアクティブなブロックが存在する場合はほとんどないほど小さい.

フリーネット

![]() Torとは異なり、Freenetは専用のエントリポイントと出口ポイントに依存しません。代わりに、ユーザーはできれば友人のコンピューターを介してFreenetに接続します。 Freenetに友達がいない場合は、見知らぬ人のコンピューターを介して接続するオプションがありますが、信頼できる友達のコンピューターに接続するよりも安全性が低いと考えられます。 Freenetは、暗号化されたファイルがネットワーク全体のコンピューターのハードドライブに保存されるファイル配布サービスでもあります。暗号化のため、ユーザーがそのファイルが実際に何であるかを決定できる可能性は低い.

Torとは異なり、Freenetは専用のエントリポイントと出口ポイントに依存しません。代わりに、ユーザーはできれば友人のコンピューターを介してFreenetに接続します。 Freenetに友達がいない場合は、見知らぬ人のコンピューターを介して接続するオプションがありますが、信頼できる友達のコンピューターに接続するよりも安全性が低いと考えられます。 Freenetは、暗号化されたファイルがネットワーク全体のコンピューターのハードドライブに保存されるファイル配布サービスでもあります。暗号化のため、ユーザーがそのファイルが実際に何であるかを決定できる可能性は低い.

JonDoFox

Webサーフィン用のもう1つのタマネギルーティング型アノニマイザーであるJonDoFoxは、Mozilla FirefoxまたはFirefox ESRのプロファイルです。ユーザーのコンピューターは一連のMixオペレーターに接続し、ユーザーのWebトラフィックを匿名化し、暗号化のいくつかのレイヤーにラップします。 Freenetと同様に、ネットワークサイズはTorのサイズよりもかなり小さくなっています。これは主に認証プロセスによるものです。ミックスオペレーターになるには、認定プロセスを完了する必要があります。理論的には、これにより、攻撃者が変更されたサーバーに忍び込む可能性が低くなる可能性がありますが、そのような主張はシミュレートされた環境でテストする必要があります.

Webサーフィン用のもう1つのタマネギルーティング型アノニマイザーであるJonDoFoxは、Mozilla FirefoxまたはFirefox ESRのプロファイルです。ユーザーのコンピューターは一連のMixオペレーターに接続し、ユーザーのWebトラフィックを匿名化し、暗号化のいくつかのレイヤーにラップします。 Freenetと同様に、ネットワークサイズはTorのサイズよりもかなり小さくなっています。これは主に認証プロセスによるものです。ミックスオペレーターになるには、認定プロセスを完了する必要があります。理論的には、これにより、攻撃者が変更されたサーバーに忍び込む可能性が低くなる可能性がありますが、そのような主張はシミュレートされた環境でテストする必要があります.

GNUnet

GNUnetはピアツーピアのファイル共有ツールであり、大規模なグループに依存して、グループに関連付けられているユーザーのIDを難読化します。グループ内の個人は、グループのイニシエーター以外のユーザーが他のユーザーと事実上区別できない.

GNUnetはピアツーピアのファイル共有ツールであり、大規模なグループに依存して、グループに関連付けられているユーザーのIDを難読化します。グループ内の個人は、グループのイニシエーター以外のユーザーが他のユーザーと事実上区別できない.

開発中のTorの代替

次のプロジェクトはまだ開発中ですが、より強力な匿名ネットワークの作成に向けて取り組んでいますが、より具体的なアプリケーション向けです。 Torは一種の汎用として作成され、1つのサイズが匿名のWeb使用のすべてのソリューションに適合します。これらのプロジェクトは、ウェブ利用の特定のアプリケーションにより焦点を当てています.

アクア/ハード

Aquaは完全に匿名になるように設計されたファイル共有ネットワークであり、Herdは匿名のVoice over IPネットワークです。設計者は、ネットワークトラフィックからメタデータを除去する手段を検討しています。これは、クライアントとクライアントが通信しているサーバーをトレースする主な方法です。.

ブブゼラ/アルペンホルン

アルペンホルンは、ラテンアメリカとアフリカのサッカーの試合で通常使用されるホーンにちなんで名付けられた、ブブゼラの2番目のバージョンです。 Alpenhornは、理論的には数百万人のユーザーに拡張できる、匿名のメタデータフリーチャットプログラムです。近い将来にパブリックベータが期待される.

反対

レイテンシよりも匿名性が重要な場合、Dissentは利用可能な最も強力な匿名性を提供します。遅延が大きく帯域幅が狭いため、dissentはブログ、マイクロブログ、またはIRCタイプの通信に最適です。 Dissentの仕組みはかなり単純ですが、帯域幅が大きくなります。 1つのクライアントが何かを送信すると、他のすべてのクライアントは同じサイズのパッケージを送信します。オニオンルーティングを使用する代わりに、DissentはダイニングクリプトグラファーアルゴリズムであるDC-netに基づいています。それを検証可能なシャッフルアルゴリズムと組み合わせると、今日の研究者によって見られる最も匿名のデザインになります。.

波紋

匿名ファイル共有はますます求められています。 Riffleは、ユーザーが任意のサイズのファイルを共有するための匿名の方法を提供するもう1つの試みです。ただし、主にTorでのファイル共有が匿名性を損なうため、Torの代替としては意図されていません。 Riffleは、Torネットワークを詰まらせることなく、ファイルを共有するための本当に匿名の方法をTorユーザーに提供することにより、Torを強化することを目的としています。 Dissentに触発されて、Riffleはシャッフルアルゴリズムも使用しますが、DC-net暗号化アルゴリズムを削除します.

反逆

RiposteはDissentに触発されましたが、マイクロブログに焦点を合わせていました。現在、マイクロブログはTwitter、Pinterestなどのサービスの領域であり、ユーザーは有名な人からの引用やフィードバックのリクエスト、ネットワークへの参加リクエストなどの小さな情報で「ブログ」を更新します。 Riffleは、ユーザーがインターネットの速度を犠牲にして匿名でマイクロブログできるように設計されています。 Dispostの足跡をたどって、RiposteはDC-netタイプのセットアップを使用して、同じサイズのランダムデータビットの送信の嵐で元の送信を隠します.

Torプロジェクト

最後に、追加のボーナスとして、TorProjectで作業中の他のすべてのプロジェクトのリストを示します。これらはすべて、製品を利用したいすべての人のインターネットプライバシーの維持に関心があります。これらのいくつかはかなりわかりやすく、ユーザーフレンドリーですが、他のものはより舞台裏です。ソフトウェア開発者は、製品がThe Onion Networkと通信できるように、いくつかの異なるプログラミングライブラリを利用できます。.

Torブラウザー

これはほとんどの人がTorにアクセスするために使用するものです。取得と使用は非常に簡単です。ブラウザは、実際にはMozilla Firefoxのカスタマイズされたバージョンであるため、他のWebブラウザと同じように見えます。カスタマイズは、コンピューターでのWebサーフィンの痕跡を残さないように設計されています。 Windows、MacOS、Linuxのオペレーティングシステム用の圧縮ファイルをダウンロードし、独自のフォルダーに展開し、そのフォルダー内で実行可能ファイルを実行し、完全に匿名で心ゆくまでサーフィンします。ブラウザを閉じると、閲覧のすべてのトレースがメモリから消去されます。ブックマークとダウンロードのみが残されます.

.タマネギのウェブサイト

これらは、Torネットワーク内でのみ、そしてどこへ行くべきかを知ることによってのみアクセス可能なウェブサイトです。 Onion.cityやOnion.toなどの特別な検索エンジンだけでなく、他の多くの検索エンジンもあります。ただし、DarkNetにはいたずら、詐欺、ハニーポットがばらまかれていることに注意してください。クリックした内容に注意してください。そこには非常に不穏な画像もいくつかあります。あなたは警告されました.

これらは、Torネットワーク内でのみ、そしてどこへ行くべきかを知ることによってのみアクセス可能なウェブサイトです。 Onion.cityやOnion.toなどの特別な検索エンジンだけでなく、他の多くの検索エンジンもあります。ただし、DarkNetにはいたずら、詐欺、ハニーポットがばらまかれていることに注意してください。クリックした内容に注意してください。そこには非常に不穏な画像もいくつかあります。あなたは警告されました.

オーボット

Orbotを使用して、AndroidデバイスのTorネットワークにアクセスできます。 Orbotはデバイス上でTorプロキシを作成し、デバイスからのすべてのインターネットトラフィックがTorネットワークを通過するようにします。つまり、携帯電話やタブレット上のすべてのアプリのトラフィックもTorを経由することになります。もちろん、一部のアプリは匿名にならないように設計されており、Torネットワークによって提供される匿名性を破ります。真の匿名性を得るには、Tatlerを無効にするか、少なくともTorをタップしている間は実行しないようにするために、ほんの数ステップが必要です。自動同期を無効にして、Gmail、Yahoo!、Facebook、Twitterなどのアカウントに自動的にログインするアプリをシャットダウンすることを忘れないでください.

Orbotを使用して、AndroidデバイスのTorネットワークにアクセスできます。 Orbotはデバイス上でTorプロキシを作成し、デバイスからのすべてのインターネットトラフィックがTorネットワークを通過するようにします。つまり、携帯電話やタブレット上のすべてのアプリのトラフィックもTorを経由することになります。もちろん、一部のアプリは匿名にならないように設計されており、Torネットワークによって提供される匿名性を破ります。真の匿名性を得るには、Tatlerを無効にするか、少なくともTorをタップしている間は実行しないようにするために、ほんの数ステップが必要です。自動同期を無効にして、Gmail、Yahoo!、Facebook、Twitterなどのアカウントに自動的にログインするアプリをシャットダウンすることを忘れないでください.

OrFox

Orbotに合わせて、Torを使用してネットサーフィンを行えるAndroidデバイス用のブラウザーもあります。ただし、これはブラウザーでのWebサーフィンにのみ適用されます。 Androidデバイス上の他のすべてのアプリは、タマネギルーターによって提供される匿名性の利点なしに、通常のトラフィックラインを介して通信します。.

Orbotに合わせて、Torを使用してネットサーフィンを行えるAndroidデバイス用のブラウザーもあります。ただし、これはブラウザーでのWebサーフィンにのみ適用されます。 Androidデバイス上の他のすべてのアプリは、タマネギルーターによって提供される匿名性の利点なしに、通常のトラフィックラインを介して通信します。.

尾

これがTorの究極の使用法かもしれません。 CDまたはUSBサムドライブまたはメモリスティックから実行される「ライブオペレーティングシステム」です。再起動する直前にこれをコンピューターに入れてください。コンピューターのBIOが正しくセットアップされている場合、コンピューターのハードドライブにロードされているOSの代わりにテールがロードされます。自分に属していないコンピューターを匿名でネットサーフィンするために使用し、コンピューターのどこにでも閲覧の痕跡を残さないのに最適です。コンピューターがテールを実行している間、コンピューターの内部ハードドライブには触れず、コンピューターのメモリは再起動のたびに消去されます。また、テールにロードされたCookieまたは一時インターネットファイルは、使用中はCDまたはサムドライブに記録されないため、コンピューターを再起動するとすぐに失われます.

これがTorの究極の使用法かもしれません。 CDまたはUSBサムドライブまたはメモリスティックから実行される「ライブオペレーティングシステム」です。再起動する直前にこれをコンピューターに入れてください。コンピューターのBIOが正しくセットアップされている場合、コンピューターのハードドライブにロードされているOSの代わりにテールがロードされます。自分に属していないコンピューターを匿名でネットサーフィンするために使用し、コンピューターのどこにでも閲覧の痕跡を残さないのに最適です。コンピューターがテールを実行している間、コンピューターの内部ハードドライブには触れず、コンピューターのメモリは再起動のたびに消去されます。また、テールにロードされたCookieまたは一時インターネットファイルは、使用中はCDまたはサムドライブに記録されないため、コンピューターを再起動するとすぐに失われます.

腕

「独自のTorリレーまたはノードを構築する方法」の記事の最後に、Armを初めて紹介されました。 Armは、Torリレー用のコマンドラインベースのモニターです。 Torネットワーク内のリレーまたはブリッジのリアルタイム情報を表示します。これは、統計、メトリック、およびヘルスレポートを提供することにより、リレーを監視するのに役立ちます。リレーを介してTorにアクセスしたTorユーザーの数、またはTorをサポートするために使用可能な帯域幅の量を知ることができます。.

「独自のTorリレーまたはノードを構築する方法」の記事の最後に、Armを初めて紹介されました。 Armは、Torリレー用のコマンドラインベースのモニターです。 Torネットワーク内のリレーまたはブリッジのリアルタイム情報を表示します。これは、統計、メトリック、およびヘルスレポートを提供することにより、リレーを監視するのに役立ちます。リレーを介してTorにアクセスしたTorユーザーの数、またはTorをサポートするために使用可能な帯域幅の量を知ることができます。.

アトラス

Atlasは、Torネットワークのリレーの現在のステータスに関する情報を提供するWebアプリケーションです。サイトの上部にある検索ボックスにリレーの名前を入力すると、現在のステータスの基本的な概要が表示されます。リレーのニックネームをクリックすると、その特定のノードに適用されるすべてのフラグの説明とともに、より詳細なレポートを取得できます.

Atlasは、Torネットワークのリレーの現在のステータスに関する情報を提供するWebアプリケーションです。サイトの上部にある検索ボックスにリレーの名前を入力すると、現在のステータスの基本的な概要が表示されます。リレーのニックネームをクリックすると、その特定のノードに適用されるすべてのフラグの説明とともに、より詳細なレポートを取得できます.

プラグ可能なトランスポート

データストリームの表示方法を変更するために使用されます。これは、Torへの接続を維持するもう1つの方法です。一部のエンティティは、ネットワークへの接続に使用されているリレーまたはブリッジのIPアドレスではなく、トラフィック自体に基づいてTorトラフィックのブロックを開始しました。 Pluggable Transportsは、Torトラフィックのルックアンドフィールを変更して、検出を逃れるために通常の非Torのようなトラフィックに見える.

データストリームの表示方法を変更するために使用されます。これは、Torへの接続を維持するもう1つの方法です。一部のエンティティは、ネットワークへの接続に使用されているリレーまたはブリッジのIPアドレスではなく、トラフィック自体に基づいてTorトラフィックのブロックを開始しました。 Pluggable Transportsは、Torトラフィックのルックアンドフィールを変更して、検出を逃れるために通常の非Torのようなトラフィックに見える.

幹

これは、Torと対話するプログラムを作成するために開発者が使用するライブラリです。腕はそのようなプログラムの一例です.

これは、Torと対話するプログラムを作成するために開発者が使用するライブラリです。腕はそのようなプログラムの一例です.

おおに

AtlasはTorネットワークのステータスを示すサイトですが、OONIは今日の世界の検閲のステータスを示すサイトです。これは、既知の良好な結果を使用してインターネットをプローブし、その結果を保護されていない暗号化されていない結果と比較することにより行います。結果の変更は、改ざんまたは検閲の証拠です.

AtlasはTorネットワークのステータスを示すサイトですが、OONIは今日の世界の検閲のステータスを示すサイトです。これは、既知の良好な結果を使用してインターネットをプローブし、その結果を保護されていない暗号化されていない結果と比較することにより行います。結果の変更は、改ざんまたは検閲の証拠です.

TorBirdy

これは、Mozilla Thunderbirdの拡張機能であり、Torネットワークで実行するように構成します。 ThunderbirdのTorbuttonと考えてください.

これは、Mozilla Thunderbirdの拡張機能であり、Torネットワークで実行するように構成します。 ThunderbirdのTorbuttonと考えてください.

オニオノ

Onionooは、The Onion Networkの現在のステータスに関する情報を取得するWebベースのプロトコルです。この情報は人間が読める形式ではありません。 AtlasやTor2Webなどの他のアプリケーションのサービスとして機能することを意図しています.

Onionooは、The Onion Networkの現在のステータスに関する情報を取得するWebベースのプロトコルです。この情報は人間が読める形式ではありません。 AtlasやTor2Webなどの他のアプリケーションのサービスとして機能することを意図しています.

メトリックスポータル

名前が示すように、ここで利用可能な帯域幅や現在のユーザーベースの推定サイズなど、Torネットワークに関連するメトリックを取得します。 Torネットワークに関する特定の詳細な統計情報に関心がある研究者は、ここでそれを見つけるか、探しているメトリックのリクエストを送信できます。.

名前が示すように、ここで利用可能な帯域幅や現在のユーザーベースの推定サイズなど、Torネットワークに関連するメトリックを取得します。 Torネットワークに関する特定の詳細な統計情報に関心がある研究者は、ここでそれを見つけるか、探しているメトリックのリクエストを送信できます。.

影

実際のTorブラウザを使用したネットワークのシミュレーション。これは、実際のネットワークに影響を与えることなく、Torがネットワークにどのように影響するかを確認したいラボタイプのセットアップで最も役立ちます。ローカルエリアネットワーク上でそれらを許可または実装する前に、Torおよびその他のさまざまなプログラムを実験するのに最適です.

実際のTorブラウザを使用したネットワークのシミュレーション。これは、実際のネットワークに影響を与えることなく、Torがネットワークにどのように影響するかを確認したいラボタイプのセットアップで最も役立ちます。ローカルエリアネットワーク上でそれらを許可または実装する前に、Torおよびその他のさまざまなプログラムを実験するのに最適です.

Tor2Web

Torの非表示サービスで実行されているWebサイトへの非Torブラウザユーザーアクセスを許可します。インターネットユーザーにTorネットワーク内に隠された情報へのアクセスを許可しながら匿名性を犠牲にすると同時に、アクセスしているウェブサイトの匿名性を犠牲にしないオプションを許可することです。.

Torの非表示サービスで実行されているWebサイトへの非Torブラウザユーザーアクセスを許可します。インターネットユーザーにTorネットワーク内に隠された情報へのアクセスを許可しながら匿名性を犠牲にすると同時に、アクセスしているウェブサイトの匿名性を犠牲にしないオプションを許可することです。.

Torメッセンジャー

すべての送信にTorネットワークを使用するインスタントメッセンジャークライアント。クロスプラットフォーム機能を備えたデフォルトで安全な、それは安全で匿名を保ちたい人にとって理想的なチャットプログラムです.

すべての送信にTorネットワークを使用するインスタントメッセンジャークライアント。クロスプラットフォーム機能を備えたデフォルトで安全な、それは安全で匿名を保ちたい人にとって理想的なチャットプログラムです.

txtorcon

これは、Torプログラムと対話または起動するPythonベースのアプリケーションを作成するためのプログラマライブラリです。 Torの回路、ストリーム、ロギング機能、隠しサービスにアクセスするためのすべてのユーティリティが含まれています.

これは、Torプログラムと対話または起動するPythonベースのアプリケーションを作成するためのプログラマライブラリです。 Torの回路、ストリーム、ロギング機能、隠しサービスにアクセスするためのすべてのユーティリティが含まれています.

推奨していないかもしれませんが、Torはプライバシーと匿名性を重視する人々にとって非常に重要なツールです。Torは、ボランティアによって運営されるリレーとブリッジによって構成されており、インターネット上での活動を追跡することを非常に困難にします。ただし、Torを使用する際には、自己責任で行動する必要があります。速度が低下する可能性があるため、急流を控えることが推奨されています。また、トレントにはVPNを使用することが推奨されています。Torは、プライバシーと匿名性を重視する人々にとって非常に重要なツールであり、その使用は合法です。