Torの背景

Onion Router(Tor)は、最も有名なインターネットプライバシーツールの1つです。 1990年代半ばに米国国防総省のさまざまな支部によって開発されました。 「オニオンルーター」という用語は、動作方法を視覚化するために使用されます。ネットワークトラフィックはTorネットワークにルーティングされ、ネットワーク内の他のTorノードを経由してバウンスされてから、クリアネット(通常のインターネット)に戻ります。最初のパケットは冗長に暗号化され、途中の各Torノードは、パケットの処理方法を知るために必要なレイヤーのみを復号化します。この階層化された暗号化により、単一のTorノードはネットワークパケットの送信元と宛先の両方を認識しません.

Torを使用する別の方法があります。 Torを入力、スクランブル、および終了するためにVPNのように使用する代わりに、Torネットワーク自体の内部でWebサイトなどのサービスを実行することができます。この場合、ネットワークトラフィックはTorネットワークに入りますが、決して終了しません。この記事では、Torサービスの構築に関連する基本的な手順について説明します.

Tor隠しサービスを実行する主な理由は2つあります。

- 非表示にしたいサービスを実行し、非表示のままにしたり、何らかの方法であなたに結び付けたりしない。これがシルクロードモデルです。シルクロードは、Torネットワークの隠れたサービスとして運営されている違法な市場でした。違法な商品を販売していたため、事業者は隠れたままでいることに対する既得権を持っていました。ただし、政治的またはその他の理由で隠されたままにしたい人が運営する多くの法的サイトがあります.

- サイトがあなたに帰属することを気にしなくても、訪問者があなたに連絡するための安全で匿名の方法を提供するため。これがFacebookモデルです。 Facebookはhttps://www.facebookcorewwwi.onionでTorサービスを実行しています。明らかに、Tor Facebookサービスであるということを隠す試みはありません。所有者と運営者はよく知られています.

この記事の目的は後者の場合ですが、どちらにも対処する必要のある運用上のセキュリティ(OpSec)に関する多くの懸念があります。 WebサーバーをセットアップしてTorをインストールするだけでは、サイトとIDを長期にわたって分離するには不十分です。あなたにとってどれほど重要かは、あなたのパラノイアのレベルに見合っています.

Torクライアントのインストール

Torの隠されたサービスは、Tor接続システムを介してのみアクセスできます。一部の地理ブロックされたコンテンツにアクセスするためにVPNを起動する必要があるのと同じように、隠されたサービスにアクセスするにはTorを起動する必要があります。ありがたいことに、Torクライアントのインストールと実行は、Torプロジェクトの長年の努力により非常に簡単になりました.

こちらもご覧ください: Torに最適なVPN

この記事は、エンドツーエンドの安全なTorクライアントのセットアップに関するものではありません。非表示のTorサービスの作成に進むには、Torクライアントを実行する必要があります。そのため、この記事の基本的なTorクライアントのセットアップ手順を実行したら、匿名性を維持するためにTorクライアントを適切に使用するためのTorプロジェクトの推奨事項を確認してください。.

さまざまなプラットフォーム用のTorクライアントが多数あります。 Dave Albaughが執筆しましたかなり網羅的なリストを含む匿名ブラウジングにTorを使用するための究極のガイド。この記事では、大きな3つのオペレーティングシステムにTorクライアントをインストールすることだけを見ていきます。 Windows、macOS / OSX、およびLinux。同様に、Tor隠しサービスはWindowsまたはUnixライクなシステムで実行でき、基本的なLinuxセットアップに固執します.

任意のシステムでTorクライアントを実行する最も簡単な方法は、Tor Browser Bundleをインストールすることです。 Firefoxの強化バージョンが含まれており、SSHなどの他のプロキシ対応アプリケーションが使用できるlocalhostホストポート9150にSOCKS5プロキシを作成します。隠れたサービスを設定するには、Torで保護されたSSHが必要です.

Windows用Torブラウザーのインストール

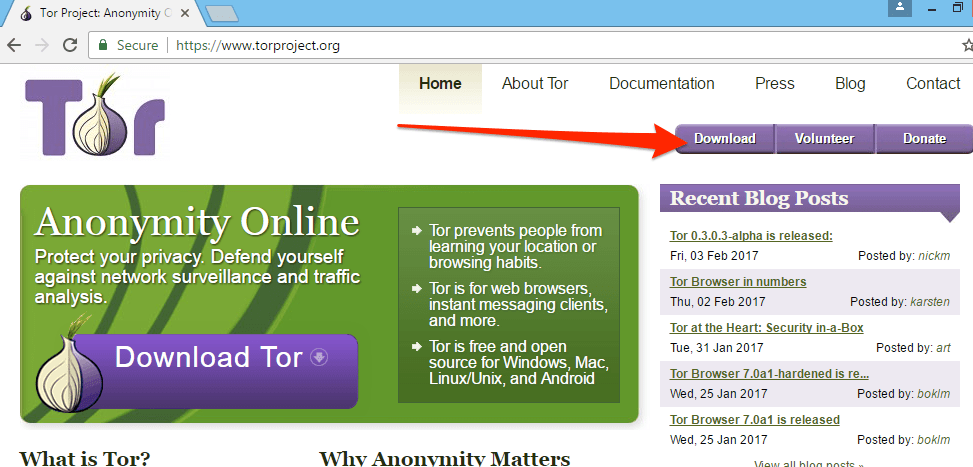

Windows用のTorクライアントをインストールするには、Torサイトに直接アクセスしてください。実際のtorproject.org Webサイトからダウンロードしてください。 Torには多くの敵がいるため、インターネット上のTorクライアントの多くの侵害されたバージョンがあります。 torproject.orgから直接ダウンロードすると、改ざんのないバージョンを入手できます。 TorサイトのダウンロードごとにGPG署名もあります。これは、ダウンロードと比較してさらに自信を付けることができます。.

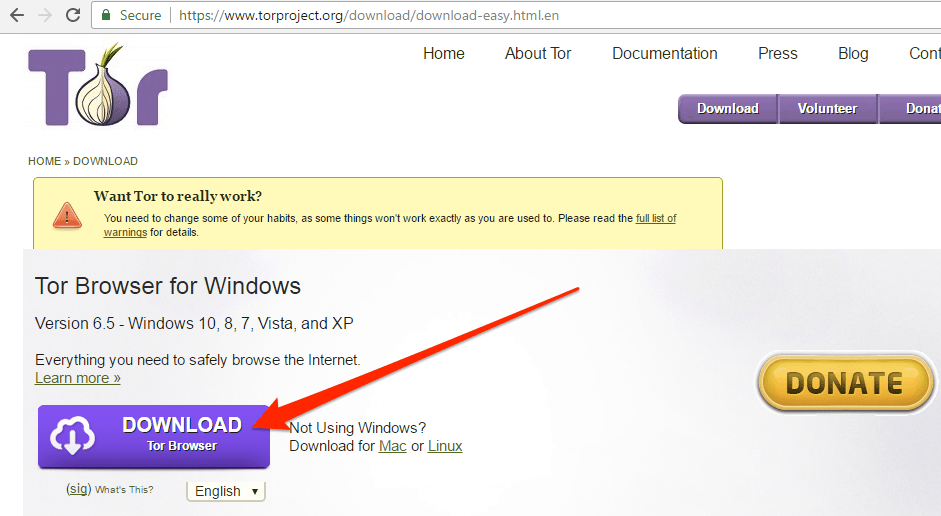

[ダウンロード]ボタンをクリックし、Windowsバージョンを選択します。

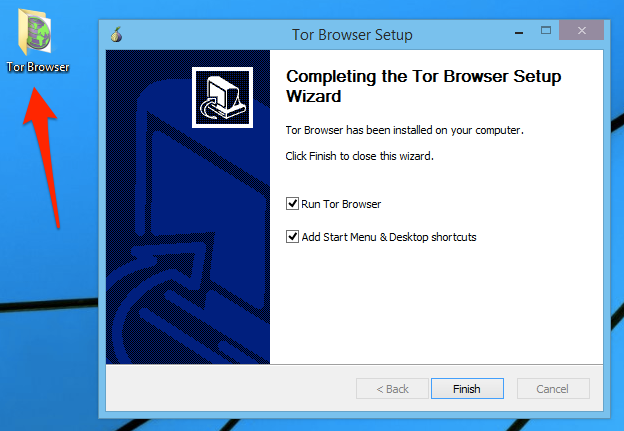

ダウンロードしたファイルをダブルクリックして、インストールプロセスを開始します。他の標準のWindowsインストールプロセスと同様に、言語とインストール場所を選択するよう求められます。インストールが完了すると、デスクトップに新しいTorブラウザが表示されます.

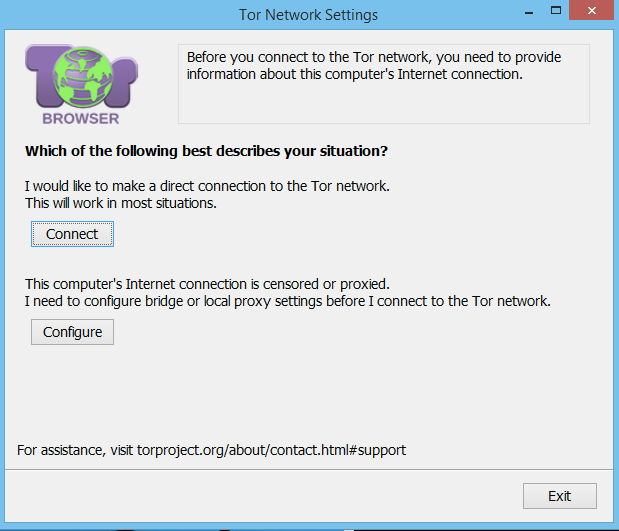

最初の実行プロセスでは、必要なTorセットアップのタイプが尋ねられます。直接接続オプションには[接続]ボタンがあり、ブリッジまたはローカルプロキシオプションには[構成]ボタンがあることに注意してください。.

ほとんどの場合、直接接続オプションは技術的には機能しますが、2番目のオプションを選択したい状況が2つあります。直接接続は匿名性を提供しますが、オブザーバーには、あなたが望んでいないかもしれないTorを使用していることが明らかです。また、一部のISPおよびネットワークはTor接続をアクティブにブロックする場合があります。または、Torにアクセスするためにプロキシを構成する必要がある場合があります。これらのいずれかが当てはまる場合は、2番目のオプションを選択して、ブリッジをセットアップするか、プロキシを構成します.

ブリッジとプロキシのセットアップ

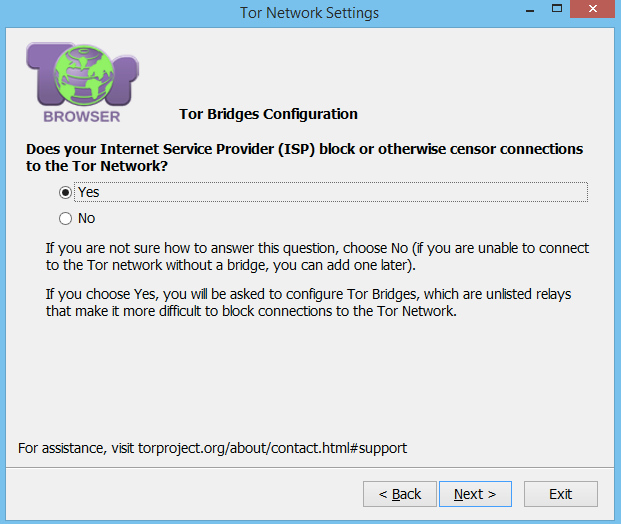

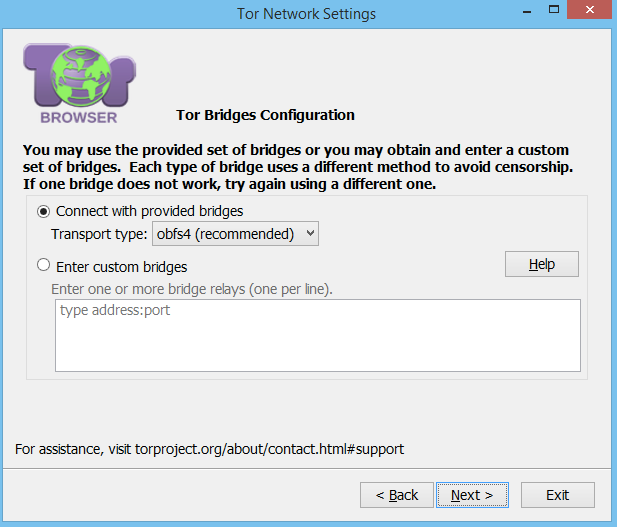

この質問に「はい」を選択すると、ブリッジを有効にできる画面が開きます。 Torノードが公開されているため、ネットワーク上のTorアクセスをブロックしたい人は、単にこれらの既知のノード宛のリクエストをブロックする必要があります。ブリッジは単に未公開のTorノードであるため、既知のノードではないため、ブリッジへの接続はブロックされない可能性があります。独自のブリッジを指定する必要がない限り、「提供されたブリッジに接続」オプションを選択します.

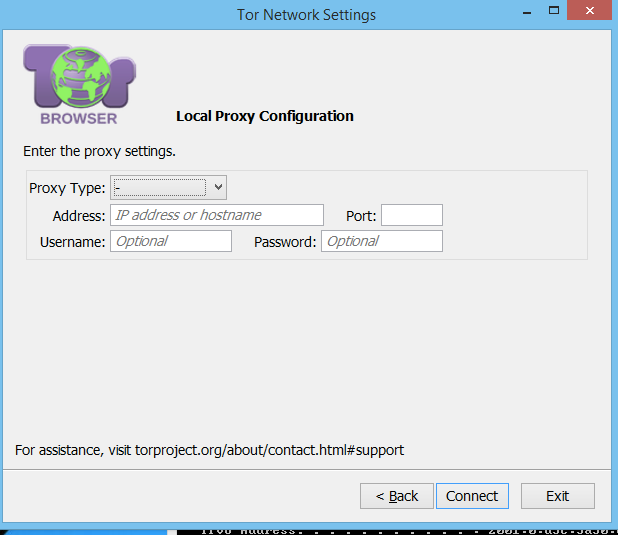

その後、プロキシ設定ページに移動します.

この質問に「いいえ」を選択すると、ブリッジ構成画面がバイパスされ、プロキシ構成画面に直接移動します。.

特定のプロキシ情報を入力し、[接続]ボタンをクリックします。 Torネットワークに接続され、Torブラウザが起動します.

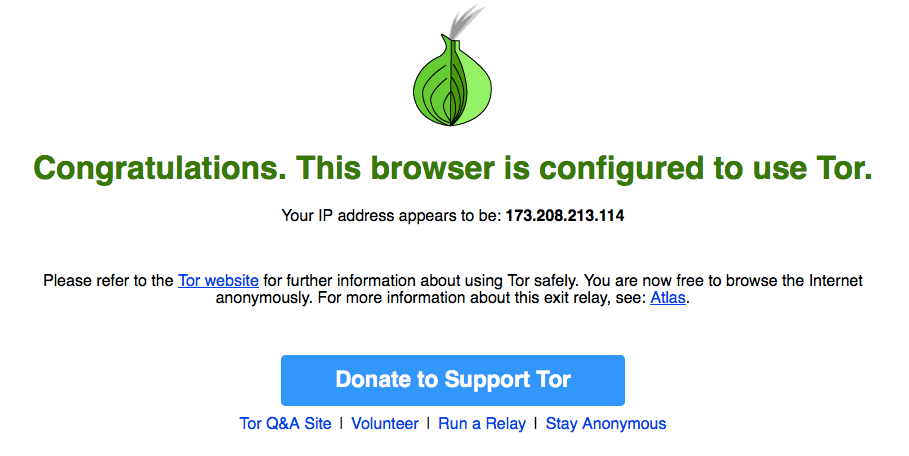

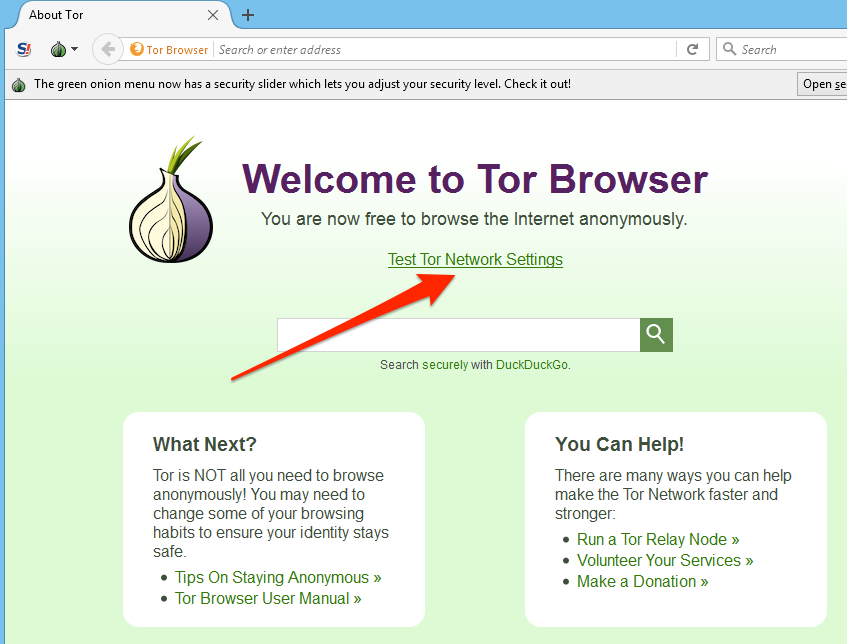

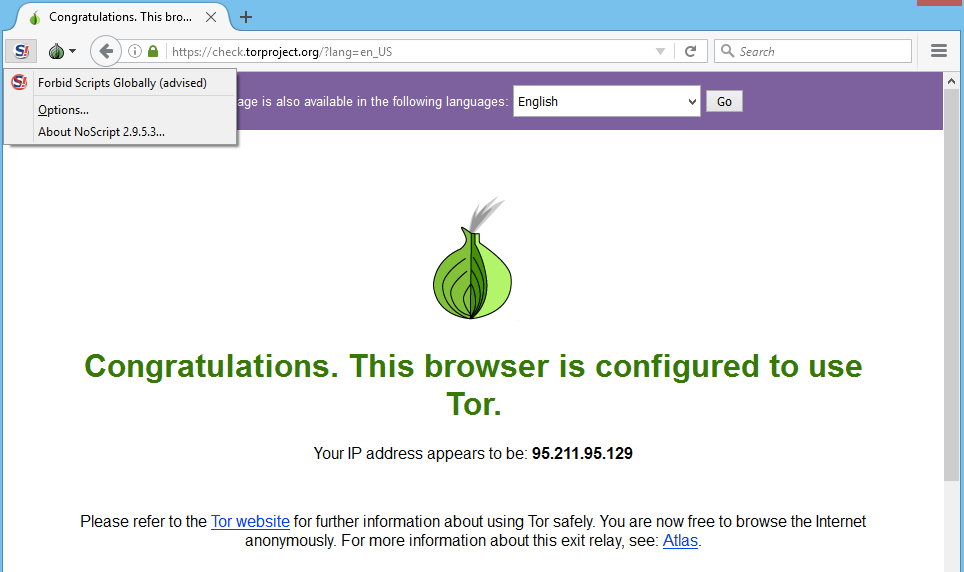

[Torネットワーク設定のテスト]リンクをクリックして、接続されていることを確認します。表示されるIPアドレスは自分のものではないはずです.

割り当てられたexitノードに興味がある場合は、Atlasリンクをクリックして詳細を確認してください。.

macOS / OSX用のTorブラウザのインストール

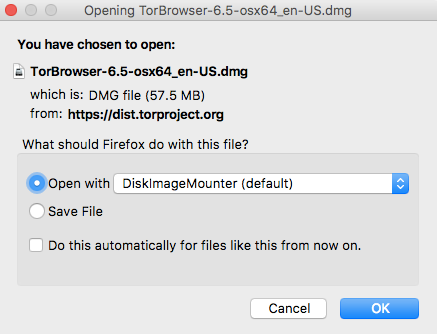

TorクライアントをmacOS / OSXにインストールするには、実際のTorプロジェクトのダウンロードページにアクセスし、Mac用Torブラウザオプションを選択します.

イメージファイルを開き、アプリケーションフォルダーに移動するように求められます。

その後、ランチパッドでTor Browserアプリケーションを見つけることができます。最初の実行プロセスでは、Windowsバージョンと同じブリッジおよびプロキシウィザードを使用できます。適切に完了したら、[接続]ボタンをクリックします。 Torブラウザーが起動します。 [Torネットワーク設定のテスト]リンクをクリックして、正しく動作し、他のIPアドレスを表示していることを確認します.

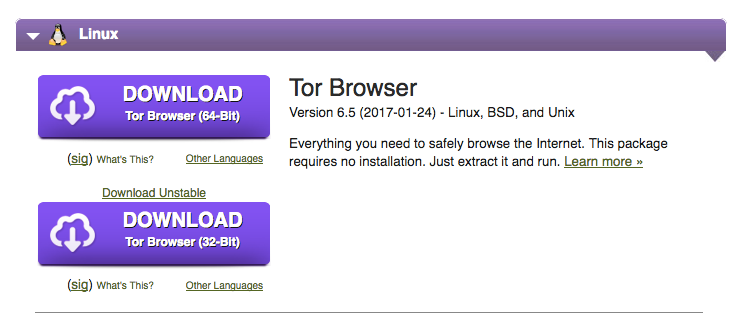

Linux用のTorブラウザーのインストール

Linux Torブラウザは、インストールプロセスのない単一のバイナリ実行可能ファイルです.

zip圧縮されたtarファイルを解凍すると、start-tor-browser.desktopという名前のファイルを含むtor-browser_en-USディレクトリが作成されます。そのファイルをシェルから実行するか、ファイルマネージャーでダブルクリックしてTorブラウザーを起動します。これにより、使い慣れた最初の実行プロセスが起動し、必要なブリッジやプロキシを設定して、Torに接続できます。このセットアップの詳細な手順は、この記事の「Windows用Torブラウザーのインストール」セクションにあります。.

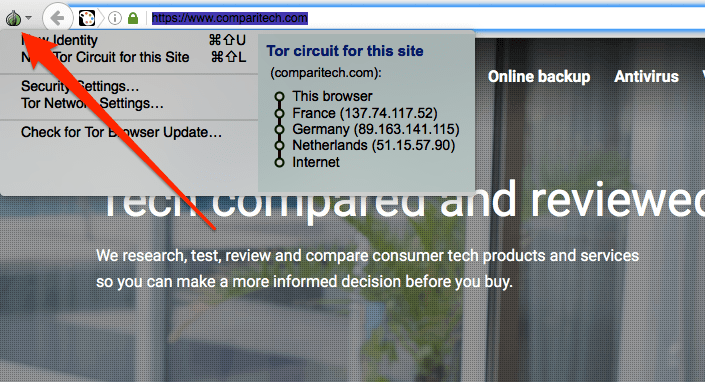

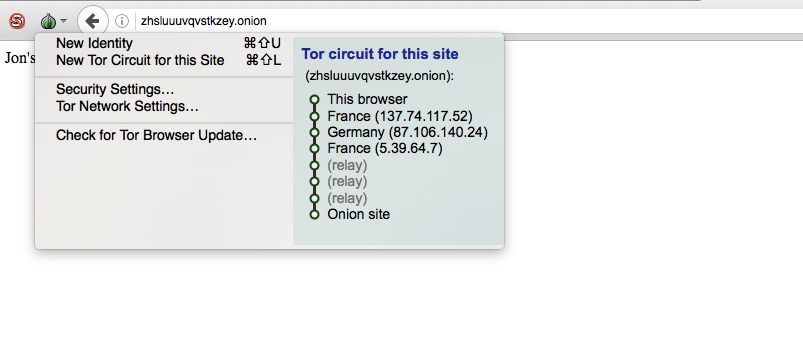

ブラウザのアドレスバーの横にあるタマネギアイコンをクリックすると、確立されたTor回路に関する情報が表示されます。サーキットは、リクエストが通過したTorを通るルートです。たとえば、カナダのComparitech Webサイトを表示するために、フランスのTorネットワークに入り、ドイツを経由してバウンスし、オランダのクリアネットに移動しました.

Torサービスのセットアップ

Torサービスは特定のURL構造を使用します。クリアネットでは、.com、.net、その他多数のトップレベルドメイン(TLD)を見ることに慣れています。クリアネットに存在しないTLDは.onionであり、逆に、Torネットワークに存在する唯一のTLDです。つまり、Torに接続せずにhttps://www.facebookcorewwwi.onionにあるFacebookのTorサイトなどのTorサービスに接続しようとすると、接続できなくなります。この命名規則のため、一部の人々はTorサービスをオニオンサイトと呼んでいます。.

セットアップ中のセキュリティに関する考慮事項

安価なLinux VPSを使用してTorサービスを設定します。これがOpSecの最初のレッスンです。SilkRoad Modelに興味がないので、クラウドプロバイダーからVPSを購入するだけで、何らかの方法でこのサーバーに永久に関連付けられます。関連付けられていることに対する懸念のレベルを反映するサーバーを使用する必要があります.

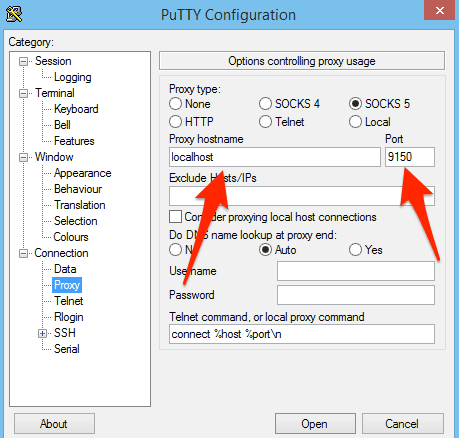

もう1つの考慮事項は、ISP IPアドレスでこのサーバーに接続すると、このサービスに関連付けられることです。それがあなたにとっての懸念であれば、これを回避する主な方法が2つあります。 SSHを使用せずにこのシステムに接続する他の適切な方法がある場合、その方法を使用してTorサービスをセットアップでき、心配する必要はありません。ただし、SSH以外にこのサーバーに接続する方法がない場合は、Tor Browserが提供するSOCKS5プロキシを使用してSSHトラフィックをルーティングできます。どちらの方法でも、ISPのIPアドレスがこのサーバーに関連付けられないようにする必要があります.

Torプロキシを使用したSSH

PuTTYを使用している場合、[プロキシ]ペインで設定できます。

LinuxまたはmacOSを使用すると、サーバーの正しい$ SERVERIPと$ USERNAMEを使用してProxyCommand引数でSSHを使用できます。作成したホスト名の代わりにIPを使用すると、DNSリークを防ぐことができます。

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p"

サーバーログにこれが表示されます:

2月5日16:34:34 host-172-20-0-101 sshd [11269]:65.19.167.131ポート22323 ssh2からの$ USERNAMEの受け入れられたパスワード

また、Tor Atlasに問い合わせて、65.19.167.131 IPが米国のTor出口ノードであることを確認できます。.

サーバーにTorをインストールしたら、SSH Torサービスをセットアップし、サービスの.onion名を使用して接続することもできます。このコマンドは次のようになります。Torはリクエストをプロキシするため、ローカルホストIPはSSHログに表示されます.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p" $USERID@$YOURSERVICENAME.onionのパスワード:最終ログイン:日2月5日20:47:10 2023から127.0.0.1

Torのインストール

Torリポジトリをインストールソースに追加します。 Torはディストリビューションリポジトリで利用できる場合がありますが、古くなっている可能性があります。次のエントリを使用して、実際のTorプロジェクトリポジトリで/etc/yum.repos.d/tor.repoなどのリポジトリファイルを作成することをお勧めします。

[tor] name = Tor repo enabled = 1 baseurl = https://deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https://deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

次に、Torをインストールします。

sudo yum install tor

DebianおよびUbuntuパッケージはhttps://deb.torproject.org/torproject.org/dists/ディレクトリにあります。ディストリビューションの必要に応じて上記の構成を更新します.

/ etc / tor / torrcファイルを見てください。このファイルで有効にする必要がある最低限のものは次のとおりです。

RunAsDaemon 1 DataDirectory / var / lib / tor

DNSクエリをTor経由でルーティングすることもできます。これは、torcファイルにこれを追加することにより、すべてのDNSをTorに強制します(サーバーで意味のあるVirtualAddrNetworkIPv4の値を使用します)。

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

これを機能させるには、ローカルホスト上のDNSを解決するようサーバーに指示する必要もあります。これは、/ etc / resolv.confを変更して、現在構成されているネームサーバーの代わりにlocalhostを使用して解決するようシステムに指示することで実行できます。.

ネームサーバー127.0.0.1

次に、リゾルバーを再起動します。

sudoサービスネットワークの再起動

一般的なDNSとプロキシの詳細については、Torプロジェクトのページをご覧ください。.

実際のサービス(Web、SSH)の準備

Torサービスは、文字通り、クリアネットで実行されていると思われるあらゆるタイプのサービスです。洗練されたNginx(エンジンXと発音)Webサーバーを使用して、Webサーバーを例として使用します。 TorはNginxの前で実行され、すべてのリクエストをプロキシします。これらの手順にはCentOSを使用しているため、これらのコマンドのほとんどは、Red Hatベースのディストリビューションで動作します。 UbuntuなどのDebianベースのシステムでは、yumの代わりにapt getを使用できます。また、言及したファイルはわずかに異なる場所にある場合があります.

ディストリビューションのパッケージマネージャーを使用してNginxをインストールします.

sudo yum install nginx

TorがWebサーバーのリクエストをプロキシすることを思い出してください。これは、Nginxがlocalhostポートでのみリッスンする必要があることを意味します。 Nginxがインターネットに接続されたネットワークインターフェイスもリッスンする場合、隠されたサービスがクリアネット上で利用可能になるリスクがあります。 Nginxをローカルホストのみにバインドするには、default.confファイルを見つけて、デフォルトのサーバースタンザを更新します。 RPMベースのディストリビューションでは、通常、デフォルトの構成ファイルは次のとおりです。

sudo vi /etc/nginx/conf.d/default.conf

localhostをデフォルトのlistenディレクティブに追加して、次のようにします。

listen localhost:80 default_server;サーバーの名前 _;ルート/ usr / share / nginx / html;

Nginxを再起動します。

sudo serice nginxの再起動

localhostポート80とインターネットアクセス可能なポート80の両方をテストします。サーバー自体で:

#curl -IL localhost HTTP / 1.1 200 OK Server:nginx / 1.10.2 Date:Sun、05 Feb 2023 20:13:33 GMT Content-Type:text / html Content-Length:3698 Last-Modified:Mon、31 Oct 2016 12:37:31 GMT接続:キープアライブETag: "58173b0b-e72" Accept-Ranges:バイト

サーバーから:

$ curl -IL 170.75.162.213 curl:(7)170.75.162.213ポート80への接続に失敗しました:接続が拒否されました

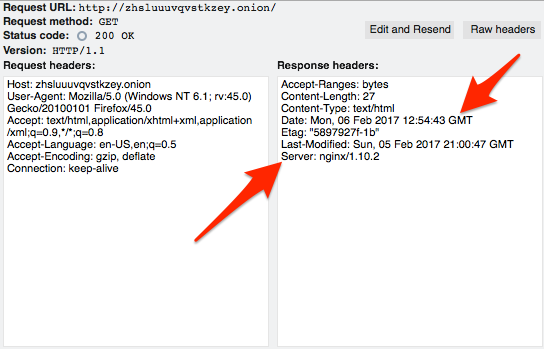

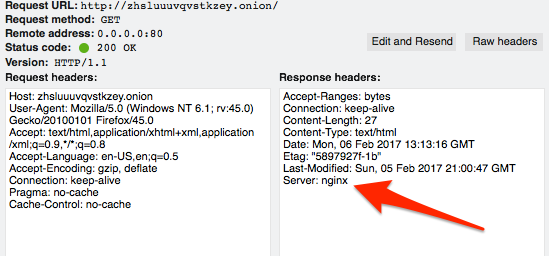

対処する必要のあるヘッダーに何らかの情報漏洩がある可能性があるにもかかわらず、接続のセットアップは適切に見えます。 OpSecセクションのヘッダーの詳細.

次のステップは、ポート80で外部ネットワークインターフェース上のトラフィックをリッスンし、そのトラフィックをローカルのNginxインストールにプロキシするようTorに指示することです.

sudo vim / etc / tor / torrc

最後に次の行を追加します。 HiddenServicePortディレクティブの形式は、Torが接続を受け入れるポートであり、リクエストをプロキシするIP:PORTです。この場合、Torが標準のHTTPポート80でリッスンしてから、localhostのポート80でNginxインスタンスにプロキシして戻るようにします。これから、Torを使用したローカルサービスだけでなく、個別のバックエンドをプロキシすることもできると推測できます。.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

torを再起動します。

sudo service tor restart

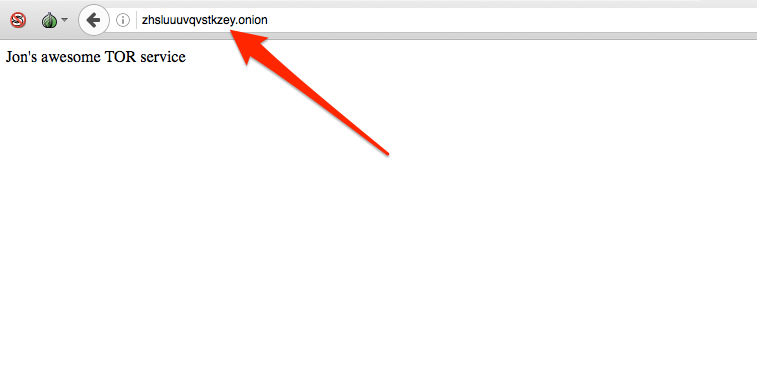

新しいHTTP Torサービスの名前を見つけるには、torrcファイルで指定されたHiddenServiceDirのホスト名ファイルを調べます。これは、この記事のために生成された実際のHTTPサービス名ですが、公開時には機能しなくなる可能性があります。

cat / var / lib / tor / http_hs / hostname

zhsluuuvqvstkzey.onion

10分ほどで、Torで動作し、Torブラウザーで表示できるようになります.

タマネギサービスが使用する異なるTor回路に注意してください。 Comparitechサイトに到達するためにTorを使用した以前の例のように、Torをインターネットに終了しません。これは、.onionサイトがTor内にのみ存在するためです。.

Tor SSHサービスなどのサービスを追加できるようになりました。使用したいサービスをインストールし、2つのHiddenServiceディレクティブをtorrcに追加してTorを再起動するだけです.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Torを再起動して、サービスキーと名前を生成します。

sudo service tor restart sudo cat / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

オニオン名を使用して、他のマシンからSSHで接続します。

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p"

[email protected]のパスワード:最終ログイン:日2023年2月5日20:53:20 2023年127.0.0.1から

オニオン名を使用してSSHできることを確認したら、クリアネットからSSHをシャットオフする良い機会です。 / etc / ssh / sshd_configファイルの次の行のコメントを解除します。

#ListenAddress 0.0.0.0

それを次のように変更します:

ListenAddress 127.0.0.1

SSHを再起動します。

sudo service ssh restart

非表示のサービスを非表示にしておく(OpSec)

運用セキュリティ(OpSec)は、簡単に入手でき、一見無関係な情報を収集して、非常に具体的な情報を生成できるという概念です。 Tor自体はトラフィックの匿名化に非常に優れていますが、OpSecでは人間はひどいです。そのため、Torを悪のために使用した多くの人々が首尾よく特定されました.

最も高いプロファイルのTorケースは、シルクロードブラックマーケットのTorサイトです。そのサイトの両世代の管理者と一部のベンダーが逮捕されました。細かい詳細はおそらく完全には知られていませんが、ほとんどの場合、匿名性はTor自体の弱さではなく、ずさんなOpSecによって破壊されています。ただし、Torネットワーク自体が侵害された可能性がある場合があります.

Torの敵がTorノードを操作しているという報告があります。敵が十分な中継ノードと出口ノードを操作した場合、個々のユーザーを識別するために大規模なトラフィック分析を実行できるという考えです。 Silk Road 2.0と他の400のサイトをダウンさせたFBI Operation Onymousは、調査データ収集の一環としてTorノードを実行していた可能性があります。トラフィックフロー情報を明らかにするためにヘッダーを変更するために修正された多数のTorリレーが、逮捕に至るまでTorネットワークに現れました。また、400のサイトのうち129が単一のウェブホスティングプロバイダーによってホストされていたことにも注目されています。これは、ホスティングプロバイダーのOpSecが貧弱であるか、通常のTorユーザーが利用できない内部サーバー情報を提供することで法執行機関と協力していることを意味する場合があります.

いずれにしても、Torの隠されたサービスとの関連付けを解除したい場合は、非常に大きなタスクが先にあります。敵の予算と決意は、あなたが個人的にとるステップではなく、成功の決定要因になる可能性が非常に高いでしょう。しかし、だらしない理由はありません。 Ben Taskerは、Tor OpSecに思慮深い記事を書いています。以下は、本人確認に使用できる情報を漏らさないようにするために確認する必要がある事項の一部です。.

テクニカルOpSec

セキュリティはレイヤーで実行するのが最適です。すべてのセキュリティモデルに適合するサイズの特効薬はありません。 Torアーキテクチャでは、ユーザーを侵害するのに十分な情報を単一ノードに持たないという点でこれを確認します。同様に、Torサーバーとサービスをセットアップするとき、特定のユースケースを念頭に置いて構成されていることを信頼しないでください。.

ファイアウォール

2つのサンプルTorサービスを、localhostインターフェースでのみリッスンするように設定しました。これは、それらがクリアネットで利用できないようにするのに十分なはずです。しかし、制御不能な事態が発生する可能性があるため、すべてのポートでサーバー全体からセキュリティとファイアウォールのレイヤーを追加することは理にかなっています。これにより、誤ったアップグレードや人為的ミスのためにサービスが突然クリアネットで利用可能になるのを防ぎます.

アプリケーションヘッダー

すべてのサービスでできるだけ多くのヘッダーを削除する理由は2つあります。最初に、彼らは実際にあなたのシステムに関する情報を漏らすかもしれません。第二に、そのような特定の情報を漏らさなくても、すべてのデータを使用してサーバーをフィンガープリントし、後でそれを特定するために他の既知のサーバーに相関させることができます.

Nginx構成ファイルのサーバー、場所、またはhttpセクションでserver_tokensディレクティブを使用して、Nginxバージョン文字列を削除できます。.

sudo vim /etc/nginx/conf.d/default/com

サーバーセクションに配置します。

サーバー{server_tokens off; listen localhost:80 default_server;サーバーの名前 _; …

これでバージョンはなくなりました:

Headers Moreモジュールを使用すると、Nginxをさらに活用できます。これを使用すると、さまざまなヘッダーを設定または削除できます.

SSH

SSHの特別な考慮事項は、サーバー識別フィンガープリントです。 SSHサーバーに最初に接続すると、システムがリモートシステムのIDを確認できないことが通知され、サーバーのキーフィンガープリントが提示され、何をしたいかを尋ねられます。私たちのほとんどはそれを受け入れ、サーバーの公開鍵はknown_hostsファイルに保存されます。そのサービスへの以降の接続試行では、プロンプトが表示されなくなります。

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p" ホスト ‘oxxcatqaha6axbcw.onion()’の信頼性を確立できません。 RSAキーフィンガープリントはSHA256:FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQcです。接続を続行してもよろしいですか(はい/いいえ)? yes警告:既知のホストのリストに「oxxcatqaha6axbcw.onion」(RSA)を永続的に追加しました。 [email protected]のパスワード:

次の行がknow_hostsファイルに追加されます。

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3Fkzzz

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

そのため、次にそのステップにログインするときは実行されません。

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost:9150%h%p" [email protected]のパスワード:最終ログイン:Mon Feb 6 13:25:50 2023 from 127.0.0.1

この問題は、known_hostsファイルにあります。以前にパブリックIPとTorプロキシを使用してサーバーに接続したため、別のIPアドレスでそのオニオンフィンガープリントのエントリが既にあります。

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3Fzk

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

これは非常に強力な相関器です。 IPアドレス170.75.162.213がこの情報に基づいてoxxcatqaha6axbcw.onionでTorサービスをホストしていることはほぼ確実です.

これらは、後の識別のためにサービスをフィンガープリントする方法のほんの2つの例です。サービスを特定するためのあらゆる可能な方法を列挙する方法はおそらくないでしょうが、アプリケーションのヘッダーと動作はレビューするのに適した包括的なトピックです.

Behavioral OpSec

あなたのサービスがあなたに結び付けられるかもしれない非技術的な方法があります.

稼働時間

サービスの稼働時間を監視できます。 Torサービスの多くは、従来のデータセンターでホストされておらず、散発的にしか利用できません。アップタイムサイクルを相関させると、オペレーターのタイムゾーンまたは作業スケジュールの手がかりが得られる場合があります.

アカウントデータ

サイトにアクセスして、識別可能な情報でログインする場合、匿名性のためにTorを使用する意味はほとんどありません。シルクロードの恐ろしい海賊ロバーツ(v 1.0)として有罪判決を受けたロスウルブリヒトは、図書館のFBIエージェントに一瞬気を取られ、別のFBIエージェントがラップトップをつかんで走りました。 Ulbrichtは彼のSilk Road DRPアカウントにログインしました。明らかに、Ulbrichtはすでに特定されセットアップされていましたが、そのわずかなソーシャルエンジニアリングにより、FBIは彼が探している人のアカウントにログインしているのをキャッチできました。.

ユーザー名の相関

多くの人は、インターネット上でハンドルまたは仮名を使用して、実際の身元を隠しています。場合によっては、早い段階でハンドルを選択し、それに固執する傾向があるか、または少なくとも時々それを再利用する傾向があります。これは悪いOpSecです.

これはTorとは特に関係ありませんが、歴史的なアカウントデータを使用して人々を識別する方法の良い例として役立ちます。ヒラリークリントンのメール管理者Paul Combettaは、クリントンのプライベートメールサーバーのニュースが公開された頃にメール受信者を変更する方法についての情報を求めていたユーザー「ストーンティア」としてRedditユーザーの標的にされました。 Combettaにはそのハンドルを使用した長い簡単に追跡された履歴があるため、匿名性はほとんどありませんでした.

OpSecの懸念事項と同様に、Torサービスのオペレーターを識別するために収集および相関できる動作のタイプに制限はおそらくないでしょう。あなたの敵はあなたがする前に単にアイデアとお金を使い果たす必要があります.

縮ファイルをダウンロードして解凍し、実行可能ファイルを実行するだけで、Linux用のTorブラウザをインストールできます。ただし、Linux用のTorブラウザは、システムに依存するライブラリを使用するため、特定のLinuxディストリビューションに依存する場合があります。そのため、Torプロジェクトの公式サイトから、特定のLinuxディストリビューションに適したTorブラウザをダウンロードすることをお勧めします。インストール後、WindowsおよびmacOS / OSX用のTorブラウザと同様に、ブリッジおよびプロキシウィザードを使用してTorネットワークに接続できます。Torブラウザが起動したら、[Torネットワーク設定のテスト]リンクをクリックして、正しく動作していることを確認してください。Torブラウザを使用する際には、常にTorプロジェクトの推奨事項に従い、匿名性を維持するための最善の方法を確認してください。